検出されたアプリが多数ある場合は、フィルター処理してクエリを実行すると便利です。 この記事では、使用可能なフィルターと、検出されたアプリのクエリを実行する方法について説明します。

検出されたアプリ フィルター

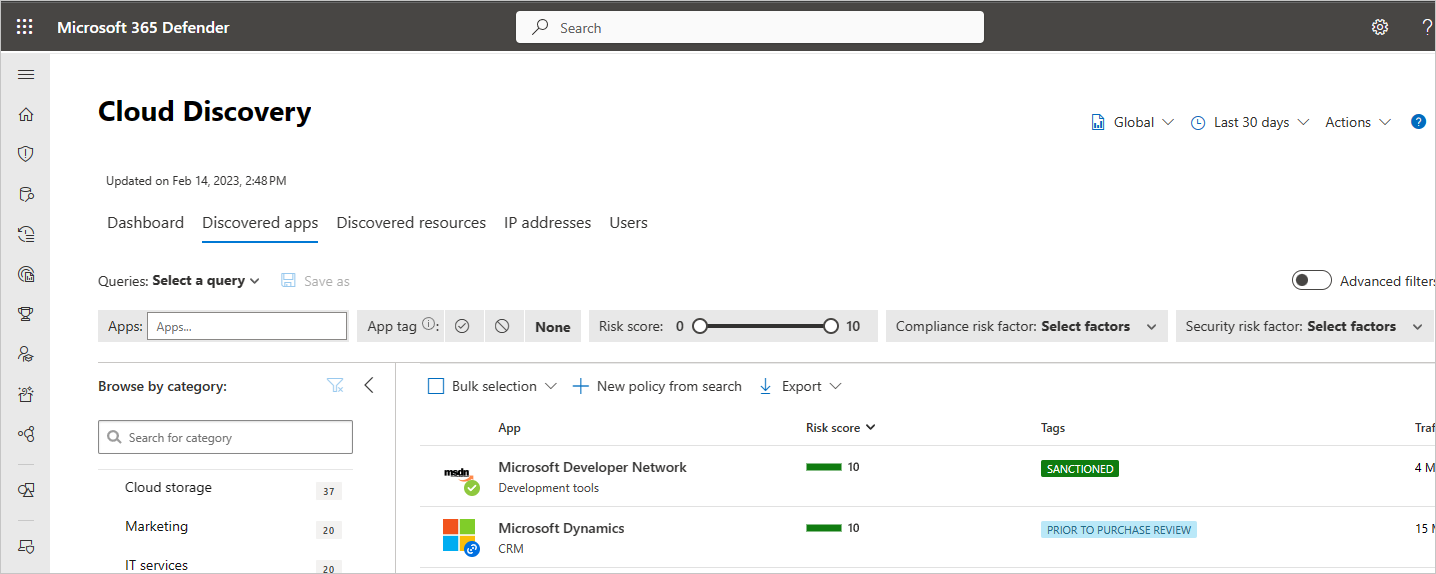

検出されたアプリをフィルター処理するには、2 つの方法があります。 基本的なフィルターには、次の画像にあるフィルターが含まれています。

[高度なフィルター] をオンにすると、次のような使用可能なフィルターの一覧が表示されます。

- アプリ タグ: アプリが承認されたか承認されていないか、タグ付けされていないかを選択します。 さらに、アプリのカスタム タグを作成し、それを使用して特定の種類のアプリをフィルター処理できます。

- アプリとドメイン: 特定のドメインで使用されている特定のアプリまたはアプリを検索できます。

- カテゴリ: ページの左側にあるカテゴリ フィルターを使用すると、アプリのカテゴリに従ってアプリの種類を検索できます。 カテゴリの例としては、ソーシャル ネットワーク アプリ、クラウド ストレージ アプリ、ホスティング サービスなどがあります。 一度に複数のカテゴリを選択することも、1 つのカテゴリを選択して、基本フィルターと高度なフィルターを一番上に適用することもできます。

- コンプライアンス リスク要因: アプリが準拠する可能性がある特定の標準、認定、コンプライアンス (HIPAA、ISO 27001、SOC 2、PCI-DSS など) を検索できます。

- 一般的なリスク要因: コンシューマーの人気、データ センターのロケールなど、一般的なリスク要因を検索できます。

- リスク スコア: リスク スコアでアプリをフィルター処理して、たとえば、リスクの高いアプリのみを確認するなど、焦点を絞ることができます。 また、Defender for Cloud Appsによって設定されたリスク スコアをオーバーライドすることもできます。 詳細については、「 リスク スコアの操作」を参照してください。

- セキュリティ リスク要因: 特定のセキュリティ対策 (保存時の暗号化、多要素認証など) に基づいてフィルター処理できます。

-

使用状況: このアプリの使用状況統計に基づいてフィルター処理できます。 指定した数以下の データ アップロードを含むアプリ、指定したユーザー数 以下のアプリなどの使用状況。

- トランザクション: 2 つのデバイス間の使用状況の 1 つのログ行。

- 法的リスク要因: DMCA やデータ保持ポリシーなど、アプリのユーザーのデータ保護とプライバシーを確保するために、インプレースされているすべての規制とポリシーに基づいてフィルター処理できます。

カスタム アプリ タグの作成と管理

カスタム アプリ タグを作成できます。 これらのタグは、調査する特定の種類のアプリをより深く掘り下るためのフィルターとして使用できます。 たとえば、カスタム watch リスト、特定の部署への割り当て、カスタム承認 ("法律で承認された" など) などです。 アプリ タグは、フィルター内のアプリ検出ポリシーで使用することも、ポリシー ガバナンス アクションの一部としてアプリにタグを適用することによっても使用できます。

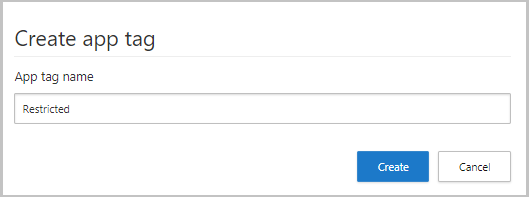

カスタム アプリ タグを作成するには:

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ Cloud Discovery]\(クラウド検出\) で、[ アプリ タグ] を選択します。 次に、[ + アプリ タグの追加] を選択します。

[アプリ タグ] テーブルを使用すると、各アプリ タグで現在タグ付けされているアプリを表示でき、未使用のアプリ タグを削除できます。

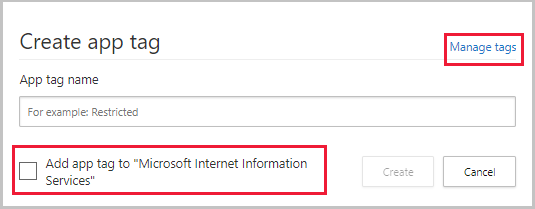

アプリ タグを適用するには、[ 検出されたアプリ ] タブで、アプリ名の右端にある 3 つのドットを選択します。 適用するアプリ タグを選択します。

注:

[検出されたアプリ] テーブルで、選択 したアプリ の右側にある 3 つのドットを選択した後に [ アプリ タグの作成 ] を選択して、新しいアプリ タグを直接作成することもできます。 検出されたアプリからタグを作成すると、それをアプリに適用できます。 また、隅にある [タグ の管理] リンクを選択して、[アプリ タグ ] 画面にアクセスすることもできます。

検出されたアプリ クエリ

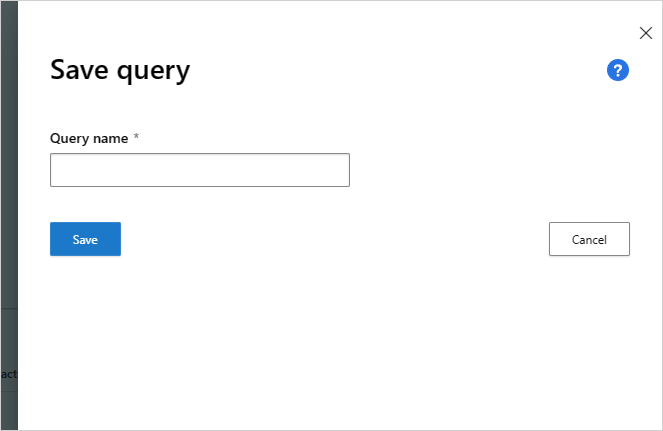

調査をさらに簡単にするために、カスタム クエリを作成し、後で使用できるように保存できます。

[ 検出されたアプリ ] ページで、上記のフィルターを使用して、必要に応じてアプリにドリルダウンします。

目的の結果を達成したら、フィルターの上にある [ 名前を付けて保存 ] ボタンを選択します。

[ クエリの保存] ポップアップで、クエリに名前を付けます。

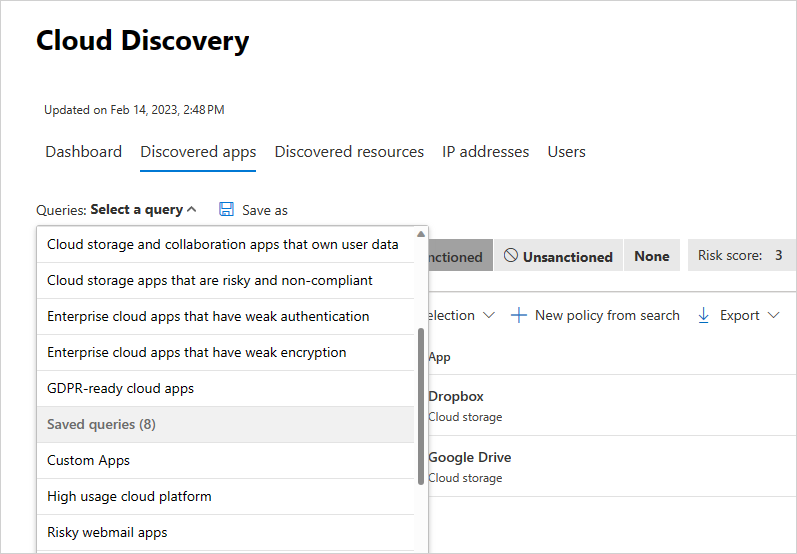

このクエリを今後も使用するには、[ クエリ] で [ 保存されたクエリ ] まで下にスクロールし、クエリを選択します。

Defender for Cloud Appsでは、推奨されるクエリも提供され、頻繁に使用するカスタム クエリを保存できます。 推奨されるクエリでは、次のオプションの推奨クエリを使用して、検出されたアプリをフィルター処理する推奨される調査方法が提供されます。

匿名使用を許可するクラウド アプリ - 検出されたすべてのアプリをフィルター処理して、ユーザー認証を必要とせず、ユーザーがデータをアップロードできるため、セキュリティリスクのあるアプリのみを表示します。

CSA STAR 認定を受けたクラウド アプリ - 検出されたすべてのアプリをフィルター処理して、自己評価、認定、構成証明、または継続的な監視によって CSA STAR 認定を受けたアプリのみを表示します。

FedRAMP 準拠のクラウド アプリ - 検出 されたすべてのアプリをフィルター処理して、FedRAMP コンプライアンスリスク要因が高、中、または低のアプリのみを表示します。

ユーザー データを所有するクラウド ストレージアプリとコラボレーション アプリ - 検出されたすべてのアプリをフィルター処理して、データに対して所有権を持つことができないため、危険なアプリのみを表示しますが、データは保持されます。

危険で非準拠のクラウド ストレージ アプリ - 検出されたすべてのアプリをフィルター処理して、SOC 2 または HIPAA に準拠していないアプリのみを表示します。PCI DSS バージョンはサポートされておらず、リスク スコアは 5 以下です。

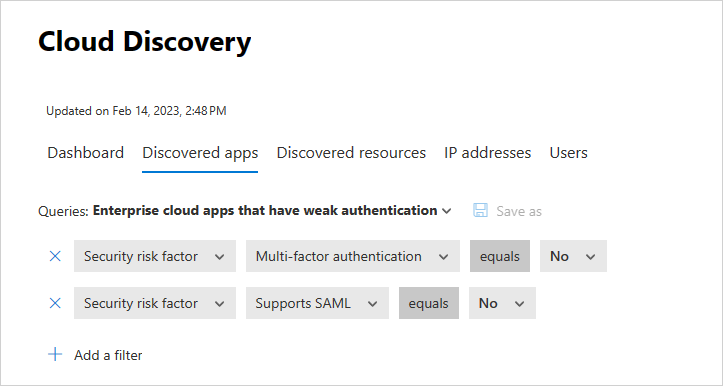

脆弱な認証を持つエンタープライズ クラウド アプリ - 検出されたすべてのアプリをフィルター処理して、SAML をサポートしていないアプリ、パスワード ポリシーがないアプリ、MFA を有効にしていないアプリのみを表示します。

脆弱な暗号化を持つエンタープライズ クラウド アプリ - 検出されたすべてのアプリをフィルター処理して、保存データを暗号化せず、暗号化プロトコルをサポートしていないため、危険なアプリのみを表示します。

GDPR 対応クラウド アプリ - 検出されたすべてのアプリをフィルター処理して、GDPR 対応のアプリのみを表示します。 GDPR コンプライアンスは最優先事項であるため、このクエリは、GDPR 対応のアプリを簡単に特定し、そうでないアプリのリスクを評価することで脅威を軽減するのに役立ちます。

さらに、新しいクエリの開始点として、推奨されるクエリを使用できます。 まず、推奨されるクエリのいずれかを選択します。 次に、必要に応じて変更を加え、最後に [名前を付けて保存 ] を選択して、新しい [保存済み] クエリを作成します。