Id プロバイダー (IdP) として PingOne を使用して、任意の Web アプリに対してアプリの条件付きアクセス制御をデプロイする

Microsoft Defender for Cloud Apps のセッション制御は、任意の Web アプリおよび Microsoft 以外の IdP と連動するように構成できます。 この記事では、アプリのセッションを PingOne から Defender for Cloud Apps にルーティングして、セッションをリアルタイムで制御する方法について説明します。

この記事では、Defender for Cloud Apps セッション制御を使用するように構成されている Web アプリの例として、Salesforce アプリを使用します。 他のアプリを構成するには、要件に応じて同じ手順を実行します。

前提条件

アプリの条件付きアクセス制御を使用するには、組織が次のライセンスを持っている必要があります。

- 関連する PingOne ライセンス (シングル サインオンに必要)

- Microsoft Defender for Cloud Apps

SAML 2.0 認証プロトコルを使用するアプリの既存の PingOne シングル サインオン構成

PingOne を IdP として使用してアプリのセッション制御を構成する方法

PingOne から Defender for Cloud Apps にお使いの Web アプリのセッションをルーティングするには、次の手順を使用します。 Azure AD の構成手順については、「Azure Active Directory を使用するカスタム アプリに対してアプリの条件付きアクセス制御を展開する」を参照してください。

Note

次のいずれかの方法を使用して、PingOne によって提供されるアプリの SAML シングル サインオン情報を構成することができます。

- オプション 1: アプリの SAML メタデータ ファイルをアップロードする。

- オプション 2: アプリの SAML データを手動で指定する。

次の手順では、オプション 2 を使用します。

手順 1: アプリの SAML シングル サインオン設定を取得する

手順 2: アプリの SAML 情報を使用して Defender for Cloud Apps を構成する

手順 3: PingOne でカスタム アプリを作成する

手順 4: PingOne アプリの情報を使用して Defender for Cloud Apps を構成する

手順 5: PingOne でカスタム アプリを完成させる

手順 6: Defender for Cloud Apps でアプリの変更を取得する

手順 7: アプリの変更を完了する

手順 8: Defender for Cloud Apps で構成を完了する

手順 1: アプリの SAML シングル サインオン設定を取得する

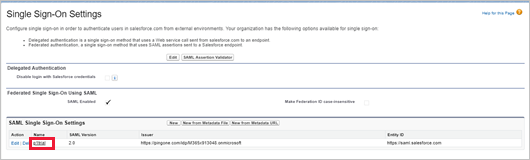

Salesforce で、[セットアップ] > [設定]> [ID] > [シングル サインオン設定] に移動します。

[シングル サインオン設定] で、既存の SAML 2.0 構成の名前を選択します。

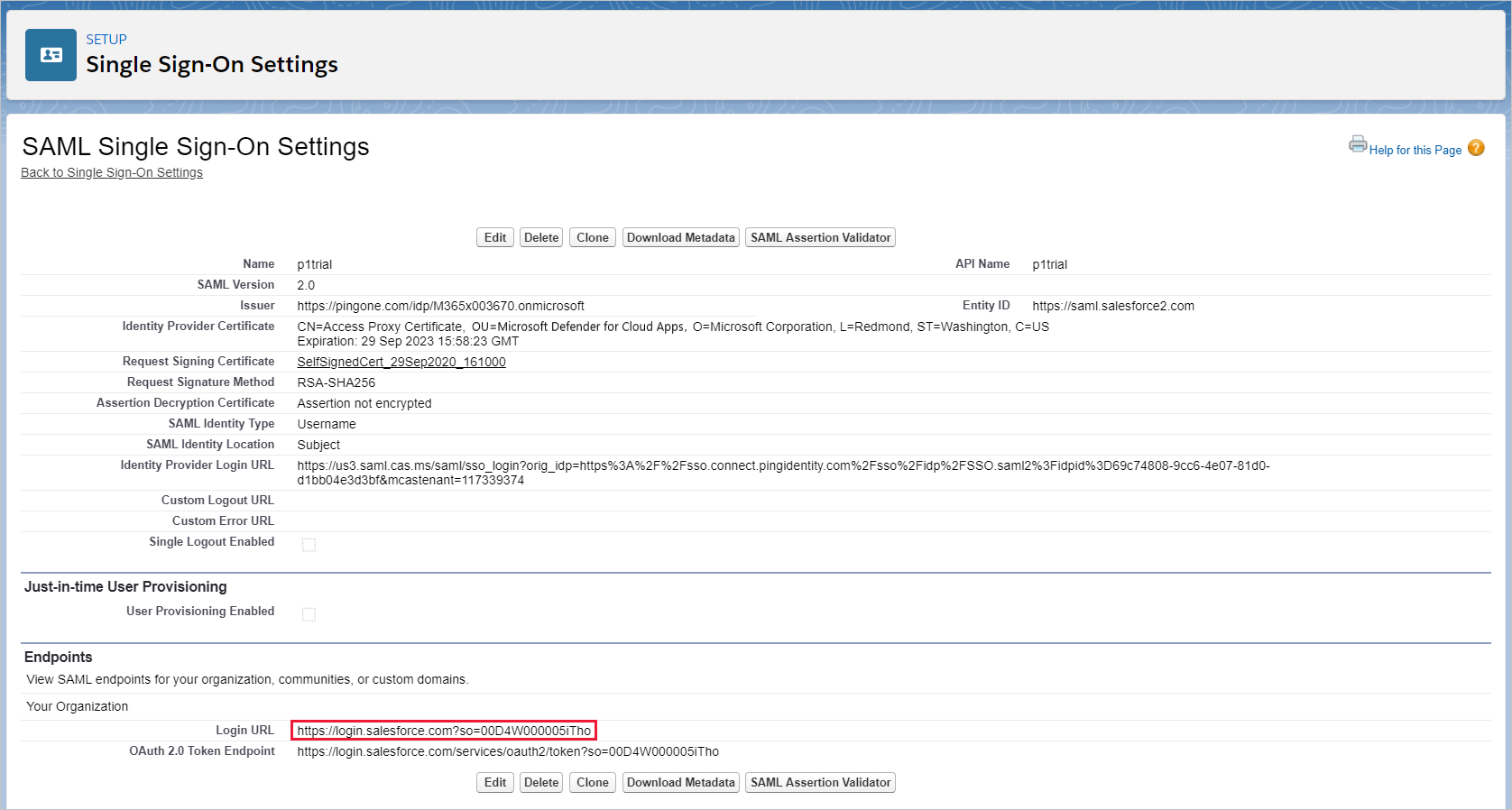

[SAML シングル サインオン設定] ページで、Salesforce ログイン URL をメモしておきます。 これは後で必要になります。

Note

アプリで SAML 証明書が提供されている場合は、証明書ファイルをダウンロードします。

手順 2: アプリの SAML 情報を使用して Defender for Cloud Apps を構成する

Microsoft Defender ポータルで、[設定] を選択します。 次に、[クラウド アプリ] を選択します。

[接続アプリ] で、[アプリの条件付きアクセス制御アプリ] を選択します。

[+ 追加] を選択し、ポップアップでデプロイするアプリを選択してから、[ウィザード起動] を選択します。

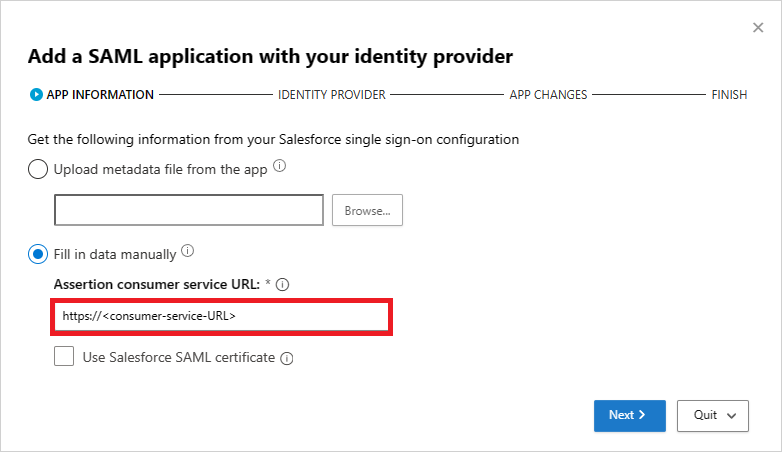

[アプリ情報] ページで、[データを手動で入力する] を選択し、[Assertion consumer service URL] に、前にメモしておいた Salesforce のログイン URL を入力して、[次へ] を選択します

Note

アプリで SAML 証明書が提供されている場合は、[<アプリ名> の SAML 証明書を使用する] を選択して、証明書ファイルをアップロードします。

手順 3: PingOne でカスタム アプリを作成する

続行する前に、次の手順を使用して、既存の Salesforce アプリから情報を取得します。

PingOne で、既存の Salesforce アプリを編集します。

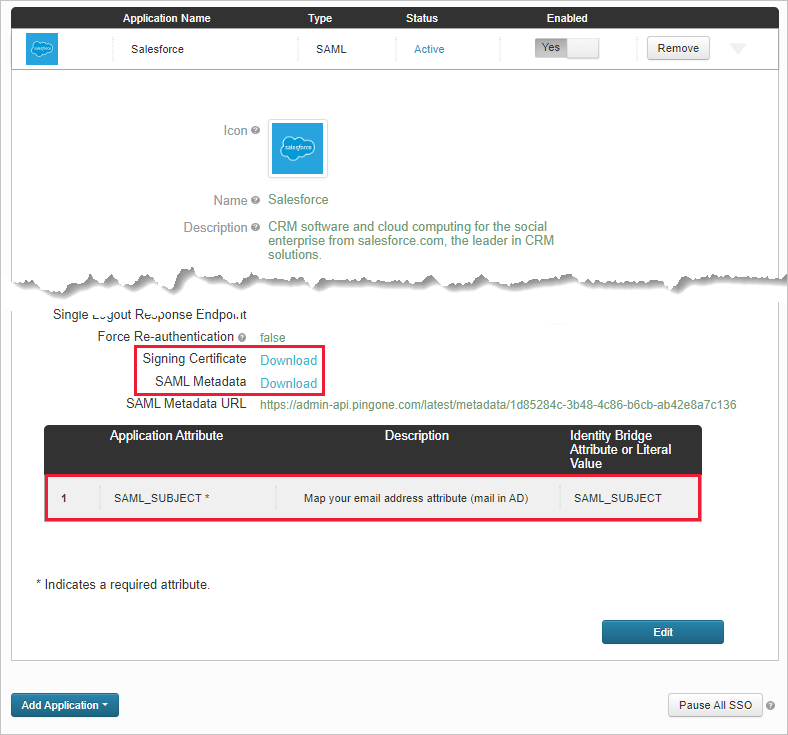

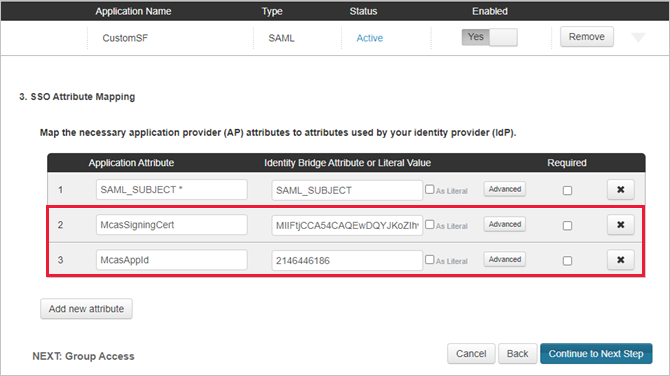

[SSO 属性マッピング] ページで、SAML_SUBJECT の属性と値をメモして、署名証明書と SAML メタデータのファイルをダウンロードします。

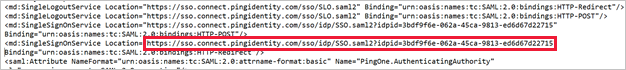

SAML メタデータ ファイルを開き、PingOne の SingleSignOnService の場所をメモしておきます。 これは後で必要になります。

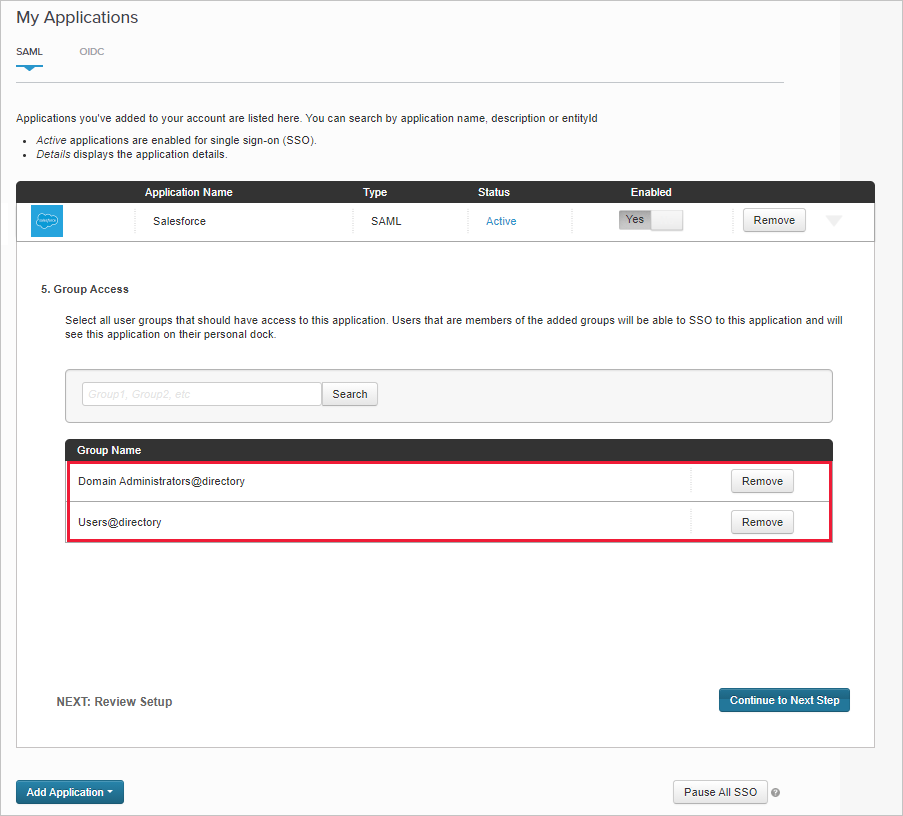

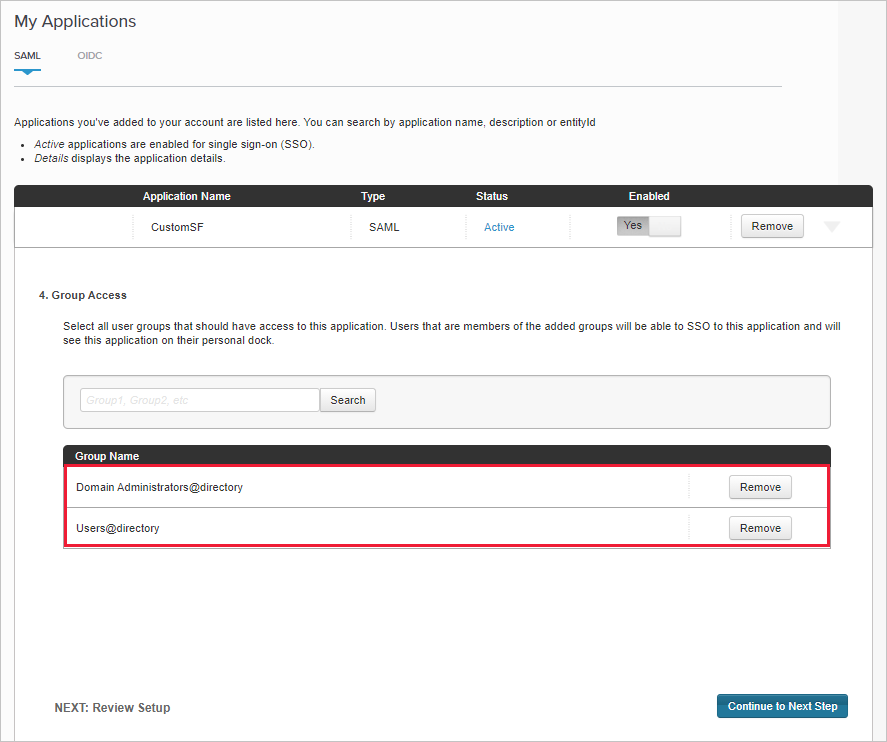

[グループ アクセス] ページで、割り当てられたグループをメモします。

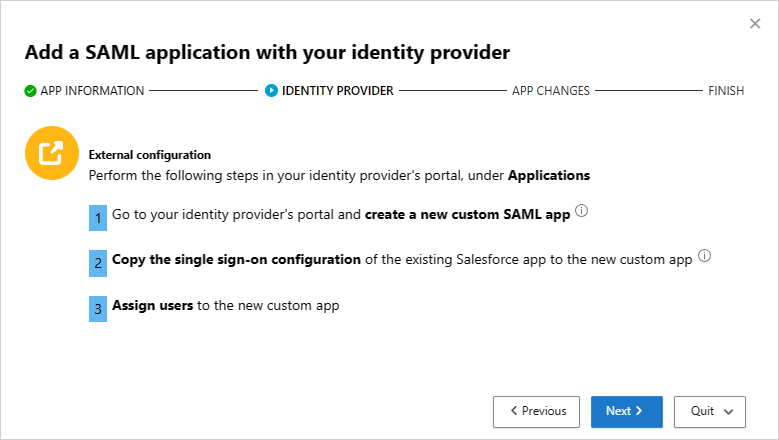

次に、[ID プロバイダーを使用して SAML アプリケーションを追加する] ページの手順に従って、IdP のポータルでカスタム アプリを構成します。

Note

カスタム アプリを構成すると、組織では現在の動作を変更することなく、アクセス制御とセッション制御で既存のアプリをテストすることができます。

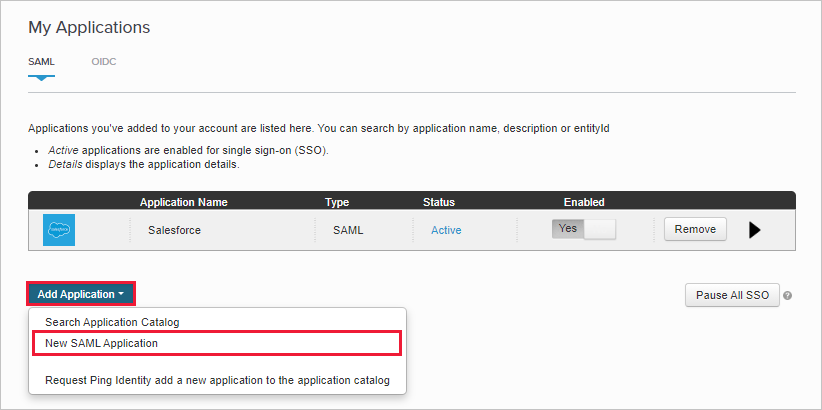

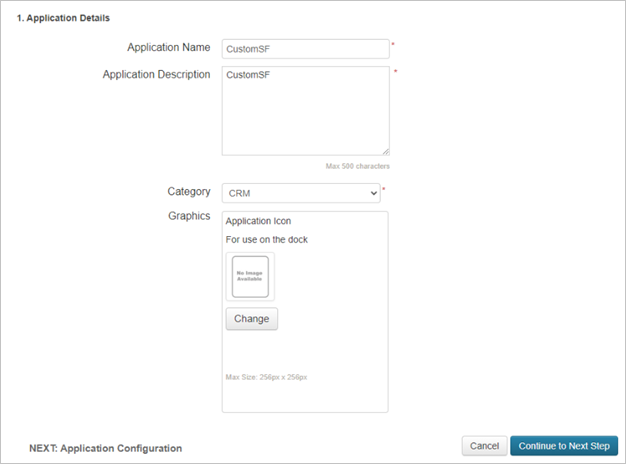

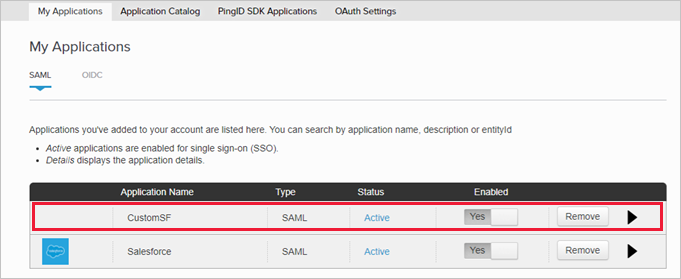

[新しい SAML アプリケーション] (新しい SAML アプリケーション) を作成します。

[Application Details] (アプリケーションの詳細) ページでフォームに入力し、[Continue to Next Step] (次のステップに進む) を選択します。

ヒント

カスタム アプリと既存の Salesforce アプリを区別するのに役立つアプリ名を使用します。

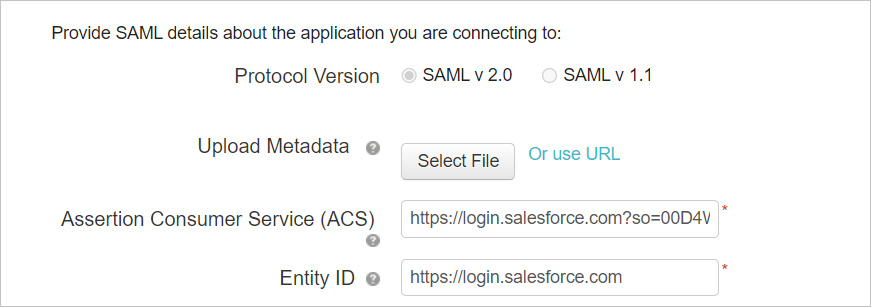

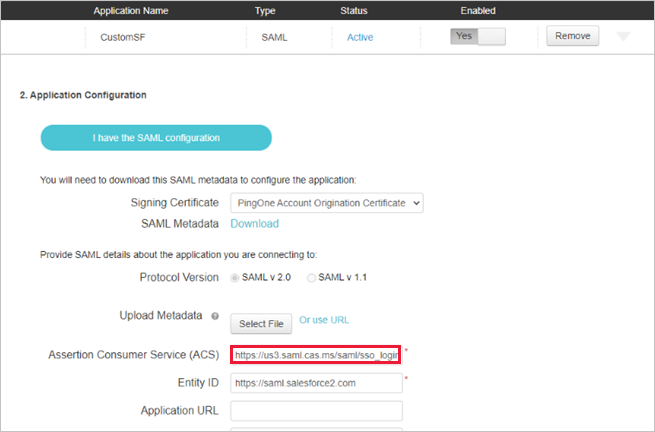

[Application Configuration] (アプリケーション構成) ページで、次の操作を行ってから、[Continue to Next Step] (次のステップに進む) を選択します。

- [Assertion Consumer Service (ACS)] フィールドに、前にメモした Salesforce のログイン URL を入力します。

- [Entity ID] (エンティティ ID) フィールドに、

https://で始まる一意の ID を入力します。 これは、既存の Salesforce PingOne アプリの構成とは違うものにしてください。 - [Entity ID] (エンティティ ID) をメモしておきます。 これは後で必要になります。

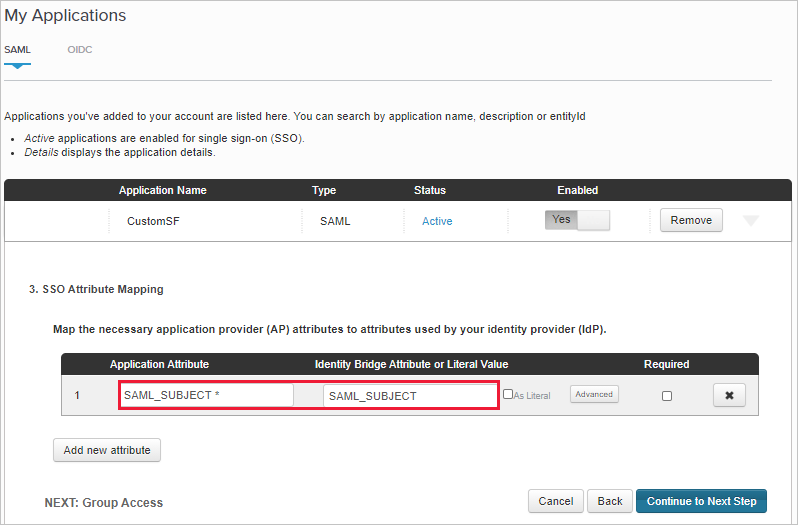

[SSO Attribute Mapping] (SSO 属性マッピング) ページで、前にメモした既存の Salesforce アプリの SAML_SUBJECT の属性と値を追加して、[Continue to Next Step] (次のステップに進む) を選択します。

[Group Access] (グループ アクセス) ページで、先ほどメモした既存の Salesforce アプリのグループを追加し、構成を完了します

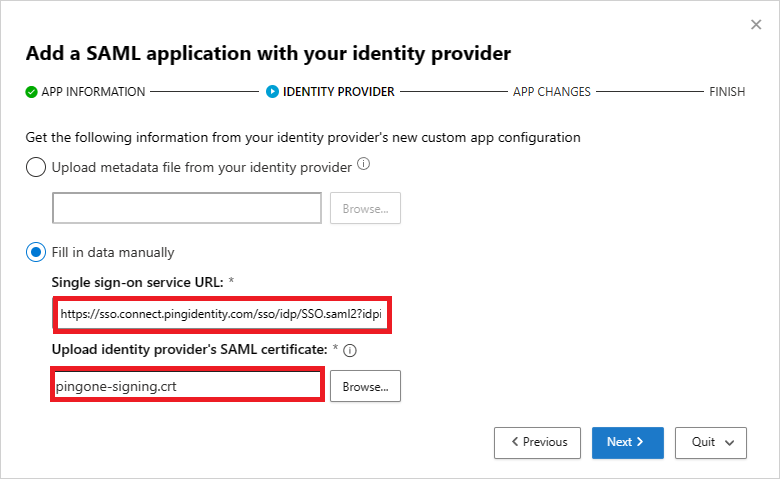

手順 4: PingOne アプリの情報を使用して Defender for Cloud Apps を構成する

Defender for Cloud Apps の [ID プロバイダー] ページに戻り、[次へ] を選択して続行します。

次のページで、[データを手動で入力] を選択し、次の手順を実行して、[次へ] を選択します。

- [Assertion Consumer Service (URL)] に、前にメモした Salesforce のログイン URL を入力します。

- [Upload identity provider's SAML certificate] (ID プロバイダーの SAML 証明書をアップロードする) を選択し、前にダウンロードした証明書ファイルをアップロードします。

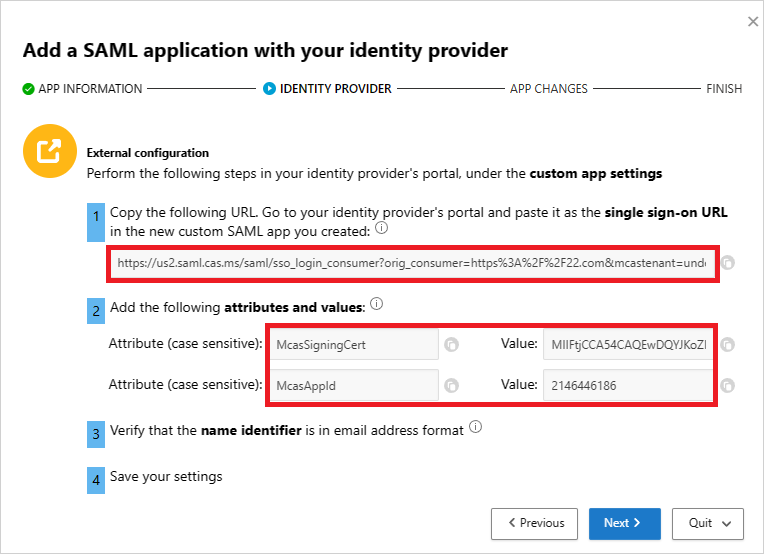

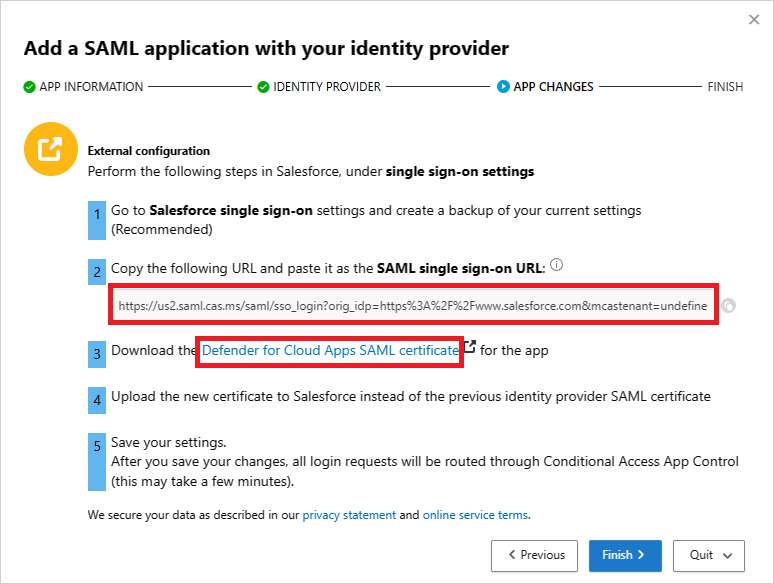

次のページで、以下の情報をメモしてから、 [次へ] を選択します。 この情報は後で必要になります。

- Defender for Cloud Apps のシングル サインオン URL

- Defender for Cloud Apps の属性と値

手順 5: PingOne でカスタム アプリを完成させる

PingOne で、カスタム Salesforce アプリを見つけて編集します。

[Assertion Consumer Service (ACS)] フィールドで、URL を前にメモした Defender for Cloud Apps のシングル サインオン URL に置き換え、[次へ] を選択します。

前にメモしておいた Defender for Cloud Apps の属性と値を、アプリのプロパティに追加します。

設定を保存します。

手順 6: Defender for Cloud Apps でアプリの変更を取得する

Defender for Cloud Apps の [アプリの変更] ページに戻り、次のようにしますが、[完了] は選択しないでください。 この情報は後で必要になります。

- Defender for Cloud Apps の SAML シングル サインオン URL をコピーする

- Defender for Cloud Apps の SAML 証明書をダウンロードする

手順 7: アプリの変更を完了する

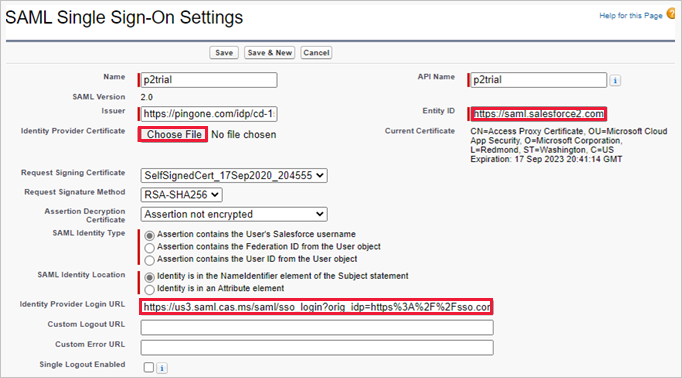

Salesforce で、[セットアップ] > [設定] > [ID] > [シングル サインオン設定] を参照し、次を行います。

推奨: 現在の設定のバックアップを作成します。

[ID プロバイダーのログイン URL] フィールドの値を、先ほどメモした Defender for Cloud Apps SAML シングル サインオンの URL に置き換えます。

先ほどダウンロードした Defender for Cloud Apps の SAML 証明書をアップロードします。

[エンティティ ID] フィールドの値を、前にメモしておいた PingOne カスタム アプリのエンティティ ID に置き換えます。

[保存] を選択します。

Note

Defender for Cloud Apps の SAML 証明書は 1 年間有効です。 有効期限が切れた後、新しい証明書を生成する必要があります。

手順 8: Defender for Cloud Apps で構成を完了する

- Defender for Cloud Apps の [アプリの変更] ページに戻り、[完了] を選択します。 ウィザードを完了すると、このアプリに関連付けられているすべてのログイン要求が、アプリの条件付きアクセス制御を介してルーティングされます。

次のステップ

関連項目

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、サポート チケットを作成してください。