Microsoft Defender for Cloud Appsセッション ポリシーを使用すると、リアルタイムのセッション レベルの監視を使用して、クラウド アプリをきめ細かく可視化できます。 ユーザー セッションに設定したポリシーに応じて、セッション ポリシーを使用してさまざまなアクションを実行します。

アクセスを完全に許可またはブロックする アクセス ポリシーとは対照的に、セッション ポリシーはセッションの監視中にアクセスを許可します。 条件付きアクセス アプリ制御をセッション ポリシーに追加して、特定のセッション アクティビティを制限します。

たとえば、ユーザーがアンマネージド デバイスから、または特定の場所からアプリにアクセスできるようにする場合があります。 ただし、これらのセッション中の機密性の高いファイルのダウンロードを制限したり、アプリを終了するときに特定のドキュメントをダウンロード、アップロード、またはコピーから保護することを要求することができます。

ホスト アプリ用に作成されたポリシーは、関連するリソース アプリには接続されません。 たとえば、Teams、Exchange、Gmail 用に作成したアクセス ポリシーは、SharePoint、OneDrive、または Google ドライブに接続されていません。 ホスト アプリに加えてリソース アプリのポリシーが必要な場合は、別のポリシーを作成します。

適用できるポリシーの数に制限はありません。

前提条件

開始する前に、次の前提条件があることを確認してください。

スタンドアロン ライセンスとして、または別のライセンスの一部として、Defender for Cloud Apps ライセンス

スタンドアロン ライセンスまたは別のライセンスの一部として、Microsoft Entra ID P1 のライセンス。

Microsoft 以外の IdP を使用している場合は、ID プロバイダー (IdP) ソリューションで必要なライセンス。

条件付きアクセス アプリ制御にオンボードされている関連アプリ。 Microsoft Entra IDアプリは自動的にオンボードされますが、Microsoft IdP 以外のアプリは手動でオンボードする必要があります。

Microsoft 以外の IdP を使用している場合は、Microsoft Defender for Cloud Appsで動作するように IdP も構成されていることを確認してください。 詳細については、以下を参照してください:

セッション ポリシーを機能させるには、トラフィックを制御するためのアクセス許可を作成するMicrosoft Entra ID条件付きアクセス ポリシーも必要です。

サンプル: Defender for Cloud Appsで使用するMicrosoft Entra ID条件付きアクセス ポリシーを作成する

この手順では、Defender for Cloud Appsで使用する条件付きアクセス ポリシーを作成する方法の概要を示します。

- 少なくとも条件付きアクセス管理者としてMicrosoft Entra 管理センターにサインインします。

- Entra ID>Conditional Access>Policies に移動します。

- [ 新しいポリシー] を選択します。

- ポリシーに名前を付けます。 組織は、ポリシーの名前に意味のある標準を作成することをお勧めします。

- [ 割り当て] で、[ ユーザーまたはワークロード ID] を選択します。

- [含める] で、[すべてのユーザー] を選択します

- [除外] で、[ユーザーとグループ] を選択し、organizationの緊急アクセスまたは割り込みアカウントを選択します。

- [ ターゲット リソース>リソース (旧称クラウド アプリ) で、次のオプションを選択します。

- [ 含める] で、[リソースの選択] を 選択します。

- ポリシーに含めるクライアント アプリを選択します。

- [ 条件] で、ポリシーに含める条件を選択します。

- [ アクセス制御>Session] で、[ 条件付きアクセス アプリ制御を使用する] を選択し、[選択] を 選択します。

- 設定を確認し、[ ポリシーの有効化] を[レポートのみ] に設定します。

- [ 作成 ] を選択して作成し、ポリシーを有効にします。

ポリシーへの影響またはレポート専用モードを使用して設定を確認したら、[ポリシーを有効にする] トグルを [レポートのみ] から [オン] に移動します。

詳細については、「条件付きアクセス ポリシー」および「条件付きアクセス ポリシーの構築」を参照してください。

注:

Microsoft Defender for Cloud Appsは、ユーザー サインイン用の条件付きアクセス アプリ制御サービスの一部として、アプリケーション Microsoft Defender for Cloud Apps - セッション制御を利用します。 このアプリケーションは、Entra ID の [エンタープライズ アプリケーション] セクション内にあります。 セッション制御を使用して SaaS アプリケーションを保護するには、このアプリケーションへのアクセスを許可する必要があります。

このアプリを対象とするMicrosoft Entra ID条件付きアクセス ポリシーの [アクセスの許可] コントロールで [アクセスのブロック] が選択されている条件付きアクセス ポリシーがある場合、エンド ユーザーはセッション制御下の保護されたアプリケーションにアクセスできません。

このアプリケーションが条件付きアクセス ポリシーによって意図せずに制限されないようにすることが重要です。 すべてのアプリケーションまたは特定のアプリケーションを制限するポリシーの場合は、このアプリケーションが [ターゲット リソース ] に例外として一覧表示されていることを確認するか、ブロック ポリシーが意図的であることを確認してください。

場所ベースの条件付きアクセス ポリシーが正しく機能するようにするには、これらのポリシーに Microsoft Defender for Cloud Apps - セッション制御アプリケーションを含めます。

Defender for Cloud Apps セッション ポリシーを作成する

この手順では、Defender for Cloud Appsで新しいセッション ポリシーを作成する方法について説明します。

Microsoft Defender XDRで、[Cloud Apps > ポリシー] > [ポリシー管理] > [条件付きアクセス] タブを選択します。

[ ポリシー>Session ポリシーの作成] を選択します。 例:

![[条件付きアクセス ポリシーの作成] ページのスクリーンショット。](media/create-policy-from-conditional-access-tab.png)

[ セッション ポリシーの作成 ] ページで、[ ポリシー テンプレート] ドロップダウンからテンプレートを選択するか、すべての詳細を手動で入力します。

ポリシーの次の基本情報を入力します。 テンプレートを使用している場合は、コンテンツの多くが既に入力されています。

名前 説明 [ポリシー名] Box for Marketing Users の機密ドキュメントのダウンロードをブロックするなど、ポリシーのわかりやすい名前 ポリシーの重要度 ポリシーに適用する重大度を選択します。 [カテゴリ] 適用するカテゴリを選択します。 説明 チームがその目的を理解するのに役立つ、ポリシーの省略可能でわかりやすい説明を入力します。 セッション 制御の種類 以下のいずれかのオプションを選択します。

- 監視のみ。 ユーザー アクティビティのみを監視し、選択したアプリの モニターのみの ポリシーを作成します。

- アクティビティをブロックします。 [ アクティビティの種類 ] フィルターで定義されている特定のアクティビティをブロックします。 選択したアプリのすべてのアクティビティが監視され、アクティビティ ログに報告されます。

- ファイルのダウンロード (検査あり) を制御します。 ファイルのダウンロードを監視し、ダウンロードのブロックや保護などの他のアクションと組み合わせることができます。

- ファイルのアップロード (検査あり) を制御します。 ファイルのアップロードを監視し、アップロードのブロックや保護などの他のアクションと組み合わせることができます。

詳細については、「 セッション ポリシーでサポートされるアクティビティ」を参照してください。[次のすべてのアクティビティに一致するアクティビティ] 領域で、ポリシーに適用する追加のアクティビティ フィルターを選択します。 フィルターには、次のオプションが含まれます。

名前 説明 アクティビティの種類 次のように、適用するアクティビティの種類を選択します。

-印刷

- 切り取り、コピー、貼り付けなどのクリップボードアクション

- サポートされているアプリのアイテムの送信、共有、共有解除、または編集。

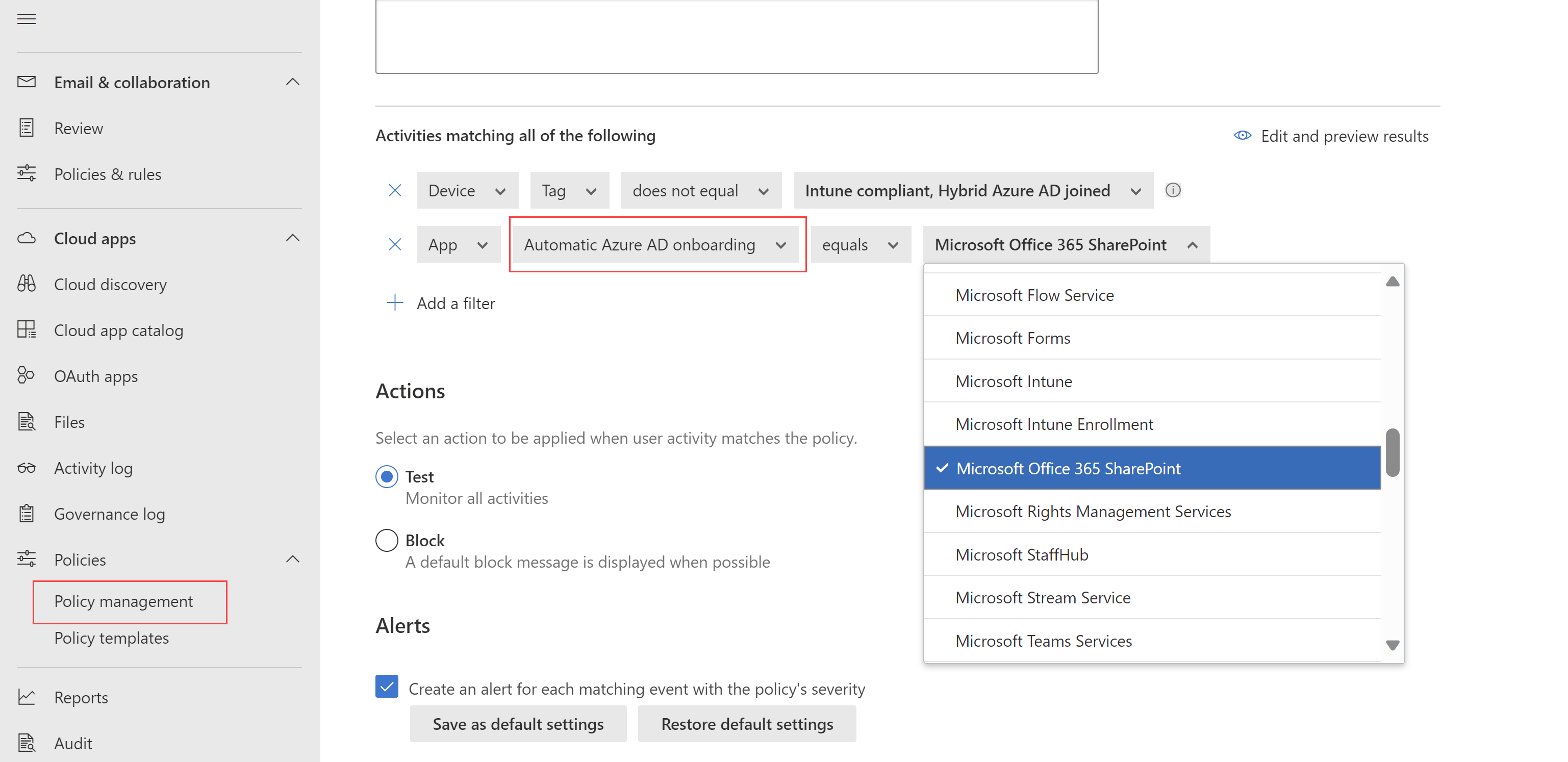

たとえば、条件で アイテムの送信 アクティビティを使用して、Teams チャットや Slack チャネルで情報を送信しようとしているユーザーをキャッチし、パスワードやその他の資格情報などの機密情報が含まれている場合はメッセージをブロックします。アプリ ポリシーに含める特定のアプリのフィルター。 最初に、自動Azure AD オンボードを使用するか、Microsoft Entra ID アプリに使用するか、Microsoft IdP 以外のアプリの場合は手動オンボードを使用するかを選択して、アプリを選択します。 次に、フィルターに含めるアプリを一覧から選択します。

Microsoft 以外の IdP アプリが一覧に表示されない場合は、完全にオンボードされていることを確認してください。 詳細については、以下を参照してください:

- 条件付きアクセス アプリ制御用に Microsoft IdP 以外のカタログ アプリをオンボードする。

- 条件付きアクセス アプリ制御用に Microsoft IdP 以外のカスタム アプリをオンボードする

アプリ フィルターを使用しないことを選択した場合、ポリシーは、[Cloud Apps >接続済みアプリの設定] > [条件付きアクセス アプリの制御アプリ] ページで [有効] とマークされているすべてのアプリケーション>適用されます。

注: オンボードされているアプリと、手動オンボードが必要なアプリの間に重複が発生する場合があります。 アプリ間でフィルターが競合する場合は、手動でオンボードされたアプリが優先されます。デバイス 特定のデバイス管理方法やデバイスの種類 (PC、モバイル、タブレットなど) の場合など、デバイス タグをフィルター処理します。 IP アドレス IP アドレスごとにフィルター処理するか、以前に割り当てられた IP アドレス タグを使用します。 Location 地理的な場所でフィルター処理します。 明確に定義された場所がない場合、危険なアクティビティが特定される可能性があります。 登録された ISP 特定の ISP からのアクティビティをフィルター処理します。 ユーザー 特定のユーザーまたはユーザーのグループをフィルター処理します。 [ユーザ エージェント文字列] 特定のユーザー エージェント文字列をフィルター処理します。 ユーザー エージェント タグ 古いブラウザーやオペレーティング システムなど、ユーザー エージェント タグをフィルター処理します。 例:

[ 結果の編集とプレビュー] を選択して、現在の選択内容で返されるアクティビティの種類のプレビューを取得します。

特定のセッション コントロールの種類で使用できる追加オプションを構成します。

たとえば、[ アクティビティのブロック] を選択した場合は、[ コンテンツ検査を使用して アクティビティ コンテンツを検査する] を選択し、必要に応じて設定を構成します。 この場合、社会保障番号など、特定の式を含むテキストを調べることができます。

[ファイルの ダウンロードの制御 (検査あり)] または [ ファイルのアップロードの制御 (検査あり)] を選択した場合は、 次のすべての設定に一致するファイルを 構成します。

次のいずれかのファイル フィルターを構成します。

名前 説明 秘密度ラベル Microsoft Purview も使用していて、データがその秘密度ラベルによって保護されている場合は、秘密度ラベルをMicrosoft Purview Information Protectionしてフィルター処理します。 ファイル名 特定のファイルをフィルター処理します。 Extension たとえば、すべての .xls ファイルのダウンロードをブロックするなど、特定のファイルの種類をフィルター処理します。 ファイルのサイズ (MB) 大きいファイルや小さいファイルなど、特定のファイル サイズをフィルター処理します。 -

- データ分類サービスやマルウェアなど、使用する検査方法を選択します。 詳細については、「 Microsoft Data Classification Services の統合」を参照してください。

- 指紋やトレーニング可能な分類子などの要素に基づくシナリオなど、ポリシーのより詳細なオプションを構成します。

[ アクション] 領域で、次のいずれかのオプションを選択します。

名前 説明 監査 すべてのアクティビティを監視します。 設定したポリシー フィルターに従ってダウンロードを明示的に許可する場合に選択します。 Block ファイルのダウンロードをブロックし、すべてのアクティビティを監視します。 設定したポリシー フィルターに従ってダウンロードを明示的にブロックする場合に選択します。

ブロック ポリシーを使用すると、メールでユーザーに通知したり、ブロック メッセージをカスタマイズしたりすることもできます。Protect ダウンロードに秘密度ラベルを適用し、すべてのアクティビティを監視します。 [ファイルのダウンロードを制御する (検査あり)] を選択した場合にのみ使用できます。

Microsoft Purview Information Protectionを使用する場合は、一致するファイルに秘密度ラベルを適用したり、ファイルをダウンロードするユーザーにカスタム アクセス許可を適用したり、特定のファイルのダウンロードをブロックしたりすることもできます。

Microsoft Entra ID条件付きアクセス ポリシーがある場合は、ステップアップ認証 (プレビュー) を要求するように選択することもできます。必要に応じて、ポリシーに必要に応じて [ データをスキャンできない場合でも常に選択したアクションを適用 する] オプションを選択します。

[アラート] 領域 で 、必要に応じて次のいずれかのアクションを構成します。

- ポリシーの重大度を持つ一致するイベントごとにアラートを作成する

- 電子メールとしてアラートを送信する

- ポリシーごとの 1 日あたりのアラートの制限

- Power Automate にアラートを送信する

完了したら、[ 作成] を選択します。

ポリシーをテストする

セッション ポリシーを作成したら、ポリシーで構成されている各アプリに対して再認証し、ポリシーで構成したシナリオをテストしてテストします。

以下のことをお勧めします。

- アプリに再認証する前に、既存のすべてのセッションからサインアウトします。

- マネージド デバイスとアンマネージド デバイスの両方からモバイル アプリとデスクトップ アプリにサインインして、アクティビティがアクティビティ ログに完全にキャプチャされるようにします。

ポリシーに一致するユーザーでサインインしてください。

アプリでポリシーをテストするには:

ブラウザーにロック

アイコンが表示されるかどうかを確認するか、Microsoft Edge 以外のブラウザーで作業している場合は、アプリの URL に

アイコンが表示されるかどうかを確認するか、Microsoft Edge 以外のブラウザーで作業している場合は、アプリの URL に .mcasサフィックスが含まれていることをチェックします。 詳細については、「Microsoft Edge for Businessによるブラウザー内保護 (プレビュー)」を参照してください。ユーザーの作業プロセスの一部であるアプリ内のすべてのページにアクセスし、ページが正しくレンダリングされることを確認します。

ファイルのダウンロードやアップロードなどの一般的なアクションを実行することで、アプリの動作と機能が悪影響を受けないことを確認します。

Microsoft IdP 以外のカスタム アプリを使用している場合は、アプリ用に手動で追加した各ドメインをチェックします。

エラーや問題が発生した場合は、管理ツール バーを使用して、 .har ファイルや記録されたセッションなどのリソースを収集して、サポート チケットを提出します。

Microsoft Defender XDRの更新プログラムをチェックするには:

Microsoft Defender ポータルの [Cloud Apps] で、[ポリシー] に移動し、[ポリシー管理] を選択します。

作成したポリシーを選択して、ポリシー レポートを表示します。 セッション ポリシーの一致がすぐに表示されます。

ポリシー レポートには、セッション制御のためにMicrosoft Defender for Cloud Appsにリダイレクトされたサインインと、監視対象のセッションからダウンロードまたはブロックされたファイルなどのその他のアクションが表示されます。

ユーザー通知設定をオフにする

既定では、セッションの監視時にユーザーに通知されます。 ユーザーに通知されない場合、または通知メッセージをカスタマイズする場合は、通知設定を構成します。

Microsoft Defender XDRで、[設定] > [クラウド アプリ] > [条件付きアクセス アプリ制御] > [ユーザーの監視] を選択します。

次のいずれかの選択を行います。

- [ アクティビティが監視されていることをユーザーに通知 する] オプションを完全にオフにする

- 選択したままにして、既定のメッセージを使用するか、メッセージをカスタマイズするかを選択します。

[ プレビュー ] リンクを選択して、構成されたメッセージの例を新しいブラウザー タブに表示します。

クラウド検出ログをエクスポートする

条件付きアクセス アプリ制御は、それを介してルーティングされるすべてのユーザー セッションのトラフィック ログを記録します。 トラフィック ログには、アクセスした時間、IP、ユーザー エージェント、URL、アップロードおよびダウンロードされたバイト数が含まれます。 これらのログが分析され、継続的なレポート (条件付きアクセス アプリ制御Defender for Cloud Apps) がクラウド検出ダッシュボードのクラウド検出レポートの一覧に追加されます。

クラウド検出ダッシュボードからクラウド検出ログをエクスポートするには:

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。 [ 接続済みアプリ] で、[ 条件付きアクセス アプリ制御] を選択します。

表の上にある [エクスポート] ボタンを選択します。 例:

レポートの範囲を選択し、[エクスポート] を選択 します。 このプロセスには時間がかかる場合があります。

レポートの準備ができたらエクスポートしたログをダウンロードするには、Microsoft Defender ポータルで [レポート] ->[クラウド アプリ] に移動し、[エクスポートされたレポート] に移動します。

テーブルで、 条件付きアクセス アプリ制御のトラフィック ログ の一覧から関連するレポートを選択し、[ ダウンロード] を選択します。 例:

セッション ポリシーでサポートされているアクティビティ

以降のセクションでは、Defender for Cloud Apps セッション ポリシーでサポートされる各アクティビティの詳細について説明します。

監視のみ

[モニターのみ] セッション コントロールの種類では、ログイン アクティビティのみが監視されます。

他のアクティビティを監視するには、他のセッション コントロールの種類のいずれかを選択し、[監査] アクションを使用します。

ダウンロードとアップロード以外のアクティビティを監視するには、モニター ポリシーに アクティビティ ポリシーごとに 少なくとも 1 つのブロックが必要です。

すべてのダウンロードをブロックする

コントロール ファイルのダウンロード (検査あり) がセッション制御の種類として設定され、[ブロック] がアクションとして設定されている場合、条件付きアクセス アプリ制御では、ユーザーがポリシー ファイル フィルターに従ってファイルをダウンロードできなくなります。

ユーザーがダウンロードを開始すると、ユーザーの ダウンロード制限付 きメッセージが表示され、ダウンロードしたファイルがテキスト ファイルに置き換えられます。 organizationに必要に応じて、テキスト ファイルのメッセージをユーザーに構成します。

ステップアップ認証が必要

[ ステップアップ認証を要求する]アクション は、 セッション制御の種類 が [アクティビティのブロック]、[ ファイルのダウンロードの制御 (検査あり)]、または [ ファイルのアップロードの制御 (検査あり)] に設定されている場合に使用できます。

このアクションを選択すると、Defender for Cloud Appsは、選択したアクティビティが発生するたびに、ポリシーの再評価のために条件付きアクセスをMicrosoft Entraにセッションをリダイレクトします。

このオプションを使用して、Microsoft Entra IDで構成された認証コンテキストに基づいて、セッション中に多要素認証やデバイス コンプライアンスなどの要求をチェックします。

特定のアクティビティをブロックする

[アクティビティのブロック] がセッション コントロールの種類として設定されている場合は、特定のアプリでブロックする特定のアクティビティを選択します。

構成されたアプリのすべてのアクティビティが監視され、 アクティビティ ログ > クラウド アプリで報告されます。

特定のアクティビティをブロックするには、[ブロック] アクションをさらに選択し、ブロックするアクティビティを選択します。

特定のアクティビティに対してアラートを生成するには、[監査] アクションを選択し、アラート設定を構成します。

たとえば、次のアクティビティをブロックできます。

Teams メッセージを送信しました。 ユーザーがMicrosoft Teamsからメッセージを送信できないようにするか、特定のコンテンツを含む Teams メッセージをブロックします。

[印刷] を選択します。 すべての印刷アクションをブロックします。

コピーします。 クリップボードへのすべてのコピーアクションをブロックするか、特定のコンテンツについてのみコピーをブロックします。

ダウンロード時にファイルを保護する

[アクティビティのセッションのブロック] コントロールの種類を選択して、アクティビティの種類フィルターを使用して定義した特定のアクティビティをブロックします。

構成されたアプリのすべてのアクティビティが監視され、 アクティビティ ログ > クラウド アプリで報告されます。

[ブロック] アクションを選択して特定のアクティビティをブロックするか、[監査] アクションを選択し、特定のアクティビティに対してアラートを生成するアラート設定を定義します。

[保護] アクションを選択して、ポリシーのファイル フィルターに従って機密ラベル付けやその他の保護を使用してファイルを保護します。

秘密度ラベルは Microsoft Purview で構成され、Defender for Cloud Apps セッション ポリシーのオプションとして表示されるように暗号化を適用するように構成する必要があります。

セッション ポリシーを特定のラベルで構成し、ユーザーがポリシーの条件を満たすファイルをダウンロードすると、ラベルとそれに対応する保護とアクセス許可がファイルに適用されます。

ダウンロードしたファイルが保護されている間、元のファイルはクラウド アプリにそのまま残ります。 ダウンロードしたファイルにアクセスしようとするユーザーは、適用される保護によって決定されるアクセス許可要件を満たす必要があります。

Defender for Cloud Appsでは、現在、次のファイルの種類にMicrosoft Purview Information Protectionからの秘密度ラベルの適用がサポートされています。

- Word: docm、docx、dotm、dotx

- Excel: xlam、xlsm、xlsx、xltx

- PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

注:

PDF ファイルには、統合ラベルでラベルを付ける必要があります。

[ 保護 ] オプションでは、セッション ポリシー内の既存のラベルを使用したファイルの上書きはサポートされていません。

機密ファイルのアップロードを保護する

ポリシーのファイル フィルターに従ってユーザーがファイルをアップロードできないようにするには、[ファイルのアップロードの制御 (検査あり)]セッションコントロールの種類を選択します。

アップロードするファイルに機密データがあり、適切なラベルがない場合、ファイルのアップロードはブロックされます。

たとえば、ファイルのコンテンツをスキャンして、社会保障番号などの機密性の高いコンテンツの一致が含まれているかどうかを判断するポリシーを作成します。 機密性の高いコンテンツが含まれており、Microsoft Purview Information Protection Confidential ラベルでラベル付けされていない場合、ファイルのアップロードはブロックされます。

ヒント

ファイルがブロックされたときにユーザーにカスタム メッセージを構成し、ファイルをアップロードするためにファイルにラベルを付ける方法を指示し、クラウド アプリに格納されているファイルがポリシーに準拠していることを確認するのに役立ちます。

詳細については、「 機密ファイルを保護するためのユーザーの教育」を参照してください。

アップロードまたはダウンロード時にマルウェアをブロックする

ユーザーがマルウェアを含むファイルをアップロードまたはダウンロードできないようにするには、[コントロール ファイルのアップロード (検査あり)] または [コントロール ファイルのダウンロード (検査あり)] を選択し、検査方法として [マルウェア検出] を選択します。 ファイルは、Microsoft 脅威インテリジェンス エンジンを使用してマルウェアをスキャンします。

潜在的なマルウェアが検出された項目をフィルター処理して、 クラウド アプリ > アクティビティ ログ に潜在的 なマルウェア としてフラグが設定されたファイルを表示します。 詳細については、「 アクティビティ フィルターとクエリ」を参照してください。

機密性の高いファイルを保護するためにユーザーを教育する

ポリシーに違反しているユーザーを教育して、organizationの要件に準拠する方法を学習することをお勧めします。

すべての企業に固有のニーズとポリシーがあるため、Defender for Cloud Appsでは、ポリシーのフィルターと、違反が検出されたときにユーザーに表示されるメッセージをカスタマイズできます。

ファイルに適切なラベルを付ける方法や、ファイルが正常にアップロードされるようにアンマネージド デバイスを登録する方法など、ユーザーに特定のガイダンスを提供します。

たとえば、ユーザーが秘密度ラベルのないファイルをアップロードする場合は、表示するメッセージを構成し、ファイルに機密性の高いコンテンツが含まれており、適切なラベルが必要であることを説明します。 同様に、ユーザーがアンマネージド デバイスからドキュメントをアップロードしようとすると、そのデバイスを登録する方法に関する手順や、デバイスを登録する必要がある理由の詳細を示すメッセージが表示されるように構成します。

セッション ポリシーのアクセス制御

クラウド アプリのセッション制御を使用してセッション内アクティビティを制御することを選択する多くの組織では、アクセス制御を適用して、同じ組み込みのモバイル クライアント アプリとデスクトップ クライアント アプリのセットをブロックすることで、アプリの包括的なセキュリティを提供します。

[クライアント アプリ] フィルターを [モバイルとデスクトップ] に設定して、アクセス ポリシーを使用して組み込みのモバイル およびデスクトップクライアント アプリへのアクセスをブロックします。 一部の組み込みクライアント アプリは個別に認識できますが、アプリスイートの一部であるアプリは最上位のアプリとしてのみ識別できます。 たとえば、SharePoint Online などのアプリは、Microsoft 365 アプリに適用されるアクセス ポリシーを作成することによってのみ認識できます。

注:

クライアント アプリ フィルターがモバイルとデスクトップに特に設定されていない限り、結果のアクセス ポリシーはブラウザー セッションにのみ適用されます。 これは、ユーザー セッションを誤ってプロキシすることを防ぐことを目的としています。

ほとんどの主要なブラウザーではクライアント証明書チェックの実行がサポートされていますが、一部のモバイル およびデスクトップ アプリでは、このチェックをサポートしていない組み込みのブラウザーが使用されます。 そのため、このフィルターを使用すると、これらのアプリの認証に影響を与える可能性があります。

ポリシー間の競合

2 つのセッション ポリシー間で競合が発生すると、制限の厳しいポリシーが優先されます。

例:

- ユーザー セッションが、ダウンロードがブロックされている両方のポリシーと一致する場合

- ファイルがダウンロード時にラベル付けされるか、ダウンロードが監査されるポリシー。

- より制限の厳しいポリシーに準拠するため、ファイルのダウンロード オプションはブロックされます。

関連コンテンツ

詳細については、以下を参照してください:

- アクセスとセッション制御のトラブルシューティング

- チュートリアル: 条件付きアクセス アプリ制御を使用して機密情報のダウンロードをブロックする

- セッション コントロールを使用してアンマネージド デバイスでのダウンロードをブロックする

- 条件付きアクセス アプリ制御ウェビナー

問題が発生した場合は、こちらにお問い合わせください。 製品の問題に関するサポートを受ける場合は、サポート チケットを開いてください。