攻撃面の縮小ルールMicrosoft Defender for Endpointテストすると、ルールを有効にする前に、ルールが基幹業務を妨げているかどうかを判断するのに役立ちます。 小規模で制御されたグループから開始すると、organization全体でデプロイを拡張する際に、作業中断の可能性を制限できます。

攻撃面の縮小ルールの展開ガイドのこのセクションでは、次の方法について説明します。

- Microsoft Intune を使用してルールを構成する

- 攻撃面の縮小ルール レポートMicrosoft Defender for Endpoint使用する

- 攻撃面の縮小ルールの除外を構成する

- PowerShell を使用して攻撃面の縮小ルールを有効にする

- 攻撃面の縮小ルール イベントにイベント ビューアーを使用する

注:

攻撃面の縮小ルールのテストを開始する前に、以前に 監査 または 有効 (該当する場合) に設定されていたすべてのルールを無効にすることをお勧めします。 攻撃面の縮小ルール レポートを使用して攻撃面の縮小ルールを無効にする方法については、「攻撃面の縮小ルール レポート」を参照してください。

リング 1 を使用して攻撃面の縮小ルールの展開を開始します。

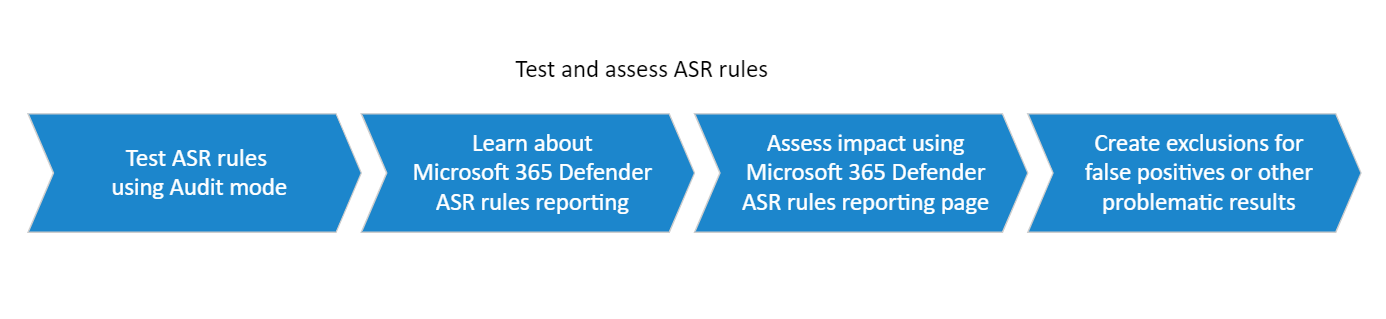

手順 1: 監査を使用して攻撃面の縮小ルールをテストする

テスト フェーズを開始するには、ルールが [監査] に設定された攻撃面の縮小ルールをオンにし、リング 1 のチャンピオン ユーザーまたはデバイスから開始します。 通常、すべてのルール (監査) を有効にして、テスト フェーズ中にトリガーされるルールを決定することをお勧めします。

[監査] に設定されているルールは、一般に、ルールが適用されるエンティティまたはエンティティの機能には影響しませんが、評価のためにログに記録されたイベントを生成します。エンド ユーザーに影響はありません。

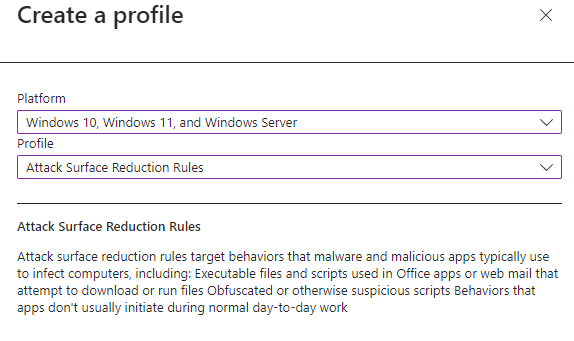

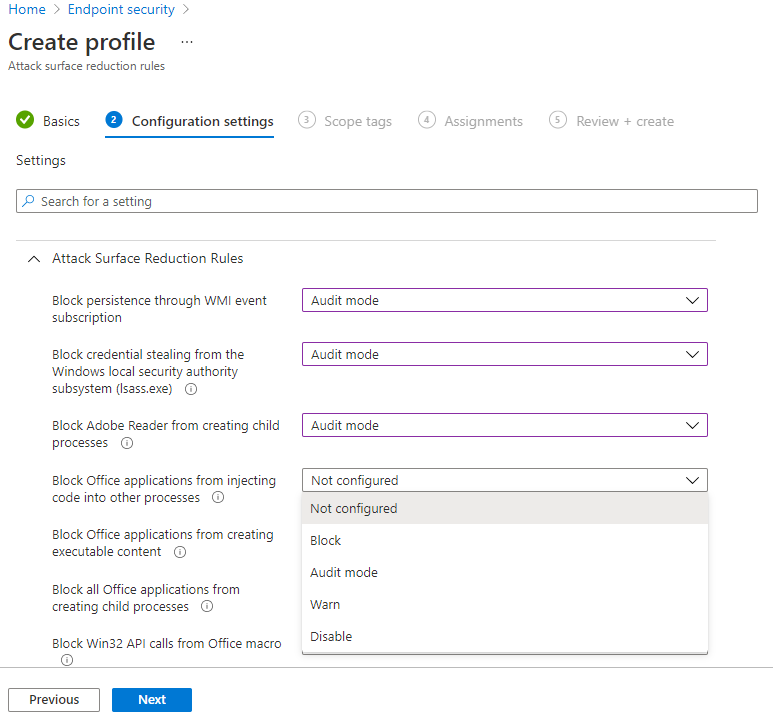

Intune を使用して攻撃面の縮小ルールを構成する

Microsoft Intune エンドポイント セキュリティを使用して、カスタム攻撃面の縮小ルールを構成できます。

Microsoft Intune 管理センターを開きます。

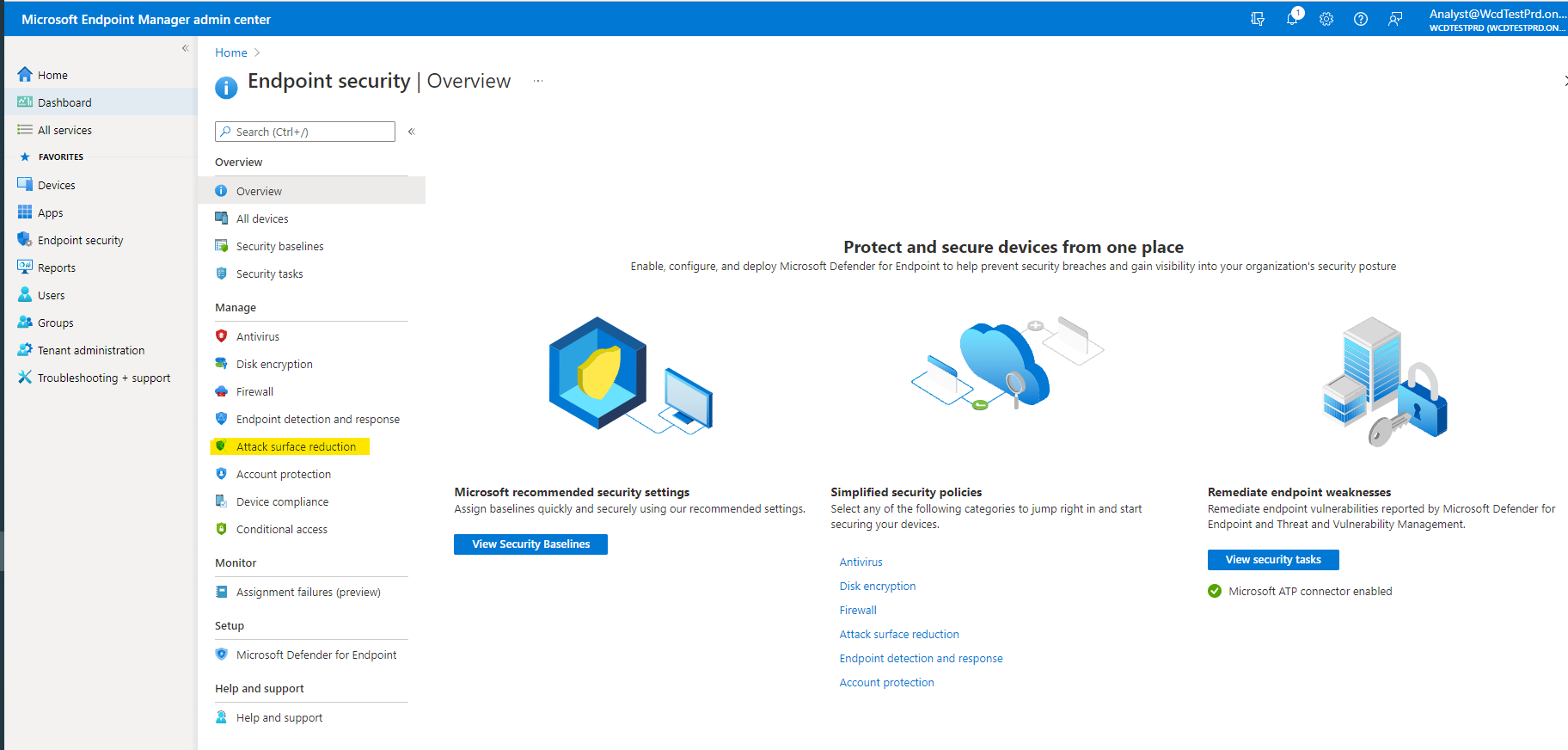

[エンドポイント セキュリティ>攻撃サーフェスの縮小] に移動します。

[ポリシーを作成する] を選択します。

[プラットフォーム] で、[Windows 10、Windows 11、およびWindows Server] を選択し、[プロファイル] で [攻撃面の縮小ルール] を選択します。

[作成] を選択します。

[プロファイルの作成] ウィンドウの [基本] タブの [名前] で、ポリシーの名前を追加します。 [ 説明] に、攻撃面の縮小ルール ポリシーの説明を追加します。

[ 構成設定 ] タブの [ 攻撃面の縮小規則] で、すべてのルールを 監査モードに設定します。

注:

一部の攻撃面縮小ルール モードの一覧にはバリエーションがあります。 [ブロック] と [有効] には 、同じ機能が用意されています。

[省略可能][ スコープ タグ ] ウィンドウでは、特定のデバイスにタグ情報を追加できます。 また、ロールベースのアクセス制御とスコープ タグを使用して、適切な管理者が適切な Intune オブジェクトに適切なアクセス権と可視性を持っていることを確認することもできます。 詳細情報: Intune で分散 IT にロールベースのアクセス制御 (RBAC) とスコープ タグを使用する。

[ 割り当て ] ウィンドウで、プロファイルを展開するか、ユーザーまたはデバイス グループに割り当てることができます。 詳細については、「 Microsoft Intune でデバイス プロファイルを割り当てる」を参照してください。

注:

デバイス グループの作成は、Defender for Endpoint プラン 1 とプラン 2 でサポートされています。

[ 確認と作成 ] ウィンドウで設定を確認します。 [ 作成] を 選択してルールを適用します。

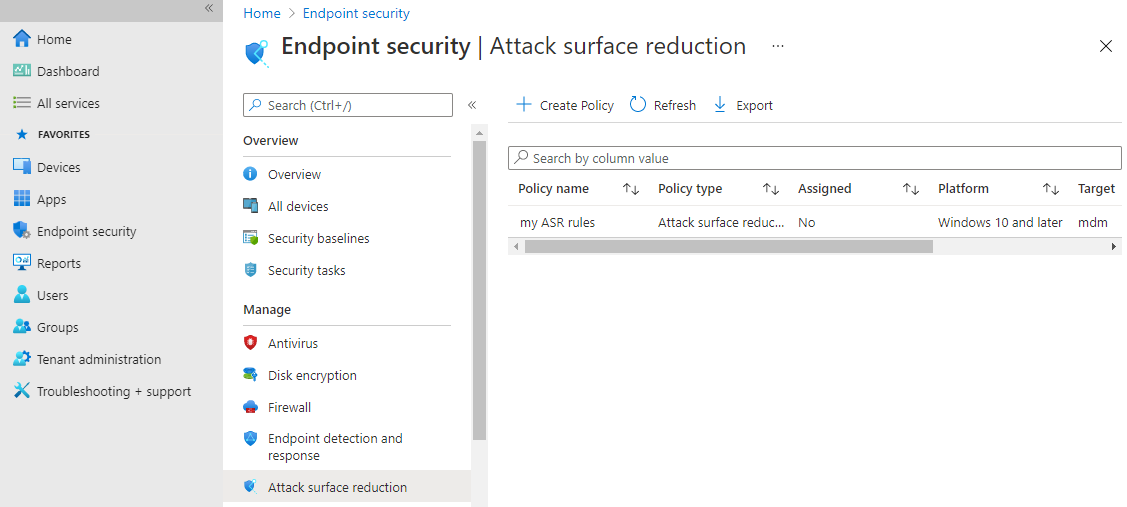

攻撃面の縮小ルールに関する新しい攻撃面の縮小ポリシーは、 エンドポイント セキュリティ |攻撃面の縮小。

手順 2: Microsoft Defender ポータルの攻撃面削減ルールレポート ページを理解する

攻撃面の縮小ルールのレポート ページは、ポータル>Reports>Attack surface reduction ルールMicrosoft Defenderにあります。 このページには、次の 3 つのタブがあります。

- Detections

- 構成

- 除外を追加する

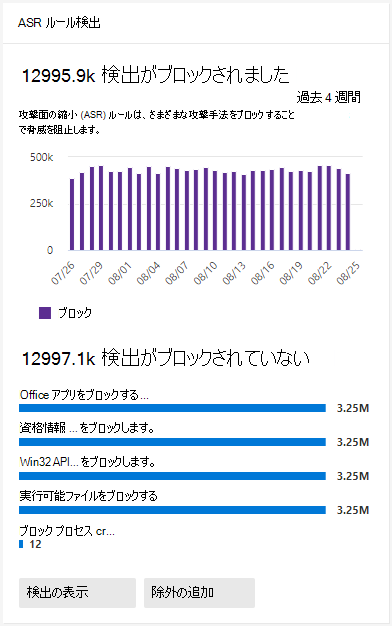

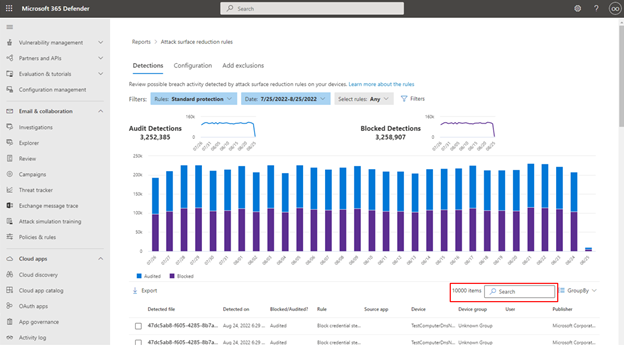

[検出] タブ

検出された監査イベントとブロックされたイベントの 30 日間のタイムラインを提供します。

[攻撃面の縮小ルール] ウィンドウには、ルールごとに検出されたイベントの概要が表示されます。

注:

攻撃面の縮小ルール レポートにはいくつかのバリエーションがあります。 Microsoft は、一貫性のあるエクスペリエンスを提供するために、攻撃面の縮小ルール レポートの動作を更新中です。

[ 検出の表示] を選択して、[検出] タブ を 開きます。

[GroupBy] ウィンドウと [フィルター] ウィンドウには、次のオプションがあります。

GroupBy は、次のグループに設定された結果を返します。

- グループ化なし

- 検出されたファイル

- 監査またはブロック

- Rule

- ソース アプリ

- Device

- User

- Publisher

注:

ルールでフィルター処理する場合、レポートの下半分に一覧表示される個々の 検出された アイテムの数は、現在、200 ルールに制限されています。 [エクスポート] を使用して、検出の完全な一覧を Excel に保存できます。

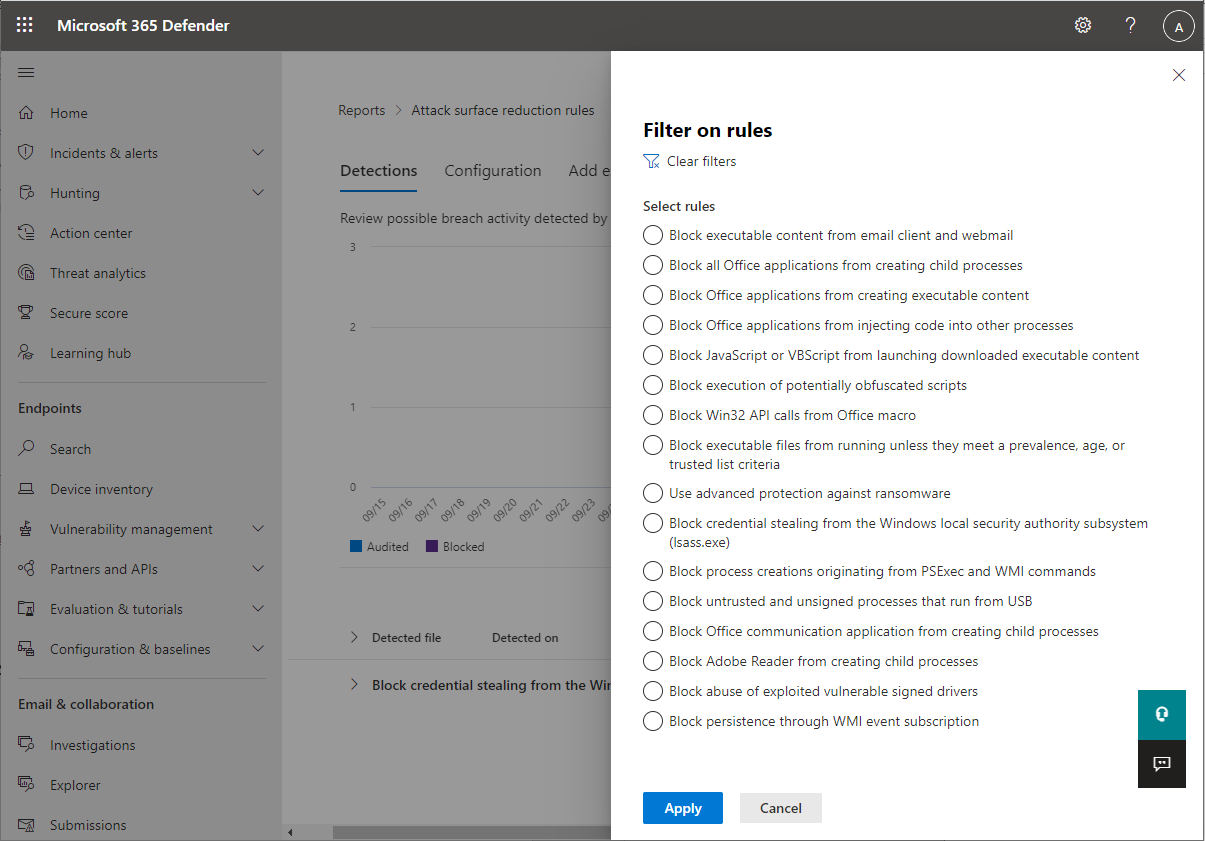

[フィルター ] を選択すると、[ ルールのフィルター] ページが開きます。これにより、選択した攻撃面の縮小ルールのみに結果のスコープを設定できます。

注:

Microsoft 365 Security E5 または A5、または Windows E5 または A5 のライセンスをお持ちの場合は、検出が表示されたMicrosoft Defender ポータルが開きます。攻撃面の縮小検出。

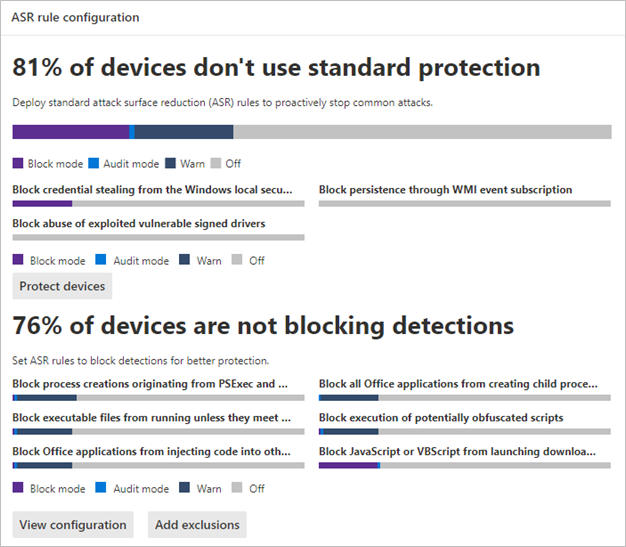

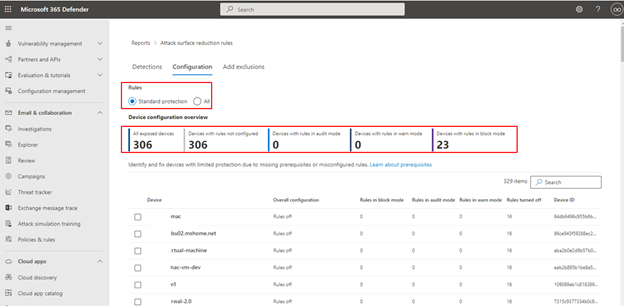

[構成] タブ

Lists、コンピューターごとに、攻撃面の縮小ルールの集計状態 (オフ、監査、ブロック)。

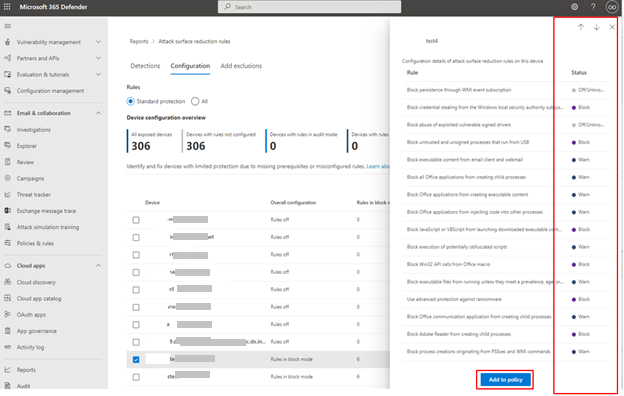

[構成] タブで、確認するデバイスを選択することで、有効になっている攻撃面の縮小ルールとそのモードをデバイスごとに確認できます。

[ 作業の開始 ] リンクで Microsoft Intune 管理センターが開きます。そこで、攻撃面の削減のためにエンドポイント保護ポリシーを作成または変更できます。

エンドポイント セキュリティ |[概要] で、[ 攻撃面の縮小] を選択します。

エンドポイント セキュリティ |[攻撃面の縮小] ウィンドウが開きます。

注:

Microsoft Defender 365 E5 (または Windows E5) をお持ちの場合ライセンス、このリンクは、Microsoft Defender 365 レポート >攻撃面の削減>[構成] タブを開きます。

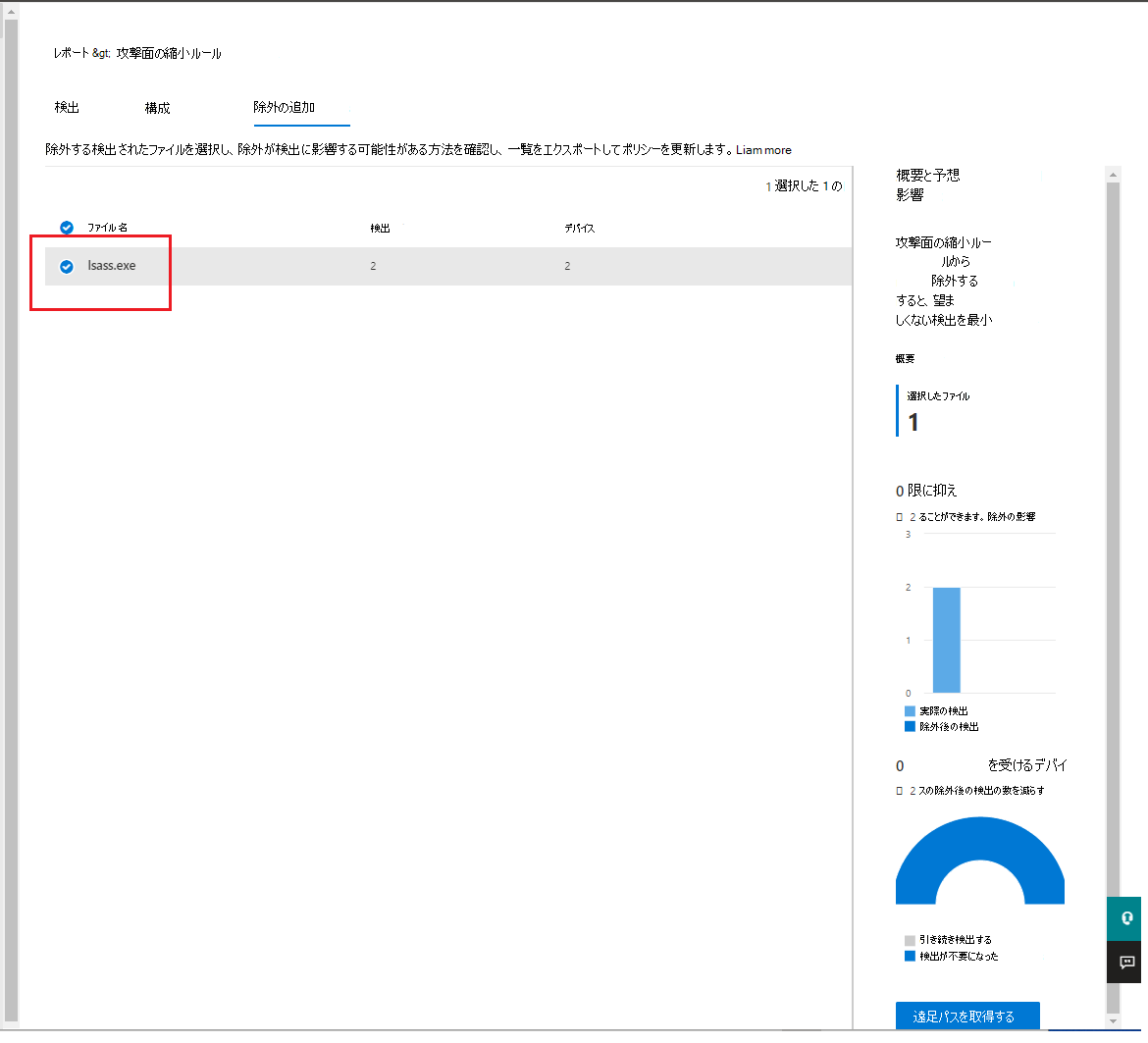

除外を追加する

このタブには、除外対象として検出されたエンティティ (偽陽性など) を選択するメソッドが用意されています。 除外が追加されると、レポートに予想される影響の概要が表示されます。

注:

攻撃表面の縮小ルールでは、Microsoft Defenderウイルス対策 (AV) の除外が適用されます。 「 拡張機能、名前、または場所に基づいて除外を構成して検証する」を参照してください。

注:

適切なライセンスとアクセス許可を持っている場合は、このリンクによってMicrosoft Defender ポータルが開き、除外が表示されます。

攻撃面の縮小ルール レポートの使用の詳細については、「 攻撃面の縮小ルール レポート」を参照してください。

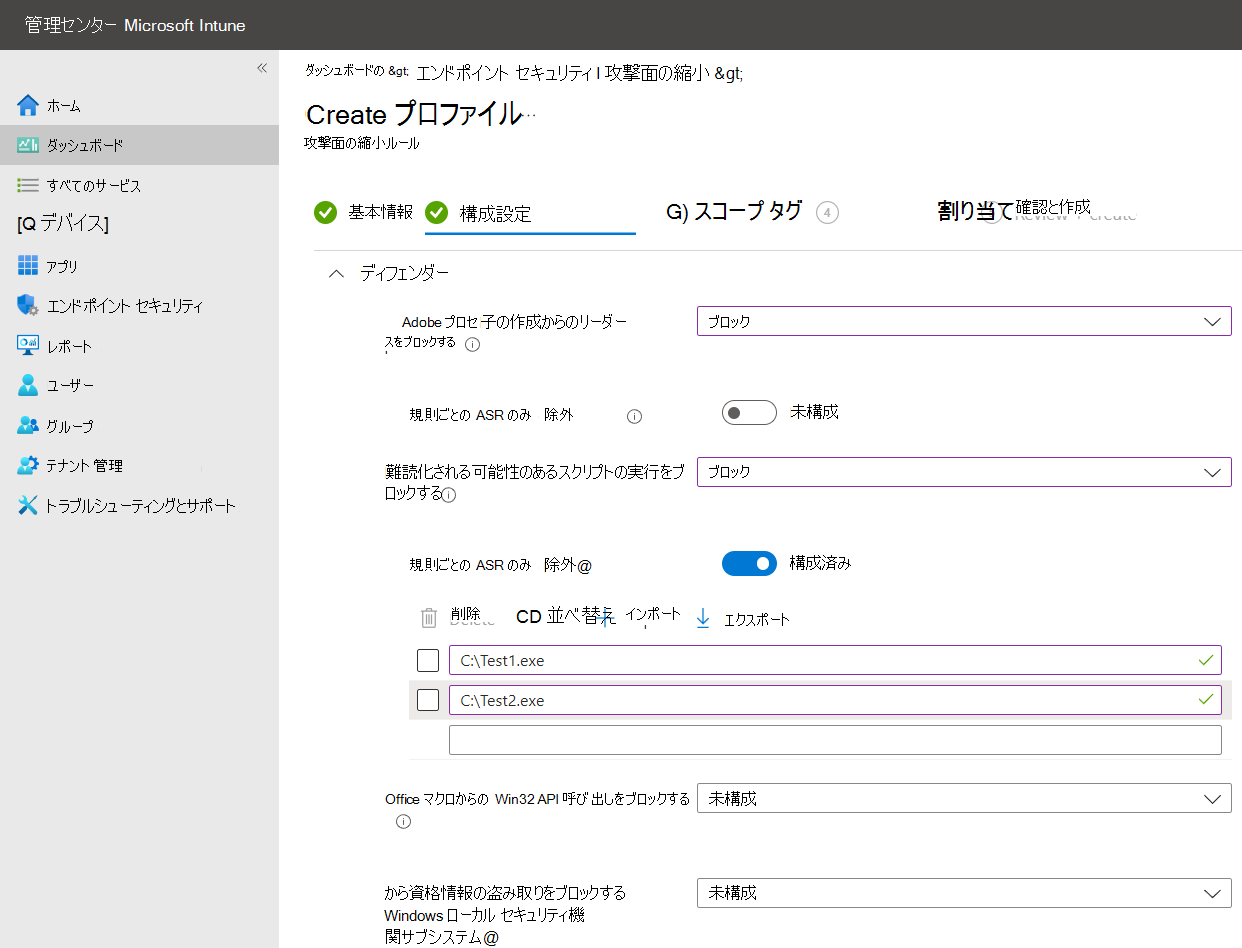

ルールごとの除外に対する攻撃面の縮小を構成する

攻撃面の縮小ルールによって、ルール固有の除外 ("ルールごとの除外" と呼ばれる) を構成する機能が提供されるようになりました。

特定のルールの除外を構成するには、Defender for Endpoint Security Settings Management、Intune、グループ ポリシーを使用できます。

注:

ルールごとの攻撃面削減の除外を構成する場合は、ファイルまたはアプリケーション名 (たとえば、 test1.exe) のみを指定するだけでは十分ではないことに注意してください。 除外が正しく適用されるようにするには、完全なファイルまたはアプリケーション パス ( C:\test1.exe など) を指定する必要があります。

Intune 経由

Microsoft Intune 管理センターを開き、Home>Endpoint security>Attack surface reduction に移動します。

まだ構成されていない場合は、除外を構成するルールを [監査] または [ ブロック] に設定します。

[ASR のみ規則の除外] で、トグルを選択して [未構成] から [構成済み] に変更します。

除外するファイルまたはアプリケーションの名前を入力します。

プロファイルの作成ウィザードの下部にある [次へ] を選択し、ウィザードの指示に従います。

ヒント

除外エントリの一覧の横にあるチェック ボックスを使用して、[ 削除]、[ 並べ替え]、[ インポート]、または [エクスポート] の項目を選択します。

グループ ポリシー経由

グループ ポリシーを使用して、ユーザーごとの ASR ルールの除外を設定します。

グループ ポリシー管理コンピューターで、グループ ポリシー管理コンソールを開きます。

構成するグループ ポリシー オブジェクトを右クリックし、[編集] を選択します。

グループ ポリシー管理エディターで、[コンピューターの構成] に移動します。

[ 管理用テンプレート] を選択します。

ツリーを Windows コンポーネント>Microsoft Defenderウイルス対策>Microsoft Defender Exploit Guard > Attack Surface Reduction に展開します。

[特定の攻撃面の縮小 (ASR) 規則に除外の一覧を適用する] をダブルクリックし、オプションを [有効] に設定します。

次に、[ 表示]...を選択します。

[ 値の名前] に、ASR 規則の GUID を入力します。

[ 値] に、 <drive_letter:\Path\ProcessName> を入力します。 複数のプロセスを追加するために、より大きい記号 (>) で区切られます。 たとえば、「

C:\Notepad.exe>c:\regedit.exe>C:\SomeFolder\test.exe」のように入力します。[OK] を選択します。 この設定を使用すると、特定の ASR 規則によってブロックされているプロセスの実行を続行できます。

注:

ポリシーが適用されていない場合は、「Microsoft Defenderウイルス対策設定のトラブルシューティング」を参照してください。

攻撃面の縮小ルールを有効にする代替方法として PowerShell を使用する

監査モードで攻撃面の縮小ルールを有効にするには、Intune の代わりに PowerShell を使用します。 この構成を使用すると、機能が完全に有効になっている場合にブロックされたアプリのレコードを表示できます。 また、通常の使用時にルールが発生する頻度も確認できます。

監査モードで攻撃面の縮小ルールを有効にするには、次の PowerShell コマンドレットを使用します。

Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode

ここで <rule ID> は 、攻撃面の縮小ルールの GUID 値です。

監査モードで追加されたすべての攻撃面削減規則を有効にするには、次の PowerShell コマンドレットを使用します。

(Get-MpPreference).AttackSurfaceReductionRules_Ids | Foreach {Add-MpPreference -AttackSurfaceReductionRules_Ids $_ -AttackSurfaceReductionRules_Actions AuditMode}

ヒント

organizationでの攻撃表面の縮小ルールのしくみを完全に監査する場合は、管理ツールを使用して、この設定をネットワーク内のデバイスに展開する必要があります。

また、グループ ポリシー、Intune、またはモバイル デバイス管理 (MDM) 構成サービス プロバイダー (CSP) を使用して、設定を構成および展開することもできます。 詳しくは、 攻撃面の縮小ルール に関する記事をご覧ください。

Microsoft Defender ポータルの攻撃面の縮小ルールレポート ページの代わりに、Windows イベント ビューアー レビューを使用する

ブロックされるアプリを確認するには、イベント ビューアーを開き、Microsoft-Windows-Windows Defender/Operational ログでイベント ID 1121 をフィルター処理します。 次の表に、すべてのネットワーク保護イベントの一覧を示します。

| イベント ID | 説明 |

|---|---|

| 5007 | 設定が変更されたときのイベント |

| 1121 | 攻撃面の縮小ルールがブロック モードで発生した場合のイベント |

| 1122 | 攻撃面の縮小ルールが監査モードで発生した場合のイベント |

このデプロイ コレクションのその他の記事

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

![[プロファイルの作成] ページ](media/asr-mem-review-create.png)

![[構成] タブの Azure Site Recovery ルール レポート検索機能を示すスクリーンショット。](media/attack-surface-reduction-rules-report-main-tabs-search-configuration-tab.png)

![[概要] ページの [*Endpoint security]\(エンドポイント セキュリティ\) メニュー項目](media/asr-defender365-05b-mem1.png)

![[Endpoint security Attack surface reduction]\(エンドポイント セキュリティ攻撃の表面の縮小\) ウィンドウ](media/asr-defender365-05b-mem3.png)