環境を保護するには、ネットワーク内のデバイスのインベントリを作成する必要があります。 ただし、ネットワーク内のデバイスのマッピングは、多くの場合、費用がかかり、困難で、時間がかかります。

Microsoft Defender for Endpointは、追加のアプライアンスや面倒なプロセスの変更を必要とせずに、企業ネットワークに接続されている管理されていないデバイスを見つけるのに役立つデバイス検出機能を提供します。 デバイス検出では、ネットワーク内のオンボード エンドポイントを使用して、ネットワークを収集、プローブ、またはスキャンして、アンマネージド デバイスを検出します。 デバイス検出機能を使用すると、次の情報を検出できます。

- Defender for Endpoint にまだオンボードされていないエンタープライズ エンドポイント (ワークステーション、サーバー、モバイル デバイス)

- ルーターやスイッチなどのネットワーク デバイス

- プリンターやカメラなどの IoT デバイス

不明なデバイスと管理されていないデバイスは、パッチが適用されていないプリンター、セキュリティ構成が弱いネットワーク デバイス、セキュリティ制御のないサーバーなど、ネットワークに重大なリスクが発生します。 デバイスが検出されたら、次のことができます。

- 管理されていないエンドポイントをサービスにオンボードして、それらのセキュリティの可視性を高めます。

- 脆弱性を特定して評価し、構成のギャップを検出することで、攻撃対象領域を減らします。

Defender for Endpoint が検出した管理されていないデバイスを評価してオンボードする方法の概要については、このビデオをご覧ください。

この機能により、既存のMicrosoft Defender 脆弱性の管理 エクスペリエンスの一部として、デバイスを Defender for Endpoint にオンボードするためのセキュリティに関する推奨事項を利用できます。

探索方法の概要

オンボードされたデバイスで使用する検出モードを選択できます。 このモードは、企業ネットワーク内の管理対象外デバイスに対して取得できる可視性のレベルを制御します。

次の 2 つの検出モードを使用できます。

基本的な検出: このモードでは、エンドポイントはネットワーク内のイベントを受動的に収集し、そこからデバイス情報を抽出します。 基本的な検出では、パッシブ ネットワーク データ収集に SenseNDR.exe バイナリが使用され、ネットワーク トラフィックは開始されません。 エンドポイントは、オンボードされたデバイスによって見られるすべてのネットワーク トラフィックからデータを抽出します。 基本的な検出では、ネットワーク内のアンマネージド エンドポイントの可視性が制限されます。

Standard検出 (推奨): このモードでは、エンドポイントがネットワーク内のデバイスをアクティブに検索して、収集されたデータを強化し、より多くのデバイスを検出できます。信頼性の高い一貫性のあるデバイス インベントリの構築に役立ちます。 パッシブ方式を使用して観察されたデバイスに加えて、標準モードでは、ネットワーク内のマルチキャスト クエリを使用してさらに多くのデバイスを検索する一般的な検出プロトコルも使用されます。 Standard モードでは、スマートでアクティブなプローブを使用して、監視対象のデバイスに関する追加情報を検出して、既存のデバイス情報を強化します。 Standard モードが有効になっている場合、検出センサーによって生成される最小限かつごくわずかのネットワーク アクティビティが、organizationのネットワーク監視ツールによって観察される可能性があります。

検出設定を変更してカスタマイズできます。詳細については、「 デバイスの検出を構成する」を参照してください。

重要

Standard検出は、2021 年 7 月 19 日以降のすべての顧客の既定のモードです。 [設定] ページで、この構成を [基本] に変更できます。 基本モードを選択すると、ネットワーク内の管理されていないエンドポイントの可視性が制限されます。

検出エンジンは、企業ネットワークで受信したネットワーク イベントと企業ネットワークの外部で受信したネットワーク イベントを区別します。 企業ネットワークに接続されていないデバイスは検出されず、デバイス インベントリに一覧表示されません。

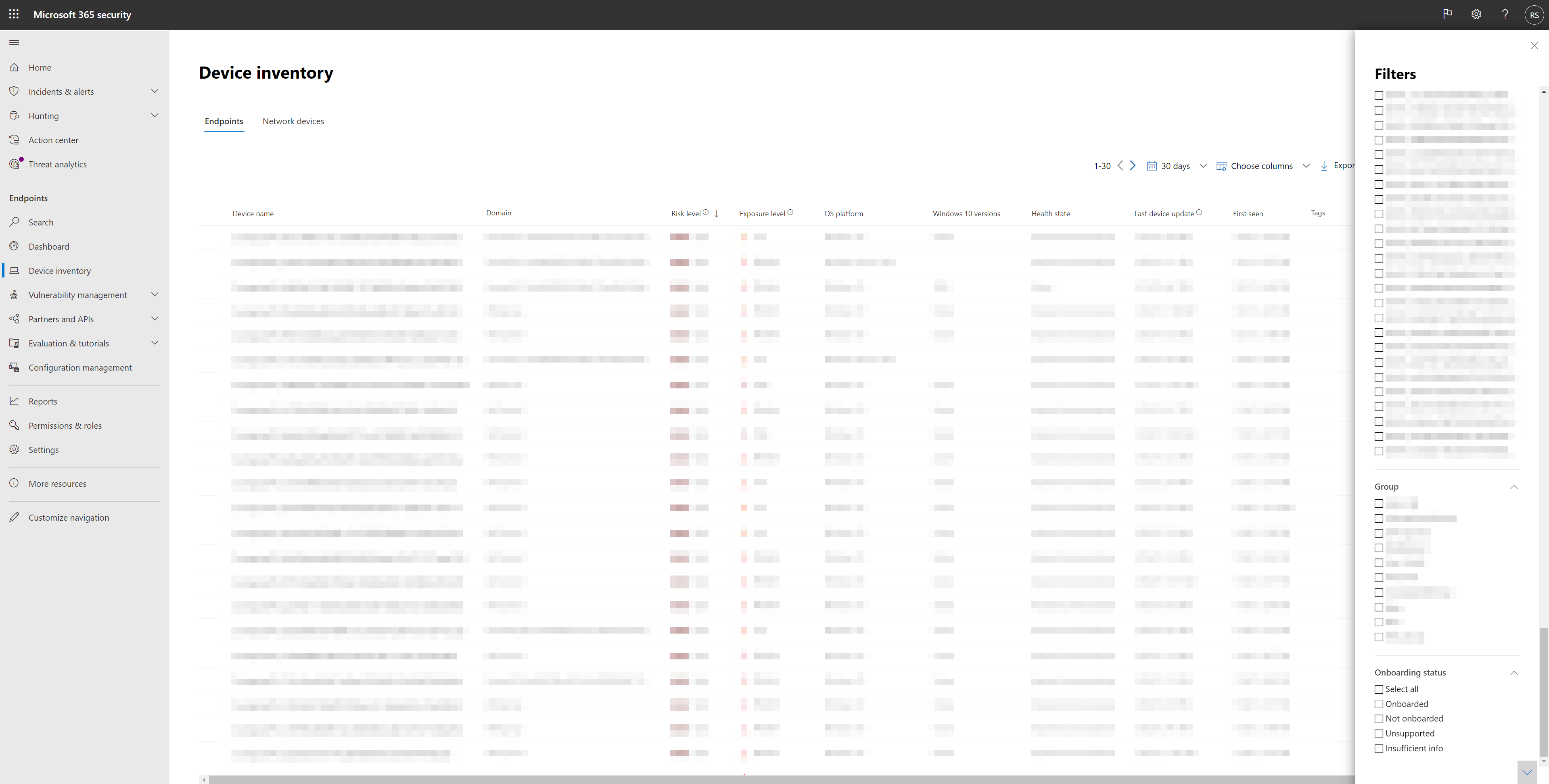

デバイス一覧

検出されたが、Defender for Endpoint によってオンボードおよびセキュリティ保護されていないデバイスは、デバイス インベントリに一覧表示されます。

これらのデバイスを評価するには、[ オンボード状態] という名前のデバイス インベントリの一覧でフィルターを使用できます。このフィルターには、次のいずれかの値を指定できます。

- オンボード: エンドポイントは Defender for Endpoint にオンボードされます。

- オンボード可能: エンドポイントはネットワークで検出され、オペレーティング システムは Defender for Endpoint でサポートされているものとして識別されましたが、現在オンボードされていません。 これらのデバイスのオンボードを強くおすすめします。

- サポート対象外: エンドポイントはネットワークで検出されましたが、Defender for Endpoint ではサポートされていません。

- 不十分な情報: システムはデバイスのサポート可能性を判断できませんでした。 ネットワーク内のより多くのデバイスで標準検出を有効にすると、検出された属性が強化されます。

ヒント

いつでもフィルタを適用して、管理対象外のデバイスをデバイス インベントリ リストから除外できます。 API クエリのオンボーディング ステータス列を使用して、管理されていないデバイスを除外することもできます。

詳細については、「インベントリの概要」を参照してください。

ネットワーク デバイスの検出

organizationに展開された多数のアンマネージド ネットワーク デバイスは、大規模な攻撃領域を作成し、企業全体にとって重大なリスクを表します。 Defender for Endpoint ネットワーク検出機能は、ネットワーク デバイスが検出され、正確に分類され、資産インベントリに追加されることを保証するのに役立ちます。

Defender for Endpoint にはネットワーク デバイス自体にセンサーが組み込まれていないので、ネットワーク デバイスは標準エンドポイントとして管理されません。 これらの種類のデバイスでは、リモート スキャンがデバイスから必要な情報を取得するエージェントレス アプローチが必要です。 これを行うには、構成済みのネットワーク デバイスの定期的な認証スキャンを実行するために、各ネットワーク セグメントで指定された Defender for Endpoint デバイスが使用されます。 Defender for Endpoint の脆弱性管理機能は、検出されたスイッチ、ルーター、WLAN コントローラー、ファイアウォール、VPN ゲートウェイをセキュリティで保護するための統合ワークフローを提供します。

詳細については、「ネットワーク要件」を参照してください。

デバイス検出の統合

完全な OT/IOT 資産インベントリ Defender for Endpoint を見つけ、特定し、セキュリティで保護するのに十分な可視性を得るという課題に対処するには、次の統合がサポートされています。

IoT のMicrosoft Defender: この統合により、Defender for Endpoint のデバイス検出機能と、Microsoft Defender ポータルの IoT 用のMicrosoft Defenderが組み合わされ、セキュリティで保護されます。

- サーバーやパッケージ 化システムなどの OT デバイス。 詳細については、 Defender ポータルでの Defender for IoT のオンボードに関するページを参照してください。

- IT ネットワークに接続されているエンタープライズ IoT デバイス (Voice over Internet Protocol (VoIP)、プリンター、スマートテレビなど)。 詳細については、「 Enterprise IoT セキュリティの概要」を参照してください。

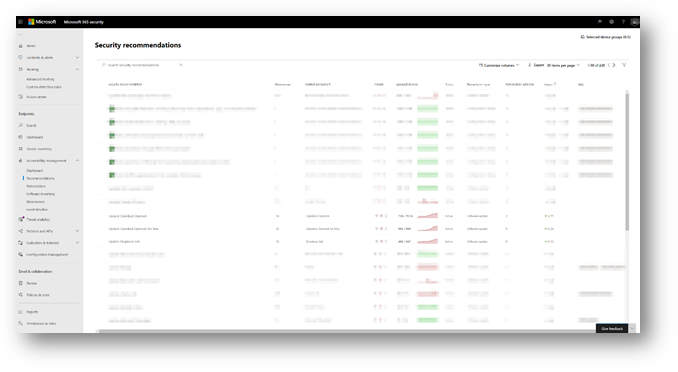

検出されたデバイスの脆弱性評価

デバイスの脆弱性とリスク、およびネットワーク内で検出されたその他のアンマネージド デバイスは、"セキュリティに関する推奨事項" の下にある現在のDefender 脆弱性の管理 フローの一部であり、ポータル全体のエンティティ ページで表されます。 "SSH" 関連のセキュリティに関する推奨事項を検索して、アンマネージド デバイスとマネージド デバイスに関連する SSH 脆弱性を見つけます。

検出されたデバイスで高度な検索を使用する

高度なハンティング クエリを使用して、検出されたデバイスを可視化できます。 検出されたデバイスの詳細については、DeviceInfo テーブル、またはデバイスに関するネットワーク関連情報については、DeviceNetworkInfo テーブルを参照してください。

検出されたデバイスの詳細を照会する

DeviceInfo テーブルでこのクエリを実行して、検出されたすべてのデバイスと、各デバイスの最新の詳細を返します。

DeviceInfo

| summarize arg_max(Timestamp, *) by DeviceId // Get latest known good per device Id

| where isempty(MergedToDeviceId) // Remove invalidated/merged devices

| where OnboardingStatus != "Onboarded"

SeenBy 関数を呼び出すと、高度なハンティング クエリで、検出されたデバイスが見られたオンボード デバイスの詳細を取得できます。 この情報は、検出された各デバイスのネットワークの場所を特定するのに役立ち、その後、ネットワーク内でそれを識別するのに役立ちます。

DeviceInfo

| where OnboardingStatus != "Onboarded"

| summarize arg_max(Timestamp, *) by DeviceId

| where isempty(MergedToDeviceId)

| limit 100

| invoke SeenBy()

| project DeviceId, DeviceName, DeviceType, SeenBy

詳細については、 SeenBy() 関数を参照してください。

ネットワーク関連情報のクエリ

デバイス検出では、Defender for Endpoint オンボード デバイスをネットワーク データ ソースとして利用し、オンボードされていないデバイスにアクティビティを属性付けします。 Defender for Endpoint オンボード デバイスのネットワーク センサーは、次の 2 つの新しい接続の種類を識別します。

- ConnectionAttempt - TCP 接続の確立 (syn) の試行

- ConnectionAcknowledged - TCP 接続が受け入れられたことを確認する (syn\ack)

つまり、オンボードされていないデバイスがオンボードされた Defender for Endpoint デバイスと通信しようとすると、DeviceNetworkEvent が生成され、オンボードされていないデバイス アクティビティがオンボードデバイスタイムラインと Advanced hunting DeviceNetworkEvents テーブルで確認されます。

次のサンプル クエリを試すことができます。

DeviceNetworkEvents

| where ActionType == "ConnectionAcknowledged" or ActionType == "ConnectionAttempt"

| take 10

![クエリを使用できる [高度なハンティング] ページ](media/f48ba1779eddee9872f167453c24e5c9.png)