Microsoft Defender for Endpointでのトラブルシューティング モードの概要

適用対象:

- Microsoft Defender for Endpoint

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

Defender for Endpoint を試す場合は、 無料試用版にサインアップしてください。

Microsoft Defender for Endpointのトラブルシューティング モードを使用すると、デバイスが組織のポリシーによって管理されている場合でも、管理者はさまざまなMicrosoft Defenderウイルス対策機能のトラブルシューティングを行うことができます。 たとえば、 改ざん防止 が有効になっている場合、 特定の設定 を変更またはオフにすることはできませんが、デバイスでトラブルシューティング モードを使用してそれらの設定を一時的に編集できます。

トラブルシューティング モードは既定で無効になっており、デバイス (またはデバイスのグループ) に対して一定期間有効にする必要があります。 トラブルシューティング モードはエンタープライズ専用の機能であり、ポータルへのアクセスMicrosoft Defender必要です。

ヒント

- トラブルシューティング モードでは、Windows デバイスで PowerShell コマンド

Set-MPPreference -DisableTamperProtection $trueを使用できます。 -

改ざん防止の状態をチェックするには、Get-MpComputerStatus PowerShell コマンドレットを使用します。 結果の一覧で、

IsTamperProtectedまたはRealTimeProtectionEnabledを探します。 ( true の値は、改ざん防止が有効になっていることを意味します)。.

はじめに把握しておくべき情報

トラブルシューティング モードでは、PowerShell コマンド Set-MPPreference -DisableTamperProtection $true 使用するか、クライアント オペレーティング システムの Security Center アプリを使用して、デバイスの改ざん防止を一時的に無効にし、必要な構成を変更できます。

トラブルシューティング モードを使用して、改ざん防止設定を無効または変更して、次の操作を実行します。

- Microsoft Defenderウイルス対策機能のトラブルシューティング /アプリケーションの互換性 (誤検知アプリケーション ブロック)。

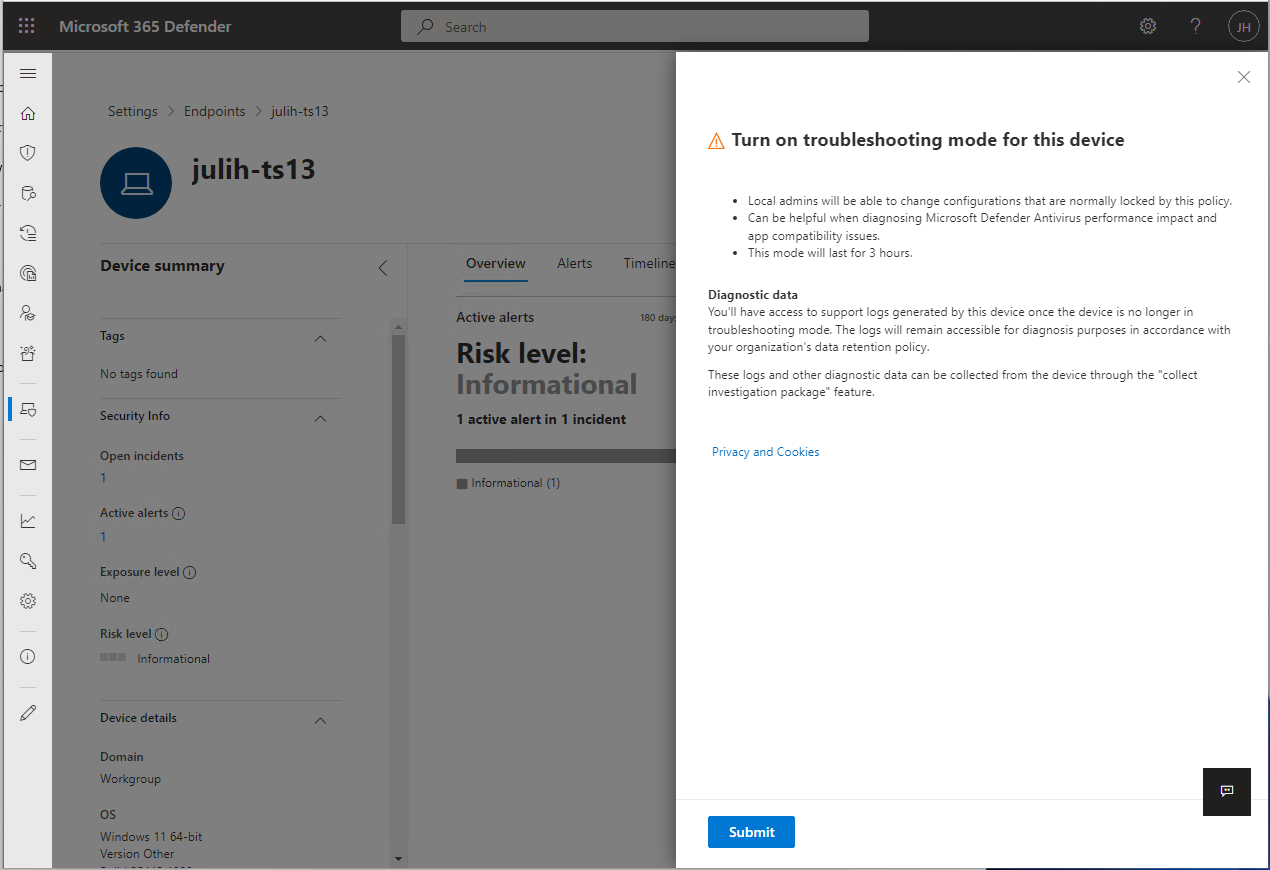

適切なアクセス許可を持つローカル管理者は、通常ポリシーによってロックされている個々のエンドポイントの構成を変更できます。 デバイスをトラブルシューティング モードにすることは、ウイルス対策のパフォーマンスと互換性のシナリオMicrosoft Defender診断するときに役立ちます。

ローカル管理者は、ウイルス対策Microsoft Defenderオフにしたり、アンインストールしたりすることはできません。

ローカル管理者は、Microsoft Defenderウイルス対策スイート (クラウド保護、改ざん防止など) で他のすべてのセキュリティ設定を構成できます。

"セキュリティ設定の管理" アクセス許可を持つ管理者は、トラブルシューティング モードを有効にするアクセス許可を持ちます。

Microsoft Defender for Endpointは、トラブルシューティング プロセス全体を通じてログと調査データを収集します。

トラブルシューティング モードが開始される前に、

MpPreferenceのスナップショットが実行されます。トラブルシューティング モードの有効期限が切れる直前に、2 つ目のスナップショットが実行されます。

トラブルシューティング モード中の操作ログも収集されます。

ログとスナップショットは収集され、管理者はデバイス ページの [調査パッケージの収集 ] 機能を使用して収集できます。 Microsoft は、管理者がデータを収集するまで、このデータをデバイスから削除しません。

管理者は、デバイス自体のイベント ビューアーでトラブルシューティング モード中に行われた設定の変更を確認することもできます。

- イベント ビューアーを開き、[アプリケーションとサービス ログ>Microsoft>Windows>Windows Defender] を展開し、[操作] を選択します。

- 潜在的なイベントには、ID 5000、5001、5004、5007 などのイベントが含まれます。 詳細については、「イベント ログとエラー コードを確認して、Microsoft Defenderウイルス対策に関する問題をトラブルシューティングする」を参照してください。

トラブルシューティング モードは、有効期限に達すると自動的にオフになります (4 時間続きます)。 有効期限が切れた後、ポリシーで管理されるすべての構成が再び読み取り専用になり、トラブルシューティング モードを有効にする前にデバイスの構成に戻ります。

コマンドがMicrosoft Defender XDRからデバイスでアクティブになるまでに最大で 15 分かかる場合があります。

トラブルシューティング モードの開始時とトラブルシューティング モードの終了時に、通知がユーザーに送信されます。 トラブルシューティング モードが間もなく終了することを示す警告も送信されます。

トラブルシューティング モードの開始と終了は、デバイス ページの [デバイス タイムライン] で識別されます。

高度なハンティングでは、すべてのトラブルシューティング モード イベントに対してクエリを実行できます。

注:

ポリシー管理の変更は、トラブルシューティング モードでアクティブな場合にデバイスに適用されます。 ただし、トラブルシューティング モードの有効期限が切れるまで、変更は有効になりません。 さらに、Microsoft Defenderウイルス対策プラットフォームの更新プログラムは、トラブルシューティング モードでは適用されません。 プラットフォーム更新プログラムは、トラブルシューティング モードが Windows 更新プログラムで終了したときに適用されます。

前提条件

Windows 10 (バージョン 19044.1618 以降)、Windows 11、Windows Server 2019、または Windows Server 2022 を実行しているデバイス。

Semester/Redstone OS のバージョン リリース 21H2/SV1 >=22000.593 KB5011563: Microsoft Update Catalog 20H1/20H2/21H1 >=19042.1620

>=19041.1620

>=19043.1620KB5011543: Microsoft Update Catalog Windows Server 2022 >=20348.617 KB5011558: Microsoft Update Catalog Windows Server 2019 (RS5) >=17763.2746 KB5011551: Microsoft Update Catalog トラブルシューティング モードは、Windows Server 2012 R2 とWindows Server 2016用の最新の統合ソリューションを実行しているマシンでも使用できます。 トラブルシューティング モードを使用する前に、次のすべてのコンポーネントが最新の状態であることを確認してください。

- Sense バージョン

10.8049.22439.1084以降 (KB5005292: Microsoft Update Catalog) - Microsoft Defender ウイルス対策 - プラットフォーム:

4.18.2207.7以降 (KB4052623: Microsoft Update Catalog) - Microsoft Defender ウイルス対策 - エンジン:

1.1.19500.2以降 (KB2267602: Microsoft Update Catalog)

- Sense バージョン

トラブルシューティング モードを適用するには、Microsoft Defender for Endpointがテナントに登録され、デバイスでアクティブである必要があります。

デバイスは、ウイルス対策バージョン 4.18.2203 以降Microsoft Defenderアクティブに実行されている必要があります。

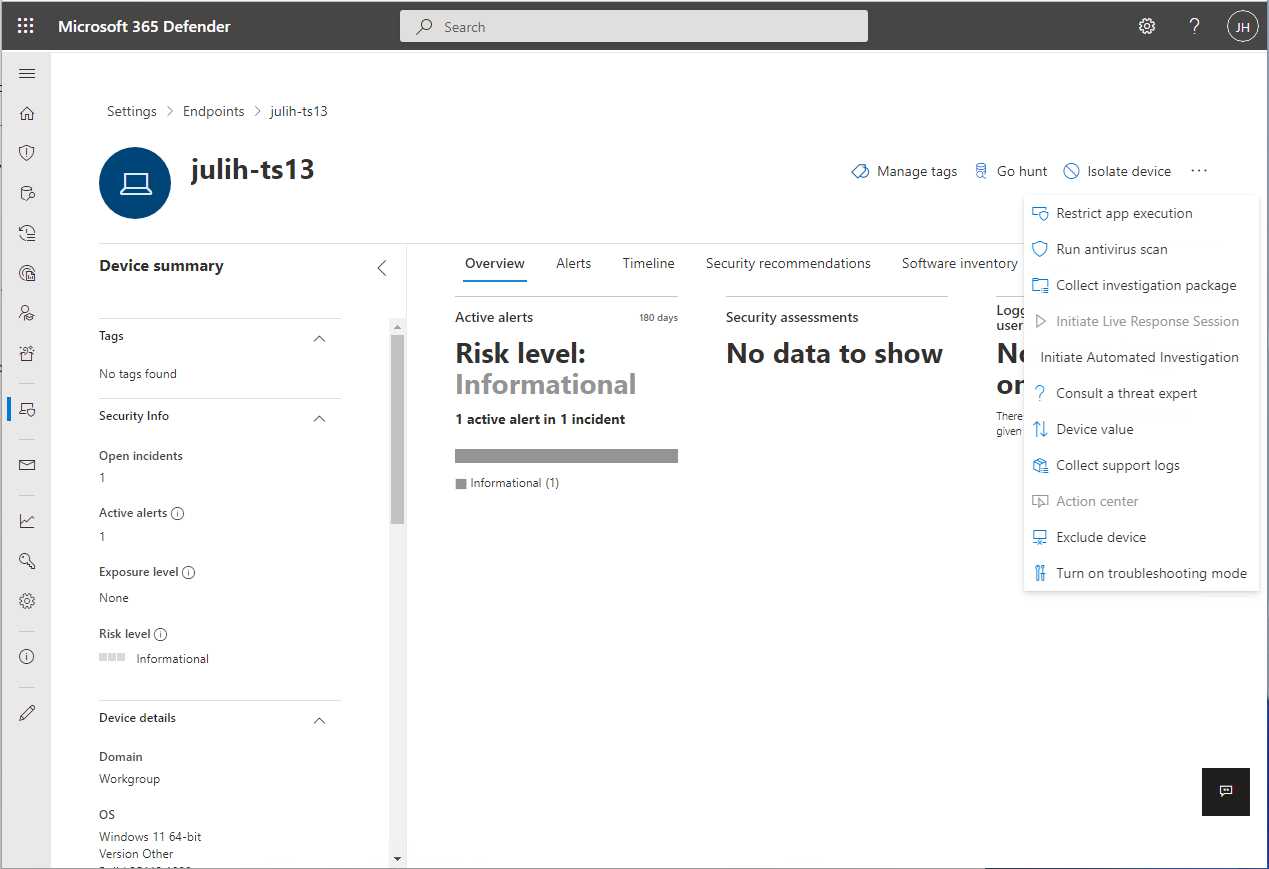

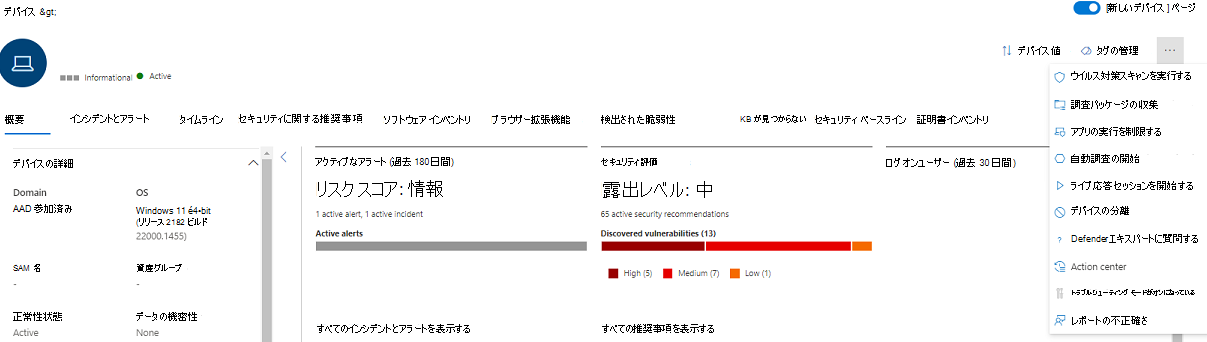

トラブルシューティング モードを有効にする

Microsoft Defender ポータル (https://security.microsoft.com) に移動し、サインインします。

トラブルシューティング モードを有効にするデバイスのデバイス ページ/コンピューター ページに移動します。 [ トラブルシューティング モードを有効にする] を選択します。 Microsoft Defender for Endpointに対する "Security Center でのセキュリティ設定の管理" アクセス許可が必要です。

注:

[ トラブルシューティング モードを有効にする ] オプションは、デバイスがトラブルシューティング モードの前提条件を満たしていない場合でも、すべてのデバイスで使用できます。

高度なハンティング クエリ

環境で発生しているトラブルシューティング イベントを可視化するために、事前構築済みの高度なハンティング クエリをいくつか次に示します。 これらのクエリを使用して、デバイスがトラブルシューティング モードのときにアラートを生成する 検出ルールを作成 することもできます。

特定のデバイスのトラブルシューティング イベントを取得する

それぞれの行をコメントアウトして、deviceId または deviceName で検索します。

//let deviceName = "<deviceName>"; // update with device name

let deviceId = "<deviceID>"; // update with device id

DeviceEvents

| where DeviceId == deviceId

//| where DeviceName == deviceName

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| project Timestamp,DeviceId, DeviceName, _tsmodeproperties,

_tsmodeproperties.TroubleshootingState, _tsmodeproperties.TroubleshootingPreviousState, _tsmodeproperties.TroubleshootingStartTime,

_tsmodeproperties.TroubleshootingStateExpiry, _tsmodeproperties.TroubleshootingStateRemainingMinutes,

_tsmodeproperties.TroubleshootingStateChangeReason, _tsmodeproperties.TroubleshootingStateChangeSource

現在トラブルシューティング モードのデバイス

DeviceEvents

| where Timestamp > ago(3h) // troubleshooting mode automatically disables after 4 hours

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| where _tsmodeproperties.TroubleshootingStateChangeReason contains "started"

|summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| order by Timestamp desc

デバイス別のトラブルシューティング モード インスタンスの数

DeviceEvents

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| where Timestamp > ago(30d) // choose the date range you want

| where _tsmodeproperties.TroubleshootingStateChangeReason contains "started"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| sort by count_

総件数

DeviceEvents

| where ActionType == "AntivirusTroubleshootModeEvent"

| extend _tsmodeproperties = parse_json(AdditionalFields)

| where Timestamp > ago(2d) //beginning of time range

| where Timestamp < ago(1d) //end of time range

| where _tsmodeproperties.TroubleshootingStateChangeReason contains "started"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count()

| where count_ > 5 // choose your max # of TS mode instances for your time range

関連記事

ヒント

パフォーマンスのヒントさまざまな要因により、Microsoft Defenderウイルス対策は、他のウイルス対策ソフトウェアと同様に、エンドポイント デバイスでパフォーマンスの問題を引き起こす可能性があります。 場合によっては、これらのパフォーマンスの問題を軽減するために、Microsoft Defenderウイルス対策のパフォーマンスを調整する必要がある場合があります。 Microsoft の パフォーマンス アナライザー は、パフォーマンスの問題を引き起こしている可能性のあるファイル、ファイル パス、プロセス、およびファイル拡張子を判断するのに役立つ PowerShell コマンド ライン ツールです。いくつかの例を次に示します。

- スキャン時間に影響を与える上位パス

- スキャン時間に影響を与える上位のファイル

- スキャン時間に影響を与える上位のプロセス

- スキャン時間に影響を与える上位のファイル拡張子

- 組み合わせ – 例:

- 拡張子ごとに上位のファイル

- 拡張機能ごとの上位パス

- パスあたりの上位プロセス数

- ファイルあたりの上位スキャン数

- プロセスごとのファイルあたりの上位スキャン数

パフォーマンス アナライザーを使用して収集した情報を使用して、パフォーマンスの問題をより適切に評価し、修復アクションを適用できます。 「Microsoft Defender ウイルス対策のパフォーマンス アナライザー」を参照してください。

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。