重要

この記事の一部の情報は、市販される前に大幅に変更される可能性があるプレリリース製品に関するものです。 Microsoft は、ここで提供されるいかなる情報に関して、明示または黙示を問わず、いかなる保証も行いません。

検出された攻撃に迅速に対応するには、デバイスを分離するか、調査パッケージを収集します。 デバイスでアクションを実行した後、アクション センターでアクティビティの詳細をチェックできます。

応答アクションは、特定のデバイス ページの上部に沿って実行され、次のものが含まれます。

- タグの管理

- 自動調査を開始する

- ライブ応答セッションを開始する

- 調査パッケージの収集

- ウイルス対策スキャンの実行

- アプリの実行を制限する

- デバイスの分離

- デバイスを含む

- 脅威のエキスパートに相談する

- アクション センター

注:

Defender for Endpoint Plan 1 には、次の手動応答アクションのみが含まれています。

- ウイルス対策スキャンの実行

- デバイスの分離

- ファイルの停止と検疫。

- ファイルをブロックまたは許可するインジケーターを追加する。

Microsoft Defender for Businessには、現時点では "ファイルの停止と検疫" アクションは含まれていません。

この記事で説明するすべての応答アクションを使用するには、サブスクリプションに Defender for Endpoint Plan 2 が含まれている必要があります。

デバイス ページは、次のいずれかのビューから見つけることができます。

- アラート キュー: アラート キューからデバイス アイコンの横にあるデバイス名を選択します。

- デバイスの一覧: デバイスの一覧からデバイス名の見出しを選択します。

- 検索ボックス: ドロップダウン メニューから [ デバイス ] を選択し、デバイス名を入力します。

重要

各応答アクションの可用性とサポートについては、各機能でサポートされているオペレーティング システムの最小要件に関するページを参照してください。

タグの管理

タグを追加または管理して、論理グループの所属を作成します。 デバイス タグはネットワークの適切なマッピングをサポートし、さまざまなタグを添付してコンテキストをキャプチャし、インシデントの一部として動的リストを作成できるようにします。

デバイスタグ付けの詳細については、「デバイス タグの作成と管理」を参照してください。

自動調査を開始する

必要に応じて、デバイスで新しい汎用の自動調査を開始できます。 調査の実行中に、デバイスから生成されたその他のアラートは、調査が完了するまで、進行中の自動調査に追加されます。 さらに、他のデバイスで同じ脅威が見られる場合は、それらのデバイスが調査に追加されます。

自動調査の詳細については、「 自動調査の概要」を参照してください。

ライブ応答セッションを開始する

ライブ応答は、リモート シェル接続を使用してデバイスに瞬時にアクセスできる機能です。 これにより、詳細な調査作業を行い、即座に対応アクションを実行して、特定された脅威をリアルタイムで迅速に含めることができるようになります。

ライブ応答は、フォレンジック データの収集、スクリプトの実行、分析のための不審なエンティティの送信、脅威の修復、および新たな脅威の事前検出を可能にすることで、調査を強化するように設計されています。

ライブ応答の詳細については、「ライブ応答を 使用してデバイス上のエンティティを調査する」を参照してください。

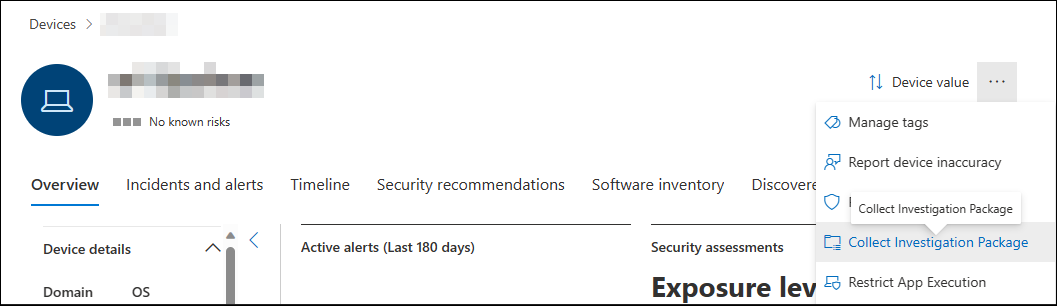

デバイスから調査パッケージを収集する

調査または応答プロセスの一環として、デバイスから調査パッケージを収集できます。 調査パッケージを収集することで、デバイスの現在の状態を特定し、攻撃者が使用するツールと手法をさらに理解できます。

パッケージ (zip 形式のフォルダー) をダウンロードし、デバイスで発生したイベントを調査するには、次の手順に従います。

デバイス ページの上部にある応答アクションの行から [ 調査パッケージの収集 ] を選択します。

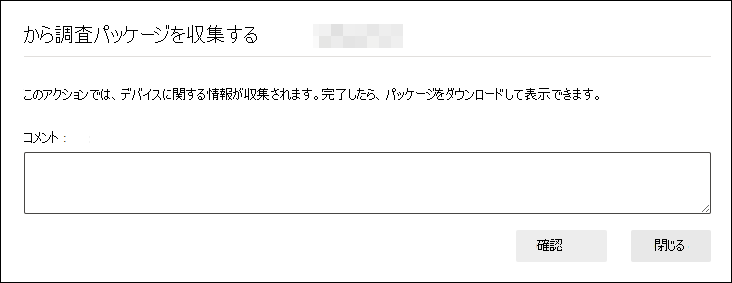

このアクションを実行する理由をテキスト ボックスに指定します。 [確認] を選択します。

zip ファイルがダウンロードされます。

または、次の代替手順を使用します。

デバイス ページの応答アクション セクションから [ 調査パッケージの収集 ] を選択します。

コメントを追加し、[ 確認] を選択します。

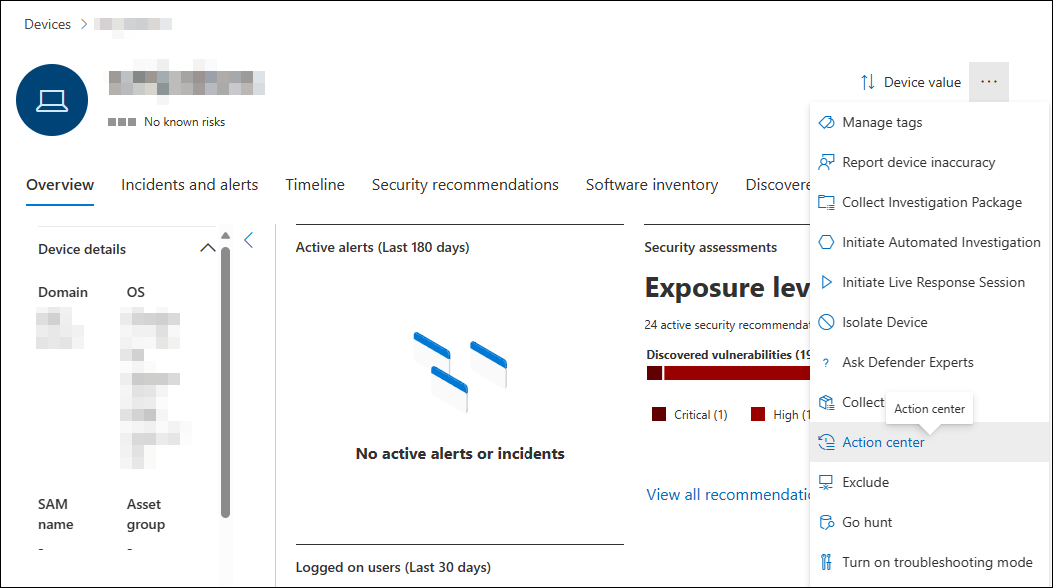

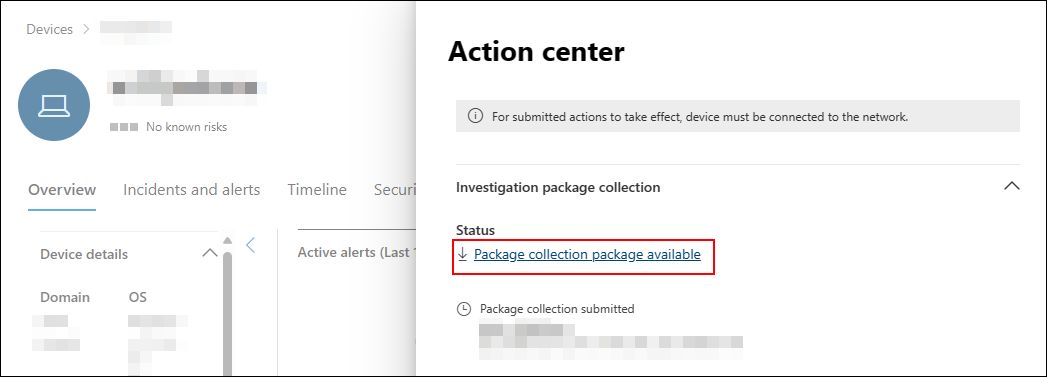

デバイス ページの応答アクション セクションから [ アクション センター ] を選択します。

[ パッケージ コレクション パッケージ] を選択して、コレクション パッケージをダウンロードします。

注:

デバイスのバッテリ レベルが低い場合、または従量制課金接続にある場合、調査パッケージのコレクションが失敗する可能性があります。

Windows デバイスの調査パッケージの内容

Windows デバイスの場合、パッケージには次の表で説明するフォルダーが含まれています。

| フォルダー | 説明 |

|---|---|

| Autoruns | 既知の自動開始エントリ ポイント (ASEP) のレジストリの内容を表す一連のファイルが含まれています。これは、デバイスでの攻撃者の永続化を識別するのに役立ちます。 レジストリ キーが見つからない場合、ファイルには次のメッセージが含まれます。 "ERROR: システムは、指定されたレジストリ キーまたは値を見つけることができませんでした。 |

| インストールされているプログラム | この .CSV ファイルには、デバイスに現在インストールされている内容を識別するのに役立つインストールされているプログラムの一覧が含まれています。 詳細については、「 Win32_Product クラス」を参照してください。 |

| ネットワーク接続 | このフォルダーには、疑わしい URL、攻撃者のコマンドと制御 (C&C) インフラストラクチャ、任意の横移動、またはリモート接続への接続を識別するのに役立つ、接続情報に関連する一連のデータ ポイントが含まれています。 - ActiveNetConnections.txt: プロトコルの統計情報と現在の TCP/IP ネットワーク接続を表示します。 プロセスによって行われた疑わしい接続を検索できます。- Arp.txt: すべてのインターフェイスの現在のアドレス解決プロトコル (ARP) キャッシュ テーブルを表示します。 ARP キャッシュは、侵害されたネットワーク上の他のホストや、内部攻撃の実行に使用される可能性があるネットワーク上の疑わしいシステムを明らかにすることができます。- DnsCache.txt: DNS クライアント リゾルバー キャッシュの内容を表示します。これには、ローカル ホスト ファイルから事前に読み込まれたエントリと、コンピューターによって解決された名前クエリの最近取得したリソース レコードの両方が含まれます。 これは、疑わしい接続を識別するのに役立ちます。- IpConfig.txt: すべてのアダプターの完全な TCP/IP 構成を表示します。 アダプターは、インストールされているネットワーク アダプターなどの物理インターフェイス、またはダイヤルアップ接続などの論理インターフェイスを表すことができます。- FirewallExecutionLog.txt そして pfirewall.logpfirewall.log ファイルは%windir%\system32\logfiles\firewall\pfirewall.logに存在する必要があるため、調査パッケージに含まれます。 ファイアウォール ログ ファイルの作成の詳細については、「セキュリティ ログを 使用して Windows ファイアウォールを構成する」を参照してください。 |

| プリフェッチ ファイル | Windows プリフェッチ ファイルは、アプリケーションの起動プロセスを高速化するように設計されています。 これを使用して、システムで最近使用されたすべてのファイルを追跡し、削除される可能性があるがプリフェッチ ファイルの一覧で見つけることができるアプリケーションのトレースを見つけることができます。 - Prefetch folder: %SystemRoot%\Prefetchからのプリフェッチ ファイルのコピーが含まれます。 プリフェッチ ファイル ビューアーをダウンロードしてプリフェッチ ファイルを表示することをお勧めします。- PrefetchFilesList.txt: プリフェッチ フォルダーへのコピーエラーが発生したかどうかを追跡するために使用できる、コピーされたすべてのファイルの一覧が含まれます。 |

| プロセス | 実行中のプロセスを一覧表示する .CSV ファイルが含まれており、デバイスで実行されている現在のプロセスを識別する機能を提供します。 これは、疑わしいプロセスとその状態を特定するときに役立ちます。 |

| スケジュールされたタスク | スケジュールされたタスクを一覧表示する .CSV ファイルが含まれています。これにより、選択したデバイスで自動的に実行されるルーチンを識別して、自動的に実行するように設定された不審なコードを検索できます。 |

| セキュリティ イベント ログ | サインインまたはサインアウト アクティビティ、またはシステムの監査ポリシーで指定されたその他のセキュリティ関連イベントのレコードを含むセキュリティ イベント ログが含まれます。 イベント ビューアーを使用してイベント ログ ファイルを開きます。 |

| サービス | サービスとその状態を一覧表示する .CSV ファイルが含まれています。 |

| Windows Server メッセージ ブロック (SMB) セッション | ファイル、プリンター、シリアル ポートへの共有アクセスと、ネットワーク上のノード間のその他の通信を一覧表示します。 これは、データ流出または横移動を識別するのに役立ちます。SMBInboundSessionsとSMBOutboundSessionのファイルが含まれます。 セッション (受信または送信) がない場合は、SMB セッションが見つからないことを示すテキスト ファイルが表示されます。 |

| システム情報 | OS バージョンやネットワーク カードなどのシステム情報を一覧表示する SystemInformation.txt ファイルが含まれています。 |

| 一時ディレクトリ | システム内のすべてのユーザーの %Temp% にあるファイルを一覧表示する一連のテキスト ファイルが含まれます。 これにより、攻撃者がシステム上でドロップした疑わしいファイルを追跡するのに役立ちます。 ファイルに "指定されたパスが見つかりません" というメッセージがファイルに含まれている場合は、このユーザーの一時ディレクトリがないことを意味し、ユーザーがシステムにサインインしなかったことが原因である可能性があります。 |

| ユーザーとグループ | グループとそのメンバーを表すファイルの一覧を提供します。 |

| WdSupportLogs |

MpCmdRunLog.txtとMPSupportFiles.cabを提供します。 このフォルダーは、2020 年 2 月の更新プログラムのロールアップ以降がインストールされたバージョン 1709 以降のWindows 10でのみ作成されます。 - Win10 1709 (RS3) ビルド 16299.1717: KB4537816 - Win10 1803 (RS4) ビルド 17134.1345: KB4537795 - Win10 1809 (RS5) ビルド 17763.1075: KB4537818 - Win10 1903/1909 (19h1/19h2) ビルド 18362.693 および 18363.693: KB4535996 |

| CollectionSummaryReport.xls | このファイルは調査パッケージ コレクションの概要であり、データ ポイントの一覧、データの抽出に使用されるコマンド、実行状態、エラーが発生した場合のエラー コードが含まれます。 このレポートを使用して、パッケージに予想されるすべてのデータが含まれているかどうかを追跡し、エラーがあるかどうかを特定できます。 |

Mac および Linux デバイスの調査パッケージの内容

次の表に、Mac および Linux デバイス用のコレクション パッケージの内容を示します。

| オブジェクト | macOS | Linux |

|---|---|---|

| アプリケーション | インストールされているすべてのアプリケーションの一覧 | 該当なし |

| ディスク ボリューム | - 空き領域の量 - マウントされているすべてのディスク ボリュームの一覧 - すべてのパーティションの一覧 |

- 空き領域の量 - マウントされているすべてのディスク ボリュームの一覧 - すべてのパーティションの一覧 |

| File | これらのファイルを使用して、対応するプロセスを含むすべての開いているファイルの一覧 | これらのファイルを使用して、対応するプロセスを含むすべての開いているファイルの一覧 |

| 履歴 | シェル履歴 | 該当なし |

| カーネル モジュール | 読み込まれたすべてのモジュール | 該当なし |

| ネットワーク接続 | - アクティブな接続 - アクティブなリッスン接続 - ARP テーブル - ファイアウォール規則 - インターフェイスの構成 - プロキシ設定 - VPN 設定 |

- アクティブな接続 - アクティブなリッスン接続 - ARP テーブル - ファイアウォール規則 - IP リスト - プロキシ設定 |

| プロセス | 実行中のすべてのプロセスの一覧 | 実行中のすべてのプロセスの一覧 |

| サービスとスケジュールされたタスク | -証明 書 - 構成プロファイル - ハードウェア情報 |

- CPU の詳細 - ハードウェア情報 - オペレーティング システム情報 |

| システム セキュリティ情報 | - 拡張ファームウェア インターフェイス (EFI) の整合性情報 - ファイアウォールの状態 - マルウェア除去ツール (MRT) 情報 - システム整合性保護 (SIP) の状態 |

該当なし |

| ユーザーとグループ | - サインイン履歴 -Sudoers |

- サインイン履歴 -Sudoers |

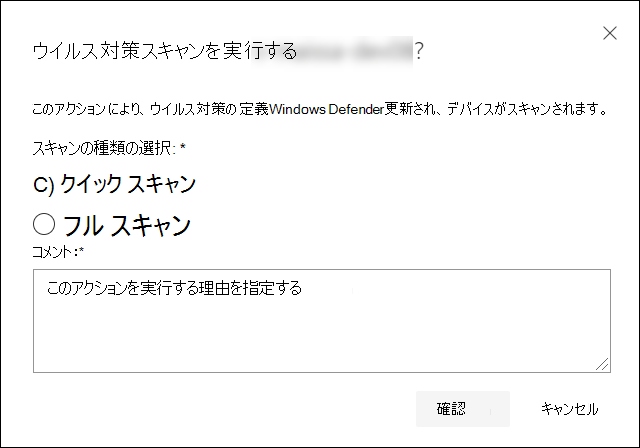

デバイスMicrosoft Defenderウイルス対策スキャンを実行する

調査または応答プロセスの一環として、ウイルス対策スキャンをリモートで開始して、侵害されたデバイスに存在する可能性のあるマルウェアを特定して修復できます。

重要

- このアクションは、クライアント バージョン 101.98.84 以降の macOS と Linux でサポートされています。 ライブ応答を使用してアクションを実行することもできます。 ライブ応答の詳細については、「ライブ応答を使用してデバイス上のエンティティを調査する」を参照してください。

- Microsoft Defenderウイルス対策スキャンは、Microsoft Defenderウイルス対策がアクティブなウイルス対策ソリューションであるかどうかに関係なく、他のウイルス対策ソリューションと共に実行できます。 Microsoft Defenderウイルス対策はパッシブ モードにすることができます。 詳細については、「Microsoft Defender ウイルス対策の互換性」を参照してください。

[ ウイルス対策スキャンの実行] を選択したら、実行するスキャンの種類 (クイックまたはフル) を選択し、スキャンを確認する前にコメントを追加します。

アクション センターには、スキャン情報が表示され、デバイスにスキャン アクションが送信されたことを反映タイムライン新しいイベントが含まれます。 Microsoft Defenderウイルス対策アラートには、スキャン中に検出されたすべての検出が反映されます。

注:

Defender for Endpoint 応答アクションを使用してスキャンをトリガーする場合、ウイルス対策ScanAvgCPULoadFactor値Microsoft Defender適用され、スキャンの CPU への影響が制限されます。

ScanAvgCPULoadFactorが構成されていない場合、既定値はスキャン中の最大 CPU 負荷の 50% の制限です。

詳細については、「 configure-advanced-scan-types-microsoft-defender-antivirus」を参照してください。

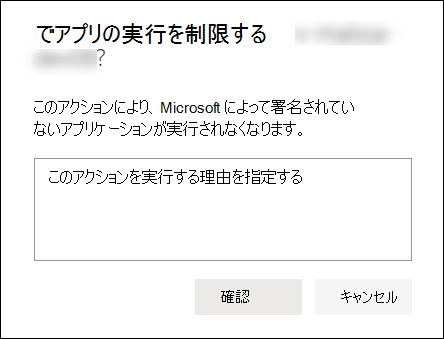

アプリの実行を制限する

悪意のあるプロセスを停止して攻撃を含めるだけでなく、デバイスをロックダウンし、悪意のある可能性のあるプログラムの後続の試行が実行されないようにすることもできます。

重要

- このアクションは、Windows 10、バージョン 1709 以降、Windows 11、Windows Server 2019 以降のデバイスで使用できます。

- この機能は、organizationで Microsoft Defender ウイルス対策を使用している場合に使用できます。

- このアクションは、Windows Defender アプリケーションコントロールのコード整合性ポリシー形式と署名要件を満たす必要があります。 詳細については、「 コード整合性ポリシーの形式と署名」を参照してください)。

アプリケーションの実行を制限するために、Microsoft が発行した証明書によって署名されている場合にのみファイルの実行を許可するコード整合性ポリシーが適用されます。 この制限方法は、攻撃者が侵害されたデバイスを制御し、さらに悪意のあるアクティビティを実行するのを防ぐのに役立ちます。

注:

アプリケーションの制限をいつでも実行から取り消すことができるようになります。 デバイス ページのボタンが [アプリの制限の 削除] と表示され、アプリの実行を制限するのと同じ手順を実行します。

[デバイス] ページで [ アプリの実行を制限 する] を選択したら、コメントを入力して [確認] を選択 します。 アクション センターにはスキャン情報が表示され、デバイスタイムライン新しいイベントが含まれます。

デバイス ユーザーに対する通知

アプリが制限されている場合、アプリの実行が制限されていることをユーザーに通知するために、次の通知が表示されます。

注:

通知は、Windows Server 2016 および Windows Server 2012 R2 では使用できません。

ネットワークからデバイスを分離する

攻撃の重大度とデバイスの機密性に応じて、デバイスをネットワークから分離できます。 このアクションは、攻撃者が侵害されたデバイスを制御し、データ流出や横移動などのさらにアクティビティを実行するのを防ぐのに役立ちます。

留意すべき重要な点:

プロキシ自動構成 (PAC) ファイルまたは WPAD 設定を使用する環境では、デバイスがネットワーク分離から回復できない可能性があります。 このような場合は、選択的分離を使用します。 選択的分離を使用する場合、このシナリオを回避するために除外設定は必要ありません。

ネットワークからのデバイスの分離は、クライアント バージョン 101.98.84 以降の macOS でサポートされています。 ライブ応答を使用してアクションを実行することもできます。 ライブ応答の詳細については、「ライブ応答を使用してデバイス上のエンティティを調査する」を参照してください。

完全な分離は、Windows 11、Windows 10、バージョン 1703 以降、Windows Server 2012 R2 以降、および Azure Stack HCI OS バージョン 23H2 以降を実行しているデバイスで使用できます。

ネットワークからのデバイスの分離は、Defender がサポートされているすべての Windows オペレーティング システム、macOS、Linux でサポートされているバージョンでパッシブ モードで実行されている場合にサポートされます。

「システム要件」に記載されている Linux でサポートされているすべてのMicrosoft Defender for Endpointで、デバイス分離機能を使用できます。 次の前提条件が有効になっていることを確認します。

iptablesip6tables- 5.x より低いカーネル バージョンと 5.x カーネルからの

CONFIG_NETFILTER_XT_MATCH_OWNERのCONFIG_NETFILTER、CONFIG_IP_NF_IPTABLES、およびCONFIG_IP_NF_MATCH_OWNERを持つ Linux カーネル。

選択的分離は、Windows 11、バージョン 1703 以降、Windows 10 Windows Server 2012 R2 以降、Azure Stack HCI OS、バージョン 23H2 以降、macOS で実行されているデバイスで使用できます。 選択的分離の詳細については、「 分離の除外」を参照してください。

デバイスを分離する場合は、特定のプロセスと宛先のみが許可されます。 そのため、完全な VPN トンネルの背後にあるデバイスは、デバイスが分離された後、Microsoft Defender for Endpoint クラウド サービスに到達できません。 Microsoft Defender for EndpointとMicrosoft Defenderウイルス対策クラウドベースの保護関連トラフィックには、スプリット トンネリング VPN を使用することをお勧めします。

この機能では、VPN 接続がサポートされています。

少なくとも

Active remediation actionsロールが割り当てられている必要があります。 詳細については、「 ロールの作成と管理」を参照してください。デバイス グループの設定に基づいてデバイスにアクセスできる必要があります。 詳細については、「 デバイス グループの作成と管理」を参照してください。

macOS と Linux の両方の分離に関する電子メール、メッセージング アプリケーション、その他のアプリケーションなどの除外はサポートされていません。

分離されたデバイスは、管理者が分離されたデバイスに新しい

iptable規則を変更または追加すると、分離から削除されます。Microsoft Hyper-Vで実行されているサーバーを分離すると、サーバーのすべての子仮想マシンへのネットワーク トラフィックがブロックされます。

デバイス分離機能は、侵害されたデバイスをネットワークから切断し、Defender for Endpoint サービスへの接続を維持しながら、デバイスの監視を継続します。 バージョン 1709 以降Windows 10では、選択的分離を使用して、ネットワーク分離レベルをより詳細に制御できます。 Outlook とMicrosoft Teams接続を有効にすることもできます。

注:

デバイスはいつでもネットワークに再接続できます。 デバイス ページのボタンが [ 分離からの解放] と表示され、デバイスの分離と同じ手順を実行します。

[デバイス] ページで [ デバイスの分離 ] を選択したら、コメントを入力して [確認] を選択 します。 アクション センターにはスキャン情報が表示され、デバイスタイムライン新しいイベントが含まれます。

注:

デバイスは、ネットワークから分離されている場合でも、Defender for Endpoint サービスに接続されたままになります。 Outlook とSkype for Business通信を有効にすることを選択した場合は、デバイスが分離されている間にユーザーと通信できるようになります。 選択的分離は、Outlook とMicrosoft Teamsのクラシック バージョンでのみ機能します。

デバイスを分離から強制的に解放する

デバイス分離機能は、外部の脅威からデバイスを保護するための非常に貴重なツールです。 ただし、分離されたデバイスが応答しなくなる場合があります。

これらのインスタンスには、デバイスを分離から強制的に解放するために実行できるダウンロード可能なスクリプトがあります。 スクリプトは、UI のリンクを介して使用できます。

注:

- Security Center のアクセス許可のセキュリティ設定を管理者と管理すると、デバイスを分離から強制的に解放できます。

- スクリプトは、特定のデバイスに対してのみ有効です。

- スクリプトの有効期限は 3 日間です。

デバイスを分離から強制的に解放するには:

[デバイス] ページで、[スクリプトのダウンロード] を選択して、アクション メニュー からデバイスを分離から強制的に解放 します。

右側のウィンドウで、[ スクリプトのダウンロード] を選択します。

強制デバイスリリースの最小要件

デバイスを分離から強制的に解放するには、デバイスが Windows を実行している必要があります。 次のバージョンがサポートされています。

- KB KB5023773で 21H2 と 22H2 をWindows 10します。

- バージョン 21H2 Windows 11、KB5023774を含むすべてのエディション。

- バージョン 22H2 Windows 11、KB5023778を持つすべてのエディション。

デバイス ユーザーに対する通知

デバイスが分離されると、次の通知が表示され、デバイスがネットワークから分離されていることをユーザーに通知します。

注:

通知は、Windows 以外のプラットフォームでは使用できません。

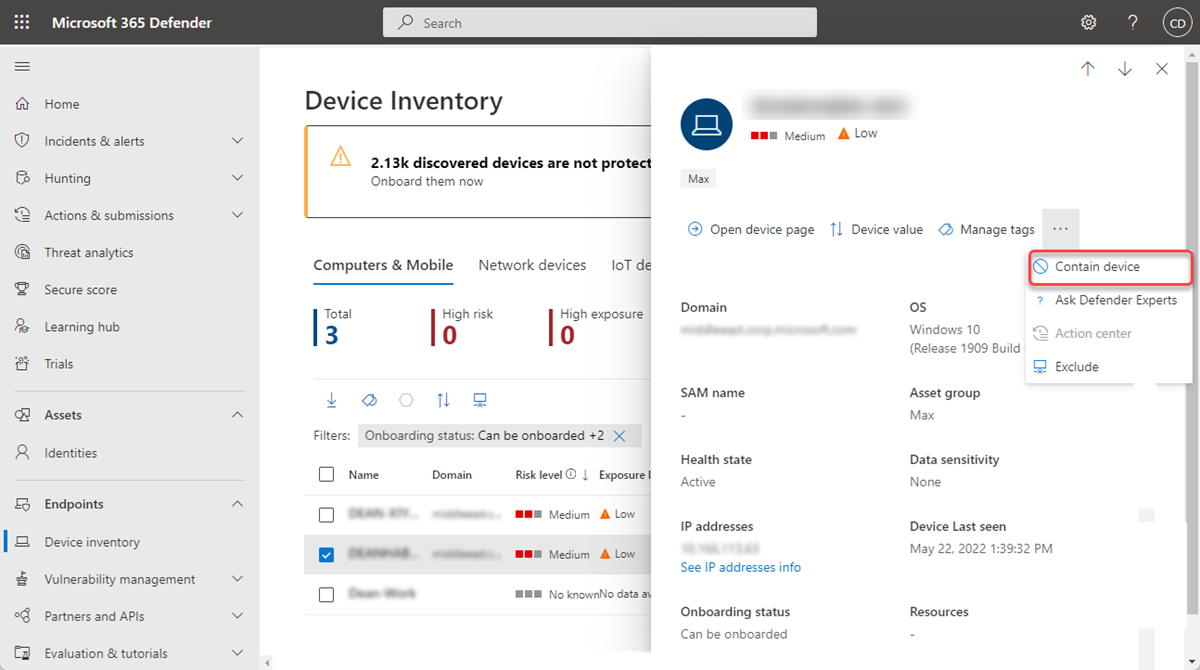

ネットワークからデバイスを格納する

侵害された、または侵害される可能性のあるアンマネージド デバイスを特定した場合は、そのデバイスをネットワークから含め、潜在的な攻撃がネットワーク全体を横方向に移動するのを防ぐことができます。 デバイスを含めると、オンボードされたデバイスMicrosoft Defender for Endpointは、そのデバイスとの送受信通信をブロックします。 このアクションは、セキュリティ運用アナリストが侵害されたデバイスの脅威を特定、特定、修復している間に、近隣のデバイスが侵害されるのを防ぐのに役立ちます。

注:

"包含" デバイスとの着信および送信通信のブロックは、オンボードされたMicrosoft Defender for Endpoint Windows 10および Windows Server 2019 以降のデバイスでサポートされます。

デバイスが含まれると、含まれているデバイスの脅威をできるだけ早く調査して修復することをお勧めします。 修復後、デバイスを包含から削除する必要があります。

デバイスを含める方法

[ デバイス インベントリ ] ページに移動し、含めるデバイスを選択します。

デバイス ポップアップの [アクション] メニューから [デバイスを 含む ] を選択します。

[デバイスを含む] ポップアップでコメントを入力し、[確認] を選択 します。

重要

多数のデバイスが含まれていると、Defender for Endpoint オンボード デバイスでパフォーマンスの問題が発生する可能性があります。 問題を回避するために、Microsoft では、任意の時点で最大 100 台のデバイスを含めてお勧めします。

デバイス ページからデバイスを含む

デバイスは、アクション バーから [デバイスを含める] を選択して 、デバイス ページから含めることもできます。

注:

新しく含まれるデバイスの詳細がオンボードデバイスに到達するまでに最大Microsoft Defender for Endpoint 5 分かかる場合があります。

重要

- 包含デバイスが IP アドレスを変更した場合、オンボードされているすべてのデバイスMicrosoft Defender for Endpointこれを認識し、新しい IP アドレスとの通信のブロックを開始します。 元の IP アドレスはブロックされなくなりました (これらの変更が表示されるまでに最大 5 分かかる場合があります)。

- 含まれているデバイスの IP がネットワーク上の別のデバイスで使用されている場合は、高度なハンティングへのリンク (事前設定されたクエリを使用) を含むデバイスを含んでいるときに警告が表示されます。 これにより、同じ IP を使用して他のデバイスを可視化し、デバイスを引き続き含めるかどうかを意識的に判断するのに役立ちます。

- 包含デバイスがネットワーク デバイスである場合、包含によってネットワーク接続の問題が発生する可能性があることを示す警告が表示されます (たとえば、既定のゲートウェイとして機能するルーターが含まれています)。 この時点で、デバイスを含めるかどうかを選択できます。

デバイスを含めた後、動作が期待どおりに行われていない場合は、Defender for Endpoint オンボード デバイスで基本フィルター エンジン (BFE) サービスが有効になっていることを確認します。

デバイスの格納を停止する

デバイスの格納はいつでも停止できます。

[ デバイス インベントリ ] からデバイスを選択するか、デバイス ページを開きます。

アクション メニュー から [包含から解放 ] を選択します。 このアクションにより、デバイスのネットワークへの接続が復元されます。

検出されていないデバイスの IP アドレスを含む

重要

この記事の一部の情報は、市販される前に大幅に変更される可能性があるプレリリース製品に関するものです。 Microsoft は、ここに記載された情報に関して、明示または黙示を問わず、いかなる保証も行いません。

Defender for Endpoint には、検出されていないデバイス、または Defender for Endpoint にオンボードされていないデバイスに関連付けられている IP アドレスを含めることもできます。 IP アドレスを格納する機能により、攻撃者は他の侵害されていないデバイスに攻撃を拡散できなくなります。 IP アドレスを含む場合、Defender for Endpoint オンボード デバイスは、含まれている IP アドレスを使用してデバイスとの送受信通信をブロックします

注:

"包含" デバイスとの送受信通信のブロックは、オンボードされた Defender for Endpoint Windows 10、Windows 11、Windows 2012 R2、および Windows 2016 デバイスでサポートされています。

検出されていないデバイスまたは Defender for Endpoint にオンボードされていないデバイスに関連付けられている IP アドレスを含める場合は、 自動攻撃の中断によって自動的に実行されます。 Defender for Endpoint が、検出されていないデバイスまたはオンボードされていないデバイスに関連付けられている IP アドレスを検出すると、[IP を含める] ポリシーによって悪意のある IP アドレスが自動的にブロックされます。

アクションが適用されたことを示すメッセージが、該当するインシデント、デバイス、または IP ページに表示されます。 例を次に示します。

IP アドレスが含まれると、アクション センターの [履歴] ビューでアクションを表示できます。 アクションが発生したタイミングを確認し、含まれていた IP アドレスを特定できます。

包含 IP アドレスがインシデントの一部である場合は、 インシデント グラフとインシデント の 証拠と応答 タブにインジケーターが表示されます。例を次に示します。

IP アドレスの包含はいつでも停止できます。 包含を停止するには、アクション センターで [IP を含める] アクションを選択します。 ポップアップで、[ 元に戻す] を選択します。 この操作により、IP アドレスのネットワークへの接続が復元されます。

重要な資産を含む

重要な資産が侵害され、organization内に脅威を拡散するために使用される場合、これらの資産は生産性の低下を避けるために引き続き機能する必要があるため、スプレッドの停止は困難になる可能性があります。 Defender for Endpoint は、重要な資産をきめ細かく含めることでこれに対処し、攻撃の拡散を防ぎ、資産がビジネス継続性のために引き続き運用されるようにします。

Defender for Endpoint は、自動攻撃の中断を通じて悪意のあるデバイスを攻撃し、一致ポリシーを適用して重要な資産を自動的に格納するデバイスの役割を識別します。 きめ細かい封じ込めは、特定のポートと通信方向のみをブロックすることによって行われます。

重要な資産は、デバイスまたは IP ページの 重要な資産 タグによって識別できます。 現在、デバイス封じ込めでは、ドメイン コントローラー、DNS サーバー、DHCP サーバーなどの重要な資産の種類がサポートされています。

ネットワークからのユーザーを含む

ネットワーク内の ID が侵害される可能性がある場合は、その ID がネットワークと異なるエンドポイントにアクセスできないようにする必要があります。 Defender for Endpoint は、ID を含め、アクセスをブロックし、攻撃 (具体的にはランサムウェア) を防ぐのに役立ちます。 ID が含まれている場合、サポートされているMicrosoft Defender for Endpointオンボード デバイスは、攻撃に関連する特定のプロトコル (ネットワーク ログオンの拒否、RPC、SMB、RDP)、進行中のリモート セッションの終了、既存の RDP 接続のログオフ (関連するすべてのプロセスを含むセッション自体の終了) をブロックし、正当なトラフィックを有効にします。 このアクションは、攻撃の影響を軽減するのに大きく役立ちます。 ID が含まれている場合、セキュリティ運用アナリストは、侵害された ID に対する脅威を特定、特定、修復するための余分な時間があります。 自動攻撃の中断に含まれると、ユーザーは今後 5 日間で自動的に封じ込めから削除されます。

ユーザーの重要なメモを含む

- 包含ユーザー アクションが 予測シールド (プレビュー) によってトリガーされると、包含ユーザー アクションは、予測ロジックによって高リスクとして識別されたユーザーに焦点を当てて、より選択的に制限を適用します。 予測シールドでのユーザーの包含アクションは、既存のセッションを終了するのではなく、新しいセッションを防ぎます。

- "包含" ユーザーとの着信通信のブロックは、オンボードされたMicrosoft Defender for Endpoint Windows 10と 11 台のデバイス (Sense バージョン 8740 以降)、Windows Server 2019 以降のデバイス、および最新のエージェントを使用した Windows Server 2012R2 および 2016 でサポートされています。

- 重要: ドメイン コントローラーに 対してユーザーを含める アクションが適用されると、既定のドメイン コントローラー ポリシーで GPO の更新が開始されます。 GPO を変更すると、環境内のドメイン コントローラー間で同期が開始されます。 これは想定される動作であり、環境で AD GPO の変更を監視すると、そのような変更が通知される場合があります。 [ユーザーを含める] アクションを元に戻すと、GPO の変更が以前の状態に戻り、環境内で別の AD GPO 同期が開始されます。 ドメイン コントローラーでのセキュリティ ポリシーのマージについて詳しくは、こちらをご覧ください。

ユーザーを含める方法

現在、ユーザーを含めるユーザーは、自動攻撃の中断を使用してのみ自動的に使用できます。 Microsoft がユーザーの侵害を検出すると、"ユーザーを含める" ポリシーが自動的に設定されます。

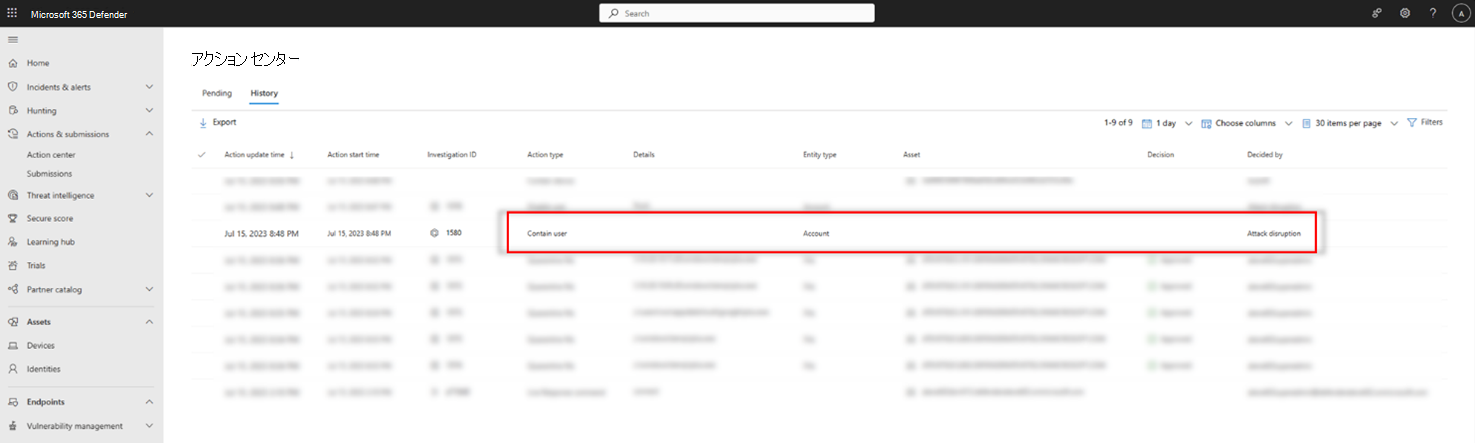

包含ユーザー アクションを表示する

ユーザーが含まれると、アクション センターのこの履歴ビューでアクションを表示できます。 ここでは、アクションがいつ発生し、organizationのどのユーザーが含まれていたかを確認できます。

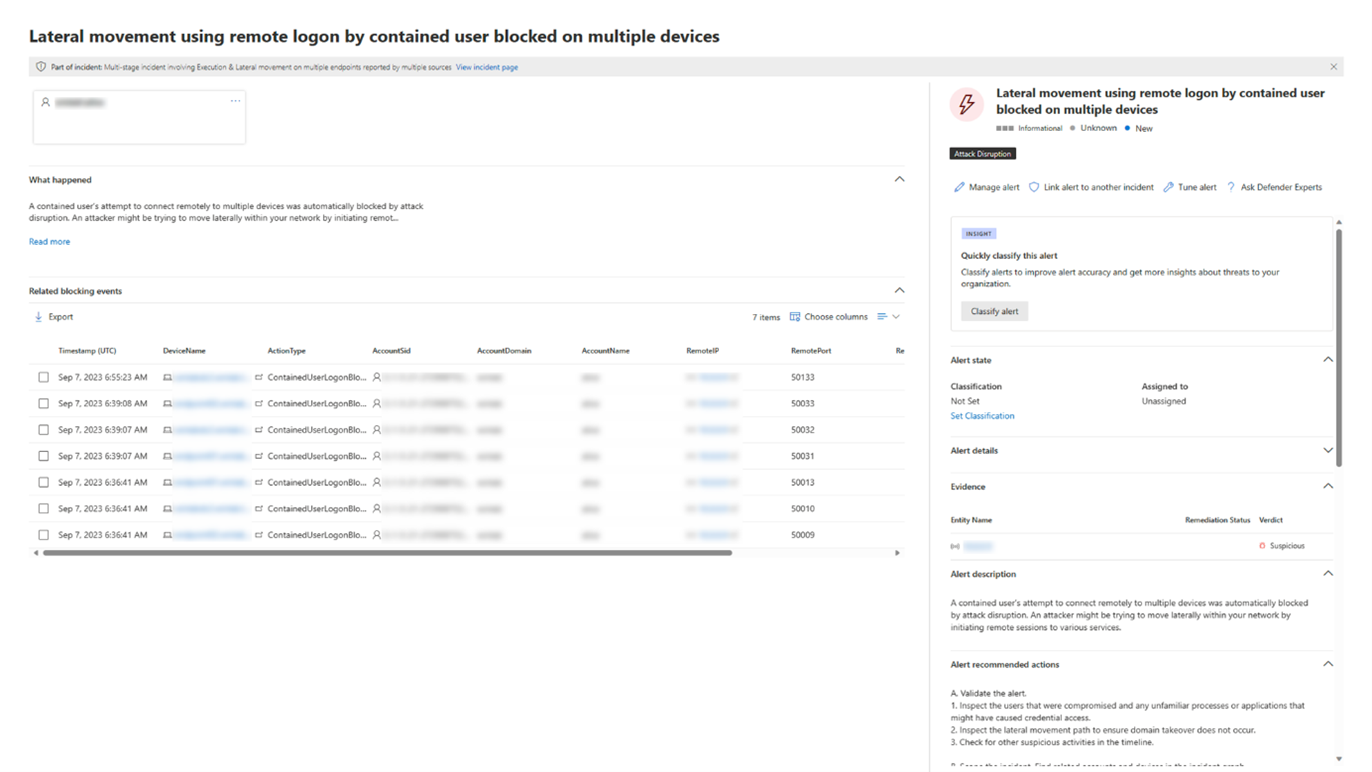

さらに、ID が "包含" と見なされた後、そのユーザーは Defender for Endpoint によってブロックされ、サポートされている Defender for Endpoint オンボード デバイスに対して悪意のある横移動やリモート暗号化を実行することはできません。 これらのブロックは、侵害されたユーザーがアクセスしようとしたデバイスと潜在的な攻撃手法をすばやく確認するのに役立つアラートとして表示されます。

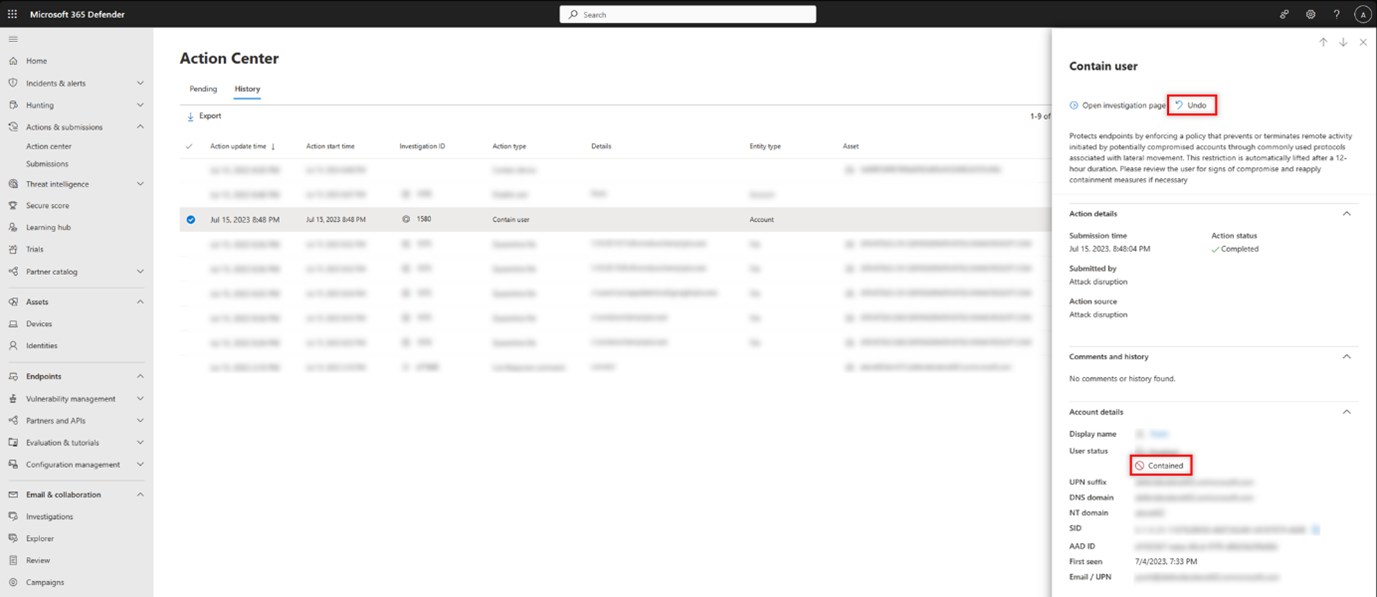

[元に戻す] にユーザー アクションが含まれる

ヒント

ユーザーアクションを含むを元に戻すには、Microsoft Entra権限のグローバル管理者*ロールのメンバーシップが必要です。

* Microsoft では、最小限のアクセス許可の原則を強くお勧めします。 アカウントにタスクを実行するために必要な最小限のアクセス許可のみを割り当てることは、セキュリティ リスクを軽減し、組織の全体的な保護を強化するのに役立ちます。 グローバル管理者は非常に特権的な役割であり、既存のロールを使用できない場合の緊急時に限定する必要があります。

ユーザーに対してブロックと封じ込めはいつでも解放できます。

アクション センターで [ユーザーを含む] アクションを選択します。 サイド ウィンドウで [ 元に戻す] を選択します。

ユーザー インベントリ、インシデント ページ側ペイン、またはアラート側ペインからユーザーを選択し、[ 元に戻す] を選択します。

このアクションにより、ユーザーのネットワークへの接続が復元されます。

ユーザーを含む調査機能

ユーザーが含まれると、侵害されたユーザーによるブロックされたアクションを表示することで、潜在的な脅威を調査できます。 デバイス タイムライン ビューでは、プロトコルとインターフェイスの細分性、関連する MITRE 手法の関連付けなど、特定のイベントに関する情報を確認できます。

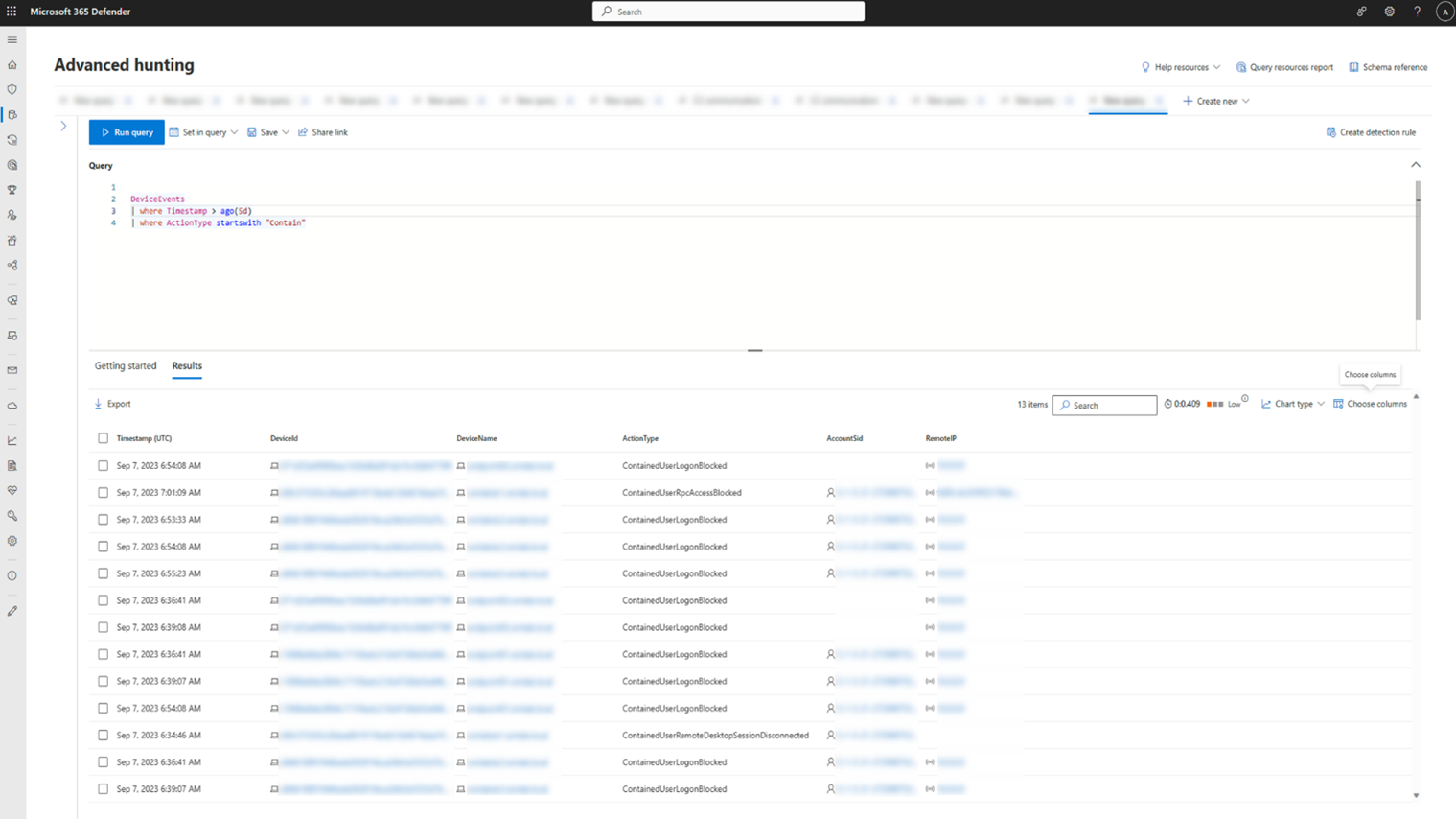

さらに、高度なハンティングを使用して調査を拡張できます。

DeviceEvents テーブルで contain で始まるアクションの種類を探します。 次に、テナントの Contain User に関連するすべての異なる単一のブロック イベントを表示し、各ブロックのコンテキストを詳しく調べて、それらのイベントに関連付けられているさまざまなエンティティと手法を抽出できます。

GPO のセキュリティ強化

予測シールド (プレビュー) 機能の一部として、Defender for Endpoint は GPO の強化アクションを自動的に適用します。 グループ ポリシー オブジェクト (GPO) の強化により、新しい GPO ポリシーが高リスクとして識別されたデバイスに適用されるのを一時的に停止します。 このアクションは、重要な構成への変更を制限することで、潜在的な侵害を防ぐのに役立ちます。

予測シールド アクションを強化するには、環境内で Microsoft Defender for Identity センサーを使用することをお勧めします。 詳細については、「Microsoft Defender for Identityを使用した予測シールドのエンリッチ」を参照してください。

アクションが適用されたら、インシデント グラフでアクションの影響を表示し、アクション センターでアクションを追跡し、高度なハンティングを使用してさらに調査できます。 詳細については、「 予測シールド アクションの管理」を参照してください。

セーフブートのセキュリティ強化

予測シールド (プレビュー) 機能の一部として、Defender for Endpoint は Safeboot のセキュリティ強化アクションを自動的に適用します。 セーフブートの強化は、侵害のリスクが高いと予測されるデバイスに対して、より厳格なブート設定を適用することで、デバイスが侵害されないように保護するのに役立ちます。

予測シールド アクションを強化するには、環境内で Microsoft Defender for Identity センサーを使用することをお勧めします。 詳細については、「Microsoft Defender for Identityを使用した予測シールドのエンリッチ」を参照してください。

アクションが適用されたら、インシデント グラフでアクションの影響を表示し、アクション センターでアクションを追跡し、高度なハンティングを使用してさらに調査できます。 詳細については、「 予測シールド アクションの管理」を参照してください。

脅威のエキスパートに相談する

侵害される可能性のあるデバイスや既に侵害されたデバイスに関する詳細な分析情報については、Microsoft の脅威の専門家にお問い合わせください。 Microsoft 脅威エキスパートは、タイムリーかつ正確な応答のために、Microsoft Defender XDR内から直接関与させることができます。 専門家は、侵害される可能性のあるデバイスだけでなく、複雑な脅威、取得した標的型攻撃通知、またはアラートに関する詳細情報、またはポータル ダッシュボードに表示される脅威インテリジェンス コンテキストをより深く理解するためにも分析情報を提供します。

詳細については、「 エンドポイント攻撃通知の構成と管理 」を参照してください。

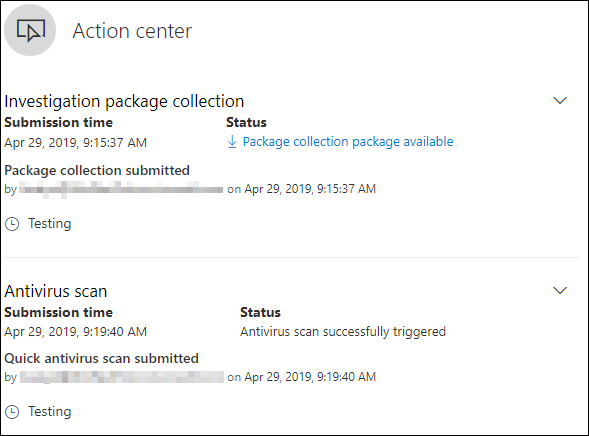

アクション センターでアクティビティの詳細を確認する

アクション センター (https://security.microsoft.com/action-center) は、デバイスまたはファイルで実行されたアクションに関する情報を提供します。 次の詳細を表示できます。

- 調査パッケージのコレクション

- ウイルス対策スキャン

- アプリの制限

- デバイスの分離

その他の関連する詳細 (送信日時、ユーザーの送信、アクションが成功または失敗した場合など) も表示されます。

関連項目

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

![[デバイスを含む] メニュー項目のスクリーンショット。](/ja-jp/defender/media/defender-endpoint/contain_device_popup.png)

![[デバイス] ページの [デバイスを含む] メニュー項目のスクリーンショット。](/ja-jp/defender/media/defender-endpoint/contain_device_page.png)

![インシデントの [証拠と応答] タブで、含まれている IP アドレスを強調表示します。](/ja-jp/defender/media/defender-endpoint/contain-ip-evidence-small.png)