この記事では、登録されているデバイスを使用して (Microsoft Defender アプリを使用して) iOS に Defender for Endpoint を展開Microsoft Intune ポータル サイト説明します。 デバイス登録Microsoft Intune詳細については、「Intuneに iOS/iPadOS デバイスを登録する」を参照してください。

開始する前に

Microsoft Intune管理センターとMicrosoft Defender ポータルにアクセスできることを確認します。

iOS 登録がユーザーに対して行われることを確認します。 ユーザーは、Microsoft Defender アプリを使用するために、Defender for Endpoint ライセンスを割り当てる必要があります。 ライセンスの 割り当て方法については、「ユーザーにライセンスを 割り当てる」を参照してください。

エンド ユーザーがポータル サイト アプリをインストールし、サインインし、登録を完了していることを確認します。

注:

Microsoft Defender アプリは、Apple App Storeで使用できます。

このセクションでは、次の手順について説明します。

展開手順 (監視対象デバイスと教師なしデバイスの両方に適用) - 管理者は、Microsoft Intune ポータル サイト経由で iOS 上に Defender for Endpoint を展開できます。 この手順は、VPP (ボリューム購入) アプリには必要ありません。

完全な展開 (監視対象デバイスの場合のみ) - 管理者は、指定されたプロファイルのいずれかを展開することを選択できます。

- ゼロ タッチ (サイレント) コントロール フィルター - ローカル ループバック VPN を使用せずに Web Protection を提供し、ユーザーにサイレント オンボードを有効にします。 アプリは自動的にインストールされ、ユーザーがアプリを開く必要なくアクティブ化されます。

- コントロール フィルター - ローカル ループバック VPN なしで Web 保護を提供します。

自動オンボード設定 ( 教師なし デバイスの場合のみ) - 管理者は、ユーザーの Defender for Endpoint オンボードを 2 つの異なる方法で自動化できます。

- ゼロ タッチ (サイレント) オンボーディング - ユーザーがアプリを開く必要なく、Microsoft Defender アプリが自動的にインストールされ、アクティブ化されます。

- VPN の自動オンボード - Defender for Endpoint VPN プロファイルは、オンボード中にユーザーがそうしなくても自動的に設定されます。 この手順は、ゼロ タッチ構成では推奨されません。

ユーザー登録のセットアップ (Intune ユーザー登録済みデバイスの場合のみ) - 管理者は、Intuneユーザー登録デバイスにも Defender for Endpoint アプリを展開して構成できます。

オンボードとチェック状態の完了 - この手順は、すべての登録の種類に適用され、アプリがデバイスにインストールされ、オンボードが完了し、デバイスがMicrosoft Defender ポータルに表示されるようにします。 ゼロ タッチ (サイレント) オンボードではスキップできます。

展開手順 (監視対象デバイスと監視対象外デバイスの両方に適用)

Microsoft Intune ポータル サイトを使用して iOS に Defender for Endpoint をデプロイします。

iOS ストア アプリを追加する

Microsoft Intune管理センターで、[アプリ>iOS/iPadOS>Add>iOS ストア アプリ] に移動し、[選択] を選択します。

[アプリの追加] ページで、[App Storeの検索] を選択し、検索バーに「Microsoft Defender」と入力します。 [検索結果] セクションで、[Microsoft Defender] を選択し、[選択] を選択します。

[最小オペレーティング システム] として [ iOS 15.0 ] を選択します。 アプリに関する残りの情報を確認し、[ 次へ] を選択します。

[ 割り当て] セクションで 、[ 必須 ] セクションに移動し、[ グループの追加] を選択します。 その後、iOS アプリで Defender for Endpoint をターゲットにするユーザー グループを選択できます。 [ 選択] を選択し、[ 次へ] を選択します。

注:

選択したユーザー グループは、登録されているユーザー Microsoft Intune構成する必要があります。

[ 確認と作成 ] セクションで、入力したすべての情報が正しいことを確認し、[ 作成] を選択します。 しばらくすると、Defender for Endpoint アプリが正常に作成され、ページの右上隅に通知が表示されます。

表示されるアプリ情報ページの [ モニター ] セクションで、[ デバイスのインストール状態 ] を選択して、デバイスのインストールが正常に完了したことを確認します。

監視対象デバイスの完全な展開

Microsoft Defender アプリは、プラットフォームの高度な管理機能を使用して、監視対象の iOS/iPadOS デバイスで強化された機能を提供します。 また、デバイス上のローカル VPN セットアップを必要とせずに Web Protection を提供します。 これにより、フィッシングやその他の Web ベースの脅威から保護しながら、シームレスなユーザー エクスペリエンスが保証されます。

管理者は、次の手順を使用して監視対象デバイスを構成できます。

Microsoft Intuneを使用して監視モードを構成する

アプリ構成ポリシーとデバイス構成プロファイルを使用して、Microsoft Defender アプリの監視モードを構成します。

アプリ構成ポリシー

注:

監視対象デバイスのこのアプリ構成ポリシーは、管理対象デバイスにのみ適用され、ベスト プラクティスとしてすべての管理対象 iOS デバイスを対象とする必要があります。

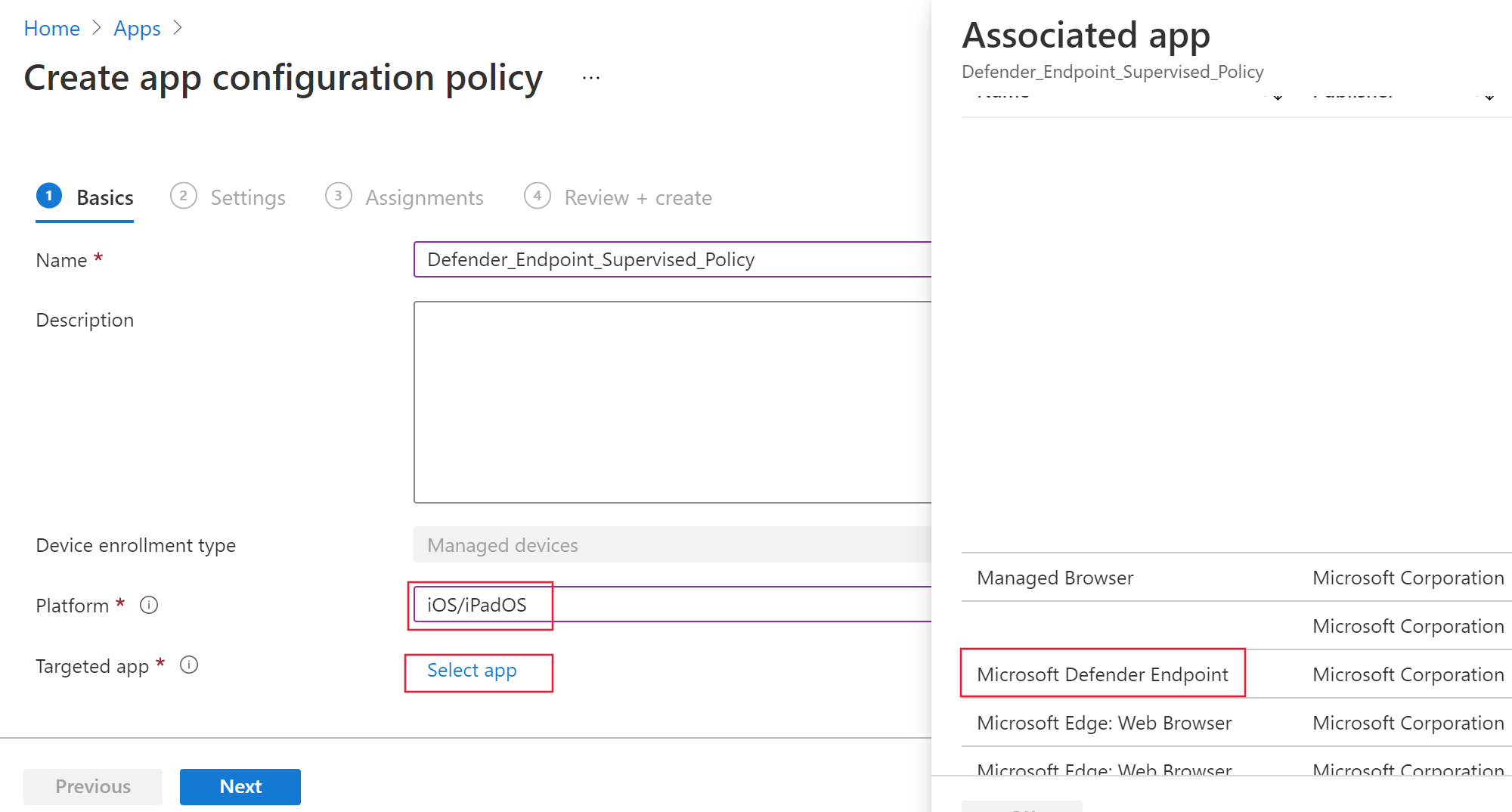

Microsoft Intune管理センターにサインインし、[アプリ>アプリ構成ポリシー>追加] に移動します。 [ 管理対象デバイス] を選択します。

[ アプリ構成ポリシーの作成 ] ページで、次の情報を指定します。

- ポリシー名

- プラットフォーム: [iOS/iPadOS] を選択します

- 対象アプリ: 一覧から [Microsoft Defender for Endpoint] を選択します

次の画面で、[ 構成デザイナーを 形式として使用する] を選択します。 次のプロパティを指定します。

- 構成キー:

issupervised - 値の型:String

- 構成値:

{{issupervised}}

- 構成キー:

[次へ] を選択して、[スコープ タグ] ページを開きます。 スコープ タグは省略可能です。 [次へ] を選んで続行します。

[ 割り当て] ページで 、このプロファイルを受け取るグループを選択します。 このシナリオでは、 すべてのデバイスをターゲットにすることをお勧めします。 プロファイルの割り当ての詳細については、ユーザーおよびデバイス プロファイルの割り当てに関するページを参照してください。

ユーザー グループに展開する場合、ユーザーはポリシーを適用する前にデバイスにサインインする必要があります。

[次へ] を選択します。

[確認および作成] ページで、完了したら、[作成] を選択します。 構成プロファイルの一覧に新しいプロファイルが表示されます。

デバイス構成プロファイル (コントロール フィルター)

注:

iOS/iPadOS を実行するデバイス (監視モード) の場合は、ControlFilter プロファイルと呼ばれるカスタム .mobileconfig プロファイルを使用できます。 このプロファイルでは、 デバイスでローカル ループバック VPN を設定せずに Web Protection を有効にします。 これにより、エンド ユーザーは、フィッシングやその他の Web ベースの攻撃から保護しながら、シームレスなエクスペリエンスを実現できます。

ただし、 ControlFilter プロファイルは、プラットフォームの制限のため、Always-On VPN (AOVPN) では機能しません。

管理者は、指定されたプロファイルのいずれかをデプロイします。

ゼロ タッチ (サイレント) コントロール フィルター - このプロファイルを使用すると、ユーザーのサイレント オンボーディングが有効になります。 ControlFilterZeroTouch から構成プロファイルをダウンロードします。

コントロール フィルター - ControlFilter から構成プロファイルをダウンロードします。

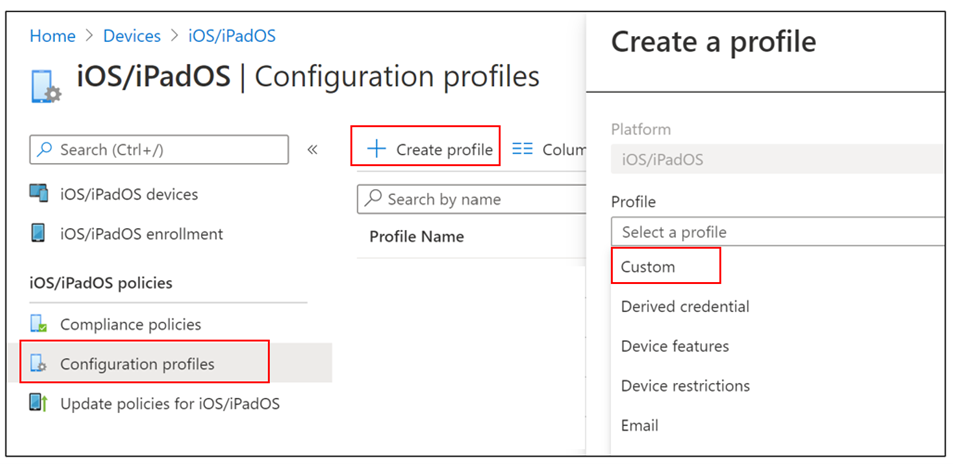

プロファイルがダウンロードされたら、カスタム プロファイルをデプロイします。 次の手順を実行します。

[デバイス>iOS/iPadOS>Configuration プロファイル>プロファイルの作成] に移動します。

[プロファイルの種類>テンプレートとテンプレート名>Custom] を選択します。

プロファイルの名前を指定します。 構成プロファイル ファイルのインポートを求められたら、前の手順からダウンロードしたファイルを選択します。

[ 割り当て ] セクションで、このプロファイルを適用するデバイス グループを選択します。 ベスト プラクティスとして、これはすべての管理対象 iOS デバイスに適用する必要があります。 [次へ] を選択します。

注:

デバイス グループの作成は、Defender for Endpoint Plan 1 とプラン 2 の両方でサポートされています。

[確認および作成] ページで、完了したら、[作成] を選択します。 構成プロファイルの一覧に新しいプロファイルが表示されます。

自動オンボード設定 (教師なしデバイスの場合のみ)

管理者は、ゼロタッチ (サイレント) オンボーディングまたは VPN の自動オンボードを使用して、ユーザーの Defender for Endpoint へのオンボードを 2 つの異なる方法で自動化できます。

Defender for Endpoint へのゼロタッチ (サイレント) オンボード

注:

ユーザー アフィニティ (ユーザーレス デバイスまたは共有デバイス) なしで登録されている iOS デバイスでは、ゼロタッチを構成できません。

管理者は、サイレント デプロイとアクティブ化のためにMicrosoft Defender for Endpointを設定できます。 このプロセスでは、管理者がデプロイ プロファイルを作成し、ユーザーにインストールの通知を受け取ります。 その後、Defender for Endpoint は、ユーザーがアプリを開く必要なく自動的にインストールされます。 登録されている iOS デバイスで Defender for Endpoint のゼロタッチまたはサイレント 展開を構成するには、この記事の手順に従います。

Microsoft Intune管理センターで、[デバイス>構成プロファイル>プロファイルの作成] に移動します。

[iOS/iPadOS としてプラットフォーム] を選択し、[プロファイルの種類]を [テンプレート] として、[テンプレート名] を VPN として選択します。 [作成] を選択します。

プロファイルの名前を入力し、[ 次へ] を選択します。

[接続の種類] に [ カスタム VPN ] を選択し、[ 基本 VPN ] セクションで次のように入力します。

- 接続名: Microsoft Defender for Endpoint

- VPN サーバー アドレス:

127.0.0.1 - 認証方法: "ユーザー名とパスワード"

- スプリット トンネリング:

Disable - VPN 識別子:

com.microsoft.scmx - キーと値のペアで、キー

SilentOnboardを入力し、値をTrueに設定します。 - 自動 VPN の種類:

On-demand VPN - [オンデマンド ルール] に[追加] を選択し、[VPN の確立] を選択し、[制限するドメイン] を [すべてのドメイン] に設定します。

- 管理者は、ユーザー デバイスで VPN を無効にできないようにするには、[自動 VPN の無効化をユーザーにブロックする] から [はい] を選択できます。 既定では構成されておらず、ユーザーは [設定] でのみ VPN を無効にすることができます。

- ユーザーがアプリ内から VPN トグルを変更できるようにするには、キーと値のペアに

EnableVPNToggleInApp = TRUEを追加します。 既定では、ユーザーはアプリ内からトグルを変更できません。

[ 次へ ] を選択し、対象ユーザーにプロファイルを割り当てます。

[ 確認と作成 ] セクションで、入力したすべての情報が正しいことを確認し、[ 作成] を選択します。

この構成が完了し、デバイスと同期されると、対象の iOS デバイスで次のアクションが実行されます。

- Defender for Endpoint がデプロイされ、サイレント オンボードされます。 デバイスは、オンボード後にMicrosoft Defender ポータルに表示されます。

- 仮通知がユーザーのデバイスに送信されます。

- Web Protection やその他の機能がアクティブ化されます。

場合によっては、パスワードの変更や多要素認証などのセキュリティ上の理由から、エンド ユーザーが Microsoft Defender アプリで手動でサインインする必要がある場合があります。

A: 初めてのオンボード シナリオでは、エンド ユーザーはサイレント通知を受け取ります。

エンド ユーザーは、次の手順を実行する必要があります。

Microsoft Defender アプリを開くか、通知メッセージをタップします。

アカウント ピッカー画面から登録済みのEnterprise アカウントを選択します。

サインイン。

デバイスがオンボードされ、Microsoft Defender ポータルへのレポートが開始されます。

B: 既にオンボードされているデバイスの場合、エンド ユーザーにはサイレント通知が表示されます。

Microsoft Defender アプリを開くか、通知をタップします。

Microsoft Defender アプリからメッセージが表示されたら、サインインします。

その後、デバイスはMicrosoft Defender ポータルへのレポートを再度開始します。

注:

- ゼロタッチのセットアップは、バックグラウンドで完了するまでに最大 5 分かかることがあります。

- 監視対象デバイスの場合、管理者は ZeroTouch コントロール フィルター プロファイルを使用してゼロ タッチ オンボードを設定できます。 この場合、Defender for Endpoint VPN プロファイルはデバイスにインストールされておらず、Web 保護はコントロール フィルター プロファイルによって提供されます。

VPN プロファイルの自動オンボード (簡易オンボード)

注:

この手順により、VPN プロファイルを設定することでオンボード プロセスが簡略化されます。 ゼロ タッチを使用している場合は、この手順を実行する必要はありません。

教師なしデバイスの場合、VPN を使用して Web 保護機能を提供します。 これは通常の VPN ではなく、デバイスの外部でトラフィックを受け取らないローカル/自己ループ VPN です。

管理者は、VPN プロファイルの自動セットアップを構成できます。 これにより、オンボード中にユーザーがそうしなくても、Defender for Endpoint VPN プロファイルが自動的に設定されます。

Microsoft Intune管理センターで、[デバイス>構成プロファイル>プロファイルの作成] に移動します。

[iOS/iPadOS] として [プラットフォーム] を選択し、[プロファイルの種類] を [VPN] として選択します。 [作成] を選択します。

プロファイルの名前を入力し、[ 次へ] を選択します。

[接続の種類] に [ カスタム VPN ] を選択し、[ 基本 VPN ] セクションで次のように入力します。

- 接続名: Microsoft Defender for Endpoint

- VPN サーバー アドレス:

127.0.0.1 - 認証方法: "ユーザー名とパスワード"

- スプリット トンネリング:

Disable - VPN 識別子:

com.microsoft.scmx - キーと値のペアで、キー

AutoOnboardを入力し、値をTrueに設定します。 - 自動 VPN の種類: オンデマンド VPN

- [オンデマンド ルールの追加] を選択し、[VPN の確立] を選択し、[すべてのドメイン] に制限します。

- ユーザーのデバイスで VPN を無効にできないようにするには、管理者は [自動 VPN の無効化をユーザーにブロックする] から [はい] を選択できます。 既定では、この設定は構成されておらず、ユーザーは [設定] でのみ VPN を無効にすることができます。

- ユーザーがアプリ内から VPN トグルを変更できるようにするには、キーと値のペアに

EnableVPNToggleInApp = TRUEを追加します。 既定では、ユーザーはアプリ内からトグルを変更できません。

[ 次へ] を選択し、対象ユーザーにプロファイルを割り当てます。

[ 確認と作成 ] セクションで、入力したすべての情報が正しいことを確認し、[ 作成] を選択します。

ユーザー登録のセットアップ (ユーザー登録済みデバイスIntuneのみ)

Microsoft Defenderアプリは、次の手順を使用して、Intuneユーザー登録デバイスを使用して iOS デバイスに展開できます。

管理者

Intuneでユーザー登録プロファイルを設定します。 Intuneでは、アカウント駆動型の Apple ユーザー登録と、ポータル サイトを使用した Apple ユーザー登録がサポートされます。 2 つのメソッドの 比較 の詳細を確認し、1 つを選択します。

SSO プラグインを設定します。 SSO 拡張機能を使用した認証アプリは、iOS デバイスでのユーザー登録の前提条件です。

- Intuneでデバイス構成プロファイルを作成します。 Apple デバイスの Microsoft Enterprise SSO プラグインに関するページを参照してください。

- デバイス構成プロファイルに次の 2 つのキーを追加してください。

- アプリ バンドル ID: この一覧に Defender アプリ バンドル ID を含める

com.microsoft.scmx - 別の構成: キー:

device_registration。型:String。値:{{DEVICEREGISTRATION}}

- アプリ バンドル ID: この一覧に Defender アプリ バンドル ID を含める

ユーザー登録の MDM キーを設定します。

Intune管理センターで、[アプリ>アプリ構成ポリシー>追加>管理されたデバイスに移動します。

ポリシーに名前を付け、[ プラットフォーム>iOS/iPadOS] を選択します。

ターゲット アプリとして [Microsoft Defender for Endpoint] を選択します。

[ 設定] ページで、[ 構成デザイナーを使用する] を選択し、キーとして

UserEnrollmentEnabledを追加し、値の種類をStringに設定し、値をTrueに設定します。

管理者は、Intuneから必要な VPP アプリとしてMicrosoft Defender アプリをプッシュできます。

エンド ユーザー

Microsoft Defender アプリは、ユーザーのデバイスにインストールされます。 各ユーザーがサインインし、オンボード プロセスを完了します。 デバイスが正常にオンボードされると、Microsoft Defender ポータルの [デバイス インベントリ] に表示されます。

サポートされている機能と制限事項

- iOS 上の Defender for Endpoint のすべての現在の機能をサポートします。 これらの機能には、Web 保護、ネットワーク保護、脱獄検出、OS とアプリの脆弱性、Microsoft Defender ポータルでのアラートが含まれます。

- 管理者はユーザー登録でデバイス全体の VPN プロファイルをプッシュできないため、ゼロ タッチ (サイレント) 展開と VPN の自動オンボードはユーザー登録ではサポートされていません。

- アプリの脆弱性管理では、仕事用プロファイル内のアプリのみが表示されます。

- 新しくオンボードされたデバイスがコンプライアンス ポリシーの対象である場合、準拠するまでに最大 10 分かかる場合があります。

- 詳細については、「 ユーザー登録の制限事項と機能」を参照してください。

オンボードとチェックの状態を完了する

iOS 上の Defender for Endpoint がデバイスにインストールされると、アプリ アイコンが表示されます。

Defender for Endpoint アプリ アイコン (Defender) をタップし、画面の指示に従ってオンボード手順を完了します。 詳細には、Microsoft Defender アプリで必要な iOS アクセス許可に対するエンド ユーザーの同意が含まれます。

注:

ゼロ タッチ (サイレント) オンボードを構成する場合は、この手順をスキップします。 ゼロ タッチ (サイレント) オンボードが構成されている場合、アプリケーションを手動で起動する必要はありません。

オンボードが成功すると、Microsoft Defender ポータルの [デバイス] 一覧にデバイスが表示されます。

![Microsoft Intune管理センターの [アプリケーションの追加] タブ](media/ios-deploy-1.png)

![Microsoft Intune管理センターの [グループの追加] タブ](media/ios-deploy-2.png)

![[デバイスのインストール状態] ページ](media/ios-deploy-3.png)

![[VPN プロファイルの構成] ページ](media/ios-deploy-9.png)

![[VPN プロファイルの構成設定] タブ。](media/ios-deploy-8.png)

![[デバイス インベントリ] ページ。](media/device-inventory-screen.png)