Jamf Pro で macOS ポリシーで Microsoft Defender for Endpoint を設定する

適用対象:

- Defender for Endpoint on Mac

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

この記事を使用して、Jamf Pro を使用して Mac 上の Defender for Endpoint のポリシーを設定します。

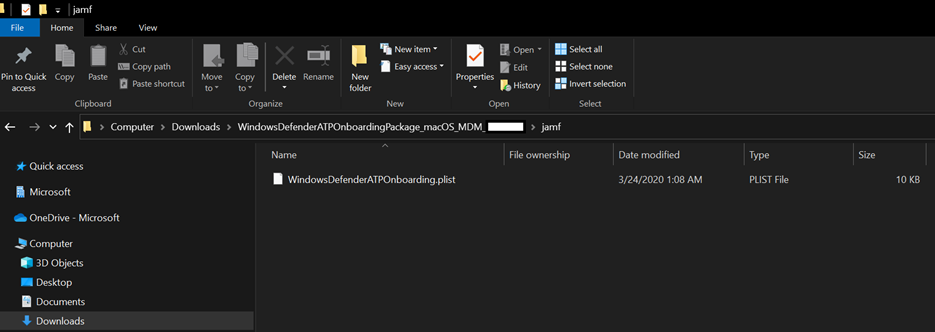

手順 1: Microsoft Defender for Endpoint オンボード パッケージを取得する

Microsoft Defender XDR で、[設定] > [エンドポイント] > [オンボード] に移動します。

オペレーティング システムとして [macOS] を選択し、展開方法として [Mobile Device Management/ Microsoft Intune] を選択します。

[ オンボード パッケージのダウンロード (WindowsDefenderATPOnboardingPackage.zip)] を選択します。

WindowsDefenderATPOnboardingPackage.zipを抽出します。ファイルを任意の場所にコピーします。 たとえば、「

C:\Users\JaneDoe_or_JohnDoe.contoso\Downloads\WindowsDefenderATPOnboardingPackage_macOS_MDM_contoso\jamf\WindowsDefenderATPOnboarding.plist」のように入力します。

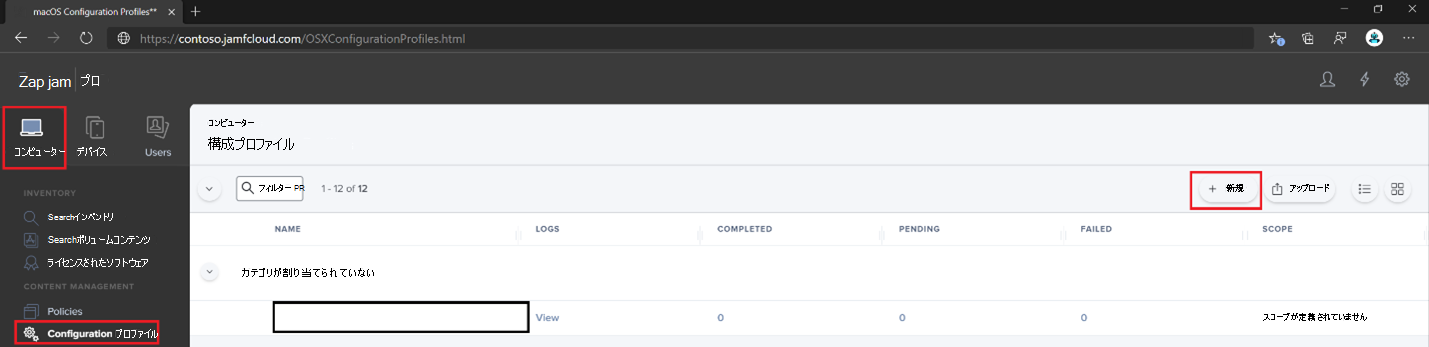

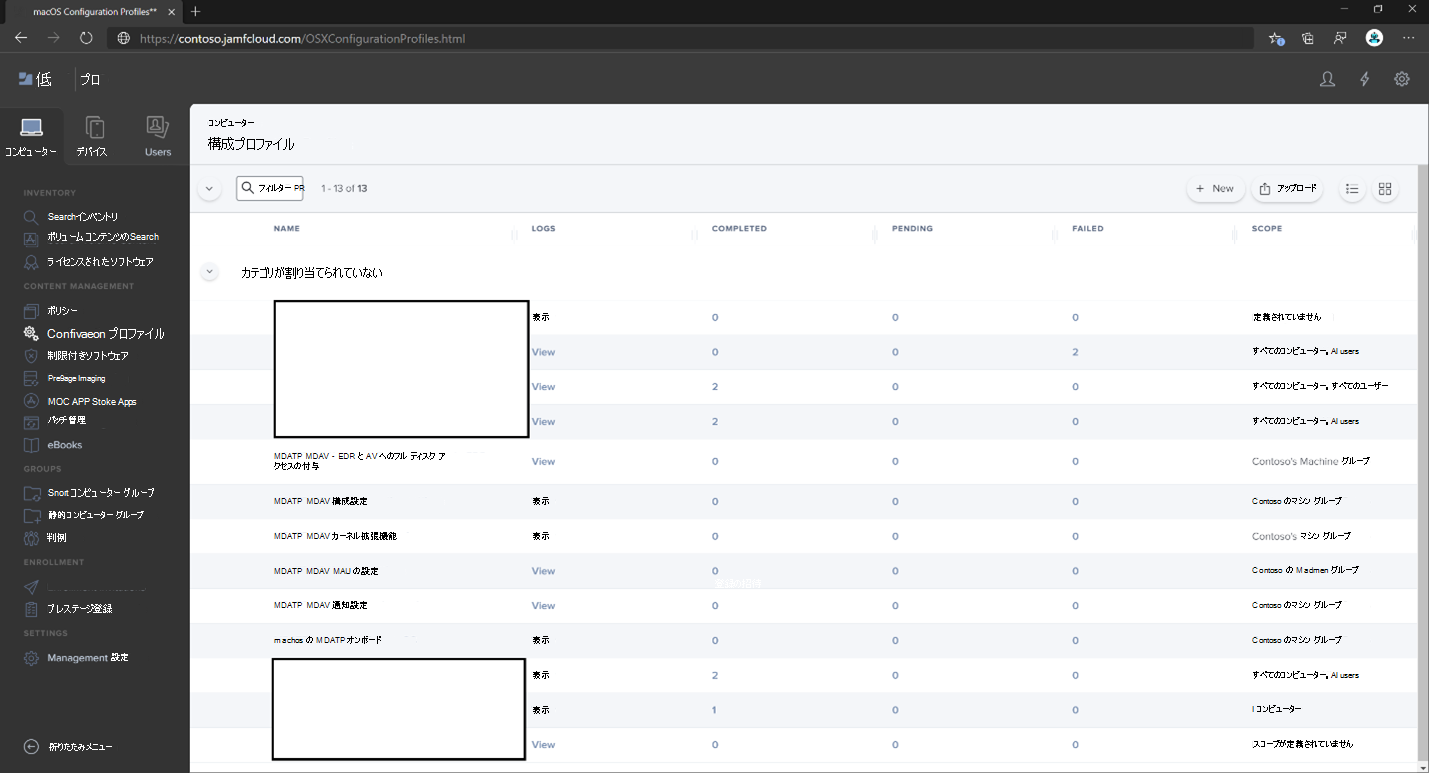

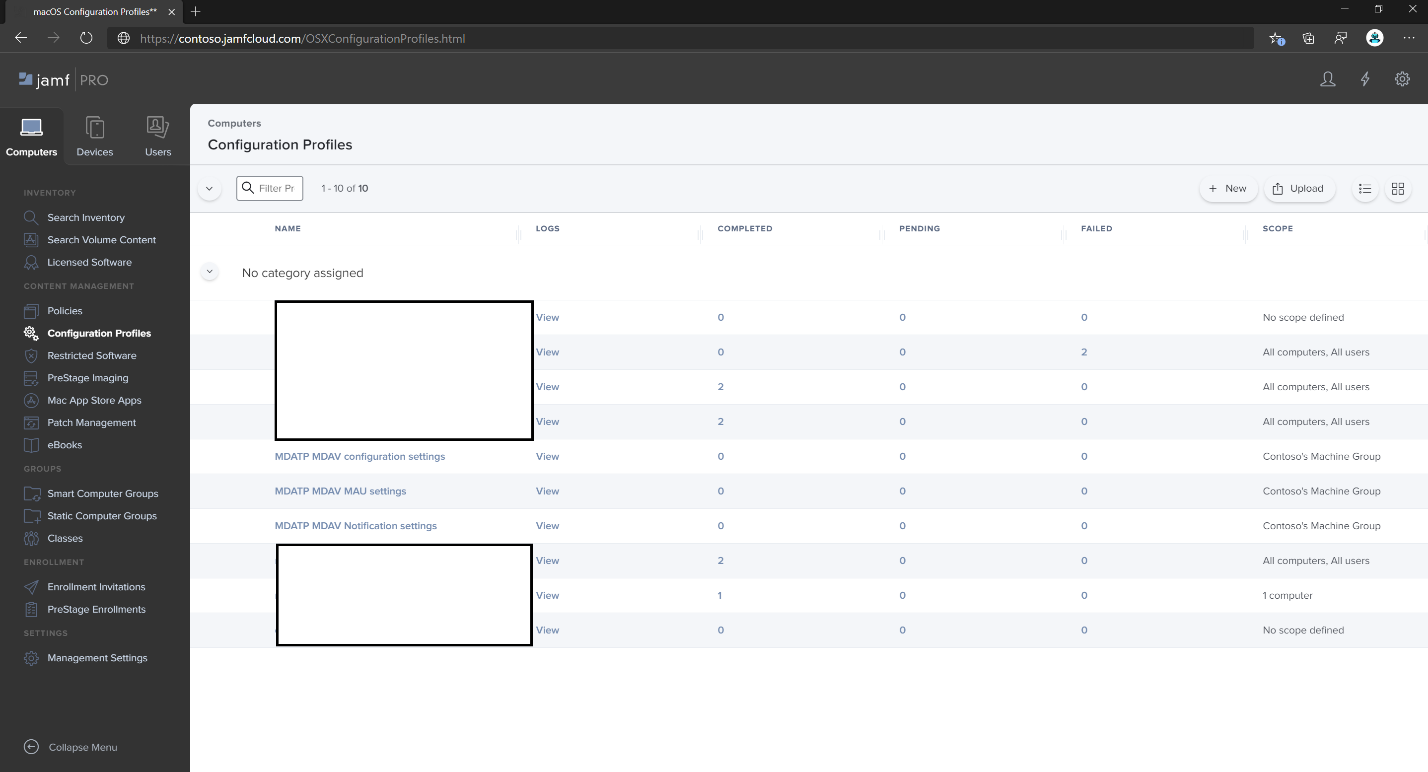

手順 2: オンボード パッケージを使用して Jamf Pro で構成プロファイルを作成する

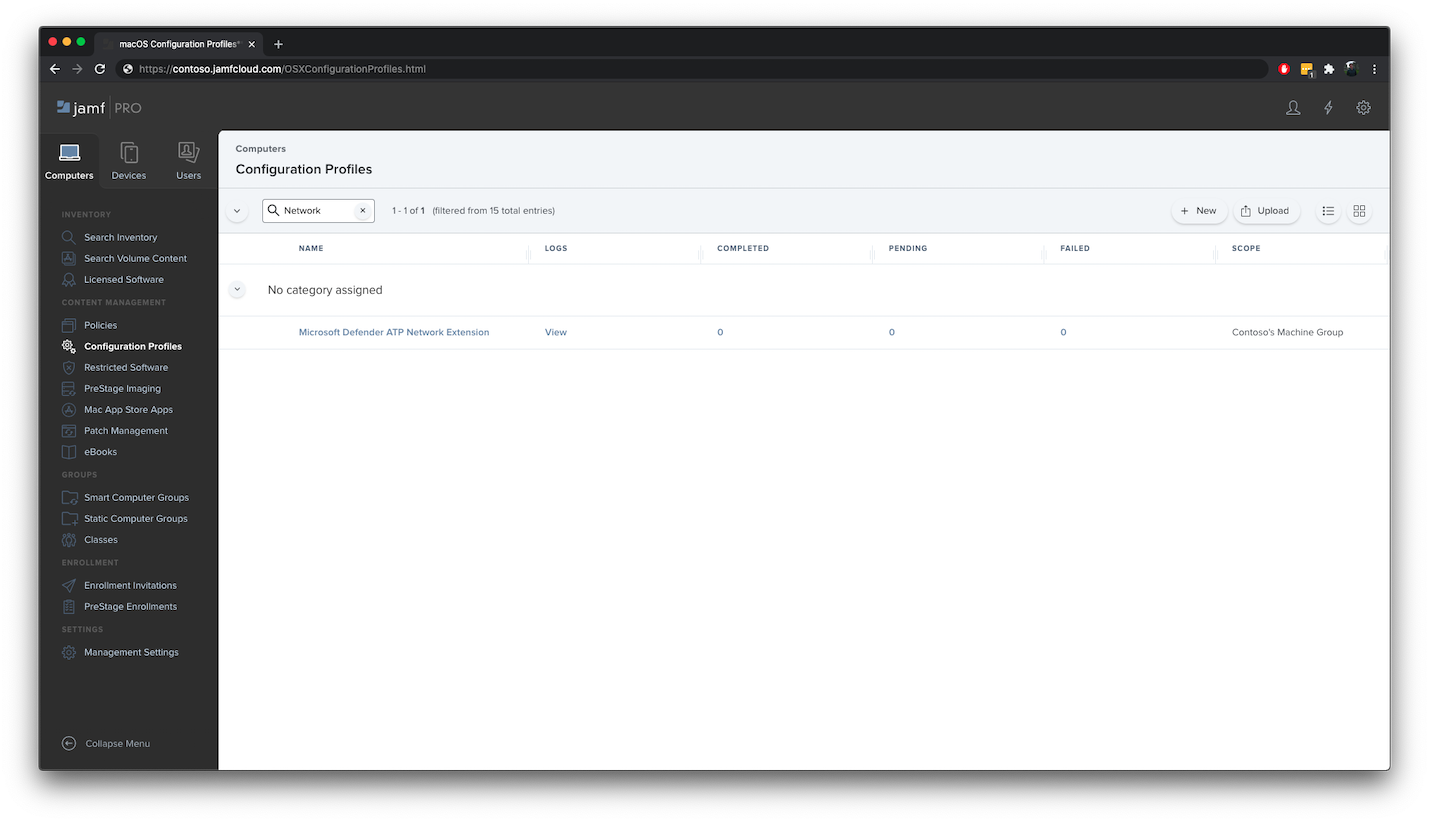

前のセクションのファイル

WindowsDefenderATPOnboarding.plistを見つけます。Jamf Pro にサインインし、[ コンピューター>構成プロファイル] に移動し、[新規] を選択 します。

[ 全般 ] タブに次の詳細を入力します。

-

名前:

MDE onboarding for macOS -

説明:

MDE EDR onboarding for macOS -

カテゴリ:

None -

配布方法:

Install Automatically -

レベル:

Computer Level

-

名前:

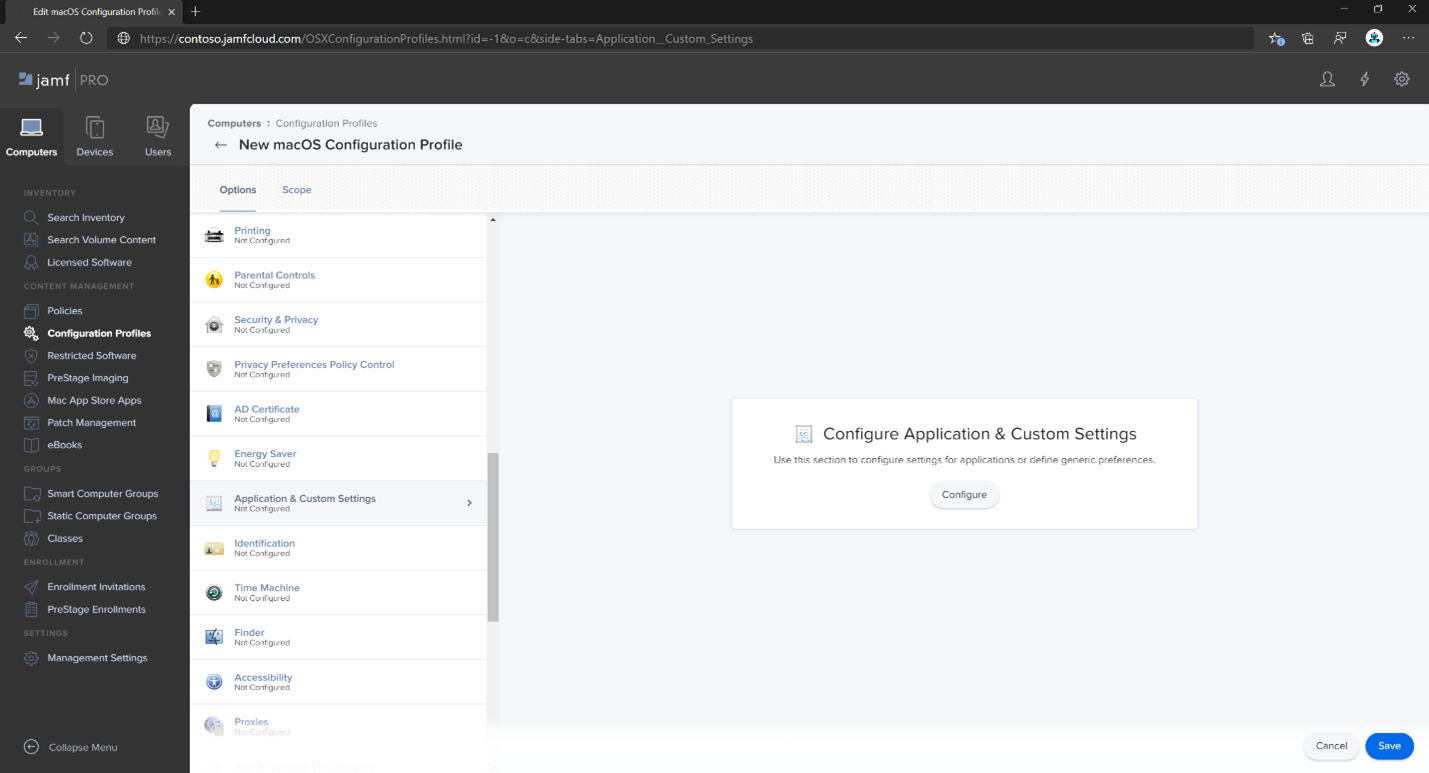

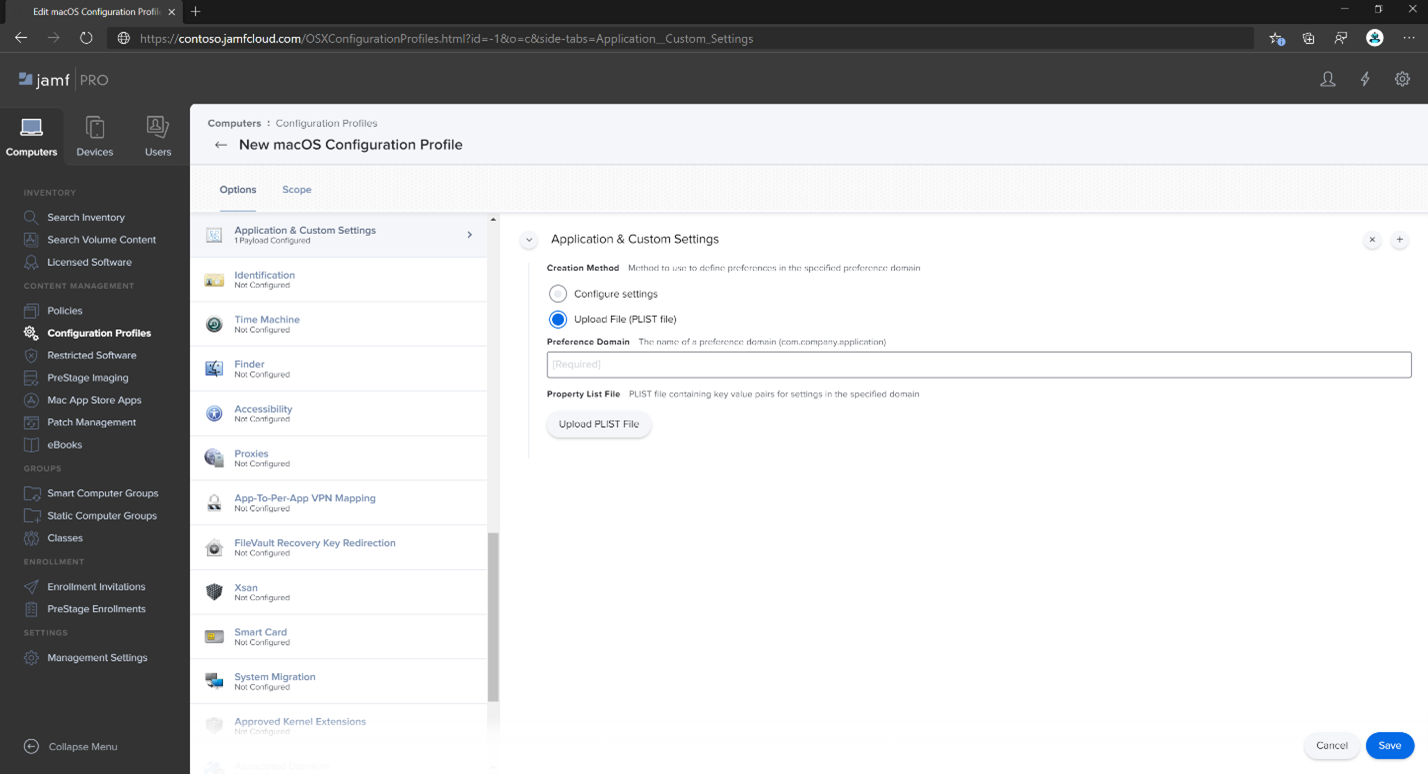

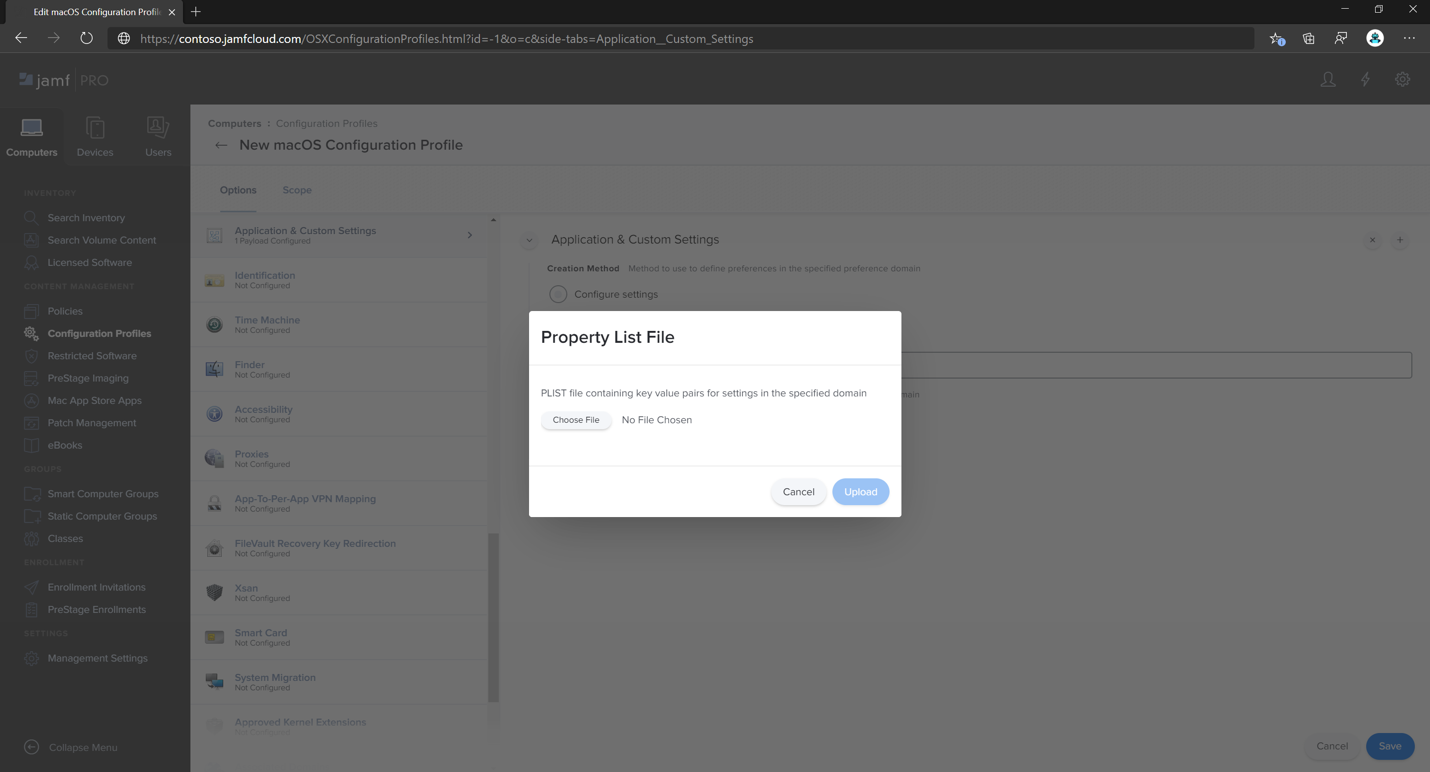

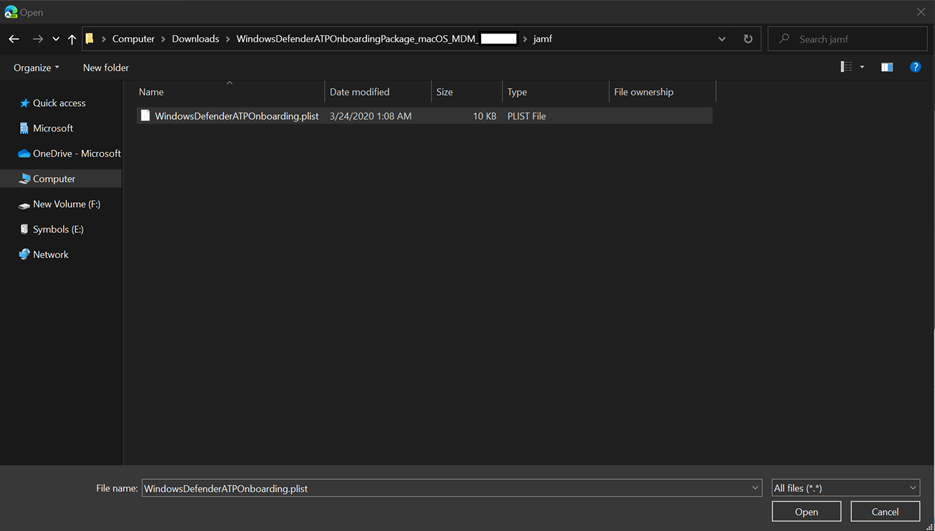

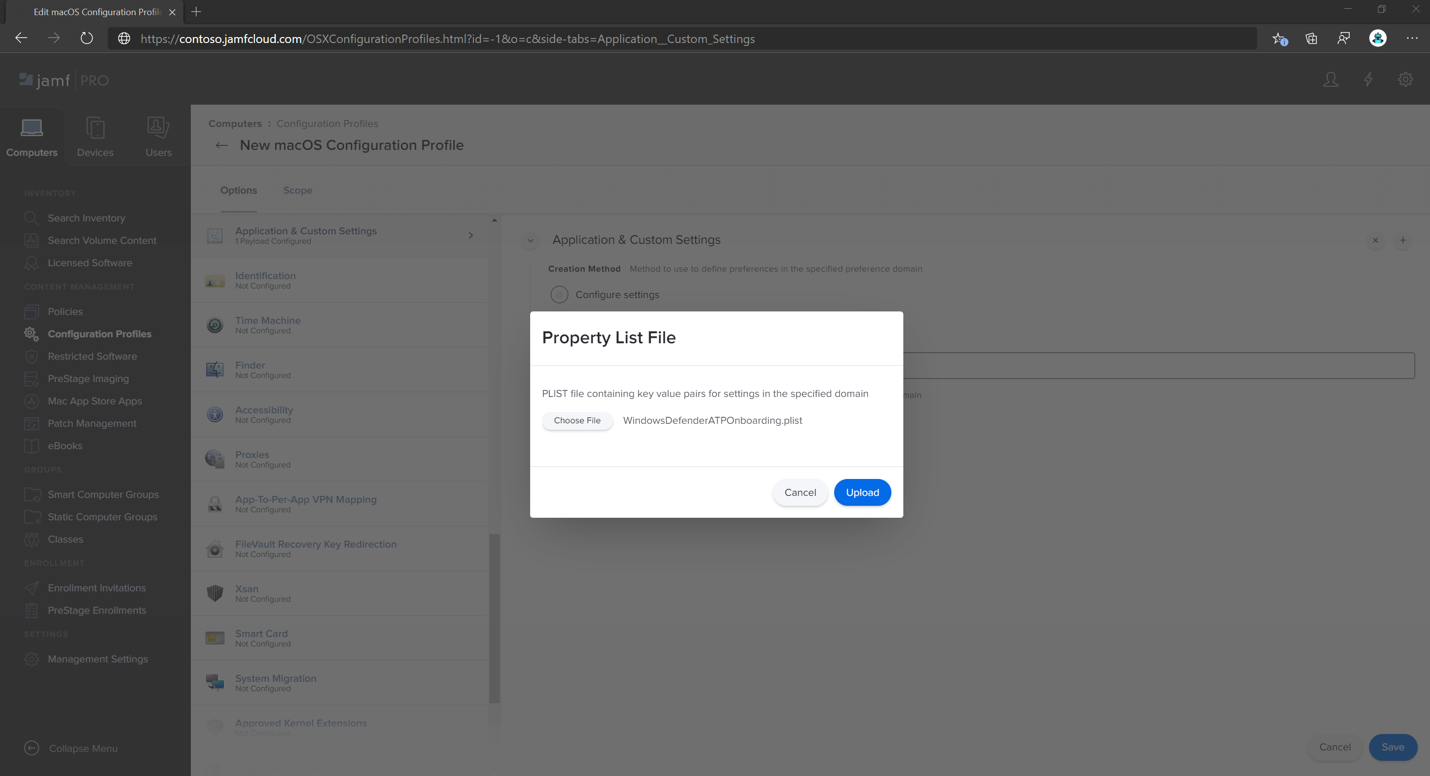

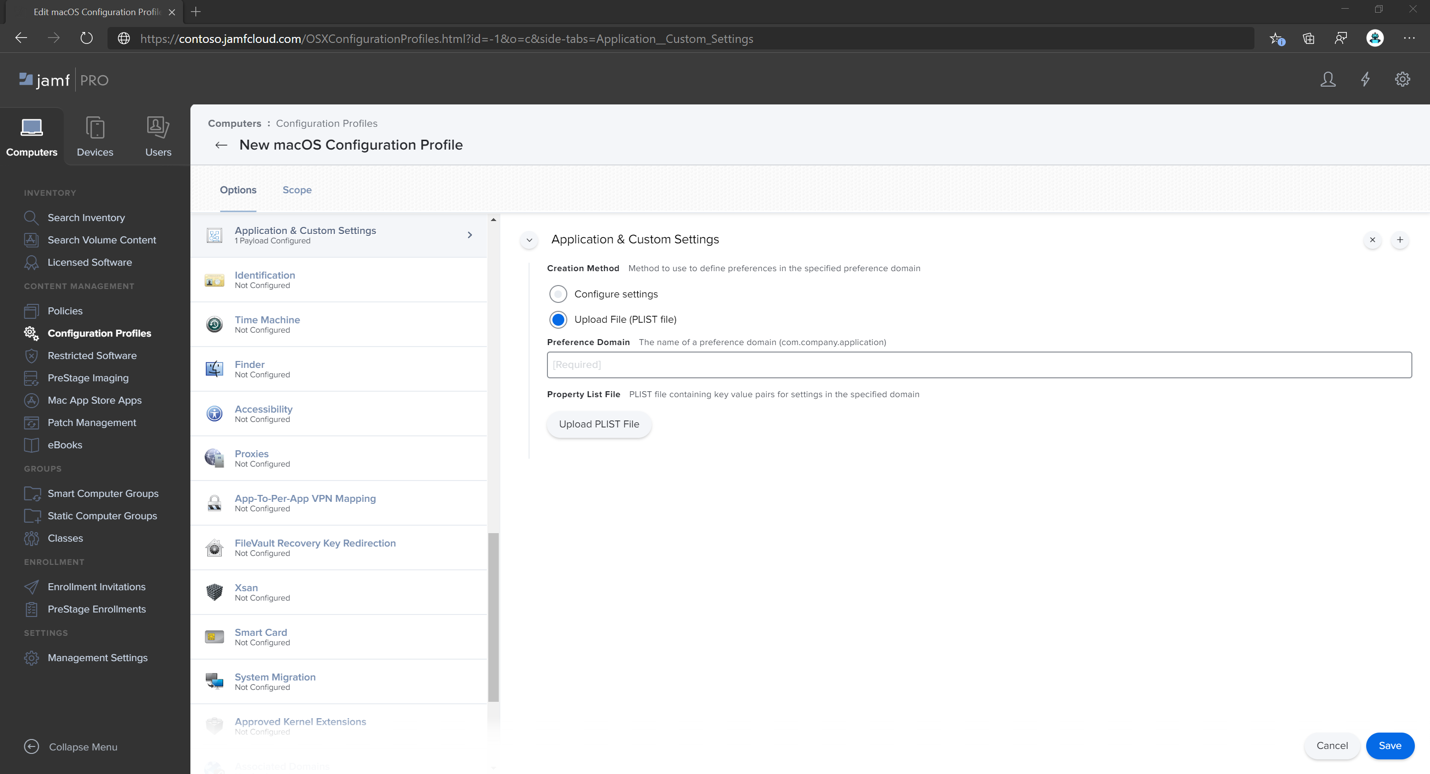

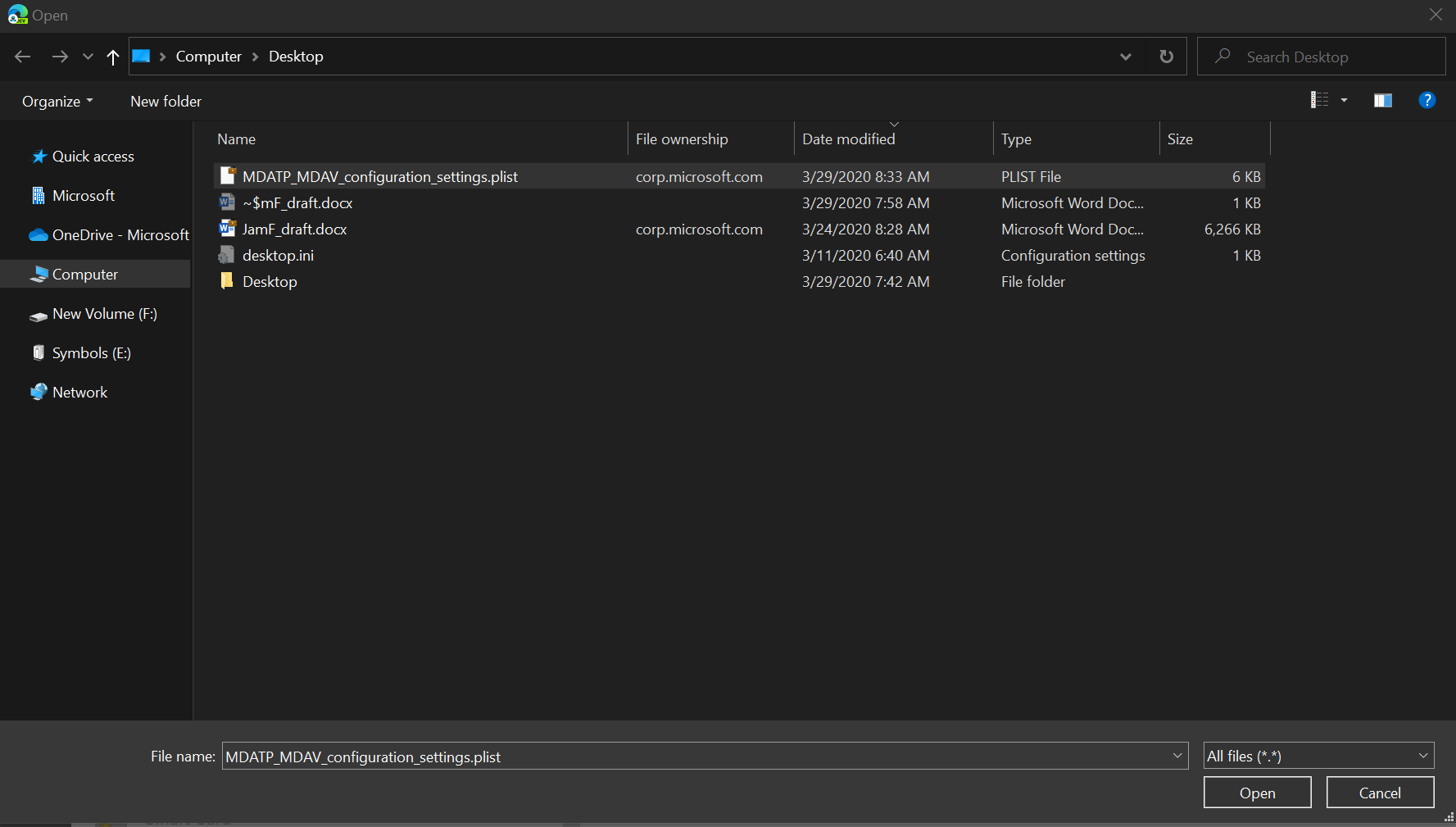

[ アプリケーション & カスタム設定] ページに移動し、[ アップロード] を選択し、[ 追加] を選択します。

[ ファイルのアップロード (PLIST ファイル)] を選択し、[ 基本設定ドメイン] に「

com.microsoft.wdav.atp」と入力します。[ 開く ] を選択し、オンボード ファイルを選択します。

[アップロード] を選択します。

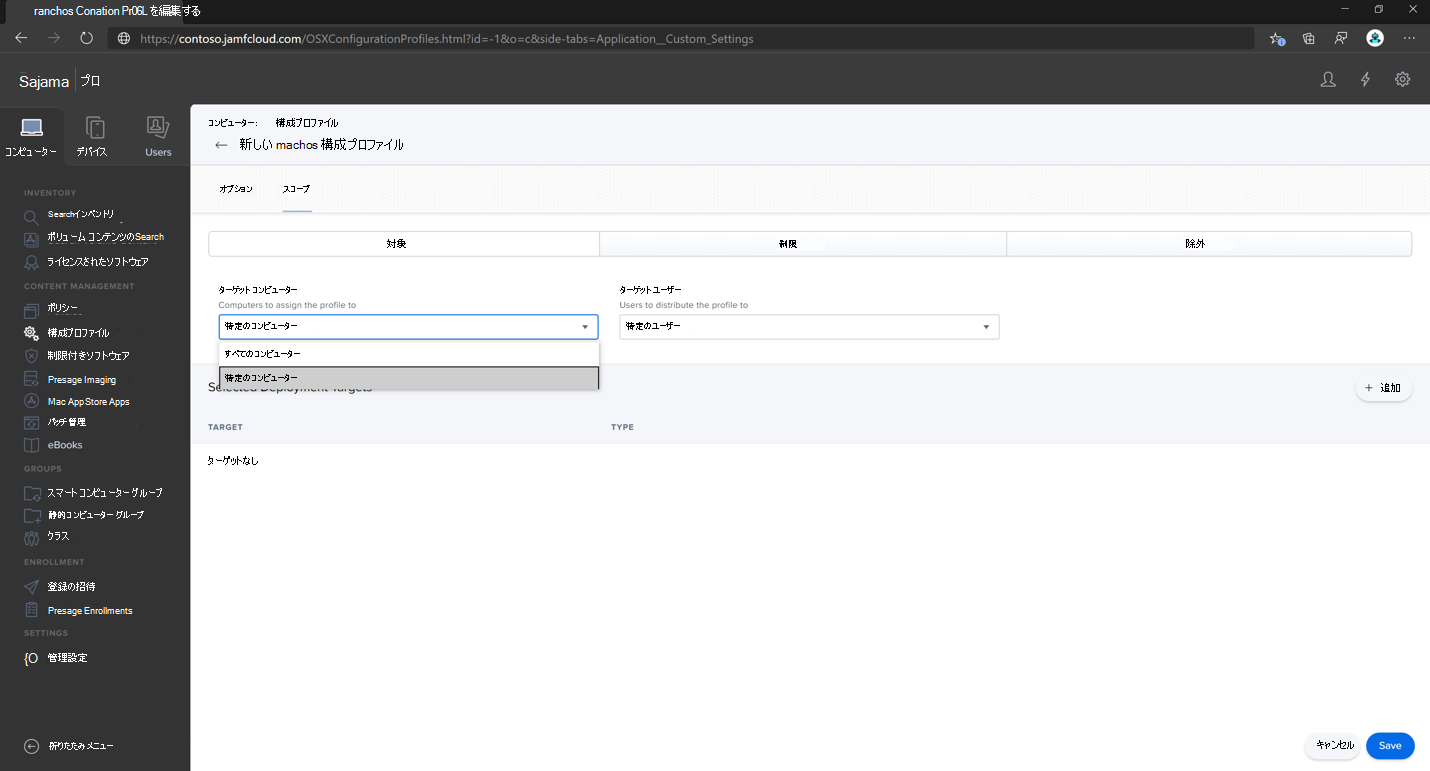

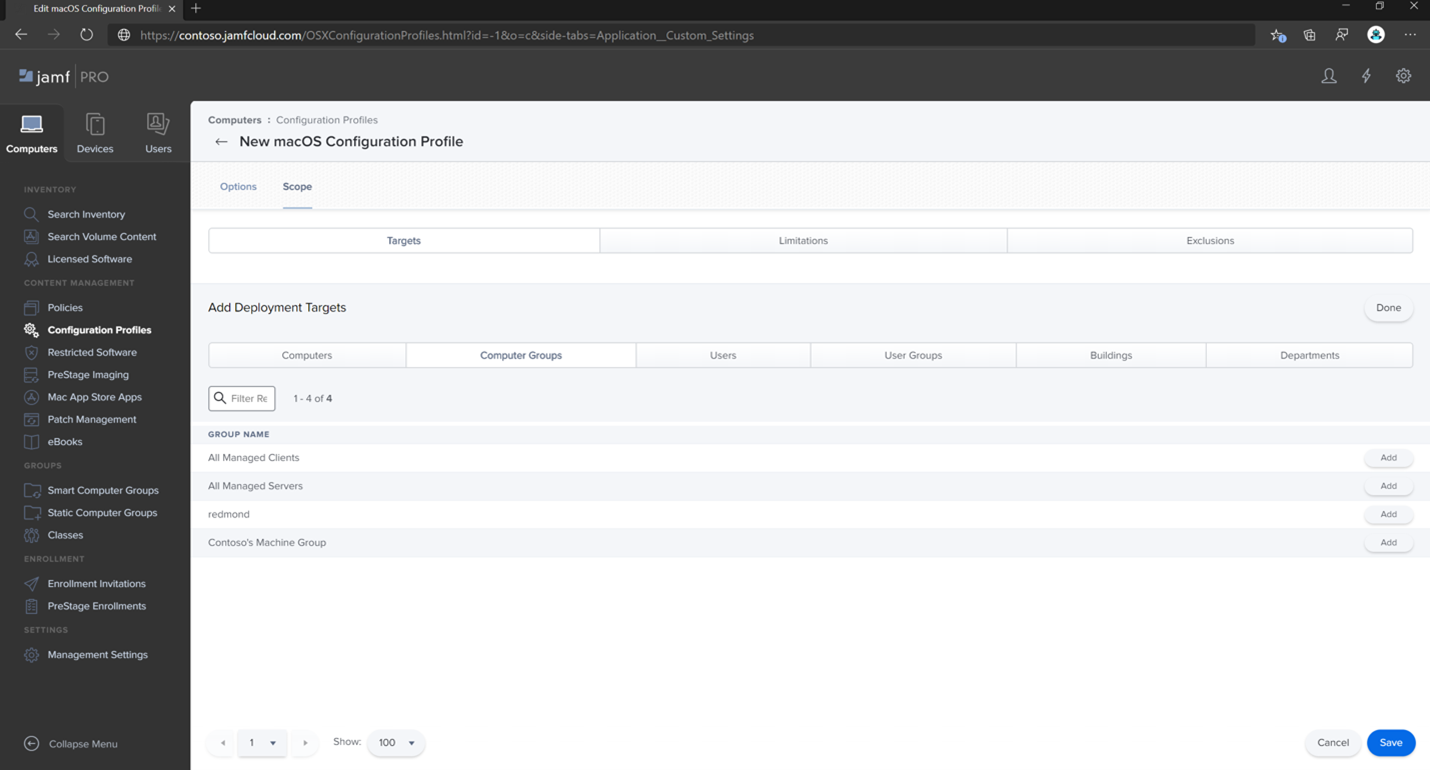

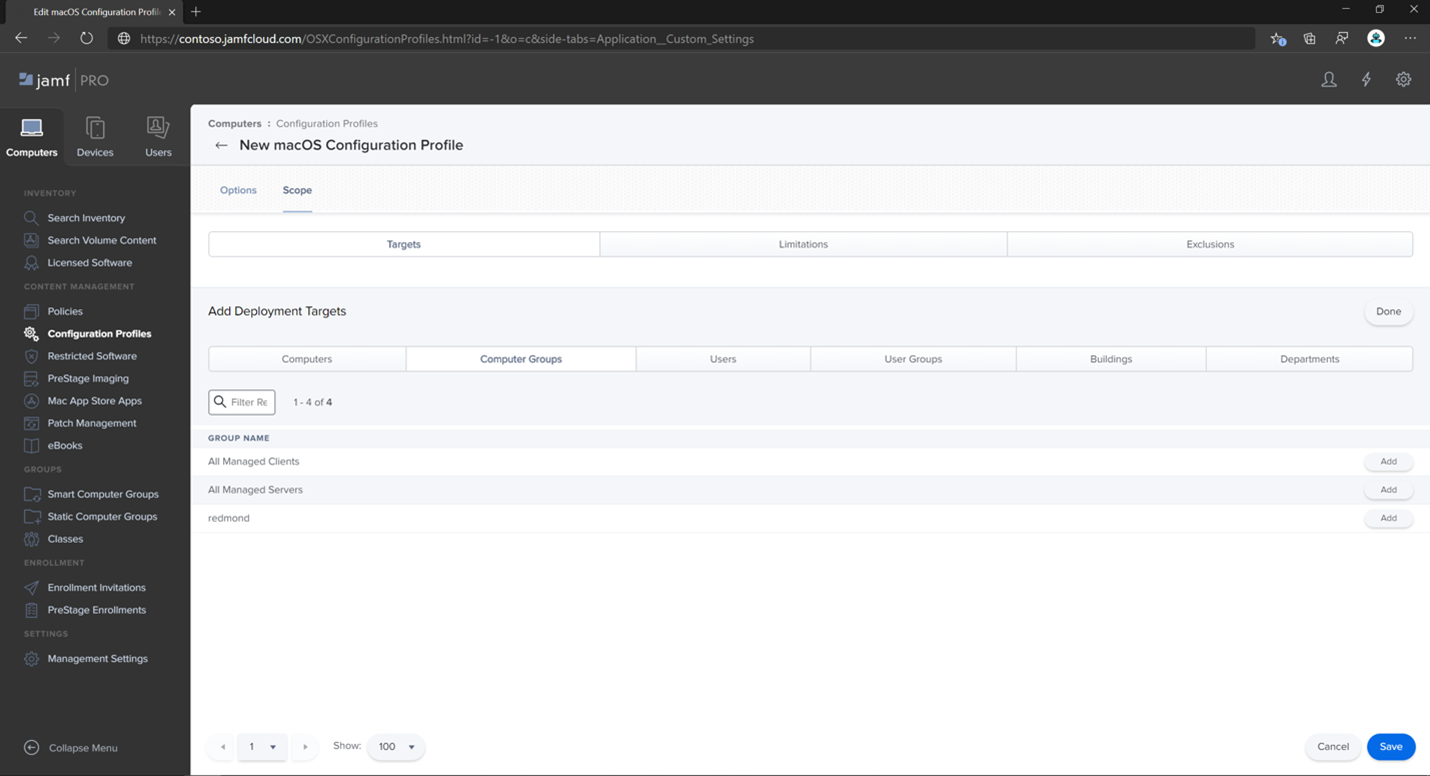

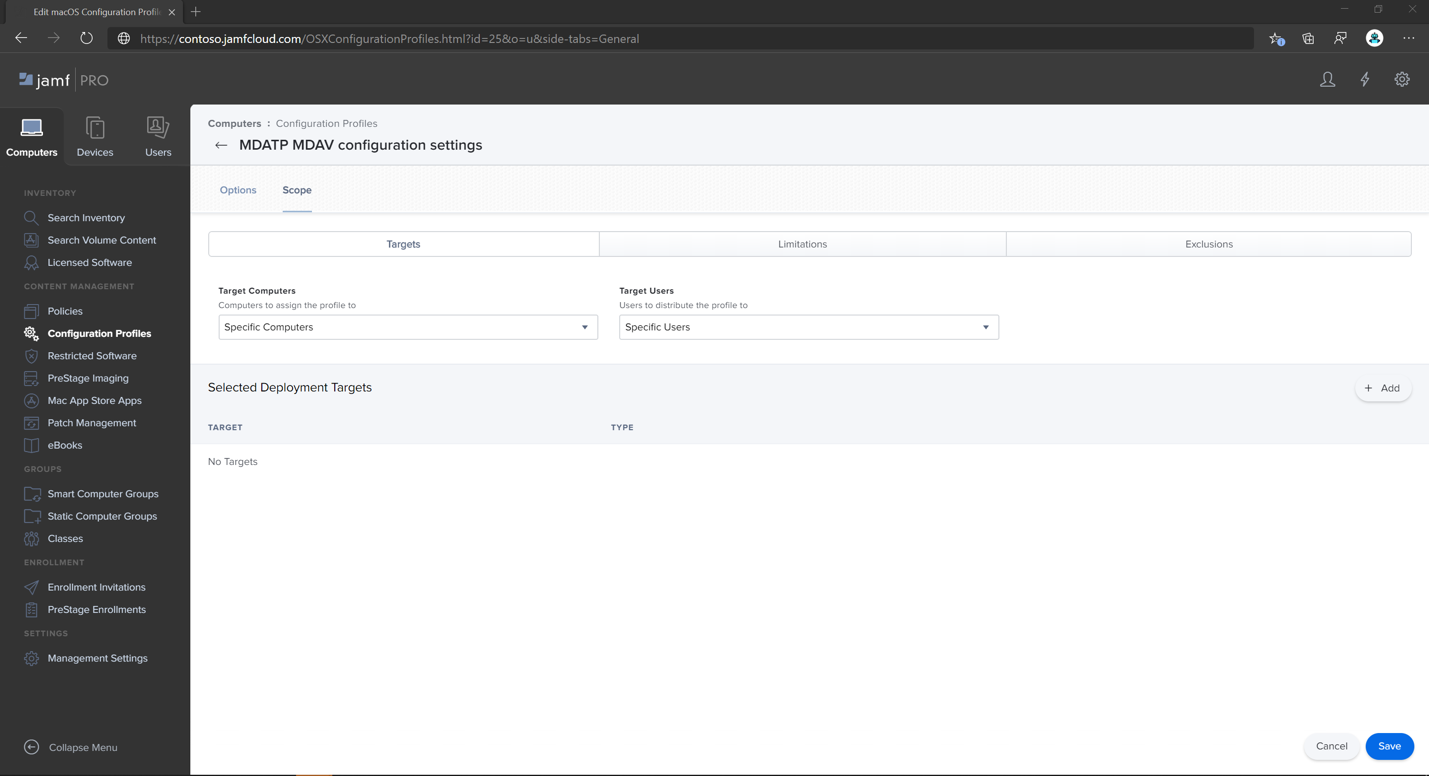

[ スコープ ] タブを選択します。

ターゲット コンピューターを選択します。

[保存] を選択します。

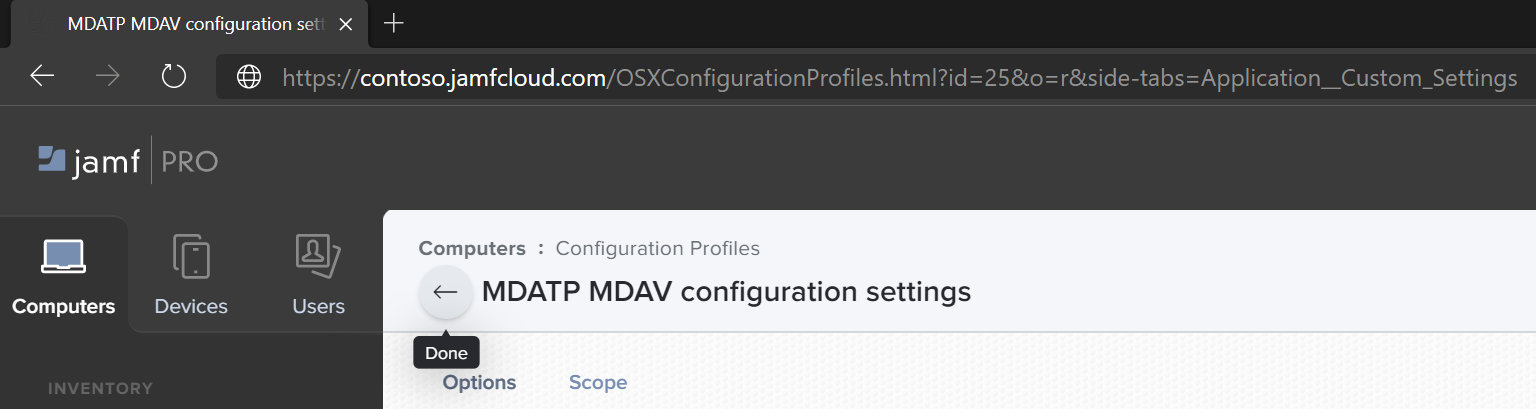

[完了] を選択します。

手順 3: Microsoft Defender for Endpoint 設定を構成する

この手順では、Microsoft Defender XDR ポータル (https://security.microsoft.com) または JamF を使用してマルウェア対策ポリシーと EDR ポリシーを構成できるように、基本設定に進みます。

重要

Microsoft Defender for Endpoint Security Settings Management ポリシーは、JamF セット (およびその他のサード パーティ MDM) ポリシーよりも優先されます。

3a。 Microsoft Defender ポータルを使用してポリシーを設定する

Microsoft Defender を使用してセキュリティ ポリシーを設定する前 に、「Intune で Microsoft Defender for Endpoint を構成 する」のガイダンスに従ってください。

Microsoft Defender ポータルで、構成管理>Endpoint セキュリティ ポリシー>Mac ポリシー>新しいポリシーの作成に移動します。

[ プラットフォームの選択] で、[ macOS] を選択します。

[ テンプレートの選択] でテンプレートを選択し、[ ポリシーの作成] を選択します。

ポリシーの名前と説明を指定し、[ 次へ] を選択します。

[ 割り当て ] タブで、macOS デバイスやユーザーが配置されているグループ、または すべてのユーザー と すべてのデバイスにプロファイルを割り当てます。

セキュリティ設定の管理の詳細については、次の記事を参照してください。

Microsoft Intune を使用してデバイスで Microsoft Defender for Endpoint を管理する

Defender for Endpoint で Windows、macOS、Linux のセキュリティ設定をネイティブに管理する

3b。 JamF を使用してポリシーを設定する

JAMF Pro GUI を使用して Microsoft Defender for Endpoint 構成の個々の設定を編集するか、テキスト エディターで構成 Plist を作成して JAMF Pro にアップロードすることで、レガシ メソッドを使用できます。

基本設定ドメインとして正確なcom.microsoft.wdavを使用する必要があることに注意してください。Microsoft Defender for Endpoint では、この名前とcom.microsoft.wdav.extのみを使用してマネージド設定を読み込みます。

( バージョンは、GUI メソッドを使用する場合にまれに使用される場合がありますが、スキーマにまだ追加されていない設定を構成する必要もあります)。

GUI メソッド

Schema.jsonファイルを Defender の GitHub リポジトリからダウンロードし、ローカル ファイルに保存します。

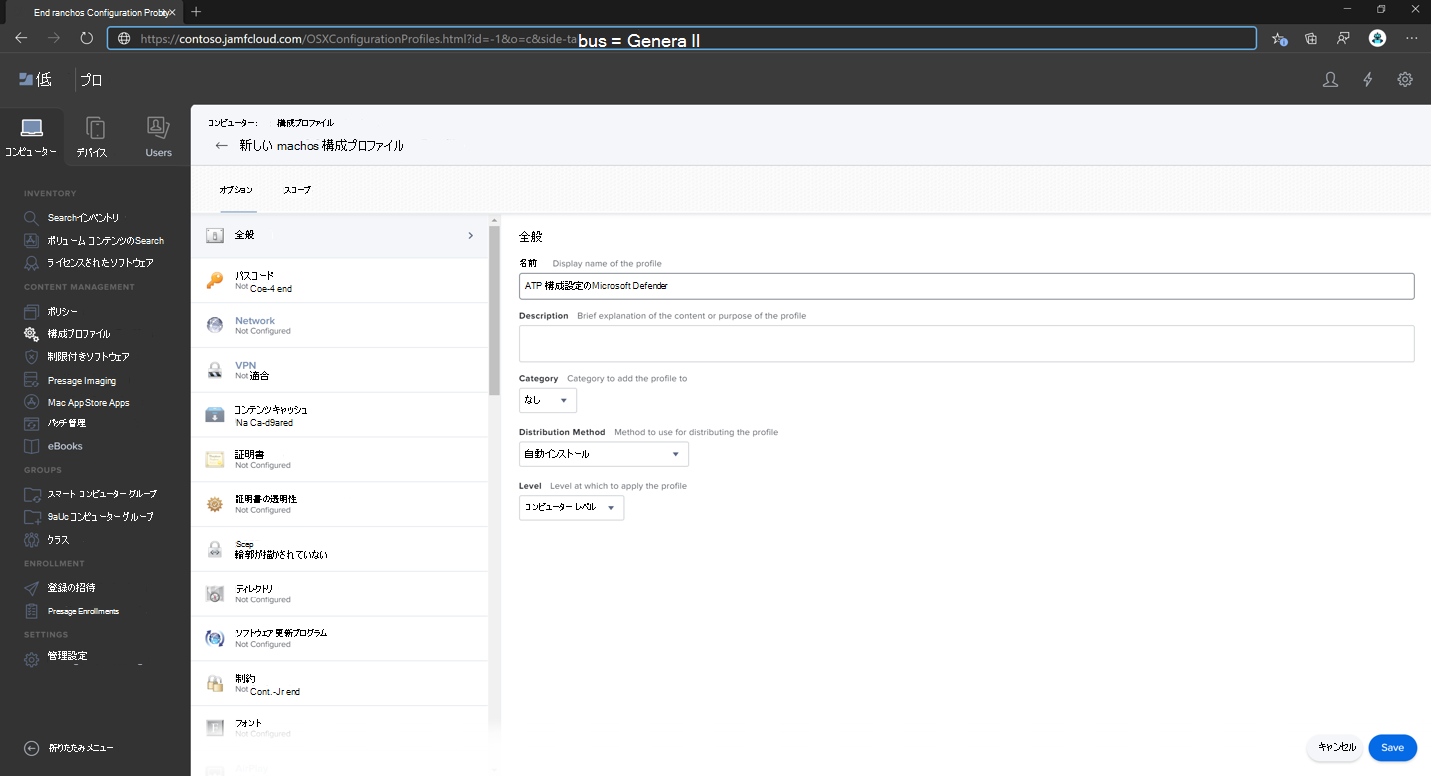

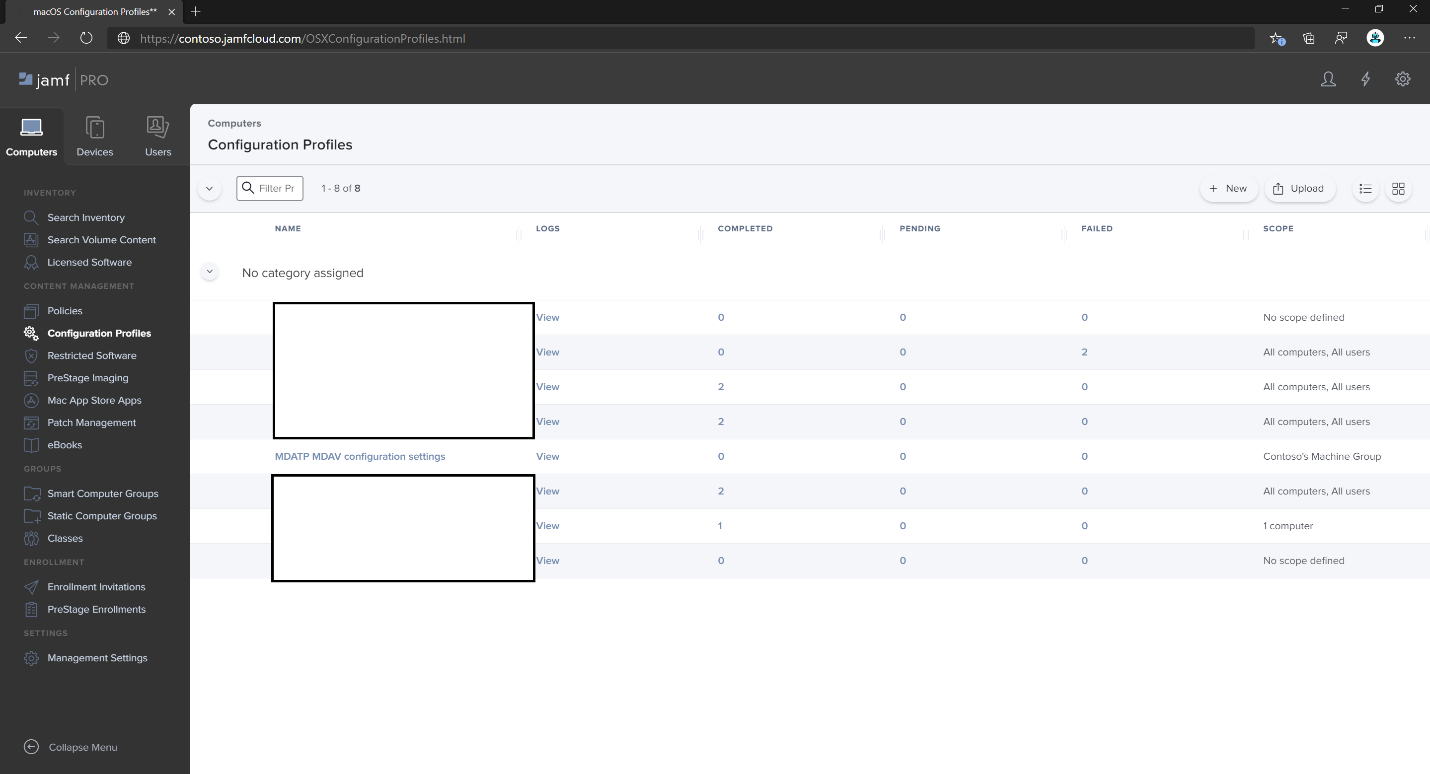

curl -o ~/Documents/schema.json https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/schema/schema.json新しい構成プロファイルを作成します。 [ コンピューター] の [ 構成プロファイル] に移動し、[ 全般 ] タブで次の詳細を指定します。

-

名前:

MDATP MDAV configuration settings -

説明:

<blank\> -

カテゴリ:

None (default) -

レベル:

Computer Level (default) -

配布方法:

Install Automatically (default)

-

名前:

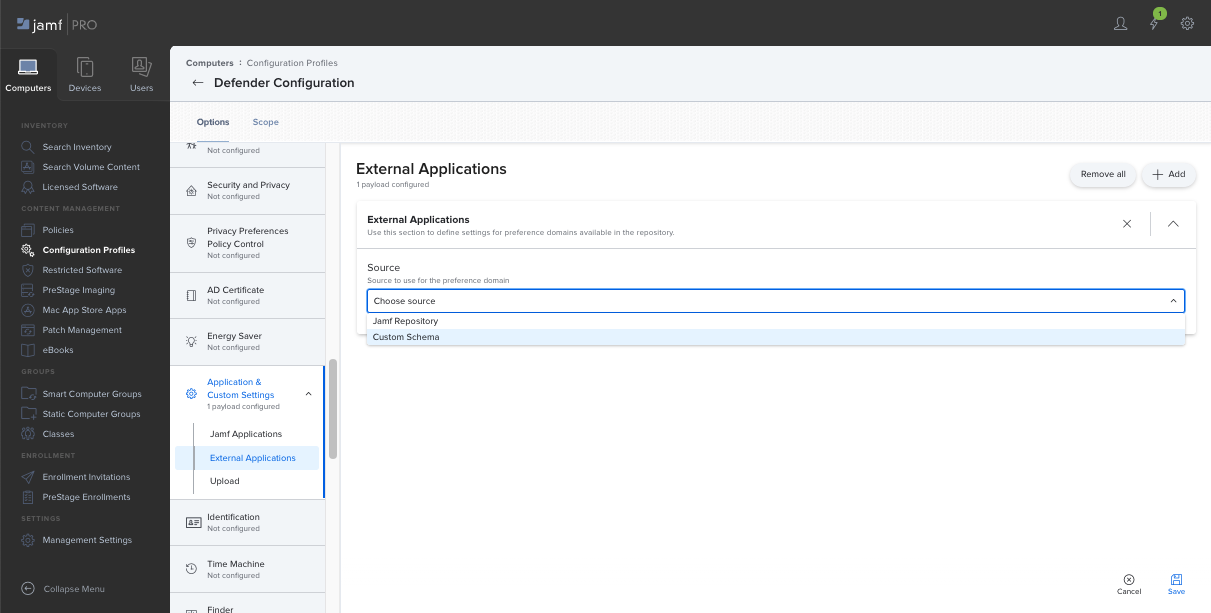

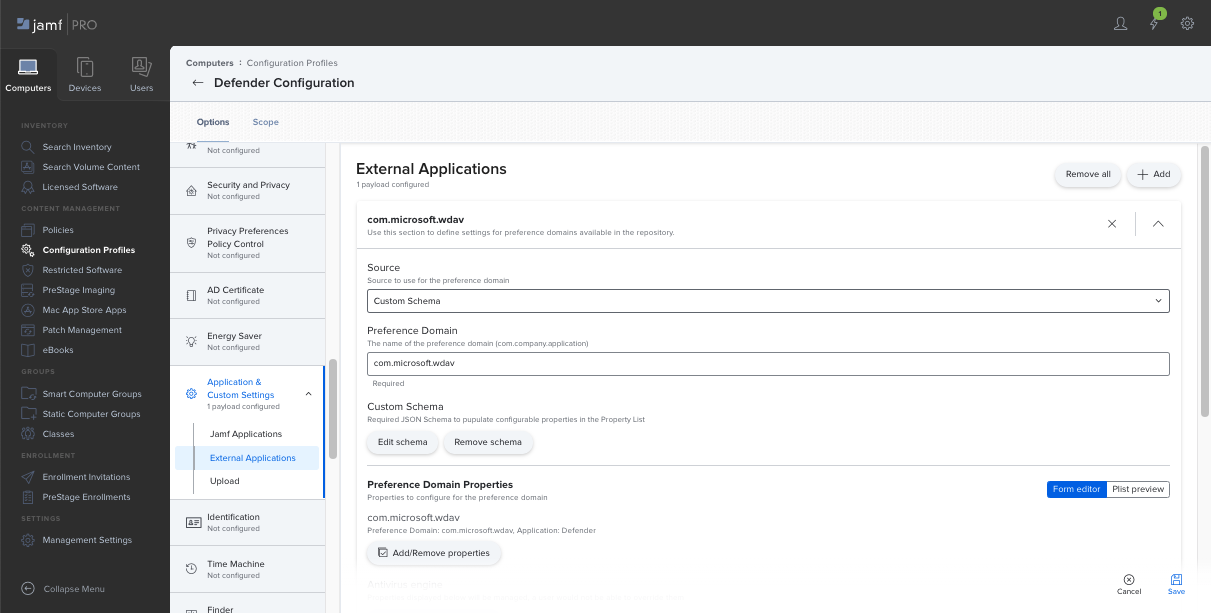

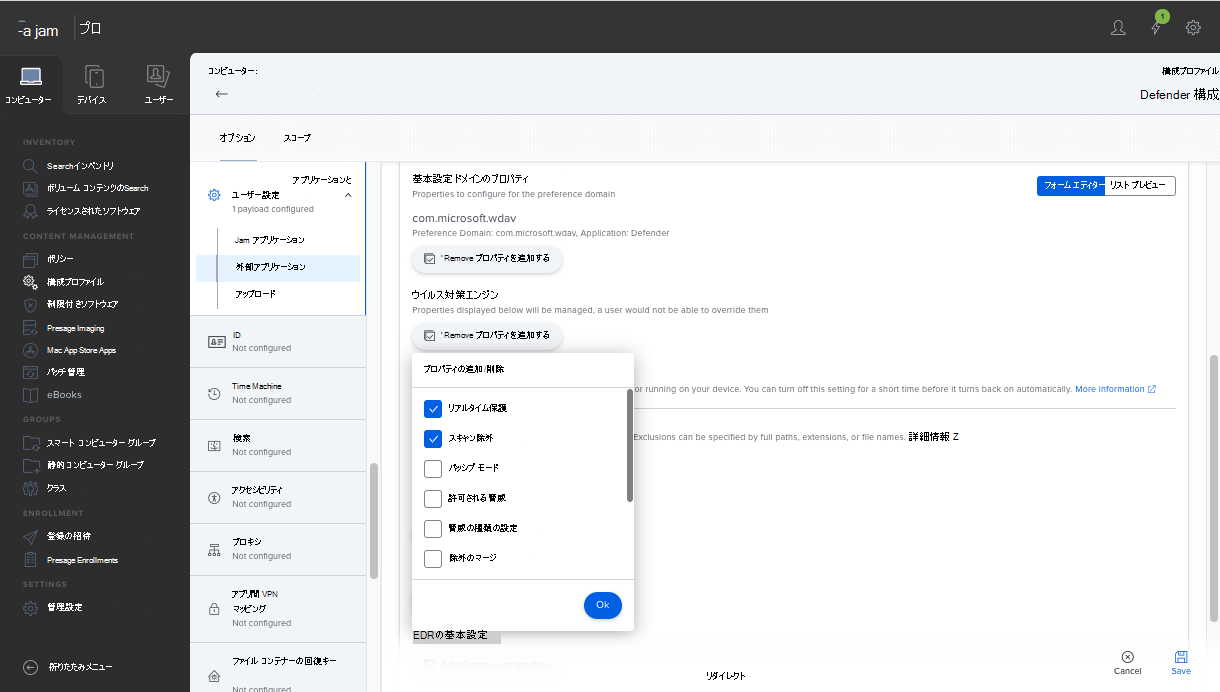

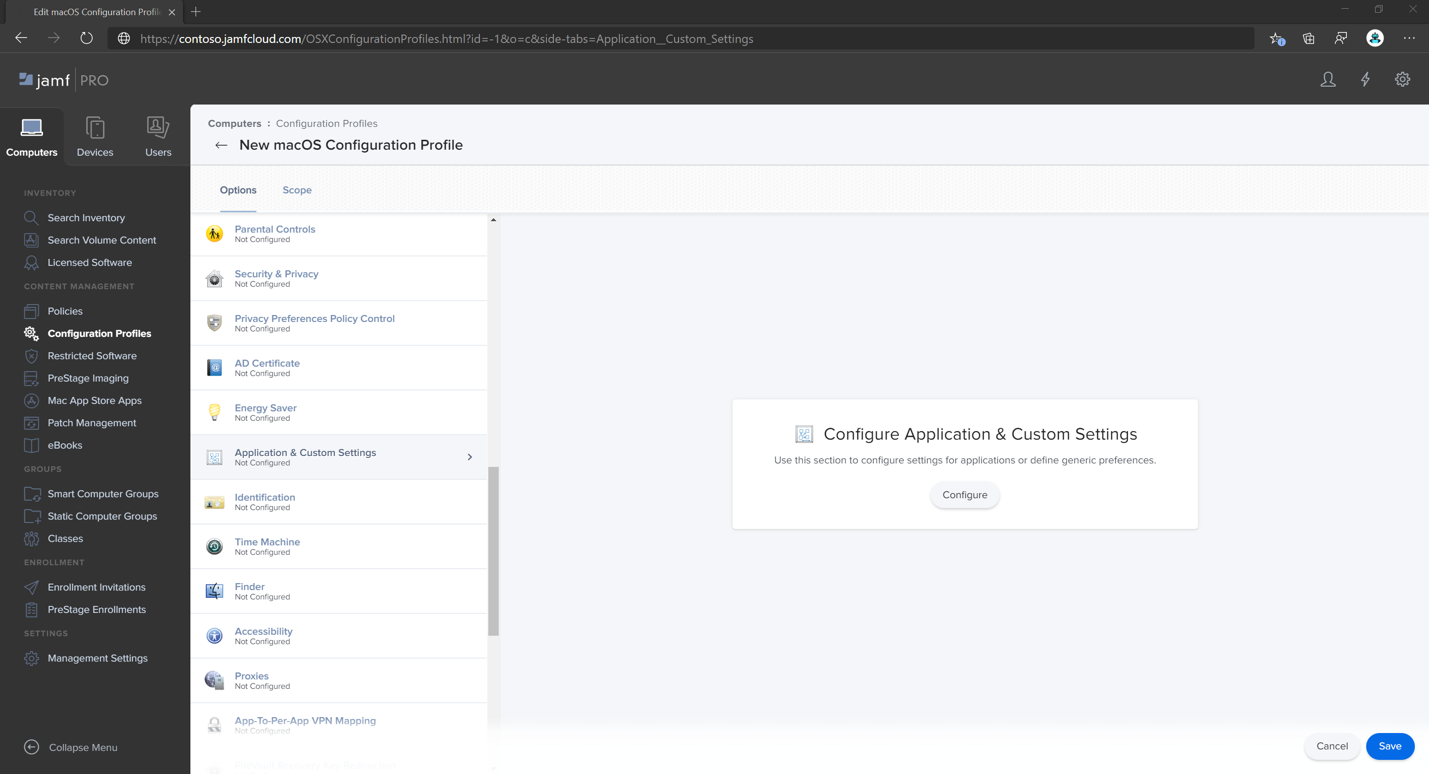

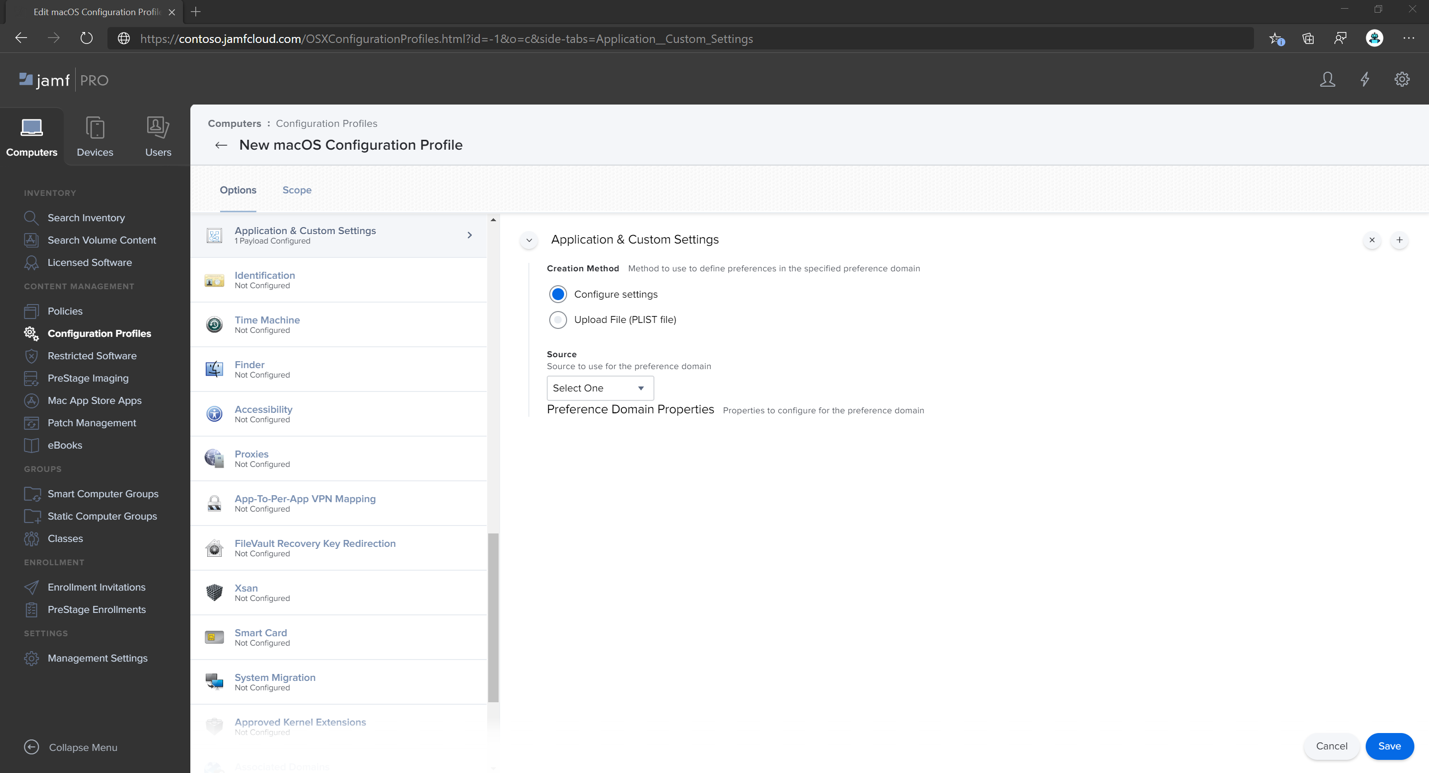

[ アプリケーション & カスタム設定 ] タブまで下にスクロールし、[ 外部アプリケーション] を選択し、[ 追加] を選択し、基本設定ドメインのソースとして カスタム スキーマ を使用します。

基本設定ドメインに「

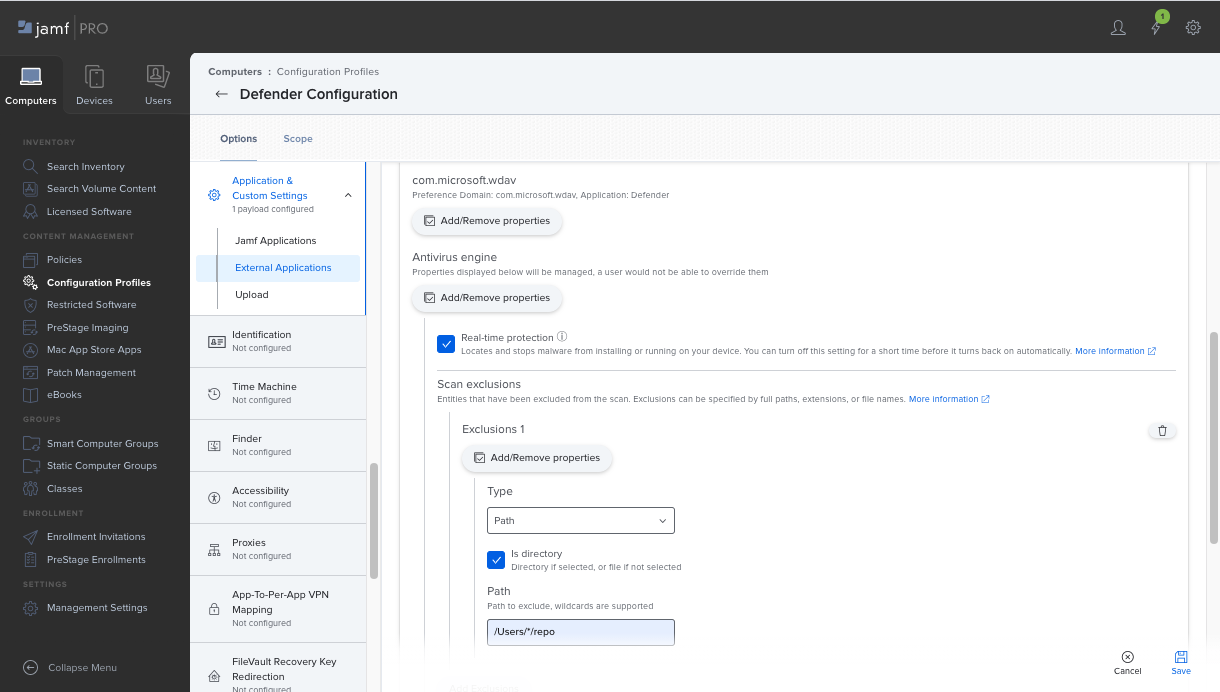

com.microsoft.wdav」と入力し、[ スキーマの追加 ] を選択し、手順 1 でダウンロードしたschema.jsonファイルをアップロードします。 [保存] を選択します。[ 基本設定ドメインのプロパティ] で、サポートされているすべての Microsoft Defender for Endpoint 構成設定を確認できます。 [ プロパティの追加と削除 ] を選択して管理する設定を選択し、[ OK] を 選択して変更を保存します。 (選択されていない設定はマネージド構成には含まれません。エンド ユーザーは、それらの設定を自分のマシンで構成できます)。

設定の値を目的の値に変更します。 [ 詳細情報 ] を選択すると、特定の設定のドキュメントを取得できます。 ( Plist プレビュー を選択して、構成 plist の外観を調べることができます。 [フォーム エディター] を選択してビジュアル エディターに戻ります)。

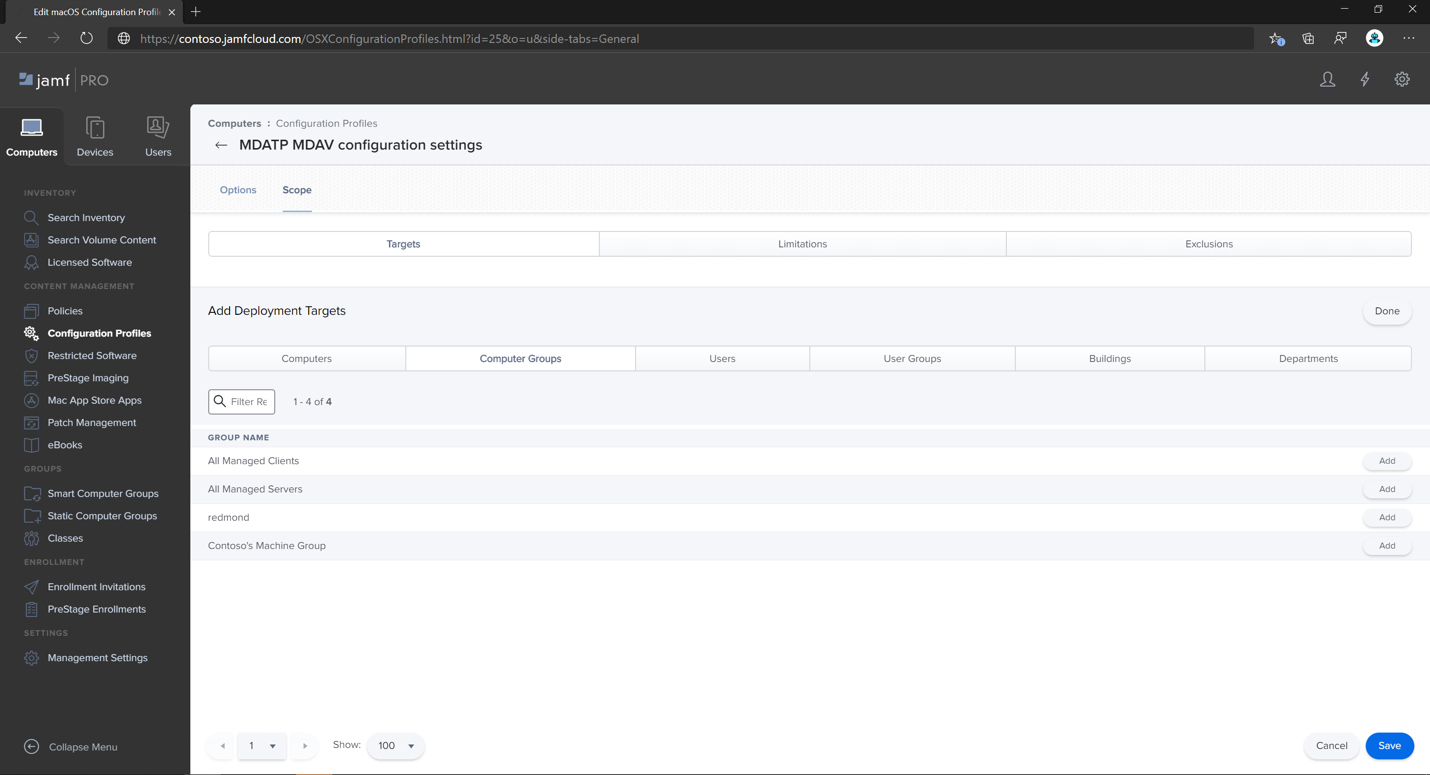

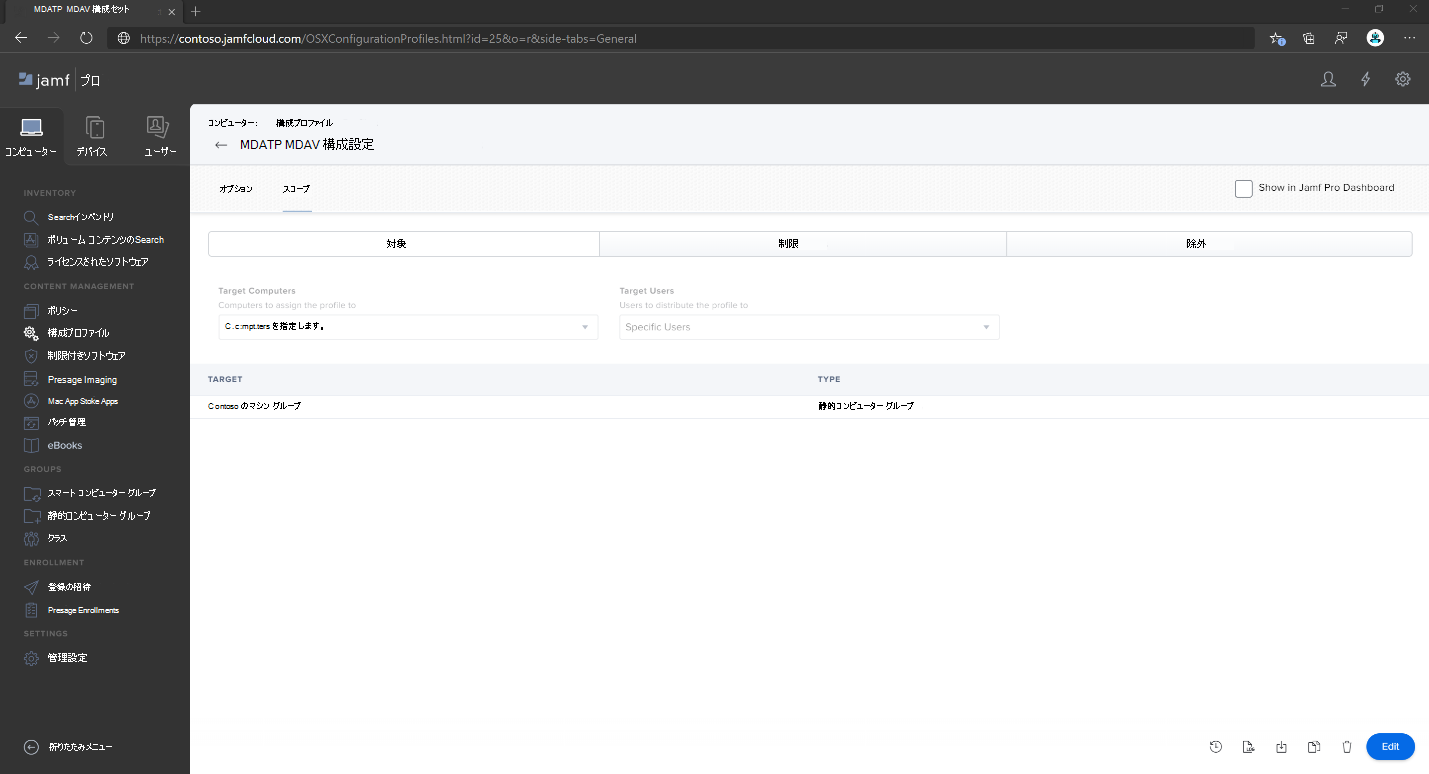

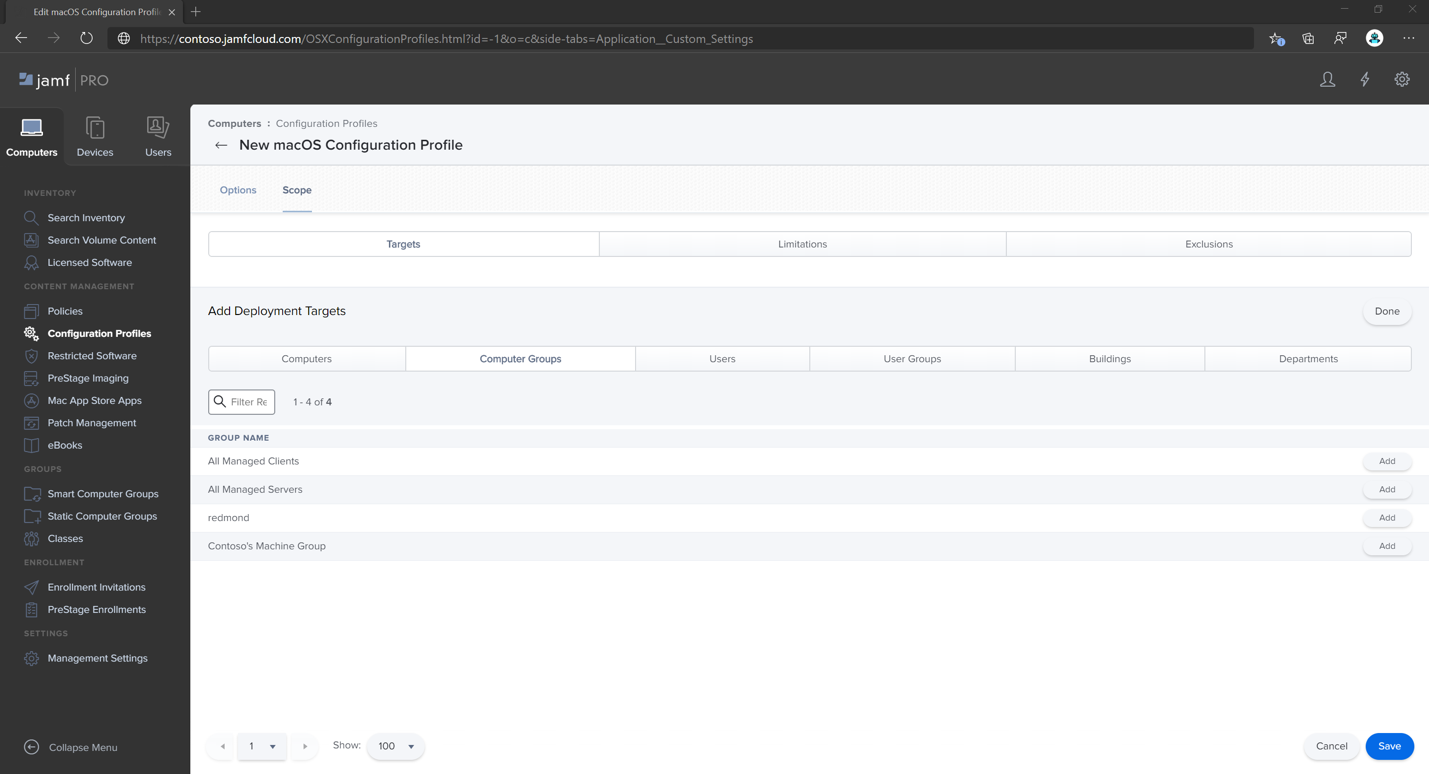

[ スコープ ] タブを選択します。

[Contoso のコンピューター グループ] を選択します。

[ 追加] を選択し、[保存] を選択 します。

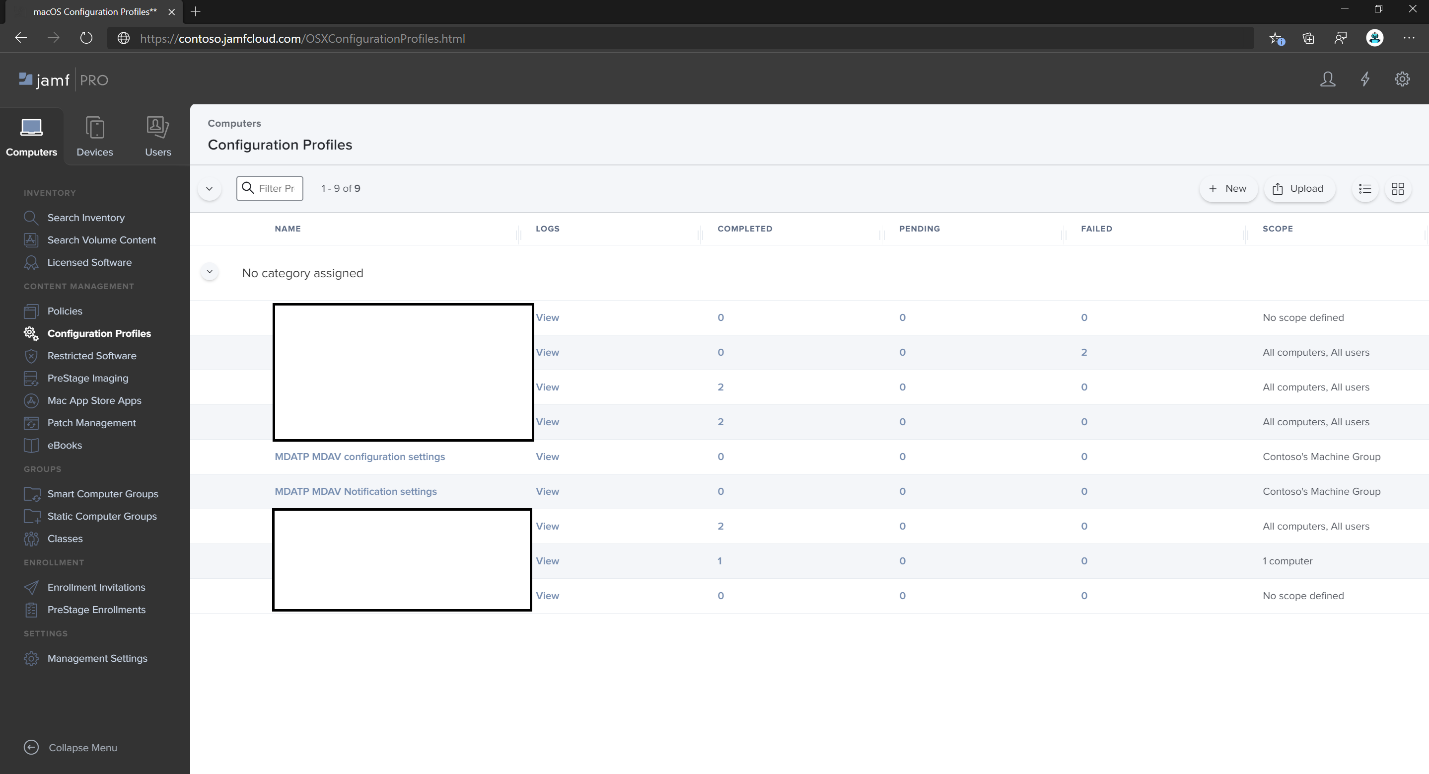

[完了] を選択します。 新しい 構成プロファイルが表示されます。

Microsoft Defender for Endpoint では、時間の経過に伴って新しい設定が追加されます。 これらの新しい設定がスキーマに追加され、新しいバージョンが GitHub に発行されます。 更新プログラムを取得するには、更新されたスキーマをダウンロードし、既存の構成プロファイルを編集します。 [ アプリケーション & カスタム設定 ] タブで、[ スキーマの編集] を選択します。

レガシ メソッド

次の Microsoft Defender for Endpoint 構成設定を使用します。

enableRealTimeProtectionpassiveMode注:

既定ではオンになっていません。macOS 用のサード パーティ製ウイルス対策を実行する予定の場合は、

trueに設定します。exclusionsexcludedPathexcludedFileExtensionexcludedFileNameexclusionsMergePolicyallowedThreats注:

EICAR はサンプルに含まれています。概念実証を行う場合は、EICAR をテストする場合は特に削除してください。

disallowedThreatActionspotentially_unwanted_applicationarchive_bombcloudServiceautomaticSampleSubmissiontagshideStatusMenuIcon

詳細については、「 JAMF の完全な構成プロファイルのプロパティリスト」を参照してください。

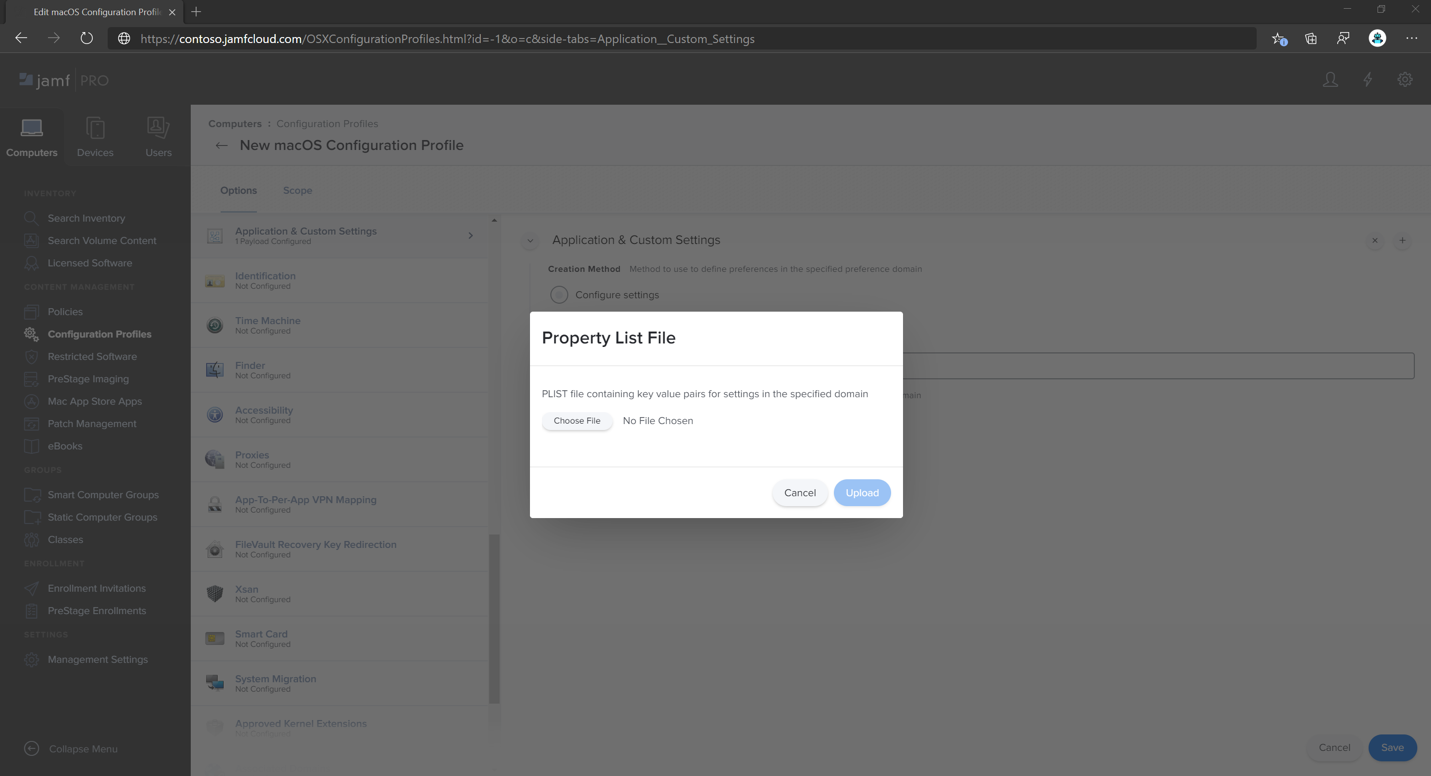

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>antivirusEngine</key> <dict> <key>enableRealTimeProtection</key> <true/> <key>passiveMode</key> <false/> <key>exclusions</key> <array> <dict> <key>$type</key> <string>excludedPath</string> <key>isDirectory</key> <false/> <key>path</key> <string>/var/log/system.log</string> </dict> <dict> <key>$type</key> <string>excludedPath</string> <key>isDirectory</key> <true/> <key>path</key> <string>/home</string> </dict> <dict> <key>$type</key> <string>excludedFileExtension</string> <key>extension</key> <string>pdf</string> </dict> <dict> <key>$type</key> <string>excludedFileName</string> <key>name</key> <string>cat</string> </dict> </array> <key>exclusionsMergePolicy</key> <string>merge</string> <key>allowedThreats</key> <array> <string>EICAR-Test-File (not a virus)</string> </array> <key>disallowedThreatActions</key> <array> <string>allow</string> <string>restore</string> </array> <key>threatTypeSettings</key> <array> <dict> <key>key</key> <string>potentially_unwanted_application</string> <key>value</key> <string>block</string> </dict> <dict> <key>key</key> <string>archive_bomb</string> <key>value</key> <string>audit</string> </dict> </array> <key>threatTypeSettingsMergePolicy</key> <string>merge</string> </dict> <key>cloudService</key> <dict> <key>enabled</key> <true/> <key>diagnosticLevel</key> <string>optional</string> <key>automaticSampleSubmission</key> <true/> </dict> <key>edr</key> <dict> <key>tags</key> <array> <dict> <key>key</key> <string>GROUP</string> <key>value</key> <string>ExampleTag</string> </dict> </array> </dict> <key>userInterface</key> <dict> <key>hideStatusMenuIcon</key> <false/> </dict> </dict> </plist>ファイルを

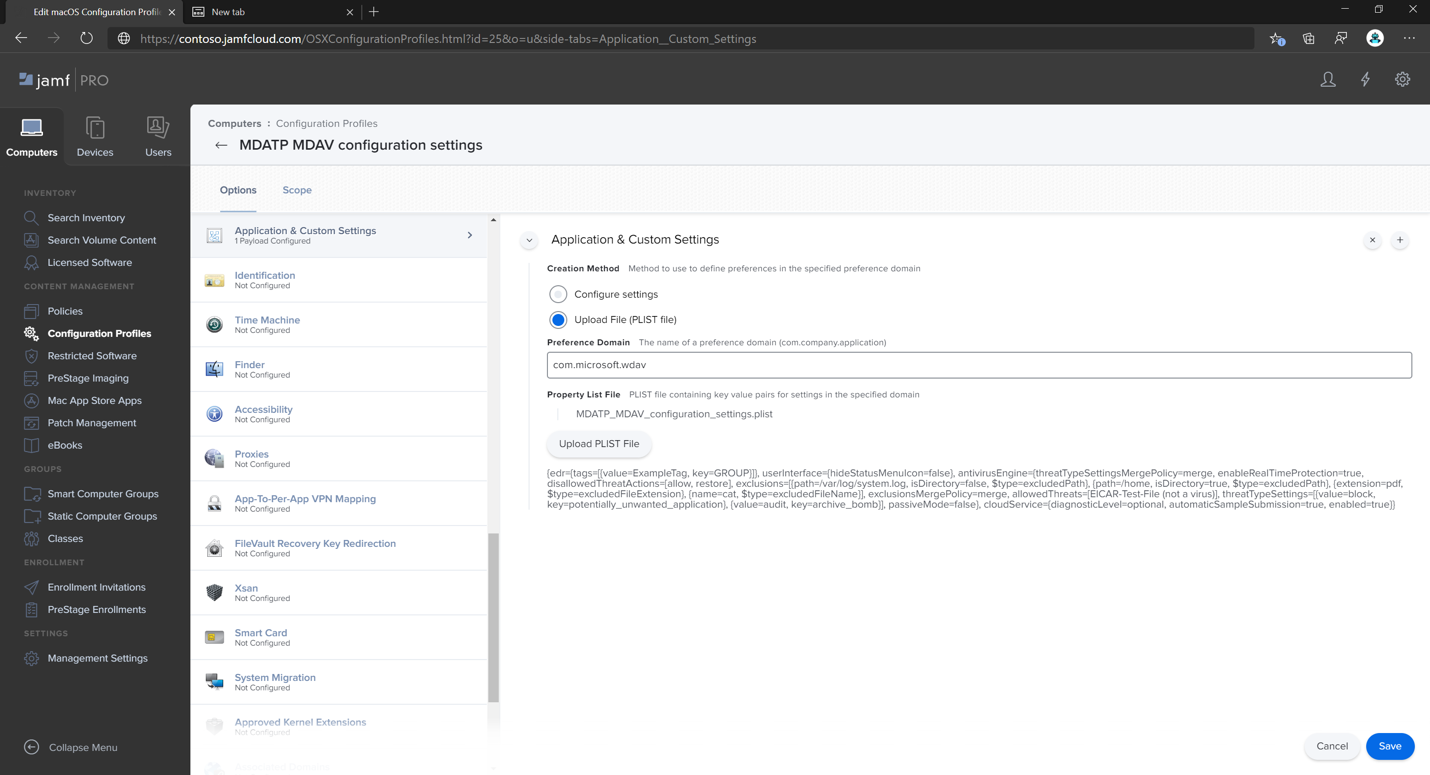

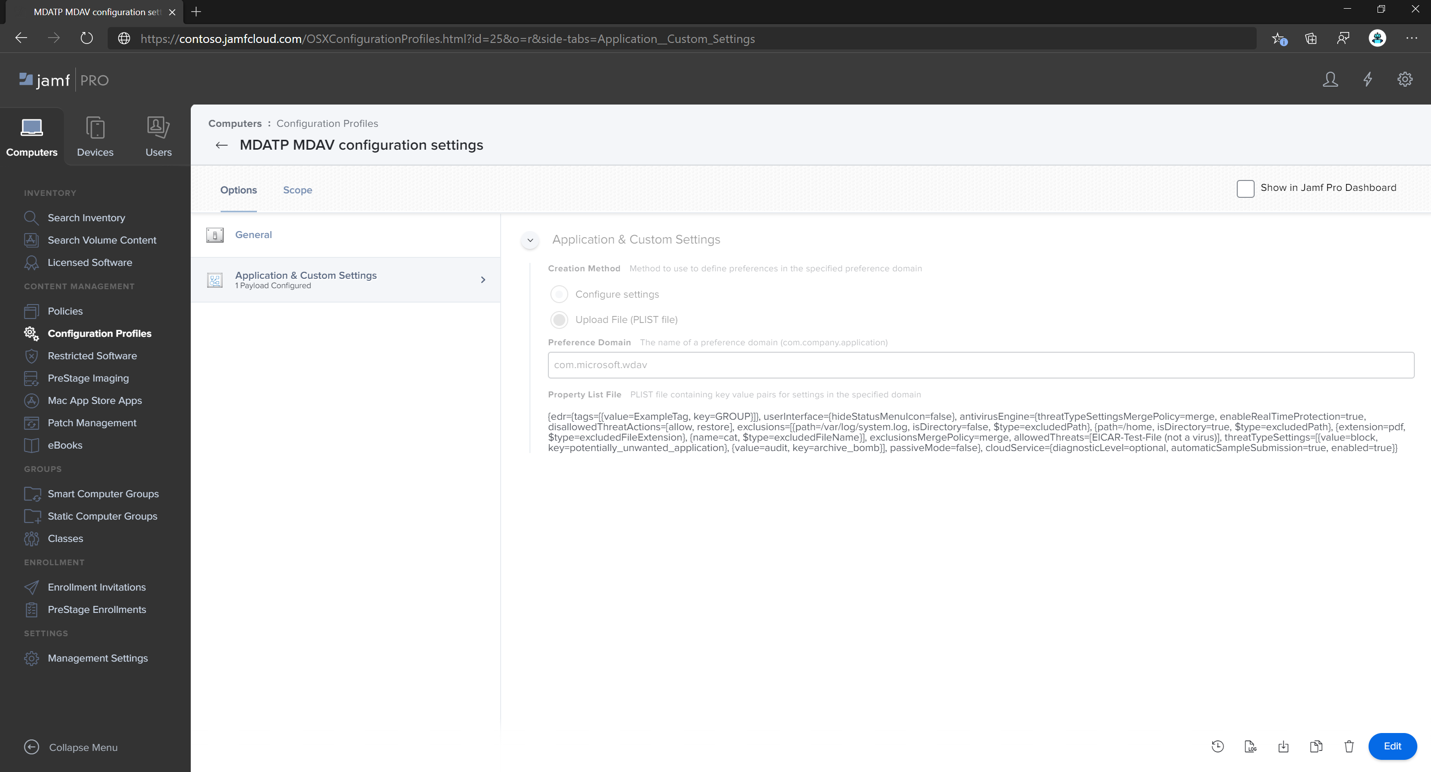

MDATP_MDAV_configuration_settings.plistとして保存します。Jamf Pro ダッシュボードで、 コンピューターとその 構成プロファイルを開きます。 [ 新規 ] を選択し、[ 全般 ] タブに切り替えます。

[ 全般 ] タブに次の詳細を入力します。

-

名前:

MDATP MDAV configuration settings -

説明:

<blank> -

カテゴリ:

None (default) -

配布方法:

Install Automatically (default) -

レベル:

Computer Level (default)

-

名前:

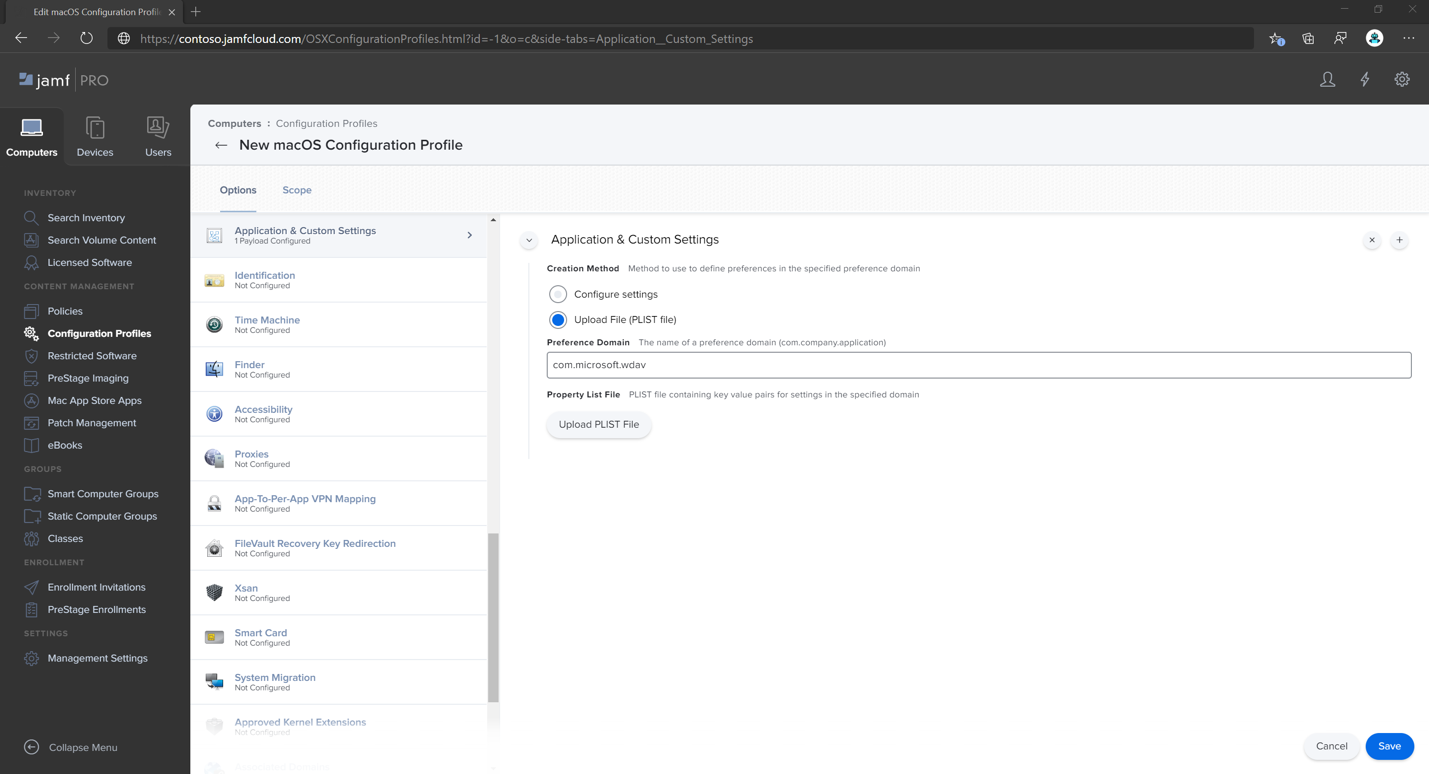

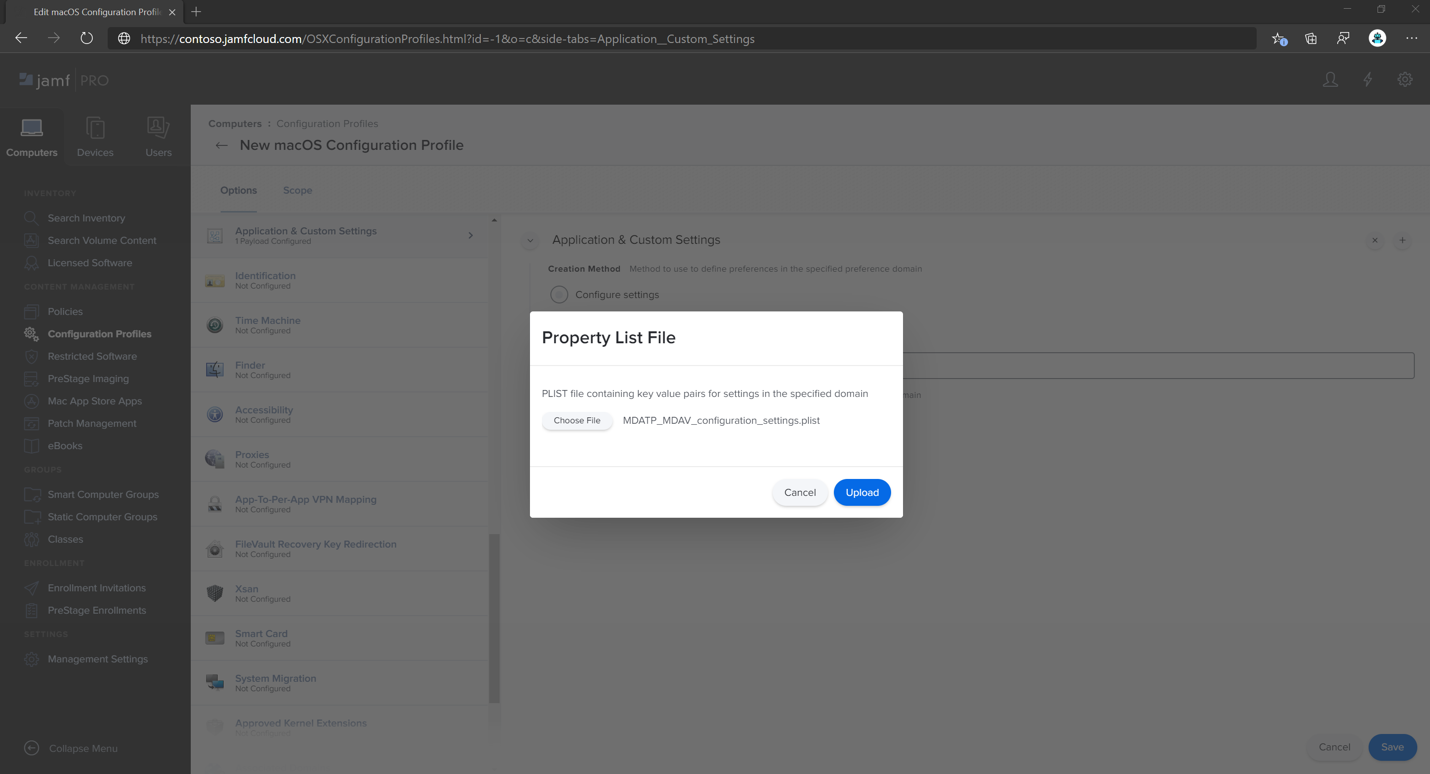

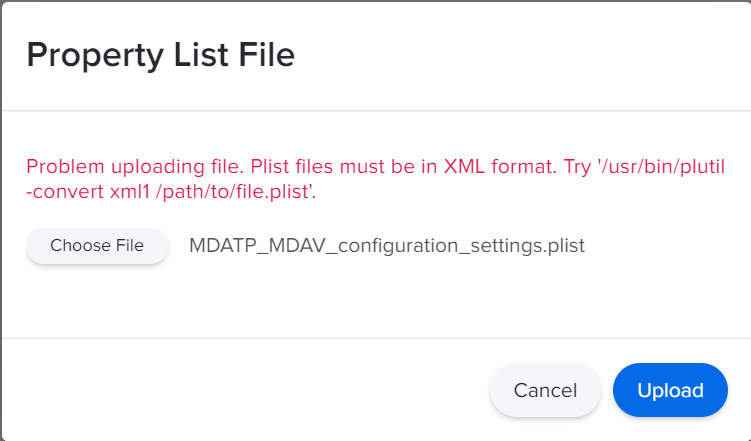

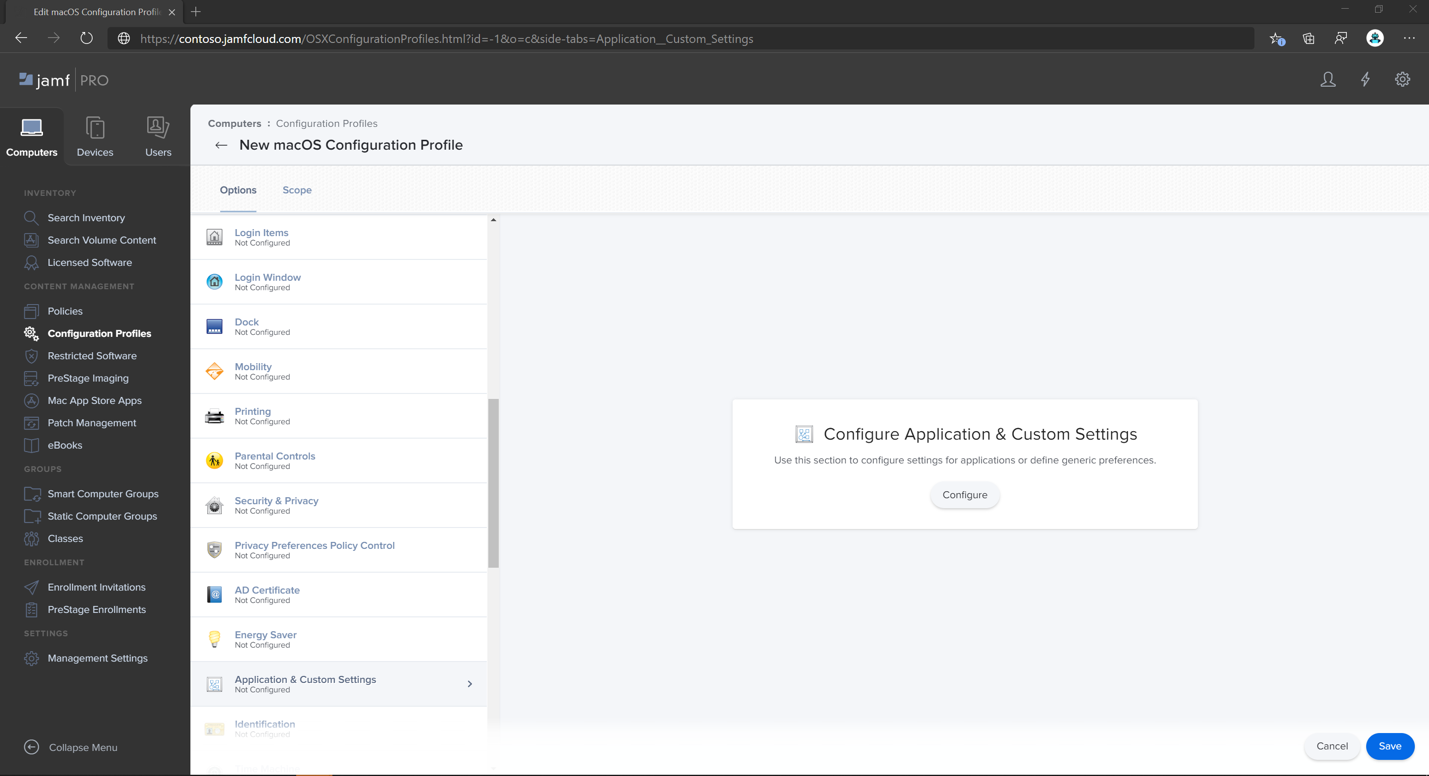

[ アプリケーション & カスタム設定] で、[構成] を選択 します。

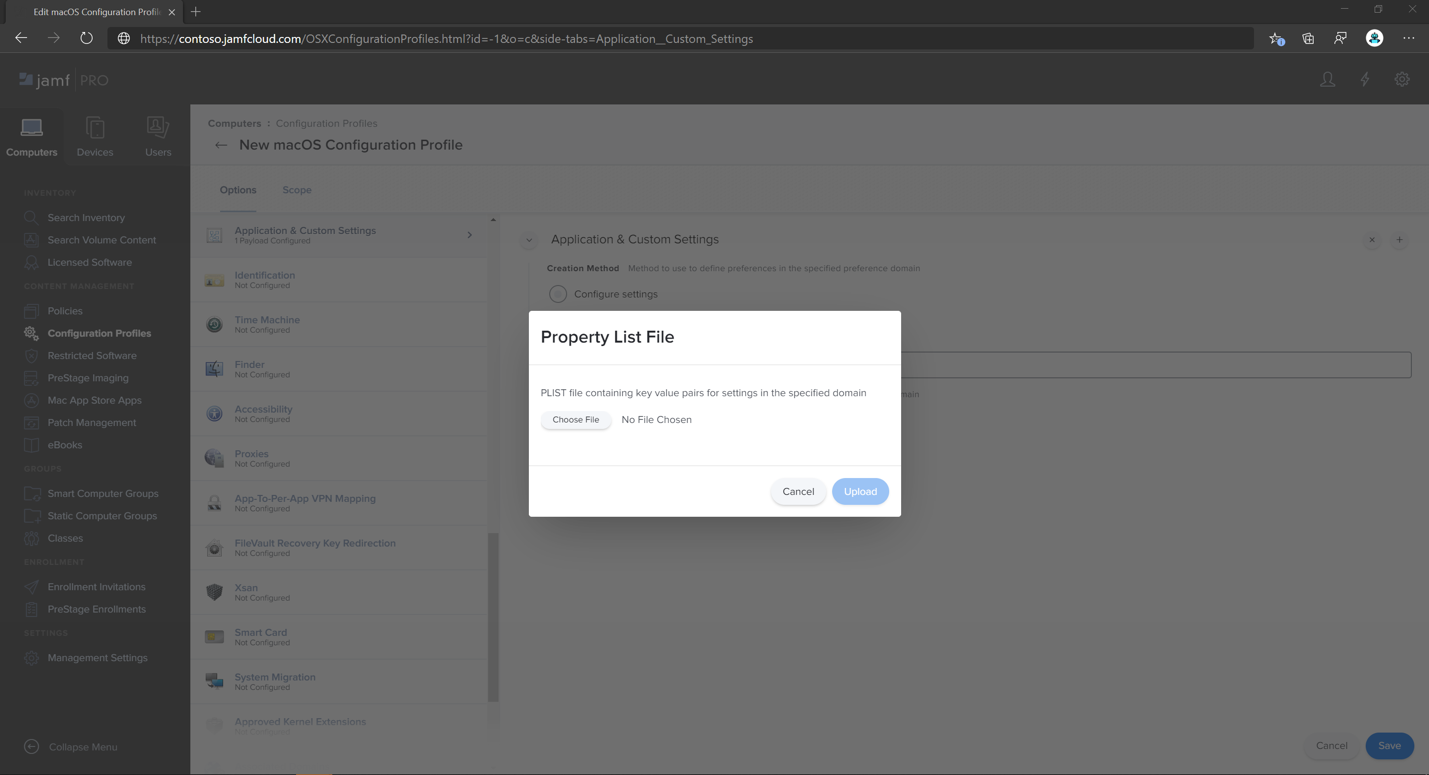

[ ファイルのアップロード (PLIST ファイル)] を選択します。

[ 基本設定ドメイン] に「

com.microsoft.wdav」と入力し、[ PLIST ファイルのアップロード] を選択します。[ ファイルの選択] を選択します。

MDATP_MDAV_configuration_settings.plist を選択し、[開く] を選択します。

[アップロード] を選択します。

[保存] を選択します。

ファイルがアップロードされます。

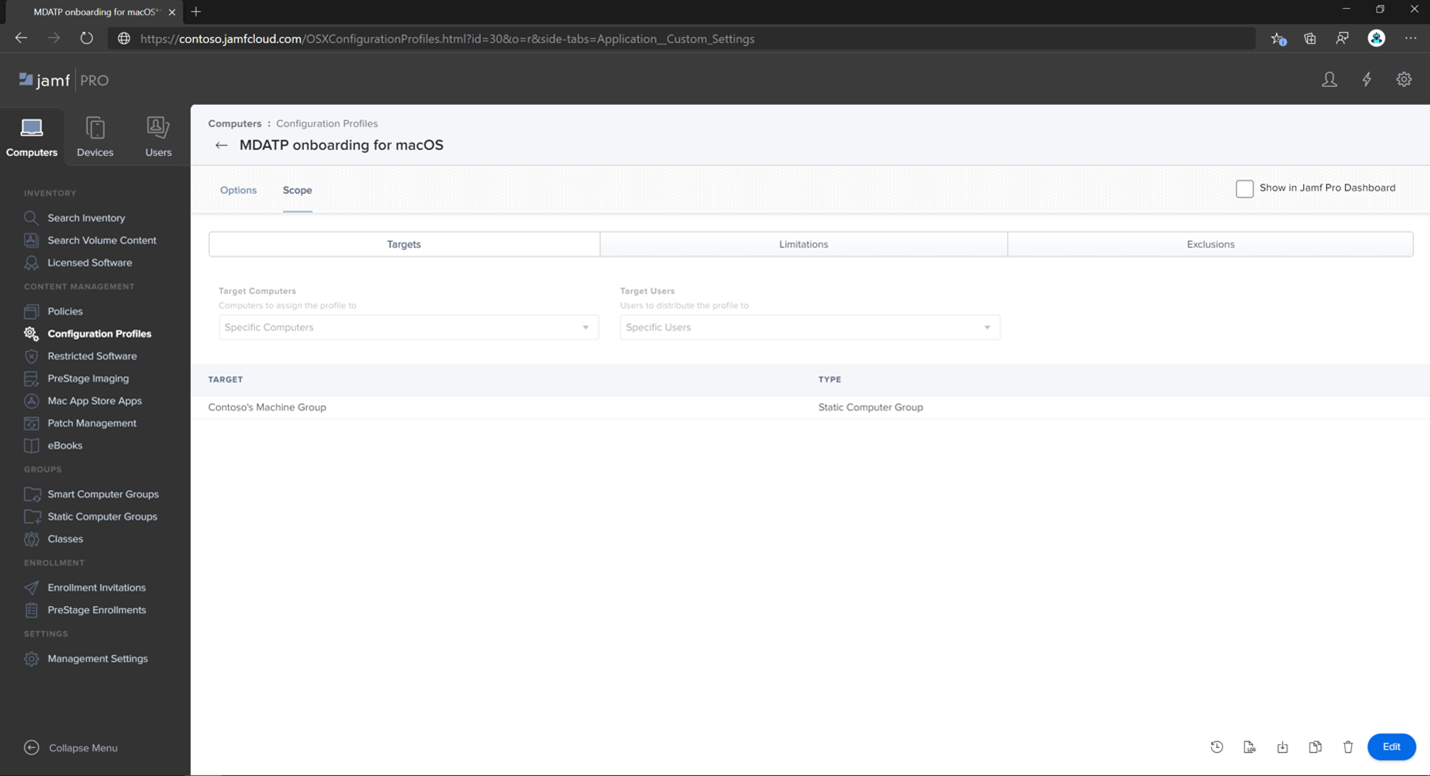

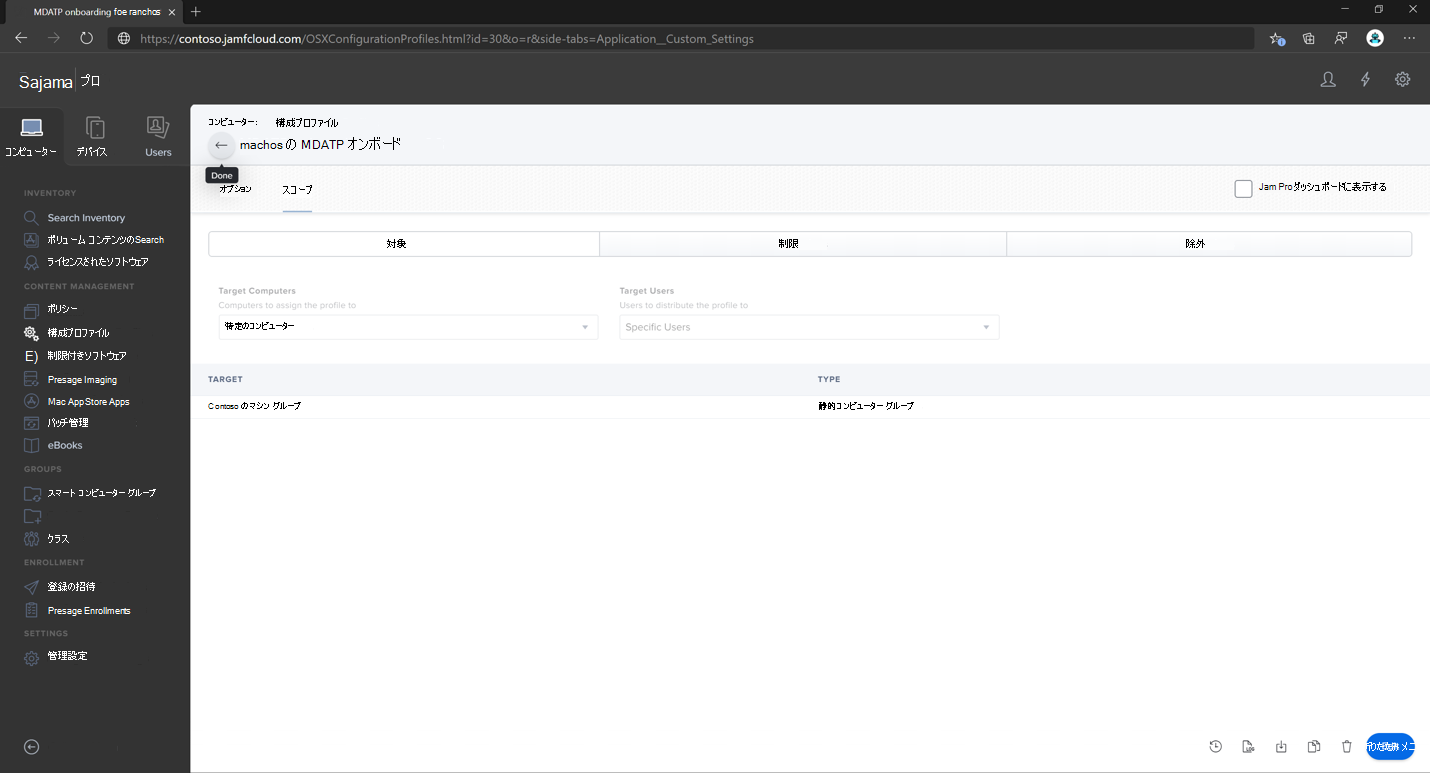

[ スコープ ] タブを選択します。

[Contoso のコンピューター グループ] を選択します。

[ 追加] を選択し、[保存] を選択 します。

[完了] を選択します。 新しい 構成プロファイルが表示されます。

手順 4: 通知設定を構成する

これらの手順は、macOS 11 (Big Sur) 以降で適用できます。

Jamf Pro ダッシュボードで、[コンピューター]、[構成プロファイル] の順に選択します。

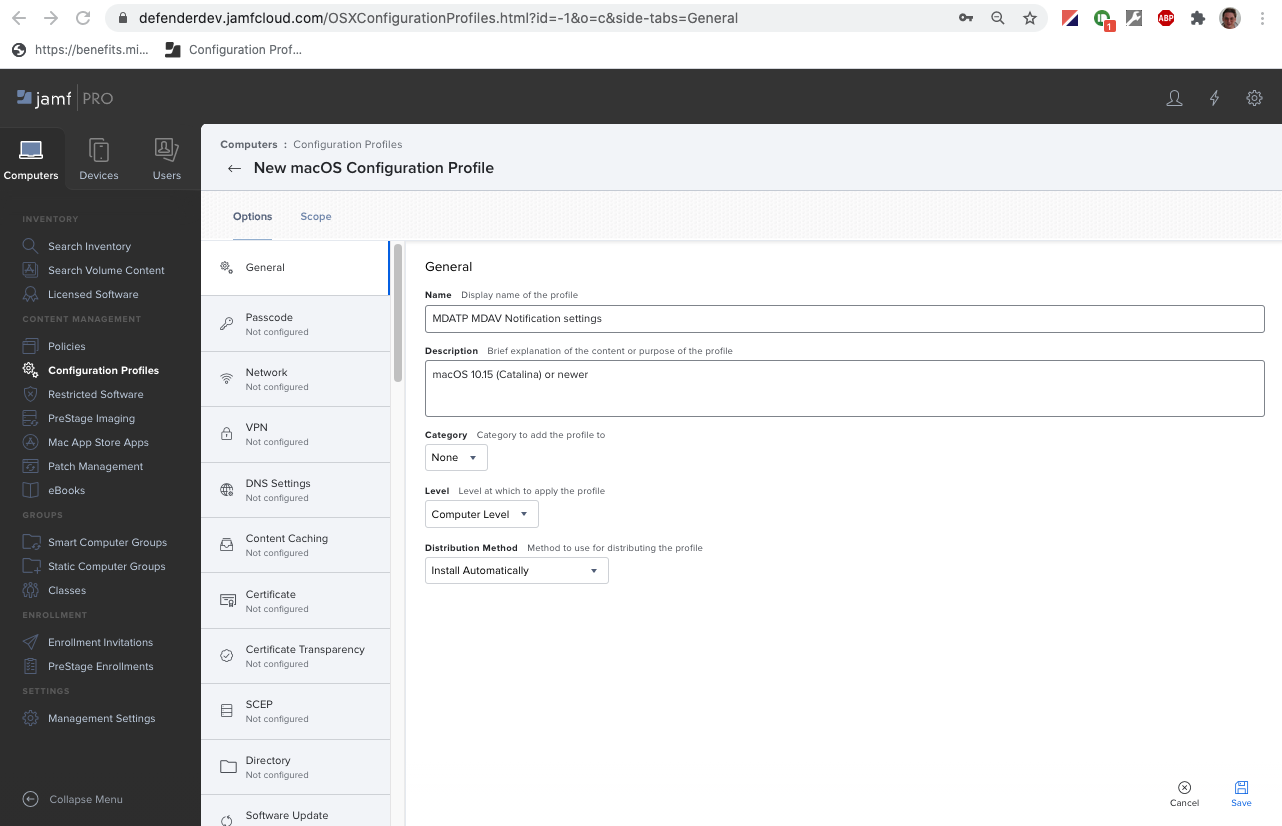

[新規] を選択し、[オプション] の [全般] タブに次の詳細を入力します。

名前:

MDATP MDAV Notification settings説明:

macOS 11 (Big Sur) or laterカテゴリ:

None *(default)*配布方法:

Install Automatically *(default)*レベル:

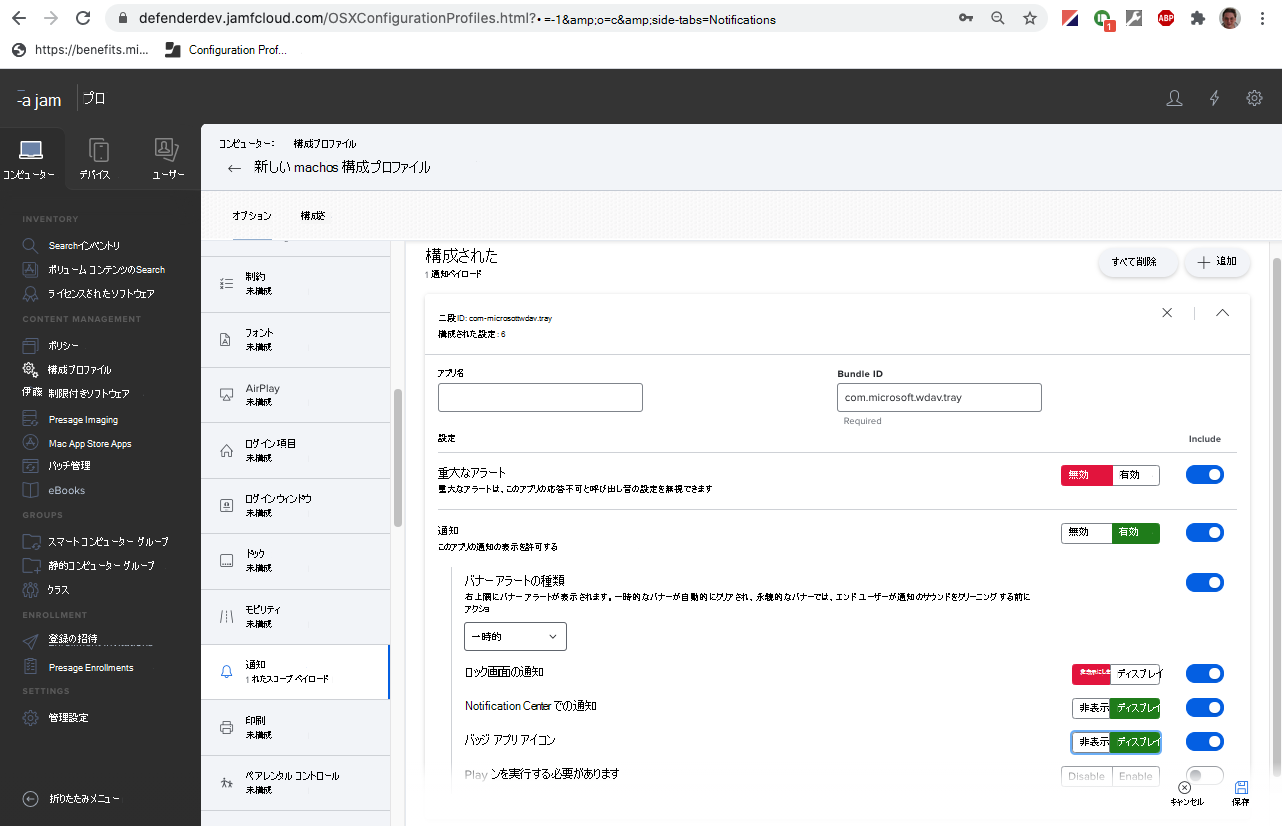

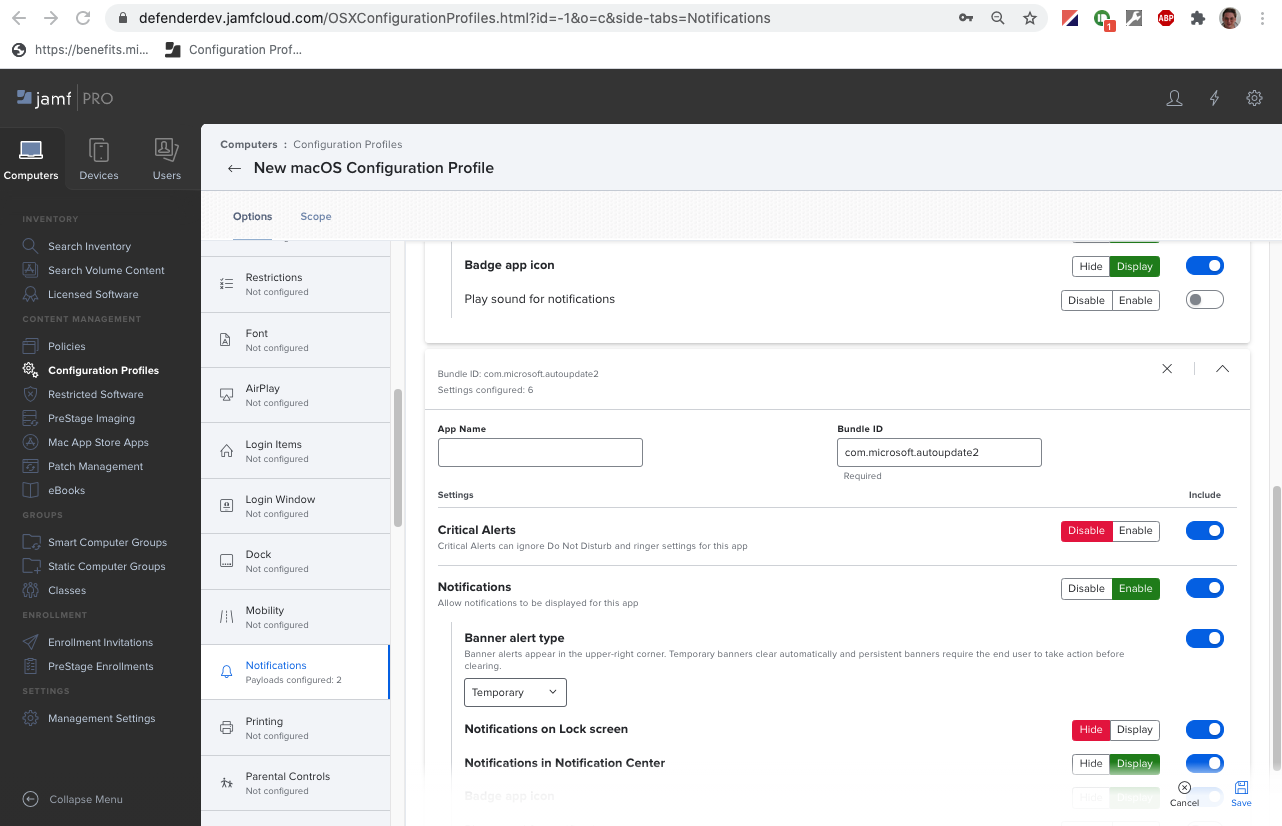

Computer Level *(default)*[ 通知] タブで [ 追加] を選択し、次の値を入力します。

[通知] タブで、[もう 1 回追加] を選択し、[新しい通知設定] まで下にスクロールします

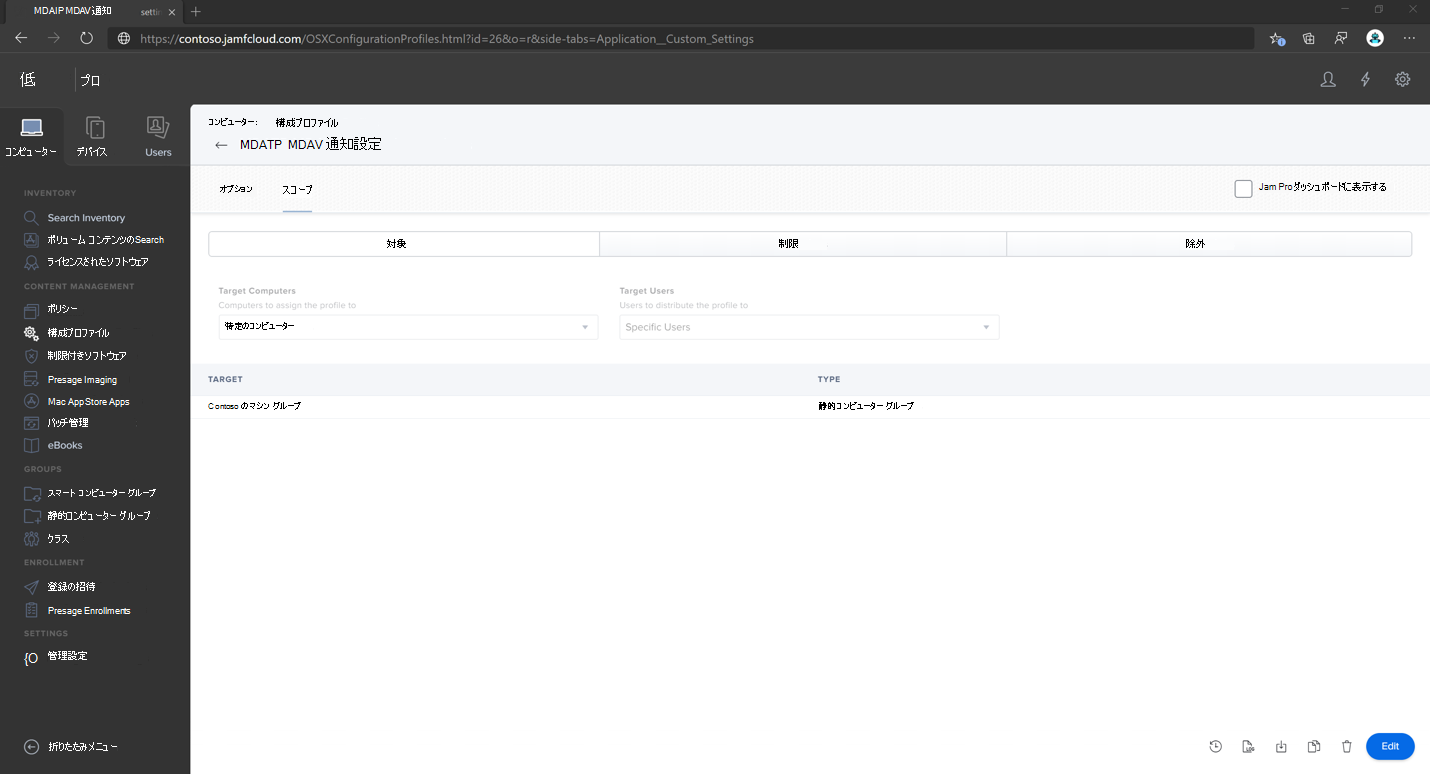

[ スコープ ] タブを選択し、[ 追加] を選択します。

[Contoso のコンピューター グループ] を選択します。

[ 追加] を選択し、[保存] を選択 します。

[完了] を選択します。 新しい 構成プロファイルが表示されます。

手順 5: Microsoft AutoUpdate (MAU) を構成する

次の Microsoft Defender for Endpoint 構成設定を使用します。

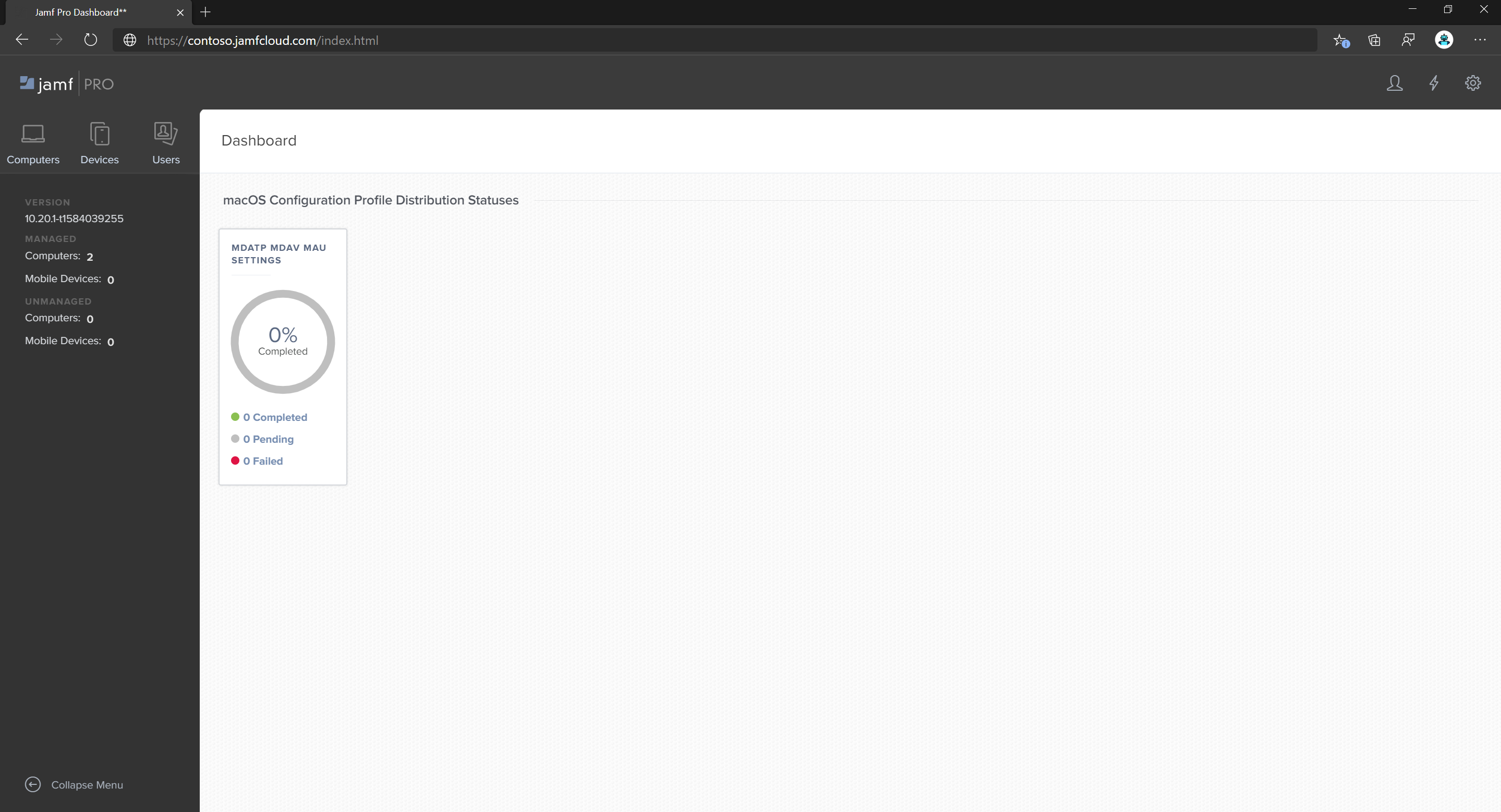

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>ChannelName</key> <string>Current</string> <key>HowToCheck</key> <string>AutomaticDownload</string> <key>EnableCheckForUpdatesButton</key> <true/> <key>DisableInsiderCheckbox</key> <false/> <key>SendAllTelemetryEnabled</key> <true/> </dict> </plist>MDATP_MDAV_MAU_settings.plistとして保存します。Jamf Pro ダッシュボードで、[全般] を選択 します。

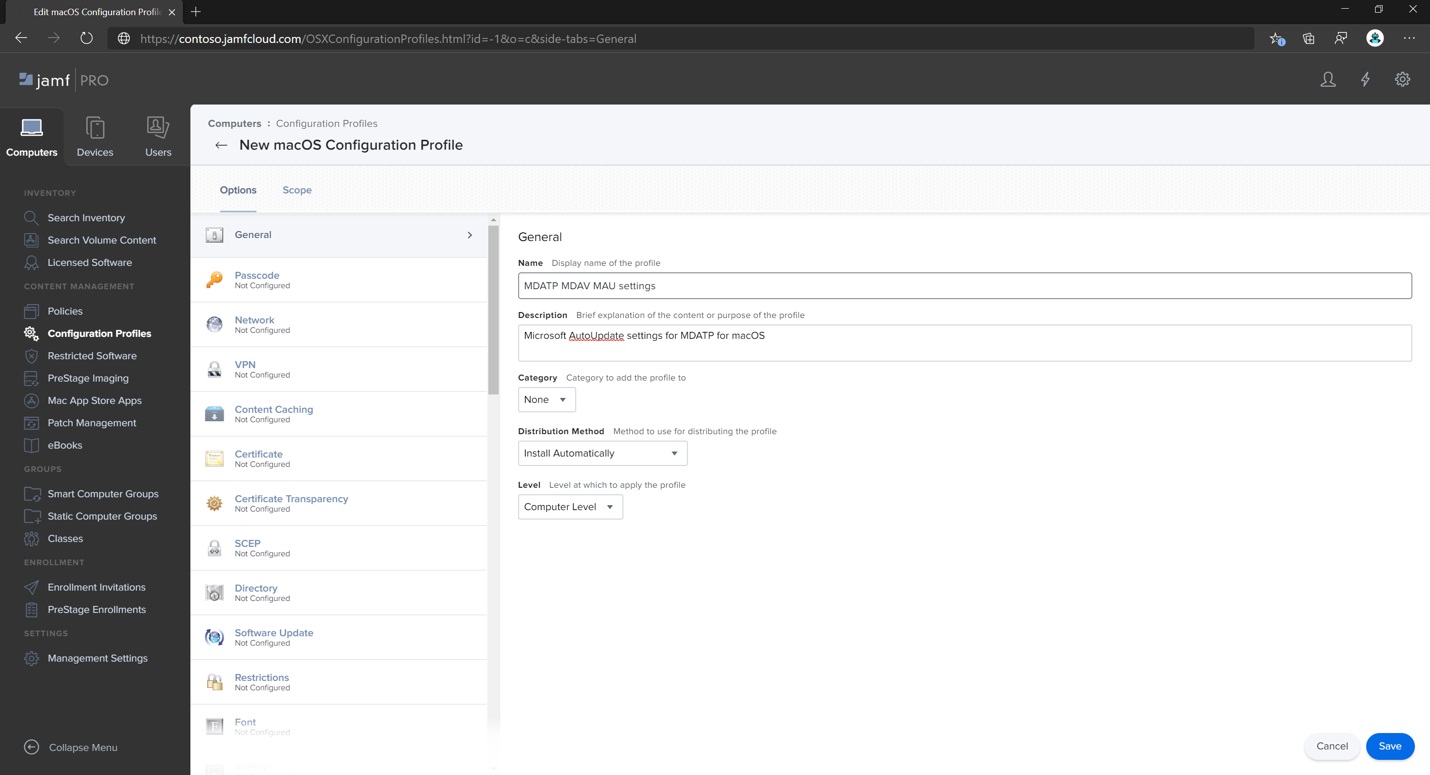

[ 全般 ] タブに次の詳細を入力します。

-

名前:

MDATP MDAV MAU settings -

説明:

Microsoft AutoUpdate settings for MDATP for macOS -

カテゴリ:

None (default) -

配布方法:

Install Automatically (default) -

レベル:

Computer Level (default)

-

名前:

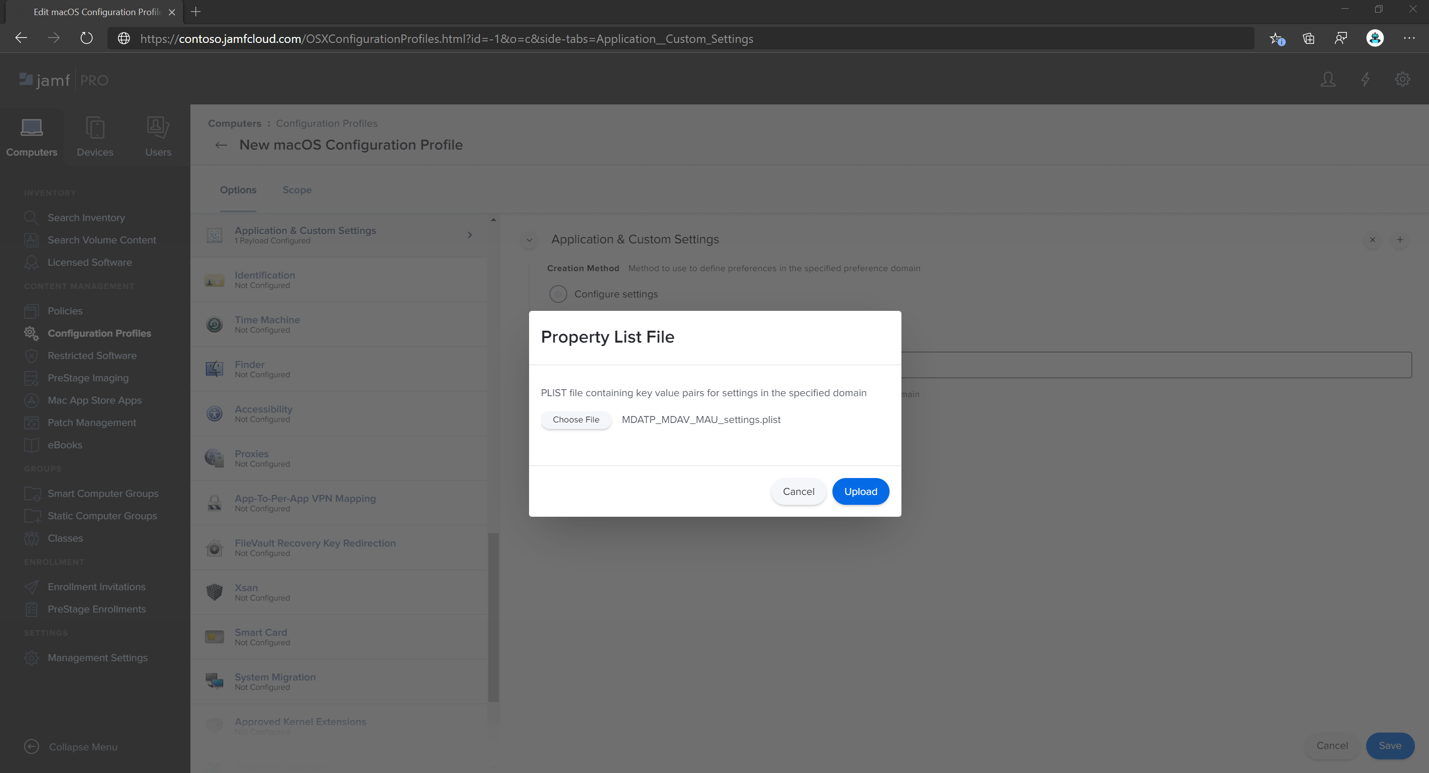

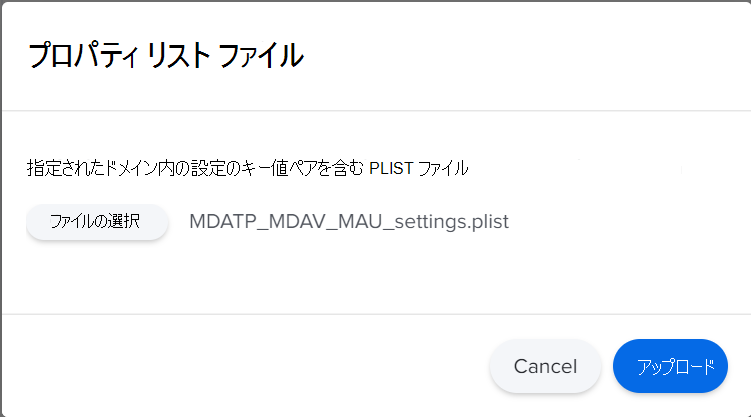

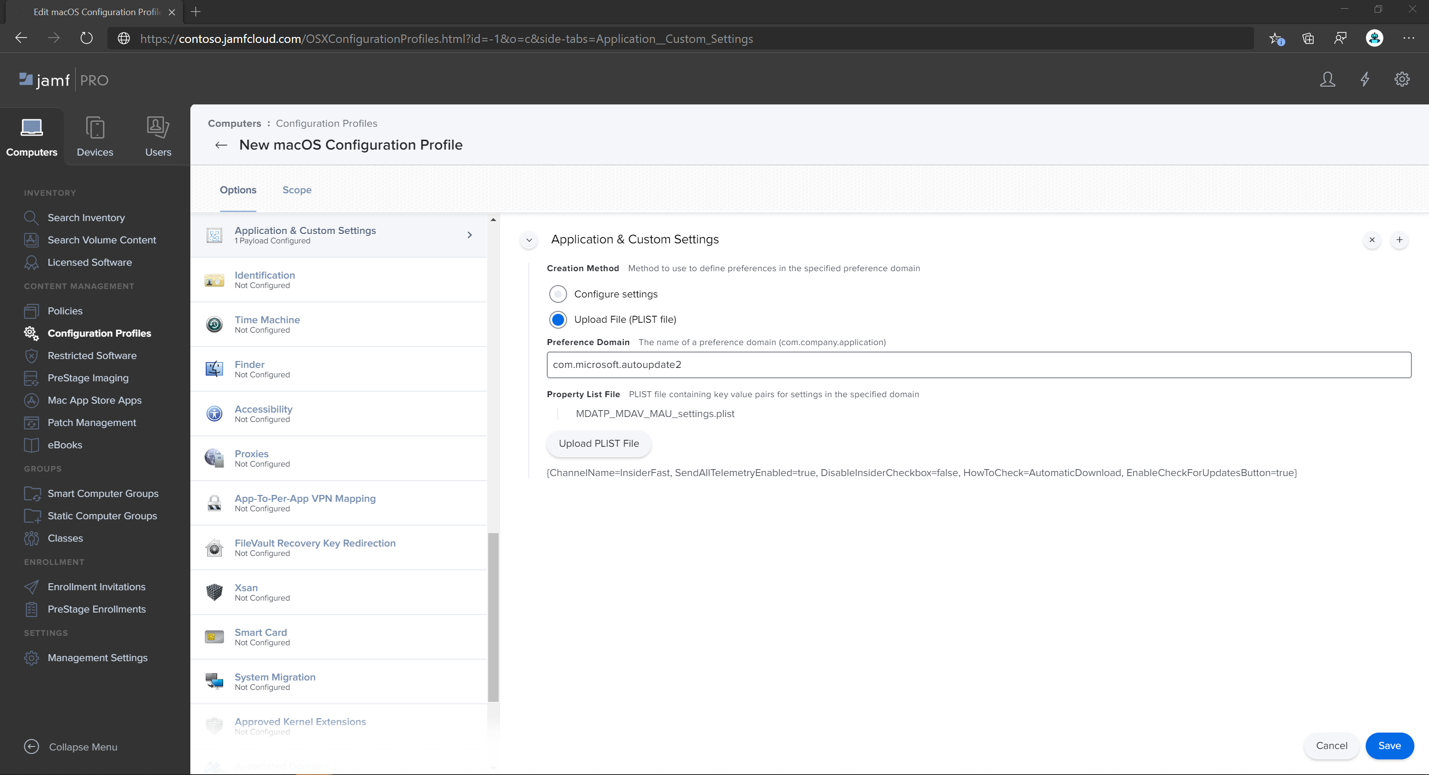

[ アプリケーション & カスタム設定] で、[ 構成] を選択 します。

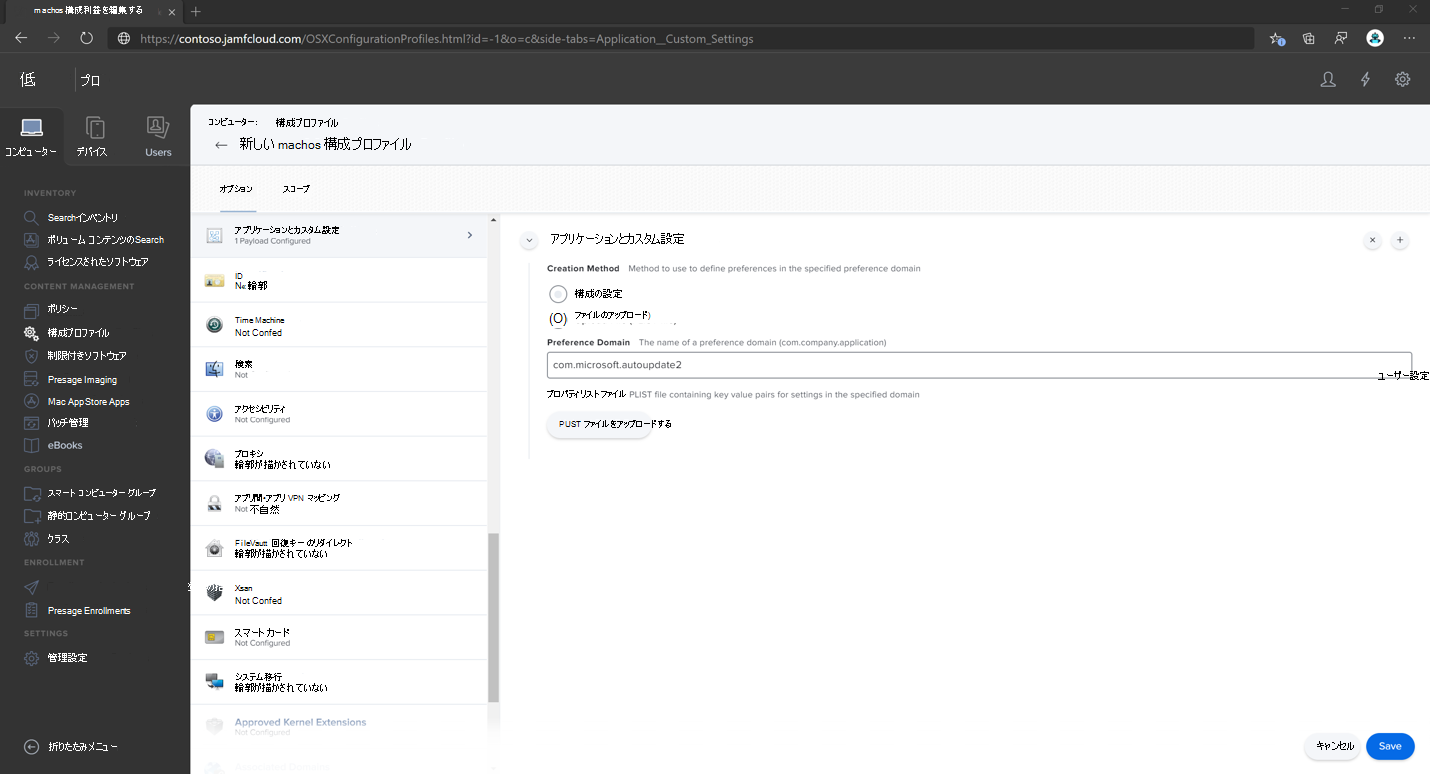

[ ファイルのアップロード (PLIST ファイル)] を選択します。

[ 基本設定ドメイン] に「

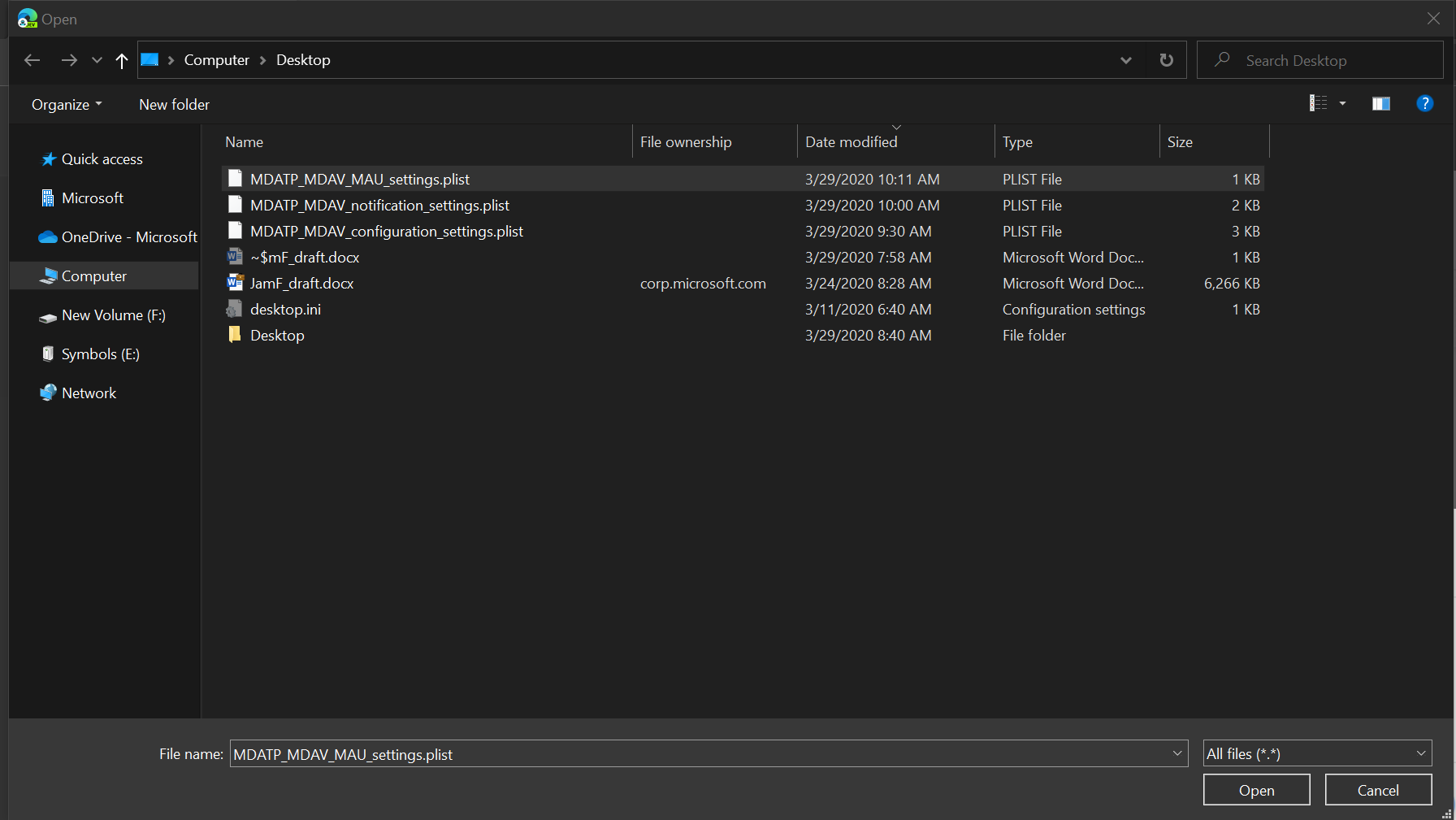

com.microsoft.autoupdate2」と入力し、[ PLIST ファイルのアップロード] を選択します。[ ファイルの選択] を選択します。

[MDATP_MDAV_MAU_settings.plist] を選択します。

[保存] を選択します。

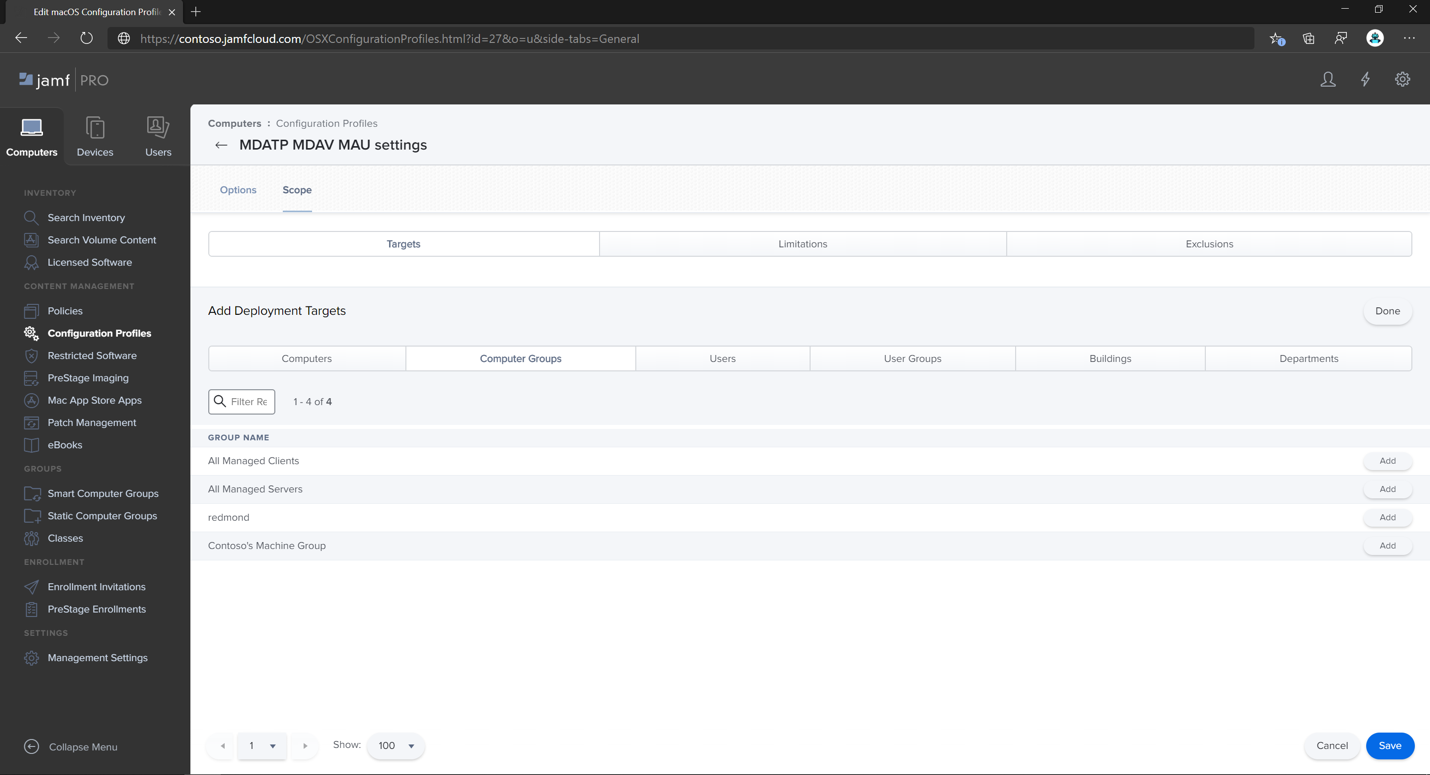

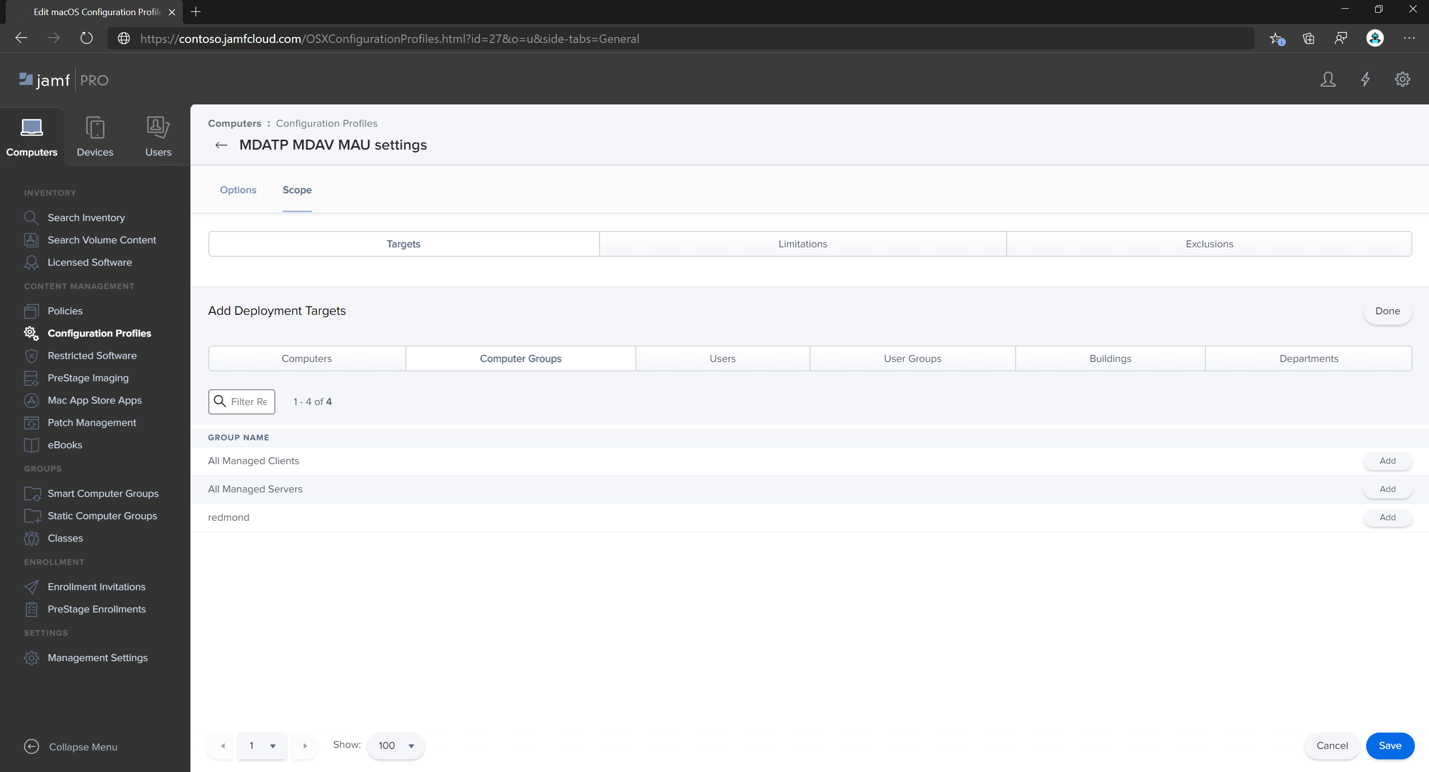

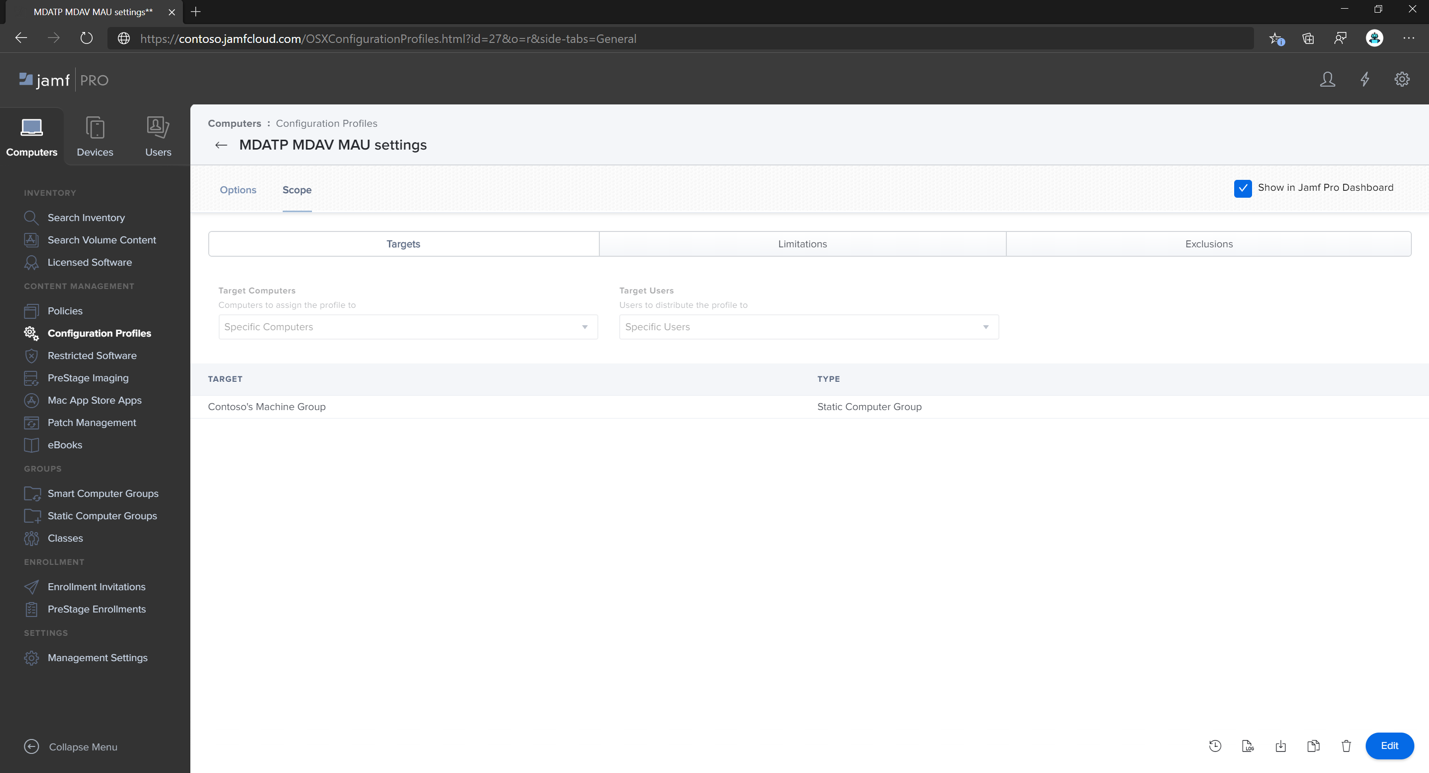

[ スコープ ] タブを選択します。

[追加] を選択します。

[完了] を選択します。

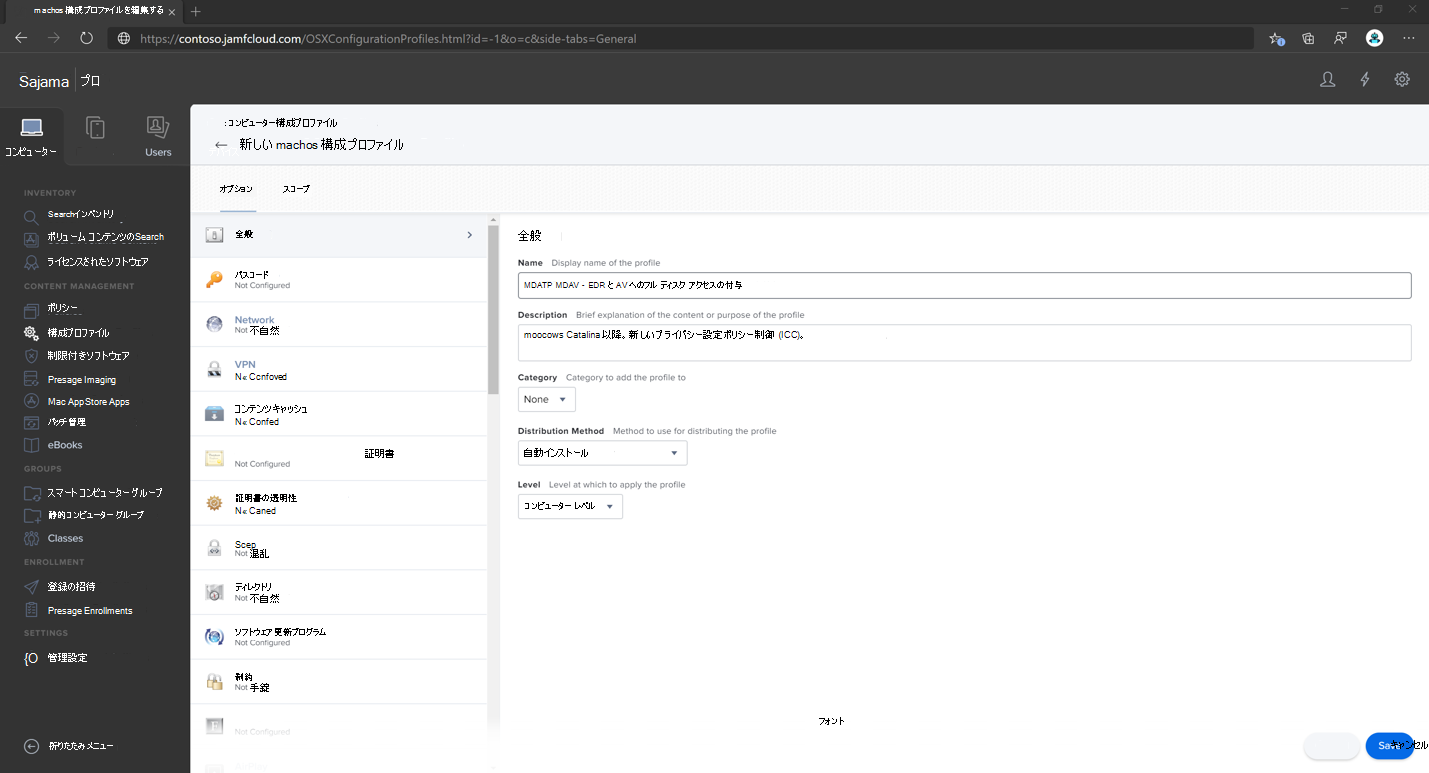

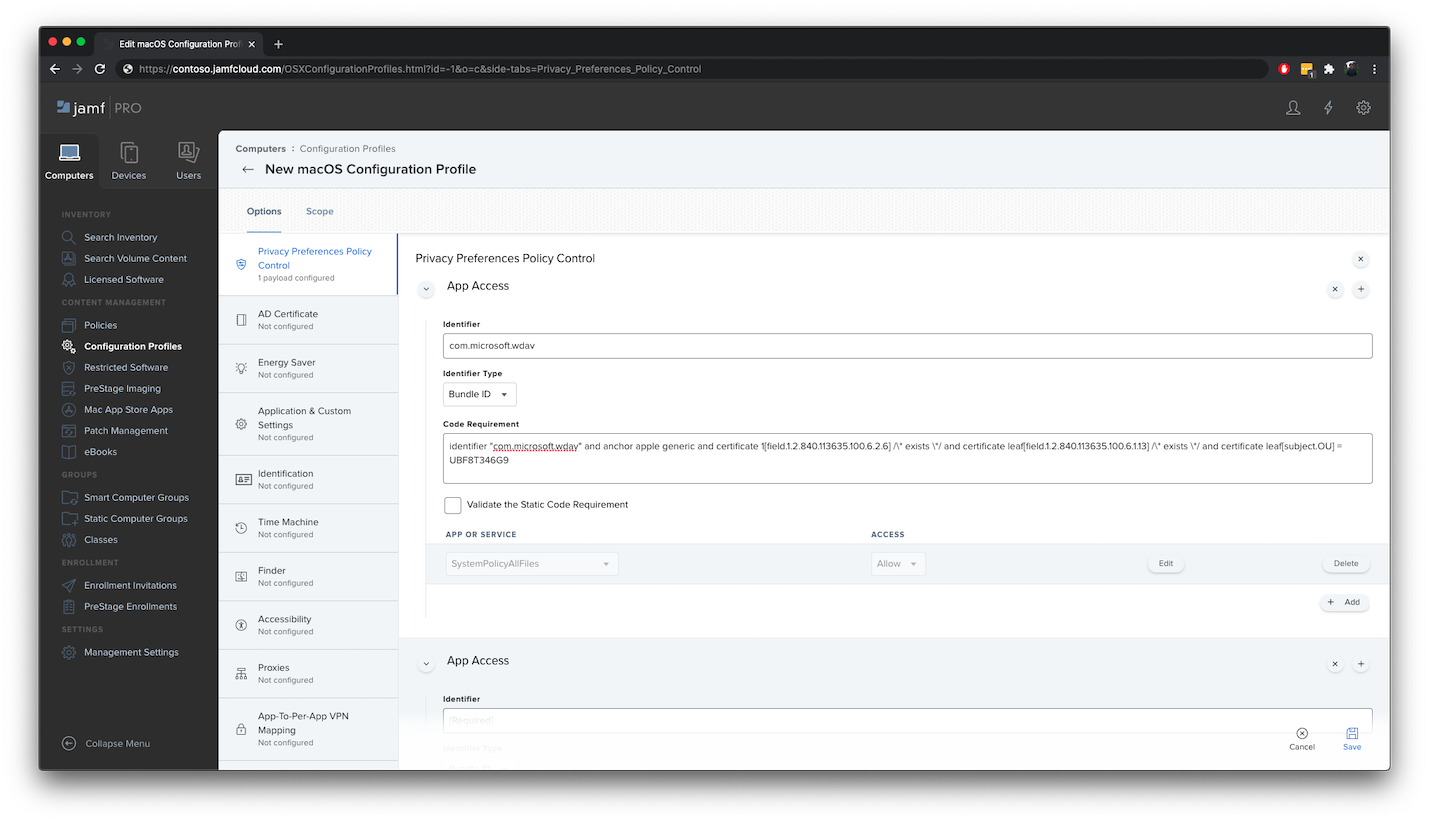

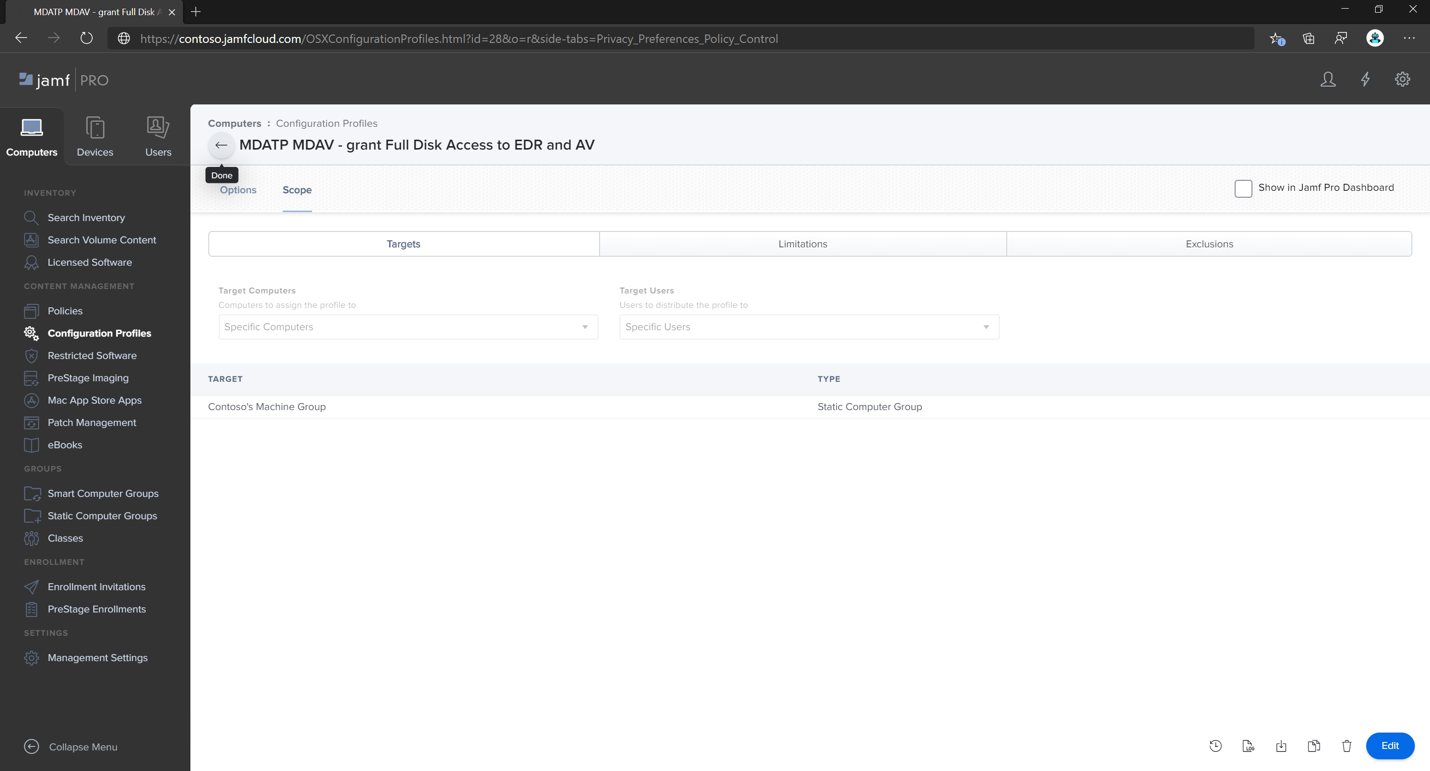

手順 6: Microsoft Defender for Endpoint へのフル ディスク アクセスを許可する

Jamf Pro ダッシュボードで、[ 構成プロファイル] を選択します。

[ + 新規] を選択します。

[ 全般 ] タブに次の詳細を入力します。

-

名前:

MDATP MDAV - grant Full Disk Access to EDR and AV -

説明:

On macOS 11 (Big Sur) or later, the new Privacy Preferences Policy Control -

カテゴリ:

None -

配布方法:

Install Automatically -

レベル:

Computer level

-

名前:

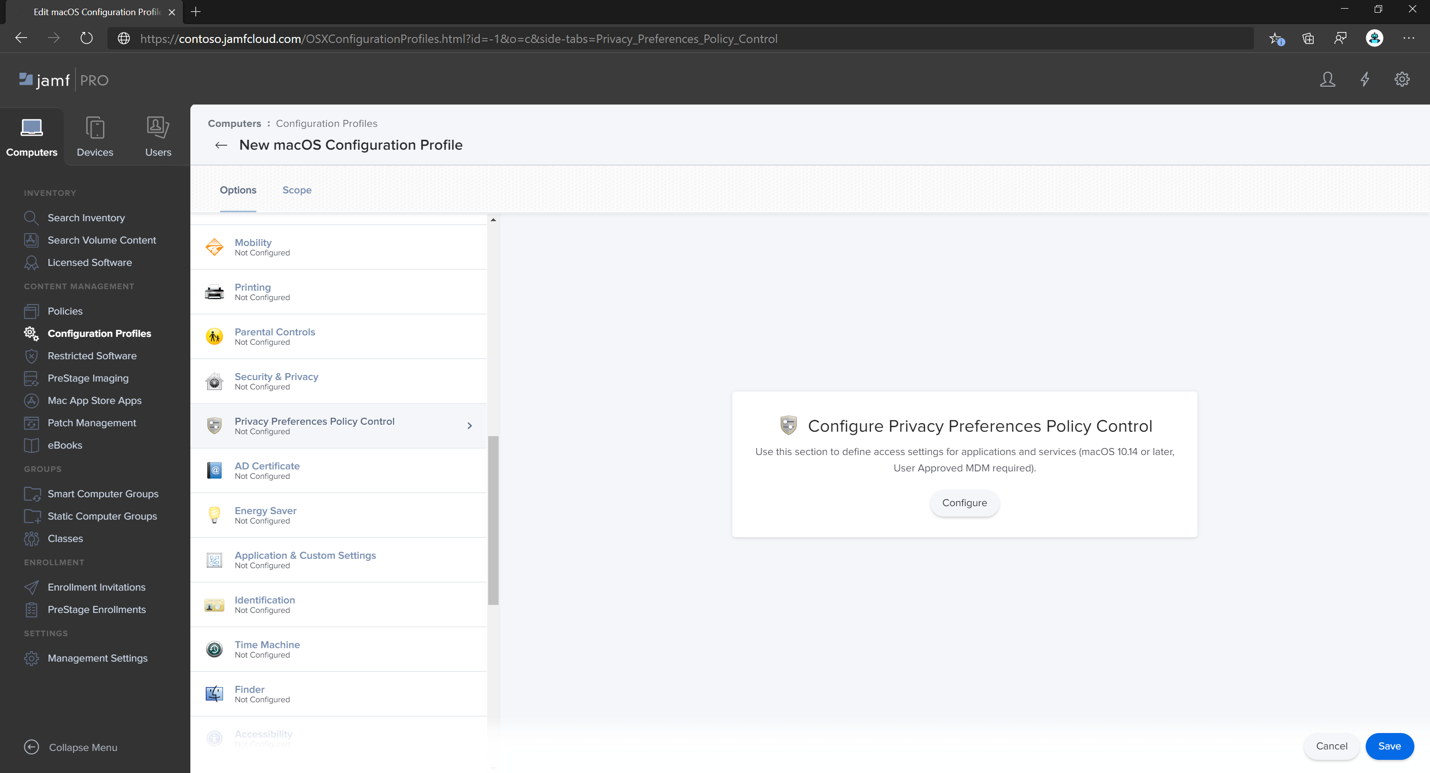

[ プライバシー設定ポリシー制御の構成 ] で、[構成] を選択 します。

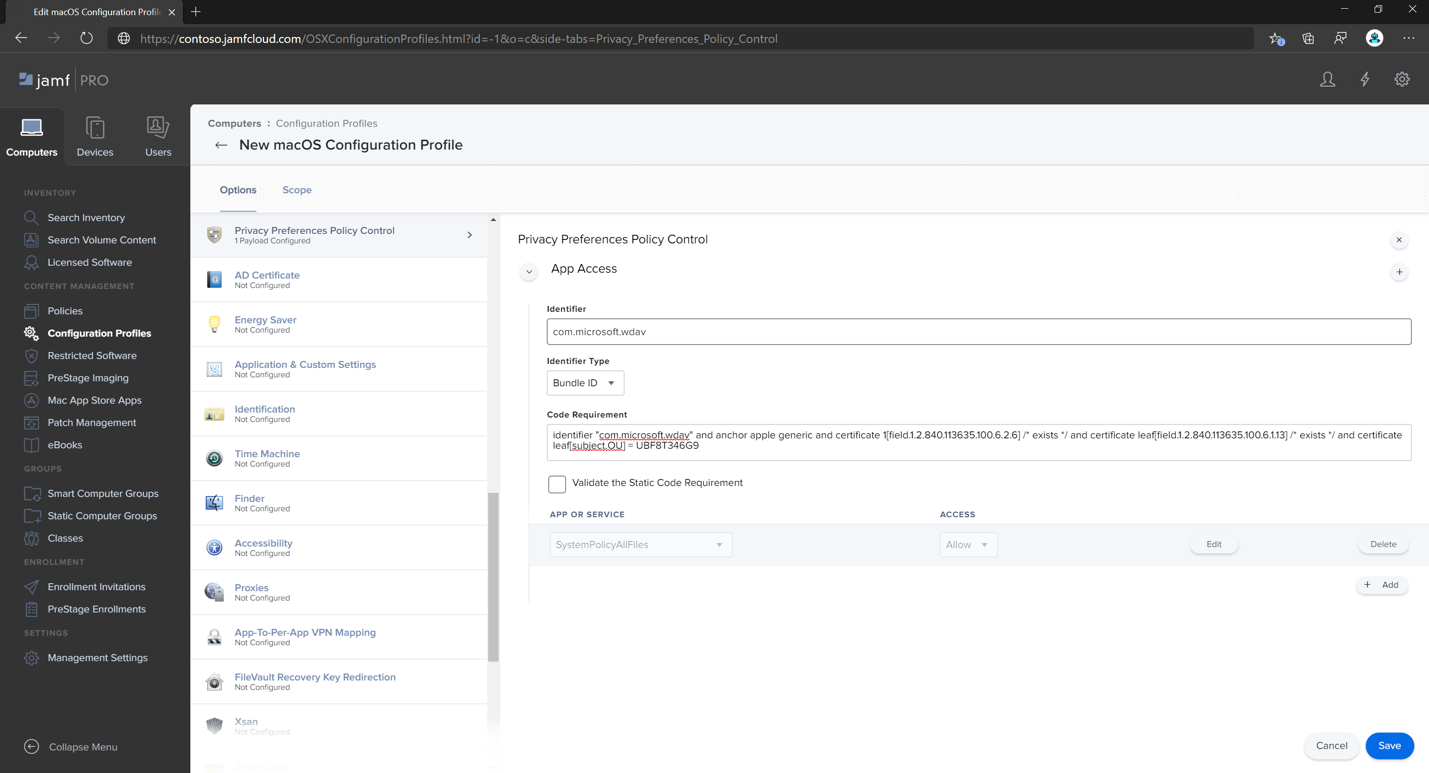

[ プライバシー設定ポリシー制御] に、次の詳細を入力します。

-

識別子:

com.microsoft.wdav -

識別子の種類:

Bundle ID -

コード要件:

identifier "com.microsoft.wdav" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9

-

識別子:

[+ 追加] を選択します。

- [ アプリまたはサービス] で、[ SystemPolicyAllFiles] を選択します。

- [ アクセス] で、[許可] を選択 します。

右下にある [ 保存 ] を選択します。

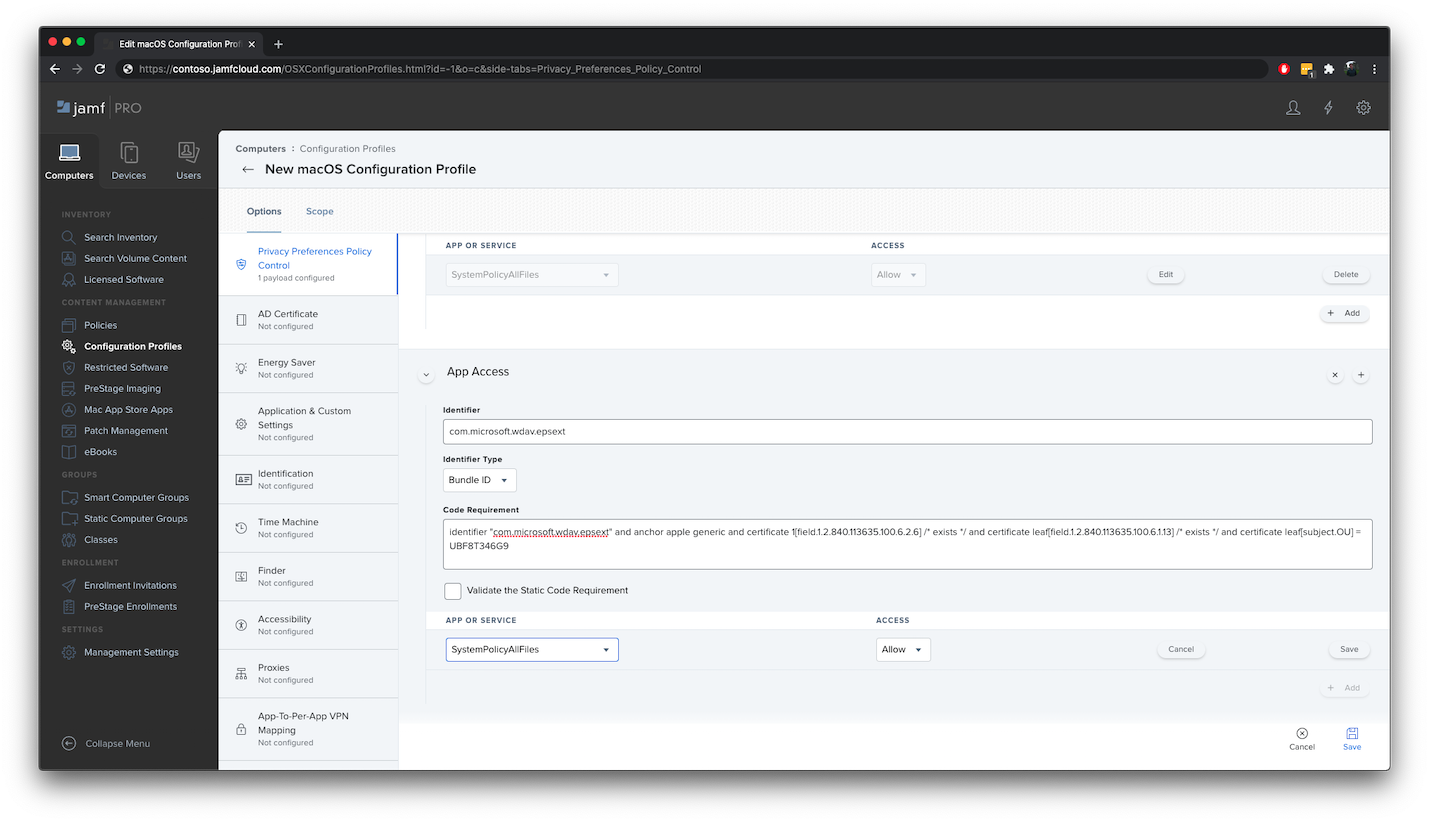

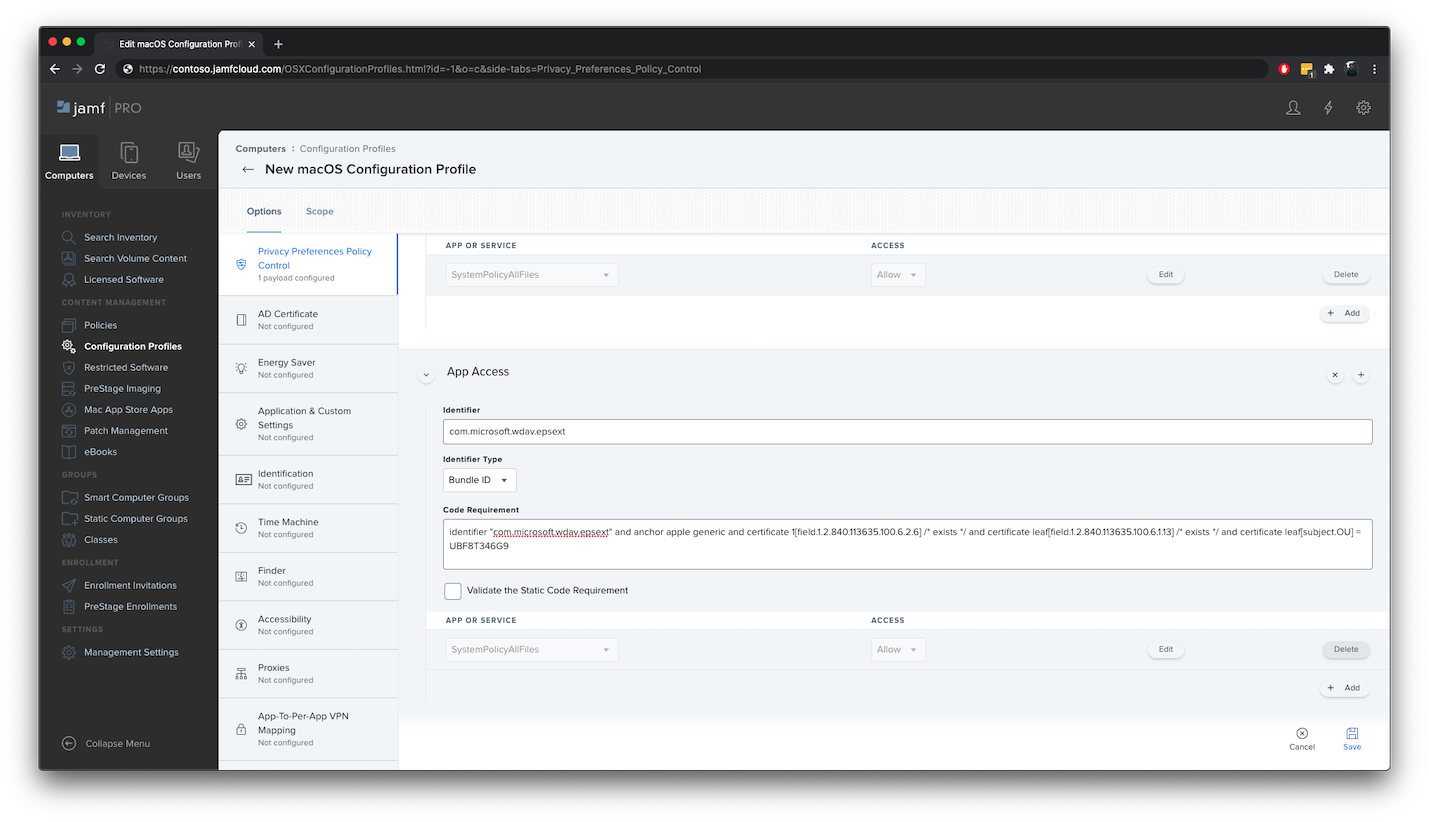

[App Access] の横にある

+記号を選択して、新しいエントリを追加します。次の詳細を入力します:

-

識別子:

com.microsoft.wdav.epsext -

識別子の種類:

Bundle ID -

コード要件:

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9

-

識別子:

[+ 追加] を選択します。

- [ アプリまたはサービス] で、[ SystemPolicyAllFiles] を選択します。

- [ アクセス] で、[許可] を選択 します。

右下にある [ 保存 ] を選択します。

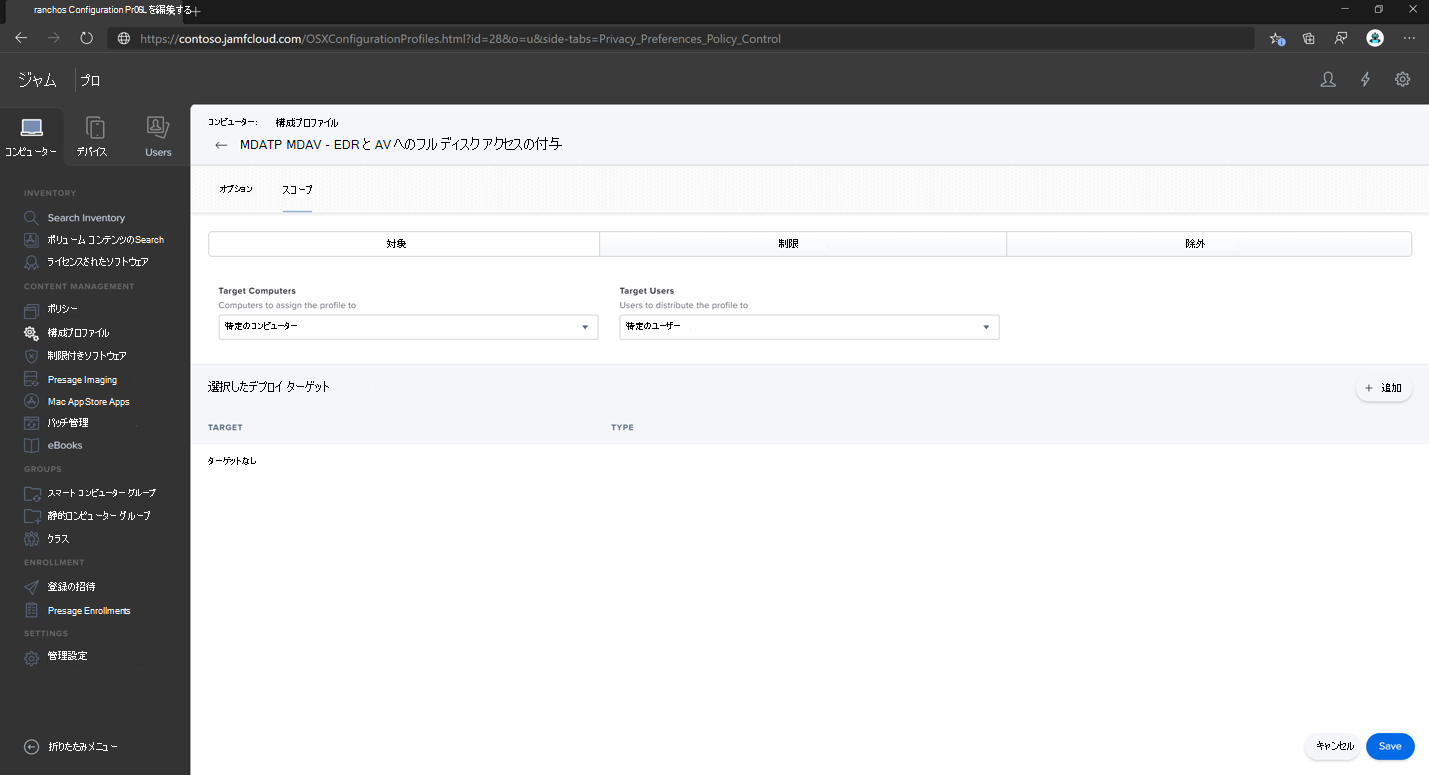

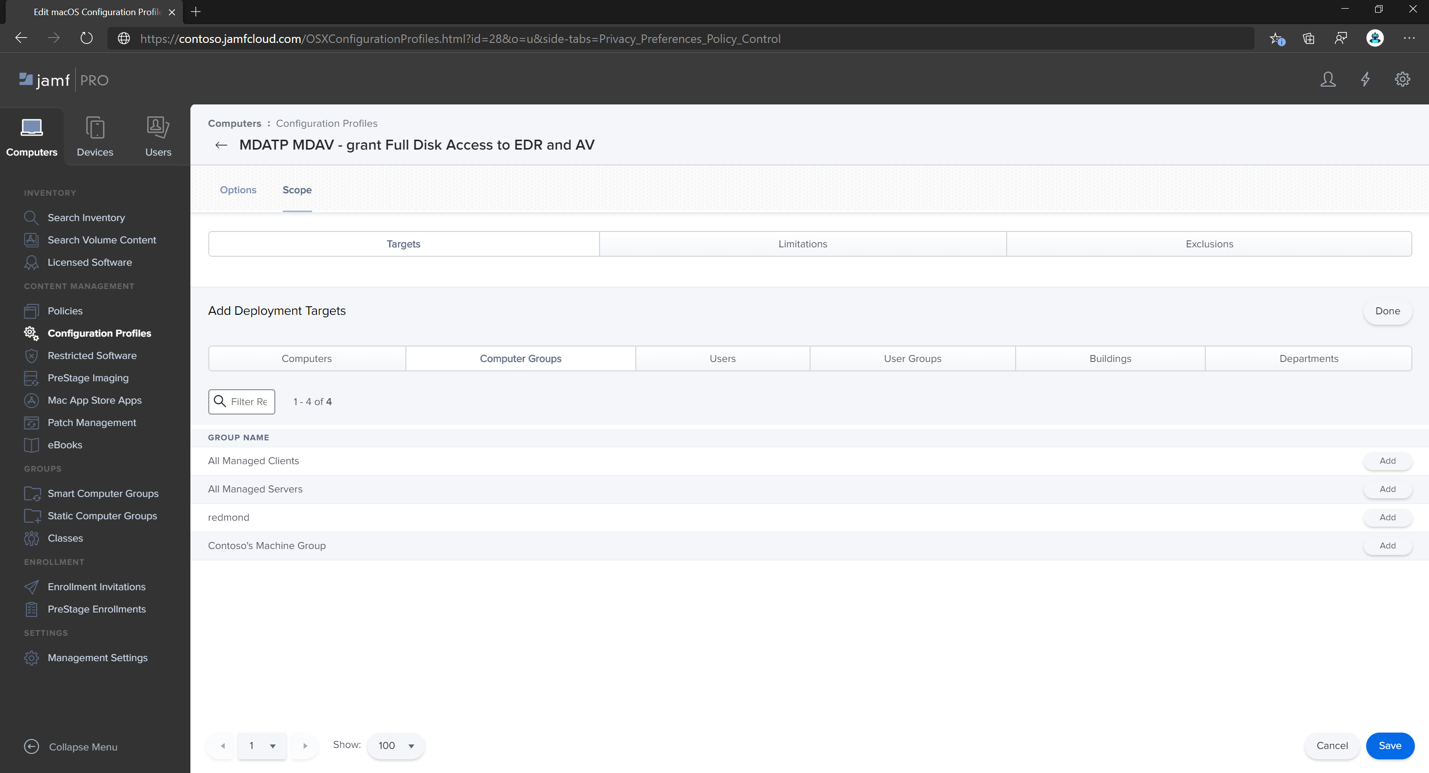

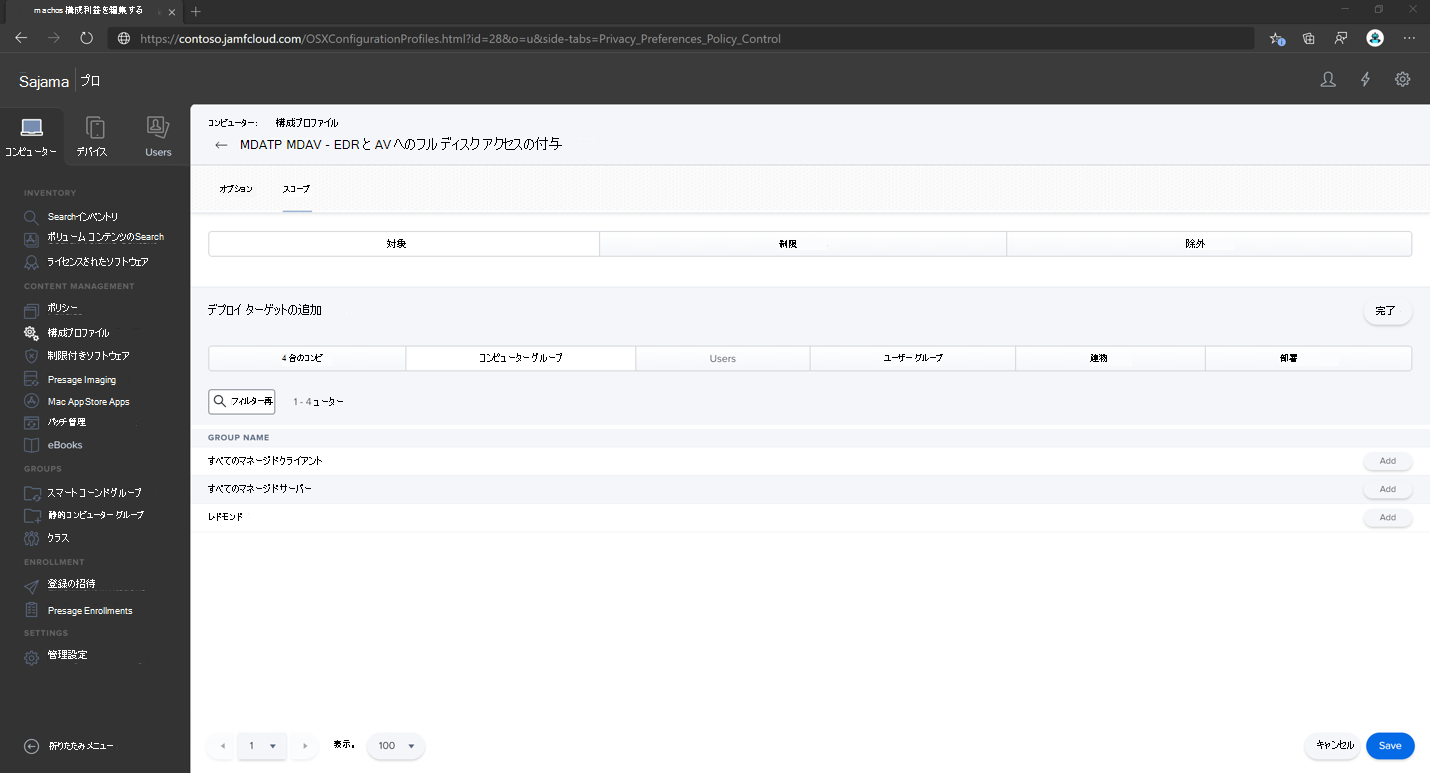

[ スコープ ] タブを選択します。

[+ 追加] を選択します。

[ コンピューター グループ] を選択し、[ グループ名] で [Contoso の MachineGroup] を選択します。

[追加] を選択します。

[保存] を選択します。

[完了] を選択します。

または、「Jamf Pro を使用したカスタム構成プロファイルの展開|方法 2: 構成プロファイルを Jamf Pro にアップロードします。

注:

Apple MDM 構成プロファイルを介して付与された完全なディスク アクセスは、システム設定 => プライバシー & セキュリティ => フル ディスク アクセスには反映されません。

手順 7: Microsoft Defender for Endpoint のシステム拡張機能を承認する

[構成プロファイル] で、[+ 新規] を選択します。

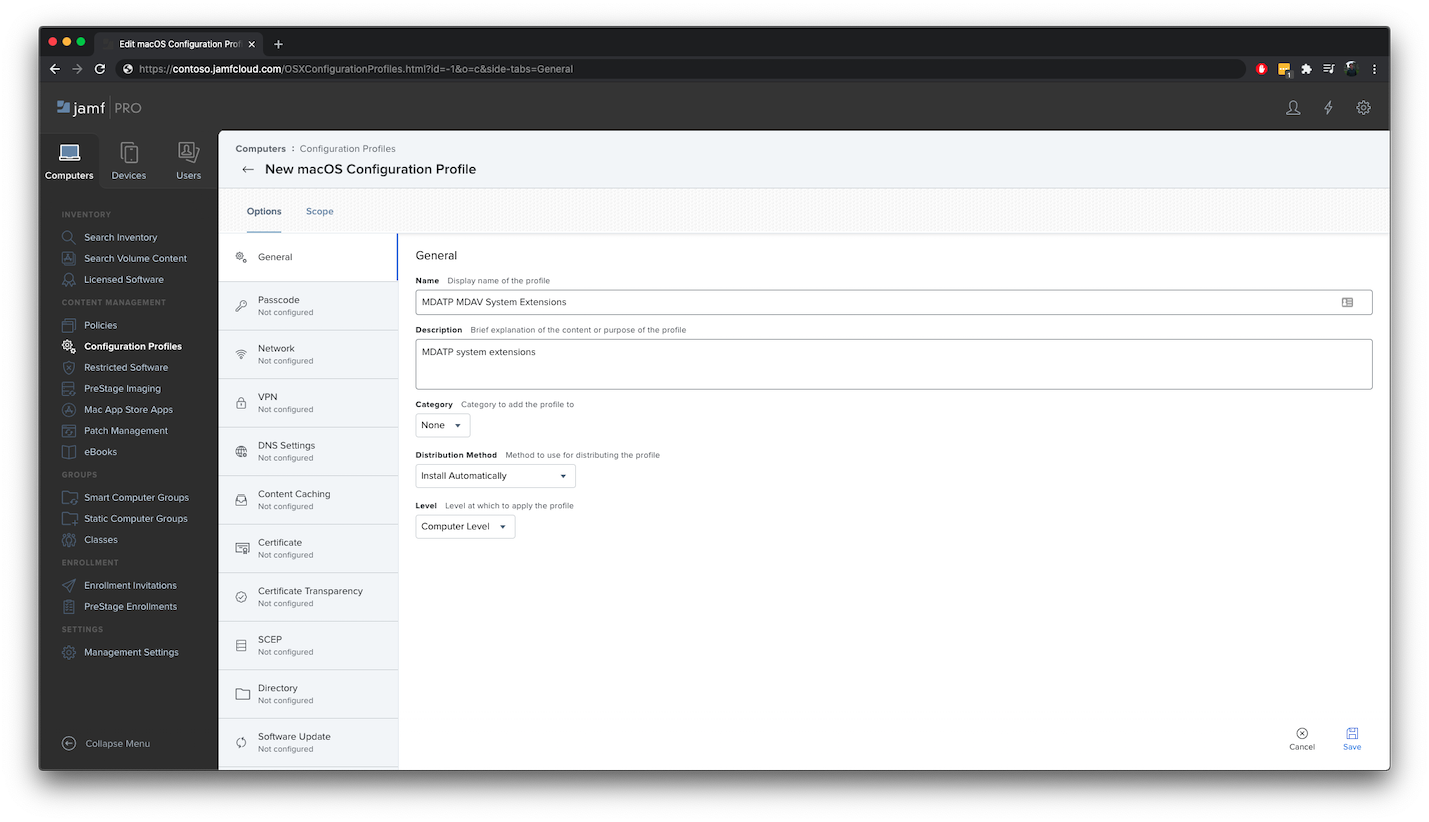

[ 全般 ] タブに次の詳細を入力します。

-

名前:

MDATP MDAV System Extensions -

説明:

MDATP system extensions -

カテゴリ:

None -

配布方法:

Install Automatically -

レベル:

Computer Level

-

名前:

[ システム拡張機能] で 、[構成] を選択 します。

[ システム拡張機能] に、次の詳細を入力します。

-

表示名:

Microsoft Corp. System Extensions -

システム拡張機能の種類:

Allowed System Extensions -

チーム識別子:

UBF8T346G9 -

許可されるシステム拡張機能:

com.microsoft.wdav.epsextcom.microsoft.wdav.netext

-

表示名:

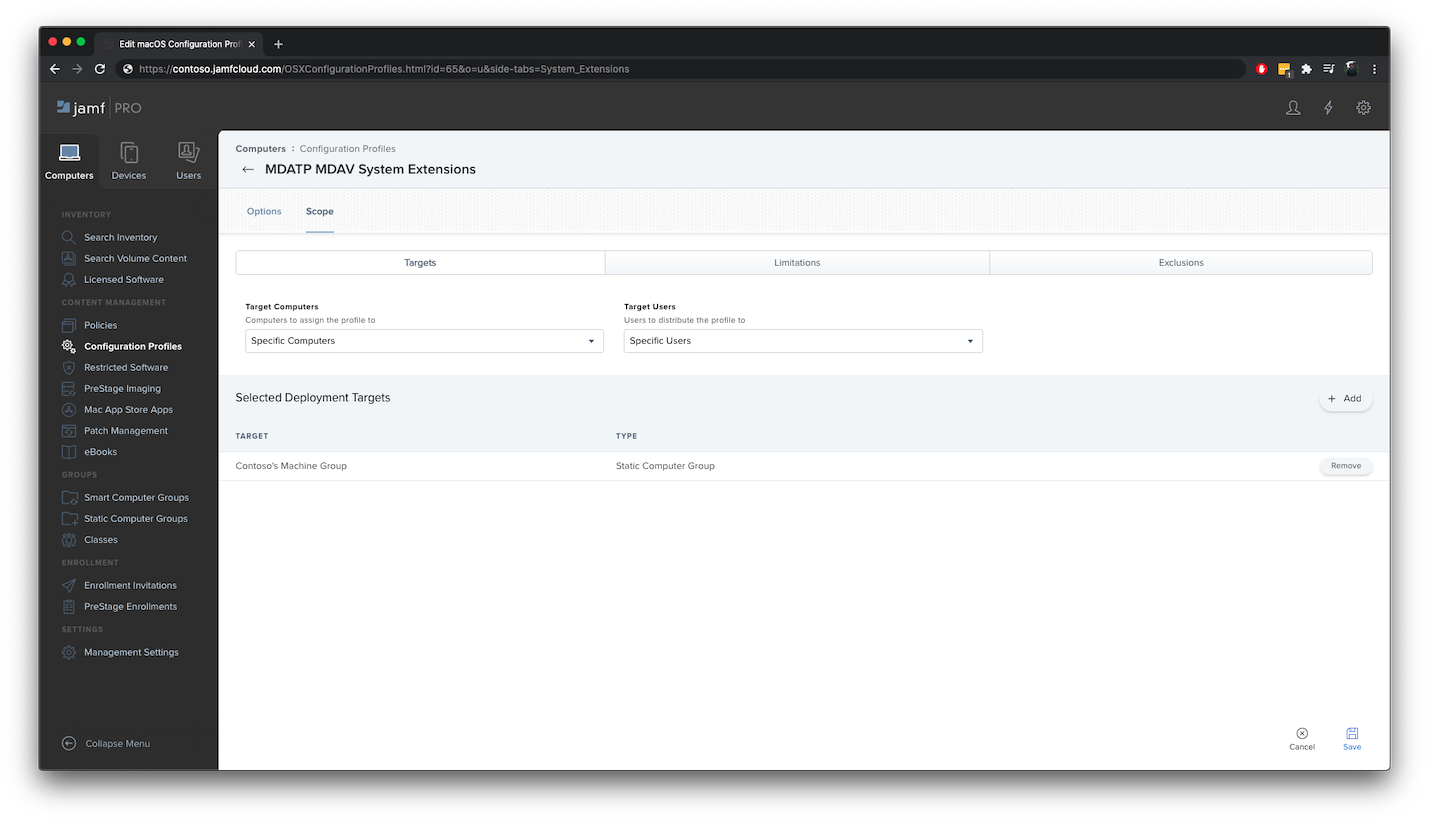

[ スコープ ] タブを選択します。

[+ 追加] を選択します。

[コンピューター グループ] を選択>[グループ名] で>Contoso のコンピューター グループを選択します。

[+ 追加] を選択します。

[保存] を選択します。

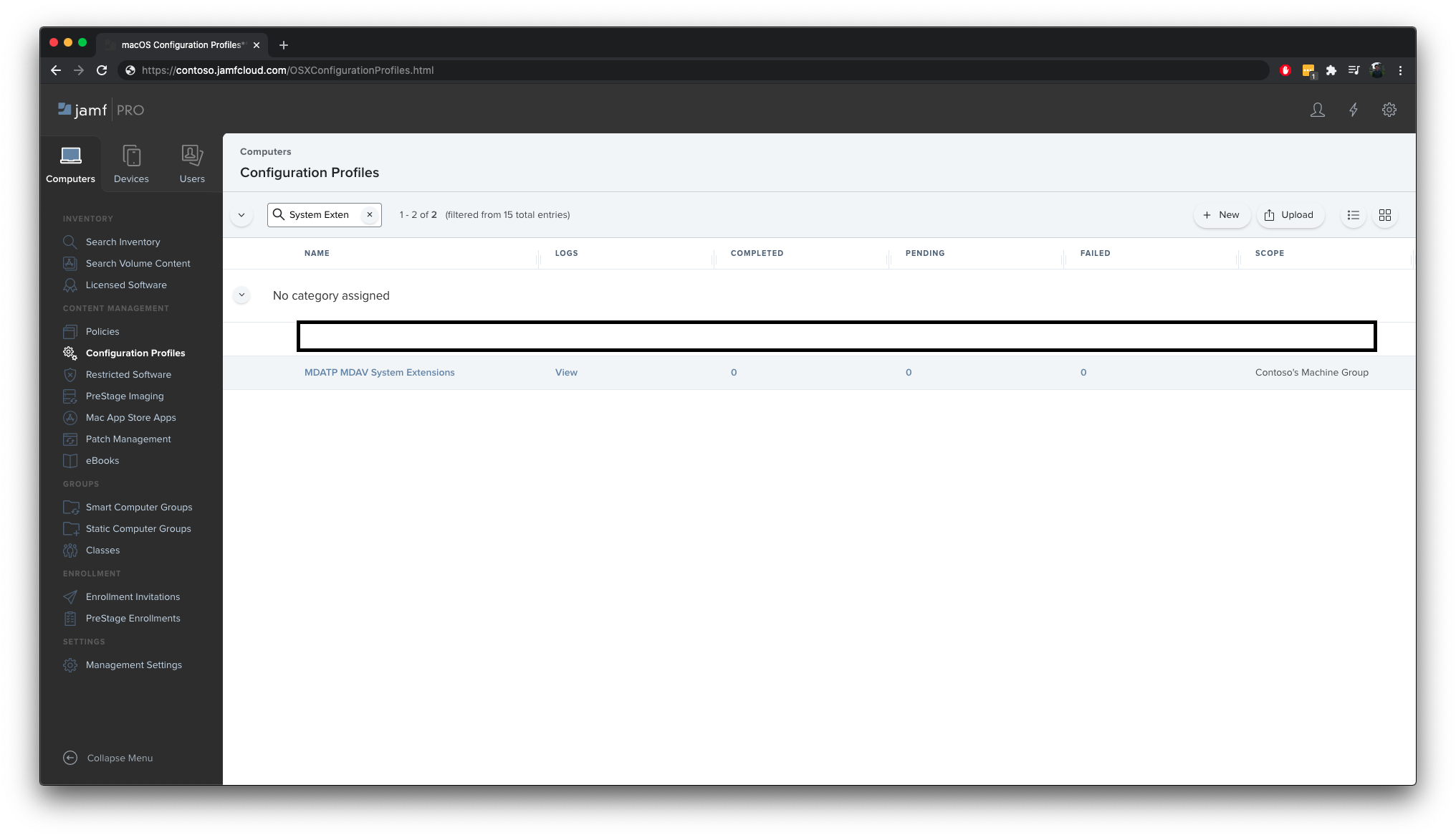

[完了] を選択します。

手順 8: ネットワーク拡張機能を構成する

エンドポイント検出と応答機能の一部として、macOS 上の Microsoft Defender for Endpoint はソケット トラフィックを検査し、この情報を Microsoft Defender ポータルに報告します。 次のポリシーを使用すると、ネットワーク拡張機能がこの機能を実行できます。

これらの手順は、macOS 11 (Big Sur) 以降で適用できます。

Jamf Pro ダッシュボードで、[コンピューター]、[構成プロファイル] の順に選択します。

[ 新規] を選択し、[オプション] に次の詳細を入力 します。

[ 全般] タブ:

-

名前:

Microsoft Defender Network Extension -

説明:

macOS 11 (Big Sur) or later -

カテゴリ:

None *(default)* -

配布方法:

Install Automatically *(default)* -

レベル:

Computer Level *(default)*

-

名前:

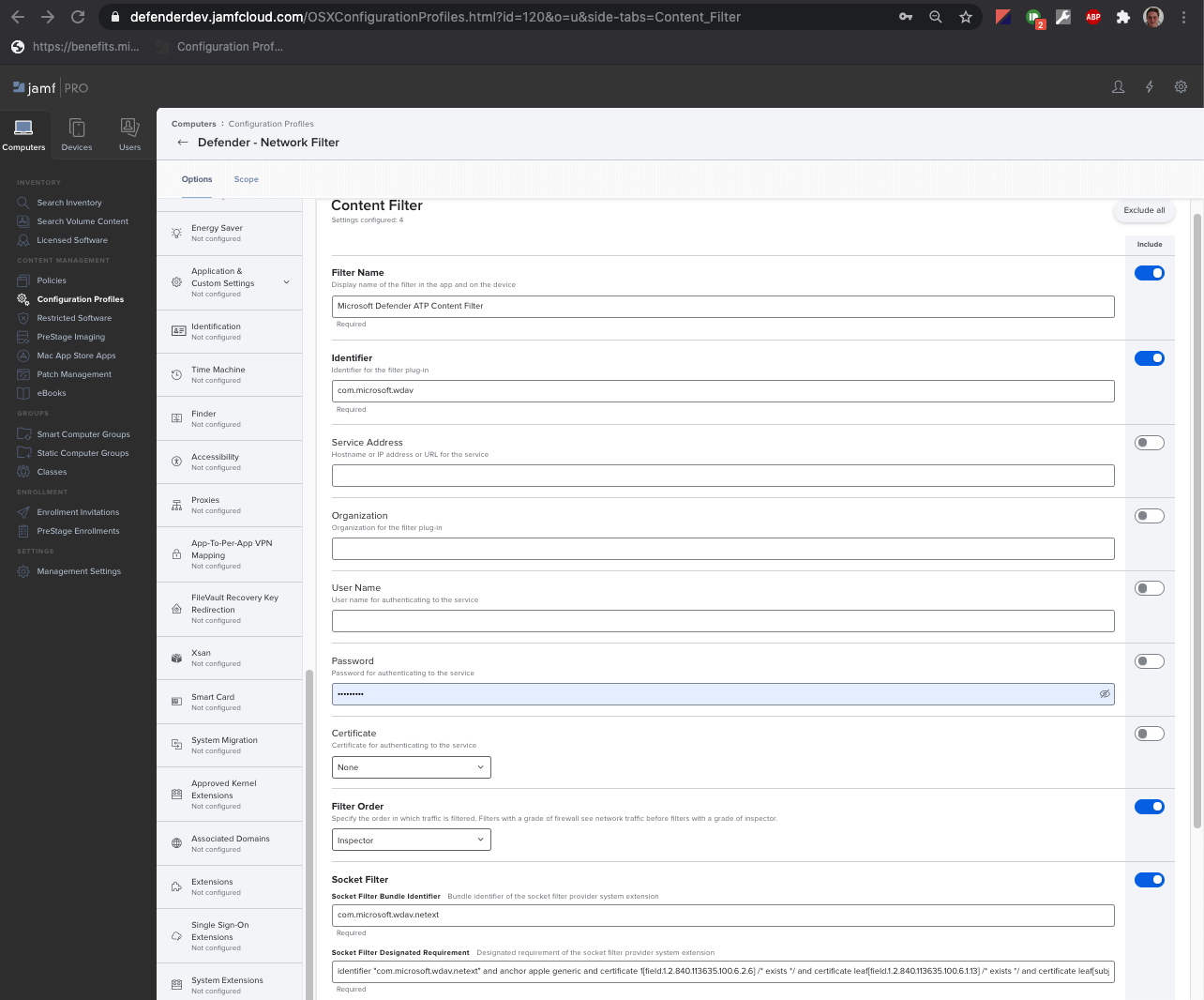

タブ コンテンツ フィルター:

-

フィルター名:

Microsoft Defender Content Filter -

識別子:

com.microsoft.wdav - サービス アドレス、組織、ユーザー名、パスワード、証明書を空白のままにします ([含める] が選択されていません)

-

フィルター順序:

Inspector -

ソケット フィルター:

com.microsoft.wdav.netext -

ソケット フィルター指定要件:

identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9 - [ネットワーク フィルター] フィールドは空白のままにします ([含める] が選択されていません)

上記で指定した 識別子、 ソケット フィルター 、 ソケット フィルター指定要件 の正確な値に注意してください。

-

フィルター名:

[ スコープ ] タブを選択します。

[+ 追加] を選択します。

[コンピューター グループ] を選択>[グループ名] で>Contoso のコンピューター グループを選択します。

[+ 追加] を選択します。

[保存] を選択します。

[完了] を選択します。

または、「Jamf Pro を使用したカスタム構成プロファイルのデプロイ|方法 2: 構成プロファイルを Jamf Pro にアップロードします。

手順 9: バックグラウンド サービスを構成する

注意

macOS 13 (Ventura) には、新しいプライバシーの強化が含まれています。 このバージョン以降、既定では、明示的な同意なしにアプリケーションをバックグラウンドで実行することはできません。 Microsoft Defender for Endpoint では、デーモン プロセスをバックグラウンドで実行する必要があります。

この構成プロファイルは、バックグラウンド サービスのアクセス許可を Microsoft Defender for Endpoint に付与します。 JAMF を使用して Microsoft Defender for Endpoint を以前に構成した場合は、この構成プロファイルを使用してデプロイを更新することをお勧めします。

GitHub リポジトリから background_services.mobileconfig をダウンロードします。

Jamf Pro を使用したカスタム構成プロファイルのデプロイに関するページの説明に従って、ダウンロードした mobileconfig を JAMF 構成プロファイルにアップロードする|方法 2: 構成プロファイルを Jamf Pro にアップロードします。

手順 10: Bluetoothアクセス許可を付与する

注意

macOS 14 (Sonoma) には、新しいプライバシーの強化が含まれています。 このバージョン以降、既定では、アプリケーションは明示的な同意なしにBluetoothにアクセスできません。 Microsoft Defender for Endpoint は、デバイス制御のBluetooth ポリシーを構成する場合に使用します。

GitHub リポジトリから bluetooth.mobileconfig をダウンロードします。

警告

現在のバージョンの JAMF Pro では、この種のペイロードはまだサポートされていません。 この mobileconfig をそのままアップロードすると、JAMF Pro はサポートされていないペイロードを削除し、クライアント マシンに適用できません。 最初にダウンロードした mobileconfig に署名する必要があります。その後、JAMF Pro はそれを "封印済み" と見なし、改ざんしません。 以下の手順を参照してください。

KeyChain には少なくとも 1 つの署名証明書がインストールされている必要があります。自己署名証明書でも機能します。 次を使用して、持っているものを検査できます。

> /usr/bin/security find-identity -p codesigning -v 1) 70E46A47F552EA8D58521DAC1E7F5144BA3012BC "DevCert" 2) 67FC43F3FAB77662BB7688C114585BAA37CA8175 "Mac Developer: John Doe (1234XX234)" 3) E142DFD879E5EB60FA249FB5B24CEAE3B370394A "Apple Development: Jane Doe 7XX7778888)" 4) 21DE31645BBF1D9F5C46E82E87A6968111E41C75 "Apple Development: me@example.com (8745XX123)" 4 valid identities foundいずれかを選択し、引用符で囲まれたテキストを -N パラメーターとして指定します。

/usr/bin/security cms -S -N "DevCert" -i bluetooth.mobileconfig -o bluetooth-signed.mobileconfig生成された bluetooth-signed.mobileconfig を JAMF Pro にアップロードできるようになりました。「 Jamf Pro を使用したカスタム構成プロファイルのデプロイ|方法 2: 構成プロファイルを Jamf Pro にアップロードします。

注:

Apple MDM 構成プロファイルを使用して付与されたBluetoothは、システム設定 => プライバシー & セキュリティ => Bluetooth には反映されません。

手順 11: macOS 上の Microsoft Defender for Endpoint でスキャンをスケジュールする

「macOS 上の Microsoft Defender for Endpoint でスキャンをスケジュールする」の手順に従います。

手順 12: macOS に Microsoft Defender for Endpoint を展開する

注:

次の手順では、 .pkg ファイルの名前と 表示名 の値を例に示します。 これらの例では、 200329 はパッケージとポリシーが作成された日付 ( yymmdd 形式) を表し、 v100.86.92 は展開されている Microsoft Defender アプリケーションのバージョンを表します。

これらの値は、パッケージとポリシーの環境で使用する名前付け規則に準拠するように更新する必要があります。

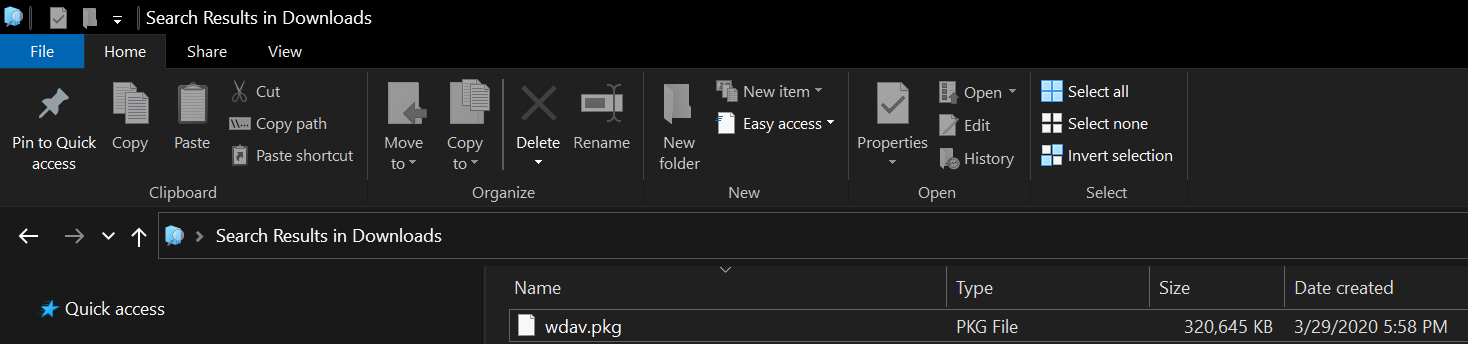

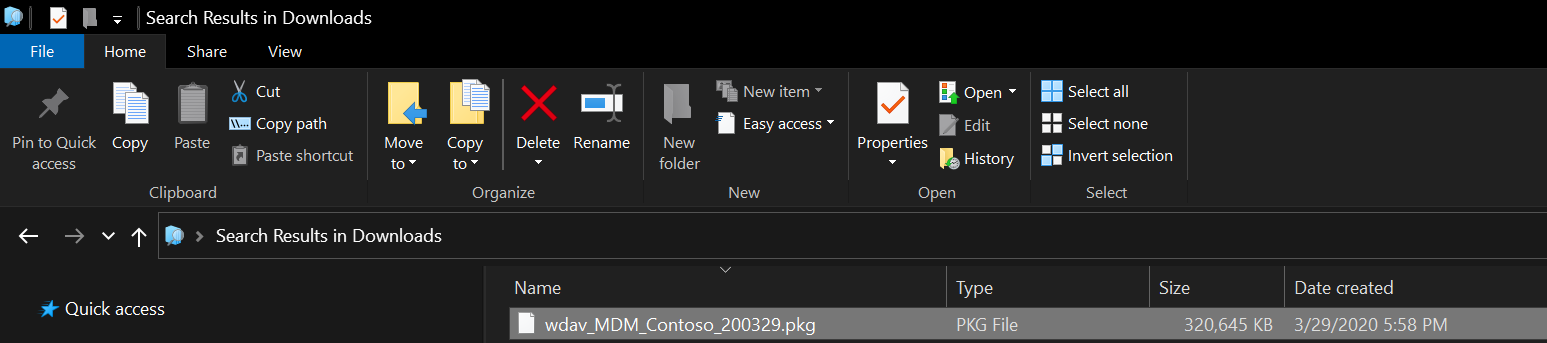

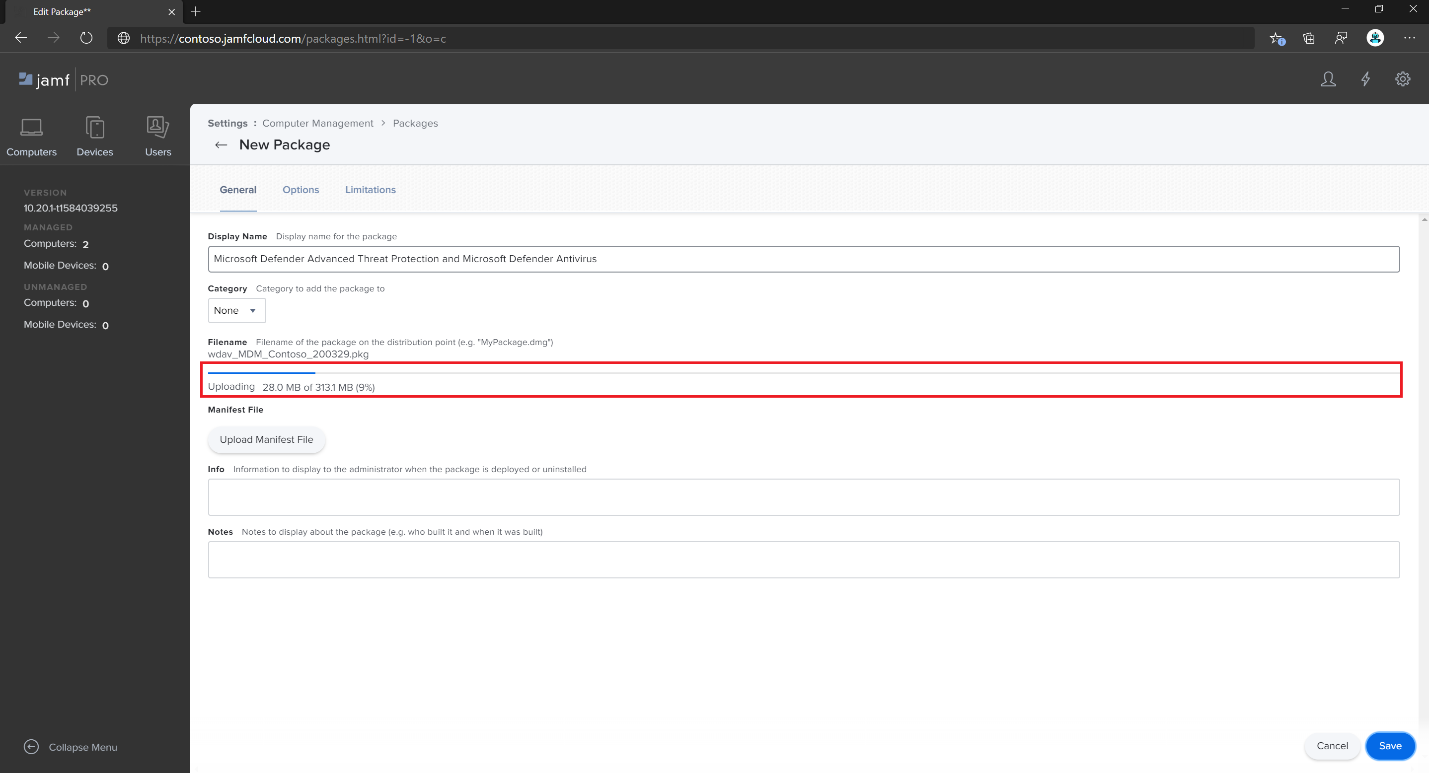

wdav.pkgを保存した場所に移動します。名前を

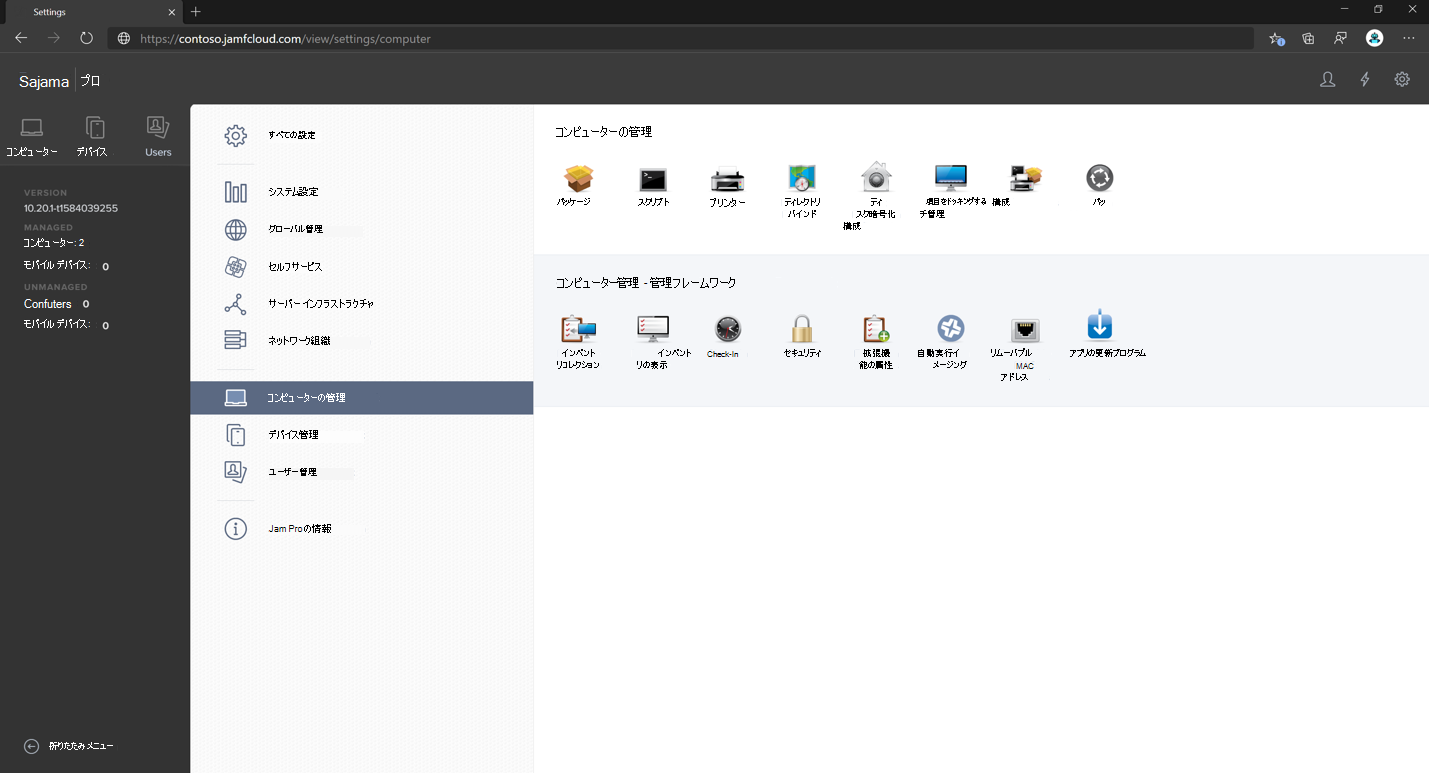

wdav_MDM_Contoso_200329.pkgに変更します。Jamf Pro ダッシュボードを開きます。

コンピューターを選択し、上部にある歯車アイコンを選択し、[ コンピューターの管理] を選択します。

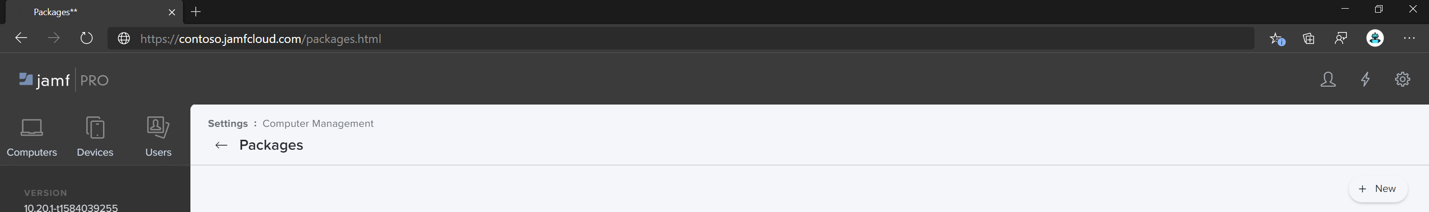

[ パッケージ] で、[ + 新規] を選択します。

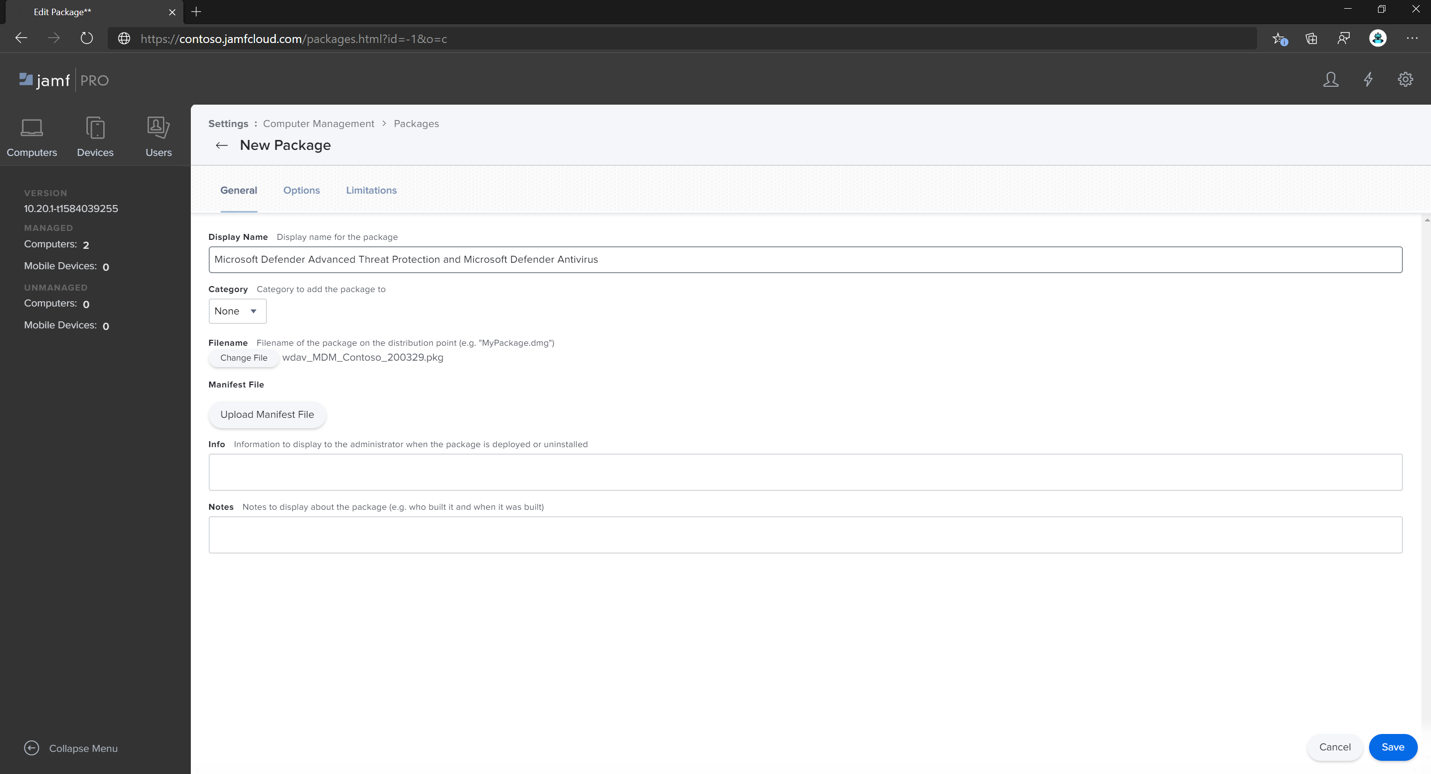

[ 全般] タブで、[ 新しいパッケージ] に次の詳細を入力します。

- 表示名: 今のところ空白のままにします。 pkg を選択するとリセットされるためです。

-

カテゴリ:

None (default) -

ファイル名:

Choose File

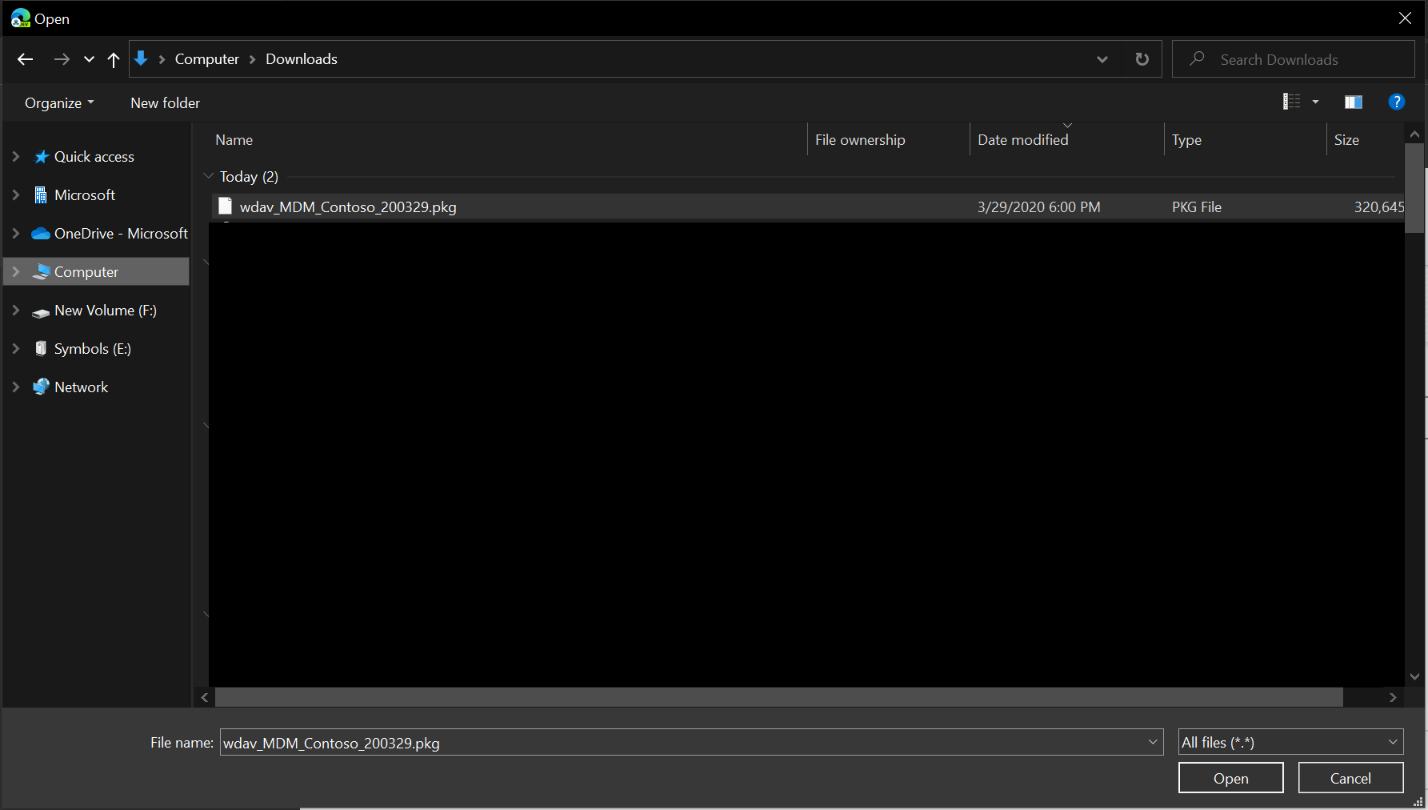

ファイルを開き、

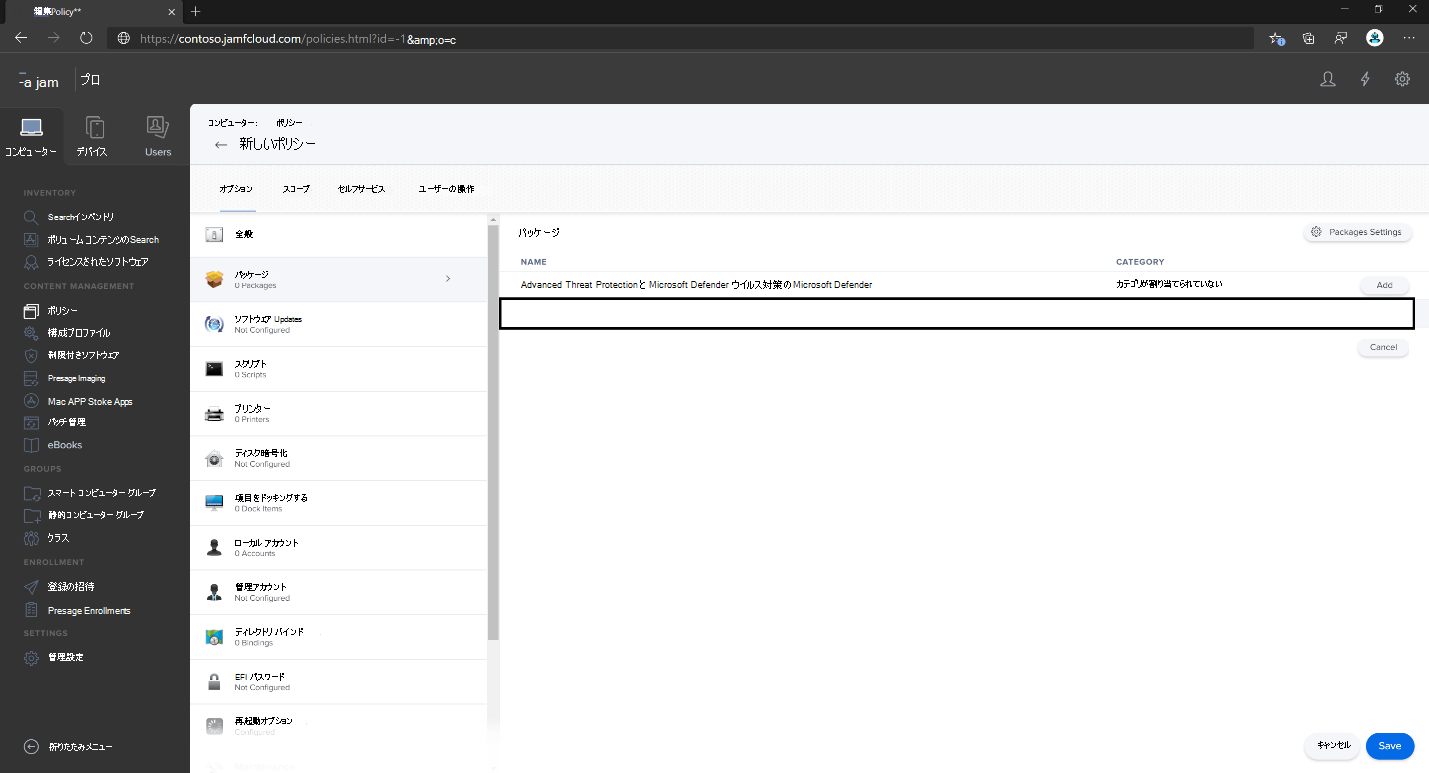

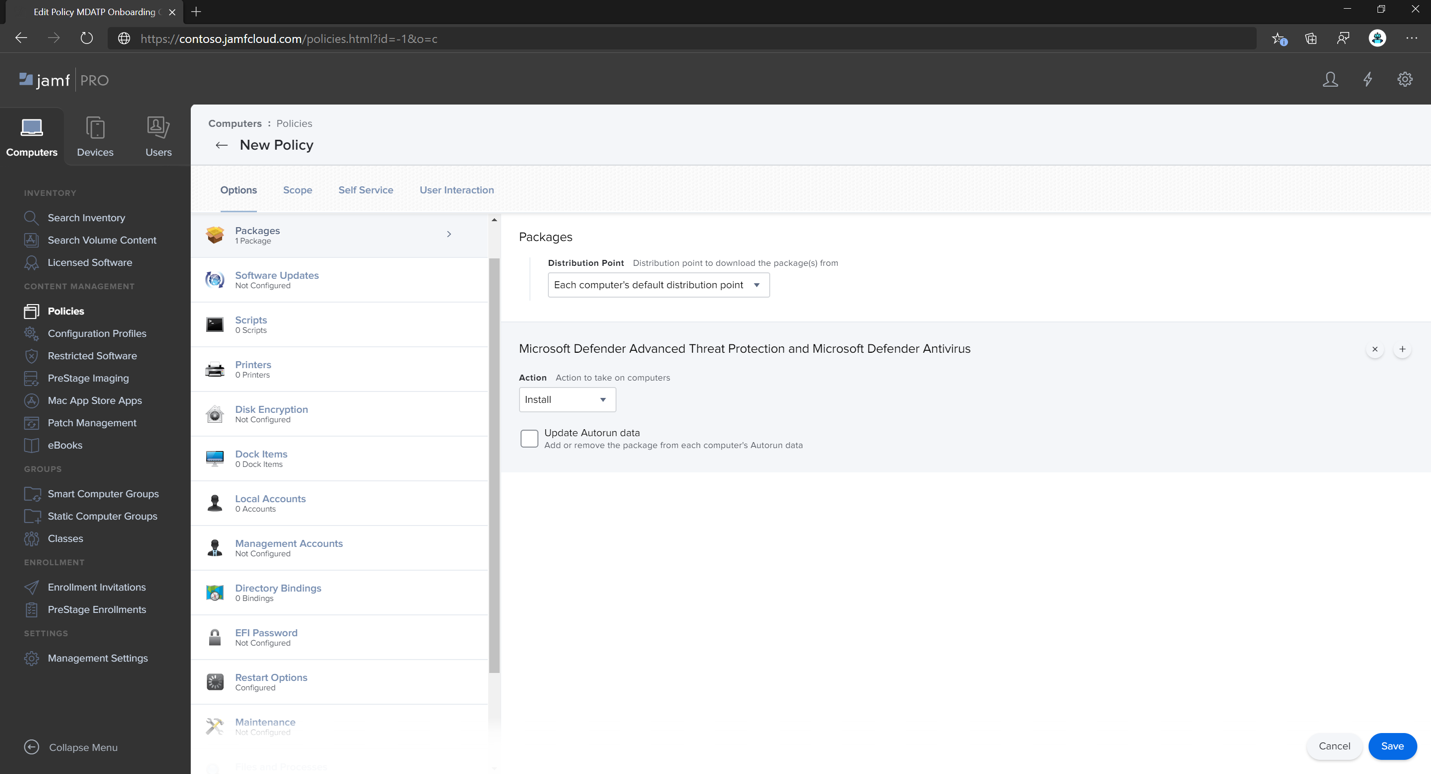

wdav.pkgまたはwdav_MDM_Contoso_200329.pkgにポイントします。[開く]を選択します。 表示名を Microsoft Defender Advanced Threat Protection と Microsoft Defender ウイルス対策に設定します。

- マニフェスト ファイル は必要ありません。 Microsoft Defender for Endpoint はマニフェスト ファイルなしで動作します。

- [オプション] タブ: 既定値をそのまま使用します。

- [制限事項] タブ: 既定値をそのまま使用します。

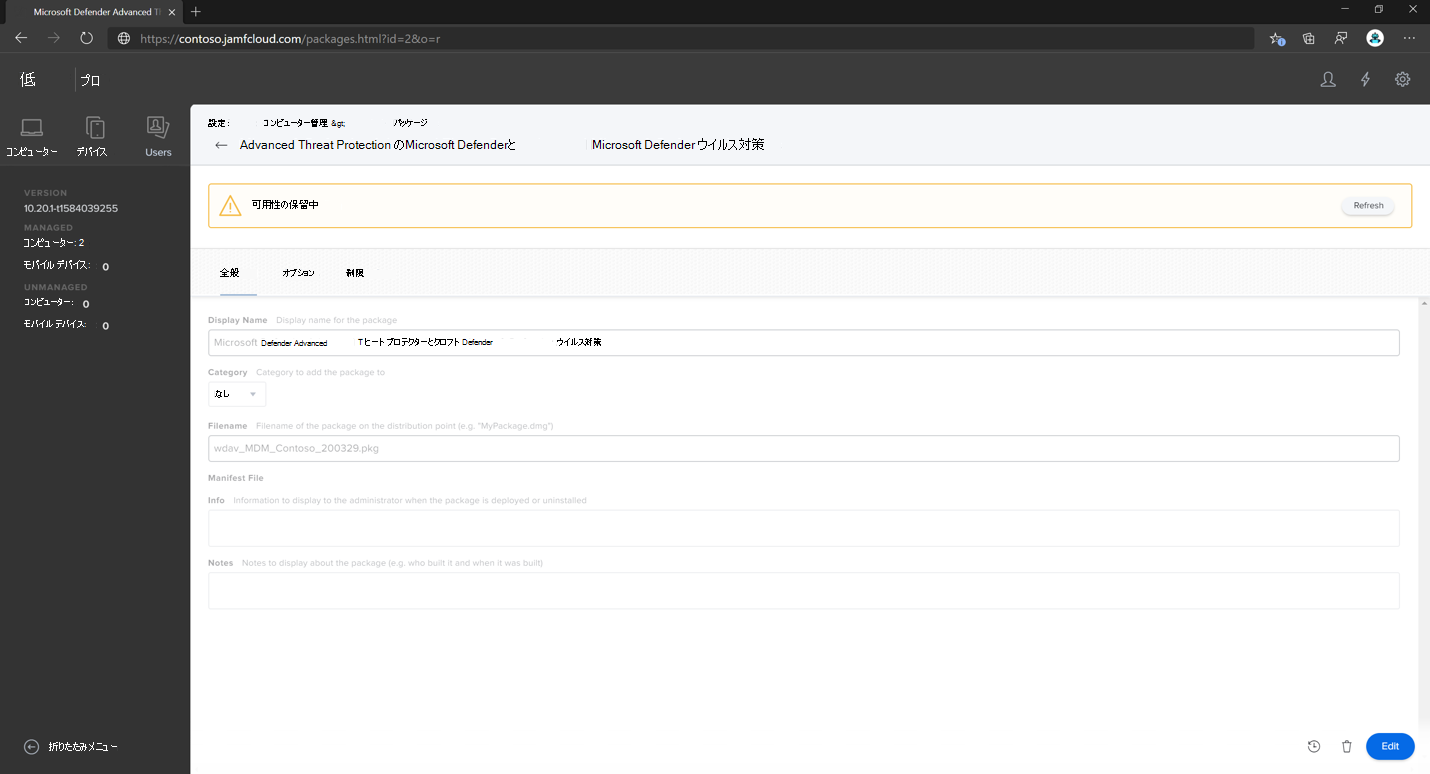

[保存] を選択します。 パッケージは Jamf Pro にアップロードされます。

パッケージがデプロイに使用できるようになるまで数分かかる場合があります。

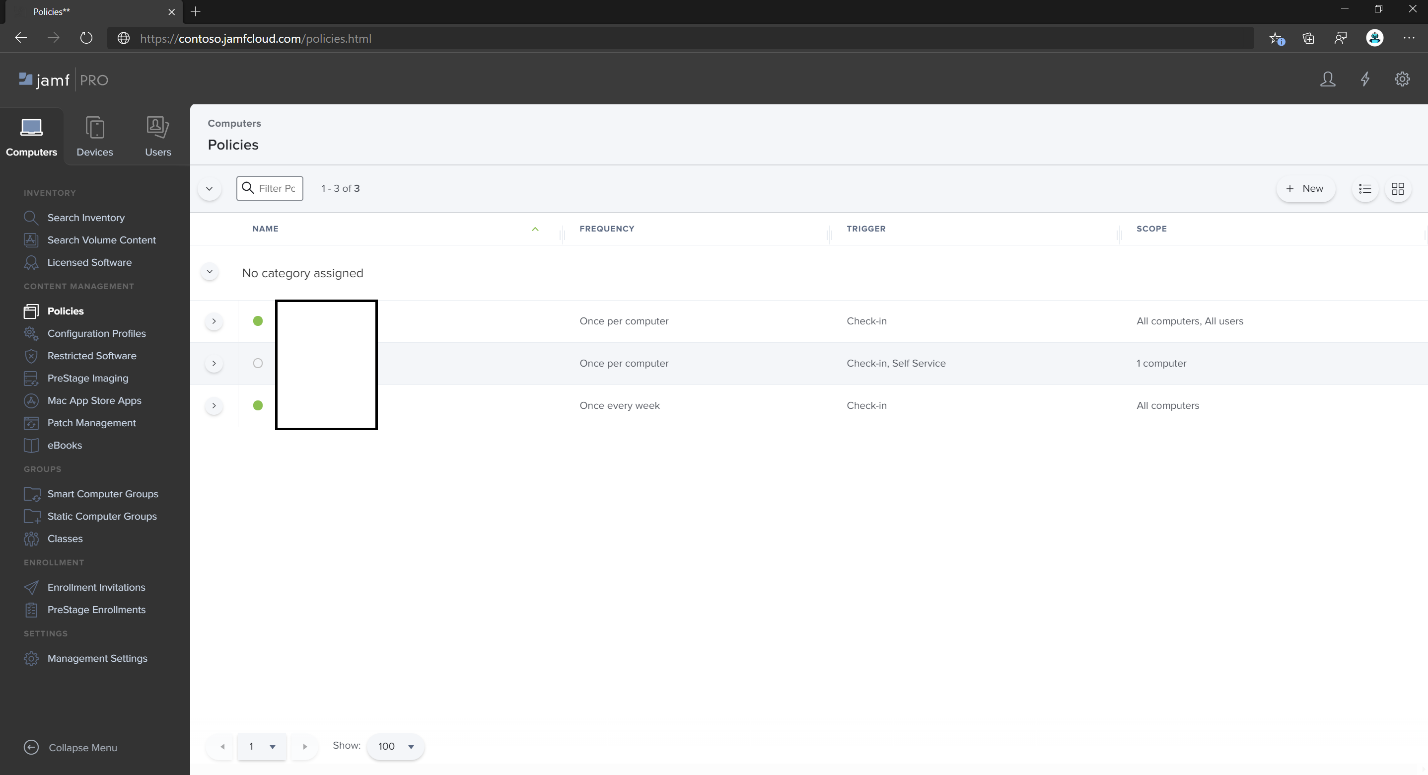

[ ポリシー] ページに 移動します。

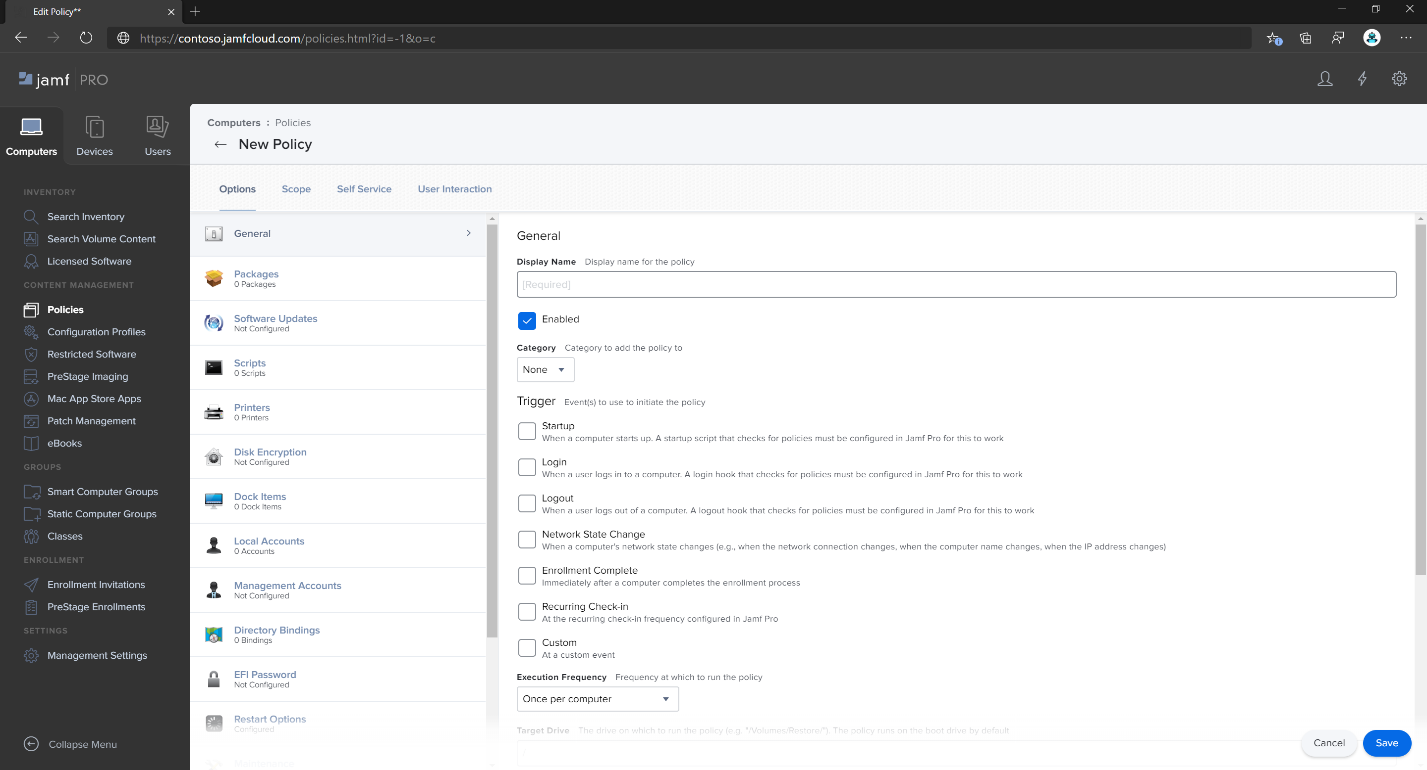

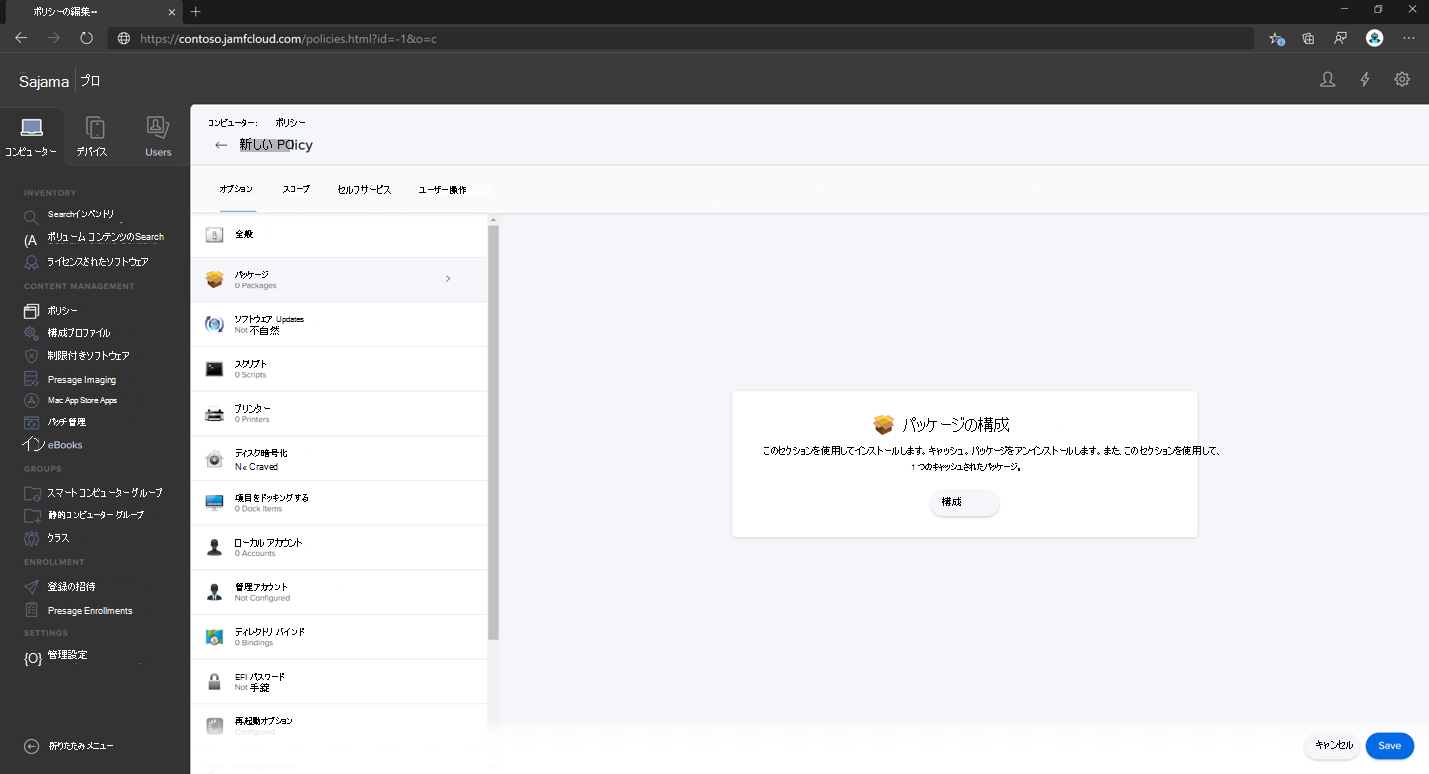

[ + 新規] を選択して、新しいポリシーを作成します。

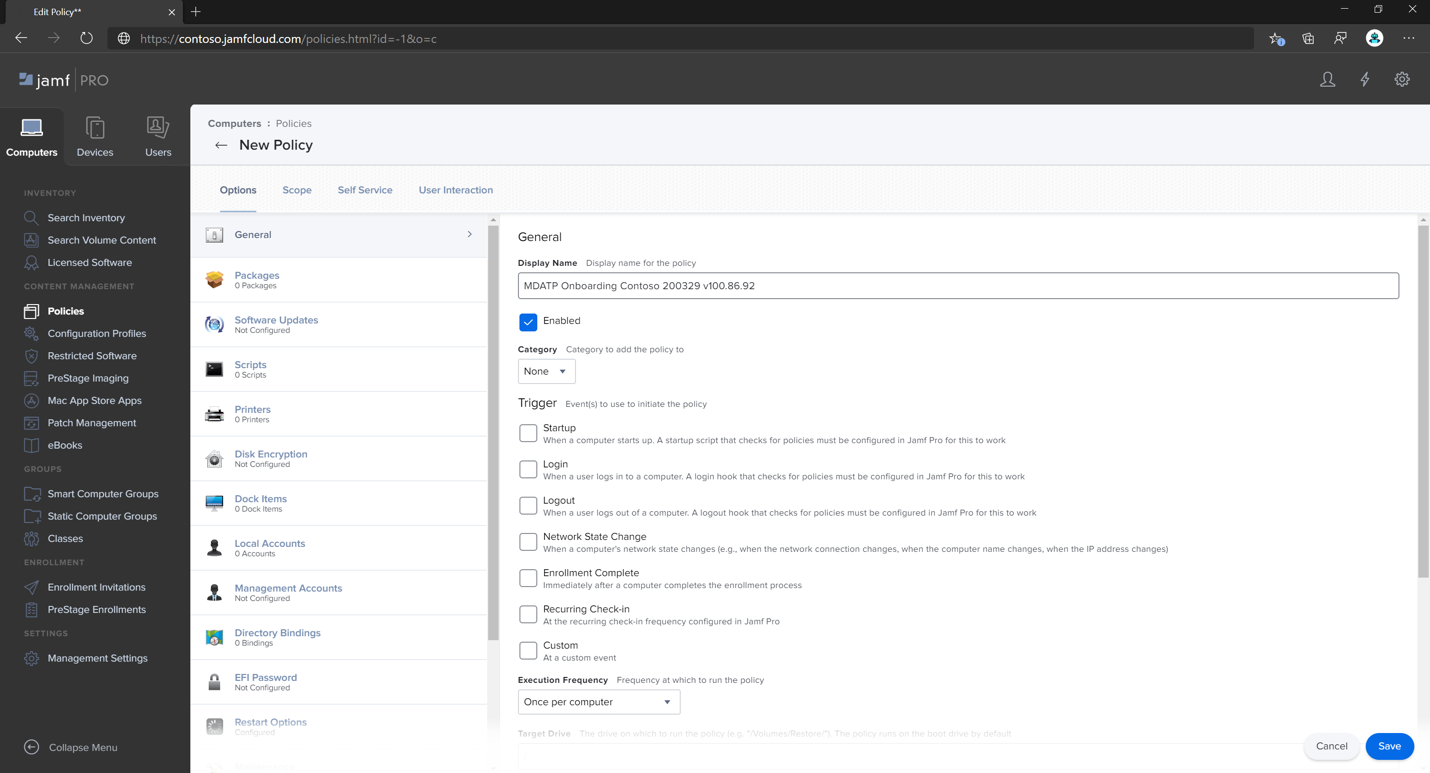

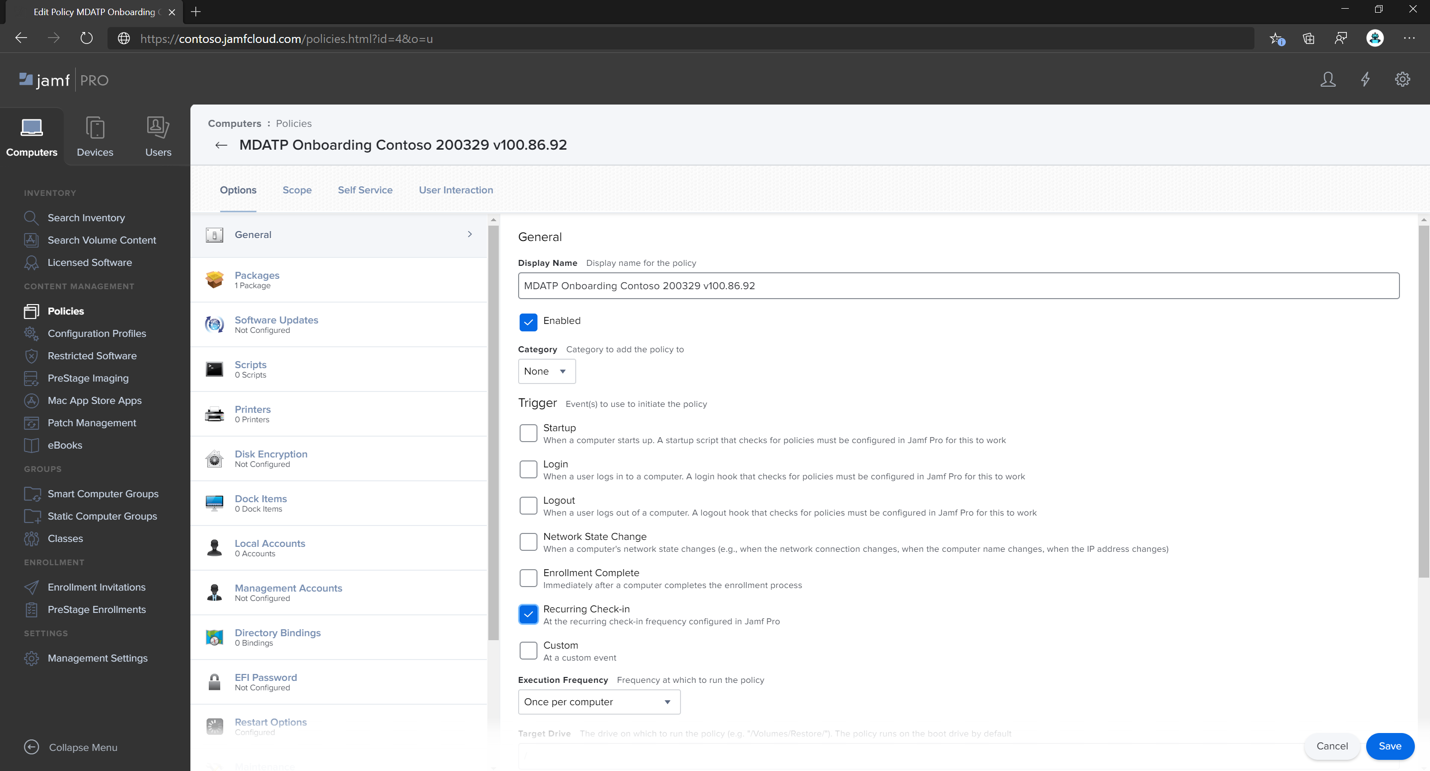

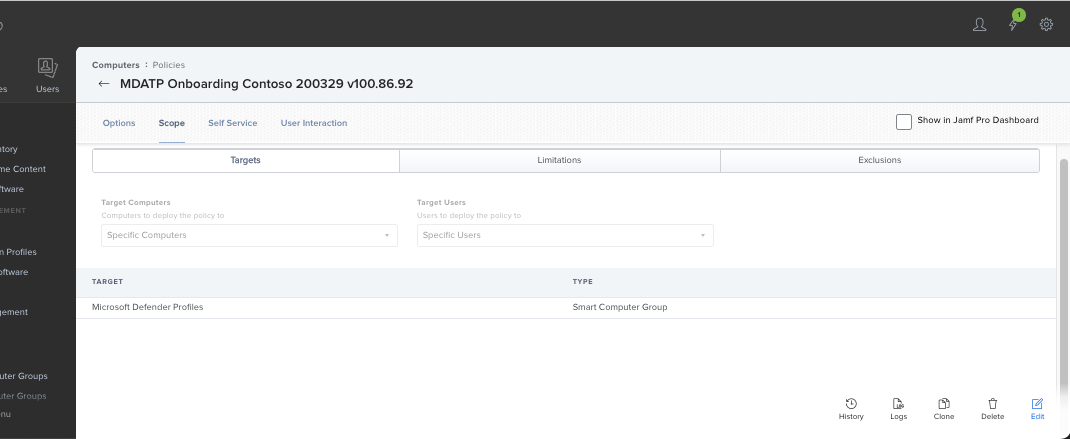

[ 全般] の [表示名] には、

MDATP Onboarding Contoso 200329 v100.86.92 or laterを使用します。[ 定期的なチェックイン] を選択します。

[保存] を選択します。

[ パッケージ>構成] を選択します。

Microsoft Defender Advanced Threat Protection と Microsoft Defender ウイルス対策の横にある [追加] ボタンを選択します。

[保存] を選択します。

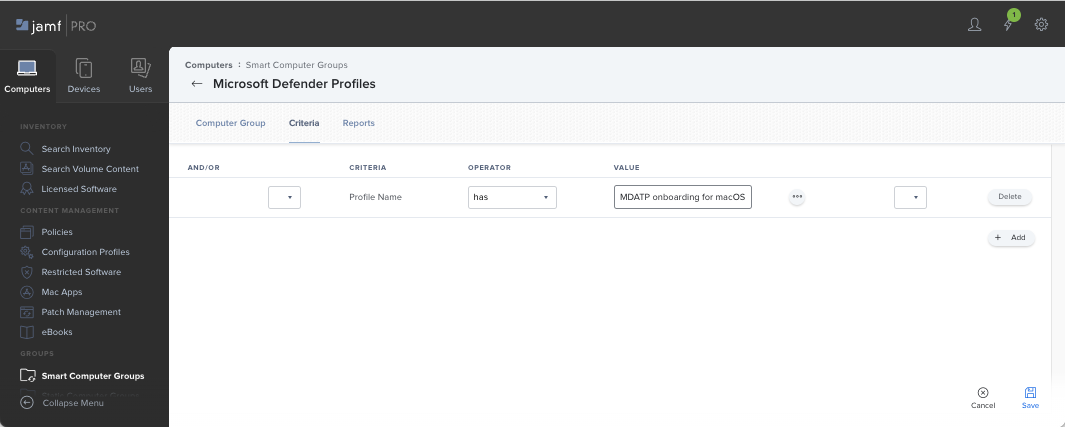

Microsoft Defender プロファイルを使用して、マシンのスマート グループを作成します。

ユーザー エクスペリエンスを向上させるには、Microsoft Defender のパッケージの前に、登録済みマシンの構成プロファイルをインストールする必要があります。 ほとんどの場合、JAMF Pro は構成プロファイルをすぐにプッシュし、それらのポリシーはしばらく (つまりチェックイン時) に実行されます。 ただし、場合によっては、構成プロファイルのデプロイを大幅な遅延でデプロイできます (つまり、ユーザーのマシンがロックされている場合)。

JAMF Pro は、正しい順序を確保する方法を提供します。 Microsoft Defender の構成プロファイルを既に受け取ったマシン用のスマート グループを作成し、Microsoft Defender のパッケージをそれらのマシンにのみインストールできます (このプロファイルを受け取るとすぐにインストールできます)。

次の手順を実行します。

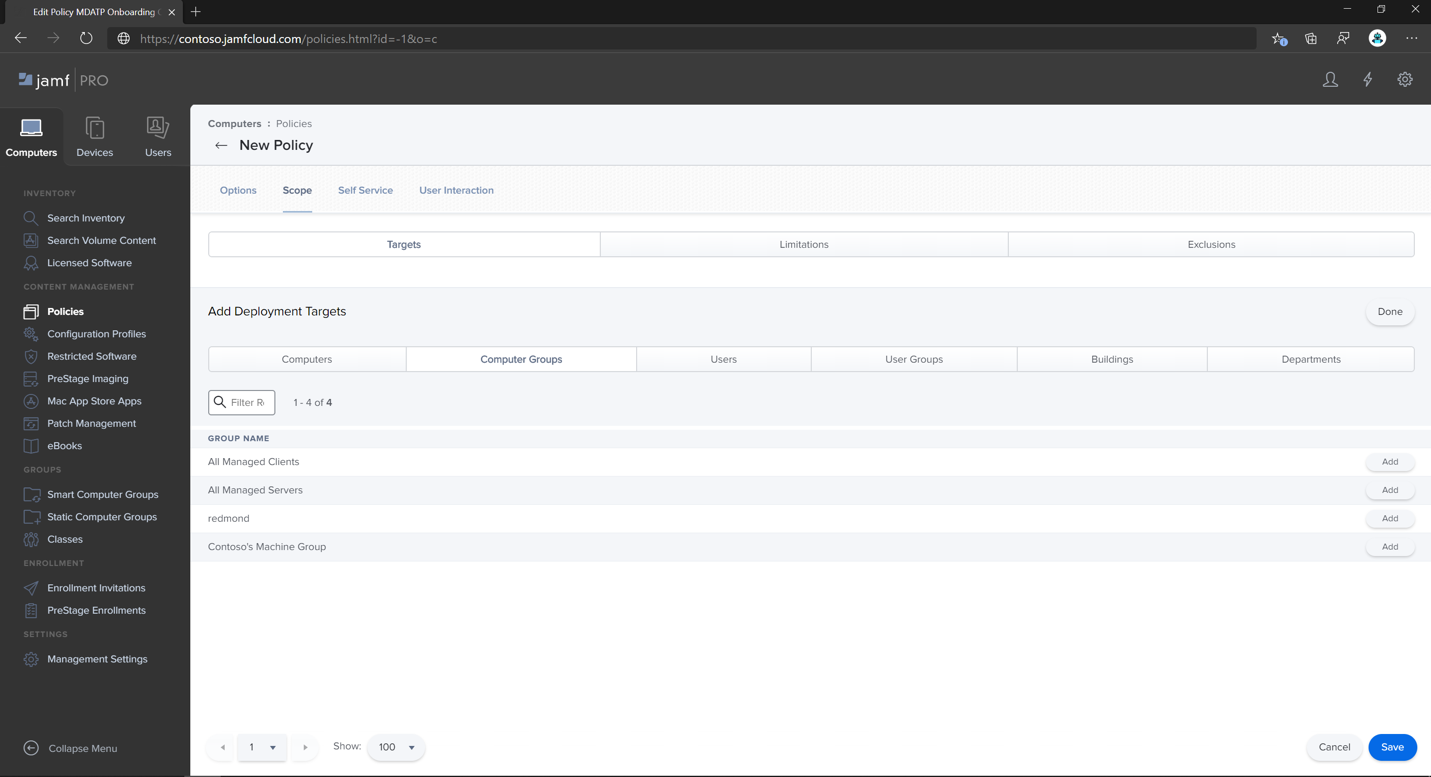

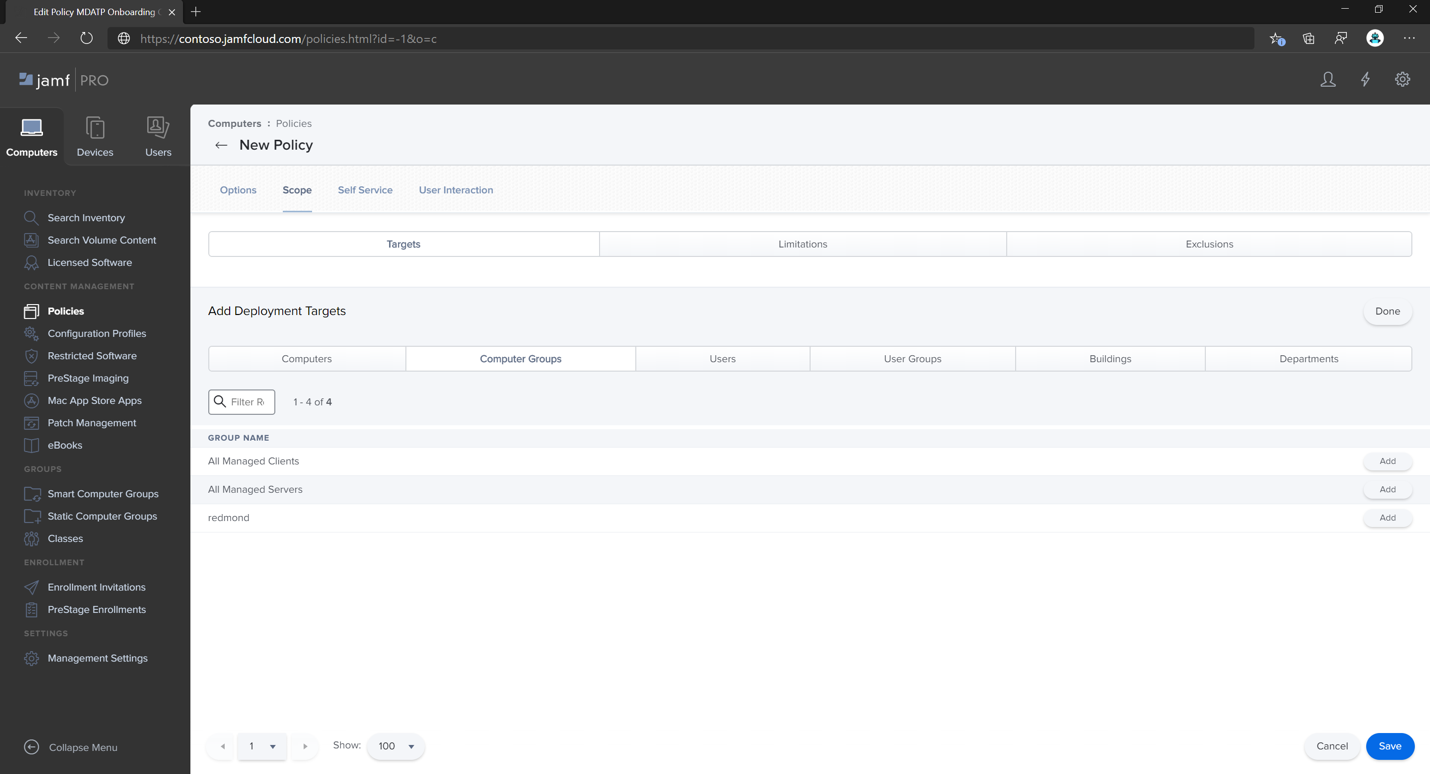

[ スコープ ] タブを選択します。

ターゲット コンピューターを選択します。

[ スコープ] で、[追加] を選択 します。

[ コンピューター グループ ] タブに切り替えます。作成したスマート グループを見つけて、[ 追加] を選択します。

ユーザーが自発的に (またはオンデマンドで) Defender for Endpoint をインストールする場合は、[ セルフサービス] を選択します。

[完了] を選択します。

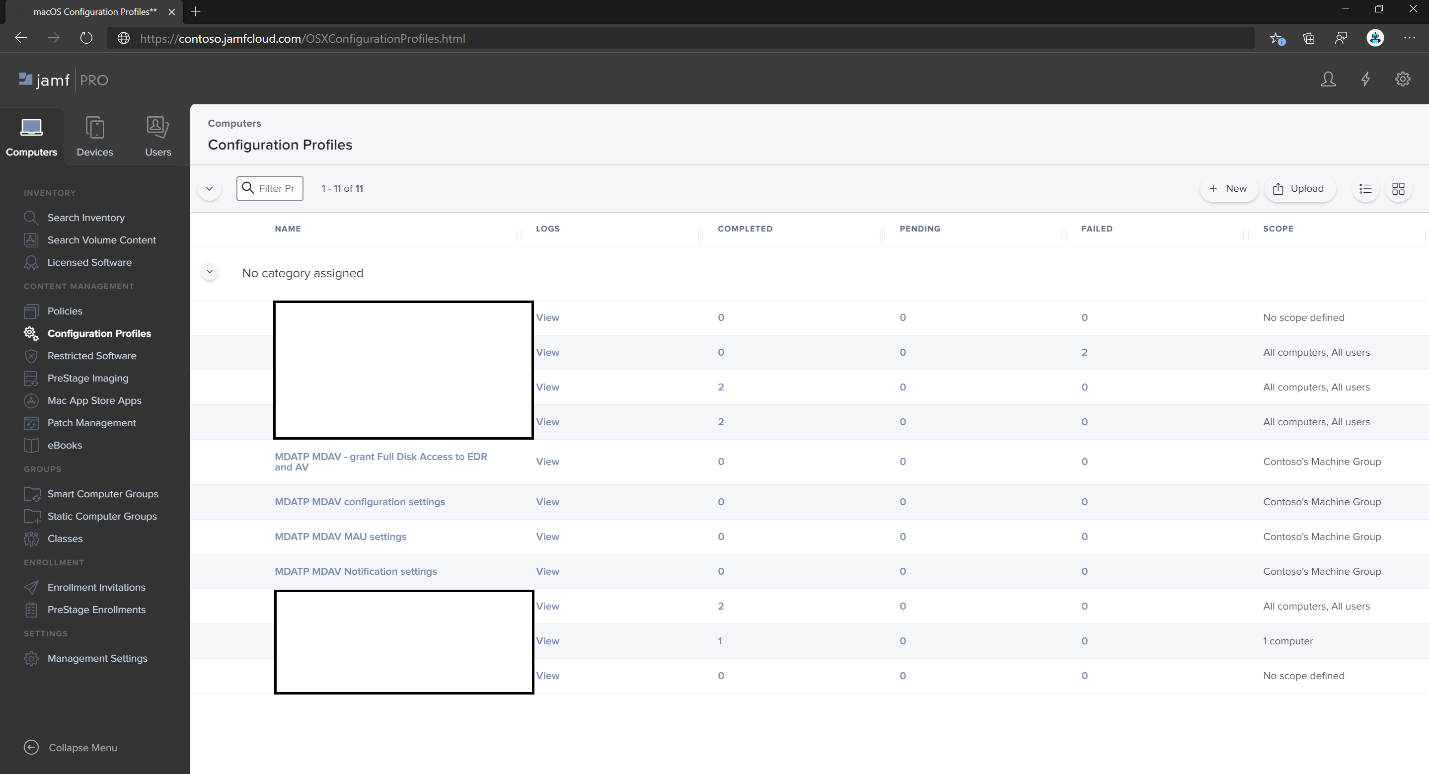

構成プロファイルのスコープ

JAMF では、構成プロファイルの一連のマシンを定義する必要があります。 Defender のパッケージを受け取るすべてのマシンも、上記 のすべての 構成プロファイルを受け取るようにする必要があります。

警告

JAMF では、動的に評価された特定の条件に一致するすべてのマシンへの構成プロファイルやポリシーなどの展開を許可するスマート コンピューター グループがサポートされています。 これは、構成プロファイルの配布に広く使用される強力な概念です。

ただし、これらの条件には、コンピューター上の Defender の存在を含めないように注意してください。 この基準を使用すると論理的に聞こえるかもしれませんが、診断が困難な問題が発生します。

Defender は、インストールの時点でこれらすべてのプロファイルに依存しています。 Defender の存在に応じて構成プロファイルを作成すると、構成プロファイルの展開が実質的に遅れ、最初に異常な製品や、プロファイルによって自動承認される特定のアプリケーションのアクセス許可の手動承認を求めるメッセージが表示されます。

構成プロファイルを展開 した後 に Microsoft Defender のパッケージを使用してポリシーを展開すると、必要なすべての構成がパッケージのインストール前に適用されるため、エンド ユーザーの最適なエクスペリエンスが保証されます。

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![[設定] ページ。](media/onboarding-macos.png)

![[スコープ] タブ。](media/jamfpro-scope-tab.png)

![構成設定の [スコープ] タブ。](media/10ab98358b2d602f3f67618735fa82fb.png)

![構成設定の [システム ポリシーのすべてのファイルの追加] オプション。](media/bd93e78b74c2660a0541af4690dd9485.png)

![システム拡張機能の [構成] オプションが表示されたペイン。](media/sysext-configure.png)

![[MDATP MDAV システム拡張機能] ウィンドウ。](media/sysext-configure2.png)

![[ターゲット コンピューター] 選択ウィンドウ。](media/0df36fc308ba569db204ee32db3fb40a.png)

![[新しい macOS 構成プロファイル] ウィンドウ。](media/0dde8a4c41110dbc398c485433a81359.png)

![[コンテンツ フィルター] ウィンドウ。](media/netext-scope.png)

![構成設定の [全般] タブ。](media/21de3658bf58b1b767a17358a3f06341.png)

![構成設定に関連する [スコープ] タブ。](media/8d80fe378a31143db9be0bacf7ddc5a3.png)

![構成設定の [セルフサービス] タブ。](media/c9f85bba3e96d627fe00fc5a8363b83a.png)

![[ポリシー] ページ。](media/632aaab79ae18d0d2b8e0c16b6ba39e2.png)