この記事の情報と手順を使用して、Microsoft Defender for EndpointをIntuneに接続し、Defender for Endpoint のデバイスをオンボードして構成します。 この記事の情報には、次の一般的な手順が含まれています。

- Intune と Microsoft Defender for Endpoint の間にサービス間接続を確立する。 この接続により、Intuneは、Defender for Endpoint クライアントのインストール (オンボード) と構成、Intuneで管理するサポートされているデバイスからのマシン リスク スコアの統合など、デバイス上のMicrosoft Defenderと対話できます。 IntuneでMicrosoft Defender for Endpointを使用するための前提条件を参照してください。

- デバイスを Defender for Endpoint にオンボードします。 デバイスをオンボードして、Microsoft Defender for Endpoint と通信を行い、そのリスク レベルを評価するのに役立つデータを提供するようにそれらを構成します。 各プラットフォームには、Defender にオンボードするための個別の要件があります。

- Intuneデバイス コンプライアンス ポリシーを使用して、許可するリスクのレベルを設定します。 Microsoft Defender for Endpointは、デバイスのリスク レベルについて報告します。 許可されたリスク レベルを超えるデバイスは、非準拠として識別されます。

- 条件付きアクセス ポリシーを使用して 、非準拠として識別されるデバイスを使用しているときに、ユーザーが企業リソースにアクセスできないようにします。

- Android と iOS/iPadOS のアプリ保護ポリシーを使用して、デバイスのリスク レベルを設定します。 アプリ保護 ポリシーは、登録済みデバイスと登録されていないデバイスの両方で機能します。

Intuneに登録するデバイスのMicrosoft Defender for Endpointの設定を管理するだけでなく、Intuneに登録されていないデバイスで Defender for Endpoint セキュリティ構成を管理できます。 このシナリオは、Microsoft Defender for Endpoint のセキュリティ管理と呼ばれ、[Microsoft Defender for Endpoint に Endpoint セキュリティ構成の適用を許可する] トグルを [オン] に設定する必要があります。 詳細については、「セキュリティ構成管理のMicrosoft Defender for Endpoint」を参照してください。

重要

Android デバイス管理者の管理は非推奨となり、Google Mobile Services (GMS) にアクセスできるデバイスでは使用できなくなります。 現在デバイス管理者管理を使用している場合は、別の Android 管理オプションに切り替えることをお勧めします。 サポートとヘルプのドキュメントは、Android 15 以前を実行している GMS を使用しない一部のデバイスで引き続き利用できます。 詳細については、「 GMS デバイスでの Android デバイス管理者のサポートの終了」を参照してください。

Microsoft Defender for EndpointをIntuneに接続する

Intuneと Defender for Endpoint を連携させるには、IntuneとMicrosoft Defender for Endpoint間のサービス間接続を設定する必要があります。 これはテナントごとに 1 回限りのアクションです。 セットアップには、Microsoft Defender セキュリティ センターとMicrosoft Intune管理センターの両方への管理アクセスが必要です。

IntuneとMicrosoft Defender for Endpoint統合を有効にする

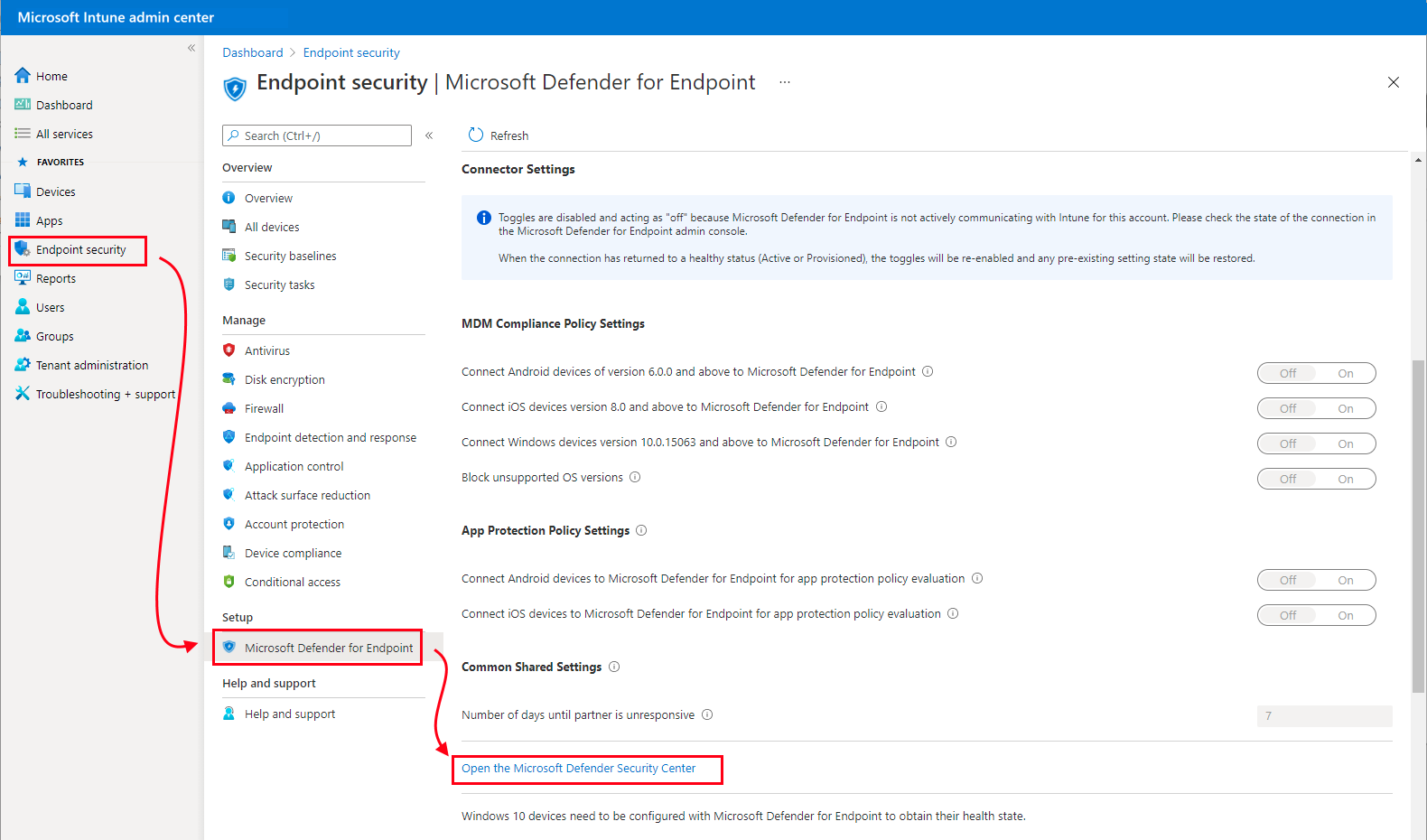

security.microsoft.com でMicrosoft Defender for Endpoint ポータルを開きます。 Intune管理センターには、Defender for Endpoint ポータルへのリンクも含まれています。

Microsoft Intune 管理センターにサインインします。

[エンドポイント セキュリティ>Microsoft Defender for Endpointを選択し、ページの上部にある [接続の状態] を確認します。 [有効] の場合、Defender とIntuneは既に接続されており、手順 2 に進むことができます。

状態が [使用不可] の場合は、ここで続行します。

Microsoft Defender for Endpoint ページの下部まで下にスクロールし、[Microsoft Defender セキュリティ センターを開く] リンクを選択してポータルのMicrosoft Defenderを開き、次の番号付き手順に進みます。

ヒント

接続が既にアクティブな場合は、Defender ポータルを開くリンクに「Microsoft Defender for Endpoint管理コンソールを開く」と読み取られます。

Microsoft Defender ポータルで次の手順を実行します。

左側のウィンドウを使用して下にスクロールし、[設定>Endpoints] を選択します。 次に、[エンドポイント] ウィンドウ で [ 高度な機能] を選択します。

![[設定] と [エンドポイント] へのパスを示す Defender コンソールのスクリーン ショット。](media/advanced-threat-protection-configure/defender-console-settings-endpoints.png)

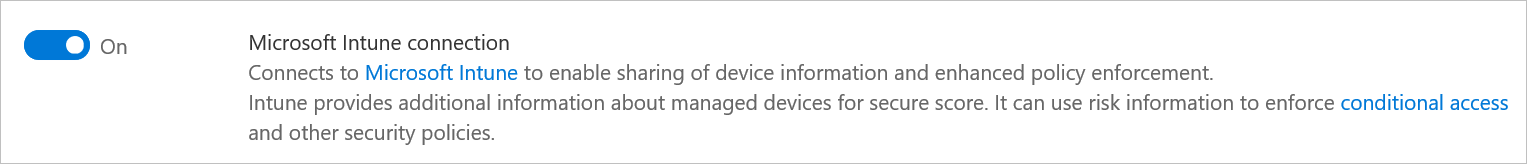

[高度な機能] ウィンドウで、下にスクロールしてMicrosoft Intune接続のエントリを探し、トグルを [オン] に設定します。

[設定の保存] を選択して、Intuneと Defender for Endpoint の間の接続を完了します。

注:

接続が確立したら、"少なくとも" 24 時間ごとに 1 回は互いと同期をとることがサービスに求められます。 接続が応答しないと見なされるまでの同期なしの日数は、Microsoft Intune管理センターで構成できます。 [エンドポイント セキュリティ]、[Microsoft Defender for Endpoint]、[パートナーが無応答になるまでの日数] の順に選択します。

Defender for Endpoint 統合の側面を構成するMicrosoft Intune管理センターの [Microsoft Defender for Endpoint] ページに戻ります。 [接続の状態] が [有効] と表示されます。

このページでは、使用するプラットフォームのサポートとプラットフォーム固有のオプションについて、各カテゴリと使用可能な構成を確認し、それらのトグルを [オン] に設定します。 後で戻って、これらのオプションのいずれかを有効または無効にすることができます。

Microsoft Defender for Endpointの次の統合を設定するには、アカウントに、Intuneの Mobile Threat Defense アクセス許可の読み取りと変更を含むIntuneロールベースのアクセス制御 (RBAC) ロールが割り当てられている必要があります。 Intuneの Endpoint Security Manager 組み込み管理者ロールには、これらのアクセス許可が含まれています。

コンプライアンス ポリシーの評価 - コンプライアンス ポリシーで Defender for Endpoint を使用するには、サポートするプラットフォームの [コンプライアンス ポリシー評価 ] で次を構成します。

- [Android デバイスを Microsoft Defender for Endpoint に接続します] を [オン] に設定します

- [iOS/iPadOS デバイスの接続] を [Microsoft Defender for Endpoint] を [オン] に設定します

- Microsoft Defender for Endpoint への [Connect Windows devices]\(Windows デバイスを接続する\) を [オン] に設定します

これらの構成が "オン" になっている場合、Intune で管理している該当するデバイスと、今後登録するデバイスは、コンプライアンスのために Microsoft Defender for Endpoint に接続されます。

iOS デバイスの場合、Defender for Endpoint では、iOS 用のMicrosoft Defender for Endpointアプリの脆弱性評価を提供するのに役立つ次の設定もサポートされています。 次の 2 つの設定の使用方法の詳細については、「 アプリの脆弱性評価を構成する」を参照してください。

[iOS デバイスのアプリ同期を有効にする]: [オン] に設定すると、Defender for Endpoint は脅威分析のために使用するIntuneから iOS アプリケーションのメタデータを要求できます。 iOS デバイスは MDM に登録され、デバイスのチェック中に更新されたアプリ データを提供する必要があります。

個人所有の iOS/iPadOS デバイスで完全なアプリケーション インベントリ データを送信する: この設定では、Defender for Endpoint がアプリ データを同期してアプリ インベントリリストを要求するときに、Defender for Endpoint と共有Intuneアプリケーション インベントリ データを制御します。

[オン] に設定すると、Defender for Endpoint は、個人所有の iOS/iPadOS デバイスのIntuneからアプリケーションの一覧を要求できます。 この一覧には、Intuneを介してデプロイされたアンマネージド アプリとアプリが含まれます。

[Off] に設定すると、アンマネージド アプリに関するデータは提供されません。 Intune は、Intune を介して展開されるアプリのデータを共有します。

詳細については、「Mobile Threat Defense トグル オプション」を参照してください。

アプリ保護ポリシーの評価 - Android および iOS/iPadOS 用のIntune アプリ保護ポリシーで Defender for Endpoint を使用するように次のトグルを構成し、使用するプラットフォームアプリ保護ポリシー評価の下で次を構成します。

- [Android デバイスの接続] を [エンドポイントのMicrosoft Defender] を [オン] に設定します。

- [iOS/iPadOS デバイスの接続] を [オン] にMicrosoft Defender for Endpointに設定します。

詳細については、「Mobile Threat Defense トグル オプション」を参照してください。

[保存] を選択します。

ヒント

2023 年 8 月のIntune サービス リリース (2308) の時点で、Microsoft Defender for Endpoint コネクタに対して従来の条件付きアクセス (CA) ポリシーは作成されなくなりました。 テナントに、Microsoft Defender for Endpointとの統合のために以前に作成されたクラシック CA ポリシーがある場合は、削除できます。 従来の条件付きアクセス ポリシーを表示するには、Azure で[Microsoft Entra ID>Conditional Access>Classic ポリシー] に移動します。

デバイスのオンボード

IntuneとMicrosoft Defender for Endpointの間にサービス間接続を確立したら、Intuneを使用してマネージド デバイスをオンボードしてMicrosoft Defender for Endpointします。 オンボードには、デバイスを Defender for Endpoint サービスに登録して、セキュリティ上の脅威に対する保護と監視が行われ、デバイスのリスク レベルに関するデータの収集が可能になります。

デバイスをオンボードするときは、プラットフォームごとに最新バージョンのMicrosoft Defender for Endpointを使用してください。

Defender for Endpoint にデバイスをオンボードするプロセスは、プラットフォームによって異なります。

Windows デバイスのオンボード

Intuneと Defender の間の接続が確立されると、Intuneは自動的に Defender からオンボード構成パッケージを受け取ります。このパッケージは、Intuneが Windows デバイスのオンボードに使用できます。 このパッケージは、Intune EDR ポリシーによって使用され、Microsoft Defender for Endpoint サービスと通信し、ファイルをスキャンして脅威を検出するようにデバイスを構成します。 オンボードされたデバイスは、コンプライアンス ポリシーに基づいてリスク レベルをMicrosoft Defender for Endpointに報告します。

構成パッケージを使用したデバイスのオンボードは、1 回限りのアクションです。

Windows デバイスのオンボード パッケージを展開するには、構成済みの EDR ポリシー オプションを使用できます。このオプションを [すべてのデバイス ] グループに展開して該当するすべての Windows デバイスをオンボードするか、EDR ポリシーを手動で作成してより詳細な展開を行うことができます。これには、いくつかの追加の手順を完了する必要があります。

構成済みのポリシーを使用する

このパスでは、オンボード ポリシーの名前を指定し、 プラットフォーム とプロファイルの両方を選択 します。 その他の設定は事前に選択されており、追加の設定を使用しないオンボード パッケージの使用、 既定 のスコープ タグの使用、 すべてのデバイス グループへの割り当てが含まれます。 ポリシーの作成時にこれらのオプションを変更することはできませんが、後で戻ってポリシーの詳細を編集できます。

Microsoft Intune管理センターを開き、[エンドポイント のセキュリティ>エンドポイントの検出と応答] に移動し>EDR の [オンボード状態] タブを選択します。

このタブで、[ 構成済みポリシーの展開] を選択します。

[プラットフォーム] では、Intuneによって直接管理されるデバイスの場合は [Windows] を、テナント接続シナリオで管理されるデバイスの場合は [Windows ] (ConfigMgr) を選択します。 [プロファイル] で、[ エンドポイントの検出と応答] を選択します。

ポリシーの [名前] を指定します。

[ 確認と作成 ] ページで、このポリシーの構成を確認できます。 準備ができたら、[ 保存] を選択してこのポリシーを保存します。このポリシーは、 すぐに [すべてのデバイス] グループへの展開を開始します。

独自の EDR ポリシーを作成します。

このパスを使用すると、デバイスへの展開を開始する前に、初期オンボード ポリシーのすべての側面を定義できます。

Microsoft Intune 管理センターにサインインします。

[エンドポイント セキュリティ>エンドポイントの検出と応答] を選択し> [概要] タブで [ポリシーの作成] を選択します。

[ プラットフォーム ] で [Windows] を選択し、[プロファイル] で [ エンドポイントの検出と応答] を選択し、[ 作成] を選択します。

[ 基本 ] ページで、プロファイルの [名前] と [説明 ] (省略可能) を入力し、[次へ] を選択します。

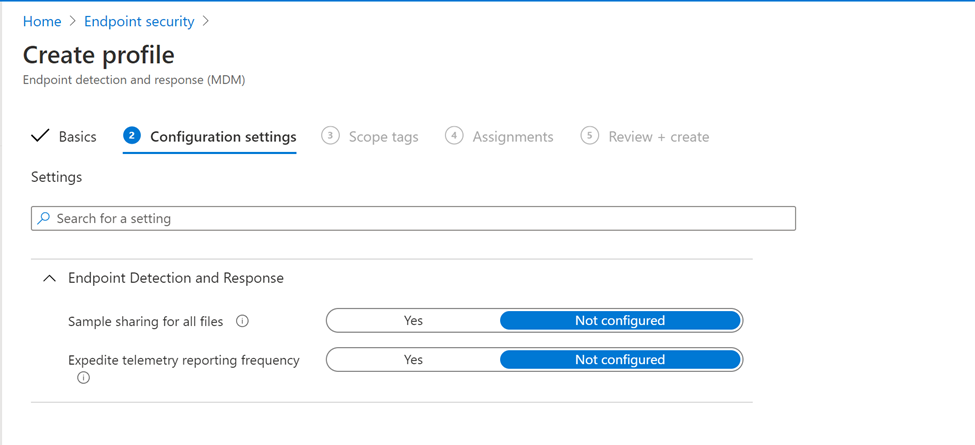

[ 構成設定 ] ページで、ニーズに応じて次のオプションを構成します。

Microsoft Defender for Endpointクライアント構成パッケージの種類: [コネクタから自動] を選択します。 このオプションを使用すると、オンボード ポリシーは、Microsoft Defenderから受信Intuneオンボード BLOB を自動的に使用します。 別の Defender for Endpoint デプロイにオンボードする場合は、[オンボード] を選択し、WindowsDefenderATP.onboarding BLOB ファイルのテキストを [オンボード (デバイス)] フィールドに貼り付けます。

サンプル共有: Microsoft Defender for Endpointサンプル共有構成パラメーターを取得または設定します。

[非推奨] テレメトリ レポート頻度: この設定は非推奨となり、新しいデバイスには適用されなくなります。 この設定は、これを構成した古いポリシーを表示するために、ポリシー UI に表示されたままです。

注:

上記の画面キャプチャは、Intune と Microsoft Defender for Endpoint の接続を構成した後の構成オプションを示しています。 接続すると、オンボード BLOB とオフボード BLOB の詳細が自動的に生成され、Intuneに転送されます。

この接続を正常に構成していない場合、クライアント構成パッケージの種類Microsoft Defender for Endpoint設定には、オンボード BLOB とオフボード BLOB を指定するオプションのみが含まれます。

[次へ] を選択して、[スコープ タグ] ページを開きます。 スコープ タグは省略可能です。 [次へ] を選んで続行します。

[割り当て] ページで、このプロファイルを受け取るグループを選択します。 プロファイルの割り当ての詳細については、ユーザーおよびデバイス プロファイルの割り当てに関するページを参照してください。

ユーザー グループに展開する場合、ユーザーはポリシーが適用される前にデバイスにサインインする必要があり、デバイスは Defender for Endpoint にオンボードできます。

[次へ] を選んで続行します。

[確認および作成] ページで、完了したら [作成] を選択します。 作成したプロファイルのポリシーの種類を選択すると、新しいプロファイルが一覧に表示されます。

ヒント

デバイス構成ポリシーやエンドポイント検出と応答ポリシーなどの複数のポリシーまたはポリシーの種類を使用して同じデバイス設定を管理する場合は、デバイスのポリシー競合を作成できます。 競合の詳細については、"セキュリティ ポリシーの管理" に関する記事の「競合の管理」を参照してください。

macOS デバイスをオンボードする

Intune と Microsoft Defender for Endpoint の間にサービス間接続を確立した後は、Microsoft Defender for Endpoint に macOS デバイスをオンボードできます。 オンボードによって Microsoft Defender Endpoint と通信するようにデバイスが構成され、その後、デバイスのリスク レベルに関するデータが収集されます。

Intuneでは、windows デバイスの場合と同様に、macOS の自動オンボード パッケージはサポートされていません。 Intune の構成ガイダンスについては、macOS 用 Microsoft Defender For Endpoint に関する記事を参照してください。

最新リリースの新機能を含む Mac 用Microsoft Defender for Endpointの詳細については、Microsoft 365 セキュリティ ドキュメントの「Microsoft Defender for Endpoint for Mac」を参照してください。

Android デバイスをオンボードする

Intune と Microsoft Defender for Endpoint の間にサービス間接続を確立した後は、Microsoft Defender for Endpoint に Android デバイスをオンボードできます。

Intuneでは、Windows デバイスの場合と同様に、Android 用の自動オンボード パッケージはサポートされていません。 Intuneの構成ガイダンスについては、Android の前提条件とオンボード手順に関するMicrosoft Defender for Endpointドキュメントの「Android のMicrosoft Defender for Endpointの概要」を参照してください。

Android を実行するデバイスの場合、Intune ポリシーを使用して、Android に対する Microsoft Defender for Endpoint を変更することもできます。 詳細については、Microsoft Defender for Endpoint の Web 保護に関するページを参照してください。

iOS/iPadOS デバイスをオンボードする

Intune と Microsoft Defender for Endpoint の間にサービス間接続を確立した後は、Microsoft Defender for Endpoint に iOS/iPadOS デバイスをオンボードできます。

Intuneでは、Windows デバイスの場合と同様に、iOS/iPadOS の自動オンボード パッケージはサポートされていません。 Intuneの構成ガイダンスについては、iOS/iPadOS の前提条件とオンボード手順については、Microsoft Defender for Endpointドキュメントの「iOS のMicrosoft Defender for Endpointの概要」を参照してください。

iOS/iPadOS (監視モード) を実行するデバイスでは、この種のデバイスのプラットフォームに用意されている高度な管理能力を使った特別な機能を利用できます。 これらの機能を利用するには、デバイスが 監視モードであるかどうかを Defender アプリで認識する必要があります。 詳細については、「 監視対象デバイスの完全な展開」を参照してください。

Microsoft Intune 管理センターにサインインします。

[ Apps>Configuration>Create] を選択し、ドロップダウン リストから [マネージド デバイス ] を選択します。

[基本] ページで、プロファイルの "名前" と "説明" (必要に応じて) を入力し、[プラットフォーム] として [iOS/iPadOS] を選択して、[次へ] を選択します。

[対象アプリ] として [Microsoft Defender for iOS] を選択します。

[設定] ページで、[構成キー] を issupervised に設定し、[値の型] を [文字列] に設定し、[構成値] に {{issupervised}} を設定します。

[次へ] を選択して、[スコープ タグ] ページを開きます。 スコープ タグは省略可能です。 [次へ] を選んで続行します。

[割り当て] ページで、このプロファイルを受け取るグループを選択します。 このシナリオの場合、[すべてのデバイス] を対象にするのがベスト プラクティスです。 プロファイルの割り当ての詳細については、ユーザーおよびデバイス プロファイルの割り当てに関するページを参照してください。

ユーザー グループにポリシーを展開する場合、ユーザーはポリシーを適用する前にデバイスにサインインする必要があります。

[次へ] を選択します。

[確認および作成] ページで、完了したら、[作成] を選択します。 構成プロファイルの一覧に新しいプロファイルが表示されます。

Microsoft Defender for Endpointにオンボードされているデバイスの数を表示する

[エンドポイント のセキュリティ]、[エンドポイントの検出と応答] の順に移動し> [EDR オンボード状態] タブを選択すると>、Intune管理センター内からデバイスのオンボード状態に関するレポートを表示できます。

この情報を表示するには、Microsoft Defender Advanced Threat Protection アクセス許可の読み取りを含むIntune ロールがアカウントに割り当てられている必要があります。

デバイスのリスク レベルを設定するコンプライアンス ポリシーを作成して割り当てる

Android、iOS/iPadOS、Windows デバイスの場合、コンプライアンス ポリシーによって、デバイスに対して許容可能と見なすリスク レベルが決まります。

コンプライアンス ポリシーの作成に慣れていない場合は、「Microsoft Intune でコンプライアンス ポリシーを作成する」の記事の「ポリシーを作成する」の手順を参照してください。 次の情報は、コンプライアンス ポリシーの一部として Microsoft Defender for Endpoint を構成する場合に固有のものです。

Microsoft Intune 管理センターにサインインします。

[ デバイス>コンプライアンス] を選択します。 [ポリシー] タブで、[+ ポリシーの 作成] を選択 します。

[プラットフォーム] については、ドロップダウン ボックスを使用して、次のいずれかのオプションを選択します。

- Android デバイス管理者

- Android エンタープライズ

- iOS/iPadOS

- Windows 10 以降

次に、[ 作成] を選択します。

[ 基本 ] タブで、後でこのポリシーを識別するのに役立つ [名前] を 指定します。 [説明] を指定することもできます。

[コンプライアンス設定] タブで、[Microsoft Defender for Endpoint] カテゴリを展開し、[デバイスをマシン リスク スコアの下に置く必要がある] オプションを希望のレベルに設定します。

脅威レベルの分類は、Microsoft Defender for Endpoint によって決定されます。

- [クリア]: このレベルはセキュリティ上最も安全です。 デバイスには既存のいかなる脅威も存在できず、引き続き会社のリソースにアクセスできます。 いずれかの脅威が見つかった場合、デバイスは非準拠と評価されます。 (Microsoft Defender for Endpoint には値 [安全] が使用されます。)

- [低]: 低レベルの脅威が存在する場合にのみ、デバイスは準拠しています。 脅威レベルが中または高のデバイスは非準拠になります。

- [中]: デバイスに存在する脅威が低または中の場合、デバイスは準拠しています。 高レベルの脅威が検出された場合は、デバイスは非準拠と判定されます。

- [高]: 最も安全性の低いレベルであり、すべての脅威レベルが許容されます。 脅威レベルが高、中または低のデバイスは準拠していると見なされます。

該当するグループへのポリシーの割り当てを含め、ポリシーの構成を完了します。

デバイス リスク レベルを設定するアプリ保護ポリシーを作成し、割り当てる

iOS および iPadOS または Android 用のアプリケーション保護ポリシーを作成するための手順に従い、[アプリ]、[条件付き起動]、[割り当て] ページで次の情報を使用します。

アプリ: アプリ保護ポリシーの対象とするアプリを選択します。 この機能セットでは、選択した Mobile Threat Defense ベンダーによるデバイスのリスク評価に基づいて、これらのアプリがブロックまたは選択的にワイプされます。

条件付き起動: [ デバイスの条件] の下にあるドロップダウン ボックスを使用して、[ 最大許容デバイス脅威レベル] を選択します。

脅威レベルの [値] のオプション:

- [セキュリティ保護]: このレベルはセキュリティ上最も安全です。 デバイスにいかなる脅威も存在できず、デバイスからは引き続き会社のリソースにアクセスできます。 いずれかの脅威が見つかった場合、デバイスは非準拠と評価されます。

- [低]: 存在する脅威が低レベルの場合のみ、デバイスは準拠しています。 低レベルより高い脅威が存在する場合、デバイスは非準拠状態になります。

- [中]: デバイスに存在する脅威が低レベルまたは中レベルの場合、デバイスは準拠しています。 高レベルの脅威が検出された場合は、デバイスは非準拠と判定されます。

- [高]: このレベルは最も安全性が低く、すべての脅威レベルが許可され、Mobile Threat Defense はレポート目的にのみ使用されます。 デバイスには、この設定でアクティブ化された MTD アプリが含まれている必要があります。

[アクション] のオプション:

- [アクセスのブロック]

- [データのワイプ]

[割り当て]: このポリシーをユーザーのグループに割り当てます。 Intune アプリ保護の対象アプリで企業データにアクセスすることについて、このグループのメンバーが使用するデバイスが評価されます。

重要

保護されたアプリに対してアプリ保護ポリシーを作成すると、デバイスの脅威レベルが評価されます。 構成によっては、許容レベルを満たしていないデバイスは、条件付き起動によりブロックされるか、選択的にワイプされます。 ブロックされた場合は、デバイスの脅威が解決され、選択した MTD ベンダーによって Intune に報告されるまで、会社のリソースにアクセスすることはできません。

条件付きアクセス ポリシーを作成します

条件付きアクセス ポリシーでは、Microsoft Defender for Endpointからのデータを使用して、設定した脅威レベルを超えるデバイスのリソースへのアクセスをブロックできます。 デバイスから企業リソース (SharePoint や Exchange Online など) へのアクセスをブロックできます。

ヒント

条件付きアクセスは、Microsoft Entraテクノロジです。 Microsoft Intune管理センターにある条件付きアクセス ノードは、Microsoft Entraのノードです。

Microsoft Intune 管理センターにサインインします。

[ Endpoint security>Conditional Access>新しいポリシーを作成する] を選択します。 Intuneでは、Azure portalからの条件付きアクセスのポリシー作成ユーザー インターフェイスが表示されるため、インターフェイスは、使い慣れたポリシー作成ワークフローとは異なります。

ポリシー名を入力 します。

[ユーザー] の場合は、[含める] タブと [除外] タブを使用して、このポリシーを受け取るグループを構成します。

[ターゲット リソース] で、[このポリシーがクラウド アプリに適用される内容を選択する] を設定し、保護するアプリを選択します。 たとえば、[アプリの選択] を選択し、[選択] で [SharePoint Online と Office 365 Exchange Online Office 365検索して選択します。

[ 条件] で [ クライアント アプリ ] を選択し、[ 構成] を[はい] に設定します。 次に、[ ブラウザー ] と [ モバイル アプリ] と [デスクトップ クライアント] のチェック ボックスをオンにします。 次に、[ 完了 ] を選択してクライアント アプリの構成を保存します。

[ 許可] で、デバイスコンプライアンス規則に基づいて適用するようにこのポリシーを構成します。 例:

- [ アクセス権の付与] を選択します。

- [ デバイスを準拠としてマークする必要がある] チェック ボックスをオンにします。

- [ 選択したすべてのコントロールを必須にする] を選択します。 [ 選択] を選択 して、構成の許可を保存します。

[ ポリシーを有効にする] で、[オン] を選択し、[ 作成 ] を選択して変更を保存します。

関連コンテンツ

Intune のドキュメントで詳細を確認します。

詳細については、Defender for Endpoint のドキュメントを参照してください。