診断情報の収集

問題を再現できる場合は、ログ レベルを上げ、しばらくシステムを実行してから、ログ レベルを既定に復元します。

ログ 記録レベルを上げる:

mdatp log level set --level debugLog level configured successfully問題を再現します。

sudo mdatp diagnostic createを実行して、Microsoft Defender for Endpoint ログをバックアップします。 ファイルは、.zipアーカイブ内に格納されます。 このコマンドは、操作が成功した後にバックアップへのファイル パスも出力します。ヒント

既定では、診断ログは

/Library/Application Support/Microsoft/Defender/wdavdiag/に保存されます。 診断ログが保存されているディレクトリを変更するには、次のコマンドに--path [directory]を渡し、[directory]を目的のディレクトリに置き換えます。sudo mdatp diagnostic createDiagnostic file created: "/Library/Application Support/Microsoft/Defender/wdavdiag/932e68a8-8f2e-4ad0-a7f2-65eb97c0de01.zip"ログ レベルを復元します。

mdatp log level set --level infoLog level configured successfully

ログのインストールに関する問題

インストール中にエラーが発生した場合、インストーラーは一般的なエラーのみを報告します。 詳細なログは、 /Library/Logs/Microsoft/mdatp/install.logに保存されます。 インストール中に問題が発生した場合は、サポート ケースを開くときにこのファイルを送信して、原因の診断に役立ててください。

インストールの問題のトラブルシューティングの詳細については、「macOS でのMicrosoft Defender for Endpointのインストールに関する問題のトラブルシューティング」を参照してください。

コマンド ラインからの構成

サポートされている出力の種類

テーブル形式と JSON 形式の出力型をサポートします。 コマンドごとに、既定の出力動作があります。 次のコマンドを使用して、好みの出力形式で出力を変更できます。

-output json

-output table

製品設定の制御やオンデマンド スキャンのトリガーなどの重要なタスクは、コマンド ラインを使用して実行できます。

| グループ | シナリオ | command |

|---|---|---|

| 構成 | パッシブ モードでウイルス対策をオンまたはオフにする | mdatp config passive-mode --value [enabled/disabled] |

| 構成 | リアルタイム保護のオン/オフを切り替える | mdatp config real-time-protection --value [enabled/disabled] |

| 構成 | 動作監視のオン/オフを切り替える | mdatp config behavior-monitoring --value [enabled/disabled] |

| 構成 | クラウド保護のオン/オフを切り替える | mdatp config cloud --value [enabled/disabled] |

| 構成 | 製品診断のオン/オフを切り替える | mdatp config cloud-diagnostic --value [enabled/disabled] |

| 構成 | 自動サンプル送信のオン/オフを切り替える | mdatp config cloud-automatic-sample-submission --value [enabled/disabled] |

| 構成 | PUA 保護のオン/オフを切り替える | mdatp threat policy set --type potentially_unwanted_application -- action [block/audit/off |

| 構成 | プロセスのウイルス対策除外を追加/削除する |

mdatp exclusion process [add/remove] --path [path-to-process]または mdatp exclusion process [add\|remove] --name [process-name] |

| 構成 | ファイルのウイルス対策除外を追加/削除する | mdatp exclusion file [add/remove] --path [path-to-file] |

| 構成 | ディレクトリのウイルス対策の除外を追加/削除する | mdatp exclusion folder [add/remove] --path [path-to-directory] |

| 構成 | ファイル拡張子のウイルス対策除外を追加/削除する | mdatp exclusion extension [add/remove] --name [extension] |

| 構成 | すべてのウイルス対策の除外を一覧表示する | mdatp exclusion list |

| 構成 | オンデマンド スキャンの並列処理の程度を構成する | mdatp config maximum-on-demand-scan-threads --value [numerical-value-between-1-and-64] |

| 構成 | セキュリティ インテリジェンスの更新後にスキャンをオンまたはオフにする | mdatp config scan-after-definition-update --value [enabled/disabled] |

| 構成 | アーカイブ スキャンのオン/オフを切り替える (オンデマンド スキャンのみ) | mdatp config scan-archives --value [enabled/disabled] |

| 構成 | ファイル ハッシュ計算のオン/オフを切り替える | mdatp config enable-file-hash-computation --value [enabled/disabled] |

| 保護 | パスをスキャンする | mdatp scan custom --path [path] [--ignore-exclusions] |

| 保護 | クイック スキャンを実行する | mdatp scan quick |

| 保護 | フル スキャンを実行する | mdatp scan full |

| 保護 | 進行中のオンデマンド スキャンを取り消す | mdatp scan cancel |

| 保護 | セキュリティ インテリジェンスの更新プログラムを要求する | mdatp definitions update |

| 構成 | 許可リストに脅威名を追加する | mdatp threat allowed add --name [threat-name] |

| 構成 | 許可されたリストから脅威名を削除する | mdatp threat allowed remove --name [threat-name] |

| 構成 | 許可されているすべての脅威名を一覧表示する | mdatp threat allowed list |

| 保護の履歴 | 完全な保護履歴を印刷する | mdatp threat list |

| 保護の履歴 | 脅威の詳細を取得する | mdatp threat get --id [threat-id] |

| 検疫管理 | 検疫されたすべてのファイルを一覧表示する | mdatp threat quarantine list |

| 検疫管理 | 検疫からすべてのファイルを削除する | mdatp threat quarantine remove-all |

| 検疫管理 | 脅威として検出されたファイルを検疫に追加する | mdatp threat quarantine add --id [threat-id] |

| 検疫管理 | 脅威として検出されたファイルを検疫から削除する | mdatp threat quarantine remove --id [threat-id] |

| 検疫管理 | 検疫からファイルを復元します。 101.23092.0012 より前の Defender for Endpoint バージョンで使用できます。 | mdatp threat quarantine restore --id [threat-id] --path [destination-folder] |

| 検疫管理 | 脅威 ID を使用して検疫からファイルを復元します。 Defender for Endpoint バージョン 101.23092.0012 以降で使用できます。 | mdatp threat restore threat-id --id [threat-id] --destination-path [destination-folder] |

| 検疫管理 | 脅威の元のパスを使用して検疫からファイルを復元します。 Defender for Endpoint バージョン 101.23092.0012 以降で使用できます。 | mdatp threat restore threat-path --path [threat-original-path] --destination-path [destination-folder] |

| ネットワーク保護の構成 | ネットワーク保護の適用レベルを構成する | mdatp config network-protection enforcement-level --value [Block/Audit/Disabled] |

| Network Protection 管理 | ネットワーク保護が正常に開始されたことを確認する | mdatp health --field network_protection_status |

| デバイス制御の管理 | デバイス制御が有効になっているか、既定の適用とは | mdatp device-control policy preferences list |

| デバイス制御の管理 | 有効になっているデバイス制御ポリシー | mdatp device-control policy rules list |

| デバイス制御の管理 | 有効になっているデバイス制御ポリシー グループ | mdatp device-control policy groups list |

| 構成 | データ損失防止のオン/オフを切り替える | mdatp config data_loss_prevention --value [enabled/disabled] |

| 診断 | ログ レベルを変更する | mdatp log level set --level [error/warning/info/verbose] |

| 診断 | 診断ログを生成する | mdatp diagnostic create --path [directory] |

| 正常性 | 製品の正常性を確認する | mdatp health |

| 正常性 | 特定の製品属性を確認する | mdatp health --field [attribute: healthy/licensed/engine_version...] |

| EDR | タグの設定/削除(GROUP のみサポート) | mdatp edr tag set --name GROUP --value [name] |

| EDR | デバイスからグループ タグを削除する | mdatp edr tag remove --tag-name [name] |

| EDR | グループ ID の追加 | mdatp edr group-ids --group-id [group] |

オートコンプリートを有効にする方法

bash でオートコンプリートを有効にするには、次のコマンドを実行し、ターミナル セッションを再起動します。

echo "source /Applications/Microsoft\ Defender.app/Contents/Resources/Tools/mdatp_completion.bash" >> ~/.bash_profile

zsh でオートコンプリートを有効にするには:

デバイスでオートコンプリートが有効になっているかどうかを確認します。

cat ~/.zshrc | grep autoload上記のコマンドで出力が生成されない場合は、次のコマンドを使用してオートコンプリートを有効にすることができます。

echo "autoload -Uz compinit && compinit" >> ~/.zshrc次のコマンドを実行して、macOS でMicrosoft Defender for Endpointのオートコンプリートを有効にし、ターミナル セッションを再起動します。

sudo mkdir -p /usr/local/share/zsh/site-functions sudo ln -svf "/Applications/Microsoft Defender.app/Contents/Resources/Tools/mdatp_completion.zsh" /usr/local/share/zsh/site-functions/_mdatp

クライアント Microsoft Defender for Endpoint検疫ディレクトリ

/Library/Application Support/Microsoft/Defender/quarantine/ には、 mdatpによって検疫されたファイルが含まれます。 ファイルの名前は、Threat trackingId の後に付けられます。 現在の trackingId は、 mdatp threat listと共に表示されます。

アンインストール

macOS でMicrosoft Defender for Endpointをアンインストールするには、いくつかの方法があります。 一元的に管理されたアンインストールは JAMF で使用できますが、Microsoft Intuneはまだ使用できません。

macOS でMicrosoft Defender for Endpointをアンインストールするには、次のものが必要です。

デバイス タグを作成し、使用を停止したタグに名前を付け、macOS 用のMicrosoft Defenderがアンインストールされている macOS に割り当てます。

デバイス グループを作成し、名前を付けて (たとえば、使用を停止した macOS)、ユーザー グループを割り当てます。

注: 手順 1 と 2 は、180 日間 "デバイス インベントリ" で廃止されたこれらのデバイスを表示しない場合は省略可能です。

改ざん防止を含む "基本設定の設定" ポリシーを削除するか、手動で構成します。

Microsoft Defender ポータルのナビゲーション ウィンドウで、[設定]>[Offboard] を選択し、オペレーティング システムを選択してプロセスを開始します。

Microsoft Defender for Endpoint アプリをアンインストールします。

MDM を使用して設定した場合は、システム拡張機能ポリシーのグループからデバイスを削除します。

対話型アンインストール

- Finder>Applications を開きます。 Microsoft Defender for Endpointを右選択し、[ごみ箱に移動] を選択します。

コマンド ラインから

sudo '/Library/Application Support/Microsoft/Defender/uninstall/uninstall'

JAMF Pro の使用

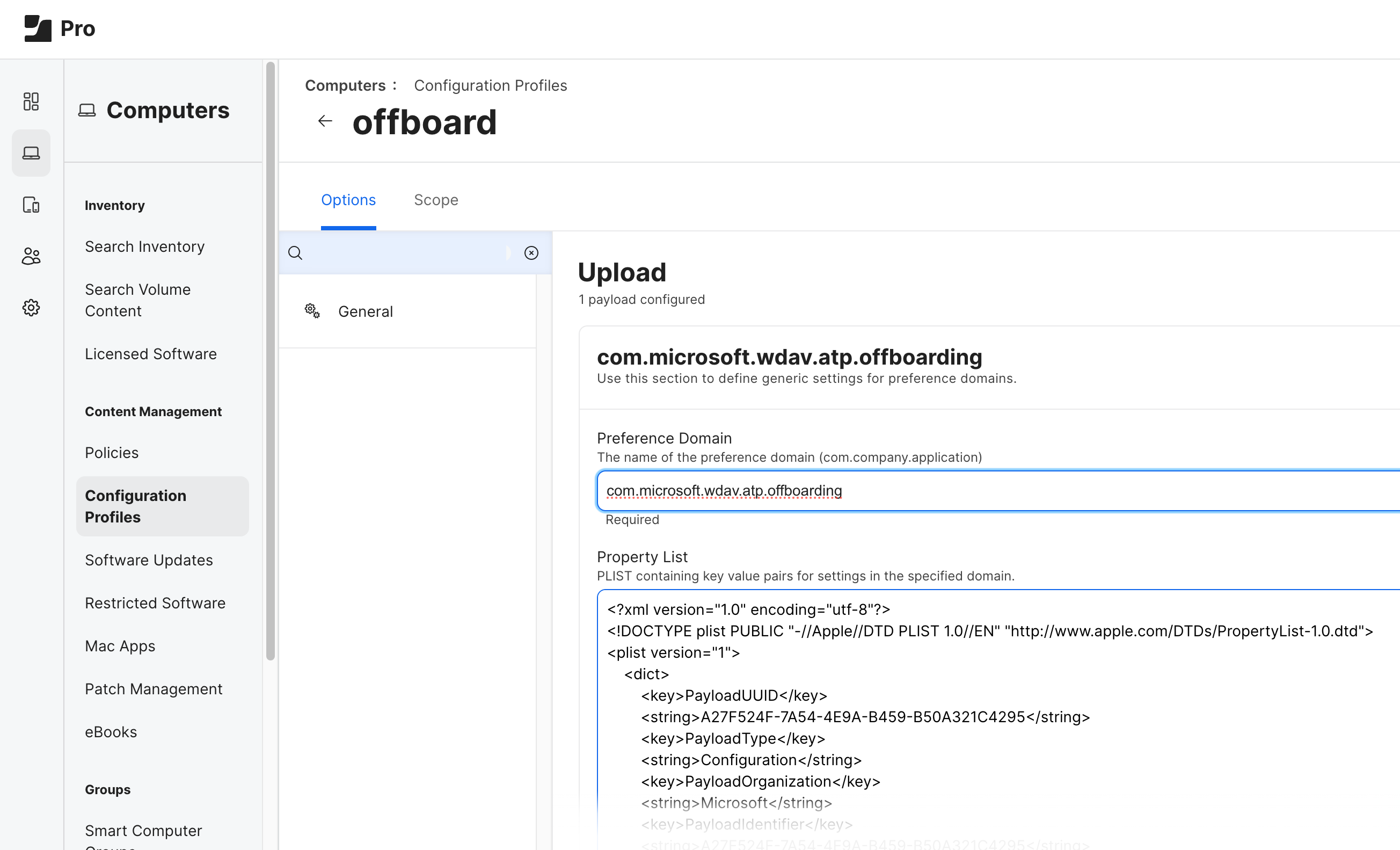

JAMF Pro を使用して macOS でMicrosoft Defender for Endpointをアンインストールするには、オフボード プロファイルをアップロードします。

次の図に示すように、オフボード プロファイルは変更せずにアップロードし、[基本設定ドメイン名] を [ com.microsoft.wdav.atp.offboarding] に設定する必要があります。

注:

Mac で Defender for Endpoint をアンインストールするときに問題が発生し、レポートにエンドポイント セキュリティ拡張機能の項目Microsoft Defender表示される場合は、次の手順に従います。

- Microsoft Defender アプリを再インストールします。

- Microsoft Defender.appをごみ箱にドラッグします。

- 次のコマンドを実行します:

sudo /Library/Application Support/Microsoft/Defender/uninstall/install_helper execute --path '/Library/Application Support/Microsoft/Defender/uninstall/uninstall' --args --post-uninstall-hook。 - デバイスを再起動します。

Microsoft Defender ポータル

脅威が検出されると、セキュリティ チームは検出を表示でき、必要に応じて、Microsoft Defender ポータル (https://security.microsoft.com) でデバイスで応答アクションを実行できます。 Microsoft Defenderは、一元的な場所にある脅威に対する保護、検出、調査、対応を組み合わせたものになります。 詳細については、次のリソースを参照してください。