Microsoft Defender for Identity のアーキテクチャ

Microsoft Defender for Identity は、ネットワーク トラフィックの取得と解析を行い、ドメイン コントローラーから直接 Windows イベントを活用することによってドメイン コントローラーを監視し、攻撃と脅威のデータを分析します。

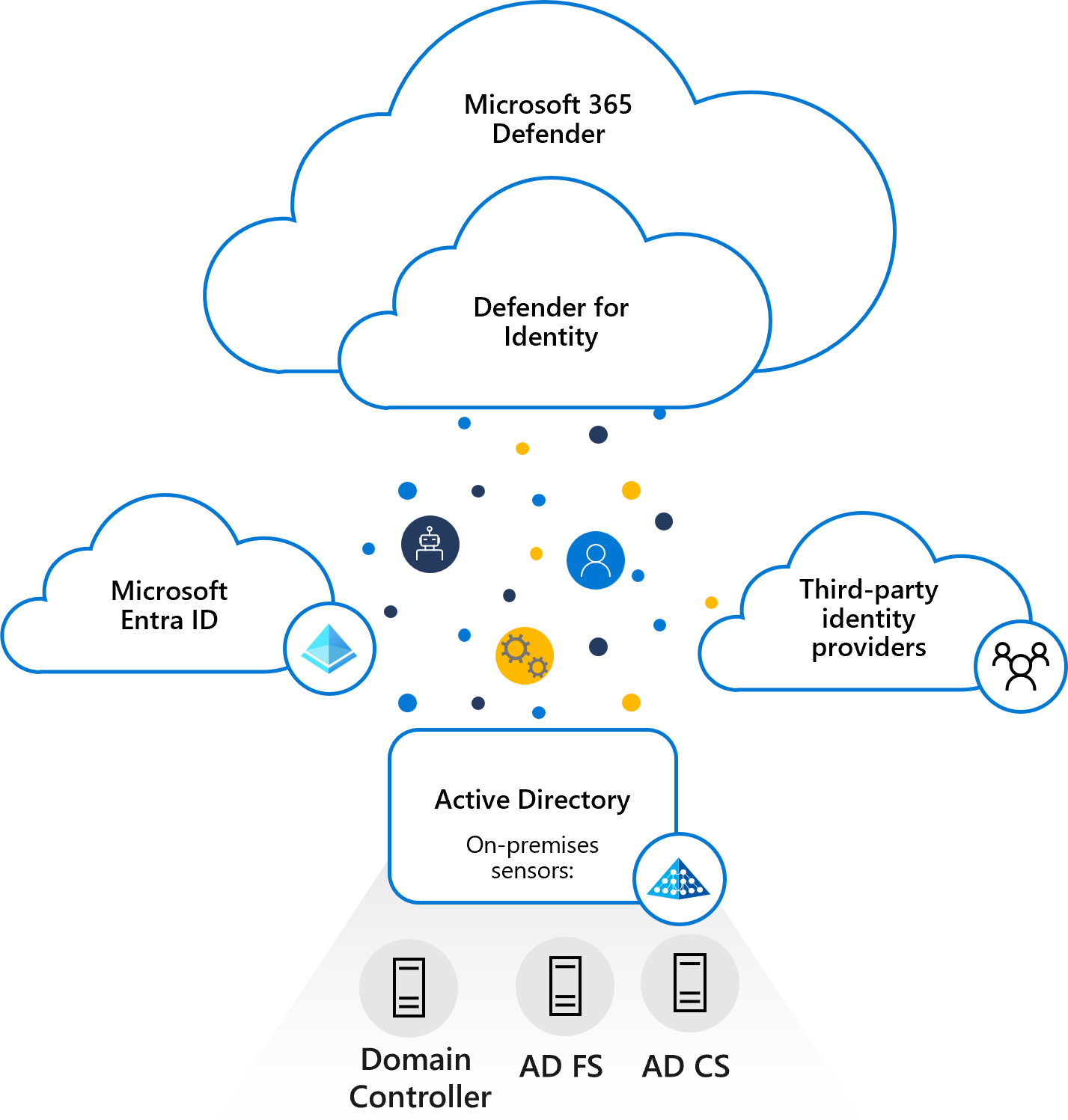

次の図は、Defender for Identity が Microsoft Defender XDR において階層化され、他の Microsoft サービスやサードパーティの ID プロバイダーと連携して、ドメイン コントローラーと Active Directory サーバーから送信されるトラフィックを監視する方法を示しています。

ドメイン コントローラー、Active Directory フェデレーション サービス (AD FS)、または Active Directory 証明書サービス (AD CS) サーバーに直接インストールされた Defender for Identity センサーは、必要なイベント ログにサーバーから直接アクセスします。 ログとネットワーク トラフィックがセンサーで解析された後、Defender for Identity からは解析された情報のみが Defender for Identity クラウド サービスに送信されます。

Defender for Identity のコンポーネント

Defender for Identity は、次のコンポーネントから構成されます。

Microsoft Defender ポータル

Microsoft Defender ポータルでは、Defender for Identity ワークスペースを作成したり、Defender for Identity センサーから受信したデータを表示したり、ご利用のネットワーク環境内の脅威を監視、管理、調査したりできます。Defender for Identity センサー Defender for Identity センサーは、次のサーバーに直接インストールできます。

- ドメイン コントローラー: センサーはドメイン コントローラーのトラフィックを直接監視するので、専用のサーバーを用意したりポート ミラーリングを構成したりする必要はありません。

- AD FS / AD CS: センサーは、ネットワーク トラフィックと認証イベントを直接監視します。

Defender for Identity クラウド サービス

Defender for Identity クラウド サービスは Azure インフラストラクチャ上で動作し、現在、米国、ヨーロッパ、オーストラリア東部、アジアでデプロイされています。 Defender for Identity クラウド サービスは、Microsoft のインテリジェント セキュリティ グラフに接続されます。

Microsoft Defender ポータル

Microsoft Defender ポータルを使うと、次の操作を実行できます。

- Defender for Identity ワークスペースを作成します。

- 他の Microsoft セキュリティ サービスと統合します。

- Defender for Identity センサーの構成設定を管理します。

- Defender for Identity センサーから受信したデータを表示します。

- 攻撃キル チェーン モデルに基づく、検出された疑わしいアクティビティと疑わしい攻撃を監視します。

- 任意選択: セキュリティ アラートまたは正常性の問題が検出されたときにメールとイベントを送信するようにポータルを構成することもできます。

Note

ご利用の Defender for Identity ワークスペースに 60 日以内にセンサーがインストールされない場合、そのワークスペースは削除される可能性があり、再作成が必要になります。

Defender for Identity センサー

Defender for Identity センサーの主要な機能は次のとおりです。

- ドメイン コントローラーのネットワーク トラフィック (ドメイン コントローラーのローカル トラフィック) をキャプチャして検査します

- ドメイン コントローラーから Windows イベントを直接受信します

- VPN プロバイダーから RADIUS アカウンティング情報を受信します

- Active Directory ドメインからユーザーとコンピューターに関するデータを取得します

- ネットワーク エンティティ (ユーザー、グループ、およびコンピューター) の解決を実行します

- Defender for Identity クラウド サービスに関連データを転送する

Defender for Identity センサーによってイベントがローカルに読み取られます。追加のハードウェアまたは構成を購入して管理する必要はありません。 また、Defender for Identity センサーでは Event Tracing for Windows (ETW) がサポートされ、これにより複数の検出のログ情報が得られます。 ETW ベースの検出には、ドメイン コントローラー レプリケーション要求とドメイン コントローラー昇格を使用して試行された DCShadow 攻撃の疑いが含まれます。

ドメイン シンクロナイザー プロセス

ドメイン シンクロナイザー プロセスは特定の Active Directory ドメインからのすべてのエンティティを事前に同期します (ドメイン コントローラー自体がレプリケーションに使用するメカニズムと同様です)。 1 つのセンサーが、対象となるすべてのセンサーからランダムに自動選択され、ドメイン シンクロナイザーとして機能します。

ドメイン シンクロナイザーが 30 分を超えてオフラインになっている場合は、代わりに別のセンサーが自動選択されます。

リソースの制限事項

Defender for Identity センサーには、センサーが実行されているサーバーで使用可能なコンピューティング容量とメモリ容量を評価する監視コンポーネントが含まれています。 監視プロセスは 10 秒ごとに実行され、Defender for Identity センサー プロセスで CPU とメモリの使用率のクォータが動的に更新されます。 監視プロセスでは、サーバーで常に少なくとも 15% の空きコンピューティング リソースとメモリ リソースが使用可能であることを確認します。

サーバーで何が起こっても、監視プロセスによってリソースが継続的に解放され、サーバーのコア機能が影響を受けないようにします。

監視プロセスのために Defender for Identity センサーで使用可能なリソースがなくなった場合は、一部のトラフィックのみが監視され、"ポート ミラーリングされたネットワーク トラフィックがドロップされた" という内容の正常性アラートが Defender for Identity センサーのページに表示されます。

Windows イベント

NTLM 認証、機密性の高いグループの変更、疑わしいサービスの作成に関連する Defender for Identity の検出範囲を拡大するには、Defender for Identity で特定の Windows イベントのログを分析する必要があります。

ログが確実に読み取られるようにするには、Defender for Identity センサーに高度な監査ポリシー設定が正しく設定されていることを確認します。 サービスにより必要に応じて Windows イベント 8004 が監査されていることを確かめるには、NTLM 監査設定を点検します。

次のステップ

Microsoft Defender XDR を使用した Microsoft Defender for Identity のデプロイ