セキュリティで保護されていない SID 履歴属性とは

SID 履歴は、 移行シナリオをサポートする属性です。 すべてのユーザー アカウントには、セキュリティ プリンシパルの追跡に使用される セキュリティ IDentifier (SID) が関連付けられています。これは、リソースへの接続時にアカウントが持つアクセス権です。 SID 履歴を使用すると、別のアカウントへのアクセスを効果的に別のアカウントに複製でき、ユーザーがドメイン間で移動 (移行) したときにアクセスを保持するのに非常に便利です。

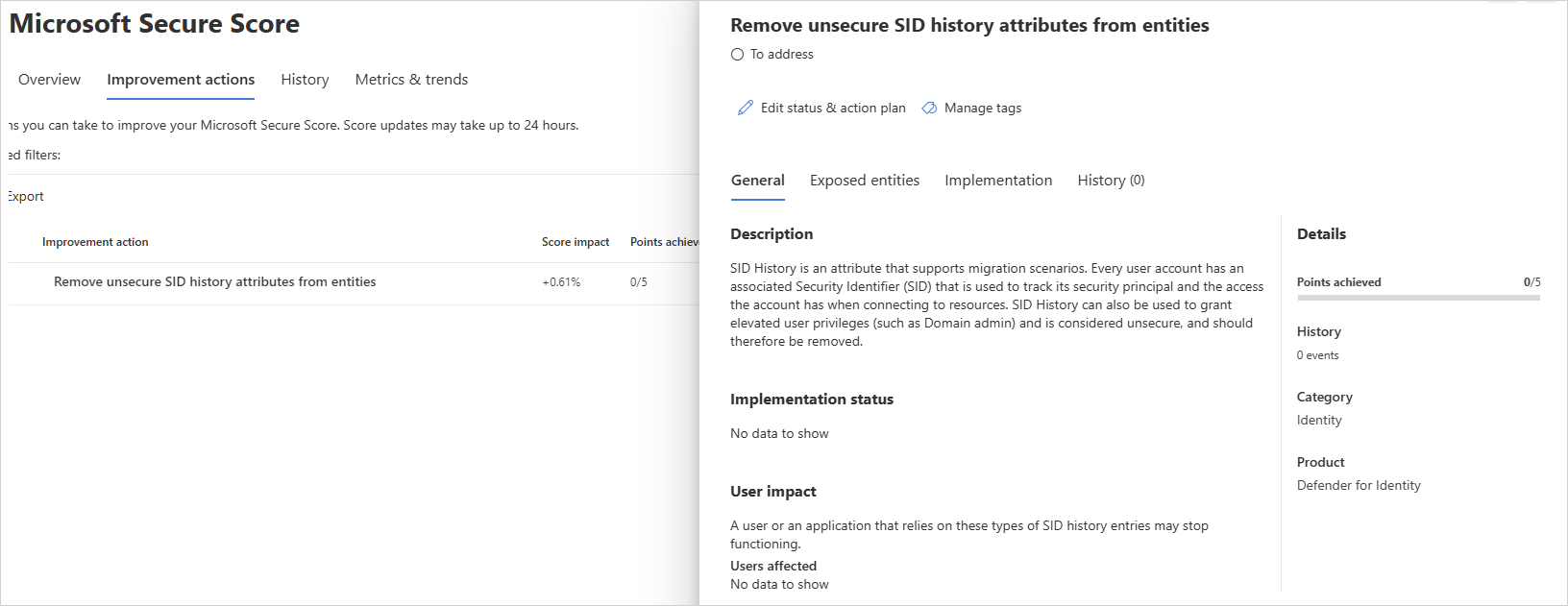

評価では、プロファイルが危険であるとMicrosoft Defender for Identityする SID 履歴属性を持つアカウントがチェックされます。

セキュリティで保護されていない SID 履歴属性はどのようなリスクになりますか?

アカウント属性をセキュリティで保護できない組織は、悪意のあるアクターに対してドアのロックを解除したままにしておきます。

悪意のあるアクターは、多くの場合、任意の環境に最も簡単で静かな方法を探します。 セキュリティで保護されていない SID 履歴属性を使用して構成されたアカウントは、攻撃者にとってチャンスの窓であり、リスクを公開する可能性があります。

たとえば、ドメイン内の機密以外のアカウントには、Active Directory フォレスト内の別のドメインからの SID 履歴に Enterprise 管理 SID を含めることができるため、ユーザー アカウントのアクセスをフォレスト内のすべてのドメインの有効なドメイン 管理に "昇格" できます。 また、SID フィルタリングが有効になっていないフォレスト信頼 (検疫とも呼ばれます) がある場合は、別のフォレストから SID を挿入することができ、認証され、アクセス評価に使用されるときにユーザー トークンに追加されます。

このセキュリティ評価操作方法使用しますか?

セキュリティで保護されていない SID 履歴属性を持つアカウントを検出するには、 https://security.microsoft.com/securescore?viewid=actions で推奨されるアクションを確認します。

次の手順を使用して、PowerShell を使用してアカウントから SID 履歴属性を削除するための適切なアクションを実行します。

アカウントの SIDHistory 属性で SID を識別します。

Get-ADUser -Identity <account> -Properties SidHistory | Select-Object -ExpandProperty SIDHistory先ほど指定した SID を使用して SIDHistory 属性を削除します。

Set-ADUser -Identity <account> -Remove @{SIDHistory='S-1-5-21-...'}

注:

評価はほぼリアルタイムで更新されますが、スコアと状態は 24 時間ごとに更新されます。 影響を受けるエンティティの一覧は、推奨事項を実装してから数分以内に更新されますが、状態は 完了としてマークされるまで時間がかかる場合があります。