高度なハンティングを使用すると、統合Microsoft Defender ポータル内で使用できるすべてのデータ ソースを表示および照会できます。これには、Microsoft Defender XDRやさまざまな Microsoft セキュリティ サービスが含まれます。 Microsoft Sentinelを Defender ポータルにオンボードする場合は、クエリや関数など、既存のすべてのMicrosoft Sentinel ワークスペース コンテンツにアクセスして使用することもできます。

異なるデータ セット間で 1 つのポータルからクエリを実行すると、ハンティングの効率が高くなり、コンテキスト切り替えが不要になります。

重要

Microsoft Sentinelは、Microsoft Defender XDRまたは E5 ライセンスの有無にかかわらず、Microsoft Defender ポータルで一般公開されています。 詳細については、Microsoft Defender ポータルの「Microsoft Sentinel」を参照してください。

アクセス方法

必要な役割と権限

ロールとアクセス許可に基づいて、現在アクセスできる任意のワークロード内のデータに対してクエリを実行できます。

統合された高度なハンティング ページでMicrosoft SentinelデータとMicrosoft Defender XDR データ間でクエリを実行するには、少なくとも Microsoft Sentinel 閲覧者ロールも必要です。 詳細については、「Microsoft Sentinel固有のロール」を参照してください。

ワークスペースを接続する

Microsoft Defenderでは、上部バナーの [ワークスペースの接続] を選択してワークスペースを接続できます。 このボタンは、統合Microsoft Defender ポータルにMicrosoft Sentinel ワークスペースをオンボードする資格がある場合に表示されます。 「 ワークスペースのオンボード」の手順に従います。

Microsoft Sentinel ワークスペースを接続し、高度なハンティング データMicrosoft Defender XDRした後、高度なハンティング ページからMicrosoft Sentinelデータのクエリを開始できます。 高度なハンティング機能の概要については、「高度なハンティング を使用して脅威を事前に検出する」を参照してください。

Microsoft SentinelにストリーミングされたDefender XDR テーブルに対する想定内容

- クエリでデータ保持期間が長いテーブルを使用する – 高度なハンティングは、Defender XDR テーブルに対して構成された最大データ保持期間に従います (「クォータについて」を参照してください)。 Defender XDRテーブルをMicrosoft Sentinelにストリーミングし、そのテーブルのデータ保持期間が 30 日を超える場合は、高度なハンティングで長い期間のクエリを実行できます。

-

Microsoft Sentinelで使用した Kusto 演算子を使用する – 一般に、Microsoft Sentinelからのクエリは、

adx()演算子を使用するクエリなど、高度なハンティングで機能します。 クエリ内の演算子がスキーマと一致しないと IntelliSense から警告が表示される場合がありますが、クエリを引き続き実行でき、正常に実行される必要があります。 - クエリでタイム スパンを設定するのではなく、時間フィルター ドロップダウンを使用します。 テーブルをそのままストリーミングするのではなく、Defender XDR テーブルのインジェストをSentinelするようにフィルター処理する場合は、不完全な結果が生成される可能性があるため、クエリの時間をフィルター処理しないでください。 クエリで時刻を設定すると、通常はデータ保持期間が長くなるため、Sentinelからストリーミングされたフィルター処理されたデータが使用されます。 すべてのDefender XDRデータに対して最大 30 日間クエリを実行する場合は、代わりにクエリ エディターに表示される [時間フィルター] ドロップダウンを使用します。

-

Microsoft SentinelからストリーミングされたDefender XDRデータの

SourceSystem列とMachineGroup列を表示する – 列SourceSystemとMachineGroupは、Microsoft SentinelにストリーミングされるとDefender XDRテーブルに追加されるため、Defender での高度なハンティングの結果にも表示されます。 ただし、ストリーミングされなかったDefender XDRテーブル (既定の 30 日間のデータ保持期間に従うテーブル) では空白のままです。

注:

統合ポータルを使用すると、Microsoft Sentinel ワークスペースを接続した後Microsoft Sentinelデータに対してクエリを実行できますが、Microsoft Sentinelの間にDefender XDRデータに対してクエリを実行することもできます。 これを実現するには、Defender XDRの生データ インジェストをMicrosoft Sentinelで構成する必要があります。

Microsoft Sentinel データの場所

高度なハンティング KQL (Kusto 照会言語) クエリを使用して、Microsoft Defender XDRデータとMicrosoft Sentinel データを検索できます。

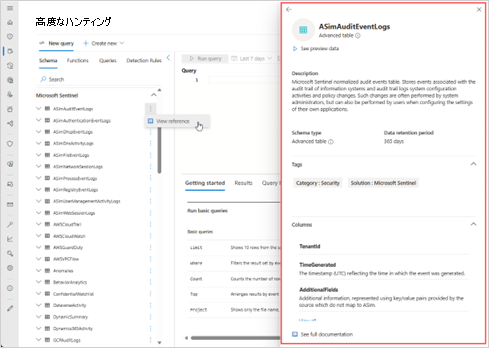

ワークスペースを接続した後に高度なハンティング ページを初めて開くと、[スキーマ] タブの下の [Microsoft Defender XDR テーブルの後にソリューション別に整理されたそのワークスペースのテーブルの多くを見つけることができます。

同様に、[関数] タブでMicrosoft Sentinelから関数を見つけることができ、Microsoft Sentinelの共有クエリとサンプル クエリは、Sentinelマークされたフォルダー内の [クエリ] タブにあります。

スキーマ情報を表示する

スキーマ テーブルの詳細については、[スキーマ] タブの下にある任意のスキーマ テーブル名の右側にある垂直省略記号 (  ) を選択し、[ スキーマ の 表示] を選択します。

) を選択し、[ スキーマ の 表示] を選択します。

統合ポータルでは、スキーマの列名と説明を表示するだけでなく、次の情報も表示できます。

- サンプル データ – 次のような単純なクエリを読み込む [プレビュー データの表示] を選択します

TableName | take 5 - スキーマの種類 – テーブルが完全なクエリ機能 (高度なテーブル) をサポートしているかどうか (基本ログ テーブル)

- データ保持期間 – データが保持されるように設定されている期間

- タグ – Sentinel データ テーブルで使用できます

既知の問題

-

Microsoft Sentinelからの

IdentityInfo tableは使用できません。IdentityInfoテーブルはDefender XDRのままです。 このテーブルに対してクエリを実行する分析ルールなどのMicrosoft Sentinel機能は、Log Analytics ワークスペースに直接クエリを実行するため影響を受けません。 - Microsoft Sentinel

SecurityAlertテーブルは、AlertInfoテーブルとAlertEvidenceテーブルに置き換えられます。両方にアラートに関するすべてのデータが含まれます。 SecurityAlert は [スキーマ] タブでは使用できませんが、高度なハンティング エディターを使用してクエリで引き続き使用できます。 このプロビジョニングは、このテーブルを使用するMicrosoft Sentinelから既存のクエリを中断しないように行われます。 - ガイド付きハンティング モードとアクションの実行機能は、Defender XDR データでのみサポートされています。

- カスタム検出には、次の制限があります。

- Defender XDR データを含まない KQL クエリでは、カスタム検出を使用できません。

- Microsoft Sentinel データを含む検出では、ほぼリアルタイムの検出頻度を使用できません。

- Microsoft Sentinelで作成および保存されたカスタム関数はサポートされていません。

- Sentinel データからのエンティティの定義は、カスタム検出ではまだサポートされていません。

- 高度なハンティング エクスペリエンスでは、ブックマークはサポートされていません。 これらは、Microsoft Sentinel >脅威管理>ハンティング機能でサポートされています。 または、 インシデントへのリンク機能を使用して 、クエリ結果を新規または既存のインシデントにリンクすることもできます。

- テーブルDefender XDR Log Analytics にストリーミングする場合は、列

TimestampとTimeGenerated列に違いがある可能性があります。 データが 48 時間後に Log Analytics に到着した場合、now()へのインジェスト時にオーバーライドされます。 そのため、イベントが発生した実際の時刻を取得するには、Timestamp列に依存することをお勧めします。 - 高度なハンティング クエリのSecurity Copilotを求めると、現在、すべてのMicrosoft Sentinel テーブルがサポートされていない場合があります。 ただし、将来、これらのテーブルのサポートが期待される場合があります。

![Sentinel テーブルの場所を強調表示するMicrosoft Defender ポータルの [高度なハンティング スキーマ] タブのスクリーンショット](/ja-jp/defender/media/advanced-hunting-unified-sentinel-data.png)