監査ログは、Microsoft 365 サービス全体の特定のアクティビティを調査するのに役立ちます。 Microsoft Defender ポータルでは、Microsoft Defender XDRアクティビティとMicrosoft Defender for Endpointアクティビティが監査されます。 監査されるアクティビティの一部は次のとおりです。

- データ保持設定の変更

- 高度な機能の変更

- 侵害のインジケーターの作成

- デバイスの分離

- セキュリティ ロールの追加/編集/削除

- カスタム検出ルールの作成と編集

- インシデントにユーザーを割り当てる

監査されるMicrosoft Defender XDRアクティビティの完全な一覧については、「Microsoft Defender XDR アクティビティとMicrosoft Defender for Endpoint アクティビティ」を参照してください。

Microsoft Defender XDRに対して監査が自動的に有効になります。 監査された機能は、監査ログに自動的に記録されます。 監査では、GCC 環境から監査ログを収集することもできます。

前提条件

監査ログにアクセスするには、Exchange Onlineの [監査ログの表示のみ] または [監査ログ] ロールが必要です。 既定では、これらのロールはコンプライアンス管理ロール グループと組織管理ロール グループに割り当てられます。

注:

Office 365 および Microsoft 365 のグローバル管理者は自動的に、組織管理役割グループのメンバーとして Exchange Online に追加されます。

Microsoft Defender XDRは、Microsoft Purview 監査ソリューションを使用します。 Microsoft Defender ポータルで監査データを確認するには、Microsoft Purview ポータルで監査を有効にする必要があります。 詳細については、「監査のオンとオフを切り替える」を参照してください。

重要

グローバル管理者は高い特権を持つロールであり、既存のロールを使用できないシナリオに限定する必要があります。 Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 アクセス許可が低いアカウントを使用すると、organizationのセキュリティが向上します。

監査ログの検索

監査ログを検索するには、次の手順に従います。

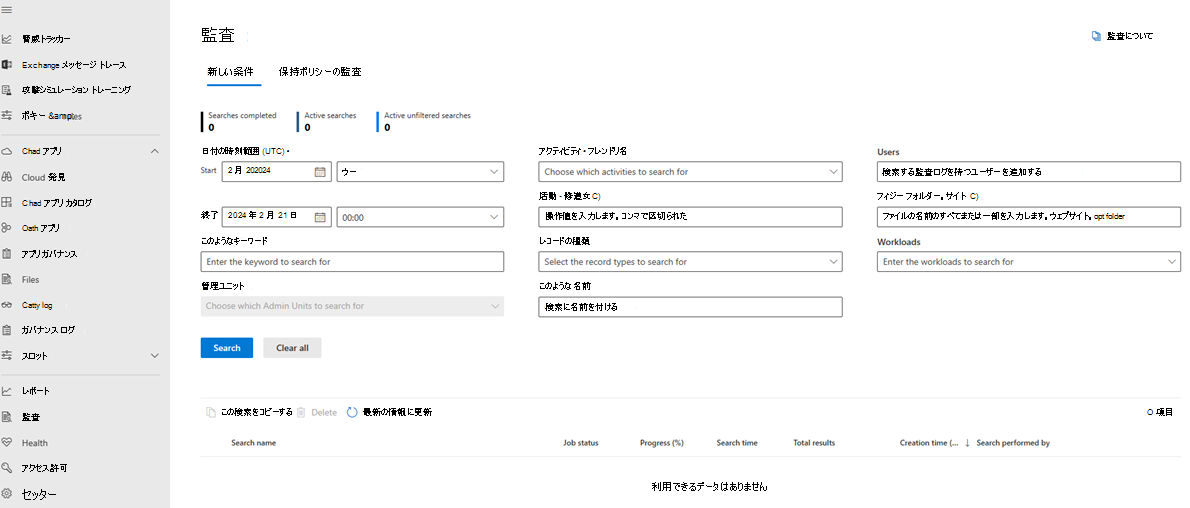

Microsoft Defender ポータルの [監査] ページに移動するか、Purview コンプライアンス ポータルに移動し、[監査] を選択します。

[ 新しい検索 ] ページで、監査するアクティビティ、日付、ユーザーをフィルター処理します。

[検索] を選択します

さらに詳しく分析するために、結果を Excel にエクスポートします。

詳細な手順については、「 コンプライアンス ポータルで監査ログを検索する」を参照してください。

監査ログ レコードの保持は、Microsoft Purview の保持ポリシーに基づいています。 詳細については、「監査ログ保持ポリシーを管理する」を参照してください。

Microsoft Defender XDRアクティビティ

Microsoft 365 監査ログのMicrosoft Defender XDRのユーザーアクティビティと管理者アクティビティに対してログに記録されるすべてのイベントの一覧については、次を参照してください。

- 監査ログのMicrosoft Defender XDRでのカスタム検出アクティビティ

- 監査ログのMicrosoft Defender XDRでのインシデント アクティビティ

- 監査ログのMicrosoft Defender XDRでの抑制ルール アクティビティ

Microsoft Defender for Endpointアクティビティ

Microsoft 365 監査ログのMicrosoft Defender for Endpointのユーザーアクティビティと管理者アクティビティに対してログに記録されるすべてのイベントの一覧については、次を参照してください。

- 監査ログの Defender for Endpoint の全般設定アクティビティ

- 監査ログの Defender for Endpoint のインジケーター設定アクティビティ

- 監査ログの Defender for Endpoint での応答アクション アクティビティ

- 監査ログの Defender for Endpoint のロール設定アクティビティ

PowerShell スクリプトを使用してイベントを検索する

次の PowerShell コード スニペットを使用して、Office 365 Management API に対してクエリを実行して、Microsoft Defender XDR イベントに関する情報を取得できます。

$cred = Get-Credential

$s = New-PSSession -ConfigurationName microsoft.exchange -ConnectionUri https://outlook.office365.com/powershell-liveid/ -Credential $cred -Authentication Basic -AllowRedirection

Import-PSSession $s

Search-UnifiedAuditLog -StartDate 2023/03/12 -EndDate 2023/03/20 -RecordType <ID>

注:

レコードの種類の値については、監査アクティビティに含まれる API 列を参照してください。

詳細については、「PowerShell スクリプトを使用して監査ログを検索する」を参照してください。