重要

この記事の一部の情報は、市販される前に大幅に変更される可能性があるプレリリース製品に関するものです。 Microsoft は、ここで提供されるいかなる情報に関して、明示または黙示を問わず、いかなる保証も行いません。

重要

この記事の手順では、管理のスコープ内のユーザーごとに少なくとも Microsoft Entra ID P2 を必要とする機能を使用します。

マルチテナント委任アクセス ソリューションを実装するには、次の手順を実行します。

Microsoft Defender ポータルを使用して Defender for Endpoint のロールベースのアクセス制御を有効にし、Microsoft Entra グループに接続します。

Microsoft Entra ID ガバナンス内の外部ユーザーのエンタイトルメント管理を構成して、アクセス要求とプロビジョニングを有効にします。

Microsoft Myaccess でアクセス要求と監査を管理します。

Microsoft Defender ポータルでMicrosoft Defender for Endpointでロールベースのアクセス制御を有効にする

顧客Microsoft Entra ID: グループで MSSP リソースのアクセス グループを作成する

これらのグループは、ポータルの Defender for Endpoint で作成したロールMicrosoft Defenderリンクされます。 これを行うには、顧客 AD テナントで 3 つのグループを作成します。 この例のアプローチでは、次のグループを作成します。

- 階層 1 アナリスト

- 階層 2 アナリスト

- MSSP アナリスト承認者

ポータルの役割とグループの Customer Defender for Endpoint で適切なアクセス レベルの Defender for Endpoint ロールMicrosoft Defender作成します。

顧客Microsoft Defender ポータルで RBAC を有効にするには、セキュリティ管理者権限を持つユーザー アカウント>ロール & グループ>エンドポイント ロールのアクセス許可にアクセスします。

次に、MSSP SOC レベルのニーズを満たす RBAC ロールを作成します。 "割り当てられたユーザー グループ" を使用して、作成されたユーザー グループにこれらのロールをリンクします。

次の 2 つのロールが考えられます。

階層 1 アナリスト

ライブ応答を除くすべてのアクションを実行し、セキュリティ設定を管理します。階層 2 アナリスト

ライブ応答に追加された階層 1 の機能。

詳細については、「 ロールベースのアクセス制御を使用したポータル アクセスの管理」を参照してください。

ガバナンス アクセス パッケージを構成する

カスタマー Microsoft Entra ID: ID ガバナンスに接続された組織として MSSP を追加する

接続されたorganizationとして MSSP を追加すると、MSSP はアクセスを要求し、プロビジョニングできます。

これを行うには、顧客の AD テナントで、Identity Governance: Connected organization にアクセスします。 新しいorganizationを追加し、テナント ID またはドメインを使用して MSSP アナリスト テナントを検索します。 MSSP アナリスト用に別の AD テナントを作成することをお勧めします。

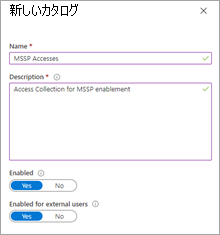

Customer Microsoft Entra ID: Identity Governance でリソース カタログを作成する

リソース カタログは、顧客 AD テナントで作成されたアクセス パッケージの論理コレクションです。

これを行うには、顧客の AD テナントで[Identity Governance: Catalogs]\(ID ガバナンス: カタログ\) にアクセスし、 新しいカタログを追加します。 この例では、 MSSP Accesses と呼びます。

詳細については、「 リソースのカタログを作成する」を参照してください。

MSSP リソースのアクセス パッケージを作成する 顧客Microsoft Entra ID: ID ガバナンス

アクセス パッケージは、要求者が承認時に付与する権限とアクセスのコレクションです。

これを行うには、顧客の AD テナントで、Identity Governance: Access Packages にアクセスし、 新しいアクセス パッケージを追加します。 MSSP 承認者と各アナリスト層のアクセス パッケージを作成します。 たとえば、次の階層 1 アナリスト構成では、次のようなアクセス パッケージが作成されます。

- 新しい要求を承認するには、AD グループ MSSP アナリスト承認者 のメンバーが必要です

- SOC アナリストがアクセス拡張機能を要求できる年次アクセス レビューがある

- MSSP SOC テナント内のユーザーのみが要求できます

- アクセスの自動有効期限は 365 日後です

詳細については、「 新しいアクセス パッケージを作成する」を参照してください。

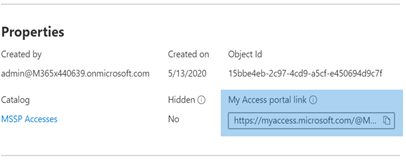

顧客のMicrosoft Entra IDから MSSP リソースへのアクセス要求リンクを提供する: ID ガバナンス

マイ アクセス ポータル リンクは、MSSP SOC アナリストが作成したアクセス パッケージを介してアクセスを要求するために使用されます。 リンクは永続的です。つまり、同じリンクが時間の経過と同時に新しいアナリストに使用される可能性があります。 アナリスト要求は、 MSSP アナリスト承認者による承認のためにキューに入ります。

リンクは、各アクセス パッケージの概要ページにあります。

アクセスを管理する

顧客または MSSP myaccess でアクセス要求を確認および承認します。

アクセス要求は、MSSP アナリスト承認者グループのメンバーによって、顧客のマイ アクセスで管理されます。

そのためには、

https://myaccess.microsoft.com/@<Customer Domain>を使用して顧客の myaccess にアクセスします。例:

https://myaccess.microsoft.com/@M365x440XXX.onmicrosoft.com#/UI の [承認] セクションで要求 を承認 または拒否します。

この時点で、アナリスト アクセスがプロビジョニングされ、各アナリストは顧客のMicrosoft Defender ポータルにアクセスできる必要があります。

https://security.microsoft.com/?tid=<CustomerTenantId>割り当てられたアクセス許可とロールを使用します。

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティにご参加ください: 「Microsoft Defender XDR Tech Community」。