この記事では、Microsoft Defender XDR サービスを使用するときに発生する可能性がある問題に対処します。 これらの問題の解決に役立つ解決策と回避策が提供されます。 ここで対処できない問題が発生した場合は、Microsoft サポートにお問い合わせください。

Microsoft Defender XDRコンテンツが表示されない

ポータルの [インシデント]、[アクション センター]、[ハンティング] などの機能がナビゲーション ウィンドウに表示されない場合は、テナントに適切なライセンスがあることを確認する必要があります。

詳細については、前提条件をご覧ください。

Microsoft Defender XDR インシデントにアラートが表示されないMicrosoft Defender for Identity

環境内にデプロイMicrosoft Defender for Identityが、Microsoft Defender XDR インシデントの一部として Defender for Identity アラートが表示されない場合は、Microsoft Defender for Cloud Appsと Defender for Identity 統合が有効になっています。

詳細については、「Microsoft Defender for Identity統合」を参照してください。

正当なファイル/URL が悪意のあるものとして検出されている

誤検知とは、悪意のあるファイルまたは URL として検出されるが、脅威ではないファイルまたは URL です。 インジケーターを作成し、除外を定義して、特定のファイル/URL のブロックを解除および許可できます。 Defender for Endpoint での偽陽性/負のアドレスに関するページを参照してください。

Microsoft Defender ポータルで My ServiceNow チケットを使用できなくなりました

Microsoft Defender XDR-ServiceNow コネクタは、Microsoft Defender ポータルでは使用できなくなりました。 ただし、Microsoft セキュリティ Graph APIを使用して、Microsoft Defender XDRを ServiceNow と統合することはできます。 詳細については、「Microsoft Graph Security APIを使用したセキュリティ ソリューションの統合」を参照してください。

Microsoft Defender XDR-ServiceNow統合は、Microsoft Defender ポータルでプレビューとフィードバックのために以前に利用できるようになりました。 この統合により、Microsoft Defender XDR インシデントから ServiceNow インシデントを作成することができました。

ファイルを送信できない

場合によっては、分析のために Microsoft セキュリティ インテリジェンス Web サイト に感染する可能性のあるファイルを送信しようとすると、管理者ブロックによって提出の問題が発生する可能性があります。 次のプロセスは、この問題を解決する方法を示しています。

設定の確認

Azure Enterprise アプリケーション設定を開きます。 [エンタープライズ アプリケーション] で>ユーザーは、会社のデータに代わってアクセスするアプリに同意できます。[はい] または [いいえ] が選択チェック。

[いいえ] が選択されている場合、顧客テナントのMicrosoft Entra管理者は、organizationに同意する必要があります。 Microsoft Entra IDの構成によっては、ユーザーが同じダイアログ ボックスから要求を送信できる場合があります。 管理者の同意を求めるオプションがない場合、ユーザーはこれらのアクセス許可をMicrosoft Entra管理者に追加するように要求する必要があります。詳細については、次のセクションを参照してください。

[はい] が選択されている場合は、Windows Defender セキュリティ インテリジェンス アプリの設定 [ユーザーがサインインできるように有効] が [Azure ではい] に設定されていることを確認します。 [いいえ] が選択されている場合は、管理者が有効にするMicrosoft Entraを要求する必要があります。

必要なエンタープライズ アプリケーションのアクセス許可を実装する

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 これにより、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急時に限定する必要があります。

このプロセスには、テナントのグローバル管理者またはアプリケーション管理者が必要です。

[organizationに管理者の同意を付与する] を選択します。

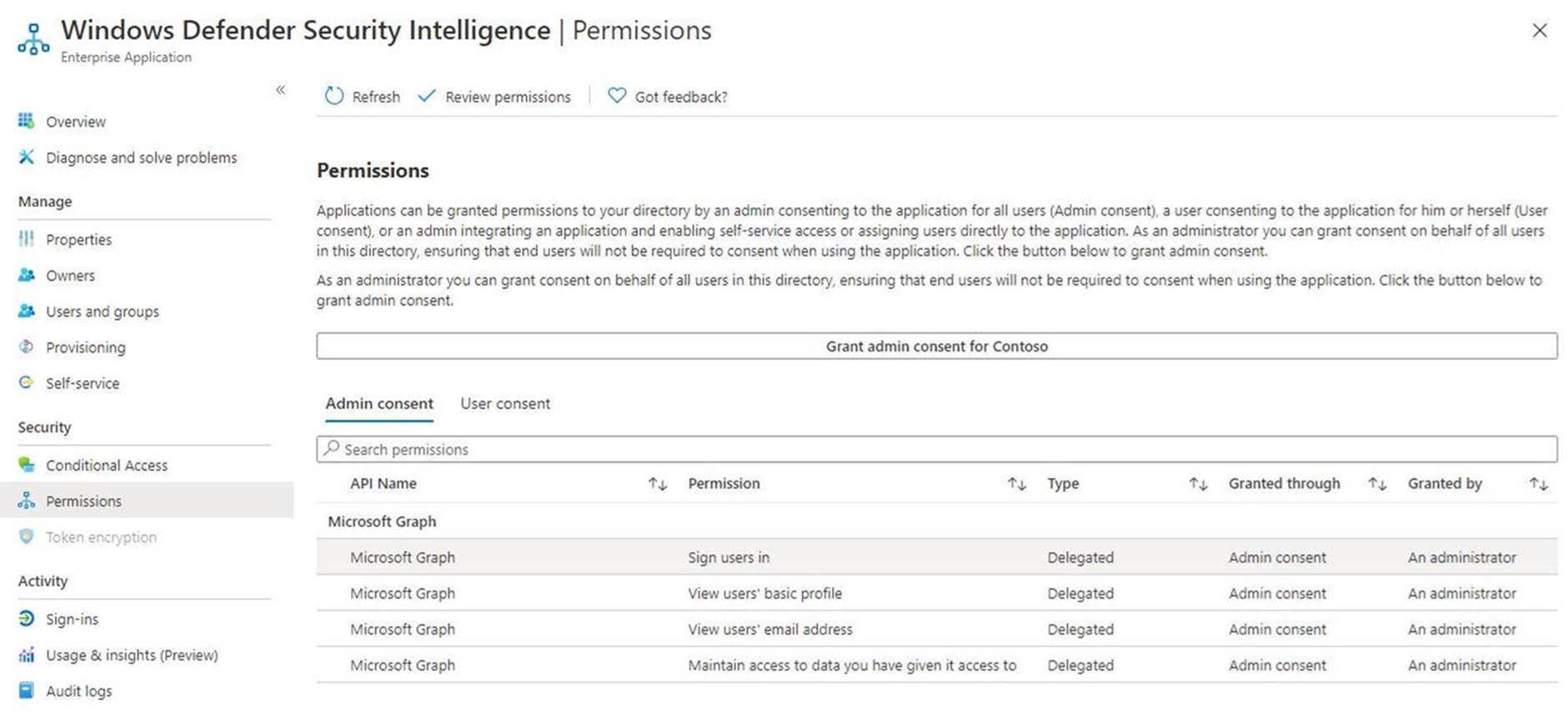

これを行うことができる場合は、次の図に示すように、このアプリケーションに必要な API アクセス許可を確認してください。 テナントの同意を提供します。

管理者が手動で同意を提供しようとしたときにエラーを受け取った場合は、可能な回避策として オプション 1 または オプション 2 を試してください。

オプション 1: ユーザー要求でエンタープライズ アプリケーションのアクセス許可を承認する

Microsoft Entra管理者は、ユーザーがアプリに対して管理者の同意を要求できるようにする必要があります。 エンタープライズ アプリケーションで設定が [はい] に構成されていることを確認します。

詳細については、「同意ワークフロー管理構成する」を参照してください。

この設定が確認されると、ユーザーは Microsoft セキュリティ インテリジェンスでエンタープライズ顧客のサインインを行い、正当な理由を含む管理者の同意を求める要求を送信できます。

管理者は、 Azure 管理者の同意要求に対するアプリケーションのアクセス許可を確認して承認できます。

同意を提供すると、テナント内のすべてのユーザーがアプリケーションを使用できるようになります。

オプション 2: 管理者としてアプリケーションを認証して管理者の同意を提供する

このプロセスでは、グローバル管理者が Microsoft セキュリティ インテリジェンスで Enterprise 顧客サインイン フローを通過する必要があります。

次に、管理者はアクセス許可を確認し、organizationの代わりに [同意] を選択し、[同意する] を選択します。

テナント内のすべてのユーザーがこのアプリケーションを使用できるようになりました。

オプション 3: アプリのアクセス許可の削除と読み取り

どちらのオプションでも問題が解決しない場合は、(管理者として) 次の手順を試してください。

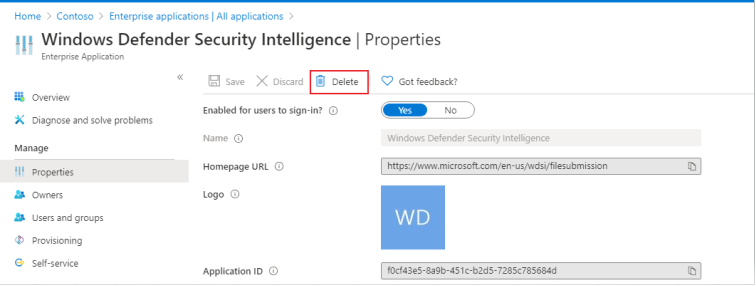

アプリケーションの以前の構成を削除します。 [エンタープライズ アプリケーション] に移動し、[削除] を選択します。

プロパティから

TenantIDをキャプチャ します。{tenant-id}を、以下の URL でこのアプリケーションに同意を与える必要がある特定のテナントに置き換えます。 ブラウザーに次の URL をコピーします。https://login.microsoftonline.com/{tenant-id}/v2.0/adminconsent?client_id=f0cf43e5-8a9b-451c-b2d5-7285c785684d&state=12345&redirect_uri=https%3a%2f%2fwww.microsoft.com%2fwdsi%2ffilesubmission&scope=openid+profile+email+offline_access残りのパラメーターは既に完了しています。

アプリケーションに必要なアクセス許可を確認し、[ 同意する] を選択します。

Azure portalでアクセス許可が適用されていることを確認します。

管理者以外のアカウントを持つエンタープライズ ユーザーとして Microsoft セキュリティ インテリジェンス にサインインして、アクセス権があるかどうかを確認します。

これらのトラブルシューティング手順に従った後に警告が解決されない場合は、Microsoft サポートに問い合わせてください。

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティにご参加ください: 「Microsoft Defender XDR Tech Community」。