Microsoft Edge のファイルの種類ポリシー コンポーネントは、ファイルのダウンロードを管理するために、ファイルを "危険" のレベルで分類します。 無害なファイル (.txt ファイルなど) は自由にダウンロードできますが、 .dll のような潜在的に危険なファイルは、より高度な審査の対象になります。 この精査により、セキュリティに配慮したユーザー エクスペリエンスが提供されます。

Microsoft Edge がファイルの種類の危険レベルを判断する方法

Microsoft Edge は、ファイルの種類のポリシーの大部分をアップストリーム Chromium ブラウザーから継承します。セキュリティや互換性の理由からいくつかの変更が加えられます。 ファイルの種類とその分類に関するChromiumのポリシーは、download_file_types.asciipb ファイルで確認できます。 このファイルでは、各型にdanger_levelがあり、DANGEROUS、NOT_DANGEROUS、またはALLOW_ON_USER_GESTUREの 3 つの値のいずれかであることがわかります。

次の 2 つの分類はシンプルです。

- NOT_DANGEROUS は、ダウンロード要求が偶発的であったとしても、ファイルを安全にダウンロードできることを意味します。

- DANGEROUS は、ダウンロードがデバイスに害を及ぼす可能性があることをブラウザーが常にユーザーに警告する必要があることを意味します。

3 番目の設定、ALLOW_ON_USER_GESTURE はより微妙です。 これらのファイルは潜在的に危険ですが、ユーザーがダウンロードを要求した場合は、最も無害な可能性があります。 Microsoft Edge では、 2 つの 条件が 両方とも 満たされている場合に、これらのダウンロードを自動的に続行できます。

- ダウンロードを開始したネットワーク要求に関連付けられたユーザー ジェスチャがあります。 たとえば、ユーザーがダウンロードへのリンクをクリックしたとします。

- 直近の午前 0 時 (つまり、昨日またはそれ以前) の前に、参照元 (ダウンロードにリンクしているページ) への事前アクセスが記録されています。 この記録されたアクセスは、ユーザーがサイトにアクセスした履歴があることを意味します。

また、ユーザーがコンテキスト メニューとして保存リンクを使用して明示的に開始した場合、ダウンロードの URL をブラウザーのアドレス バーに直接入力した場合、または SmartScreen Microsoft Defenderファイルが安全であることを示している場合も、ダウンロードは自動的に続行されます。

注

バージョン 91 以降、Microsoft Edge は必要なジェスチャがないダウンロードを中断します。

ジェスチャがないダウンロードのユーザー エクスペリエンス

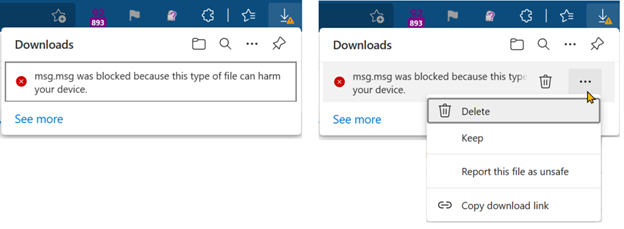

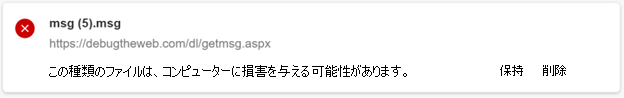

潜在的に危険な種類のダウンロードが、必要なジェスチャなしで開始された場合、Microsoft Edge にダウンロードが "ブロックされました" と表示されます。

KeepとDeleteという名前のコマンドは、ユーザーがダウンロードを続行または取り消すために、ダウンロード項目の ... (省略記号) オプションから使用できます。

edge://downloads ページで、ユーザーには同じオプションが表示されます。 次のスクリーンショットは、これらのオプションの例を示しています。

ダウンロード用のエンタープライズ コントロール

ユーザーが毎日使用するサイトのダウンロードの中断に遭遇する可能性は低いですが、めったに使用しないサイトの正当なダウンロードの中断に遭遇する可能性があります。 企業のユーザー エクスペリエンスを合理化するために、グループ ポリシーを利用できます。

Enterprises では 、ExemptFileTypeDownloadWarnings を使用して、中断することなく特定のサイトからダウンロードできるファイルの種類を指定できます。 たとえば、次のポリシーでは、 XML ファイルを contoso.com からダウンロードし、中断することなく woodgrovebank.com し、 MSG ファイルを任意のサイトからダウンロードできるようにします。

[{"file_extension":"xml","domains":["contoso.com", "woodgrovebank.com"]}, {"file_extension":"msg", "domains": ["*"]}]

注

データ URL を使用して生成されたダウンロードは、組み込みの配信元がないため、特定のドメインのダウンロード警告から除外することはできません。 これが必要な場合は、代わりに BLOB オブジェクト を使用する必要があります。

Edge バージョン 132 の更新

Edge バージョン 132.0.2915.0 のリリースでは、 .crx ファイル (Chrome 拡張機能ファイル) の処理に影響する変更が導入されました。

DownloadRestrictions ポリシーは、危険なファイルの種類 (オプション 1、2、または 3) をブロックするように構成されている場合、.crx ファイルのダウンロードをブロックするようになりました。 この変更はChromiumを通じて導入され、Chromiumコード レビューに記載されています。

この問題に対処するには、.crx ファイルを中断することなくダウンロードできるように、ExemptFileTypeDownloadWarnings ポリシーを含むようにポリシーを更新する必要があります。 次に、例を示します。

[{"file_extension": "crx", "domains": ["*"]}, {"file_extension":"xml","domains":["contoso.com", "woodgrovebank.com"]}, {"file_extension":"msg", "domains": ["*"]}]

ジェスチャを必要とするファイルの種類

Chromiumの最新のファイルの種類のポリシーは、Chromiumソース コードで発行され、Microsoft Edge は、セキュリティまたは互換性の理由からいくつかの変更を加えて、これらのほとんどを継承します。 2021 年 5 月の時点で、少なくとも 1 つの OS プラットフォームでALLOW_ON_USER_GESTUREのdanger_levelを持つファイルの種類は次のとおりです。crx, pl, py, pyc, pyo, pyw, rb, efi, oxt, msi, msp, mst, ade, adp, mad, maf, mag, mam, maq, mar, mas, mat, mav, maw, mda, mdb, mde, mdt, mdw, mdz, accdb, accde, accdr, accda, ocx, ops, paf, pcd, pif, plg, prf, prg, pst, cpi, partial, xrm-ms, rels, svg, xml, xsl, xsd, ps1, ps1xml, ps2, ps2xml, psc1, psc2, js, jse, vb, vbe, vbs, vbscript, ws, wsc, wsf, wsh, msh, msh1, msh2, mshxml, msh1xml, msh2xml, ad, app, application, appref-ms, asp, asx, bas, bat, chi, chm, cmd, com, cpl, crt, cer, der, eml, exe, fon, fxp, hlp, htt, inf, ins, inx, isu, isp, job, lnk, mau, mht, mhtml, mmc, msc, msg, reg, rgs, scr, sct, search-ms, settingcontent-ms, shb, shs, slk, u3p, vdx, vsx, vtx, vsdx, vssx, vstx, vsdm, vssm, vstm, vsd, vsmacros, vss, vst, vsw, xnk, cdr, dart, dc42, diskcopy42, dmg, dmgpart, dvdr, dylib, img, imgpart, ndif, service, smi, sparsebundle, sparseimage, toast, udif, action, definition, wflow, caction, as, cpgz, command, mpkg, pax, workflow, xip, mobileconfig, configprofile, internetconnect, networkconnect, pkg, deb, pet, pup, rpm, slp, out, run, bash, csh, ksh, sh, shar, tcsh, desktop, dex, apk, rdp

ファイルの種類の危険レベルはオペレーティング システムによって異なる場合があります

ファイルの種類の設定は、クライアントの OS プラットフォームによって異なる場合があります。 たとえば、.exe ファイルは Mac では危険ではありませんが、.applescript ファイルは Windows では無害です。