独自の Azure Data Lake Storage Gen2 アカウントを使用する

Dynamics 365 Customer Insights - Data は、すべての顧客データを Azure Data Lake Storage Gen2 に保存するオプションを提供します。 顧客データには、インポートしたデータと、統一プロファイルやセグメントなどの出力データが含まれます。 出力データの一部 は、一致ルールやセグメント構成、検索インデックスなどのメタデータとともに、Microsoft Dataverse にテーブルとして保存されます。 データを Data Lake Storage に保存することで、その Azure ストレージ アカウントの適切な地理的場所にデータを転送し、保存することに、同意したと見なします。 詳細については Microsoft セキュリティ センター を参照してください。

Customer Insights - Data の管理者は 環境を作成 し、その過程で データ ストレージ オプションを指定 することができます。

前提条件

- Azure Data Lake Storage アカウントは、Customer Insights - Data環境の作成時の選択と同じ Azure 地域に存在する必要があります。 環境のリージョンを知るには、設定>システム>システムについて に移動します。

- Data Lake Storage アカウントは、階層型名前空間を有効 にしておく必要があります。

- Customer Insights - Data 環境を設定する管理者には、ストレージア カウントまたは

customerinsightsコンテナーで、ストレージ BLOB データ共同作成者またはストレージ BLOB データ所有者のロールが必要です。 ストレージ アカウントでアクセス許可を割り当てる際の詳細は、ストレージ アカウントの作成 を参照してください。

ご利用のストレージ アカウントで Customer Insights - Data に接続する

新しい環境を作成する際は、Data Lake Storage アカウントが存在し、前提条件をすべて満たすことを確認してください。

- 環境作成時の データ ストレージ ステップで、出力データの保存 を Azure Data Lake Storage Gen2 に設定します。

- ストレージに接続する 方法を選択します。 リソースに基づくオプションとサブスクリプションに基づくオプションのどちらかを、認証に選択できます。 詳細については、Microsoft Entra サービス プリンシパルを使用して Azure Data Lake Storage アカウントに接続する を参照してください。

- Azure サブスクリプション に対して、

customerinsightsコンテナを含む サブスクリプション、リソース グループ、ストレージ アカウント を選択します。 - アカウント キー に対して、Data Lake Storage アカウントの アカウント名 と アカウント キー を提供します。 この認証方法を使用すると、組織がキーをローテーションしたかどうかが通知されます。 ローテーションした場合は、新しいキーで 環境の構成を更新する 必要があります。

- Azure サブスクリプション に対して、

- Azure Private Link を使用してストレージ アカウントに接続するかどうかを選択し、Private Link への接続を作成します。

データの取り込みなど、システム プロセスが完了すると、システムがストレージ アカウントに対応するフォルダーを作成します。 データ ファイルと model.json ファイルが作成され、プロセス名に基づいたフォルダーに追加されます。

複数の環境を作成し、それらの環境からの出力テーブルをストレージ アカウントに保存することを選択した場合、システムはコンテナ内に ci_environmentID を持つ環境ごとに個別のフォルダを作成します。

独自の Azure Data Lake Storage から Dataverse とのデータ共有を有効にする (プレビュー)

[この記事はプレリリース ドキュメントであり、変更されることがあります。]

Dynamics 365 Customer Insights - Data は統合プロファイルやセグメントなどの出力データを Azure Data Lake Storage に書き込みます。 データ共有を有効にして、Azure Data Lake Storage の出力データを Microsoft Dataverse の環境で利用できるようにすることができます。 Customer Insights - Data 環境をセットアップするユーザーは、ストレージアカウントの customerinsights コンテナに対して、少なくとも ストレージ ブロブ データ リーダー のアクセス許可が必要です。

重要

- これはプレビュー機能です。

- プレビュー機能は運用環境での使用を想定しておらず、機能が制限される可能性があります。 これらの機能を公式リリースの前に使用できるようにすることで、顧客が一足先にアクセスし、そこからフィードバックを得ることができます。

制限

- Dataverse 組織と Azure Data Lake Storage アカウント間の 1 対 1 のマッピングがサポートされています。

- ターゲット ストレージ アカウントは変更できません。

- Azure Data Lake Storage アカウントにアクセスする際に Azure 非公開リンクの設定が必要な場合、ファイアウォールの背後に存在するため、データの共有が機能しません。 Dataverse は現在、非公開リンクによる非公開エンドポイントへの接続に対応していません。

独自の Azure Data Lake Storage でセキュリティ グループを設定する

Azure サブスクリプションに 2 つのセキュリティ グループを作成します。1 つは 閲覧者 セキュリティ グループで、もう 1 つは 共同作成者 セキュリティ グループです。さらに、Microsoft Dataverse サービスを両方のセキュリティ グループの所有者として設定します。

これらのセキュリティ グループを通して、ストレージ アカウントの

customerinsightsコンテナーのアクセス制御リスト (ACL) を管理します。- Microsoft Dataverse サービスと、Dynamics 365 Sales などの任意の Dataverse ベースのビジネスアプリケーションを、読み取り専用 アクセス許可を持つ 閲覧者 セキュリティ グループに追加します。

- Customers Insights アプリケーションのみを 共同作成者 セキュリティ グループに追加して、プロファイルと分析情報を書き込むための読み取りと書き込みの両方のアクセス許可を付与します。

PowerShell の設定

PowerShell スクリプトを実行するように PowerShell をセットアップします。

最新バージョンの Azure Active Directory PowerShell for Graph をインストールします。

- PC で、キーボードの Windows キーを選択し、Windows PowerShell を検索し、管理者として実行を選択します。

- 開いた PowerShell ウィンドウで、

Install-Module AzureADを入力します。

3 つのモジュールをインポートします。

- PowerShell ウィンドウで

Install-Module -Name Az.Accountsと入力してから次の手順に従います。 Install-Module -Name Az.ResourcesとInstall-Module -Name Az.Storageに対して繰り返します。

- PowerShell ウィンドウで

PowerShell スクリプトを実行してアクセス許可識別子を取得する

エンジニアの GitHub リポジトリから実行する必要のある 2 つの PowerShell スクリプトをダウンロードします。

CreateSecurityGroups.ps1: テナント管理者のアクセス許可が必要です。ByolSetup.ps1: ストレージ アカウント/コンテナー レベルでのストレージ Blob データ所有者のアクセス許可が必要です。 このスクリプトは権限を作成します。 スクリプトを正常に実行した後、ロールの割り当てを手動で削除できます。

Azure Data Lake Storage を含む Azure サブスクリプション ID を指定して、Windows PowerShell で

CreateSecurityGroups.ps1を実行します。 エディターで PowerShell スクリプトを開き、追加情報と実装されているロジックを確認します。このスクリプトは、Azure サブスクリプションに 2 つのセキュリティ グループを作成します。1 つは 閲覧者グループ用で、もう 1 つは共同制作者グループ用です。 Microsoft Dataverse サービスは、これら両方のセキュリティ グループの所有者です。

このスクリプトで生成された両方のセキュリティ グループ ID 値を保存して、

ByolSetup.ps1スクリプトで使用します。Note

テナントでのセキュリティ グループの作成を無効にできます。 その場合、手動セットアップが必要になり、Azure AD 管理者がセキュリティ グループの作成を有効にする必要があります。

Azure Data Lake Storage を含む Azure サブスクリプション ID、ストレージ アカウント名、リソース グループ名、および閲覧者および共同作成者のセキュリティ グループ ID 値を指定して、Windows PowerShell で

ByolSetup.ps1を実行します。 エディターで PowerShell スクリプトを開き、追加情報と実装されているロジックを確認します。このスクリプトは、Microsoft Dataverse サービスおよび任意の Dataverse ベースのビジネス アプリケーションに必要なロールベースのアクセス制御を追加します。 また、

CreateSecurityGroups.ps1スクリプトで作成されたセキュリティ グループのcustomerinsightsコンテナーのアクセス制御リスト (ACL) を更新します。 共同作成者グループには rwx アクセス許可が付与され、閲覧者グループには r-x アクセス許可のみ付与されます。次のような出力スクリプトをコピーします:

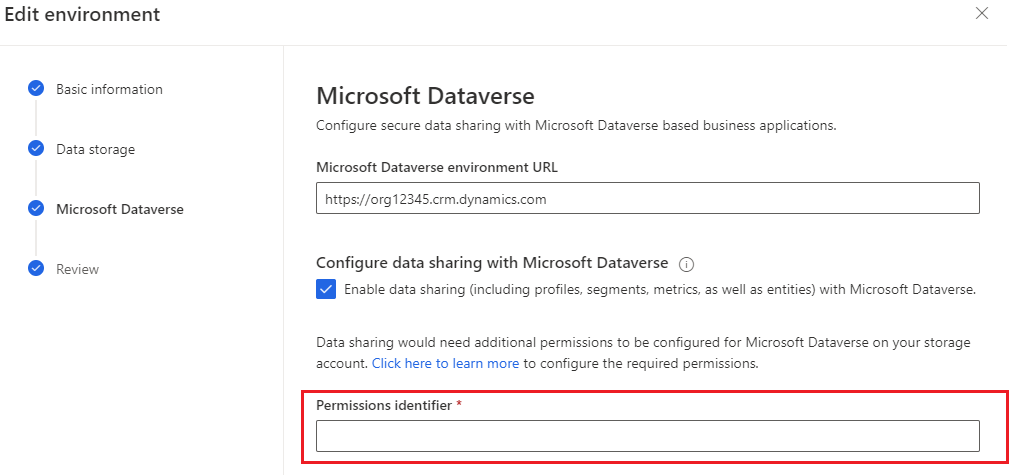

https://DVBYODLDemo/customerinsights?rg=285f5727-a2ae-4afd-9549-64343a0gbabc&cg=720d2dae-4ac8-59f8-9e96-2fa675dbdabcMicrosoft Dataverse の環境構成 中に、コピーした出力文字列を アクセス許可の識別子 フィールドに入力します。