Azure Information Protection (AIP) では、データの分類、ラベル付け、暗号化による保護が可能です。 Azure Information Protection を使用することで、IT 管理者は以下の操作を行うことができます。

- 事前設定されたルールに基づいて電子メールとドキュメントを自動的に分類する

- カスタム ヘッダー、フッター、透かしなどのマーカーをコンテンツに追加する

- Rights Management を使用して会社の機密ファイルを保護する。これにより、以下のことが可能:

- 公開キー暗号化には RSA 2048 ビット キーを使用し、署名操作には SHA-256 を使用します。

- 組織内外の特定の受信者に向けたファイルを暗号化する

- 特定の一連の権限を適用することでファイルのユーザビリティを制限する

- 権利ポリシーのユーザーの ID と承認に基づいてコンテンツを復号化する

これらの機能により、企業はデータのエンド ツー エンド制御をさらに強化できます。 このような状況で、Azure Information Protection は会社のデータを保護する上で重要な役割を果たします。

重要

Azure Information Protection のしくみの詳細については、「Azure RMS のしくみ」を参照してください。

企業保護の現状

現在、多くの企業では保護技術が導入されていないため、ドキュメントと電子メールはクリアテキストで共有されており、データ管理者は特権のあるコンテンツにアクセスできるユーザーを明確に識別できていないのが現状です。 SMIME などの保護技術は複雑であり、ACL は必ずしも電子メールやドキュメントに対応しているとは限りません。

ほとんど無防備な環境において、Azure Information Protection は、以前にはなかったセキュリティ対策を提供します。 また、セキュリティは絶えず進化しているテーマであり、どの時点でも 100% の保護を主張できる組織はありませんが、Azure Information Protection を適切にデプロイすることで、組織のセキュリティの適用範囲を広げることができます。

コンテンツを共有するためのセキュリティの原則

組織内で Azure Information Protection を使用すると、IT 管理者はクライアント デバイスやユーザー ID 管理を完全に制御できるため、組織内での共有に適した信頼できるプラットフォームを構築できます。 組織外への情報の送信は、それ自体が信頼度を低下させる行為です。 情報保護の方法について検討する上で、リスク評価を行う必要がある原則がいくつかあります。 このリスク評価を行う場合は、次の点を考慮してください。

- 受信者は、アンマネージド デバイスに物理的にアクセスできるため、デバイスで発生するすべてのことを制御できます。

- 受信者は、真正性に関連する信頼度に応じて認証されます。

IT 管理者が、デバイスまたは ID を制御できない状態の場合、保護された情報に対する操作を制御することはできません。 ユーザーが認証され、保護された情報が開かれると、その情報は制御できなくなります。 この時点で、受信者がコンテンツに設定されたポリシーを守ることを信頼していることになります。

したがって、保護されたコンテンツへのアクセスを許可された悪意のある外部受信者によるアクセスを完全に阻止することはできません。 Azure Information Protection は、倫理的な境界線を定め、対応するアプリケーションを使用することで、ドキュメントへのアクセス方法を正しく管理するのに役立ちます。 Azure Information Protection は、ID に基づいて付与されたアクセスの定義された境界内に暗黙的な信頼がある場合に役立ちます。

しかし、将来的なアクセスを検知し、軽減することはさらに簡単です。 Azure Information Protection サービスのドキュメント追跡機能ではアクセスを追跡できるため、組織は特定のドキュメントへのアクセスを無効にしたり、ユーザーのアクセスを取り消したりすることができます。

コンテンツの機密性が非常に高く、組織が受信者を信頼できない場合には、コンテンツのセキュリティ強化が最も重要になります。 セキュリティを優先し、ドキュメントへのアクセス制御を実施することをお勧めします。

ID ベースのセキュリティ

以降のセクションでは、保護されているコンテンツに対する攻撃の 3 つの主要なシナリオと、環境コントロールと Azure Information Protection の組み合わせを使用してコンテンツへの悪意のあるアクセスを軽減する方法について説明します。

未承認ユーザーによる攻撃

Azure Information Protection での保護は、保護されているコンテンツへのアクセスが、認証済み ID と承認に基づいて行われることが前提となります。 つまり、Azure Information Protection では、認証されていないまたは承認されていないことは、アクセスできないことを意味します。 これが Azure Information Protection をデプロイする主な理由です。これにより、企業は無制限にアクセスできる状態から、情報へのアクセスがユーザーの認証と承認に基づいている状態に移行することができます。

この Azure Information Protection の機能を使用することで、企業は情報をコンパートメント化することができます。 たとえば、人事 (HR) 部の機密情報を部門内で分離させておいたり、財務部のデータの使用を財務部のみに限定したりすることができます。 Azure Information Protection では、アクセスを全く提供しないのではなく、ID に基づくアクセスを提供します。

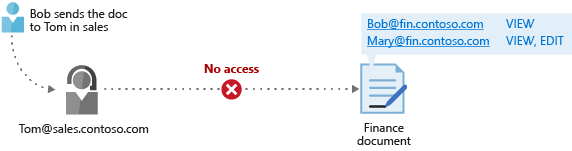

以下の図は、ユーザー (Bob) が Tom にドキュメントを送信する例を示しています。 ここでは、Bob は財務部に所属し、Tom は営業部に所属しています。 Tom は、権限が付与されていない場合、ドキュメントにはアクセスできません。

このシナリオの重要なポイントは、Azure Information Protection で未承認ユーザーからの攻撃を阻止できるということです。 Azure Information Protection での暗号化制御の詳細については、「Azure RMS で使用される暗号化制御: アルゴリズムとキーの長さ」を参照してください。

ユーザーになりすました、悪意のあるプログラムによるアクセス

ユーザーになりすました、悪意のあるプログラムによって行われるアクセスは通常、そのユーザーが気づかないうちに行われます。 トロイの木馬やウイルス、その他のマルウェアは、ユーザーになりすまして動作する可能性がある悪意のあるプログラムの典型的な例です。 このようなプログラムがユーザーの ID になりすましたり、ユーザーの権限を利用してアクションを実行したりできる場合、Azure Information Protection SDK を使用して、ユーザーが気づかない間にコンテンツを復号化することもできます。 このアクションはユーザーのコンテキストで行われるため、この攻撃を防ぐ簡単な方法はありません。

ここでの目的は、ユーザーの ID のセキュリティを強化することです。これにより、悪意のあるアプリケーションによってユーザーの ID がハイジャックされるのを軽減するのに役立ちます。 Microsoft Entra ID には、2 要素認証の使用など、ユーザー ID のセキュリティ保護に役立ついくつかのソリューションが用意されています。 さらに、Azure Activity Directory Identity Protection の一部として提供される他の機能もあり、ユーザー ID を安全に保つために検討する必要があります。

ID のセキュリティ保護は、Azure Information Protection の範囲外であり、管理者の責任です。

重要

悪意のあるプログラムを排除するために、"マネージド" 環境に重点を置くことも重要です。 これについては、次のシナリオで説明します。

承認された悪意のあるユーザー

悪意のあるユーザーによるアクセスは、実質的に信頼の侵害です。 このシナリオを実現させるためには、ユーザーの特権をエスカレートさせるように設計されたプログラムが必要になります。なぜなら、前のシナリオとは異なり、このユーザーは自主的に資格情報を提供して信頼を損失させるからです。

Azure Information Protection は、ドキュメントに関連付けられている権限を適用する必要があるクライアント デバイスにアプリケーションを配置するように設計されています。 当然ながら、現在、保護されたコンテンツのセキュリティにおいて最も脆弱なリンクは、コンテンツがプレーンテキストでエンド ユーザーに表示されるクライアント デバイス上にあります。 Microsoft Office などのクライアント アプリケーションでは権限を正しく尊重するため、悪意のあるユーザーがこのようなアプリケーションを使用して権限をエスカレートすることはできません。 ただし、Azure Information Protection SDK を使用することで、攻撃者はその気になれば権限を尊重しないアプリケーションを作成できてしまいます。そして、これこそが悪意のあるプログラムの本質です。

このシナリオの焦点は、クライアント デバイスとアプリケーションをセキュリティで保護し、悪質なアプリケーションを使用できないようにすることです。 IT 管理者が実行できるいくつかの手順を以下に示します。

- Windows AppLocker を使用して、望ましくないプログラムを実行できないようにする

- Intune と Microsoft Endpoint Configuration Manager を使用して、デバイスが "正常" であることを確認する

- デバイスのウイルス対策が最新であることを確認する

- Microsoft Identity Brokers をサポートするアプリケーションを使用して、認証と SSO を行う

このシナリオの重要なポイントは、クライアント コンピューターとアプリケーションのセキュリティ保護が、Azure Information Protection を支える信頼性の重要な部分であるということです。

Azure Information Protection は、コンテンツへのアクセスが許可されているユーザーによる悪意のある誤用から保護するようには設計されていないため、そのようなユーザーによる悪意のある改変からコンテンツを保護することは期待できません。 コンテンツのいかなる種類の変更は、実際には、まずユーザーが保護されたデータへのアクセスを許可されており、ドキュメントに関連付けられているポリシーと権利自体が適切に署名され、改ざん防止されている必要があります。しかし、必要な暗号化/復号化キーへのアクセスがユーザーに許可された時点で、そのユーザーは技術的にデータの復号化、改変、および再暗号化ができると仮定されます。 ドキュメント署名、作成者の証明、改ざん防止、Office ドキュメントに対する否認防止のために実装できるソリューションは、Microsoft 製品 (Office ドキュメントの署名サポート、Outlook で s/MIME サポートなど) やサード パーティ製品にも数多くあります。 承認されたユーザーによる悪意のある改変からユーザーを保護するための機能を AIP だけに頼るべきではありません。

まとめ

1 つのテクノロジで完全なセキュリティを実現することはできません。 IT 管理者は、相互に依存するさまざまな方法を使用することで、現実の世界における保護されたコンテンツの攻撃対象領域を減らすことができます。

- Azure Information Protection: コンテンツへの不正アクセスを防ぐ

- Microsoft Intune、Microsoft Endpoint Configuration Manager、およびその他のデバイス管理製品: 悪意のあるアプリを排除し、管理および制御された環境を実現する

- Windows AppLocker: 悪意のあるアプリを排除し、管理および制御された環境を実現する

- Microsoft Entra Identity Protection: ユーザー ID の信頼を強化する

- EMS 条件付きアクセス: デバイスと ID の信頼性を強化する