Global Secure Access のクイック アクセスを構成する方法

Global Secure Access を使用すると、プライベート リソースの特定の完全修飾ドメイン名 (FQDN) または IP アドレスを定義して、Microsoft Entra Private Access のトラフィックに含めることができます。 これで、組織の従業員が、指定したアプリとサイトにアクセスできます。 この記事では、Microsoft Entra Private Access のクイック アクセスを構成する方法について説明します。

前提条件

クイック アクセスを構成するには、次のものが必要です。

- Microsoft Entra ID の Global Secure Access 管理者とアプリケーション管理者のロール。

- この製品にはライセンスが必要です。 詳細については、「Global Secure Access とは」のライセンスに関するセクションを参照してください。 必要に応じて、ライセンスを購入するか、試用版ライセンスを取得できます。

クイック アクセスに必要な Microsoft Entra プライベート ネットワーク コネクタ グループを管理するには、次のものが必要です。

- Microsoft Entra ID のアプリケーション管理者ロール

- Microsoft Entra ID P1 または P2 ライセンス

既知の制限事項

クイック アクセスとアプリごとのアクセスとの間で、アプリ セグメントの重複は避けてください。

IP アドレスによるプライベート アクセス宛先へのトラフィックのトンネリングは、エンド ユーザー デバイスのローカル サブネット外の IP 範囲に対してのみサポートされます。

現時点では、プライベート アクセス トラフィックは、Global Secure Access クライアントでのみ取得できます。 リモート ネットワークをプライベート アクセス トラフィック転送プロファイルに割り当てることはできません。

手順の概要

クイック アクセス設定の構成は、Microsoft Entra Private Access を利用するための主要なコンポーネントです。 クイック アクセスを初めて構成するときに、Private Access が新しいエンタープライズ アプリケーションを作成します。 この新しいアプリのプロパティは、Private Access と連携するように自動的に構成されます。

クイック アクセスを構成するには、1 つ以上のアクティブな Microsoft Entra アプリケーション プロキシ コネクタがあるコネクタ グループが必要です。 このコネクタ グループが、この新しいアプリケーションへのトラフィックを処理します。 クイック アクセスとプライベート ネットワーク コネクタ グループを構成したら、アプリへのアクセス権を付与する必要があります。

要約すると、全体的なプロセスは次のとおりです。

- 1 つ以上のアクティブなプライベート ネットワーク コネクタがあるコネクタ グループを作成する。

- クイック アクセスを構成する。

- アプリにユーザーとグループを割り当てる。

- 条件付きアクセス ポリシーを構成する。

- プライベート アクセス トラフィック転送プロファイルを有効にする。

プライベート ネットワーク コネクタ グループを作成する

クイック アクセスを構成するには、1 つ以上のアクティブなプライベート ネットワーク コネクタがあるコネクタ グループが必要です。

コネクタ グループをまだ設定していない場合は、クイック アクセス用のコネクタの構成に関する記事を参照してください。

Note

前にコネクタをインストールしていた場合は、再インストールして最新バージョンにしてください。 アップグレードするときは、既存のコネクタをアンインストールし、関連するフォルダーをすべて削除してください。

プライベート アクセスに必要なコネクタの最小バージョンは 1.5.3417.0 です。

クイック アクセスを構成する

クイック アクセス ページで、クイック アクセス アプリの名前を指定し、コネクタ グループを選択し、FQDN と IP アドレスを含むアプリケーション セグメントを追加します。 3 つの手順をすべて同時に完了することも、初期セットアップの完了後にアプリケーション セグメントを追加することもできます。

名前とコネクタ グループ

- 適切なロールを使用して Microsoft Entra管理センターにサインインします。

- [グローバル セキュア アクセス]>[アプリケーション]>[クイック アクセス] に移動します。

- 名前を入力してください。 クイック アクセスという名前を使用することをお勧めします。

- ドロップダウン メニューからコネクタ グループを選択します。

- [保存] を選択して、FQDN、IP アドレス、プライベート DNS サフィックスを含まない「クイック アクセス」アプリを作成します。

クイック アクセス アプリケーション セグメントを追加する

含める FQDN と IP アドレスの定義は、[クイック アクセス アプリケーション セグメントの追加] で行います。 それらのリソースは、クイック アクセス アプリを作成または更新するときに追加します。

完全修飾ドメイン名 (FQDN)、IP アドレス、および IP アドレス範囲を追加できます。 各アプリケーション セグメント内に複数のポートとポート範囲を追加できます。

Microsoft Entra 管理センターにサインインします。

[グローバル セキュア アクセス]>[アプリケーション]>[クイック アクセス] に移動します。

[Add Quick Access application segment] (クイック アクセス アプリケーション セグメントの追加) を選択します。

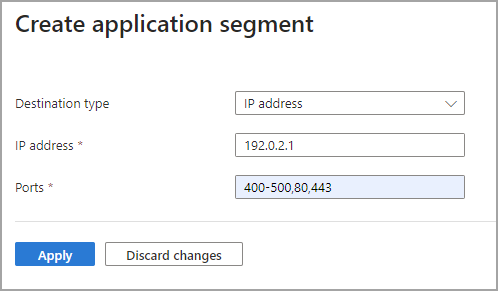

開いた [Create application segment] (アプリケーション セグメントの作成) パネルで、[宛先の種類] を選択します。

選択した宛先の種類に適した詳細を入力します。 選択内容に応じて、後続のフィールドが変わります。

- IP アドレス:

- ネットワーク上のデバイスを識別するインターネット プロトコル バージョン 4 (IPv4) アドレス (192.168.2.1 など)。

- 含めるポートを指定します。

- 完全修飾ドメイン名 (ワイルドカード FQDN を含む):

- ドメイン ネーム システム (DNS) 内のコンピューターまたはホストの正確な場所を指定するドメイン名。

- 含めるポートを指定します。

- NetBIOS はサポートされていません。 たとえば、

contoso/app1の代わりにcontoso.local/app1を使用します。

- IP アドレスの範囲 (CIDR):

- クラスレス ドメイン間ルーティング (CIDR) は、IP アドレスの範囲を表します。 IP アドレスの後には、サブネット マスクのネットワーク ビット数を示すサフィックスが付きます。

- たとえば、192.168.2.0/24 は、IP アドレスの最初の 24 ビットがネットワーク アドレスを表し、残りの 8 ビットがホスト アドレスを表すことを示します。

- 開始アドレス、ネットワーク マスク、ポートを指定します。

- IP アドレスの範囲 (IP から IP):

- 開始 IP (192.168.2.1 など) から終了 IP (192.168.2.10 など) までの IP アドレスの範囲。

- IP アドレスの開始、終了、ポートを指定します。

- IP アドレス:

ポートを入力し、[適用] を選択します。

- ポートを複数指定するときはコンマで区切ります。

- ハイフンでポート範囲を指定します。

- 変更を適用すると、値の間のスペースが削除されます。

- たとえば、

400-500, 80, 443のようにします。

次の表に、最もよく使用されるポートと、それに関連するネットワーク プロトコルを示します。

Port Protocol 22 Secure Shell (SSH) 80 ハイパーテキスト転送プロトコル (HTTP) 443 ハイパーテキスト転送プロトコル セキュア (HTTPS): 445 サーバー メッセージ ブロック (SMB) ファイル共有 3389 リモート デスクトップ プロトコル (RDP) 完了後は、保存 を選択します。

Note

クイック アクセス アプリには、最大 500 のアプリケーション セグメントを追加できます。

クイック アクセス アプリとプライベート アクセス アプリの間で FQDN、IP アドレス、IP 範囲を重複させないでください。

プライベート DNS サフィックスを追加する

Microsoft Entra Private Access 用のプライベート DNS サポートにより、独自の内部 DNS サーバーにクエリを実行して、内部ドメイン名の IP アドレスを解決できます。 例を見てみましょう。 10.8.0.0 から 10.8.255.255 までの内部 IP 範囲があるとします。 この範囲は、クイック アクセス アプリケーション定義で構成します。 ユーザーが Web ブラウザーで https://benefits を入力するときに、IP 10.8.0.5 で応答する Web アプリケーションにアクセスする必要があります。 ただし、アプリケーションの FQDN を構成する必要はありません。 プライベート DNS を使用して対応する DNS サフィックスを構成し、グローバル セキュア アクセス クライアントが要求を正しくルーティングする方法を認識できるようにします。

さらに、プライベート DNS を使用してドメイン コントローラーに Kerberos 認証を構成することで、Kerberos リソースにシングル サインオン (SSO) エクスペリエンスを提供できます。 SSO エクスペリエンスの作成について詳しくは「Microsoft Entra Private Access でリソースへのシングル サインオン (SSO) に Kerberos を使用する」をご覧ください。

プライベート DNS に使用する DNS サフィックスを追加します。

- [プライベート DNS] タブを選択します。

- [プライベート DNS を有効にする] チェックボックスをオンにします。

- [DNS サフィックスの追加] を選択します。

- DNS サフィックスを入力し、[追加] を選択します。

ユーザーとグループの割り当て

クイック アクセスを構成するときに、ユーザーに代わって新しいエンタープライズ アプリが作成されます。 ユーザーやグループをアプリに割り当てて、作成したクイック アクセス アプリへのアクセス権を付与する必要があります。

クイック アクセスからプロパティを表示するか、エンタープライズ アプリケーションに移動してクイック アクセス アプリを検索できます。

ヒント

エンタープライズ アプリケーション ページでアプリを検索するには、探しているアプリを除外しないように、すべてのフィルターをオフにします。

クイック アクセスで、[アプリケーション設定の編集] を選択します。

![[アプリケーション設定の編集] のスクリーンショット。](media/how-to-configure-quick-access/edit-application-settings.png)

サイド メニューから [ユーザーおよびグループ] を選択します。

必要に応じてユーザーとグループを追加します。

- 詳しくは、「アプリケーションにユーザーとグループを割り当てる」をご覧ください。

Note

ユーザーは、アプリに直接、またはアプリに割り当てられたグループに割り当てる必要があります。 入れ子になったグループはサポートされていません。

条件付きアクセス ポリシーをリンクする

条件付きアクセス ポリシーを、クイック アクセス アプリに適用できます。 条件付きアクセス ポリシーを適用すると、アプリケーション、サイト、およびサービスへのアクセスを管理するためのオプションがより多く提供されます。

条件付きアクセス ポリシーの作成については、プライベート アクセス アプリの条件付きアクセス ポリシーを作成する方法に関する記事を参照してください。

Microsoft Entra Private Access を有効にする

クイック アクセス アプリを構成し、プライベート リソースを追加し、ユーザーをアプリに割り当てたら、Global Secure Access の [Traffic forwarding] (トラフィック転送) 領域でプライベート アクセス プロファイルを有効にできます。 クイック アクセスを構成する前にプロファイルを有効にできますが、アプリとプロファイルを構成しないと、転送するトラフィックがありません。 プライベート アクセス トラフィック転送プロファイルを有効にする方法については、「プライベート アクセス トラフィック転送プロファイルを管理する方法」をご覧ください。