ユニバーサル テナント制限により、 テナント制限 v2 の機能が強化されます。 グローバル セキュリティで保護されたアクセスを使用して、オペレーティング システム、ブラウザー、またはデバイスのフォーム ファクターに関係なく、すべてのトラフィックにタグを付けます。 クライアントとリモートの両方のネットワーク接続をサポートできます。

管理者は、プロキシ サーバーの構成や複雑なネットワーク構成を管理する必要がなくなります。 グローバル セキュア アクセス クライアントまたはリモート ネットワークを使用して、任意のプラットフォームにテナント制限 v2 を適用できます。

ユニバーサル テナント制限を有効にすると、グローバル セキュリティで保護されたアクセスによって、テナント制限 v2 のポリシー情報が認証プレーンのネットワーク トラフィックに追加されます。 このトラフィックは、Microsoft Entra ID と Microsoft Graph からのトラフィックです。 その結果、組織内のデバイスとネットワークを使用するユーザーは、承認された外部テナントのみを使用する必要があります。 この制限は、シングル サインオン (SSO) を通じて Microsoft Entra ID テナントと統合されているアプリケーションのデータ流出を防ぐのに役立ちます。

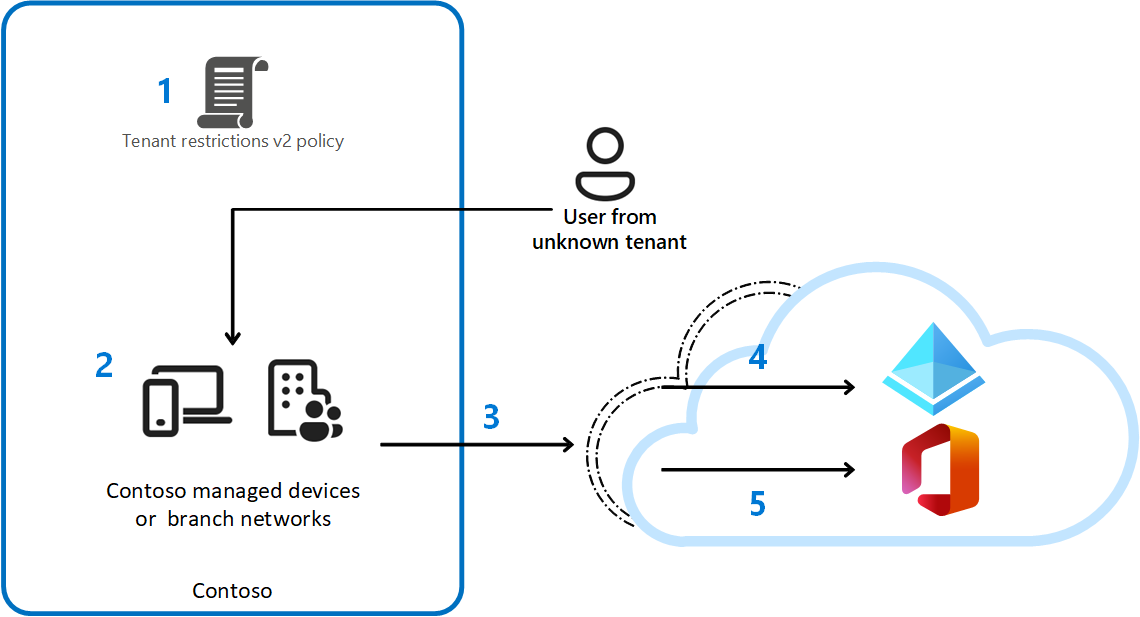

次の図は、テナント制限 v2 を使用して悪意のあるユーザーから保護するために組織の例が実行する手順を示しています。

| ステップ | 説明 |

|---|---|

| 1 | Contoso は、テナント間アクセス設定でテナント制限 v2 ポリシーを構成して、すべての外部アカウントと外部アプリをブロックします。 Contoso は、グローバル セキュリティで保護されたアクセスとユニバーサル テナントの制限を使用してポリシーを適用します。 |

| 2 | Contoso が管理するデバイスを持つユーザーは、承認されていない外部 ID を使用して Microsoft Entra 統合アプリにアクセスしようとします。 |

| 3 | 認証プレーンの保護: Microsoft Entra ID を使用すると、Contoso のポリシーにより、承認されていない外部アカウントが外部テナントにアクセスできなくなります。 さらに、Microsoft Graph トークンが別のデバイスを介して取得され、その有効期間内に環境に取り込まれる場合、このトークンは、グローバル セキュリティで保護されたアクセス クライアントを持つデバイスまたはリモート ネットワークを介して再生することはできません。 |

| 4 | データ プレーンの保護: Microsoft Graph トークンが別のデバイスを介して取得され、その有効期間内に環境に取り込まれる場合、このトークンは、グローバル セキュリティで保護されたアクセス クライアントを持つデバイスまたはリモート ネットワークを介して再生することはできません。 |

ユニバーサル テナント制限は、次の方法でブラウザー、デバイス、ネットワーク間でのデータ流出を防ぐのに役立ちます。

- Microsoft Entra ID、Microsoft アカウント、および Microsoft アプリケーションが、関連付けられているテナント制限 v2 ポリシーを検索して適用できるようにします。 この検索により、一貫性のあるポリシー適用が実現します。

- サインイン時に、認証プレーンですべての Microsoft Entra 統合サードパーティ アプリと連携します。

- Microsoft Graph の保護に役立ちます。

ユニバーサル テナント制限の適用ポイント

認証プレーン (Microsoft Entra ID)

認証プレーンの適用は、Microsoft Entra ID または Microsoft アカウント認証の時点で行われます。

ユーザーがグローバル セキュリティで保護されたアクセス クライアントまたはリモート ネットワーク接続を介して接続されている場合、テナント制限 v2 ポリシーがチェックされ、認証を許可する必要があるかどうかを判断します。 ユーザーが組織のテナントにサインインしている場合、テナント制限 v2 ポリシーは適用されません。 ユーザーが別のテナントにサインインしている場合、ポリシーが適用されます。

Microsoft Entra ID と統合されているアプリケーション、または認証に Microsoft アカウントを使用するアプリケーションでは、認証プレーンでのユニバーサル テナント制限がサポートされます。

データ プレーン (Microsoft Graph)

データ プレーンの適用は現在、Microsoft Graph でサポートされています。 データ プレーン保護により、インポートされた認証成果物を組織のデバイスから再生してデータを流出させることはありません。 このような成果物の例として、別のデバイスで取得され、テナント制限 v2 ポリシーで定義されている認証プレーンの適用をバイパスするアクセス トークンがあります。

前提条件

- グローバル セキュリティで保護されたアクセス機能を操作する管理者は、これらの機能を管理するための グローバル セキュリティで保護されたアクセス管理者ロール を持っている必要があります。

- グローバル セキュリティで保護されたアクセスにはライセンスが必要です。 詳細については、「 ライセンスの概要」を参照してください。 まだお持ちでない場合は、 ライセンスを購入するか、試用版ライセンスを取得できます。

- Microsoft トラフィック プロファイルを有効にする必要があります。 ユニバーサル テナントの制限があるサービスの完全修飾ドメイン名 (FQDN) と IP アドレスは、トンネル モードに設定する必要があります。

- グローバル セキュリティで保護されたアクセス クライアントを展開するか、リモート ネットワーク接続を構成する必要があります。

テナント制限 v2 ポリシーを構成する

ユニバーサル テナント制限を使用する前に、特定のパートナーの既定のテナント制限とテナント制限の両方を構成する必要があります。

これらのポリシーの構成の詳細については、「 テナント制限 v2 の設定」を参照してください。

テナントの制限に対してグローバル セキュリティで保護されたアクセスのシグナル通知を有効にする

テナント制限 v2 ポリシーを作成したら、グローバル セキュリティで保護されたアクセスを使用して、テナント制限 v2 のタグ付けを適用できます。 グローバル セキュリティで保護されたアクセス管理者とセキュリティ管理者の両方の役割を持つ管理者は、グローバル セキュリティで保護されたアクセスの適用を有効にするには、次の手順を実行する必要があります。

グローバル セキュリティで保護されたアクセス管理者として Microsoft Entra 管理センターにサインインします。

グローバルセキュアアクセス>設定>セッション管理>ユニバーサルテナントの制限を参照します。

[ Entra ID のテナント制限を有効にする (すべてのクラウド アプリを対象とする)] トグルをオンにします。

汎用テナント制限を試してみる

ポリシーが構成されているテナント内のリソースにユーザー (またはゲスト ユーザー) がアクセスしようとした場合、テナント制限は適用されません。 テナント制限 v2 ポリシーは、別のテナントの ID がサインインまたはリソースへのアクセスを試みる場合にのみ処理されます。

たとえば、テナント contoso.com でテナント制限 v2 ポリシーを構成して、fabrikam.com を除くすべての組織をブロックする場合、ポリシーは次の表に従って適用されます。

| ユーザー | タイプ | テナント | テナント制限 v2 ポリシーが処理されましたか? | 認証済みアクセスは許可されているか? | 匿名アクセスは許可されているか? |

|---|---|---|---|---|---|

alice@contoso.com |

メンバー | contoso.com | いいえ (同じテナント) | はい | いいえ |

alice@fabrikam.com |

メンバー | fabrikam.com | はい | はい (テナントはポリシーで許可されます) | いいえ |

bob@northwindtraders.com |

メンバー | northwindtraders.com | はい | いいえ (テナントはポリシーで許可されていません) | いいえ |

alice@contoso.com |

メンバー | contoso.com | いいえ (同じテナント) | はい | いいえ |

bob_northwindtraders.com#EXT#@contoso.com |

ゲスト | contoso.com | いいえ (ゲスト ユーザー) | はい | いいえ |

認証プレーンの保護を検証する

グローバル セキュリティで保護されたアクセス設定で、ユニバーサル テナント制限のシグナル通知がオフになっていることを確認します。

ブラウザーで、[ マイ アプリ] ポータルに移動します。 あなたのテナントとは異なる、テナント制限 v2ポリシーの許可リストに含まれていないテナントの IDでサインインします。 この手順を実行するには、プライベート ブラウザー ウィンドウを使用するか、プライマリ アカウントからサインアウトする必要がある場合があります。

たとえば、テナントが Contoso の場合は、Fabrikam テナントで Fabrikam ユーザーとしてサインインします。 Fabrikam ユーザーはマイ アプリ ポータルにアクセスできる必要があります。グローバル セキュリティで保護されたアクセスでは、ユニバーサル テナント制限のシグナル通知がオフになっているためです。

Microsoft Entra 管理センターでユニバーサル テナント制限を有効にします。 グローバル セキュア アクセス>セッション管理>ユニバーサル テナント制限に移動し、Entra ID に対するテナント制限を有効化する (すべてのクラウド アプリを対象)トグルをオンにします。

マイ アプリ ポータルからサインアウトし、ブラウザーを再起動します。

グローバル セキュリティで保護されたアクセス クライアントが実行されている状態で、同じ ID (前の例では Fabrikam テナントの Fabrikam ユーザー) を使用して マイ アプリ ポータル に移動します。

マイ アプリ ポータルへの認証をブロックする必要があります。 次のようなエラー メッセージが表示されます。"アクセスはブロックされています。 Contoso IT 部門は、アクセスできる組織を制限しています。 Contoso IT 部門に問い合わせてアクセスしてください。"

データ プレーンの保護を検証する

グローバル セキュリティで保護されたアクセス設定で、ユニバーサル テナント制限のシグナル通知がオフになっていることを確認します。

ブラウザーで、 Graph エクスプローラーに移動します。 あなたのテナントとは異なる、テナント制限 v2ポリシーの許可リストに含まれていないテナントの IDでサインインします。 この手順を実行するには、プライベート ブラウザー ウィンドウを使用したり、プライマリ アカウントからサインアウトしたりする必要がある場合があります。

たとえば、テナントが Contoso の場合は、Fabrikam テナントで Fabrikam ユーザーとしてサインインします。 Fabrikam ユーザーは Graph Explorer にアクセスできる必要があります。これは、テナント制限 v2 のシグナル通知がグローバル セキュリティで保護されたアクセスでオフになっているためです。

必要に応じて、Graph エクスプローラーを開いた同じブラウザーで、キーボードの F12 キーを押して 開発者ツール を開きます。 ネットワーク ログの取得を開始します。

すべてが期待どおりに動作している場合は、Graph エクスプローラーとやり取りするときに、状態

200返す HTTP 要求が表示されます。 たとえば、テナント内のユーザーを取得するGET要求を送信します。[ログの 保持 ] オプションが選択されていることを確認します。

ログが表示されたブラウザー ウィンドウを開いたままにします。

Microsoft Entra 管理センターでユニバーサル テナント制限を有効にします。 グローバル セキュア アクセス>セッション管理>ユニバーサル テナント制限に移動し、Entra ID に対するテナント制限を有効化する (すべてのクラウド アプリを対象)トグルをオンにします。

他のユーザー (前の例では Fabrikam ユーザー) としてサインインしている間、新しいログがブラウザーに表示され、Graph Explorer が開きます。 処理には数分かかることがあります。 また、バックエンドで発生する要求と応答に基づいて、ブラウザー自体が更新される場合があります。 ブラウザーが数分後にそれ自体を更新しない場合は、ページを更新します。

アクセスがブロックされ、次のメッセージが表示されます。"アクセスはブロックされています。 Contoso IT 部門は、アクセスできる組織を制限しています。 Contoso IT 部門に問い合わせてアクセスしてください。"

ログで、

Statusの値が302であるものを見つけます。 この行には、トラフィックに適用されている全体的なテナント制限が表示されます。同じ応答で、次の情報のヘッダーを確認して、ユニバーサル テナントの制限が適用されたことを確認します。

Restrict-Access-Confirm: 1x-ms-diagnostics: 2000020;reason="xms_trpid claim was not present but sec-tenant-restriction-access-policy header was in requires";error_category="insufficient_claims"

既知の制限事項

ユニバーサル テナント制限を有効にし、テナント制限 v2 許可リストでテナントの Microsoft Entra 管理センターにアクセスすると、"アクセス拒否" エラーが発生する可能性があります。 このエラーを修正するには、Microsoft Entra 管理センターに次の機能フラグを追加します: ?feature.msaljs=true&exp.msaljsexp=true。

たとえば、Contoso で働いているとします。 パートナー テナントである Fabrikam が許可リストにあります。 Fabrikam テナントの Microsoft Entra 管理センターのエラー メッセージが表示される場合があります。

URL https://entra.microsoft.com/の "アクセスが拒否されました" というエラー メッセージを受け取った場合は、次のように機能フラグを追加します: https://entra.microsoft.com/?feature.msaljs%253Dtrue%2526exp.msaljsexp%253Dtrue#home。

既知の問題と制限事項の詳細については、「 グローバル セキュリティで保護されたアクセスの既知の制限事項」を参照してください。