管理者は、 グループまたはアプリケーションのアクセス レビューを作成 し、レビュー担当者 がアクセス レビューを実行します。 この記事では、アクセス レビューの結果を確認し、その結果を適用する方法について説明します。

Note

この記事は、デバイスまたはサービスから個人データを削除する手順について説明しており、GDPR の下で義務を果たすために使用できます。 GDPR に関する一般的な情報については、 Microsoft セキュリティ センターの GDPR セクション と Service Trust ポータルの GDPR セクションを参照してください。

前提条件

- Microsoft Entra ID P2 または Microsoft Entra ID ガバナンス

- グループとアプリケーションに対するレビューのアクセスを管理するための、少なくともユーザー管理者または ID ガバナンス管理者の役割。 少なくとも特権ロール管理者ロールを持つユーザーは、ロール割り当て可能なグループのレビューを管理できます。「Microsoft Entra グループを使用してロールの割り当てを管理する」を参照してください。

- セキュリティ閲覧者に読み取りアクセスがあること。

詳細については、「 ライセンス要件」を参照してください。

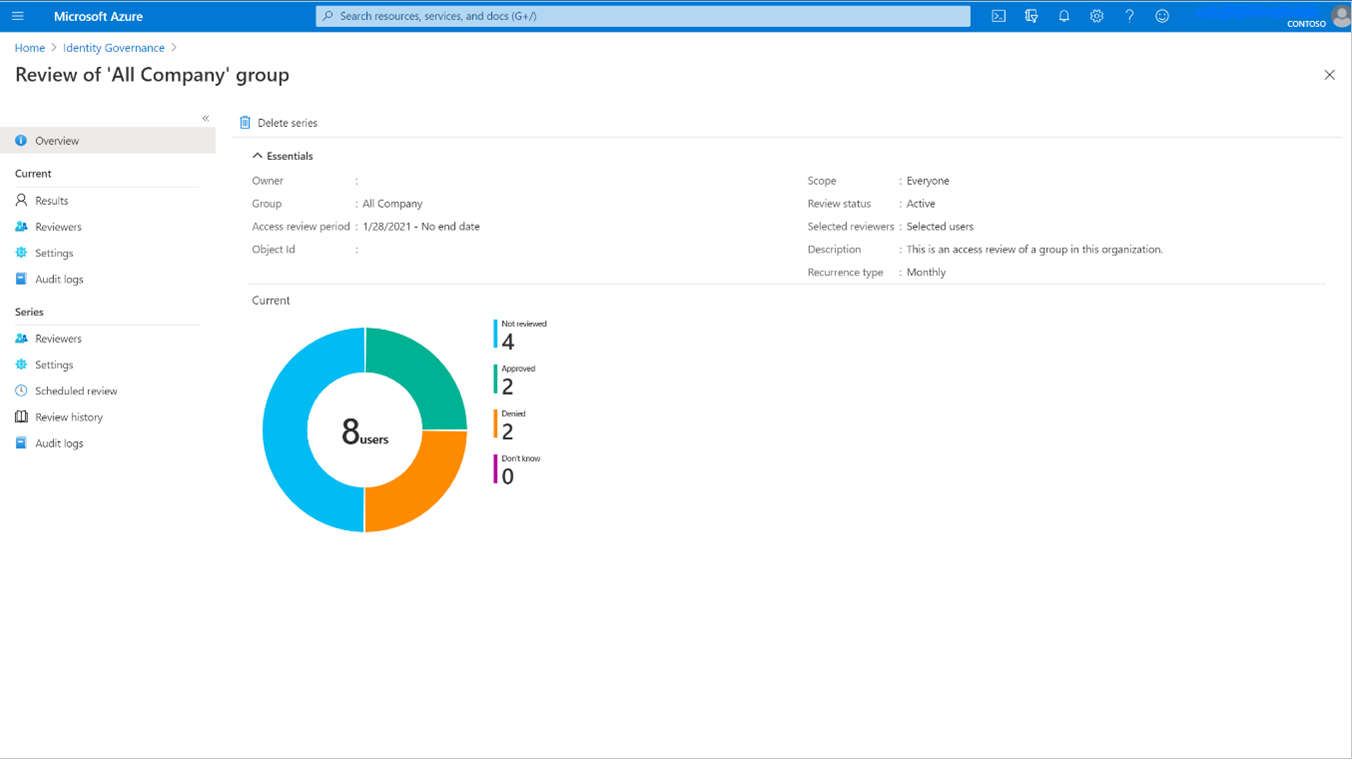

アクセス レビューの状態を表示する

完了したアクセス レビューの進行状況を追跡するには、次の手順を実行します。

少なくとも ID ガバナンス管理者として Microsoft Entra 管理センターにサインインします。

ID ガバナンス>アクセスレビューを参照します。

一覧で、アクセス レビューを選択します。

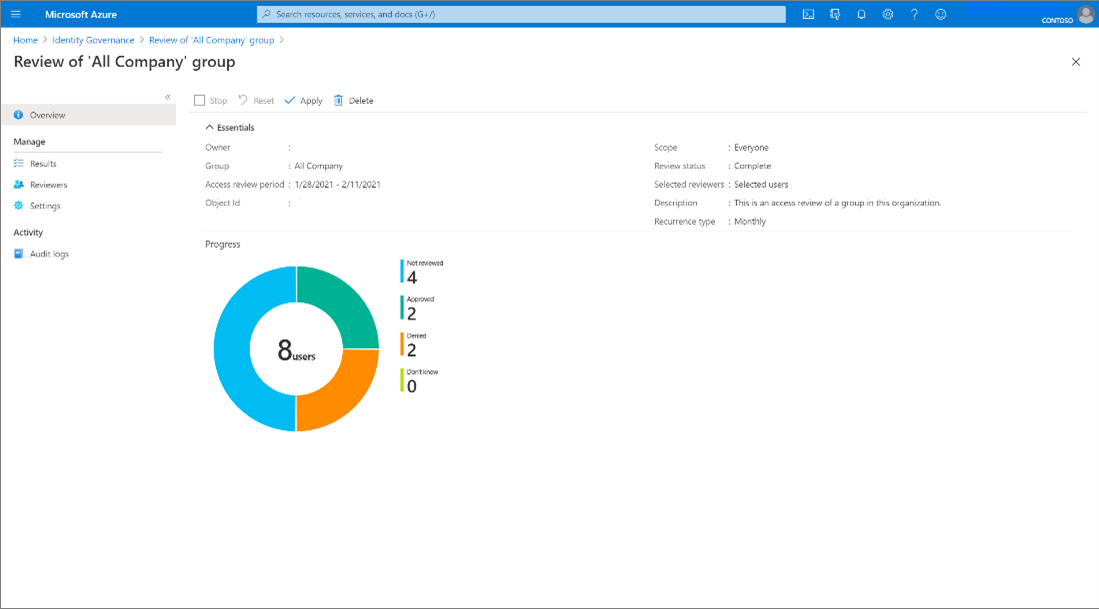

[ 概要 ] ページで、レビューの 現在 のインスタンスの進行状況を確認できます。 その時点でアクティブなインスタンスが開いていない場合は、前回のインスタンスに関する情報が表示されます。 ディレクトリのアクセス権は、レビューが完了するまで変更されません。

[現在] の下のすべてのブレードは、各レビュー インスタンスの期間中のみ表示できます。

Note

現在のアクセス レビューにはアクティブなレビュー インスタンスに関する情報のみが表示されますが、[複数ステージ レビューの表示状態 (プレビュー)] セクションの [シリーズ] でまだ行われていないレビューに関する情報を取得できます。

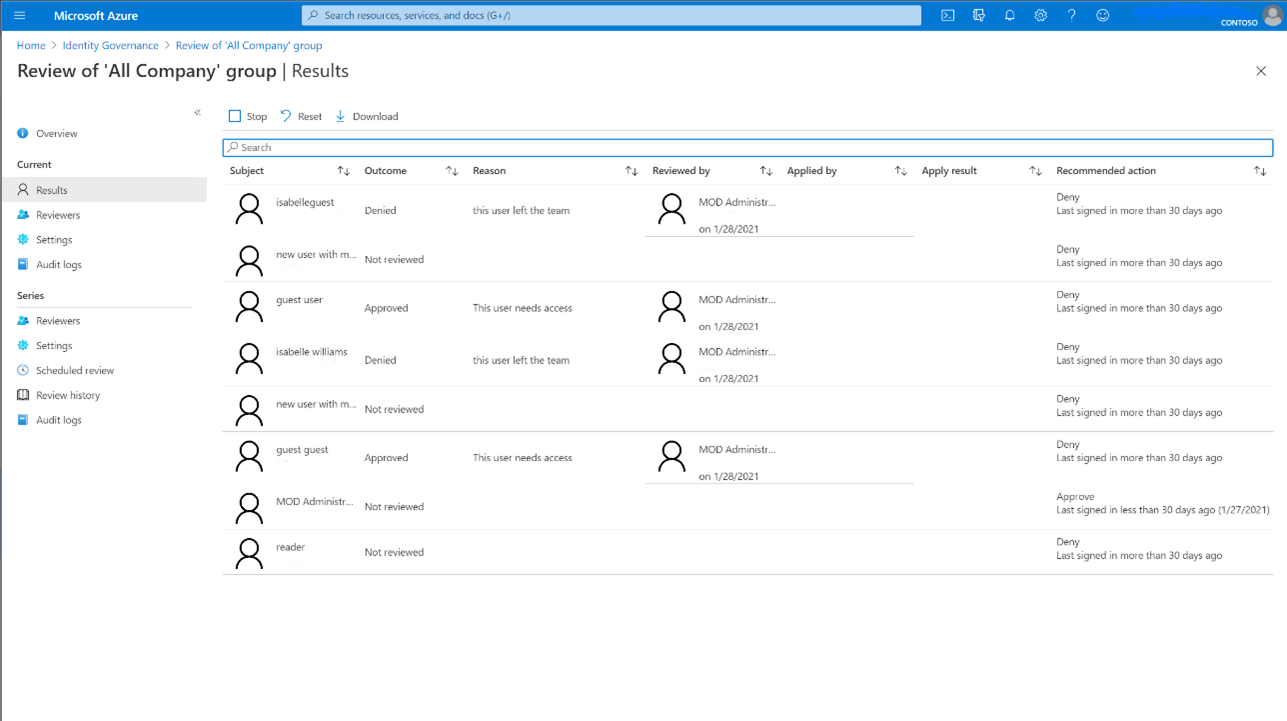

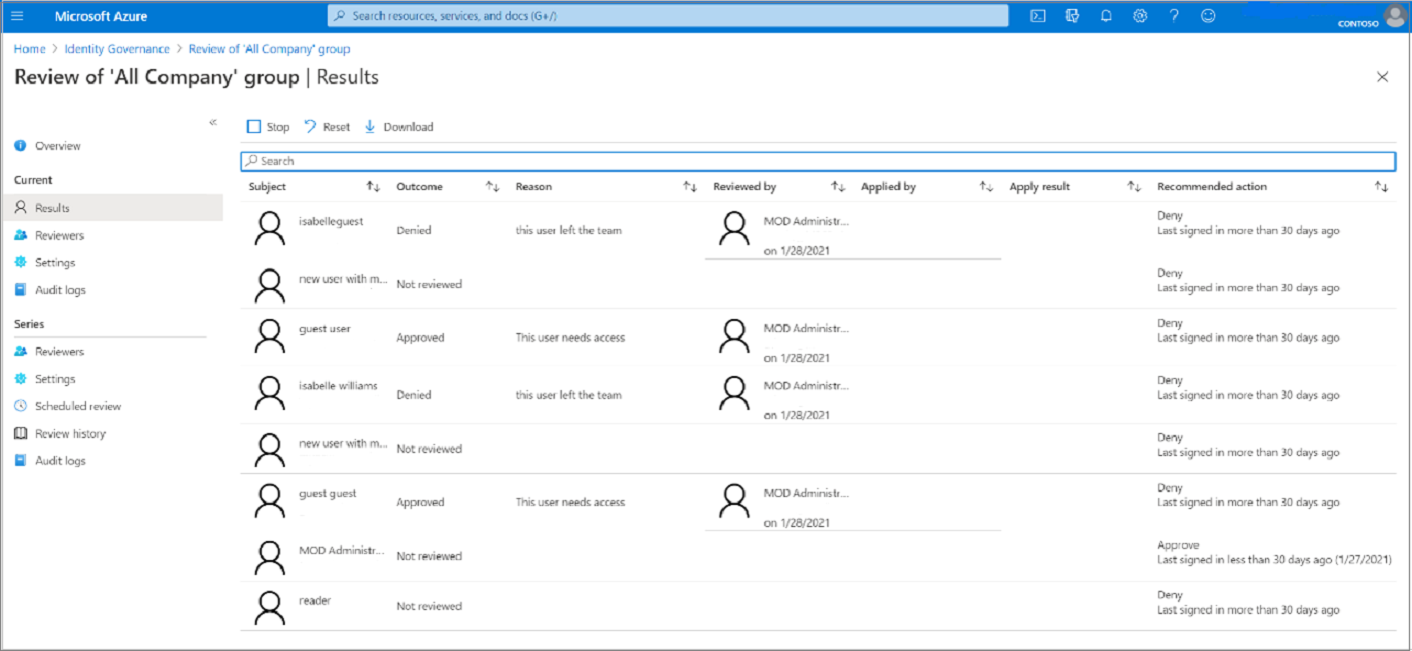

[結果] ページには、インスタンスでレビュー対象である各ユーザーに関する詳細情報と、結果を停止、リセット、ダウンロードする機能が表示されます。

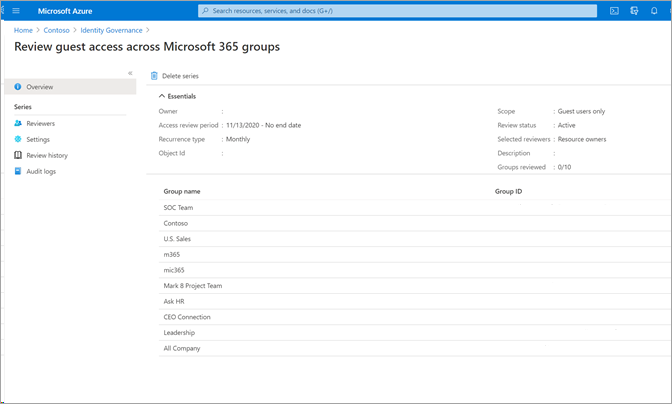

複数の Microsoft 365 グループに対するゲスト アクセスをレビューするアクセス レビューを表示している場合、概要ペインにレビュー内の各グループが一覧表示されます。

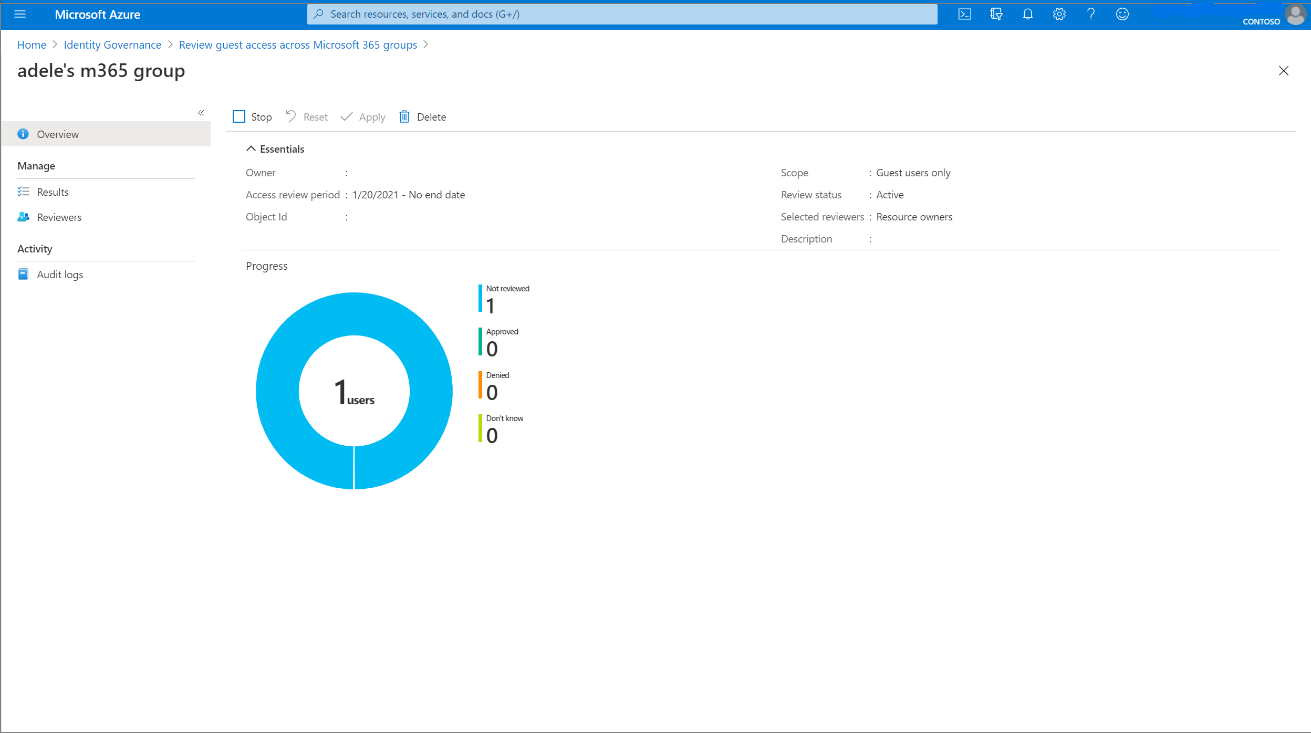

グループを選択すると、そのグループのレビューの進行状況と、停止、リセット、適用、削除が表示されます。

スケジュールされた終了日に達する前にアクセス レビューを停止する場合は、[ 停止 ] ボタンを選択します。

レビューを停止すると、レビュー担当者が応答を提供できなくなります。 レビューを停止後に再開することはできません。

Note

[停止] オプションは、定期的なレビューシリーズ全体ではなく、特定のレビュー インスタンスでのみ使用できます。 定期的なレビュー系列を停止するには、系列を編集し、系列を停止する必要がある日付に [終了 ] オプションを更新します。 この変更により、今後のレビュー インスタンスが更新された終了日を超えて作成されるのを防ぐことができます。

アクセス レビューに関心がなくなった場合は、[削除] ボタンをクリックして 削除 できます。

マルチステージレビューの状態の表示 (プレビュー)

マルチステージアクセスレビューの状態と段階を確認するには、次の手順を実行します。

状態を確認するマルチステージレビューを選択するか、またはそれがどの段階にあるかを確認します。

左側のナビゲーション メニューの [現在] の下にある [結果] を選択します。

結果ページに移動すると、[ 状態] の下に、マルチステージ レビューが含まれているステージが表示されます。 レビューの次の段階は、アクセス レビューのセットアップ中に指定された期間が経過するまでアクティブになりません。

決定したが、このステージのレビュー期間がまだ切れていない場合は、結果ページで [ 現在のステージの停止 ] ボタンを選択できます。 これにより、次のレビュー段階が開始されます。

結果の取得

レビューの結果を表示するには、[ 結果 ] ページを選択します。 ユーザーのアクセスのみを表示するには、[検索] ボックスに、レビューされたアクセスのユーザーの表示名またはユーザー プリンシパル名を入力します。

定期的なアクセス レビューの完了したインスタンスの結果を表示するには、[ レビュー履歴] を選択し、インスタンスの開始日と終了日に基づいて、完了したアクセス レビュー インスタンスの一覧から特定のインスタンスを選択します。 このインスタンスの結果は、[ 結果 ] ページから取得できます。 リソースへのアクセスの状況は、1 回限りのアクセス レビューよりも頻繁に更新しなければならない場合もあります。そのようなリソースへのアクセスの状況は、定期的なアクセス レビューによって絶えず把握することができます。

進行中または完了の両方のアクセス レビューの結果を取得するには、[ ダウンロード ] ボタンを選択します。 結果の CSV ファイルは、Excel など、UTF-8 でエンコードされた CSV ファイルを開くことができるプログラムで閲覧できます。

プログラム的に結果を取得する

Microsoft Graph または PowerShell を使用してアクセス レビューの結果を取得することもできます。

まず、アクセス レビューの インスタンス を見つける必要があります。 accessReviewScheduleDefinition が定期的なアクセス レビューである場合、インスタンスは各繰り返しを表します。 繰り返されないレビューには、インスタンスが 1 つだけ含まれます。 インスタンスは、スケジュール定義でレビューされる一意のグループそれぞれも表します。 スケジュール定義で複数のグループがレビューされる場合、各グループには、繰り返しごとに一意のインスタンスがあります。 すべてのインスタンスには、レビュー担当者がアクションを実行できる決定事項のリストが含まれています。ID ごとに 1 つの決定事項がレビューされます。

インスタンスを特定したら、Graph を使用して決定を取得するには、Graph API を呼び出して インスタンスからの決定を一覧表示します。 インスタンスがマルチステージ レビューの場合は、Graph API を呼び出して、 複数ステージのアクセス レビューからの決定を一覧表示します。 呼び出し元は、委任された AccessReview.Read.All または AccessReview.ReadWrite.All アクセス許可を持つアプリケーション付きの適切なロールのユーザーであるか、 AccessReview.Read.All or AccessReview.ReadWrite.All アプリケーションのアクセス許可を持つアプリケーションである必要があります。 詳細については、 セキュリティ グループを確認する方法に関するチュートリアルを参照してください。

さらに、Identity Governance モジュール用の Get-MgIdentityGovernanceAccessReviewDefinitionInstanceDecision Microsoft Graph PowerShell コマンドレット の コマンドレットを使用して、PowerShell で決定事項を取得することもできます。 この API の既定のページ サイズは決定項目 100 個です。

変更の適用

[完了時の設定] の選択に基づいてリソースに結果を自動適用するが有効になっている場合は、レビュー インスタンスが完了した後、またはレビューを手動で停止した場合は、それ以前に自動適用が実行されます。

リソースへの結果の自動適用がレビューに対して有効になっていない場合は、レビュー期間が終了した後、またはレビューが早期に停止された後、[系列] の [レビュー履歴] に移動し、適用するレビューのインスタンスを選択します。

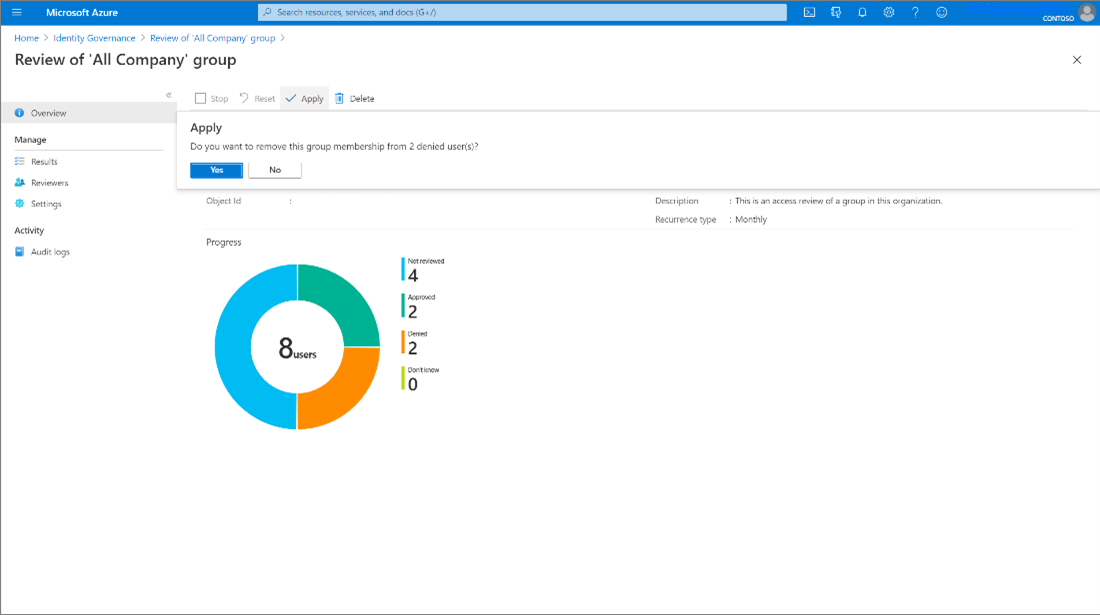

[ 適用] を選択して、変更を手動で適用します。 レビューでユーザーのアクセスが拒否された場合、[ 適用] を選択すると、Microsoft Entra ID によってメンバーシップまたはアプリケーションの割り当てが削除されます。

レビューの状態が 完了 から、適用中などの中間状態、最後に 適用 された結果の状態に変 わります。 拒否されたユーザーが存在する場合は、それらのユーザーが数分以内にグループ メンバーシップまたはアプリケーション割り当てから削除されることを確認できます。

オンプレミス ディレクトリに由来するグループは、結果を手動または自動で適用しても影響を受けません。 オンプレミス ディレクトリに由来したグループに変更を加える必要がある場合は、結果をダウンロードし、そのディレクトリ内の対応するグループに対して必要な変更を適用してください。

Note

一部の拒否されたユーザーには、結果を適用できません。 該当するシナリオとして、次のような状況が考えられます。

- 同期されたオンプレミスの Windows Server AD グループのメンバーを確認する: グループがオンプレミスの Windows Server AD から同期されている場合、グループを Microsoft Entra ID で管理できないため、メンバーシップを変更できません。

- 入れ子になったグループが割り当てられたリソース (ロール、グループ、アプリケーション) のレビュー: 入れ子になったグループを通じてメンバーシップを持つユーザーの場合、入れ子になったグループへのメンバーシップは削除されないため、レビュー対象のリソースへのアクセスは保持されます。

- ユーザーが見つからないか、その他のエラー: これらの事象が発生した場合も、結果の適用がサポートされないことがあります。

- メールが有効なグループのメンバーを確認する: グループは Microsoft Entra ID で管理できないため、メンバーシップを変更することはできません。

- グループの割り当てを使用するアプリケーションを確認しても、それらのグループのメンバーは削除されないため、アプリケーションの割り当てのグループ関係から既存のアクセス権が保持されます

Note

アクセス レビューの決定は、動的グループのメンバーシップを変更しません。 これらのグループはルール ユーザーによって管理され、ルールの条件に一致する限りメンバーのままです。

アクセス レビューで拒否されたゲスト ユーザーに対して実行されるアクション

アクセス レビューで拒否されたゲスト ユーザーに対する措置は、レビューの作成時に 2 つのオプションから作成者が選択できます。

- 拒否されたゲスト ユーザーのリソース アクセスを削除します。 これは、既定の設定です。

- 拒否されたゲスト ユーザーが 30 日間サインインできないようにし、その後、そのユーザーをテナントから削除します。 その 30 日間は、ゲスト ユーザーのテナントへのアクセスを管理者が復元できます。 30 日が経過しても、ゲスト ユーザーに、リソースへのアクセス権が再度付与されていなければ、そのユーザーはテナントから完全に削除されます。 さらに、Microsoft Entra 管理センターを使用すると、グローバル管理者は、その期間に達する前 に最近削除されたユーザーを明示的に完全に削除 できます。 ユーザーが完全に削除されると、そのゲスト ユーザーに関するデータは、アクティブなアクセス レビューから削除されます。 監査ログには、削除済みユーザーに関する監査情報が維持されます。

拒否された B2B 直接接続ユーザーに対して実行されるアクション

拒否された B2B 直接接続ユーザーとチームは、チーム内のすべての共有チャネルへのアクセスを失います。