Microsoft Entra Privileged Identity Management (PIM) を使用して、Azure リソースの有資格ロール メンバーが将来の日付と時刻のアクティブ化をスケジュールできるようにします。 また、最大 (管理者によって構成) 内の特定のアクティブ化期間を選択することもできます。

この記事は、Privileged Identity Management で Azure リソース ロールをアクティブ化する必要があるメンバーを対象にしています。

手記

2023 年 3 月の時点で、Azure portal で、割り当てをアクティブ化し、PIM の外部にあるブレードから直接アクセスを表示できるようになりました。 詳細については、

大事な

ロールがアクティブになると、Microsoft Entra PIM によってロールのアクティブな割り当てが一時的に追加されます。 Microsoft Entra PIM は、数秒以内にアクティブな割り当てを作成します (ユーザーをロールに割り当てます)。 非アクティブ化 (手動またはアクティブ化時間の有効期限) が発生すると、Microsoft Entra PIM は、アクティブな割り当てを数秒で削除します。

アプリケーションは、ユーザーが持っているロールに基づいてアクセスを提供できます。 場合によっては、ユーザーがロールを割り当てたり削除したりしたという事実がアプリケーション アクセスにすぐに反映されない場合があります。 ユーザーがロールを持っていないという事実をアプリケーションが以前にキャッシュした場合、ユーザーがアプリケーションに再度アクセスしようとすると、アクセスが提供されない可能性があります。 同様に、ユーザーがロールを持っているという事実をアプリケーションが以前にキャッシュした場合、ロールが非アクティブ化されても、ユーザーは引き続きアクセスできます。 特定の状況は、アプリケーションのアーキテクチャによって異なります。 一部のアプリケーションでは、サインアウトしてサインインし直すのが、アクセスの追加または削除に役立つ場合があります。

前提条件

ロールのアクティブ化

Azure リソース ロールを引き受ける必要がある場合は、Privileged Identity Management の [自分のロール ] ナビゲーション オプションを使用してアクティブ化を要求できます。

手記

AZURE モバイル アプリ (iOS |Microsoft Entra ID と Azure リソース ロール用の Android)。 適格な割り当てを簡単にアクティブ化したり、有効期限が切れている割り当ての更新を要求したり、保留中の要求の状態を確認したりできます。 詳細については、以下を参照してください。

Microsoft Entra 管理センターにサインインします。

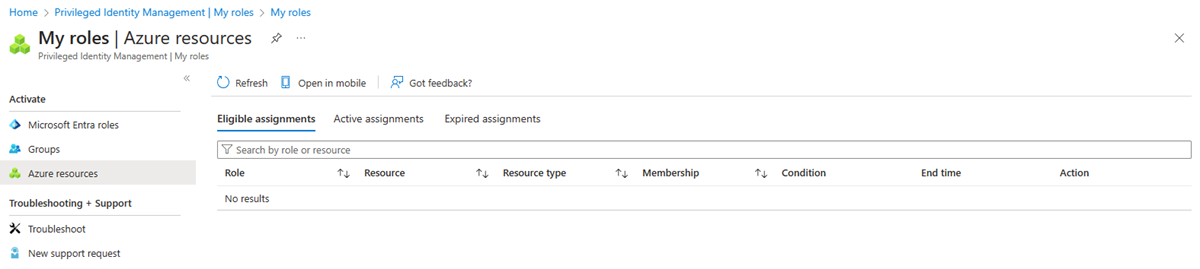

ID ガバナンス>Privileged Identity Management>My ロールを参照します。

Azure リソース ロール を選択して、対象となる Azure リソース ロールの一覧を表示します。

![[自分のロール] の [Azure リソース ロール] ページのスクリーンショット。](media/pim-resource-roles-activate-your-roles/resources-my-roles-azure-resources.png)

Azure リソース ロールの一覧で、アクティブ化するロールを見つけます。

[アクティブ化]

選択して、[アクティブ化] ページを開きます。 ![スコープ、開始時刻、期間、理由を含む、開いている [アクティブ化] ウィンドウのスクリーンショット。](media/pim-resource-roles-activate-your-roles/azure-role-eligible-activate.png)

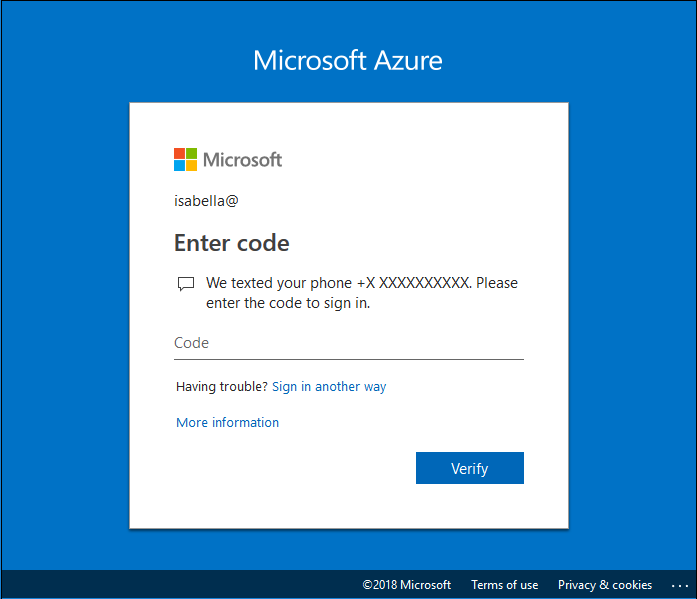

ロールに多要素認証が必要な場合は、に進む前に

[本人確認] を選択します。 認証する必要があるのは、セッションごとに 1 回だけです。 [ ID の確認 ] を選択し、指示に従って追加のセキュリティ検証を行います。

スコープを制限する場合は、[スコープ]

選択して、[リソース フィルター] ウィンドウを開きます。 必要なリソースへのアクセスのみを要求することをお勧めします。 [リソース フィルター] ウィンドウで、アクセスする必要があるリソース グループまたはリソースを指定できます。

![スコープを指定する [アクティブ化 - リソース フィルター] ウィンドウのスクリーンショット。](media/pim-resource-roles-activate-your-roles/resources-my-roles-resource-filter.png)

必要に応じて、カスタムアクティブ化の開始時刻を指定します。 メンバーは、選択した時刻より後にアクティブになります。

[ 理由 ] ボックスに、アクティブ化要求の理由を入力します。

[

アクティブ化] を選択します。 手記

アクティブ化するために ロールに承認が必要 な場合は、要求が承認待ちであることを通知する通知がブラウザーの右上隅に表示されます。

Azure Resource Manager API を使用してロールをアクティブ化する

Privileged Identity Management では、 PIM ARM API リファレンスに記載されているように、Azure リソース ロールを管理するための Azure Resource Manager API コマンドがサポートされています。 PIM API を使用するために必要なアクセス許可については、「 Privileged Identity Management API について」を参照してください。

対象となる Azure ロールの割り当てをアクティブ化し、アクティブ化されたアクセス権を取得するには、 ロール割り当てスケジュール要求の作成 - REST API を 使用して新しい要求を作成し、セキュリティ プリンシパル、ロール定義、requestType = SelfActivate、スコープを指定します。 この API を呼び出すには、スコープに対する資格のあるロールの割り当てが必要です。

GUID ツールを使用して、ロールの割り当て識別子の一意の識別子を生成します。 識別子の形式は 000000000-0000-0000-0000-0000000000000 です。

PUT 要求の {roleAssignmentScheduleRequestName} をロール割り当ての GUID 識別子に置き換えます。

Azure リソース管理の対象となるロールの詳細については、PIM ARM API チュートリアル

これは、Azure ロールの適格な割り当てをアクティブ化するためのサンプル HTTP 要求です。

依頼

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleAssignmentScheduleRequests/{roleAssignmentScheduleRequestName}?api-version=2020-10-01

要求本文

{

"properties": {

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "SelfActivate",

"linkedRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

応答

状態コード: 201

{

"properties": {

"targetRoleAssignmentScheduleId": "c9e264ff-3133-4776-a81a-ebc7c33c8ec6",

"targetRoleAssignmentScheduleInstanceId": null,

"scope": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"principalType": "User",

"requestType": "SelfActivate",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2020-09-09T21:35:27.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "fea7a502-9a96-4806-a26f-eee560e52045",

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/RoleAssignmentScheduleRequests/fea7a502-9a96-4806-a26f-eee560e52045",

"type": "Microsoft.Authorization/RoleAssignmentScheduleRequests"

}

要求の状態を表示する

アクティブ化する保留中の要求の状態を表示できます。

保留中の要求を取り消す

承認が必要なロールのアクティブ化を必要としない場合は、いつでも保留中の要求を取り消すことができます。

Microsoft Entra Privileged Identity Management を開きます。

[個人用要求 を選択します。

取り消すロールについては、[ キャンセル ] リンクを選択します。

When you select Cancel, the request will be canceled. To activate the role again, you will have to submit a new request for activation.![[キャンセル] アクションが強調表示されている [要求] リストのスクリーンショット。](media/pim-resource-roles-activate-your-roles/resources-my-requests-cancel.png)

ロールの割り当てを非アクティブ化する

ロールの割り当てがアクティブになると、PIM ポータルにロールの割り当ての 非アクティブ化 オプションが表示されます。 また、アクティブ化後 5 分以内にロールの割り当てを非アクティブ化することはできません。

Azure portal でアクティブ化する

Privileged Identity Management ロールのアクティブ化は、Azure portal 内の課金およびアクセス制御 (AD) 拡張機能に統合されます。 サブスクリプション (課金) とアクセス制御 (AD) へのショートカットを使用すると、これらのブレードから直接 PIM ロールをアクティブ化できます。

[サブスクリプション] ブレードで、水平方向のコマンド メニューで [対象となるサブスクリプションの表示] を選択して、対象の割り当て、アクティブな割り当て、期限切れの割り当てを確認します。 そこから、同じウィンドウで適格な割り当てをアクティブ化できます。

![[サブスクリプション] ページの対象となるサブスクリプションの表示のスクリーンショット。](media/pim-resource-roles-activate-your-roles/view-subscriptions-1.png)

![[Cost Management: Integration Service] ページの対象となるサブスクリプションの表示のスクリーンショット。](media/pim-resource-roles-activate-your-roles/view-subscriptions-2.png)

リソースのアクセス制御 (IAM) で、[アクセスの表示] を選択して、現在アクティブなロールと対象となるロールの割り当てを表示し、直接アクティブ化できるようになりました。

![[測定] ページの現在のロールの割り当てのスクリーンショット。](media/pim-resource-roles-activate-your-roles/view-my-access.png)

PIM 機能をさまざまな Azure portal ブレードに統合することで、この新機能を使用すると、サブスクリプションとリソースをより簡単に表示または編集するための一時的なアクセスを取得できます。

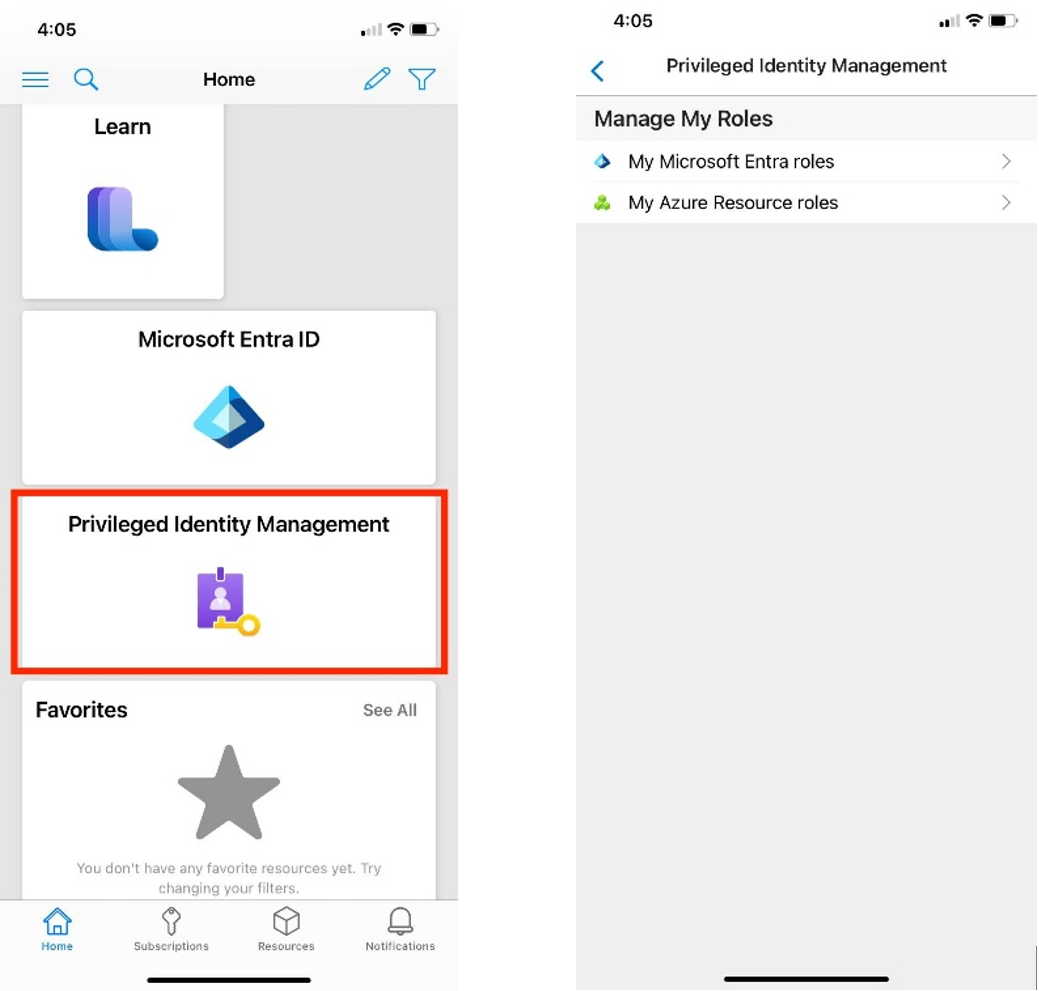

Azure モバイル アプリを使用して PIM ロールをアクティブ化する

PIM は、iOS と Android の両方で、Microsoft Entra ID と Azure リソース ロールモバイル アプリで使用できるようになりました。

対象となる Microsoft Entra ロールの割り当てをアクティブにするには、まず Azure モバイル アプリ (iOS | Android) をダウンロードします。 Privileged Identity Management My roles > で開く] を選択して、アプリをダウンロードすることもできます。

Azure モバイル アプリを開き、サインインします。 [Privileged Identity Management] カードをクリックし、[マイ Azure リソース ロール を選択して、対象となるロールとアクティブなロールの割り当てを表示します。

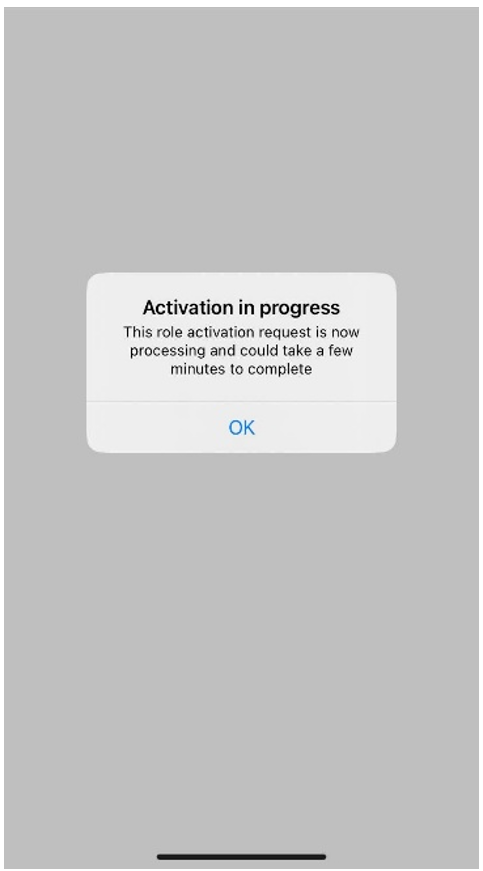

ロールの割り当てを選択し、ロールの割り当ての詳細で [ アクション] > [アクティブ化 ] をクリックします。 下部にある [アクティブ化] をクリックする前に、アクティブにして必要な詳細を入力

手順を完了します。 アクティブ化要求の状態とロールの割り当てを [マイ Azure リソース ロール] で表示します。

![アクティブ化できるロールを示す [自分のロール] ページのスクリーンショット。](media/pim-resource-roles-activate-your-roles/resources-my-roles.png)

![保留中の要求を示す [自分の要求 - Azure リソース] ページのスクリーンショット。](media/pim-resource-roles-activate-your-roles/resources-my-requests.png)

![検証プロセスが完了したことを示すモバイル アプリのスクリーンショット。画像には[アクティブ化]ボタンが表示されます。](media/pim-resource-roles-activate-your-roles/mobile-activate-role.png)