この記事では、Microsoft Entra 証明書ベースの認証 (CBA) のしくみについてよく寄せられる質問について説明します。 更新されたコンテンツを確認します。

ユーザー名を入力した後、証明書を使用して Microsoft Entra ID にサインインするオプションが表示されないのはなぜですか?

管理者は、ユーザーが使用できる証明書を使用してサインインするオプションをテナントに対して有効にする必要があります。 詳細については、「 手順 3: 認証バインディング ポリシーを構成する」を参照してください。

ユーザーのサインインが失敗した後、診断情報を取得できる場所

エラー ページで、[ 詳細 ] を選択して、テナント管理者に役立つ詳細情報を確認します。テナント管理者は、サインイン ログを確認してエラーを調査できます。 たとえば、ユーザー証明書が失効し、証明書失効リスト (CRL) に含まれている場合、認証は意図したとおりに失敗します。

Microsoft Entra CBA を有効にする方法

- 少なくとも認証ポリシー管理者ロールが割り当てられている Microsoft Entra 管理センターにサインインします。

- Entra ID>Authentication メソッド>Policies に移動します。

- 証明書ベースの認証ポリシーを選択します。

- [ 有効]タブと[ターゲット ]タブで、[ 有効にする]を選択します。

Microsoft Entra CBA は無料の機能ですか?

Microsoft Entra CBA は無料の機能です。

Microsoft Entra ID のすべてのエディションには、Microsoft Entra CBA が含まれています。

各 Microsoft Entra エディションの機能の詳細については、Microsoft Entra の価格 を参照してください。

Microsoft Entra CBA では、userPrincipalName の代わりに代替 ID がユーザー名としてサポートされていますか?

No. 現時点では、代替メールなどの UPN 以外の値を使用したサインインはサポートされていません。

証明機関に対して複数の CRL 配布ポイントを使用できますか?

いいえ。証明機関 (CA) ごとにサポートされている CRL 配布ポイント (CDP) は 1 つだけです。

CDP に HTTP 以外の URL を使用できますか?

No. CDP は HTTP URL のみをサポートします。

CA の CRL を見つける方法、または "AADSTS2205015: 証明書失効リスト (CRL) が署名検証に失敗しました" というエラーのトラブルシューティングを行うにはどうすればよいですか?

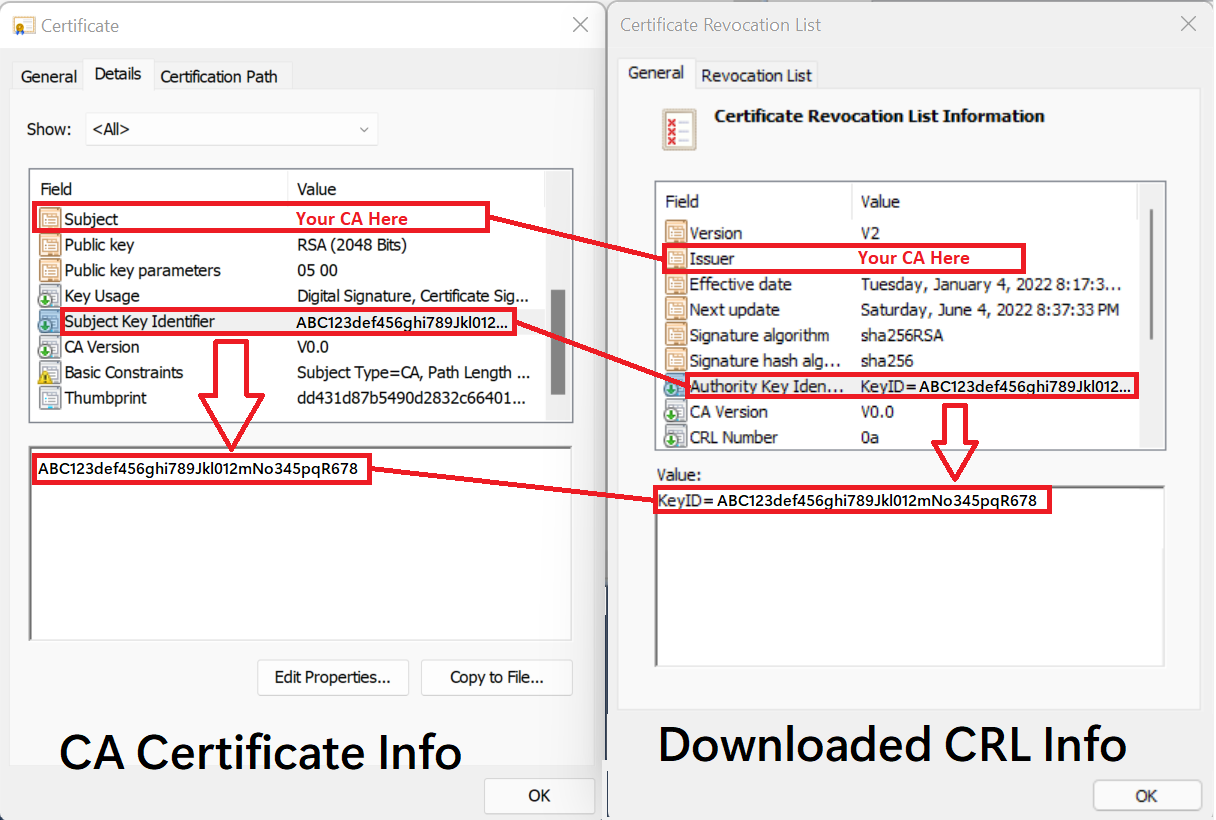

CRL をダウンロードし、CA 証明書と CRL 情報を比較して、 crlDistributionPoint 値が追加する CA に対して有効であることを検証します。 CA の発行者サブジェクト キー識別子 (SKI) を CRL の機関キー識別子 (AKI) と照合することで、対応する CA への CRL を構成できます (CA 発行者 SKI == CRL AKI)。

次の表と図は、CA 証明書からダウンロードした CRL の属性に情報をマップする方法を示しています。

| CA 証明書の情報 | = | ダウンロードした CRL 情報 |

|---|---|---|

| 件名 | = | 発行者 |

| サブジェクト キー識別子 (SKI) | = | 機関キー識別子 (KeyID) |

CA 構成を検証する方法

信頼ストアの証明機関の構成によって、証明機関の信頼チェーンを両方とも検証する Microsoft Entra の機能が得られるようにすることが重要です。 さらに、構成された証明機関 CRL 配布ポイント (CDP) から証明書失効リスト (CRL) を正常に取得する必要があります。 このタスクを支援するには、 MSIdentity Tools PowerShell モジュールをインストールし、 Test-MsIdCBATrustStoreConfiguration を実行することをお勧めします。 この PowerShell コマンドレットは、Microsoft Entra テナント証明機関の構成を確認し、構成ミスの一般的な問題に関するエラー/警告を表示します。

認証方法ポリシーの変更はすぐに有効になりますか?

ポリシーがキャッシュされます。 ポリシーの更新後、変更が有効になるまでに最大 1 時間かかる場合があります。

失敗した後に CBA オプションが表示される理由

認証方法ポリシーでは、ユーザーが任意の方法を使用してサインインを再試行できるように、使用可能なすべての認証方法が常にユーザーに表示されます。

Microsoft Entra ID は、サインインの成功または失敗に基づいて使用可能なメソッドを非表示にしません。

失敗した後に CBA がループするのはなぜですか?

証明書ピッカーが表示された後、ブラウザーによって証明書がキャッシュされます。 ユーザーが認証を再試行すると、キャッシュされた証明書が自動的に使用されます。 ユーザーはブラウザーを閉じ、新しいセッションをもう一度開いて CBA をもう一度試す必要があります。

単一要素証明書を使用する場合、他の認証方法を登録するための ID 証明がオプションとして表示されないのはなぜですか?

ユーザーが認証方法ポリシーで CBA のスコープ内にある場合、ユーザーは多要素認証 (MFA) が可能と見なされます。 このポリシー要件は、ユーザーが認証の一部として ID 証明を使用して他の使用可能な方法を登録できないことを意味します。

単一要素証明書を使用して MFA を完了するにはどうすればよいですか?

MFA を取得するための単一要素 CBA がサポートされています。 パスワードなしの電話によるサインインを含む CBA シングルファクターと FIDO2 を使用した CBA 単一要素は、単一要素証明書を使用して MFA を取得するためにサポートされる 2 つの組み合わせです。

詳細については、 単一要素証明書を使用した MFA に関する説明を参照してください。

certificateUserIds の更新は、既存の値であるため失敗します。 管理者は、同じ値を持つすべてのユーザー オブジェクトに対してクエリを実行するにはどうすればよいですか?

テナント管理者は、Microsoft Graph クエリを実行して、特定の certificateUserIds 値を持つすべてのユーザーを検索できます。 詳細については、「 certificateUserIds Graph クエリ」を参照してください。

たとえば、このコマンドは、bob@contoso.comでcertificateUserIds値を持つすべてのユーザー オブジェクトを返します。

GET https://graph.microsoft.com/v1.0/users?$filter=certificateUserIds/any(x:x eq 'bob@contoso.com')

Microsoft Entra CBA は Microsoft Surface Hub で使用できますか?

はい。 CBA は、スマート カードとスマート カード リーダーのほとんどの組み合わせにすぐに使用できます。 スマート カードとスマート カード リーダーの組み合わせに他のドライバーが必要な場合は、Surface Hub でスマート カードとスマート カード リーダーの組み合わせを使用する前にドライバーをインストールする必要があります。

関連コンテンツ

ここで質問に回答できない場合は、次の関連記事を参照してください。

- Microsoft Entra CBA の概要

- Microsoft Entra CBA の技術的概念

- iOS デバイスで Microsoft Entra CBA を

- Android デバイスで Microsoft Entra CBA を

- Microsoft Entra CBA を設定する

- Microsoft Entra CBA を使用した Windows スマート カード のサインイン

- 証明書ユーザー ID

- フェデレーション ユーザーの移行