組織が Microsoft Entra ID とフェデレーションされている場合は、Microsoft Entra 多要素認証または Active Directory フェデレーション サービス (AD FS) を使用して、Microsoft Entra ID によってアクセスされるリソースをセキュリティで保護します。 Microsoft Entra 多要素認証または Active Directory フェデレーション サービス (ADFS) を使用して Microsoft Entra リソースをセキュリティで保護するには、次の手順に従います。

注

ドメイン設定 federatedIdpMfaBehavior を enforceMfaByFederatedIdp に設定するか (推奨)、SupportsMFA を $True に設定します。 両方が設定されている場合、federatedIdpMfaBehavior 設定によって SupportsMFA がオーバーライドされます。

AD FS を使用して Microsoft Entra リソースをセキュリティで確保する

クラウド リソースをセキュリティで保護するには、ユーザーが 2 段階認証の実行に成功したときに、Active Directory フェデレーション サービスが multipleauthn 要求を出力するよう要求規則を設定します。 この要求は、Microsoft Entra ID に渡されます。 以下では、その手順を説明します。

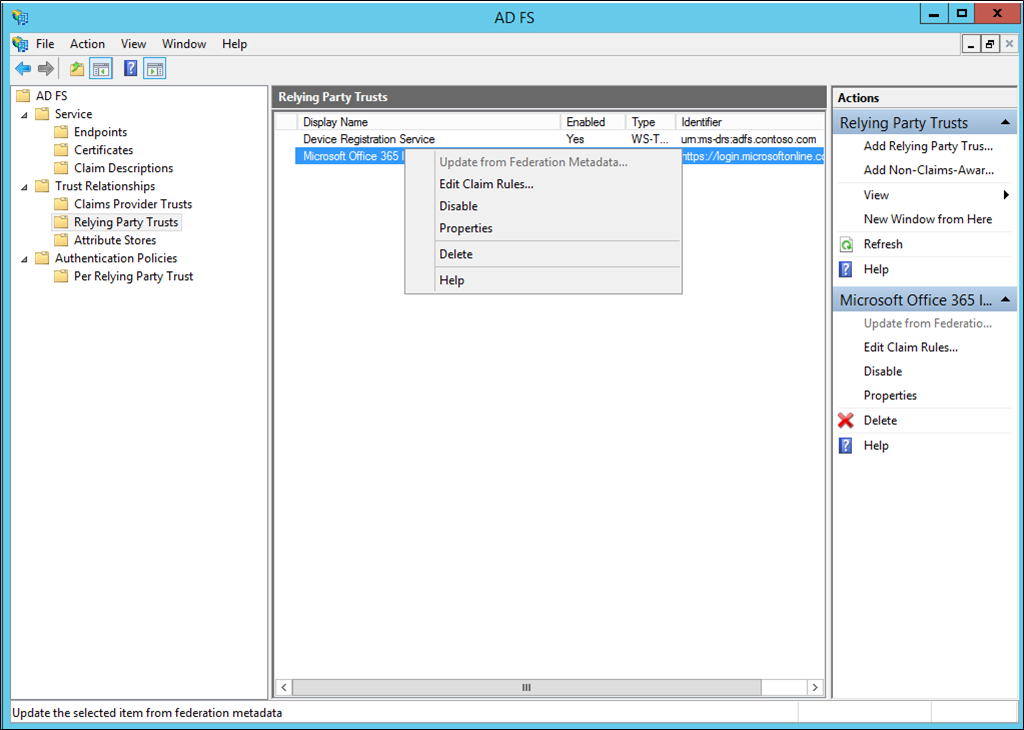

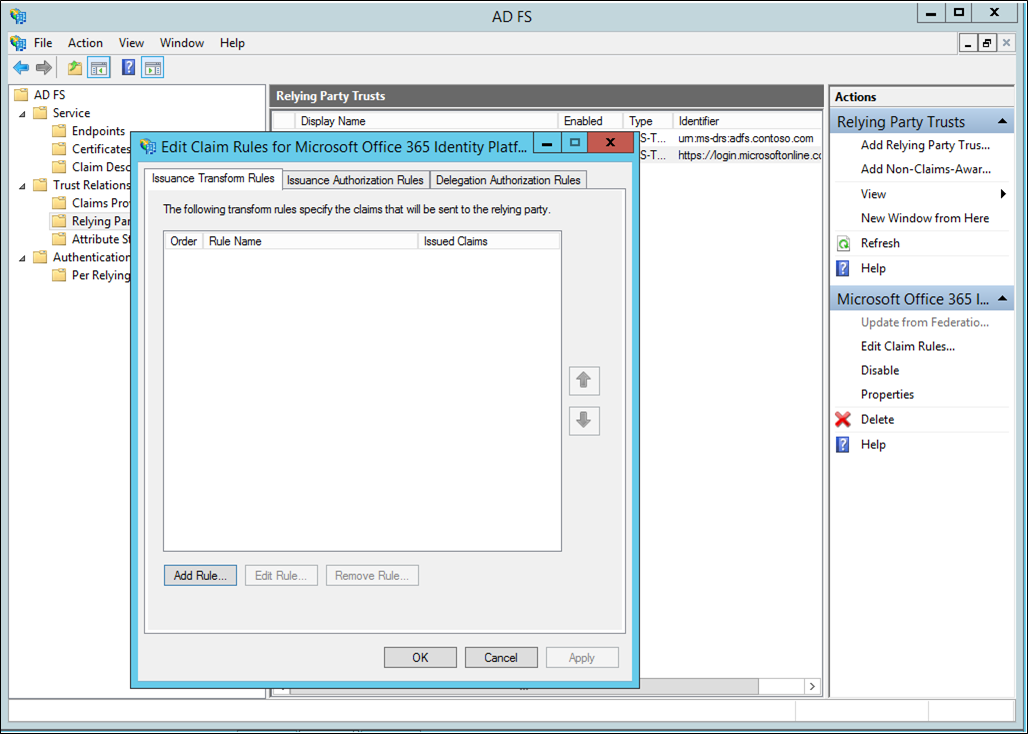

AD FS 管理を開きます。

左側で、 [証明書利用者信頼] を選択します。

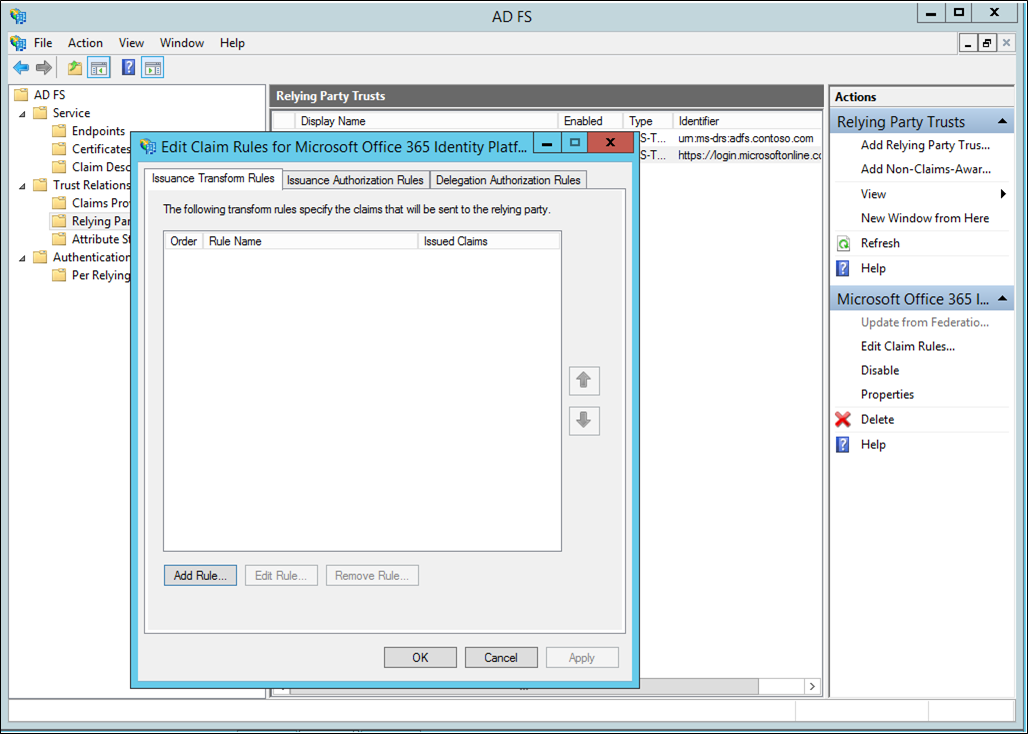

Microsoft Office 365 ID プラットフォームを右選択し、[要求規則の編集] を選択します。

[発行変換規則] で、[規則の追加] を選択します。

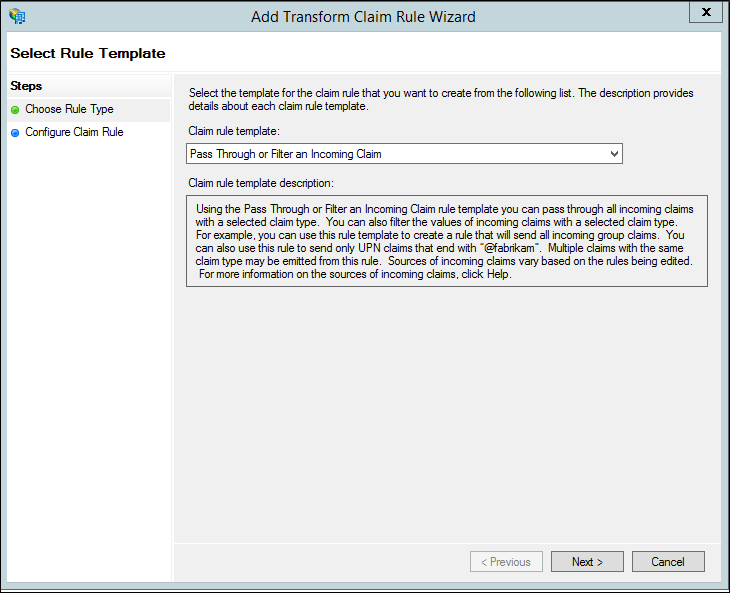

変換要求規則の追加ウィザードで、ドロップダウンから [パススルー] または [受信要求のフィルター処理 ] を選択し、[ 次へ] を選択します。

規則に名前を付けます。

受信要求の種類として [認証方法の参照] を選択します。

[すべての要求値をパススルーする] を選択します。

![変換要求規則の追加ウィザードを示すスクリーンショット。ここでは、[すべての要求値をパススルーする] を選択できます。](media/howto-mfa-adfs/configurewizard.png)

完了 を選択します。 AD FS 管理コンソールを閉じます。

フェデレーション ユーザー用の信頼できる IP

管理者は信頼できる IP を使用すると、特定の IP アドレス、またはイントラネット内から要求が送信されているフェデレーション ユーザーの 2 段階認証をバイパスできます。 次のセクションでは、信頼できる IP を使用してバイパスを構成する方法について説明します。 これは、要求の種類 [企業ネットワーク内] で [入力方向の要求をパススルーまたはフィルター処理] テンプレートを使用するように AD FS を構成することによって実現されます。

ここで示す例では、証明書利用者信頼で Microsoft 365 を使用します。

AD FS 要求規則を構成する

最初に実行する必要があるのは、AD FS の要求を構成することです。 2 つの要求規則を作成します。1 つは [企業ネットワーク内] という要求の種類用であり、もう 1 つはユーザーのサインイン状態を維持するためのものです。

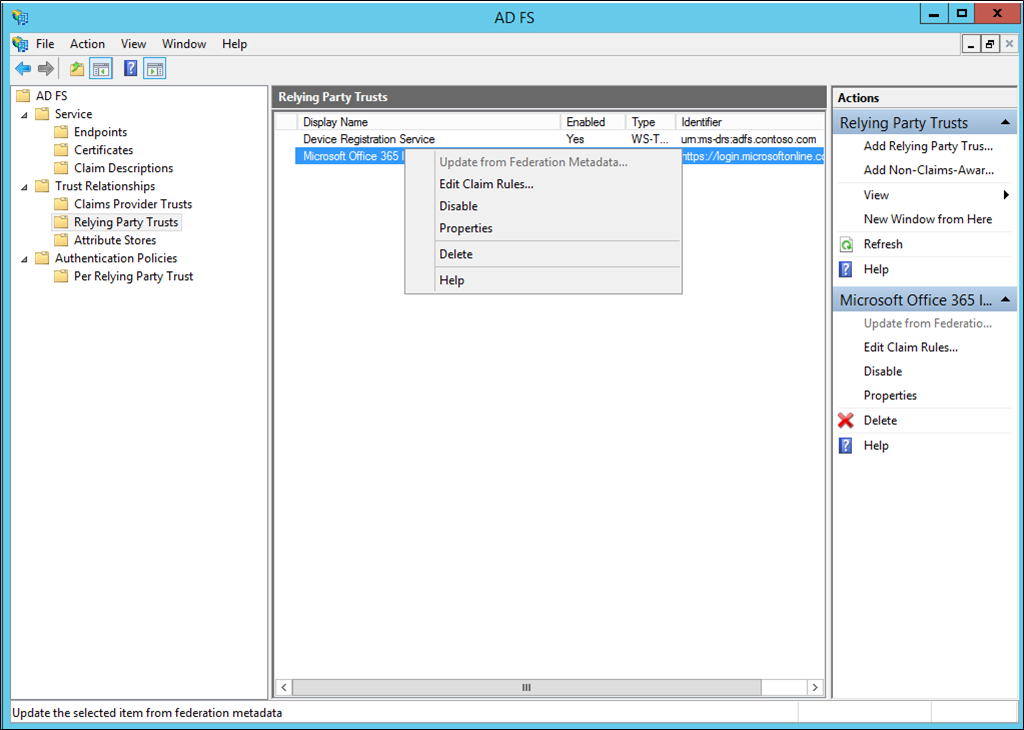

AD FS 管理を開きます。

左側で、 [証明書利用者信頼] を選択します。

Microsoft Office 365 ID プラットフォームを右選択し、[要求規則の編集]を選択します。..

[発行変換規則] で、[規則の追加] を選択します。

変換要求規則の追加ウィザードで、ドロップダウンから [パススルー] または [受信要求のフィルター処理 ] を選択し、[ 次へ] を選択します。

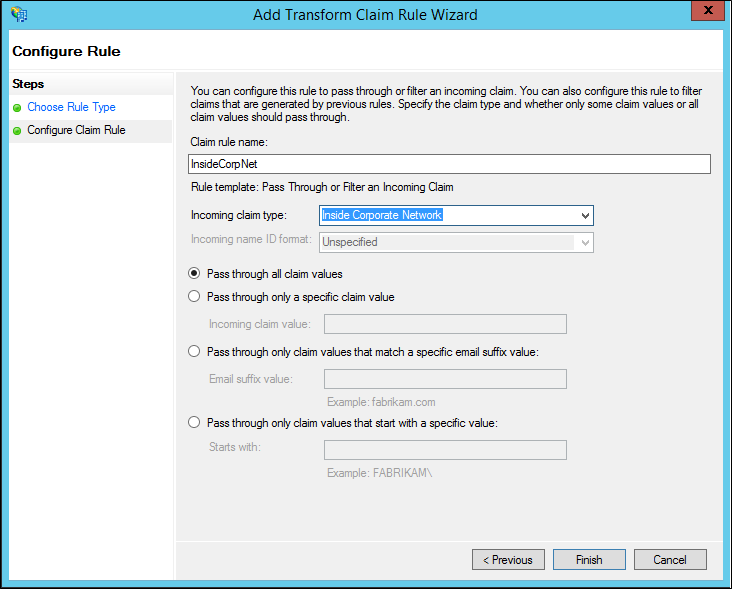

![変換要求規則の追加ウィザードを示すスクリーンショット。ここでは、[入力方向の要求をパススルーまたはフィルター処理] を選択できます。](media/howto-mfa-adfs/trustedip3.png)

[要求規則名] の横にあるボックスに、規則の名前を入力します。 次に例を示します。InsideCorpNet。

[入力方向の要求の種類] の横にあるドロップダウンから、 [企業ネットワーク内] を選択します。

完了 を選択します。

[発行変換規則] で、[規則の追加] を選択します。

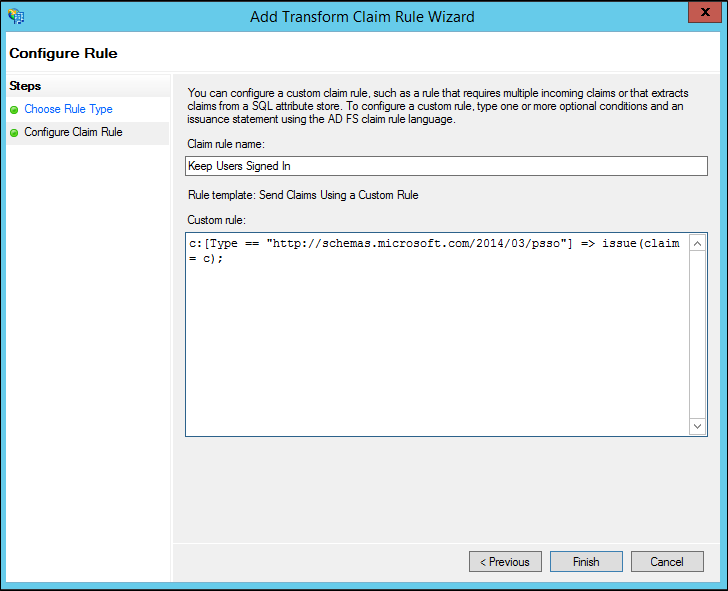

変換要求規則の追加ウィザードで、ドロップダウンから [カスタム規則を使用して要求を送信 ] を選択し、[ 次へ] を選択します。

[要求規則名] の下のボックスに 「Keep Users Signed In」(ユーザーをサインインしたままにする) と入力します。

[カスタム規則:] ボックスに次のように入力します。

c:[Type == "https://schemas.microsoft.com/2014/03/psso"] => issue(claim = c);

完了 を選択します。

を選択してを適用します。

OK を選択します。

AD FS 管理を閉じます。

フェデレーション ユーザーを使用して Microsoft Entra 多要素認証の信頼できる IP を構成する

これで要求が準備できたので、信頼できる IP を構成できます。

少なくとも認証ポリシー管理者として Microsoft Entra 管理センターにサインインします。

条件付きアクセス>名前付きの場所を参照します。

[条件付きアクセス - ネームド ロケーション] ブレードから [MFA の信頼できる IP の構成] を選択します。

![[Microsoft Entra 条件付きアクセス] のネームド ロケーションの [MFA の信頼できる IP の構成]](media/howto-mfa-adfs/trustedip6.png)

[サービス設定] ページの [信頼できる IP] で、[イントラネット内のフェデレーション ユーザーからのリクエストの場合、多要素認証をスキップする] を選択します。

[保存] を選択します。

それです! この時点で、Microsoft 365 のフェデレーション ユーザーは、企業のイントラネットの外部から要求を送信するときに、MFA のみを使用するだけですみます。