Microsoft Entra 多要素認証を使用すると、2 つ目の形式の認証を使用して別のセキュリティ層が提供され、データやアプリケーションへのアクセスを保護できます。 組織は、条件付きアクセスを使用して多要素認証を有効化し、ソリューションを組織の特定のニーズに適合させることができます。

本デプロイ ガイドでは、Microsoft Entra 多要素認証のロールアウトのプランニングと実装の方法について説明します。

Microsoft Entra 多要素認証をデプロイするための前提条件

デプロイを開始する前に、関連するシナリオについて次の前提条件が満たされていることを確認してください。

| シナリオ | 前提条件 |

|---|---|

| 先進認証を使用するクラウド専用の ID 環境 | 前提となるタスクなし |

| ハイブリッド ID のシナリオ | Microsoft Entra Connect をデプロイし、オンプレミスの Active Directory Domain Services (AD DS) と Microsoft Entra ID の間でユーザー ID を同期する。 |

| クラウド アクセス用に公開されたオンプレミスのレガシ アプリケーション | Microsoft Entra アプリケーション プロキシをデプロイする |

MFA の認証方法を選択する

2 つ目の要素の認証に使用できる方法は多数あります。 使用可能な認証方法の一覧から選択して、セキュリティ、使いやすさ、可用性の観点からそれぞれを評価できます。

重要

複数の MFA の方法を有効にして、最初の方法を使用できないときにユーザーがバックアップの方法を使用できるようにします。 次のメソッドがあります。

- Windows Hello for Business

- Microsoft Authenticator アプリ

- FIDO2 セキュリティ キー

- Microsoft Authenticator passkey

- 同期されたパスキー (プレビュー)

- ハードウェア OATH トークン (プレビュー)

- ソフトウェア OATH トークン

- SMS による認証

- 音声通話の確認

これらの方法の強度とセキュリティ、およびそれらの動作の詳細については、次のリソースを参照してください。

最適な柔軟性と使いやすさを実現するには、Microsoft Authenticator アプリを使用してください。 この認証方法は、パスワードレス、MFA のプッシュ通知、OATH コードなど、最適なユーザー エクスペリエンスと複数のモードを提供します。 Microsoft Authenticator アプリは、米国国立標準技術研究所 (NIST) の Authenticator Assurance Level 2 の要件にも対応しています。

テナントで使用できる認証方法を制御できます。 たとえば、SMS などの安全性の最も低い方法をブロックすることができます。

| 認証方法 | 管理方法 | スコープ設定 |

|---|---|---|

| Microsoft Authenticator (プッシュ通知とパスワードレスの電話によるサインイン) | MFA の設定または認証方法ポリシー | Authenticator のパスワードレスの電話によるサインインのスコープをユーザーとグループに設定できます |

| FIDO2 セキュリティ キー | 認証方法ポリシー | ユーザーとグループにスコープを設定できます |

| ソフトウェアまたはハードウェアの OATH トークン | MFA の設定 | |

| SMS による認証 | MFA の設定 プライマリ認証の SMS サインインを認証ポリシーで管理します。 |

SMS サインインのスコープをユーザーとグループに設定できます。 |

| 音声通話 | 認証方法ポリシー |

条件付きアクセス ポリシーを計画する

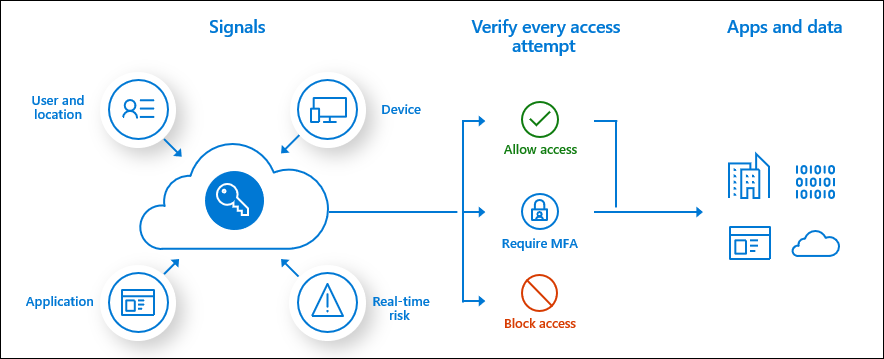

Microsoft Entra 多要素認証は条件付きアクセス ポリシーを使って適用されます。 これらのポリシーを使用すると、セキュリティのために必要な場合はユーザーに MFA を要求し、不要な場合はユーザーに対して何も行わないようにすることができます。

Microsoft Entra 管理センターでは、 Entra ID>Conditional Access で条件付きアクセス ポリシーを構成します。

条件付きアクセス ポリシーの作成の詳細については、ユーザーがサインインするときに Microsoft Entra 多要素認証を要求する条件付きアクセス ポリシーに関するページを参照してください。 これにより、以下の知識が得られます。

- ユーザー インターフェイスに慣れる。

- 条件付きアクセスのしくみについて第一印象を得る。

Microsoft Entra の条件付きアクセスのデプロイに関するエンドツーエンドのガイドについては、条件付きアクセスのデプロイ計画に関するページを参照してください。

Microsoft Entra 多要素認証の一般的なポリシー

Microsoft Entra 多要素認証を要求する一般的なユース ケースは次のとおりです。

- 管理者のため

- 特定のアプリケーション用

- すべてのユーザーに対して

- Azure の管理のため

- 信頼されていないネットワークの場所から

ネームド ロケーション

条件付きアクセス ポリシーを管理するには、条件付きアクセス ポリシーの場所の条件によって、アクセス制御設定をユーザーのネットワークの場所に関連付けることができます。 IP アドレスの範囲または国や地域の論理グループを作成できるように、ネームド ロケーションを使用することをお勧めします。 これにより、そのネームド ロケーションからのサインインをブロックする、すべてのアプリ用のポリシーが作成されます。 管理者はこのポリシーから必ず除外してください。

リスクベースのポリシー

組織内で Microsoft Entra ID 保護 を使用してリスクの徴候を検出している場合は、ネームド ロケーションではなくリスクベースのポリシーを使用することを検討してください。 ポリシーは、ID 侵害の脅威がある場合にパスワードの変更を強制したり、資格情報の漏洩、匿名 IP アドレスからのサインインなど、サインインが危険と見なされる場合に MFA を要求したりするために作成することができます。

リスク ポリシーには次のものが含まれます。

- すべてのユーザーに対して Microsoft Entra 多要素認証への登録を必須にする

- リスクの高いユーザーのパスワードの変更を必須にする

- サインインのリスクが中以上のユーザーに対して MFA を要求する

ユーザーをユーザーごとの MFA から条件付きアクセス ベースの MFA に変換する

ユーザーが、ユーザーごとの MFA を使用して有効になっており、Microsoft Entra 多要素認証が適用されている場合は、すべてのユーザーに対して条件付きアクセスを有効にして、続いて、ユーザーごとの多要素認証を手動で無効にすることをお勧めします。 詳細については、「条件付きアクセス ポリシーを作成する」を参照してください。

ユーザー セッションの有効期間を計画する

多要素認証のデプロイを計画するときには、ユーザーに入力を求める頻度を検討することが重要です。 ユーザーに資格情報を求めることはしばしば目的にかなっているように思われますが、不足の結果に終わる可能性があります。 考えることなしに資格情報を入力するようにユーザーが訓練されている場合、悪意のある資格情報プロンプトに情報を意図せず渡してしまうことがあります。 Microsoft Entra ID には、再認証を必要とする頻度を決定する複数の設定あります。 ビジネスおよびユーザーのニーズを理解し、環境が最適なバランスとなる設定を構成してください。

特定のビジネスのユース ケースでのみサインイン頻度ポリシーを使用して、エンド ユーザーのエクスペリエンスを向上させ、セッションの有効期間を短縮するために、プライマリ更新トークン (PRT) を持つデバイスを使用することをお勧めします。

詳細については、「再認証プロンプトを最適化し、Microsoft Entra 多要素認証のセッションの有効期間について理解する」を参照してください。

ユーザーの登録を計画する

多要素認証のすべてのデプロイに共通する重要な手順の一つが、Microsoft Entra 多要素認証を使用できるようユーザーに登録してもらうことです。 音声や SMS などの認証方法では事前登録が可能ですが、Authenticator アプリのような他の認証方法ではユーザーによる操作が必要となります。 管理者は、ユーザーがメソッドを登録する方法を決定する必要があります。

SSPR と Microsoft Entra 多要素認証のための統合された登録

Microsoft Entra 多要素認証とセルフサービス パスワード リセット (SSPR) を組み合わせた登録エクスペリエンスにより、ユーザーは MFA と SSPR の両方に統合されたエクスペリエンスで登録できます。 SSPR では、ユーザーは、Microsoft Entra 多要素認証に使用するのと同じ方法を使用して、セキュリティで保護された方法でパスワードをリセットすることができます。 機能とエンド ユーザー エクスペリエンスを確実に理解するには、統合されたセキュリティ情報の登録の概念に関する記事を参照してください。

予定されている変更、登録要件、必要なユーザー操作について、ユーザーに通知することが重要です。 お客様のユーザーに新しいエクスペリエンスに向けて準備をさせ、ロールアウトの確実な成功を支援するために、通信テンプレートとユーザー ドキュメントが用意されています。 ユーザーを https://myprofile.microsoft.com に誘導し、そのページの [セキュリティ情報] リンクを選択して登録してもらいます。

Microsoft Entra ID 保護への登録

Microsoft Entra ID 保護は、Microsoft Entra 多要素認証スキームに、登録ポリシーと、自動化されたリスクの検出・修復ポリシーの両面で貢献します。 ポリシーは、ID 侵害の脅威がある場合にパスワードの変更を強制したり、サインインにリスクがあると見なされる場合に MFA を要求したりするために作成することができます。 Microsoft Entra ID 保護を使用する場合は、次に対話形式でサインインするときにユーザーに登録を求めるよう、Microsoft Entra 多要素認証登録ポリシーを構成してください。

Microsoft Entra ID 保護を使用しない登録

Microsoft Entra ID 保護を有効にするライセンスがない場合、ユーザーに対して、次にサインインで MFA が必要となったときに登録を求めます。 ユーザーに MFA を使用するように求めるには、条件付きアクセス ポリシーを使用して、HR システムなどの頻繁に使用されるアプリケーションを対象にすることができます。 ユーザーのパスワードが侵害された場合は、それを MFA の登録のために使用して、ユーザーのアカウントを制御することができます。 そのため、信頼されたデバイスと場所を必要とする条件付きアクセス ポリシーでセキュリティ登録プロセスを保護することをお勧めします。 また、一時アクセス パスも要求することにより、このプロセスをさらにセキュリティで保護することができます。 管理者によって発行される期間限定のパスコードは、強力な認証の要件を満たし、パスワードレスの方法を含む他の認証方法をオンボードするために使用できます。

登録されたユーザーのセキュリティを強化する

SMS または音声通話を使用した MFA に登録されているユーザーがいる場合は、Microsoft Authenticator アプリなどのより安全な方法に移行できます。 Microsoft では、ユーザーにサインイン時に Microsoft Authenticator アプリのセットアップを求めることができるようにする機能のパブリック プレビューを提供しています。 これらのセットアップの要請はグループ別に設定して、セットアップを求めるユーザーを制御できます。これにより、対象を限定したキャンペーンでユーザーをより安全な方法に移行できます。

復旧シナリオを計画する

既に説明したように、ユーザーに複数の MFA 方法に登録してもらうことで、1 つの方法が使用できない場合にバックアップ方法で認証できるようにしてください。 ユーザーに使用可能なバックアップの方法がない場合は、次のようにすることができます。

- 独自の認証方法を管理できるように、一時アクセス パスを提供します。 また、リソースに一時的にアクセスできる一時アクセス パスを提供することもできます。

- 管理者としてそれらのユーザーの方法を更新します。 これを行うには、Microsoft Entra 管理センターでユーザーを選択し、 Entra ID>Authentication メソッド を選択し、そのメソッドを更新します。

オンプレミスのシステムとの統合を計画する

Microsoft Entra ID に対して直接認証を行い、最新の認証 (WS-Fed、SAML、OAuth、OpenID Connect) を使用するアプリケーションでは、条件付きアクセス ポリシーを使用できます。 一部のレガシおよびオンプレミスのアプリケーションでは、Microsoft Entra ID に対して直接認証が行われず、Microsoft Entra 多要素認証を使用するには追加の手順が必要となります。 Microsoft Entra アプリケーション プロキシまたはネットワーク ポリシー サービスを使用してそれらを統合することができます。

AD FS リソースとの統合

Active Directory フェデレーション サービス (AD FS) でセキュリティ保護されているアプリケーションを Microsoft Entra ID に移行することをお勧めします。 ただし、これらを Microsoft Entra ID に移行する準備ができていない場合は、Azure 多要素認証アダプターを AD FS 2016 以降で使用できます。

組織が Microsoft Entra ID とのフェデレーション認証を採用している場合、オンプレミスとクラウドの両方で、AD FS リソースを使用した認証プロバイダーとして Microsoft Entra 多要素認証を構成できます。

RADIUS クライアントと Microsoft Entra 多要素認証

RADIUS 認証を使用しているアプリケーションの場合は、クライアント アプリケーションを最新のプロトコル (SAML、Open ID Connect、Microsoft Entra ID 上の OAuth など) に移行することをお勧めします。 アプリケーションを更新できない場合は、ネットワーク ポリシー サーバー (NPS) 拡張機能を展開できます。 ネットワーク ポリシー サーバー (NPS) 拡張機能は、RADIUS ベースのアプリケーションと Microsoft Entra 多要素認証をつなぐアダプターとなり、2 番目の認証要素として機能します。

一般的な統合

多くのベンダーでアプリケーションの SAML 認証がサポートされるようになりました。 可能な場合は、これらのアプリケーションを Microsoft Entra ID とフェデレーションし、条件付きアクセスを使用して MFA を適用することをお勧めします。 ベンダーが先進認証をサポートしていない場合は、NPS 拡張機能を使用できます。 一般的な RADIUS クライアントの統合には、リモート デスクトップ ゲートウェイや VPN サーバーなどのアプリケーションが含まれます。

その他の統合を次に示します。

Citrix ゲートウェイ

Citrix Gateway では、RADIUS と NPS の両方の拡張機能の統合と、SAML 統合がサポートされています。

シスコVPN

- Cisco VPN では、SSO の RADIUS 認証と SAML 認証の両方がサポートされています。

- RADIUS 認証から SAML に移行すると、NPS 拡張機能をデプロイすることなく、Cisco VPN を統合できます。

すべての VPN

Microsoft Entra 多要素認証をデプロイする

Microsoft Entra 多要素認証のロールアウト計画には、パイロット デプロイと、それに続くサポート キャパシティ内でのデプロイ ウェーブが含まれる必要があります。 条件付きアクセス ポリシーをパイロット ユーザーの小さなグループに適用することによってロールアウトを開始します。 パイロット ユーザーへの影響、使用されたプロセス、および登録動作を評価した後、ポリシーにさらにグループを追加するか、もしくは既存のグループにユーザーを追加してロールアウトを進めてください。

次のステップを実行します。

- 必要な前提条件を満たす

- 選択した認証方法を構成します

- 条件付きアクセス ポリシーを構成します

- セッションの有効期間設定を構成します

- Microsoft Entra 多要素認証の登録ポリシーを構成する

Microsoft Entra 多要素認証を管理する

このセクションでは、Microsoft Entra 多要素認証のレポートとトラブルシューティングに関する情報を提供します。

レポートと監視

Microsoft Entra ID には、技術的な分析情報とビジネス上の分析情報の提供、デプロイの進行状況の追跡、ユーザーが MFA でのサインインに成功したかどうかの確認を行うためのレポートがあります。 ビジネスおよび技術アプリケーションの所有者に、組織の要件に基づいてこれらのレポートの所有権を引き受けさせ、レポートを使用させます。

認証方法アクティビティのダッシュボードを使用すると、組織全体での認証方法の登録と使用を監視できます。 これにより、登録中の方法や各方法の使用状況を把握できます。

サインイン ログを使用して MFA イベントを確認する

Microsoft Entra サインイン ログには、ユーザーが MFA を求められた場合や、条件付きアクセス ポリシーが使用されていた場合のイベントの認証の詳細が含まれます。

クラウド MFA アクティビティの NPS 拡張機能と AD FS ログが サインイン ログに含まれるようになり、 アクティビティ レポートに発行されなくなります。

詳細と追加の Microsoft Entra 多要素認証レポートが必要な場合、「Microsoft Entra 多要素認証イベントのレビュー」を参照してください。

Microsoft Entra 多要素認証のトラブルシューティング

一般的な問題については、「Microsoft Entra 多要素認証のトラブルシューティング」を参照してください。

ガイド付きチュートリアル

この記事内の多くの推奨事項に関するガイド付きチュートリアルについては、Microsoft 365 多要素認証の構成のガイド付きチュートリアルを参照してください。