条件付きアクセスに関する分析情報とレポートのブックを使用すると、自分の組織内での一定期間にわたる条件付きアクセス ポリシーの影響を把握できます。 サインイン時に 1 つまたは複数の条件付きアクセス ポリシーが適用されて、特定の許可の制御が満たされた場合はアクセスが許可され、そうでない場合はアクセスが拒否されます。 サインインのたびに複数の条件付きアクセス ポリシーが評価される可能性があるため、分析情報とレポートのブックを使用すると、個々のポリシーまたはすべてのポリシーのサブセットの影響を調べることができます。

前提条件

分析情報とレポート ブックを有効にするには、テナントに次のものが必要です。

- サインイン ログ データとそのワークスペースへのアクセスを保持する Log Analytics ワークスペース。

- 条件付きアクセスを使用するための Microsoft Entra ID P1 ライセンス。

ユーザーには、少なくともセキュリティ閲覧者ロールが割り当てられ、Log Analytics ワークスペースの共同作成者ロールが割り当てられている必要があります。

Microsoft Entra ID から Azure Monitor ログにサインイン ログをストリーム配信する

Microsoft Entra ログを Azure Monitor ログと統合していない場合は、 Microsoft Entra ログを Azure Monitor ログと統合する必要があります。

手順

分析情報とレポートのブックにアクセスするには、次の手順に従います。

- 少なくともセキュリティ閲覧者として Microsoft Entra 管理センターにサインインし、Log Analytics ワークスペースに対する適切なアクセス許可を付与します。

- [Entra ID] > [条件付きアクセス] > [分析情報とレポート] に移動します。

パラメーターを選択する

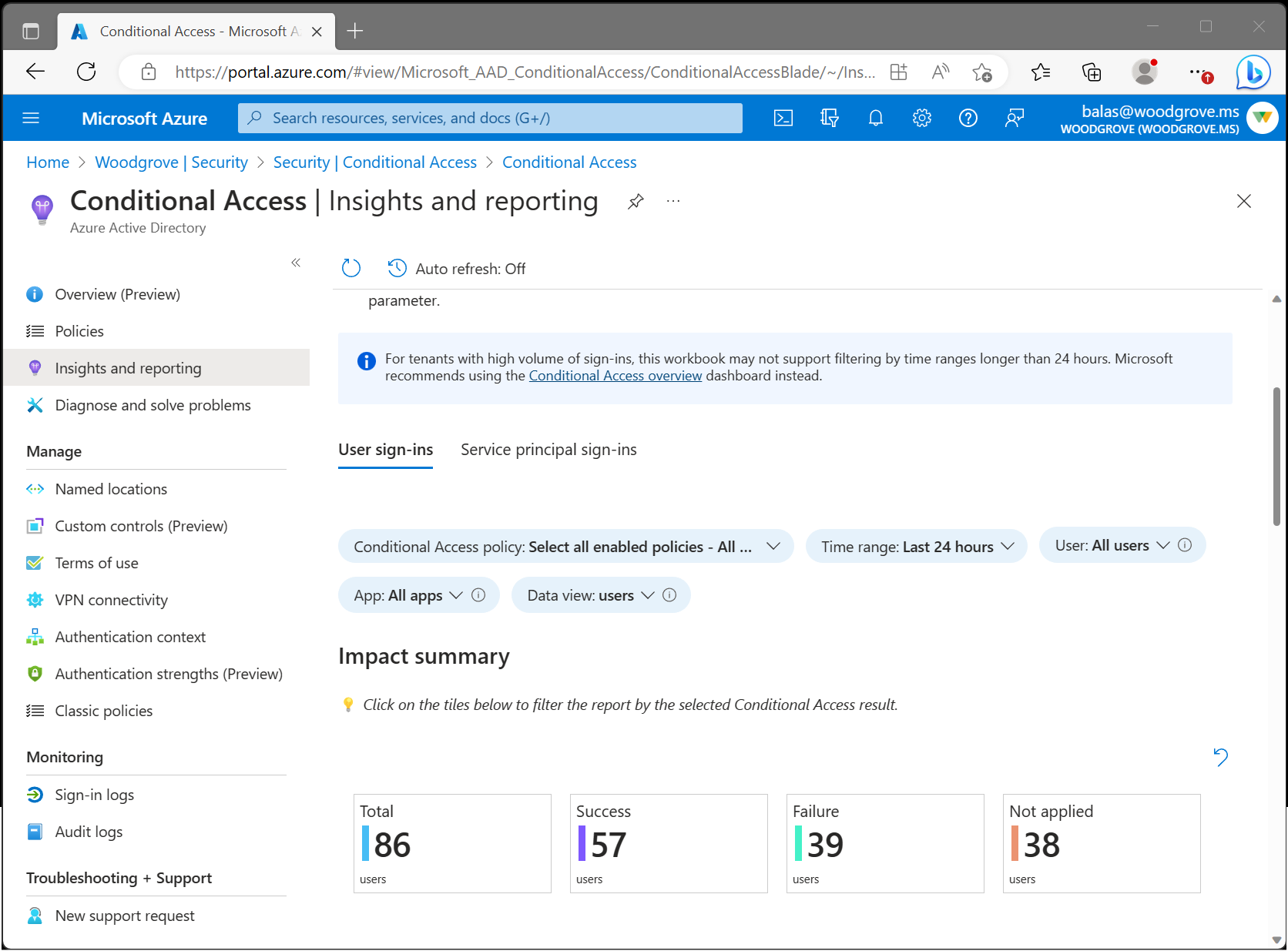

分析情報とレポートのダッシュボードを使用すると、指定した期間にわたる 1 つ以上の条件付きアクセス ポリシーの影響を確認できます。 最初に、ブックの先頭の各パラメーターを設定します。

[条件付きアクセス ポリシー] : 組み合わせによる影響を確認するには、1 つ以上の条件付きアクセス ポリシーを選択します。 ポリシーは、 有効 ポリシーと レポート専用 ポリシーの 2 つのグループに分かれています。 既定では、すべての 有効な ポリシーが選択されています。 これらのポリシーは、現在テナントに適用されているポリシーです。

[時間範囲] : 4 時間から 90 日前までの時間の範囲を選択します。 Microsoft Entra ログを Azure Monitor と統合した場合よりも長い時間範囲を選択した場合は、統合後のサインインのみが表示されます。

[ユーザー] :既定では、ダッシュボードには、すべてのユーザーに対する選択したポリシーの影響が表示されます。 個々のユーザーでフィルター処理を行うには、テキスト フィールドにユーザーの名前を入力します。 すべてのユーザーでフィルター処理を行うには、テキスト フィールドに 「すべてのユーザー」 と入力するか、パラメーターを空のままにします。

[アプリ] : 既定では、ダッシュボードには、すべてのアプリに対する、選択したポリシーの影響が表示されます。 個々のアプリでフィルター処理を行うには、テキスト フィールドにアプリの名前を入力します。 すべてのアプリでフィルター処理を行うには、テキスト フィールドに 「すべてのアプリ」 と入力するか、パラメーターを空のままにします。

[データ ビュー] : ユーザー数とサインイン数のどちらの観点からダッシュボードに結果を表示するかを選択します。個々のユーザーは、特定の時間の範囲内に多数のアプリに対して何百回もサインインを行い、その結果はさまざまです。 データ ビューをユーザーとして選択した場合、 成功 数と 失敗 数の両方にユーザーを含めることができます。 たとえば、10 人のユーザーがいる場合、そのうちの 8 人が過去 30 日間に成功したことのあるユーザーが 8 人、過去 30 日間に失敗したことのあるユーザーが 9 人という結果になる可能性もあります。

影響の概要

パラメーターを設定すると、影響の 概要 が読み込まれます。 概要には、選択したポリシーが評価されたときに、特定の時間の範囲内にどのくらいの数のユーザーまたはサインインが 成功、失敗、ユーザー アクションが必要です、または 適用されていません になったかが表示されます。

Total: 期間内に、選択したポリシーのうち少なくとも 1 つが評価されたユーザーまたはサインインの数。

成功:期間内に、選択したポリシーの結合結果が 成功 または レポート専用: 成功であったユーザーまたはサインインの数。

失敗:期間内に、選択したポリシーのうち少なくとも 1 つの結果が 失敗または レポート専用: 失敗 であったユーザーまたはサインインの数。

ユーザー アクションが必要です: 期間内に、選択したポリシーの結合結果が レポート専用: ユーザー操作が必要ですであったユーザーまたはサインインの数。 多要素認証などの対話型の許可制御が必要な場合は、ユーザー操作が必要です。 対話型の許可制御はレポート専用のポリシーによって強制されないため、成功または失敗を判断できません。

適用されていません:期間内に、選択したポリシーのいずれも適用されなかったユーザーまたはサインインの数。

影響の理解

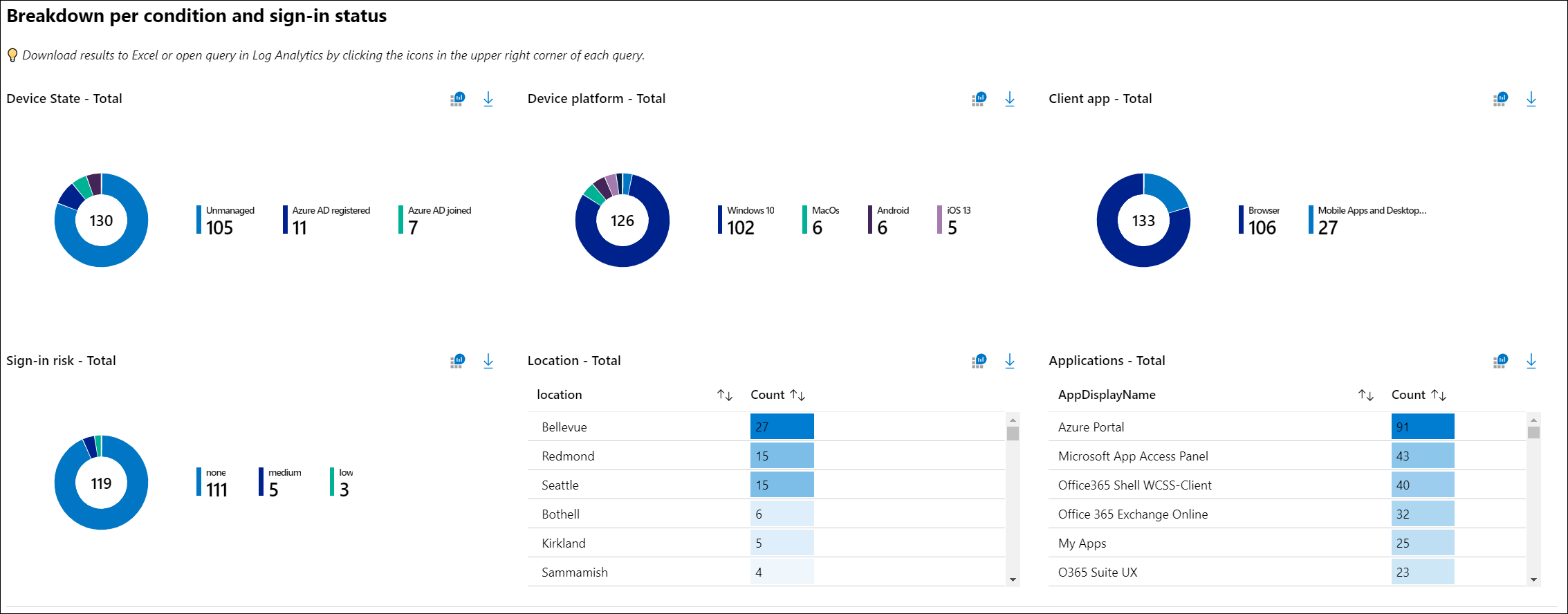

条件ごとのユーザーまたはサインインの内訳を確認できます。 ブックの上部にある [概要] タイルでの選択により、特定の結果 (成功や失敗など) のサインインをフィルター処理可能です。 条件付きアクセスの条件 (デバイスの状態、デバイス プラットフォーム、クライアント アプリ、場所、アプリケーション、サインイン リスクなど) ごとに、サインインの内訳を確認できます。

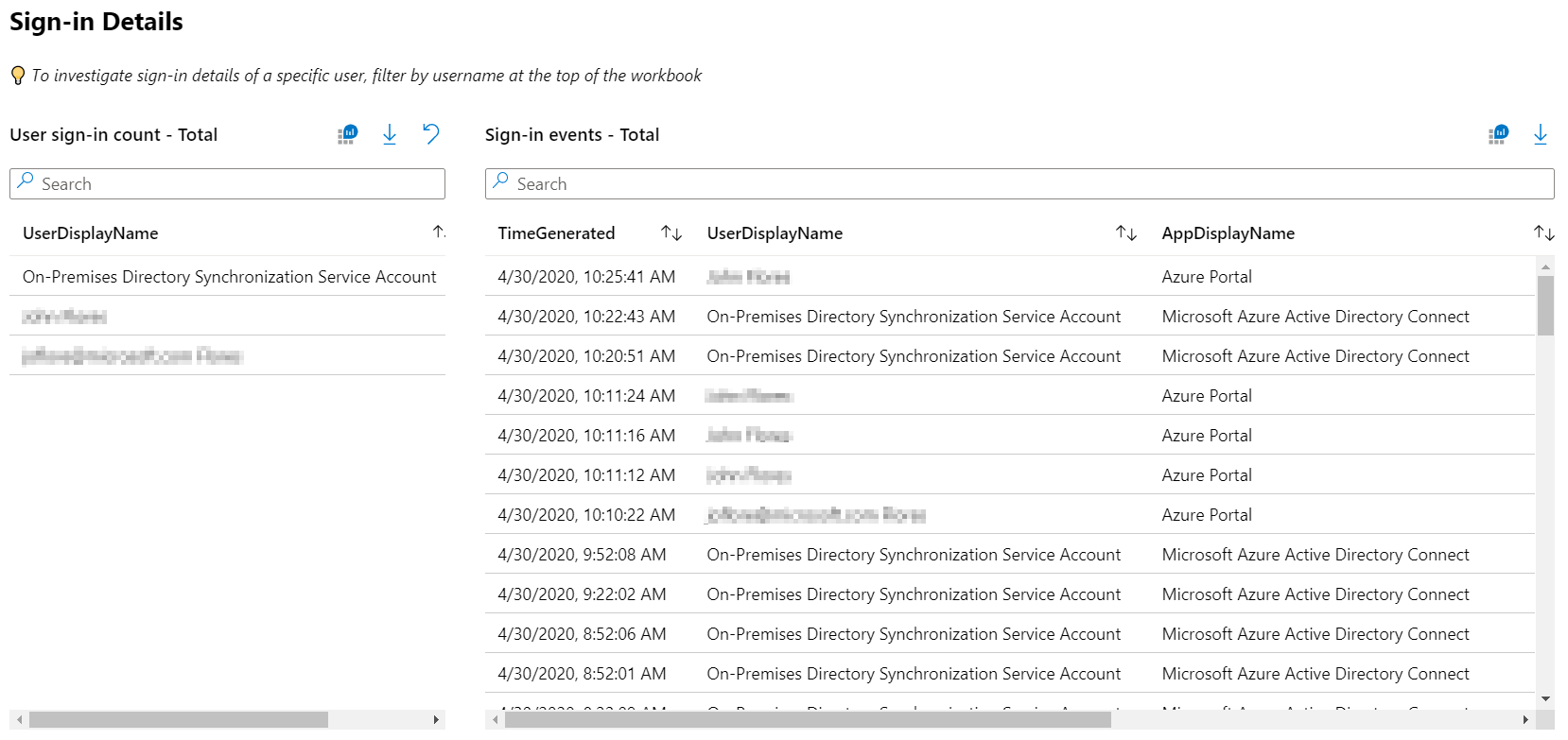

サインインの詳細

また、ダッシュボードの下部でサインインを検索して、特定のユーザーのサインインを調査することもできます。 クエリでは、頻度が最も高いユーザーが表示されます。 ユーザーを選択すると、クエリがフィルター処理されます。

注

サインイン ログをダウンロードする場合は、条件付きアクセスの レポート専用の結果データを含めるための JSON 形式を選択します。

ワークブックのパフォーマンスを向上させる

標準の条件付きアクセスの分析情報とレポート ブックでは、既定の設定で大量のデータをキャプチャできます。 キャプチャされるデータの量はブックのパフォーマンスに影響を与える可能性があるため、一部のクエリの読み込みまたはタイムアウトに時間がかかる場合があります。パフォーマンスを向上させるために、Azure Monitor で変換を作成できます。

このオプションの手順に進む前に、 Azure Monitor での変換に 関する記事で概要とコストに関する一般的な考慮事項を確認してください。

変換の保持または除外する結果を特定するには、Log Analytics で次の Kusto クエリを使用します。

SignInLogs

| extend CAPResult_CF = extract_all(@"(\{[^{}]*""result"":""(success|failure)""[^{}]*\})", tostring(ConditionalAccessPolicies))

| project-away ConditionalAccessPolicies

このクエリでは、成功または失敗につながる条件付きアクセス ポリシーが特に検索されます。 クエリに含めることができるその他の値には、 notApplied、 reportOnlySuccess、 reportOnlyFailure、 reportOnlyNotApplied、および notEnabledがあります。

サインイン ログのデータ収集規則 (DCR) を作成するには:

- Azure portal に監視共同作成者以上でサインインします。

- Log Analytics ワークスペースを参照し、ワークスペースを選択します。

- >] に移動し> を選択します。

- 右側のメニューを開き、[ 変換の作成] を選択します。

- プロンプトに従って変換を作成し、[ 変換エディター ] を選択して、変換に含まれる詳細を変更します。

変換が正常に作成されてデプロイされると、条件付きアクセスの分析情報とレポート ブックの読み込みが速くなります。 変換は、変換の作成後に取り込まれた新しいサインイン ログにのみ適用されます。 このテーブルからデータを引き出している他のワークブックは、変換の影響を受けます。

特定のポリシー結果を変換から除外した場合、変換が実行されると、それらの結果はワークブックに表示されません。

レポート専用モードで条件付きアクセス ポリシーを構成する

レポート専用モードで条件付きアクセス ポリシーを構成するには:

- 条件付きアクセス管理者以上として、Microsoft Entra 管理センターにサインインします。

- Entra ID>Conditional Access>Policies に移動します。

- 既存のポリシーを選択するか、新しいポリシーを作成します。

- [ポリシーの有効化] の下で、トグルを [レポート専用] モードに設定します。

- [保存] を選びます。

ヒント

既存のポリシーの [ポリシーの有効化] の状態を [オン] から [レポート専用] に編集すると、既存のポリシーの適用が無効になります。

トラブルシューティング

アクセス許可エラーに起因してクエリに失敗するのはなぜですか。

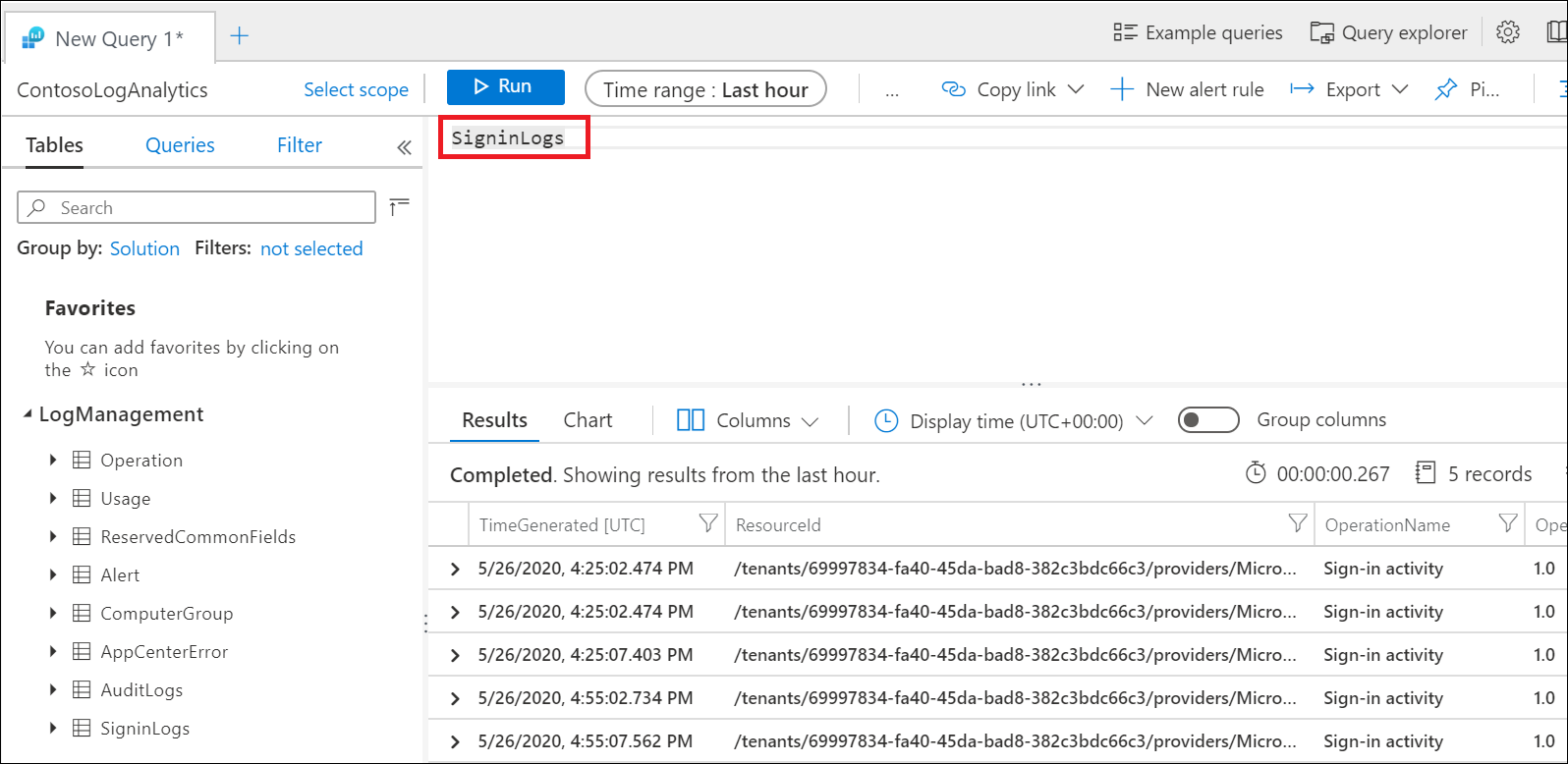

ブックにアクセスするには、Microsoft Entra ID と Log Analytics に対する適切なアクセス許可が必要です。 サンプルのログ分析クエリを実行し、適切なワークスペース アクセス許可が与えられているかどうかをテストするには:

- Microsoft Entra 管理センターにセキュリティ閲覧者以上としてサインインします。

- Entra ID>Monitoring & health>Log Analytics に移動します。

- クエリ ボックスに「

SigninLogs」と入力し、[実行] を選択します。 - クエリから何の結果も返されない場合、ワークスペースに正しく構成されていない可能性があります。

Microsoft Entra サインイン ログを Log Analytics ワークスペースにストリーミングする方法の詳細については、「Microsoft Entra ログを Azure Monitor ログと統合する」を参照してください。

ブック内のクエリがエラーになるのはなぜですか?

お客様の報告によると、誤ったワークスペースや複数のワークスペースがブックに関連付けられていると、クエリがエラーになる場合があります。 この問題を解決するには、ブックの最上部にある [編集] を選択して、設定の歯車をクリックします。 ブックに関連付けられていないワークスペースを選択して削除します。 各ブックに関連付けられているワークスペースは 1 つだけになります。

条件付きアクセス ポリシー パラメーターが空なのはなぜですか?

ポリシーの一覧は、最も新しいサインイン イベントに対して評価されたポリシーを調べることで生成されます。 テナントに新しいサインインがないとき、場合によっては、条件付きアクセス ポリシーの一覧がブックに読み込まれるまで数分待つ必要があります。 空の結果は Log Analytics を構成した直後、あるいは、テナントに最近、サインイン アクティビティがない場合にありえることです。

なぜワークブックの読み込みに時間がかかったり、結果がゼロになるのでしょうか?

選択した時間の範囲とテナントのサイズによっては、膨大な数のサインイン イベントがブックで評価されている可能性があります。 大きなテナントの場合、サインインの回数が Log Analytics のクエリ処理能力を超える可能性があります。 時間の範囲を 4 時間に短縮して、ブックが読み込まれるかどうかを確認してみてください。 パフォーマンスを向上させる方法の詳細については、「ブックのパフォーマンスの向上」セクションを参照してください。

パラメーターの選択内容を保存するか、ブックをカスタマイズできますか?

ワークブックの上部でパラメーターの選択を保存し、ワークブックをカスタマイズできます。 [Entra ID] > [監視とヘルス] > [ワークブック] > [条件付きアクセスのインサイトとレポート] に移動します。 ここにはブック テンプレートがあり、ブックを編集したり、パラメーターの選択も含めたコピーをワークスペースの [個人用レポート] または [共有レポート] に保存したりすることができます。 クエリの編集を開始するには、ブックの上部にある [編集] を選択します。

関連するコンテンツ

Microsoft Entra ブックに関する詳細については、「Microsoft Entra レポートに Azure Monitor ブックを使用する方法」を参照してください。