このチュートリアルでは、モバイル デバイス管理 (MDM) を使用して、複数のユーザーをサポートするように Microsoft Entra に参加する Mac を構成する方法について説明します。 プラットフォーム SSO (PSSO) への Mac デバイスの登録には、セキュリティで保護されたエンクレーブ、スマート カード、パスワードの 3 つの方法があります。 最適なパスワードレス エクスペリエンスを実現するために、セキュリティで保護されたエンクレーブまたはスマート カードを使用することをお勧めしますが、共有またはマルチユーザーの Mac では、代わりにパスワード方式を使用するとメリットが得られる場合があります。 パスワードを使用する共有 Mac の一般的なシナリオは、学校または大学のコンピューター ラボです。 これらのシナリオでは、学生は複数のデバイスを使用し、複数の学生が同じデバイスを使用し、これらの学生はパスワードのみを把握していて、MFA またはパスワードレスの資格情報はありません。

前提条件

- macOS 14 Sonoma 以降の必要な最小バージョン。 macOS 13 Ventura はプラットフォーム SSO 全体でサポートされていますが、このガイドで説明するプラットフォーム SSO 共有 Mac シナリオに必要なツールは Sonoma のみがサポートしています。

- Microsoft Intune ポータル サイト アプリ バージョン 5.2404.0 以降。

- 管理者が MDM で構成したプラットフォーム SSO MDM ペイロード。

MDM の構成

共有デバイスでプラットフォーム SSO を構成する主な手順は 3 つあります。

- ポータル サイトを展開します。 詳細については、macOS 用ポータル サイト アプリの追加に関する記事を参照してください。

- プラットフォーム SSO 構成を展開します。 必要なプラットフォーム SSO 構成を使用して、設定カタログ プロファイルを作成して展開します。

- macOS ログイン画面の構成を展開します。 macOS ログイン画面の構成を変更して、新しいユーザーにログインを許可できます。

プラットフォーム SSO プロファイルの構成

プラットフォーム SSO MDM プロファイルでは、マルチユーザー デバイスをサポートするために次の構成を適用する必要があります。

| 構成パラメーター | 値 | 注 |

|---|---|---|

| 画面ロック動作 | 処理しない | 必須 |

| 登録トークン | {{DEVICEREGISTRATION}} | 最適な登録ユーザー エクスペリエンスに推奨 |

| 認証方法 | パスワード | この記事に推奨、セキュリティで保護されたエンクレーブ キーは、シングル ユーザー デバイスに推奨 |

| 認可の有効化 | 有効化済み | 必須 |

| ログイン時のユーザー作成の有効化 | 有効化済み | 必須 |

| 新しいユーザーの認可モード | スタンダード | 推奨 |

| トークンからユーザーへのマッピング --> アカウント名 | 希望ユーザー名 | 必須 |

| トークンからユーザーへのマッピング --> フル ネーム | 名前 | 必須 |

| 共有デバイス キーの使用 | 有効化済み | 必須 |

| ユーザーの認可モード | スタンダード | 推奨 |

| チーム識別子 | UBF8T346G9 | 必須 |

| 拡張機能識別子 | com.microsoft.CompanyPortalMac.ssoextension | 必須 |

| タイプ | リダイレクト | 必須 |

| URL |

https://login.microsoftonline.com、https://login.microsoft.com、https://sts.windows.net、https://login.partner.microsoftonline.cn、https://login.chinacloudapi.cn、https://login.microsoftonline.us、https://login-us.microsoftonline.com |

必須 |

選択した MDM として Intune を使用する場合、構成プロファイルの設定は次のように表示されます。

macOS ログイン画面の構成

新しいユーザーが macOS ログイン画面からログオンして作成できるようにするには、次の 2 つの構成を使用できます。

管理対象の他のユーザーの表示。 この構成では、macOS ログイン画面に、作成されたプロファイルの一覧と、ユーザー名とパスワードでログインするために使用できる "その他のユーザー" ボタンが表示されます。 ユーザーは、既存のプロファイルを選択してログインするか、Microsoft Entra ID ユーザー プリンシパル名 (UPN) でログインできます。

フル ネームの表示。 この構成では、macOS ログイン画面が表示され、ユーザーの一覧のないユーザー名とパスワード フィールドが表示されます。 ユーザーは、自分の Microsoft Entra ID UPN を使用してログインできます。

これらの構成は、Intune 設定カタログの [ログイン]>[Login Window Behavior]\(ログイン ウィンドウの動作\) にあります。

デバイスの登録

Mac デバイスをプラットフォーム SSO に登録するには、デバイスを MDM に登録する必要があります。 共有デバイスの場合、デバイスを設定するユーザーは通常、管理者または技術者になります。このユーザーは、代わりのローカル管理者アカウントが作成されていない限り、ローカル管理者権限を持ちます。

注

自動デバイス登録を使用して登録する場合は、次のようにローカル アカウントを作成するようにデバイスを設定することをユーザーに勧めることもできます。

- アカウント名: Microsoft Entra ID ユーザー名 (例: user@domain.com)。

- フル ネーム: 名と姓。 これは、セットアップ アシスタント中に作成されたローカル アカウントが登録時に Microsoft Entra ID アカウントに関連付けられるためです。

共有デバイスでプラットフォーム SSO を設定するには、次の 3 つの大まかな手順があります。

- IT 管理者または委任されたユーザーが Intune にデバイスを登録します。

- IT 管理者または委任されたユーザーは、自分の資格情報を使用してデバイスを Microsoft Entra ID に登録します。

- これで、新しいユーザーが Microsoft Entra ID ログイン画面からログインする準備がデバイスで整いました。

組織は、デバイスの所有権に応じてさまざまな方法を使用して、共有デバイスを Intune に登録できます。

| 登録方法 | デバイスの所有権 | 要件 |

|---|---|---|

| ユーザー アフィニティのない自動デバイス登録 | 会社または学校所有 | ✔️Apple Business Manager での登録 ✔️ Intune で構成された自動デバイス登録 |

| ポータル サイト | 個人用 | なし |

プラットフォーム SSO の登録

デバイスが MDM に登録され、ポータル サイトがインストールされたら、デバイスをプラットフォーム SSO に登録する必要があります。 画面の右上に [登録が必要] ポップアップが表示されます。 ポップアップから、Microsoft Entra ID 資格情報を使用してデバイスをプラットフォーム SSO に登録します。

画面の右上にある [登録が必要] ポップアップに移動します。 ポップアップにカーソルを合わせ、[登録] を選択します。

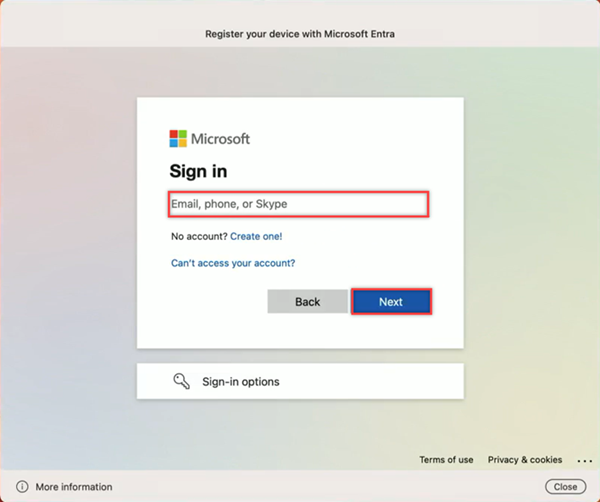

Microsoft Entra ID にデバイスを登録するよう求めるメッセージが表示されます。 サインイン資格情報を入力し、[次へ] を選択します。

- 管理者がデバイス登録フローに対して MFA を構成している可能性があります。 その場合は、モバイル デバイスで Authenticator アプリを開き、MFA フローを完了します。

[シングル サインオン] ウィンドウが表示されたら、ローカル アカウントのパスワードを入力し、[OK] を選択します。

ローカル パスワードが Microsoft Entra ID パスワードと異なる場合は、画面の右上に [認証が必要] ポップアップが表示されます。 バナーにカーソルを合わせ、[サインイン] を選択します。

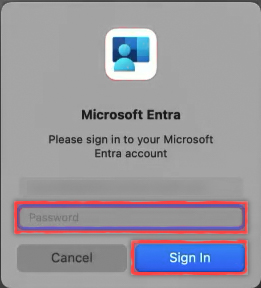

Microsoft Entra ウィンドウが表示されたら、Microsoft Entra ID パスワードを入力し、[サインイン] を選択します。

Mac のロックを解除した後、プラットフォーム SSO を使用して Microsoft アプリ リソースにアクセスできるようになりました。 この時点から、プラットフォーム SSO がデバイスで有効になっているため、古いパスワードは機能しません。

デバイスの登録状態を確認する

上記の手順を完了したら、デバイスの登録状態を確認することをお勧めします。

登録が正常に完了したことを確認するには、[設定] に移動し、[ユーザーとグループ] を選択します。

[ネットワーク アカウント サーバー] の横にある [編集] を選択し、[プラットフォーム SSO] が [登録済み] としてリストされていることを確認します。

認証に使用する方法を確認するには、[ユーザーとグループ] ウィンドウでユーザー名に移動し、[情報] アイコンを選択します。 リストされている方法を確認します。これは、セキュア エンクレーブ、スマート カード、またはパスワードである必要があります。

注

ターミナル アプリを使用して登録状態を確認することもできます。 次のコマンドを実行して、デバイス登録の状態を確認します。 出力の下部に、SSO トークンが取得されていることが示されるはずです。 macOS 13 Ventura ユーザーの場合は、登録状態を確認するためにこのコマンドが必要です。

app-sso platform -s

ログイン時にユーザーの作成を有効にする機能をテストする

次に、テナント内の他のユーザーがデバイスにログインする準備ができていることを検証する必要があります。

- 初期セットアップを行うために使用したアカウントを使用して Mac からログアウトします。

- ログイン画面で、[その他...] オプションを選択して、新しいユーザー アカウントでサインインします

- ユーザーの Microsoft Entra ID ユーザー プリンシパル名とパスワードを入力します。

- ユーザー プリンシパル名とパスワードが正しい場合、ユーザーはログインできます。 ユーザーは、既定で複数のセットアップ アシスタント ダイアログ画面を移動するように指示された後、macOS デスクトップに移動します。

トラブルシューティング

ユーザーが正常にサインインできない場合は、次のリソースを使用してトラブルシューティングを行います。

- macOS プラットフォームのシングル サインオンの既知の問題とトラブルシューティング ガイドを参照します

- ユーザーが別のデバイス上のブラウザーでユーザー プリンシパル名とパスワードを使用して Microsoft Entra ID に正常にサインインできることを確認します。 ユーザーを https://myapps.microsoft.com などの Web アプリに移動させるとテストできます

![画面の右上に [登録が必要] ポップアップが表示されたデスクトップ画面のスクリーンショット。](media/device-join-macos-platform-single-sign-on-out-of-box/psso-registration-required-popup.png)