このチュートリアルでは、ポータル サイトを使用して macOS Platform Single Sign-on (PSSO) に Mac デバイスを登録する方法と、Microsoft Entra Join での Intune MDM 登録を使用する方法について説明します。 PSSO を使用して Mac デバイスを登録するには、Secure Enclave、スマート カード、またはパスワードの 3 つの方法があります。 パスワードレスのエクスペリエンスを最大限に高めるには、Secure Enclave またはスマート カードを使用することをお勧めしますが、この方法の注意点として、会社の管理者が Microsoft Intune を使用してこの方法を事前に設定する必要があります。

前提条件

- macOS 14 Sonoma の推奨される最小バージョン。 macOS 13 Ventura はサポートされていますが、最適なエクスペリエンスを得るには macOS 14 Sonoma を使用することを強くお勧めします。

- Microsoft Intune ポータル サイト アプリ バージョン 5.2404.0 以降

- Microsoft Intune を使用してモバイル デバイス管理 (MDM) に登録されている Mac デバイス。

- 管理者が Intune で PSSO 設定を使用して構成した SSO 拡張機能 MDM ペイロード

- Microsoft Authenticator (推奨): デバイス登録を完了するには、何らかの形式の Microsoft Entra ID 多要素認証 (MFA) にユーザーが登録されている必要があります。

- スマート カードの設定の場合、構成されて有効になっている証明書ベースの認証。 Microsoft Entra による認証用の証明書がロードされたスマート カードと、ローカル アカウントとペアになっているスマート カード。

- ユーザーは、 デバイスを登録して Microsoft Entra ID に参加するための十分なアクセス許可を持っている必要があります。

ポータル サイトを使用した Intune MDM と Microsoft Entra の参加

Mac デバイスを PSSO に登録するには、まずポータル サイト アプリを使用して Microsoft Intune にデバイスを登録する必要があります。 登録後は、Secure Enclave、スマート カード、またはパスワードを使用して、PSSO にデバイスを登録できます。

ポータル サイト アプリを開き、[サインイン] を選択します。

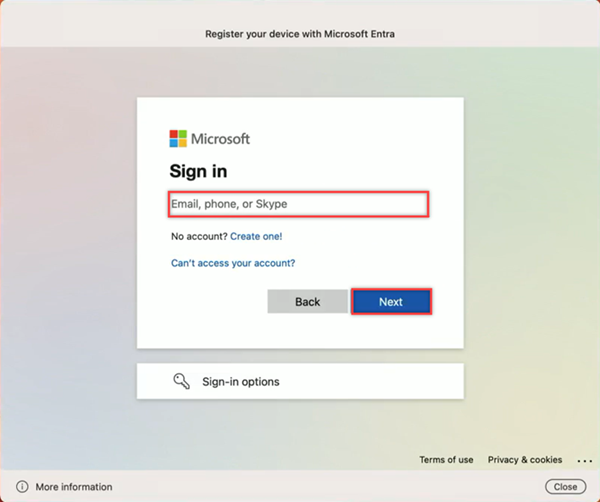

Microsoft Entra ID 資格情報を入力し、[次へ] を選択します。

{会社} アクセスを設定するよう求められます。 "会社" のプレースホルダーは、設定によって異なります。 [開始] を選択し、次の画面で [続行] を選択します。

管理プロファイルをインストールする手順が表示されます。 管理プロファイルは、Microsoft Intune を使用して管理者によって設定されている必要があります。 [プロファイルのダウンロード] を選択します。

自動的に表示されない場合は、[設定]>[プライバシーとセキュリティ]>[プロファイル] を開きます。 [管理プロファイル] を選択します。

[インストール] を選択して、会社のリソースにアクセスします。

表示された [プロファイル] ウィンドウにローカル デバイスのパスワードを入力し、[登録] を選択します。

![MDM サービスに登録するためのパスワードを要求する [プロファイル] ウィンドウのスクリーンショット。](media/device-registration-macos-platform-single-sign-on/pssoe-profiles-enroll.png)

会社ポータル で、インストールが完了したことを知らせる通知が 表示されます。 [完了] を選択します。

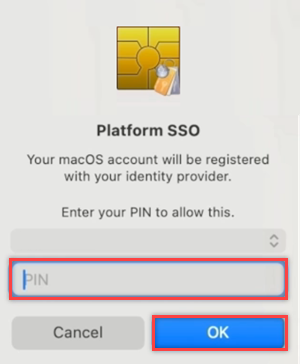

プラットフォーム SSO の登録

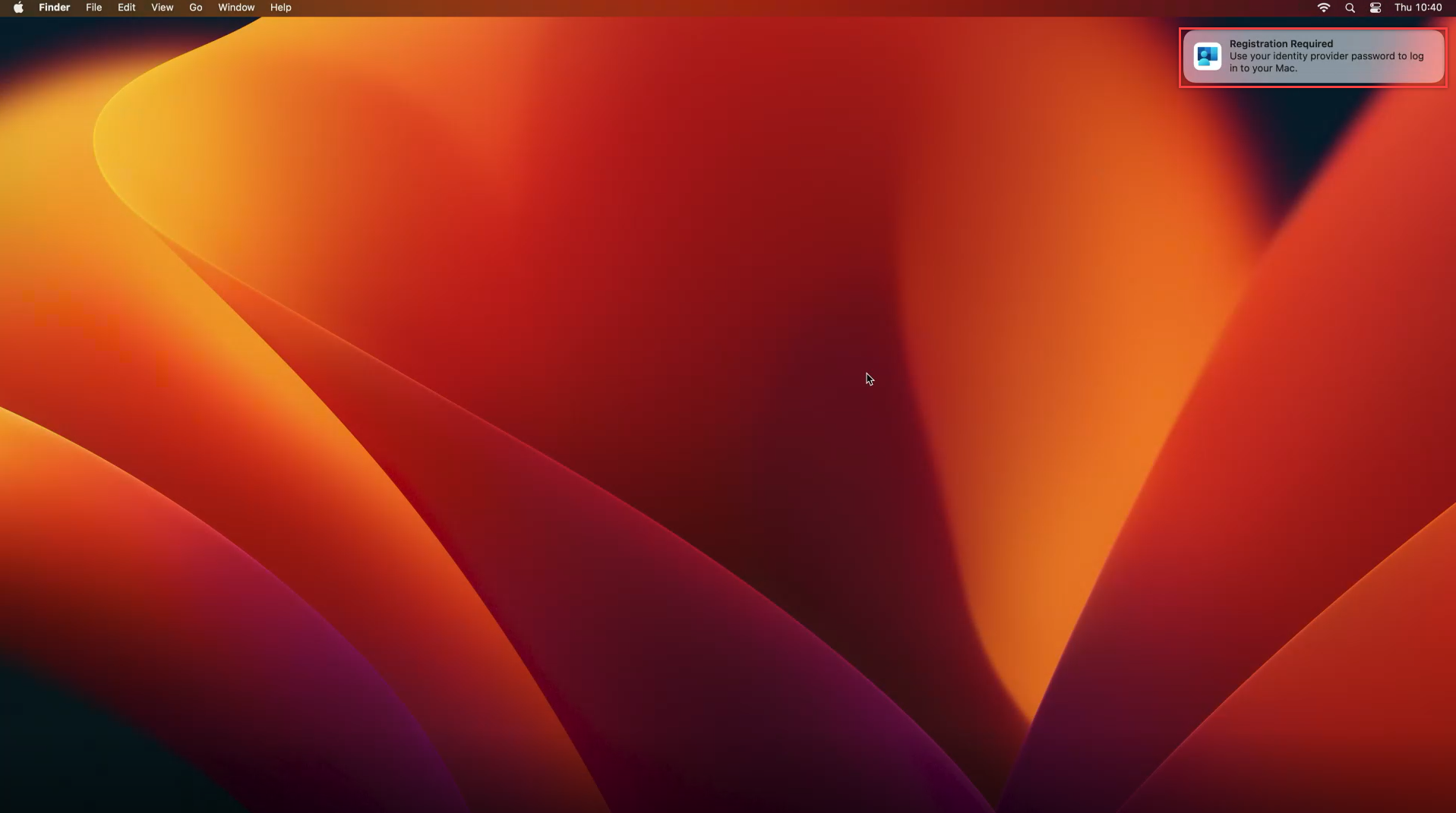

デバイスがポータル サイトに準拠したので、デバイスを PSSO に登録する必要があります。 ポータル サイトを使用して Intune MDM と Microsoft Entra の参加が正常に完了すると、画面の右上に [登録が必要] ポップアップが表示されます。 タブを使用し、Secure Enclave、スマート カード、またはパスワードを使用してデバイスを PSSO に登録します。

画面の右上にある [登録が必要] ポップアップに移動します。 ポップアップにカーソルを合わせ、[登録] を選択します。 macOS 14 Sonoma ユーザーの場合は、Microsoft Entra にデバイスを登録するためのプロンプトが表示されます。 このプロンプトは macOS 13 Ventura では表示されません。

![[登録が必要] という通知を選択した後、macOS 14 に表示される Microsoft Entra 登録プロンプトのスクリーンショット。](media/device-join-macos-platform-single-sign-on-out-of-box/macos-14-microsoft-entra-registration-required.png)

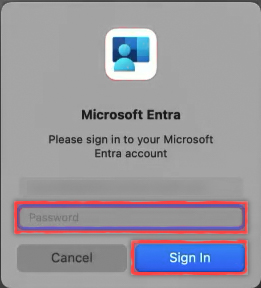

Touch ID またはパスワードでアカウントのロックを解除したら、サインインするアカウントを選択し、サインイン資格情報を入力して [次へ] を選択します。

このサインイン フローの一部として MFA が必要です。 Authenticator アプリを開く (推奨) か、登録した他の MFA 方法を使用して、画面に表示される番号を入力して登録を完了します。

MFA フローが完了し、読み込み画面が消えたら、デバイスは PSSO に登録されているはずです。 PSSO を使用して Microsoft アプリ リソースにアクセスできるようになりました。

macOS のプラットフォーム認証情報をパスキーとして使用できるようにする

Secure Enclave 方法を使用してデバイスを設定すると、Mac に保存された認証情報をブラウザーのパスキーとして使用できるようになります。 有効にするには、次の手順を実行します。

設定 アプリを開き、[全般]>[パスワード]& オートフィルに移動します。

[オートフィルとパスワード] で、[オートフィル元] を見つけ、切り替えスイッチを使用して、[ポータル サイト] を有効にします。

![スイッチでポータル サイトからのパスワードとパスキーの使用が有効になったことを示す [パスワード オプション] ウィンドウのスクリーンショット。](media/device-join-macos-platform-single-sign-on-out-of-box/password-options-enable-passkeys.png)

デバイスの登録状態を確認する

上記の手順を完了したら、デバイスの登録状態を確認することをお勧めします。

登録が正常に完了したことを確認するには、[設定] に移動して [ユーザーとグループ] を選択します。

[ネットワーク アカウント サーバー] の横にある [編集] を選択し、[プラットフォーム SSO] が [登録済み] として一覧表示されていることを確認します。

認証に使用される方法を確認するには、[ユーザーとグループ] ウィンドウでユーザー名に移動し、[情報] アイコンを選択します。 一覧表示されている方法 (Secure Enclave、スマート カード、または パスワード) を確認します。

注

ターミナル アプリを使用して登録状態を確認することもできます。 デバイスの登録状態を確認するには、次のコマンドを実行します。 出力の下部に、SSO トークンが取得されたことが表示されます。 macOS 13 Ventura ユーザーの場合、登録状態を確認するにはこのコマンドが必要です。

app-sso platform -s

Mac デバイスを更新して PSSO を有効にする

デバイスが既にポータル サイトに登録されている macOS ユーザーの場合、管理者はデバイスの SSO 拡張プロファイルを更新することで PSSO を有効にできます。 PSSO プロファイルがデバイスに展開されインストールされると、画面の右上にある [登録が必要] という通知を介してデバイスを PSSO に登録するように求められます。 これにより、新しい PSSO 登録の代わりに、デバイスから古い SSO 登録が削除されます。

すぐに行うことをお勧めしますが、これを選択して、都合の良いときにデバイスの登録を開始することもできます。