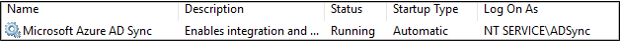

Microsoft Entra Connect は、Active Directory と Microsoft Entra ID の間の同期を調整するオンプレミス サービスをインストールします。 Microsoft Entra ID Sync 同期サービス (ADSync) は、オンプレミス環境内のサーバー上で実行されます。 サービスの資格情報は、高速インストールでは既定で設定されますが、組織のセキュリティ要件を満たすようにカスタマイズできます。 これらの資格情報は、オンプレミス フォレストまたは Microsoft Entra ID への接続には使用されません。

ADSync サービス アカウントの選択は、Microsoft Entra Connect をインストールする前に行う重要な計画上の決定です。 インストール後に資格情報を変更しようとすると、サービスの開始に失敗し、同期データベースへのアクセスが失われ、接続先ディレクトリ (Azure および AD DS) の認証は失敗します。 元の資格情報が復元されるまで、同期は行われません。

同期サービスは、複数のアカウントで実行できます。 これは、仮想サービス アカウント (VSA)、管理されたサービス アカウント (gMSA/sMSA)、または通常のユーザー アカウントで実行できます。 サポートされるオプションは、新規インストールを実行した場合、Microsoft Entra Connect の 2017 年 4 月のリリースと 2021 年 3 月のリリースで変更されています。 Microsoft Entra Connect の以前のリリースからアップグレードする場合は、これらの追加のオプションは利用できません。

| アカウントの種類 | インストール オプション | 説明 |

|---|---|---|

| バーチャルサービスアカウント | 高速便およびカスタム、2017年4月以降 | 仮想サービス アカウントは、ドメイン コントローラーでのインストールを除くすべての高速インストールに使用されます。 カスタム インストールでは、別のオプションが使われていない限り、これが既定のオプションです。 |

| 管理されたサービス アカウント | カスタム、2017 年 4 月以降 | リモートの SQL Server を使う場合は、グループの管理されたサービス アカウントを使うことをお勧めします。 |

| 管理されたサービス アカウント | エクスプレスとカスタム、2021年3月以降 | ドメイン コントローラーにインストールされる場合、高速インストールでは、ADSyncMSA_ のプレフィックスが付いたスタンドアロンの管理されたサービス アカウントがインストール時に作成されます。 カスタム インストールでは、別のオプションが使われていない限り、これが既定のオプションです。 |

| ユーザー アカウント | エクスプレスおよびカスタム、2017年4月から2021年3月 | ドメイン コントローラーにインストールされる場合、高速インストールでは、AAD_ のプレフィックスが付いたユーザー アカウントがインストール時に作成されます。 カスタム インストールでは、別のオプションが使われていない限り、これが既定のオプションです。 |

| ユーザー アカウント | エクスプレスおよびカスタム、2017年3月以前 | 高速インストールでは、AAD_ のプレフィックスが付いたユーザー アカウントがインストール時に作成されます。 カスタム インストールを使用した場合は、別のアカウントを指定できます。 |

重要

2017 年 3 月以前のバージョンのビルドで Connect を使用した場合、Windows は、セキュリティ上の理由から暗号化キーを破棄するため、サービス アカウントのパスワードをリセットする必要はありません。 アカウントを他のアカウントに変更するには、Microsoft Entra Connect を再インストールする必要があります。 2017 年 4 月以降のビルドにアップグレードする場合、サービス アカウントのパスワードを変更することはできますが、使用されるアカウントを変更することはできません。

重要

サービス アカウントを設定できるのは、初回のインストール時のみです。 インストールが完了した後にサービス アカウントを変更することはできません。 サービス アカウントのパスワードの変更はサポートされています。手順については、こちらを参照してください。

次の表に、同期サービス アカウントの既定、推奨、サポート対象の各オプションを示します。

凡例:

- 太字は既定のオプションを示し、ほとんどの場合、推奨されるオプションです。

- 斜体は既定のオプションではありませんが、推奨されるオプションを示します。

- 太字でない部分 - サポートされているオプション

- ローカル アカウント - サーバー上のローカル ユーザー アカウント

- ドメイン アカウント - ドメイン ユーザー アカウント

- sMSA - スタンドアロンの管理されたサービス アカウント

- gMSA - グループの管理されたサービス アカウント

| マシンの種類 | LocalDB エクスプレス |

LocalDB/LocalSQL カスタム |

リモート SQL カスタム |

|---|---|---|---|

| ドメインに参加しているコンピューター | VSA | VSA sMSA gMSA ローカル アカウント ドメイン アカウント |

gMSA ドメイン アカウント |

| ドメイン コントローラー | sMSA | sMSA gMSA ドメイン アカウント |

gMSA ドメイン アカウント |

バーチャルサービスアカウント

仮想サービス アカウントは、パスワードのない特殊な種類の管理されたローカル アカウントで、Windows によって自動的に管理されます。

仮想サービス アカウントは、同期エンジンと SQL が同じサーバー上にあるシナリオで使用するためのものです。 リモートの SQL を使用する場合は、代わりにグループの管理されたサービス アカウントを使用することをお勧めします。

Windows データ保護 API (DPAPI) の問題のため、ドメイン コントローラーで仮想サービス アカウントを使用することはできません。

管理されたサービス アカウント

リモートの SQL Server を使う場合は、グループの管理されたサービス アカウントを使うことをお勧めします。 グループの管理されたサービス アカウント用の Active Directory を準備する方法について詳しくは、「グループの管理されたサービス アカウントの概要」をご覧ください。

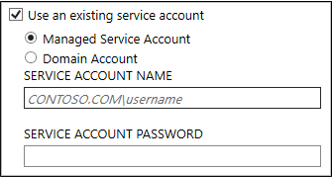

このオプションを使用するには、[必須コンポーネントのインストール] ページで [既存のサービス アカウントを使用する] を選択し、 [管理されたサービス アカウント] を選択します。

スタンドアロンのマネージド サービス アカウントの使用もサポートされています。 ただし、これらはローカル コンピューターでのみ使うことができ、既定の仮想サービス アカウントでこれらを使うことにメリットはありません。

自動生成されたスタンドアロンの管理されたサービス アカウント

Microsoft Entra Connect をドメイン コントローラーにインストールする場合、スタンドアロンの管理されたサービス アカウントがインストール ウィザードによって作成されます (カスタム設定で使用するアカウントを指定している場合を除きます)。 アカウントは、先頭に ADSyncMSA_ が付き、実際の同期サービスがそのアカウントで実行されます。

このアカウントは、パスワードのない管理されたドメイン アカウントで、Windows によって自動的に管理されます。

このアカウントは、同期エンジンと SQL がドメイン コントローラー上にあるシナリオで使用するためのものです。

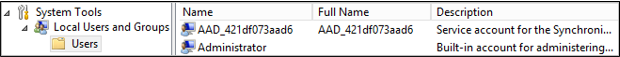

ユーザー アカウント

インストール ウィザードでは、ローカル サービス アカウントが作成されます (カスタム設定で使用するアカウントを指定しない限り)。 アカウントは、AAD_ という接頭辞が付けられており、実際の同期サービスを実行するために使用されます。 Microsoft Entra Connect をドメイン コントローラーにインストールした場合、アカウントはドメインに作成されます。 次の場合、AAD_ サービス アカウントがドメインに存在する必要があります。

- SQL Server を実行しているリモート サーバーを使っている

- 認証が必要なプロキシを使っている

アカウントの作成時には、有効期限のない長く複雑なパスワードが設定されます。

このアカウントを使用して、安全な方法で他のアカウントのパスワードを保存します。 これらの他のアカウントのパスワードは暗号化されて、データベースに格納されます。 暗号化キーの秘密キーは、Windows データ保護 API (DPAPI) を使用する暗号化サービスの秘密キー暗号化によって保護されています。

完全バージョンの SQL Server を使用した場合、サービス アカウントは、同期エンジン用に作成されたデータベースの DBO になります。 サービスは、他のアクセス許可では意図したように機能しません。 SQL サインインも作成されます。

アカウントには、ファイル、レジストリ キー、また同期エンジンに関連するその他のオブジェクトへのアクセス許可も付与されます。

次のステップ

オンプレミス ID と Microsoft Entra ID の統合についての詳細情報を参照してください。