概要

オンプレミス環境と Microsoft Entra ID をフェデレーションする際は、オンプレミスの ID プロバイダーと Microsoft Entra ID との間に信頼関係を構築します。 Microsoft Entra Connect では、オンプレミスの Active Directory フェデレーション サービス (AD FS) と Microsoft Entra ID との間のフェデレーションを管理することができます。 この記事では、次の項目について概説します。

- Microsoft Entra Connect によって構成される信頼に関するさまざまな設定。

- Microsoft Entra Connect によって設定される発行変換規則 (要求規則)

- アップグレード時や構成の更新時における要求規則のバックアップ方法と復元方法。

- AD FS と Microsoft Entra ID との間の信頼関係にセキュリティを確保し、それを監視するためのベスト プラクティス

Microsoft Entra Connect によって制御される設定

Microsoft Entra Connect は、Microsoft Entra ID の信頼に関連する設定のみを管理します。 Microsoft Entra Connect では、AD FS の他の証明書利用者信頼の設定は変更されません。 Microsoft Entra Connect コントロールの設定を次の表に示します。

| 設定 | 説明 |

|---|---|

| トークン署名証明書 | Microsoft Entra Connect を使って、Microsoft Entra ID による信頼をリセットおよび再作成できます。 Microsoft Entra Connect は、AD FS のトークン署名証明書に対する 1 回限りの即時ロールオーバーを実行し、Microsoft Entra ドメインのフェデレーション設定を更新します。 |

| トークン署名アルゴリズム | トークン署名アルゴリズムには SHA-256 を使用することをお勧めします。 Microsoft Entra Connect では、トークン署名アルゴリズムが SHA-256 よりも安全性の低い値に設定されている場合に、そのことを検出できます。 次の構成操作で設定を SHA-256 に更新します。 新しいトークン署名証明書を使用するには、他の証明書利用者信頼を更新する必要があります。 |

| Microsoft Entra ID 信頼識別子 | Microsoft Entra Connect は、Microsoft Entra ID 信頼の正しい識別子値を設定します。 AD FS は、その識別子の値を使って Microsoft Entra ID 信頼を一意に識別します。 |

| Microsoft Entra エンドポイント | Microsoft Entra Connect は、Microsoft Entra ID 信頼に対して構成されたエンドポイントが、回復性とパフォーマンスを考慮した最新の推奨値に常に従っているかどうかを確認します。 |

| 発行変換規則 | フェデレーション設定での Microsoft Entra ID の機能を最適なパフォーマンスに維持するには、多数の要求規則が必要になります。 Microsoft Entra Connect は、Microsoft Entra ID 信頼が常に推奨の要求規則セットで構成されているかどうかを確認します。 |

| 代替 ID | 同期に代替 ID を使うように構成されている場合、Microsoft Entra Connect は、代替 ID を使って認証を実行するように AD FS を構成します。 |

| 自動メタデータ更新 | 自動メタデータ更新のために Microsoft Entra ID を使った信頼が構成されます。 AD FS は Microsoft Entra 信頼のメタデータを定期的にチェックし、Microsoft Entra ID 側で変更が加えられた場合には、メタデータを最新の状態に維持します。 |

| 統合 Windows 認証 (IWA) | ハイブリッド Microsoft Entra 参加の操作時には、ダウンレベル デバイスのハイブリッド Microsoft Entra 参加を容易にするために、IWA でのデバイス登録が有効化されます |

Microsoft Entra Connect によって構成される実行フローとフェデレーション設定

Microsoft Entra Connect では、構成フロー中に Microsoft Entra ID 信頼のすべての設定が更新されるわけではありません。 変更される設定は、実行されているタスクや実行フローによって決まります。 次の表は、各種の実行フローによって影響を受ける設定を一覧で示したものです。

| 実行フロー | 影響を受ける設定 |

|---|---|

| 初回パス インストール (簡易) | なし |

| 初回インストール (新しい AD FS ファームのセットアップ) | 新しい AD FS ファームが作成され、Microsoft Entra ID との信頼関係が一から作成されます。 |

| 初回パス インストール (既存の AD FS ファーム、既存の Microsoft Entra ID 信頼) | Microsoft Entra ID 信頼識別子、発行変換規則、Microsoft Entra エンドポイント、代替 ID (必要な場合)、自動メタデータ更新 |

| Microsoft Entra ID 信頼をリセットする | トークン署名証明書、トークン署名アルゴリズム、Microsoft Entra ID 信頼識別子、発行変換規則、Microsoft Entra エンドポイント、代替 ID (必要な場合)、自動メタデータ更新 |

| フェデレーション サーバーの追加 | なし |

| WAP サーバーの追加 | なし |

| デバイス オプション | 発行変換規則、IWA でのデバイス登録 |

| フェデレーション ドメインの追加 | ドメインが初めて追加される場合、つまり、セットアップが単一ドメイン フェデレーションからマルチドメイン フェデレーションに変更されます。Microsoft Entra Connect は、最初から信頼を再作成します。 Microsoft Entra ID との信頼関係が既に複数ドメイン用に構成されている場合は、発行変換規則だけが変更されます |

| TLS の更新 | なし |

設定が変更される操作の際には必ず、Microsoft Entra Connect によって、現在の信頼設定のバックアップが %ProgramData%\AADConnect\ADFS に作成されます

注

バージョン 1.1.873.0 以前においては、バックアップは発行変換規則のみで構成され、ウィザード トレース ログ ファイルにバックアップされていました。

Microsoft Entra Connect によって設定される発行変換規則

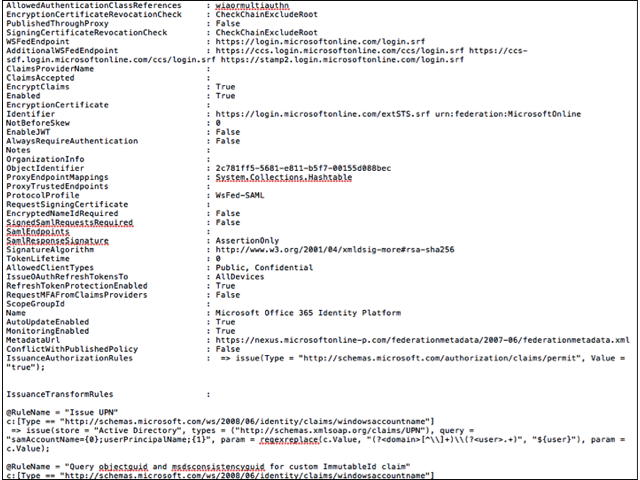

Microsoft Entra Connect は、Microsoft Entra ID 信頼が常に推奨の要求規則セットで構成されているかどうかを確認します。 Microsoft では、Microsoft Entra ID 信頼を管理する際に Microsoft Entra Connect を使うことをお勧めします。 このセクションでは、発行変換規則のセットと、それらの説明を一覧で示します。

| 規則の名前 | 説明 |

|---|---|

| UPN を発行 | この規則は、userprincipalname の値を、userprincipalname の同期設定で構成された属性からの値として照会します。 |

| オブジェクトガイド (objectguid) と msdsconsistencyguid をクエリし、カスタム不変ID要求のために使用します。 | この規則は、objectguid と msdsconsistencyguid 値 (存在する場合) のパイプラインに一時的な値を追加します |

| msdsconsistencyguidの存在を確認する | msdsconsistencyguid の値が存在するかどうかに基づいて、ImmutableId として使用する値を指定するための一時フラグを設定します |

| msdsconsistencyguid を Immutable ID として発行します(存在する場合)。 | msdsconsistencyguid の値が存在する場合に、その値を ImmutableId として発行します |

| msdsConsistencyGuid ルールが存在しない場合は objectGuidRule を発行する | msdsconsistencyguid の値が存在しない場合、objectguid の値は ImmutableId として発行されます |

| nameidentifier を発行する | この規則は、nameidentifier 要求の値を発行します。 |

| ドメインに参加しているコンピューターのアカウントタイプを発行する | この規則は、認証対象のエンティティがドメイン参加済みデバイスである場合に、アカウントの種類を DJ (ドメイン参加済みデバイス) として発行します |

| コンピューター アカウントでない場合に、USER の値で AccountType を設定する。 | この規則は、認証対象のエンティティがユーザーである場合に、アカウントの種類をユーザーとして発行します |

| 問題は、コンピューター アカウントでない場合に発生します | この規則は、認証エンティティがデバイスでない場合に issuerId 値を発行します。 値は正規表現を使って作成されます (正規表現は Microsoft Entra Connect によって構成されます)。 正規表現は、Microsoft Entra Connect を使ってフェデレーションされたすべてのドメインを考慮したうえで作成されます。 |

| DJコンピュータの認証用issueridを発行 | この規則は、認証元エンティティがデバイスである場合に、issuerId 値を発行します |

| ドメインに参加しているコンピューター用に onpremobjectguid を発行する | この規則は、認証対象のエンティティがドメイン参加済みデバイスである場合に、そのデバイスのオンプレミスの objectguid を発行します |

| Pass through primary SID | この規則は、認証元エンティティのプライマリ SID を発行します |

| Pass through claim - insideCorporateNetwork | この規則は、認証が企業ネットワーク内からものなのか、それとも外部からのものなのかを Microsoft Entra ID が確認できるようにするための要求を発行します |

| Pass Through Claim – Psso | |

| パスワード有効期限のクレームを発行 | この規則は、パスワードの有効期限、認証対象エンティティのパスワード失効までの日数、およびパスワード変更のためにルーティングされる URL に対応した、3 つの要求を発行します。 |

| Pass through claim – authnmethodsreferences | この規則の下で発行された要求の値は、エンティティに対して実行された認証の種類を示します |

| Pass through claim - multifactorauthenticationinstant | この要求の値は、多要素認証をユーザーが最後に実行した時刻 (UTC) を指定します。 |

| Pass through claim - AlternateLoginID | この規則は、代替サインイン ID を使用して認証が実行された場合に AlternateLoginID 要求を発行します。 |

注

Microsoft Entra Connect の構成中に既定以外の選択肢を使用する場合、UPN の発行および ImmutableId の規則設定が異なります。

発行変換規則の復元

Microsoft Entra Connect バージョン 1.1.873.0 以降では、Microsoft Entra ID 信頼設定が更新されるたびに、Microsoft Entra ID 信頼設定のバックアップが作成されます。 Microsoft Entra ID 信頼設定のバックアップは、%ProgramData%\AADConnect\ADFS に作成されます。 ファイル名の形式は次のようになります: AadTrust-<date>-<time>.txt (たとえば、AadTrust-20180710-150216.txt)

発行変換規則は、次の推奨される手順を使用して復元できます。

- サーバー マネージャーで、AD FS 管理 UI を開きます

- [AD FS] > [リライパーティの信頼] > [Microsoft Office 365 ID プラットフォーム] > [要求の発行ポリシーを編集] に移動して、Microsoft Entra ID の信頼プロパティを開きます。

- [ルールの追加] を選択する

- 要求規則テンプレートで、[カスタム規則を使用して要求を送信] を選択し、[次へ] を選択します。

- バックアップ ファイルから要求規則の名前をコピーし、[要求規則名] フィールドに貼り付けます

- バックアップ ファイルからカスタム規則のテキスト フィールドに要求規則をコピーし、[完了] を選択します

注

追加の規則が、Microsoft Entra Connect によって構成された規則と競合していないことを確認してください。

AD FS と Microsoft Entra ID との間の信頼関係にセキュリティを確保し、それを監視するためのベスト プラクティス

MICROSOFT Entra ID を使用して AD FS をフェデレーションする場合、フェデレーション構成 (AD FS と Microsoft Entra ID の間で構成された信頼関係) が密接に監視され、異常または疑わしいアクティビティがキャプチャされていることが重要です。 そのためにはアラートを設定して、フェデレーション構成に変更が加えられるたびに通知を受け取することをお勧めします。 アラートの設定方法については、フェデレーション構成に対する変更を監視する方法に関するページを参照してください。

クラウドの Microsoft Entra 多要素認証を使用している場合、フェデレーション ユーザーによる多要素認証では、追加のセキュリティ保護を有効にすることを強くお勧めします。 このセキュリティ保護により、Microsoft Entra ID とフェデレーションするときに、クラウドの Microsoft Entra 多要素認証をバイパスできなくなります。 Microsoft Entra テナントのフェデレーション ドメインに対して有効にすると、無効なアクターが Microsoft Entra 多要素認証をバイパスできなくなります。 これは、無効なアクターが ID プロバイダーによって多要素認証が既に実行されていることを模倣できないようにすることによって実現されます。 保護は、新しいセキュリティ設定 (federatedIdpMfaBehavior) を使用して有効にすることができます。詳細については、「Active Directory フェデレーション サービスをセキュリティで保護するためのベスト プラクティス」を参照してください。