この記事では、Microsoft Entra Connect Health エージェントをインストールして構成する方法について説明します。 このドキュメントで以下に示す内容は、Microsoft Entra Connect Health を使用した AD FS インフラストラクチャのインストールと監視に特化しています。 Microsoft Entra Connect Health を使用した Microsoft Entra Connect (同期) の監視については、「Microsoft Entra Connect Health for Sync の使用」を参照してください。また、Microsoft Entra Connect Health を使用した Active Directory ドメイン サービスの監視については、「AD DS での Microsoft Entra Connect Health の使用」を参照してください。

エージェントをダウンロードする方法を確認してください。

注

Microsoft Entra Connect Health は中国ソブリン クラウドでは使用できません。

要件

次の表に、Microsoft Entra Connect Health を使用するための要件の一覧を示します。

| 必要条件 | 説明 |

|---|---|

| Microsoft Entra ID P1 または P2 のサブスクリプション。 | Microsoft Entra Connect Health は、Microsoft Entra ID P1 または P2 の機能です。 詳細については、「Microsoft Entra ID P1 または P2 にサインアップする」を参照してください。 30 日間の無料試用版の利用を開始する場合は、試用版の開始に関するページを参照してください。 |

| Microsoft Entra ID のグローバル管理者である。 | 現在、正常性エージェントをインストールして構成できるのはグローバル管理者アカウントのみです。 詳細については、Microsoft Entra ディレクトリの管理についての記事を参照してください。 Azure ロールベースのアクセス制御 (Azure RBAC) を使用することで、Microsoft Entra Connect Health へのアクセスを組織の他のユーザーに許可できます。 詳細については、Microsoft Entra Connect Health の Azure RBAC に関するページを参照してください。 重要: 職場または学校アカウントを使用してエージェントをインストールしてください。 Microsoft アカウントを使用してエージェントをインストールすることはできません。 詳細については、Azure への組織としてのサインアップに関するページを参照してください。 |

| Microsoft Entra Connect Health エージェントが対象となる個々のサーバーにインストールされている。 | Health エージェントがデータを受信し、監視および分析の機能を提供できるように、対象となるサーバーにそれらがインストールおよび構成されている必要があります。 たとえば、Active Directory フェデレーション サービス (AD FS) インフラストラクチャからデータを取得するには、AD FS サーバーと Web アプリケーション プロキシ サーバーにエージェントをインストールする必要があります。 同様に、オンプレミスの AD Domain Services インフラストラクチャからデータを取得するには、ドメイン コントローラーにエージェントをインストールする必要があります。 |

| Azure サービス エンドポイントに送信接続がある。 | インストールや実行中、エージェントには Microsoft Entra Connect Health サービス エンド ポイントへの接続が必要となります。 ファイアウォールにより送信接続がブロックされている場合は、送信接続エンドポイントを許可リストに追加します。 |

| 送信接続が IP アドレスに基づいている。 | IP アドレスに基づくファイアウォールのフィルタリングの詳細については、Azure の IP 範囲に関するページを参照してください。 |

| 送信トラフィックの TLS 検査がフィルター処理されているか無効になっている。 | ネットワーク層で送信トラフィックの TLS 検査または終了が設定されている場合、エージェントの登録手順またはデータのアップロード操作が失敗する可能性があります。 詳細については、TLS 検査の設定に関するページを参照してください。 |

| サーバー上のファイアウォール ポートでエージェントが実行されている。 | エージェントが、Microsoft Entra Connect Health サービス エンドポイントと通信できるように、次のファイアウォール ポートが開いている必要があります。 - TCP ポート 443 - TCP ポート 5671 エージェントの最新バージョンでは、ポート 5671 は必要ありません。 ポート 443 のみが必要になるように、最新バージョンにアップグレードしてください。 詳細については、「ハイブリッド ID で必要なポートとプロトコル」を参照してください。 |

| Internet Explorer のセキュリティ強化が有効になっている場合に、指定された Web サイトを許可する。 | Internet Explorer のセキュリティ強化が有効になっている場合は、エージェントをインストールするサーバーで次の Web サイトを許可します。 - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net - Microsoft Entra ID によって信頼されている組織のフェデレーション サーバー (たとえば、 https://sts.contoso.com)。 詳細については、Internet Explorer の構成方法に関するページを参照してください。 ネットワークにプロキシがある場合は、この表の最後に示されている注意を参照してください。 |

| PowerShell バージョン 5.0 以降がインストールされている。 | Windows Server 2016 には、PowerShell バージョン 5.0 が含まれています。 |

重要

Windows Server Core では、Microsoft Entra Connect Health エージェントのインストールがサポートされていません。

注

ロックダウンが頻繁で、非常に制限されている環境がある場合は、Internet Explorer のセキュリティ強化のために、表に記載された URL だけではなく、さらに URL を追加する必要があります。 また、次のセクションの表に記載されている URL も追加してください。

新しいバージョンのエージェントと自動アップグレード

新しいバージョンの Health エージェントがリリースされると、既存のインストール済みエージェントはすべて自動的に更新されます。

Azure サービスのエンドポイントに対する送信接続

インストール中や実行時、エージェントには Microsoft Entra Connect Health サービス エンドポイントへの接続が必要です。 ファイアウォールにより送信接続がブロックされている場合は、次の表の URL が既定でブロックされていないことを確認してください。

これらの URL のセキュリティの監視や検査は無効にしないでください。 代わりに、他のインターネット トラフィックを許可するようにそれらを許可します。

これらの URL では、Microsoft Entra Connect Health サービス エンドポイントとの通信が許可されます。 この記事の後半で、Test-AzureADConnectHealthConnectivity を使用して送信接続を確認する方法について説明します。

| ドメイン環境 | 必要な Azure サービス エンドポイント |

|---|---|

| 一般 | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net - ポート: 5671 (5671 がブロックされている場合、エージェントは 443 にフォールバックしますが、5671 を使用することをお勧めします。このエンドポイントは最新バージョンのエージェントでは不要です。)- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (このエンドポイントは、登録時の検出目的でのみ使用されます。)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - https://www.microsoft.com |

| Azure Government(アジュール・ガバメント) | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (このエンドポイントは、登録時の検出目的でのみ使用されます。)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

エージェントをダウンロードする

Microsoft Entra Connect Health エージェントをダウンロードしてインストールするには:

- Microsoft Entra Connect Health をインストールするための要件を満たしていることを確認します。

- AD FS 用 Microsoft Entra Connect Health の使用を開始します。

- 同期用 Microsoft Entra Connect Health の使用を開始します。

- 最新バージョンの Microsoft Entra Connect をダウンロードしてインストールします。 同期用の正常性エージェントは、Microsoft Entra Connect のインストールの一環としてインストールされます (バージョン 1.0.9125.0 以降)。

- AD Domain services 用 Microsoft Entra Connect Health の使用を開始します。

AD FS 用のエージェントをインストールする

注

AD FS サーバーは、同期サーバーとは別にする必要があります。 同期サーバーに AD FS エージェントをインストールしないでください。

注

同期用の正常性エージェントは、Microsoft Entra Connect のインストールの一環としてインストールされます (バージョン 1.0.9125.0 以降)。 以前のバージョンの AD FS 用正常性エージェントを Microsoft Entra Connect サーバーにインストールしようとすると、エラーが発生します。 コンピューターに AD FS 用正常性エージェントをインストールする必要がある場合は、最新バージョンをダウンロードした後、Microsoft Entra Connect のインストール時にインストールされたバージョンをアンインストールする必要があります。

エージェントをインストールする前に、AD FS サーバーのホスト名が一意であり、AD FS サービスに存在しないことを確認してください。

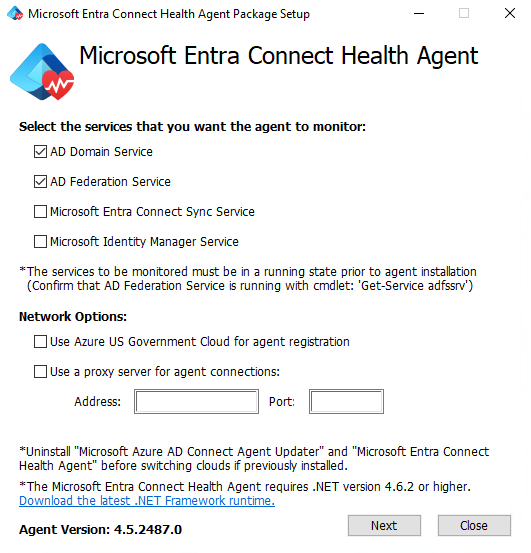

エージェントのインストールを開始するには、ダウンロードした .exe ファイルをダブルクリックします。 最初のダイアログで、[インストール] を選択します。

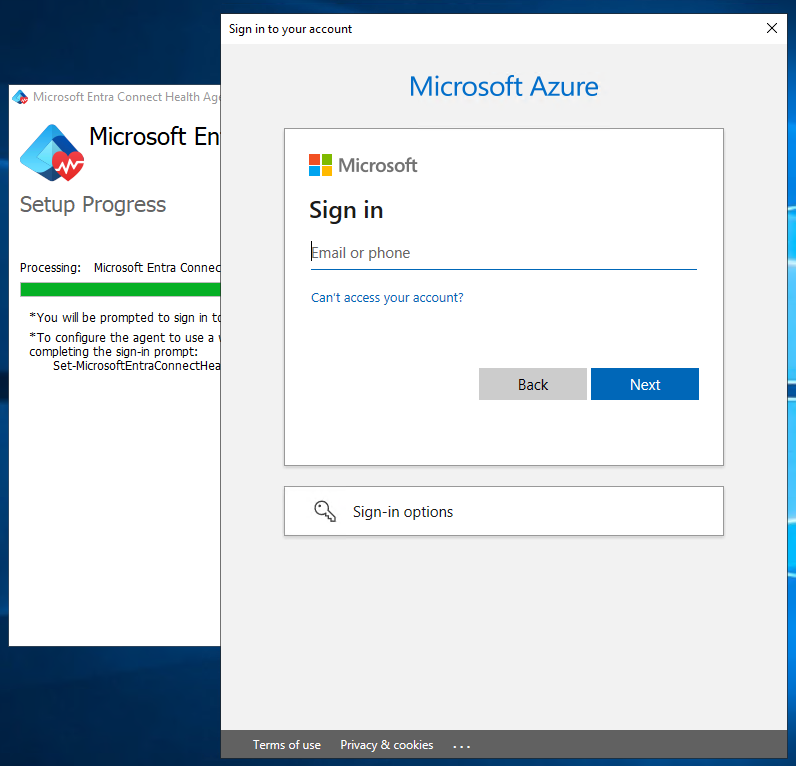

プロンプトが表示されたら、エージェントを登録するためのアクセス許可を持つ Microsoft Entra アカウントを使用してサインインします。 既定では、ハイブリッド ID 管理者アカウントにアクセス許可が与えられます。

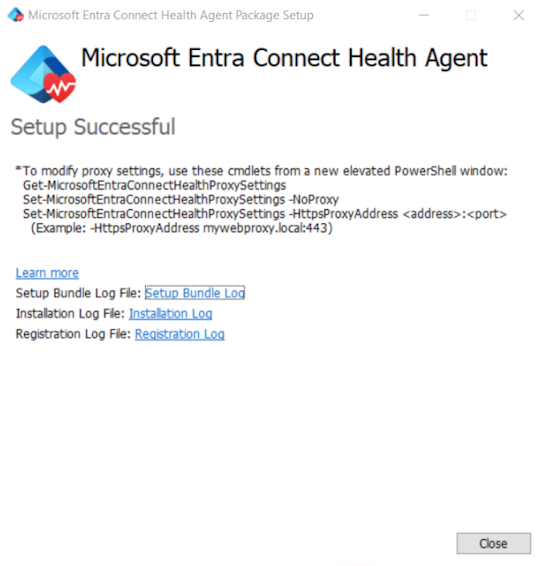

サインイン後に、インストール プロセスが完了したら、ウィンドウを閉じることができます。

この時点でエージェント サービスが自動的に開始し、エージェントは必要なデータをクラウド サービスに安全にアップロードできるようになります。

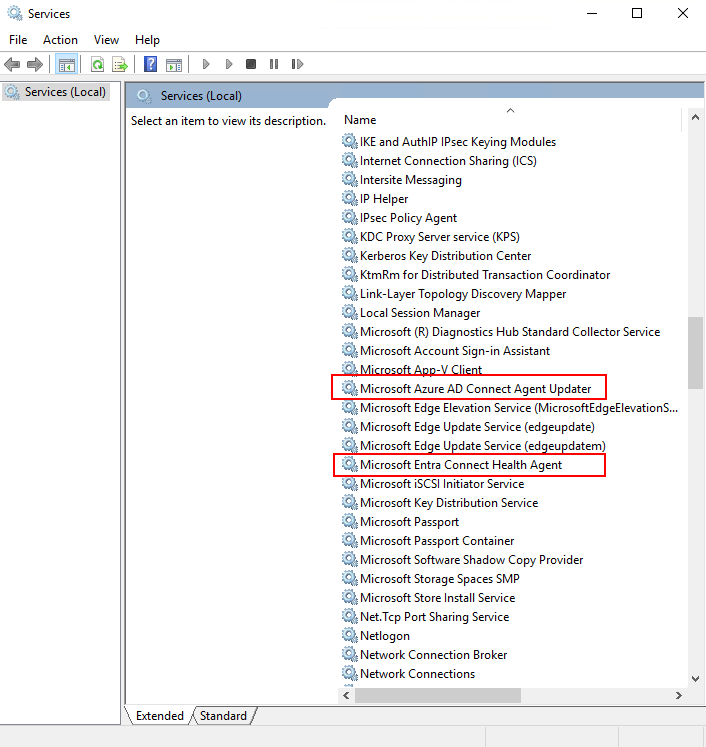

エージェントがインストールされたことを確認するには、サーバーで次のサービスを探します。 構成が完了していれば、これらのサービスが既に実行されているはずです。 そうでない場合は、構成が完了するまで停止しています。

- Microsoft Entra Connect エージェント アップデーター

- Microsoft Entra Connect Health エージェント

AD FS の監査を有効にする

注

このセクションが該当するのは AD FS サーバーのみです。 Web アプリケーション プロキシ サーバーではこれらの手順を完了する必要はありません。

利用状況分析機能でデータを収集および分析する必要があるため、AD FS 監査ログ内の情報に Microsoft Entra Connect Health エージェントからアクセスできる必要があります。 既定では、これらのログは有効になっていません。 AD FS サーバーで、AD FS の監査を有効にしたり、AD FS の監査ログを特定したりするには、次の手順を使用します。

AD FS の監査を有効にするには

[スタート] 画面で [サーバー マネージャー] を開き、 [ローカル セキュリティ ポリシー] を開きます。 または、タスク バーで [サーバー マネージャー] を開き、[ツール]、[ローカル セキュリティ ポリシー] を選択します。

" [セキュリティの設定]\[ローカル ポリシー]\[ユーザー権利の割り当て] " フォルダーに移動します。 [セキュリティ監査の生成] をダブルクリックします。

[ローカル セキュリティの設定] タブで、AD FS サービス アカウントが表示されていることを確認します。 一覧に表示されていない場合は、[ユーザーまたはグループの追加] を選択し、AD FS サービス アカウントを一覧に追加します。 [OK] をクリックします。

監査を有効にするには、管理者としてコマンド プロンプト ウィンドウを開き、次のコマンドを実行します。

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enable[ローカル セキュリティ ポリシー] を閉じます。

重要

残りの手順は、プライマリ AD FS サーバーにのみ必要です。

AD FS サーバーで監査プロパティを有効にする

- AD FS 管理スナップインを開きます。 ([サーバー マネージャー] で、[ツール]>[AD FS の管理] の順に選択します。)

- 操作ペインで、 [フェデレーション サービス プロパティの編集] を選択します。

- [フェデレーション サービス プロパティ] ダイアログの [イベント] タブを選択します。

- [成功の監査] および [失敗の監査] のチェック ボックスをオンにし、[OK] を選択します。 成功の監査と失敗の監査は、既定で有効にする必要があります。

AD FS サーバーで監査プロパティを有効にする

重要

このステップは、プライマリ AD FS サーバーの場合にのみ必要です。

PowerShell ウィンドウを開き、次のコマンドを実行します。

Set-AdfsProperties -AuditLevel Verbose

既定では "基本" 監査レベルが有効になっています。 詳細については、Windows Server 2016 での AD FS 監査の強化に関するページを参照してください。

詳細ログを確認する

詳細ログが有効になっていることを確認するには、次の手順を実行します。

PowerShell ウィンドウを開き、次のコマンドを実行します。

Get-AdfsProperties「Auditlevel」が「verbose」に設定されていることを確認します

AD FS サービス アカウントの監査設定を確認する

- " [セキュリティの設定]\[ローカル ポリシー]\[ユーザー権利の割り当て] " フォルダーに移動します。 [セキュリティ監査の生成] をダブルクリックします。

- [ローカル セキュリティの設定] タブで、AD FS サービス アカウントが表示されていることを確認します。 一覧に表示されていない場合は、[ユーザーまたはグループの追加] を選択し、AD FS サービス アカウントを一覧に追加します。 [OK] をクリックします。

- [ローカル セキュリティ ポリシー] を閉じます。

AD FS の監査ログを確認する

AD FS の監査ログを有効にした後は、イベント ビューアーを使って AD FS の監査ログを確認できます。

- イベント ビューアーを開きます。

- [Windows ログ] に移動し、 [セキュリティ] を選択します。

- 右側のペインで [現在のログをフィルター] を選択します。

- [イベント ソース] で [AD FS の監査] を選択します。

監査ログの詳細については、「操作に関する質問」を参照してください。

![AD FS 監査が選択された [現在のログをフィルター] ウィンドウを示すスクリーンショット。](media/how-to-connect-health-agent-install/adfsaudit.png)

警告

グループ ポリシーで AD FS 監査を無効にできます。 AD FS 監査が無効になっている場合、ログイン アクティビティに関する利用状況分析は利用できません。 AD FS 監査を無効にするグループ ポリシーがないことを確認してください。

次の表に、監査レベルのイベントに対応する一般的なイベントの一覧を示しています

基本的な監査レベルのイベント

| 身分証明書 | イベント名 | イベントの説明 |

|---|---|---|

| 1200 | AppTokenSuccessAudit | フェデレーション サービスが有効なトークンを発行しました。 |

| 1201 | AppTokenFailureAudit | フェデレーション サービスが有効なトークンの発行に失敗しました。 |

| 1202 | FreshCredentialSuccessAudit | フェデレーション サービスが新しい資格情報を検証しました。 |

| 1203 | FreshCredentialFailureAudit | フェデレーション サービスが新しい資格情報の検証に失敗しました。 |

詳細な監査レベルのイベント

| 身分証明書 | イベント名 | イベントの説明 |

|---|---|---|

| 299 | TokenIssuanceSuccessAudit | 証明書利用者に対してトークンが正常に発行されました。 |

| 4:03 | RequestReceivedSuccessAudit | HTTP 要求を受信しました。 ヘッダーに同じインスタンス ID を持つ監査 510 を参照してください。 |

| 410 | RequestContextHeadersSuccessAudit | 次の要求コンテキスト ヘッダーが存在します |

| 4:11 | セキュリティトークン検証失敗監査 | トークンの検証に失敗しました。 詳細については、内部例外を参照してください。 |

| 412 | AuthenticationSuccessAudit | 証明書利用者 '%4' の種類 '%3' のトークンが正常に認証されました。 呼び出し元の ID については、同じインスタンス ID を持つ監査 501 を参照してください。 |

| 5:00 | IssuedIdentityClaims | インスタンス ID %1 のイベント エントリの詳細情報。 同じインスタンス ID を持ち、より多くの情報を持つイベントがさらに存在する可能性があります。 |

| 501 | CallerIdentityClaims | インスタンス ID %1 のイベント エントリの詳細情報。 同じインスタンス ID を持ち、より多くの情報を持つイベントがさらに存在する可能性があります。 |

Microsoft Entra Connect Health サービスへの接続をテストする

Microsoft Entra Connect Health エージェントと Microsoft Entra Connect Health サービスの接続は、時折、切断されることがあります。 この接続喪失の原因としては、ネットワークの問題、アクセス許可の問題、およびその他のさまざまな問題が考えられます。

エージェントが Microsoft Entra Connect Health サービスに 2 時間以上データを送信できない場合は、ポータルに "Health サービス データが最新ではありません" というアラートが表示されます。

影響を受ける Microsoft Entra Connect Health エージェントがデータを Microsoft Entra Connect Health サービスにアップロードできるかどうかを調べるには、次の PowerShell コマンドを実行します。

Test-AzureADConnectHealthConnectivity -Role ADFS

Role パラメーターは、現在、以下の値を受け取ります。

ADFSSyncADDS

注

接続ツールを使用するには、まずエージェントを登録する必要があります。 エージェントの登録を完了できない場合は、Microsoft Entra Connect Health のすべての要件を満たしていることを確認してください。 既定では、接続はエージェントの登録中にテストされます。

Microsoft Entra Connect Health を使用して AD FS を監視する

AD FS のアラート

Microsoft Entra Connect Health のアラート セクションには、アクティブなアラートの一覧が表示されます。 各アラートには、関連情報、解決の手順、関連ドキュメントのリンクが含まれます。

アクティブまたは解決済みのアラートをダブルクリックすると、新しいブレードが開かれ、追加情報、アラートを解決するための手順、関連ドキュメントへのリンクなどが表示されます。 過去に解決されたアラートの履歴データも表示できます。

![Microsoft Entra Connect Health の [アラート] ページのスクリーンショット。アラートが選択されており、[アラートの詳細] ウィンドウが表示されています。](media/how-to-connect-health-adfs/alert2.png)

AD FS の利用状況分析

Microsoft Entra Connect Health 利用状況分析では、フェデレーション サーバーの認証トラフィックを分析できます。 [利用状況分析] ボックスをダブルクリックすると、[利用状況分析] ブレードが開き、いくつかのメトリックとグループ分けが表示されます。

注

AD FS で利用状況分析を使用するには、AD FS 監査が有効になっている必要があります。 詳細については、「 AD FS の監査の有効化」を参照してください。

![Microsoft Entra Connect Health の [利用状況分析] ページのスクリーンショット。](media/how-to-connect-health-adfs/report1.png)

追加のメトリックの選択、時間範囲の指定、グループ分けの変更を行うには、利用状況の分析グラフを右クリックし、[グラフの編集] を選択します。 これで、時間範囲の指定、別のメトリックの選択、グループ分けの変更を行うことができます。 さまざまな "メトリック" に基づいて認証トラフィックの分布を確認し、次のセクションに示す "グループ化" という関連パラメーターを使用して各メトリックをグループ化できます。

メトリック: 合計要求数 - AD FS サーバーによって処理された要求の合計数。

| グループ化 | グループ化の意味と役立つ理由 |

|---|---|

| 全て | すべての AD FS サーバーによって処理された要求の合計数を示します。 |

| アプリケーション | 対象となる証明書利用者に基づいて、要求の合計をグループ化します。 このグループ化は、どのアプリケーションがトラフィック全体のどの程度の割合を受信しているかを把握するのに役立ちます。 |

| サーバー | 要求を処理したサーバーに基づいて、要求の合計をグループ化します。 このグループ化は、トラフィック全体の負荷分散を把握するのに役立ちます。 |

| 社内参加 | 社内参加している (既知の) デバイスから要求が行われたかどうかに基づいて、要求の合計をグループ化します。 このグループ化は、ID インフラストラクチャに対して未知のデバイスを使用してリソースがアクセスされているかどうかを把握するのに役立ちます。 |

| 認証方法 | 認証に使用された認証方法に基づいて、要求の合計をグループ化します。 このグループ化は、認証に使用される共通の認証方法を把握するのに役立ちます。 次の認証方法が考えられます

フェデレーション サーバーが SSO Cookie で要求を受け取る場合、その要求は SSO (シングル サインオン) と見なされます。 このような場合、Cookie が有効であれば、ユーザーは資格情報の提供を要求されずに、シームレスにアプリケーションにアクセスできます。 この動作は、フェデレーション サーバーによって保護される証明書利用者が複数ある場合でも共通です。 |

| ネットワークの場所 | ユーザーのネットワークの場所に基づいて、要求の合計をグループ化します。 イントラネットまたはエクストラネットを指定できます。 このグループ化は、イントラネットからのトラフィックとエクストラネットからのトラフィックの割合を把握するのに役立ちます。 |

メトリック: 失敗した要求の合計数 - フェデレーション サービスによって処理され、失敗した要求の合計数。 (このメトリックは、Windows Server 2012 R2 の AD FS でのみ使用できます)

| グループ化 | グループ化の意味と役立つ理由 |

|---|---|

| エラーの種類 | あらかじめ定義されたエラーの種類に基づいて、エラーの数を表示します。 このグループ化は、一般的なエラーの種類を把握するのに役立ちます。

|

| サーバー | サーバーに基づいて、エラーをグループ化します。 このグループ分けは、サーバー間でのエラー分布を把握するのに役立ちます。 分布が均等でない場合は、サーバーが障害のある状態であることを示す可能性があります。 |

| ネットワークの場所 | 要求のネットワークの場所 (イントラネットまたはエクストラネット) に基づいて、エラーをグループ化します。 このグループ分けは、エラーになる要求の種類を把握するのに役立ちます。 |

| アプリケーション | ターゲット アプリケーション (証明書利用者) に基づいて、エラーをグループ化します。 このグループ分けは、エラーの数が最も多いターゲット アプリケーションを把握するのに役立ちます。 |

メトリック: ユーザー数 - AD FS を使用してアクティブに認証を受けているユニーク ユーザーの平均数

| グループ化 | グループ化の意味と役立つ理由 |

|---|---|

| 全て | このメトリックは、選択したタイム スライスにフェデレーション サービスを使用するユーザー数の平均を示します。 ユーザーはグループ化されません。 平均は、選択したタイム スライスによって異なります。 |

| アプリケーション | ターゲット アプリケーション (証明書利用者) に基づいて、ユーザー数の平均をグループ化します。 このグループ分けは、どのアプリケーションを何人のユーザーが使用しているかを把握するのに役立ちます。 |

AD FS のパフォーマンスの監視

Microsoft Entra Connect Health のパフォーマンスの監視では、メトリックに関する監視情報が提供されます。 [監視] ボックスを選択すると、新しいブレードが開かれ、メトリックに関する詳細情報が表示されます。

![Microsoft Entra Connect Health のパフォーマンスの [監視] ページのスクリーンショット。](media/how-to-connect-health-adfs/perf1.png)

ブレードの上部にある [フィルター] を選択すると、サーバーごとにフィルター処理して個々のサーバーのメトリックを表示することができます。 メトリックを変更するには、監視ブレードの監視グラフを右クリックし、[グラフの編集] を選択します (または [グラフの編集] ボタンを選択します)。 開いた新しいブレードのドロップダウンから追加のメトリックを選択し、パフォーマンス データを表示する時間の範囲を指定します。

ユーザー名とパスワードを使用したログインに失敗したユーザー上位 50 名

AD FS サーバーで認証要求が失敗する一般的な理由の 1 つは、無効な資格情報、つまり、間違ったユーザー名かパスワードが要求に使用されていることです。 通常は、パスワードが複雑である場合、パスワードを忘れた場合、または入力ミスがあった場合に発生します。

一方で、AD FS サーバーで処理される要求の数が想定以上に増える原因は他にもあります。たとえば、アプリケーションにキャッシュされているユーザー資格情報の有効期限が切れた、よく使用されるパスワードを使用して悪意のあるユーザーがアカウントにサインインしようとした、などが挙げられます。 これらの 2 つの例は、要求の増加につながる可能性が高い理由です。

ADFS 用 Microsoft Entra Connect Health では、無効なユーザー名またはパスワードでログインが失敗した上位 50 名のユーザーに関するレポートを表示できます。 このレポートは、ファーム内のすべての AD FS サーバーによって生成される監査イベントに基づいて作成されます。

![[レポート] セクションのスクリーンショット。過去 30 日間において無効なパスワードを試した回数が表示されています。](media/how-to-connect-health-adfs/report1a.png)

このレポートから、次の情報を簡単に確認することができます。

- 過去 30 日間に間違ったユーザー名/パスワードが原因で失敗した要求の合計数

- 無効なユーザー名/パスワードでログインに失敗したユーザーの日単位の平均数

この部分をクリックすると、詳細な情報が記載されたメイン レポート ブレードが表示されます。 このブレードにはグラフがあり、ユーザー名またはパスワードが間違っている要求に関する基準を確立するために役立つトレンド情報が示されます。 さらに、上位 50 人のユーザーと過去 1 週間の失敗した試行回数の一覧が表示されます。 過去 1 週間の上位 50 人のユーザーを調べると、間違ったパスワードの試行の急増を特定するのに役立つ可能性があります。

このグラフには、次の情報が表示されます。

- 無効なユーザー名/パスワードが原因で失敗したログインの日単位の合計数

- ログインが失敗した一意のユーザーの日単位の合計数

- 前回の要求のクライアント IP アドレス

レポートには次の情報が表示されます。

| レポート アイテム | 説明 |

|---|---|

| ユーザーID | 使用されたユーザー ID を示しています。 この値はユーザーが入力した内容です。ときどき、間違ったユーザー ID が使用されていることがあります。 |

| 失敗した試行の回数 | そのユーザー ID で試行が失敗した回数の合計を示しています。 この表は、失敗した試行の回数が多いものから降順に並べ替えられています。 |

| 最後の失敗 | 最後に失敗したときのタイム スタンプを示しています。 |

| 最後のエラー IP | 直近の無効な要求のクライアント IP アドレスを示します。 この値に複数の IP アドレスが表示されている場合は、転送クライアント IP アドレスとユーザーが最後に試行した要求 IP アドレスが含まれている可能性があります。 |

注

このレポートは 12 時間ごとに自動的に更新され、その間に収集された新しい情報が反映されます。 そのため、直近の 12 時間に行われたログインの試行は、レポートに反映されていない可能性があります。