この記事では、Absorb LMS と Microsoft Entra ID を統合する方法について説明します。 Absorb LMS を Microsoft Entra ID と統合すると、次のことが可能になります。

- Absorb LMS にアクセスできるユーザーを Microsoft Entra ID で制御する。

- ユーザーが自分の Microsoft Entra アカウントで Absorb LMS に自動的にサインインできるようにする。

- アカウントを一元的に管理する。

前提条件

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 アカウントをまだお持ちでない場合は、 無料でアカウントを作成できます。

- 次のいずれかのロール:

- Absorb LMS でのシングル サインオンが有効なサブスクリプション。

注

この統合は、Microsoft Entra US Government Cloud 環境からも利用できます。 このアプリケーションは、Microsoft Entra 米国政府クラウドのアプリケーション ギャラリーにあります。パブリック クラウドの場合と同じように構成してください。

シナリオの説明

この記事では、テスト環境で Microsoft Entra のシングル サインオンを構成し、テストします。

- Absorb LMS では、 IDP によって開始される SSO がサポートされます

注

このアプリケーションの識別子は固定文字列値であるため、1 つのテナントで構成できるインスタンスは 1 つだけです。

ギャラリーから Absorb LMS を追加する

Microsoft Entra ID への Absorb LMS の統合を構成するには、ギャラリーからマネージド SaaS アプリの一覧に Absorb LMS を追加する必要があります。

- Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

- Entra ID>エンタープライズ アプリ>新しいアプリケーションに移動します。

- [ギャラリーから追加] セクションで、検索ボックスに「Absorb LMS」と入力します。

- 結果パネルから Absorb LMS を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細を確認します。

Absorb LMS 向けに Microsoft Entra SSO を構成してテストする

B.Simon というテスト ユーザーを使用して、Absorb LMS に対する Microsoft Entra SSO を構成してテストします。 SSO を機能させるには、Microsoft Entra ユーザーと Absorb LMS での関連ユーザーとの間にリンク関係を確立する必要があります。

Absorb LMS に対して Microsoft Entra SSO を構成してテストするには、次の手順に従います。

- Microsoft Entra SSO を構成 する - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーの作成 - B.Simon で Microsoft Entra のシングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

- Absorb LMS SSO の構成 - アプリケーション側でシングル サインオン設定を構成します。

- SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO を構成する

次の手順に従って、Microsoft Entra SSO を有効にします。

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

Entra ID>エンタープライズアプリ>Absorb LMS>シングルサインオンに移動します。

[ シングル サインオン方法の選択 ] ページで、[SAML] を選択 します。

[ SAML でのシングル サインオンの設定 ] ページで、[ 基本的な SAML 構成 ] の鉛筆アイコンを選択して設定を編集します。

[ SAML を使用した単一 Sign-On の設定 ] ページで、[ 編集] ボタンを選択して [ 基本的な SAML 構成] ダイアログを開きます。

Absorb 5 - UI を使用している場合は、次の構成を使用します。

a。 [ 識別子 ] テキスト ボックスに、次のパターンを使用して URL を入力します。

https://<SUBDOMAIN>.myabsorb.com/account/samlb。 [ 応答 URL ] テキスト ボックスに、次のパターンを使用して URL を入力します。

https://<SUBDOMAIN>.myabsorb.com/account/samlAbsorb 5 - New Learner Experience を使用している場合は、次の構成を使用します。

a。 [ 識別子 ] テキスト ボックスに、次のパターンを使用して URL を入力します。

https://<SUBDOMAIN>.myabsorb.com/api/rest/v2/authentication/samlb。 [ 応答 URL ] テキスト ボックスに、次のパターンを使用して URL を入力します。

https://<SUBDOMAIN>.myabsorb.com/api/rest/v2/authentication/saml注

これらの値は実際の値ではありません。 実際の識別子と応答 URL でこれらの値を更新します。 これらの値を取得するには 、Absorb LMS クライアント サポート チーム に問い合わせてください。 「 基本的な SAML 構成 」セクションに示されているパターンを参照することもできます。

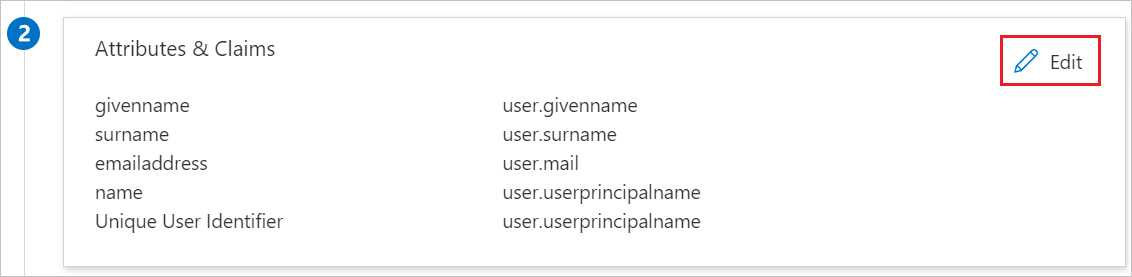

次のスクリーンショットは、既定の属性の一覧を示しています。一方、 nameidentifier は user.userprincipalname にマップされています。

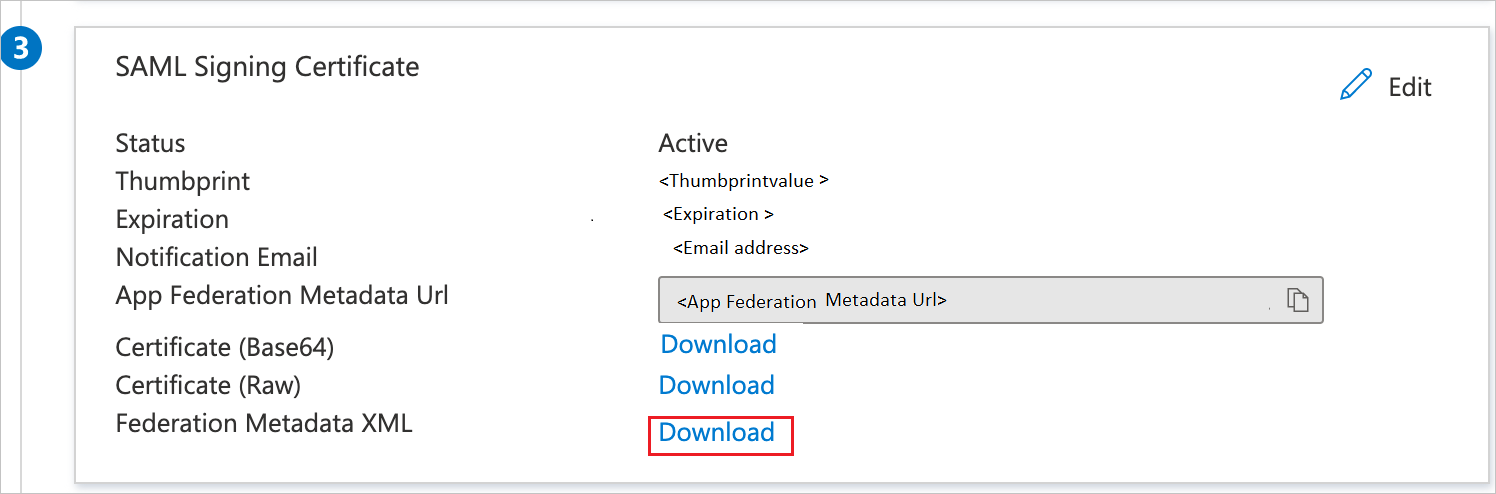

[ SAML を使用した単一 Sign-On のセットアップ ] ページの [SAML 署名証明書 ] セクションで、[ ダウンロード ] を選択し、要件に従って指定されたオプションから フェデレーション メタデータ XML をダウンロードし、コンピューターに保存します。

[ Absorb LMS のセットアップ ] セクションで、要件に従って適切な URL をコピーします。

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

Absorb LMS の SSO の構成

新しい Web ブラウザー ウィンドウで、Absorb LMS 企業サイトに管理者としてサインインします。

右上にある [アカウント ] ボタンを選択します。

[アカウント] ウィンドウで、[ ポータルの設定] を選択します。

![ポータルの [設定] リンク](media/absorblms-tutorial/portal.png)

[ SSO 設定の管理] タブを 選択します。

![[ユーザー] タブ](media/absorblms-tutorial/sso.png)

[ 単一 Sign-On 設定の管理] ページで、次の操作を行います。

a。 [ 名前 ] ボックスに、Microsoft Entra Marketplace SSO などの名前を入力します。

b。 [方法] として [SAML] を選択します。

c. メモ帳で、ダウンロードした証明書を開きます。 ---BEGIN CERTIFICATE--- および ---END CERTIFICATE--- タグを削除します。 次に、[ キー ] ボックスに残りのコンテンツを貼り付けます。

d. [モード] ボックスで、[Identity Provider Initiated](ID プロバイダー開始) を選択します。

e. [ Id プロパティ ] ボックスで、Microsoft Entra ID のユーザー識別子として構成した属性を選択します。 たとえば、Microsoft Entra ID で nameidentifier が選択されている場合は、[ ユーザー名] を選択します。

f. 署名の種類として [Sha256] を選択します。

g. [ログイン URL] ボックスに、アプリケーションの [プロパティ] ページからユーザー アクセス URL を貼り付けます。

h. [ログアウト URL] に、[サインオンの構成] ウィンドウからコピーした Sign-Out URL の値を貼り付けます。

一. [自動的にリダイレクト] を [オン] に切り替えます。

[保存] を選択します。

![[Only Allow SSO Login]\(SSO ログインのみを許可する\) の切り替え](media/absorblms-tutorial/save.png)

Absorb LMS のテスト ユーザーの作成

Microsoft Entra ユーザーが Absorb LMS にサインインするには、そのユーザーを Absorb LMS で設定する必要があります。 Absorb LMS の場合、プロビジョニングは手動で行います。

ユーザー プロビジョニングを構成するには、次の手順を実行します。

Absorb LMS 企業サイトに管理者としてサインインします。

[ ユーザー ] ウィンドウで、[ ユーザー] を選択します。

![[ユーザー] リンク](media/absorblms-tutorial/users.png)

[ ユーザー ] タブを選択します。

[ ユーザーの追加 ] ページで、次の操作を行います。

![[ユーザーの追加] ページ](media/absorblms-tutorial/user.png)

a。 [名] ボックスに、ユーザーの名 (たとえば、Britta) を入力します。

b。 [ 姓 ] ボックスに、 姓 (Simon など) を入力します。

c. [ ユーザー名 ] ボックスに、 Britta Simon などの完全な名前を入力します。

d. [ パスワード ] ボックスに、ユーザー パスワードを入力します。

e. [ パスワードの確認 ] ボックスに、パスワードを再入力します。

f. [アクティブ] を [アクティブ] に切り替えます。

[保存] を選択します。

![[Only Allow SSO Login]\(SSO ログインのみを許可する\) の切り替え](media/absorblms-tutorial/save.png)

注

既定では、ユーザー プロビジョニングは SSO では有効になっていません。 お客様がこの機能を有効にしたい場合は、 この ドキュメントで説明されているように設定する必要があります。 また、ユーザー プロビジョニングは ACS URL が

https://company.myabsorb.com/api/rest/v2/authentication/samlの Absorb 5 - New Learner Experience でのみ使用できることに注意してください。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

[ このアプリケーションをテストする] を選択すると、SSO を設定した Absorb LMS に自動的にサインインします。

Microsoft マイ アプリを使用することができます。 マイ アプリで Absorb LMS タイルを選択すると、SSO を設定した Absorb LMS に自動的にサインインします。 マイ アプリの詳細については、「マイ アプリの 概要」を参照してください。

関連コンテンツ

Absorb LMS を構成したら、ご自分の組織の機密データの流出と侵入をリアルタイムで保護するセッション制御を適用することができます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を適用する方法について説明します。