この記事では、Alibaba Cloud Service (ロールベースの SSO) と Microsoft Entra ID を統合する方法について説明します。 Alibaba Cloud Service (ロールベースの SSO) と Microsoft Entra ID を統合すると、次のことができます。

- Alibaba Cloud Service (ロールベースの SSO) にアクセスできるユーザーを Microsoft Entra ID で制御します。

- ユーザーが自分の Microsoft Entra アカウントを使用して Alibaba Cloud Service (ロールベースの SSO) に自動的にサインインできるようにします。

- 1 つの中央の場所でアカウントを管理します。

[前提条件]

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 まだアカウントがない場合は、無料でアカウントを作成することができます。

- 次のいずれかのロール:

- Alibaba Cloud Service (ロールベースの SSO) でのシングル サインオン (SSO) が有効なサブスクリプション。

シナリオの説明

この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。

- Alibaba Cloud Service (ロールベースの SSO) では、IDP イニシエーッテッド SSO がサポートされます

ギャラリーから Alibaba Cloud Service(ロールベースのSSO)を追加する

Microsoft Entra ID への Alibaba Cloud Service (ロールベースの SSO) の統合を構成するには、ギャラリーから管理対象 SaaS アプリの一覧に Alibaba Cloud Service (ロールベースの SSO) を追加する必要があります。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

Entra ID>のEnterprise apps>に移動し、新しいアプリケーションを選択します。

[ギャラリーから追加する] セクションで、検索ボックスに「Alibaba Cloud Service (ロールベースの SSO)」と入力します。

結果のパネルから Alibaba Cloud Service (ロールベースの SSO) を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

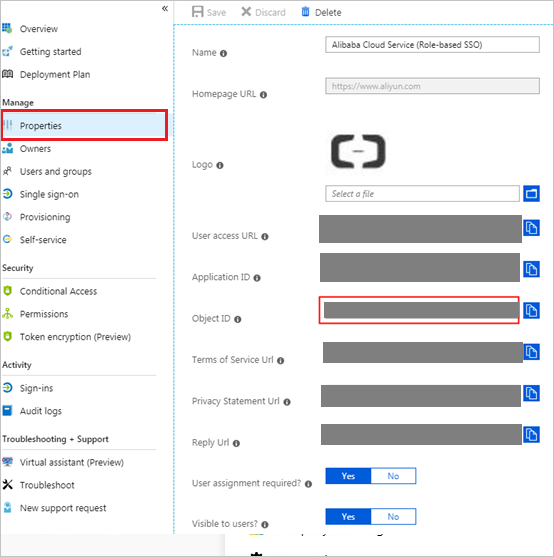

Alibaba Cloud Service (ロールベースの SSO) ページで、左側のナビゲーション ウィンドウで [プロパティ] を選択し、オブジェクト ID をコピーして、後で使用するためにコンピューターに保存します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細を確認します。

Alibaba Cloud Service の Microsoft Entra SSO の構成とテスト (ロールベースの SSO)

B.Simon というテスト ユーザーを使用して、Alibaba Cloud Service (ロールベースの SSO) に対する Microsoft Entra SSO を構成してテストします。 SSO を機能させるには、Microsoft Entra ユーザーと Alibaba Cloud Service (ロールベースの SSO) の関連ユーザーとの間にリンク関係を確立する必要があります。

Alibaba Cloud Service (ロールベースの SSO) に対する Microsoft Entra SSO を構成してテストするには、次の手順に従います。

- Microsoft Entra SSO を構成する - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーの作成 - Britta Simon で Microsoft Entra のシングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - Britta Simon が Microsoft Entra シングル サインオンを使用できるようにします。

- Alibaba Cloud Service で Role-Based Single Sign-On を構成 する - ユーザーがこの機能を使用できるようにします。

- Alibaba Cloud Service のロールベース SSO構成 - アプリケーション側でシングル Sign-On の設定を構成します。

- Alibaba Cloud Service (ロールベースの SSO) テストユーザーの作成 - Microsoft Entra のユーザーである Britta Simon に対応するユーザーを Alibaba Cloud Service (ロールベースの SSO) で作成し、それをリンクさせます。

- SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO の構成

Microsoft Entra SSO を有効にするには、次の手順に従います。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[Entra ID]>[Enterprise アプリ]>[Alibaba Cloud Service (ロールベースの SSO)]>[Single サインオン] に移動します。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

[ SAML でのシングル サインオンの設定 ] ページで、[ 基本的な SAML 構成 ] の編集/ペン アイコンを選択して設定を編集します。

[ 基本的な SAML 構成] セクションで、 サービス プロバイダー メタデータ ファイルがある場合は、次の手順を実行します。

a. [ メタデータ ファイルのアップロード] を選択します。

b。 フォルダー ロゴを選択してメタデータ ファイルを選択し、[アップロード] を選択します。

注

c. メタデータ ファイルが正常にアップロードされると、 識別子 と 応答 URL の値が、Alibaba Cloud Service (ロールベースの SSO) セクションのテキスト ボックスに自動的に設定されます。

注

識別子と応答 URL の値が自動的に設定されない場合は、要件に従って値を手動で入力します。

Alibaba Cloud Service (ロールベースの SSO) では、Microsoft Entra ID でロールを構成する必要があります。 ロール要求は事前構成されているため、構成する必要はありませんが、この 記事を使用して Microsoft Entra ID で作成する必要があります。

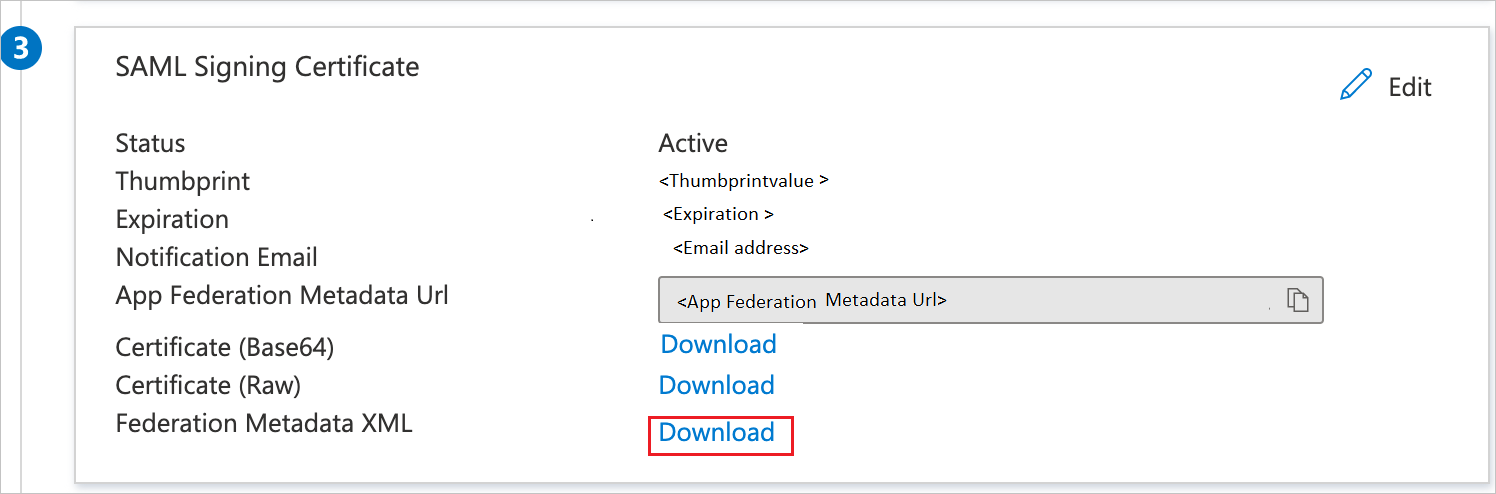

[ SAML でのシングル サインオンの設定 ] ページの [ SAML 署名証明書 ] セクションで、 フェデレーション メタデータ XML を探し、[ ダウンロード ] を選択して証明書をダウンロードし、コンピューターに保存します。

[ Alibaba Cloud Service (ロールベースの SSO) の設定 ] セクションで、要件に基づいて適切な URL をコピーします。

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

Alibaba Cloud Service で Role-Based Single Sign-On を構成する

Account1 を使用して、Alibaba Cloud RAM コンソール にサインインします。

左側のナビゲーション ウィンドウで、[ SSO] を選択します。

[ ロールベースの SSO ] タブで、[ IdP の作成] を選択します。

表示されたページで、[IdP 名] フィールドに「

AAD」と入力し、[ メモ ] フィールドに説明を入力し、[ アップロード ] を選択して、前にダウンロードしたフェデレーション メタデータ ファイルをアップロードし、[ OK] を選択します。IdP が正常に作成されたら、[ RAM ロールの作成] を選択します。

[RAM ロール名] フィールドに「

AADrole」と入力し、[AAD] ドロップダウン リストからを選択し、[OK] を選択します。注

必要に応じて、ロールにアクセス許可を付与できます。 IdP と対応するロールを作成した後、後で使用するために IdP の ARN とロールを保存することをお勧めします。 ARN は、IdP 情報ページとロール情報ページで取得できます。

Alibaba Cloud RAM ロール (AADrole) を Microsoft Entra ユーザー (u2) に関連付けます。

RAM ロールを Microsoft Entra ユーザーに関連付けるには、次の手順に従って Microsoft Entra ID でロールを作成する必要があります。

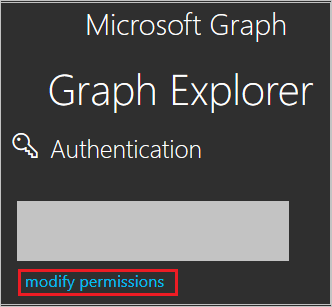

Microsoft Graph エクスプローラーにサインインします。

ロールを作成するために必要なアクセス許可を取得するには、[ アクセス許可の変更 ] を選択します。

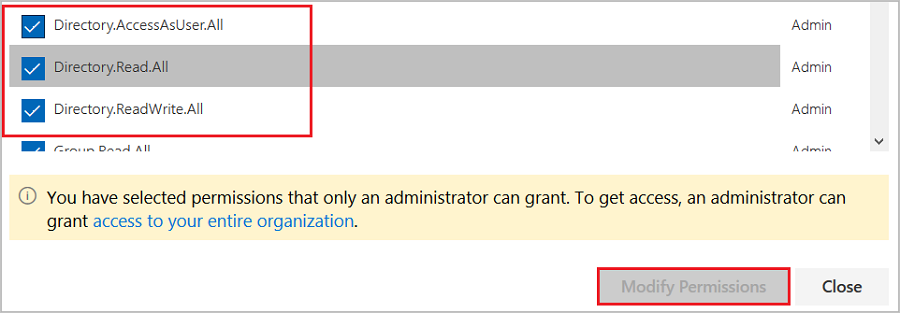

次の図に示すように、一覧から次のアクセス許可を選択し、[ アクセス許可の変更] を選択します。

注

アクセス許可が付与されたら、Graph エクスプローラーにもう一度サインインします。

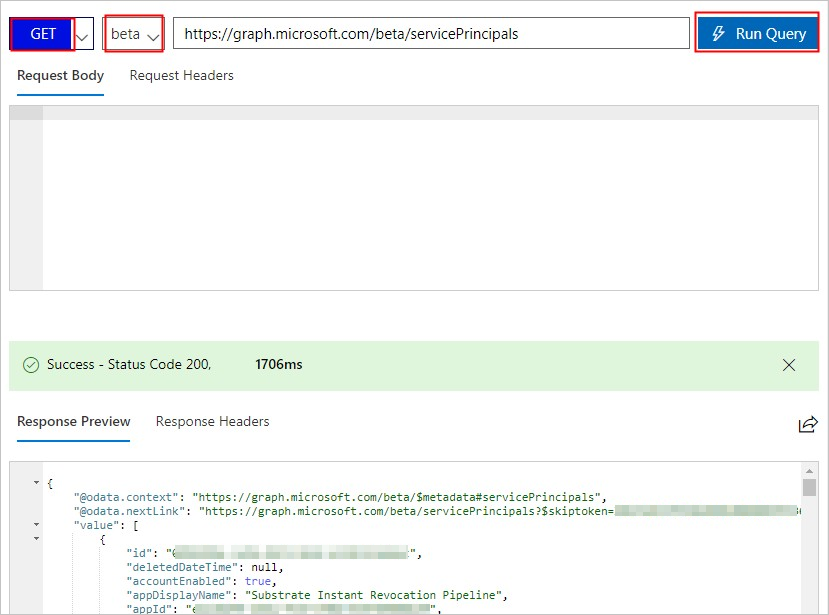

Graph Explorer ページで、最初のドロップダウン リストから [GET] を選択し、2 つ目のドロップダウン リストから [ベータ] を選択します。 次に、ドロップダウン リストの横にあるフィールドに「

https://graph.microsoft.com/beta/servicePrincipals」と入力し、[クエリの 実行] を選択します。

注

複数のディレクトリを使用している場合は、クエリのフィールドに

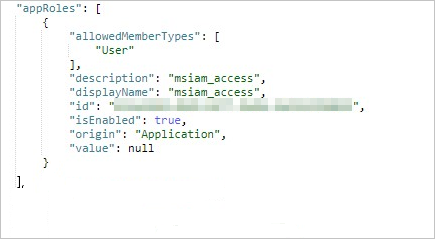

https://graph.microsoft.com/beta/contoso.com/servicePrincipalsを入力できます。[Response Preview](応答プレビュー) セクションで、後で使用するために "Service Principal" から appRoles プロパティを抽出します。

注

クエリのフィールドに「

https://graph.microsoft.com/beta/servicePrincipals/<objectID>」と入力することで appRoles プロパティを見つけることができます。objectIDは Microsoft Entra ID の [プロパティ] ページからコピーしたオブジェクト ID であることに注意してください。Graph エクスプローラーに戻り、メソッドを GET から PATCH に変更し、次の内容を [要求本文 ] セクションに貼り付けて、[ クエリの実行] を選択します。

{ "appRoles": [ { "allowedMemberTypes": [ "User" ], "description": "msiam_access", "displayName": "msiam_access", "id": "41be2db8-48d9-4277-8e86-f6d22d35****", "isEnabled": true, "origin": "Application", "value": null }, { "allowedMemberTypes": [ "User" ], "description": "Admin,AzureADProd", "displayName": "Admin,AzureADProd", "id": "68adae10-8b6b-47e6-9142-6476078cdbce", "isEnabled": true, "origin": "ServicePrincipal", "value": "acs:ram::187125022722****:role/aadrole,acs:ram::187125022722****:saml-provider/AAD" } ] }注

valueは、IdP の ARN と、RAM コンソールで作成したロールです。 ここでは、必要に応じて複数のロールを追加できます。 Microsoft Entra ID は、これらのロールの値を SAML 応答の要求値として送信します。 ただし、パッチ操作では、msiam_access部分の後にのみ、新しいロールを追加できます。 作成過程を速やかに進めるため、GUID Generator など、ID ジェネレーターを使用してリアルタイムで ID を生成することをお勧めします。必要なロールで "サービス プリンシパル" に修正プログラムが適用されたら、記事の「 Microsoft Entra テスト ユーザーの割り当て 」セクションの手順に従って、Microsoft Entra ユーザー (u2) にロールをアタッチします。

Alibaba Cloud Service (ロールベースの SSO) の SSO の構成

Alibaba Cloud Service (ロールベースの SSO) 側でシングル サインオンを構成するには、ダウンロードしたフェデレーション メタデータ XML と、アプリケーション構成からコピーした適切な URL を Alibaba Cloud Service (ロールベースの SSO) サポート チームに送信する必要があります。 この設定は、SAML SSO 接続が両方の側で正しく設定されるように設定します。

Alibaba Cloud Service (ロールベースの SSO) テスト ユーザーの作成

このセクションでは、Alibaba Cloud Service (ロールベースの SSO) で Britta Simon というユーザーを作成します。 Alibaba Cloud Service (ロールベースの SSO) サポート チームと協力して、Alibaba Cloud Service (ロールベースの SSO) プラットフォームにユーザーを追加します。 シングル サインオンを使用する前に、ユーザーを作成してアクティブ化する必要があります。

SSO のテスト

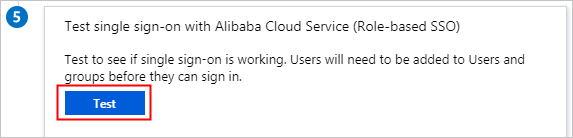

上記の構成が完了したら、次の手順に従って Alibaba Cloud Service (ロールベースの SSO) をテストします。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[Entra ID]>[エンタープライズ アプリ]>[Alibaba Cloud Service (ロールベースの SSO)] に移動します。

[ シングル サインオン] を選択し、[ テスト] を選択します。

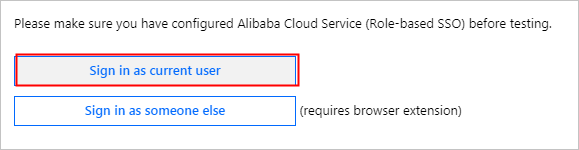

[ 現在のユーザーとしてサインイン] を選択します。

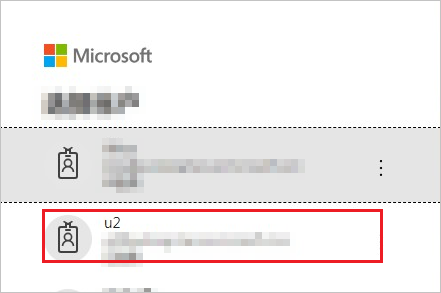

アカウントの選択ページで、u2 を選択します。

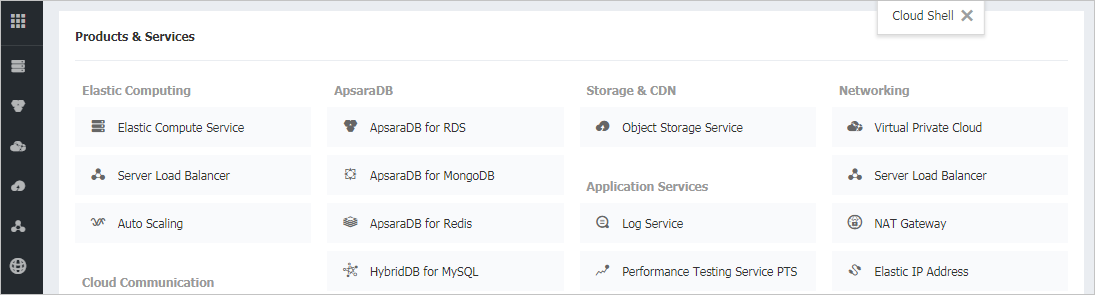

ロールベースの SSO が成功したことを示す次のページが表示されます。

関連コンテンツ

Alibaba Cloud Service (ロールベースの SSO) を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用できます。 セッション制御は条件付きアクセスから拡張されます。 Microsoft Defender for Cloud Appsでセッション制御を適用する方法について説明します。