この記事では、Amazon Business と Microsoft Entra ID を統合する方法について説明します。 Amazon ビジネスを Microsoft Entra ID と統合すると、次のことができます。

- Amazon ビジネスにアクセスできるユーザーを Microsoft Entra ID で制御する。

- ユーザーが Microsoft Entra アカウントで Amazon ビジネスに自動的にサインインできるようにする。

- アカウントを一元的に管理する。

前提条件

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 アカウントをまだお持ちでない場合は、 無料でアカウントを作成できます。

- 次のいずれかのロール:

- Amazon ビジネスでのシングル サインオン (SSO) が有効なサブスクリプション。 Amazon Business ページに移動して、Amazon Business アカウントを作成します。

シナリオの説明

この記事では、既存の Amazon Business アカウントで Microsoft Entra SSO を構成し、テストします。

- Amazon ビジネスでは、SP と IDP によって開始される SSO がサポートされます。

- Amazon Business では、 Just-In-Time ユーザー プロビジョニングがサポートされています。

- Amazon Business では、 自動ユーザー プロビジョニングがサポートされています。

注

このアプリケーションの識別子は固定文字列値であるため、1 つのテナントで構成できるインスタンスは 1 つだけです。

ギャラリーからの Amazon ビジネスの追加

Microsoft Entra ID への Amazon ビジネスの統合を構成するには、ギャラリーから管理対象 SaaS アプリの一覧に Amazon ビジネスを追加する必要があります。

- Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

- Entra ID>エンタープライズ アプリ>新しいアプリケーションに移動します。

- [ギャラリーから追加] セクションで、検索ボックスに「Amazon Business」と入力します。

- 結果パネルから Amazon Business を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントへのアプリケーションの追加、アプリへのユーザーとグループの追加、ロールの割り当てができるほか、SSO の構成も行うことができます。 Microsoft 365 ウィザードの詳細を確認します。

Amazon ビジネスに対する Microsoft Entra SSO の構成とテスト

B.Simon というテスト ユーザーを使用して、Amazon Business に対する Microsoft Entra SSO を構成してテストします。 SSO を機能させるために、Microsoft Entra ユーザーと Amazon ビジネスの関連ユーザーの間にリンク関係を確立する必要があります。

Amazon ビジネスに対して Microsoft Entra SSO を構成してテストするには、次の手順を実行します。

- Microsoft Entra SSO を構成 する - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーの作成 - B.Simon で Microsoft Entra のシングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

- Amazon Business の SSO を構成 する - アプリケーション側でシングル サインオン設定を構成します。

- Amazon Business のテストユーザーを作成 - B.Simon を Amazon Business で再現し、Microsoft Entra 上のユーザーとリンクさせます。

- SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO を構成する

Microsoft Entra SSO を有効にするには、次のステップに従います。

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

Entra ID>Enterprise apps>Amazon Business アプリケーション統合ページに移動し、[管理] セクションを見つけて、[シングル サインオン] を選択します。

[ シングル サインオン方法の選択 ] ページで、[SAML] を選択 します。

[ SAML を使用した単一 Sign-On のセットアップ ] ページで、[ 基本的な SAML 構成 ] の鉛筆アイコンを選択して設定を編集します。

[ 基本的な SAML 構成] セクションで、 IDP 開始モードで構成する場合は、次の手順を実行します。

[ 識別子 (エンティティ ID)] テキスト ボックスに、次のいずれかの URL を入力します。

URL リージョン https://www.amazon.com北米 https://www.amazon.co.jp東アジア https://www.amazon.deヨーロッパ [ 応答 URL ] テキスト ボックスに、次のいずれかのパターンを使用して URL を入力します。

URL リージョン https://www.amazon.com/bb/feature/sso/action/3p_redirect?idpid={idpid}北米 https://www.amazon.co.jp/bb/feature/sso/action/3p_redirect?idpid={idpid}東アジア https://www.amazon.de/bb/feature/sso/action/3p_redirect?idpid={idpid}ヨーロッパ 注

応答 URL は、実際の値ではありません。 実際の応答 URL でこの値を更新します。

<idpid>値は、Amazon Business SSO の構成セクションから取得します。これについては、この記事の後半で説明します。 「 基本的な SAML 構成 」セクションに示されているパターンを参照することもできます。

SP 開始モードでアプリケーションを構成する場合は、[追加 URL の設定] セクションのサインオン URL に、Amazon Business 構成で指定された完全な URL を追加する必要があります。

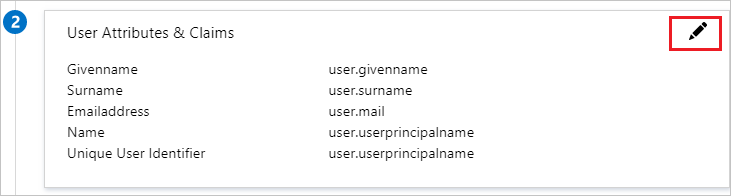

次のスクリーンショットには、既定の属性一覧が示されています。

User Attributes & Claims セクションの鉛筆 アイコンを選択して、属性を編集します。

属性を編集し、これらの属性の 名前空間 の値をメモ帳にコピーします。

![[ユーザー属性] と [要求] と [要求の名前と値] 列を示すスクリーンショット。](media/amazon-business-tutorial/attribute.png)

その他に、Amazon ビジネス アプリケーションでは、いくつかの属性が SAML 応答で返されることが想定されています。 [グループ要求] ダイアログの [ユーザー属性と要求] セクションで、次の手順を実行します。

[要求で返されるグループ] の横にあるペンを選択します。

![このスクリーンショットは、[クレームで返されるグループ] のアイコンが選択された状態の [ユーザー属性 & 要求] を示しています。](media/amazon-business-tutorial/claim.png)

[ グループ要求 ] ダイアログで、無線リストから [すべてのグループ ] を選択します。

[ソース] 属性として [グループ ID] を選択します。

[ グループ要求の名前をカスタマイズする ] チェック ボックスをオンにし、組織の要件に従ってグループ名を入力します。

[保存] を選択します。

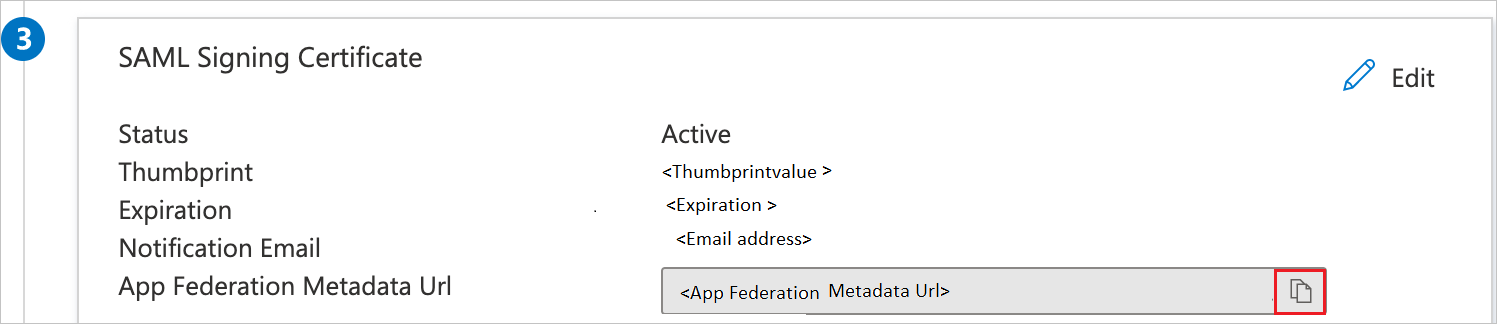

[ SAML でのシングル サインオンの設定 ] ページの [ SAML 署名証明書 ] セクションで、[コピー] ボタンを選択して アプリのフェデレーション メタデータ URL を コピーし、コンピューターに保存します。

[ Amazon Business のセットアップ ] セクションで、要件に基づいて適切な URL をコピーします。

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

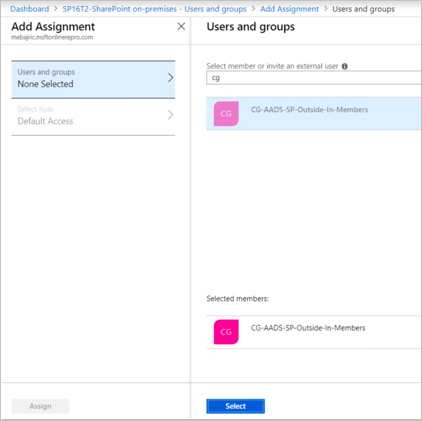

Azure portal で Microsoft Entra セキュリティ グループを割り当てる

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

Entra ID>エンタープライズ アプリケーション>Amazon Business を参照します。

アプリケーションの一覧で、「 Amazon Business」と入力して選択します。

左側のメニューで、[ ユーザーとグループ] を選択します。

[ 追加されたユーザー] を選択します。

使用するセキュリティ グループを検索し、グループを選択して [メンバーの選択] セクションに追加します。 [ 選択] を選択し、[ 割り当て] を選択します。

注

メニュー バーの通知で、グループがエンタープライズ アプリケーションに正常に割り当てられたことを確認します。

Amazon ビジネス SSO の構成

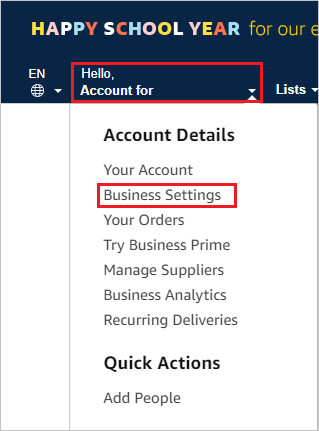

別の Web ブラウザー ウィンドウで、Amazon ビジネス企業サイトに管理者としてサインインします。

[ユーザー プロファイル] を選択し、[ビジネス設定] を選択します。

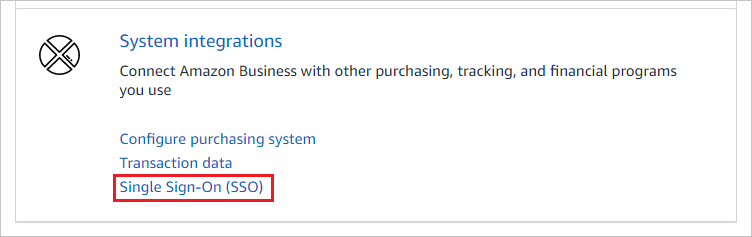

システム統合ウィザードで、単一 Sign-On (SSO) を選択します。

SSO の セットアップ ウィザードで、組織の要件に従ってプロバイダーを選択し、[ 次へ] を選択します。

注

Microsoft ADFS はオプションとして表示されていますが、Microsoft Entra SSO では機能しません。

[新しいユーザー アカウントの既定値] ウィザードで、既定のグループを選択し、組織のユーザー ロールに従って [既定の購入ロール] を選択し、[次へ] を選択します。

![スクリーンショットには、[新しいユーザー アカウントの既定値] が表示され、[Microsoft S S O]、[要求者]、[次へ] が選択されています。](media/amazon-business-tutorial/group.png)

メタデータ ファイルのアップロード ウィザードで、[XML リンクの貼り付け] オプションを選択してアプリのフェデレーション メタデータ URL の値を貼り付け、[検証] を選択します。

注

または、[XML ファイルのアップロード] オプションを選択して 、フェデレーション メタデータ XMLファイルをアップロード することもできます。

ダウンロードしたメタデータ ファイルをアップロードすると、[ 接続データ ] セクションのフィールドが自動的に設定されます。 その後、[ 次へ] を選択します。

属性ステートメントのアップロード ウィザードで、[スキップ] を選択します。

![[属性ステートメントのアップロード] を示すスクリーンショット。属性ステートメントを参照できますが、この場合は [スキップ] を選択します。](media/amazon-business-tutorial/upload-attribute.png)

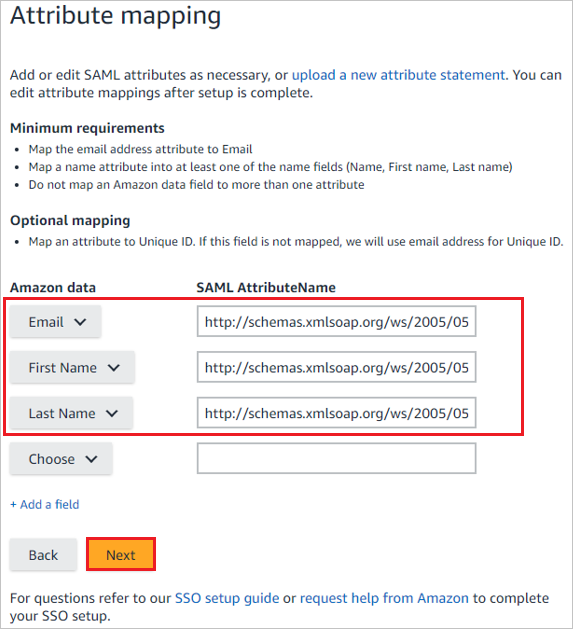

属性マッピング ウィザードで、[+ フィールドの追加] オプションを選択して要件フィールドを追加します。 Azure portal の [ユーザー属性] セクションから [ SAML AttributeName ] フィールドにコピーした名前空間を含む属性値を追加し、[ 次へ] を選択します。

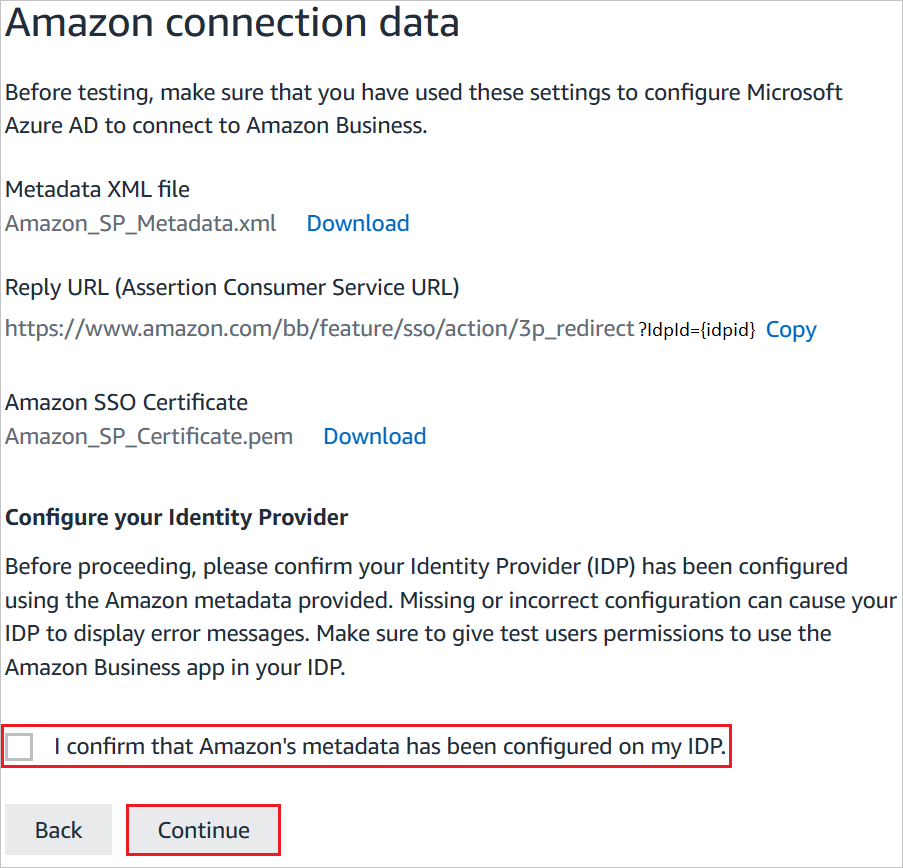

Amazon 接続データ ウィザードで、IDP が構成されていることを確認し、[続行] を選択します。

構成されている手順の 状態 を確認し、[ テストの開始] を選択します。

SSO 接続のテスト ウィザードで、[テスト] を選択します。

![スクリーンショットは、[テスト] ボタンを使用したテスト S S O 接続を示しています。](media/amazon-business-tutorial/test.png)

IDP 開始 URL ウィザードで、[アクティブ化] を選択する前に、idpid に割り当てられている値をコピーし、[基本的な SAML 構成] セクションの応答 URL の idpid パラメーターに貼り付けます。

![スクリーンショットは、IDP によって開始された URL を示しています。ここでテストに必要な URL を取得し、[アクティブ化] を選択できます。](media/amazon-business-tutorial/activate.png)

アクティブ な SSO に切り替える準備ができましたか? ウィザードで、[ SSO が完全にテスト済みで、ライブに移行する準備ができました ] チェック ボックスをオンにして、[ アクティブに切り替える] を選択します。

![[アクティブに切り替える] を選択できる [アクティブな S S O に切り替える準備ができましたか] の確認を示すスクリーンショット。](media/amazon-business-tutorial/switch-active.png)

最後に、[ SSO 接続の詳細] セクションで 、[状態] が [アクティブ] と表示されます。

注

SP 開始モードでアプリケーションを構成する場合は、次の手順を実行し、[追加 URL の設定] セクションの [サインオン URL] テキスト ボックスに、上のスクリーンショットのサインオン URLを貼り付けます。 次の形式を使用します。

https://www.amazon.<TLD>/bb/feature/sso/action/start?domain_hint=<UNIQUE_ID>

Amazon ビジネスのテスト ユーザーの作成

このセクションでは、B. Simon というユーザーを Amazon ビジネス内に作成します。 Amazon ビジネスでは、Just-In-Time ユーザー プロビジョニングがサポートされています。これは既定で有効になっています。 このセクションでは、ユーザー側で必要な操作はありません。 Amazon ビジネス内にユーザーがまだ存在していない場合は、認証後に新規に作成されます。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

SP Initiated:

[ このアプリケーションをテストする] を選択すると、このオプションは、サインイン フローを開始できる Amazon Business のサインオン URL にリダイレクトされます。

Amazon ビジネスのシングル サインオン URL に直接移動し、そこからサインイン フローを開始します。

IDP Initiated:

- [ このアプリケーションをテストする] を選択すると、SSO を設定した Amazon Business に自動的にサインインします。

また、Microsoft マイ アプリを使用して、任意のモードでアプリケーションをテストすることもできます。 マイ アプリで [Amazon ビジネス] タイルを選択すると、SP モードで構成されている場合は、サインイン フローを開始するためのアプリケーション サインオン ページにリダイレクトされます。IDP モードで構成されている場合は、SSO を設定した Amazon ビジネスに自動的にサインインされます。 マイ アプリの詳細については、「マイ アプリの 概要」を参照してください。

ADFS から Microsoft Entra ID へのサービス プロバイダーの設定を再構成する

Microsoft Entra ID 環境を準備します。

- Microsoft Entra ID Premium サブスクリプションを検証します。シングル サインオン (SSO) やその他の高度な機能に必要な Microsoft Entra ID Premium サブスクリプションがあることを確認します。

アプリケーションを Microsoft Entra ID に登録します。

- Azure portal で [Microsoft Entra ID] に移動します。

- [アプリの登録] > [+ 新しい登録] を選択します。

- 必須の詳細を入力します。

- 名前: アプリケーションにわかりやすい名前を入力します。

- サポートされているアカウントの種類: 環境に合った適切なオプションを選択します。

- リダイレクト URI: 必要なリダイレクト URI (通常はアプリケーションのサインイン URL) を入力します。

Microsoft Entra ID SSO を構成します。

- Microsoft Entra ID でシングル サインオンを設定します。

- Azure portal で [Microsoft Entra ID] > [エンタープライズ アプリケーション] に移動します。

- 一覧からアプリケーションを選択します。

- [管理] で [シングル サインオン] を選びます。

- シングル サインオンの方法として [SAML] を選択します。

- [基本的な SAML 構成] を編集します。

- 識別子 (エンティティ ID): SP エンティティ ID を入力します。

- 応答 URL (Assertion Consumer Service URL): SP ACS URL を入力します。

- サインオン URL: アプリケーションのサインオン URL を入力します (該当する場合)。

ユーザー属性と要求を構成します。

- SAML ベースのサインオン設定で、[ユーザー属性と要求] を選択します。

- SP に必要な要求と一致するように要求を編集して構成します。 通常、これには次の内容が含まれます。

- 名前識別子

- GivenName

- 名字

- その他。

Microsoft Entra ID SSO メタデータをダウンロードします。

[SAML 署名証明書] セクションで、[フェデレーション メタデータ XML] をダウンロードします。 これは SP の構成に使用されます。

サービス プロバイダー (SP) を再構成します。

- Microsoft Entra ID メタデータを使用するように SP を更新します。

- SP の構成設定にアクセスします。

- IdP メタデータ URL を更新するか、Microsoft Entra ID メタデータ XML をアップロードします。

- Assertion Consumer Service (ACS) URL、エンティティ ID、その他の必須フィールドを更新して、Microsoft Entra ID の構成と一致させます。

SAML 証明書を構成します。

SP が Microsoft Entra ID からの署名証明書を信頼するように構成されていることを確認します。 これは Microsoft Entra ID SSO 構成の SAML 署名証明書セクションにあります。

SSO 構成をテストします。

SP からテスト ログインを開始します。

認証が Microsoft Entra ID にリダイレクトされ、正常にユーザーにログインできることを確認します。

渡される要求をチェックして、SP が想定する内容と一致していることを確認します。

DNS とネットワーク設定を更新します (該当する場合)。 SP またはアプリケーションで ADFS 固有の DNS 設定を使用している場合、これらの設定を更新して Microsoft Entra ID エンドポイントを指すようにする必要がある可能性があります。

ロールアウトして、監視します。

- ユーザーと通信します。ユーザーに変更を通知し、必要な指示またはドキュメントを提供します。

- 認証ログを監視します。Microsoft Entra ID サインイン ログを注視して、認証の問題を監視し、迅速に対処します。

関連コンテンツ

Amazon ビジネスを構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用することができます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を適用する方法について説明します。