この記事では、Cisco Webex Meetings と Microsoft Entra ID を統合する方法について説明します。 Cisco Webex Meetings と Microsoft Entra ID を統合すると、次が可能になります。

- Cisco Webex Meetings へのアクセス許可のある Microsoft Entra ID を制御する。

- ユーザーが Microsoft Entra アカウントを使用して Cisco Webex Meetings に自動的にサインインするように設定する。

- 1 つの中央の場所でアカウントを管理します。

[前提条件]

開始するには、次のものが必要です。

- Microsoft Entra サブスクリプション。 サブスクリプションをお持ちでない場合は、 無料アカウントを取得できます。

- Cisco Webex Meetings でのシングル サインオン (SSO) が有効なサブスクリプション。

- Cisco Webex Meetings のサービス プロバイダー メタデータ ファイル。

- クラウド アプリケーション管理者と共に、アプリケーション管理者も、Microsoft Entra ID でアプリケーションを追加または管理することができます。 詳細については、 Azure の組み込みロールに関するページを参照してください。

注

この統合は、Microsoft Entra 米国政府クラウド環境から利用することもできます。 このアプリケーションは、Microsoft Entra 米国政府クラウドのアプリケーション ギャラリーにあり、パブリック クラウドの場合と同じように構成できます。

シナリオの説明

この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。

- Cisco Webex Meetings では、SP Initiated SSO と IDP Initiated SSO がサポートされます。

- Cisco Webex Meetings では、 自動 ユーザー プロビジョニングとプロビジョニング解除 がサポートされます (推奨)。

- Cisco Webex Meetings では、 Just-In-Time ユーザー プロビジョニングがサポートされます。

ギャラリーからの Cisco Webex Meetings の追加

Microsoft Entra ID への Cisco Webex Meetings の統合を構成するには、ギャラリーからマネージド SaaS アプリの一覧に Cisco Webex Meetings を追加する必要があります。

- Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

- Entra ID>エンタープライズ アプリ>新しいアプリケーションに移動してください。

- [ギャラリーからの追加] セクションで、検索ボックスに「Cisco Webex Meetings」と入力します。

- 結果パネルから Cisco Webex Meetings を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細を確認します。

Cisco Webex Meetings に Microsoft Entra SSO を構成してテストする

B.Simon というテスト ユーザーを使用して、Cisco Webex Meetings に対する Microsoft Entra SSO を構成してテストします。 SSO を機能させるために、Microsoft Entra ユーザーと Cisco Webex Meetings の関連ユーザーとの間にリンク関係を確立する必要があります。

Cisco Webex Meetings を使用して Microsoft Entra SSO を構成してテストするには、次の手順を実行します。

- Microsoft Entra SSO を構成 する - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーの作成 - B.Simon で Microsoft Entra のシングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

- Cisco Webex Meetings の SSO の構成 - アプリケーション側でシングル サインオン設定を構成します。

- Cisco Webex Meetings のテストユーザーを作成 - Cisco Webex Meetings で B.Simon に対応するユーザーを作成し、Microsoft Entra ユーザー表現にリンクさせます。

- SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO の構成

Microsoft Entra SSO を有効にするには、次の手順に従います。

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

[Entra ID]>[エンタープライズ アプリ]>[Cisco Webex Meetings]>[シングル サインオン] に移動します。

[ シングル サインオン方法の選択 ] ページで、[SAML] を選択 します。

[SAML を使用した単一 Sign-On のセットアップ] ページで、次のようにサービス プロバイダーメタデータファイルをアップロードすることで、IDP 開始モードでアプリケーションを構成できます。

[ メタデータ ファイルのアップロード] を選択します。

フォルダー ロゴを選択してメタデータ ファイルを選択し、[アップロード] を選択します。

サービス プロバイダー メタデータ ファイルのアップロードが正常に完了すると、[基本的な SAML 構成] セクションに識別子と応答 URL の値が自動的に設定されます。

注

サービス プロバイダー メタデータ ファイルは、「 Cisco Webex Meetings SSO の構成 」セクションから取得します。これについては、この記事の後半で説明します。

SP 開始モードでアプリケーションを構成する場合は、次の手順を実行します。

[ 基本的な SAML 構成] セクションで、鉛筆アイコンを選択します。

[ サインオン URL ] ボックスに、次のパターンを使用して URL を入力します。

https://<customername>.my.webex.com

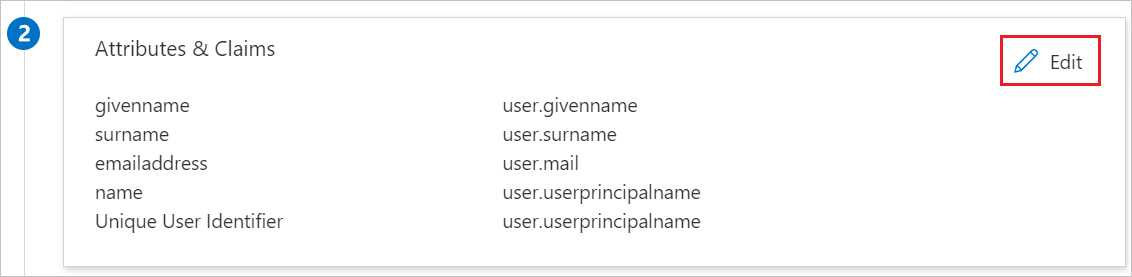

Cisco Webex Meetings アプリケーションでは、特定の形式の SAML アサーションを使用するため、カスタム属性マッピングを SAML トークン属性の構成に追加する必要があります。 次のスクリーンショットは、既定の属性の一覧を示しています。 [ 編集] アイコンを選択して、[ユーザー属性] ダイアログを開きます。

その他に、Cisco Webex Meetings アプリケーションでは、いくつかの属性が SAML 応答で返されることが想定されています。 [ユーザー属性] ダイアログの [ユーザー要求] セクションで、以下の手順を実行して、以下の表のように SAML トークン属性を追加します。

名前 ソース属性 ファーストネーム User.givenname lastname ユーザーの名字 Eメール ユーザーのメールアドレス uid (ユーザー識別子) ユーザーのメールアドレス - [ 新しい要求の追加] を選択して、[ ユーザー要求の管理 ] ダイアログを開きます。

- [ 名前 ] ボックスに、その行に表示される属性名を入力します。

- 名前空間は空白のままにします。

- [ソース] を [属性] として選択します。

- [ ソース属性 ] ボックスの一覧から、その行に表示される属性値をドロップダウン リストから選択します。

- [保存] を選択します。

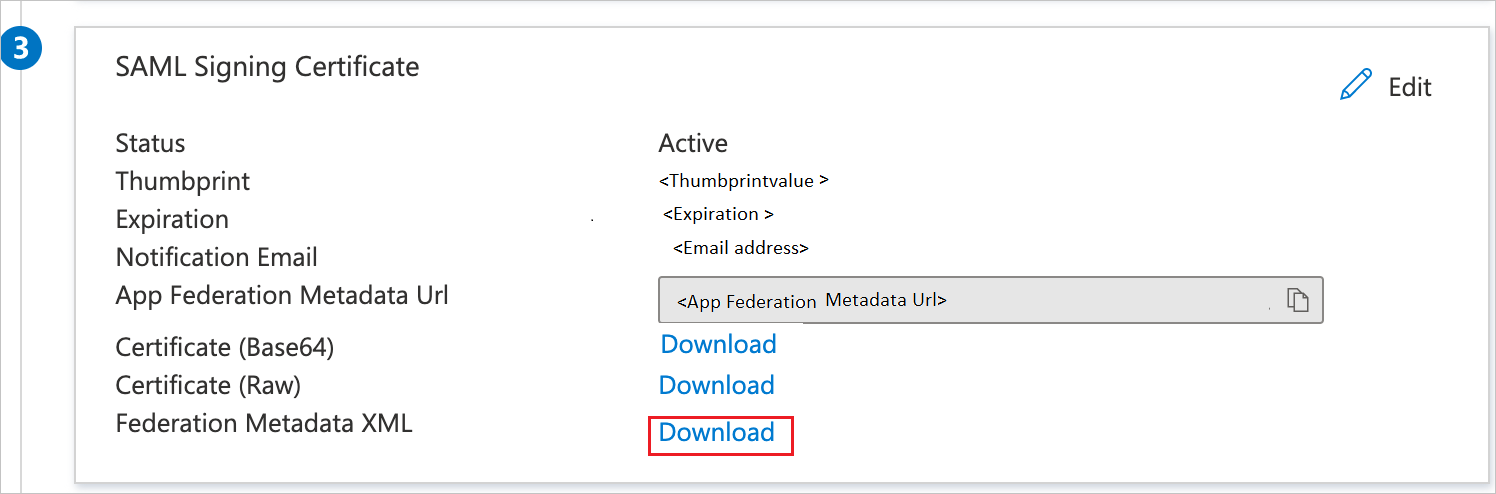

[ SAML でのシングル サインオンの設定 ] ページの [ SAML 署名証明書 ] セクションで、 フェデレーション メタデータ XML を探し、[ ダウンロード ] を選択して証明書をダウンロードし、コンピューターに保存します。

[ Cisco Webex Meetings のセットアップ ] セクションで、要件に基づいて適切な URL をコピーします。

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

Cisco Webex Meetings の SSO の構成

管理者の資格情報を使用して Cisco Webex Meetings にサインインします。

[共通サイト設定] に移動し、[SSO 構成] に移動します。

![[Common Site Settings]\(共通サイト設定\) と [S S O Configuration]\(S S O 構成\) が選択されている Cisco Webex Administration のスクリーンショット。](media/cisco-webex-tutorial/settings.png)

[Webex Administration]\(Webex 管理\) ページで、次の手順を実行します。

![この手順で説明されている情報を含む [Webex Administration]\(Webex 管理\) ページを示すスクリーンショット。](media/cisco-webex-tutorial/metadata.png)

[フェデレーション プロトコル] として [SAML 2.0] を選択します。

[ SAML メタデータのインポート] リンクを選択して、前にダウンロードしたメタデータ ファイルをアップロードします。

IDP 開始として SSO プロファイルを選択し、[エクスポート] ボタンを選択してサービス プロバイダー メタデータ ファイルをダウンロードし、[基本的な SAML 構成] セクションでアップロードします。

[ アカウントの自動作成] を選択します。

注

Just-In-Time ユーザー プロビジョニングを有効にするには、自動アカウント作成を確認する必要があります。 さらに、SAML トークン属性を、SAML 応答で渡す必要があります。

[保存] を選択します。

注

この構成は、メール形式の Webex UserID を使用するユーザー専用です。

Cisco Webex 会議を構成する方法の詳細については、 Webex のドキュメント ページを参照してください。

Cisco Webex Meetings のテスト ユーザーの作成

このセクションの目的は、Cisco Webex Meetings で B.Simon というユーザーを作成することです。 Cisco Webex Meetings では、 Just-In-Time プロビジョニングがサポートされています。この設定は既定で有効になっています。 このセクションにはアクション項目はありません。 ユーザーがまだ Cisco Webex Meetings に存在しない場合は、Cisco Webex Meetings にアクセスしようとしたときに新しいユーザーが作成されます。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

SP 開始

[ このアプリケーションをテストする] を選択すると、このオプションはログイン フローを開始できる Cisco Webex Meetings のサインオン URL にリダイレクトされます。

Cisco Webex Meetings のサインオン URL に直接移動し、そこからログイン フローを開始します。

IDP 起動しました。

- [ このアプリケーションをテストする] を選択すると、SSO を設定した Cisco Webex Meetings に自動的にサインインします。

Microsoft マイ アプリを使用して、任意のモードでアプリケーションをテストすることもできます。 マイ アプリで [Cisco Webex Meetings] タイルを選択すると、SP モードで構成されている場合は、ログイン フローを開始するためのアプリケーション サインオン ページにリダイレクトされます。IDP モードで構成されている場合は、SSO を設定した Cisco Webex Meetings に自動的にサインインされます。 マイ アプリの詳細については、「マイ アプリの 概要」を参照してください。

関連コンテンツ

Cisco Webex Meetings を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用できます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を適用する方法について説明します。