この記事では、Citrix ADC SAML Connector for Microsoft Entra ID と Microsoft Entra ID を統合する方法について説明します。 Citrix ADC SAML Connector for Microsoft Entra ID を Microsoft Entra ID と統合すると、次のことが可能になります。

- Citrix ADC SAML Connector for Microsoft Entra ID にアクセスできるユーザーを Microsoft Entra ID で管理する。

- ユーザーが自分の Microsoft Entra アカウントを使用して Citrix ADC SAML Connector for Microsoft Entra ID に自動的にサインインできるようにする。

- アカウントを一元的に管理する。

前提条件

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 アカウントをまだお持ちでない場合は、 無料でアカウントを作成できます。

- 次のいずれかのロール:

- Citrix ADC SAML Connector for Microsoft Entra でのシングル サインオン (SSO) が有効なサブスクリプション。

シナリオの説明

この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。 この記事には、次のシナリオが含まれています。

Citrix ADC SAML Connector for Microsoft Entra ID 用の SP 起点の SSO。

Citrix ADC SAML Connector for Microsoft Entra ID 用の ジャスト イン タイム ユーザー プロビジョニング。

Citrix ADC SAML Connector for Microsoft Entra ID の Kerberos ベースの認証。

ギャラリーからの Citrix ADC SAML Connector for Microsoft Entra ID の追加

Citrix ADC SAML Connector for Microsoft Entra ID を Microsoft Entra ID と統合するには、まず、Citrix ADC SAML Connector for Microsoft Entra ID をギャラリーからマネージド SaaS アプリの一覧に追加します。

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

Entra ID>エンタープライズ アプリ>新規アプリケーションに移動します。

[ギャラリーから追加する] セクションで、検索ボックスに「Citrix ADC SAML Connector for Microsoft Entra ID」と入力します。

結果で、 Citrix ADC SAML Connector for Microsoft Entra ID を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細を確認します。

Citrix ADC SAML Connector for Microsoft Entra ID に対して Microsoft Entra SSO を構成してテストする

B.Simon というテスト ユーザーを使用して、Citrix ADC SAML Connector for Microsoft Entra ID に対する Microsoft Entra SSO を構成してテストします。 SSO が機能するためには、Microsoft Entra ユーザーと Citrix ADC SAML Connector for Microsoft Entra ID の関連ユーザーの間に、リンク関係を確立する必要があります。

Citrix ADC SAML Connector for Microsoft Entra ID で Microsoft Entra SSO を構成してテストするには、次の手順を実行します。

Microsoft Entra SSO を構成 する - ユーザーがこの機能を使用できるようにします。

Microsoft Entra テスト ユーザーを作成する - B.Simon で Microsoft Entra SSO をテストします。

Microsoft Entra テスト ユーザーを割り当てて、B.Simon が Microsoft Entra SSO を使用できるようにします。

Citrix ADC SAML Connector for Microsoft Entra SSO の構成 - アプリケーション側で SSO 設定を構成します。

- Citrix ADC SAML Connector for Microsoft Entra テストユーザーの作成 - Citrix ADC SAML Connector for Microsoft Entra ID で B.Simon に対応するユーザーを作成し、Microsoft Entra の B.Simon にリンクさせます。

SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO を構成する

Azure portal を使用して Microsoft Entra SSO を有効にするには、これらの手順を実行します。

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

[Entra ID>Enterprise apps>Citrix ADC SAML Connector for Microsoft Entra ID アプリケーション統合ペインを参照し、[管理] で [シングル サインオン] を選択します。

[ シングル サインオン方法の選択 ] ウィンドウで、[SAML] を選択 します。

[ SAML を使用した単一 Sign-On のセットアップ ] ウィンドウで、[ 基本的な SAML 構成 ] の鉛筆アイコンを選択して設定を編集します。

[ 基本的な SAML 構成] セクションで、 IDP 開始 モードでアプリケーションを構成するには、次の手順に従います。

[ 識別子 ] テキスト ボックスに、次のパターンの URL を入力します。

https://<YOUR_FQDN>[ 応答 URL ] テキスト ボックスに、次のパターンの URL を入力します。

http(s)://<YOUR_FQDN>.of.vserver/cgi/samlauth

SP 開始モードでアプリケーションを構成するには、[追加の URL の設定] を選択し、次の手順を実行します。

- [ サインオン URL ] テキスト ボックスに、次のパターンの URL を入力します。

https://<YOUR_FQDN>/CitrixAuthService/AuthService.asmx

Note

- このセクションで使用される URL は、実際の値ではありません。 これらの値は、実際の識別子、応答 URL、サインオン URL の値で更新してください。 これらの値を取得するには、 Citrix ADC SAML Connector for Microsoft Entra クライアント サポート チーム にお問い合わせください。 「 基本的な SAML 構成 」セクションに示されているパターンを参照することもできます。

- SSO を設定するには、パブリック Web サイトから URL にアクセスできる必要があります。 Microsoft Entra ID が構成済みの URL でトークンをポストできるようにするには、Citrix ADC SAML Connector for Microsoft Entra ID 側でファイアウォールまたはその他のセキュリティ設定を有効にする必要があります。

- [ サインオン URL ] テキスト ボックスに、次のパターンの URL を入力します。

[ SAML を使用した単一 Sign-On の設定 ] ウィンドウの [ SAML 署名証明書 ] セクションの [アプリのフェデレーション メタデータ URL] で、URL をコピーしてメモ帳に保存します。

![証書 [証明書のダウンロード] リンクを示すスクリーンショット。](common/certificatebase64.png)

「 Citrix ADC SAML Connector for Microsoft Entra ID のセットアップ 」セクションで、要件に基づいて関連する URL をコピーします。

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

Citrix ADC SAML Connector for Microsoft Entra SSO を構成する

構成したい認証の種類に対応する手順のリンクを選択してください。

Kerberos ベースの認証用に Citrix ADC SAML Connector for Microsoft Entra SSO を構成する

ヘッダーベースの認証用に Citrix ADC SAML Connector for Microsoft Entra SSO を構成する

Web サーバーを公開する

仮想サーバーを作成するには:

[ Traffic Management>Load Balancing>Services を選択します。

追加を選択します。

![サービス ウィンドウ Citrix ADC SAML Connector for Microsoft Entra の構成 - [サービス] ウィンドウのスクリーンショット。](media/citrix-netscaler-tutorial/service.png)

アプリケーションを実行している Web サーバーに対して、次の値を設定します。

- サービス名

- サーバー IP/既存のサーバー

- 議定書

- ポート

ロード バランサーを構成します

ロード バランサーを構成するには:

Traffic Management>Load Balancing>Virtual Servers に移動します。

追加を選択します。

下のスクリーンショットに示すように、次の値を設定します。

- 名前

- 議定書

- IPアドレス

- ポート

[ OK] を選択します。

![基本設定 Citrix ADC SAML Connector for Microsoft Entra の構成 - [基本設定] ウィンドウのスクリーンショット。](media/citrix-netscaler-tutorial/basic.png)

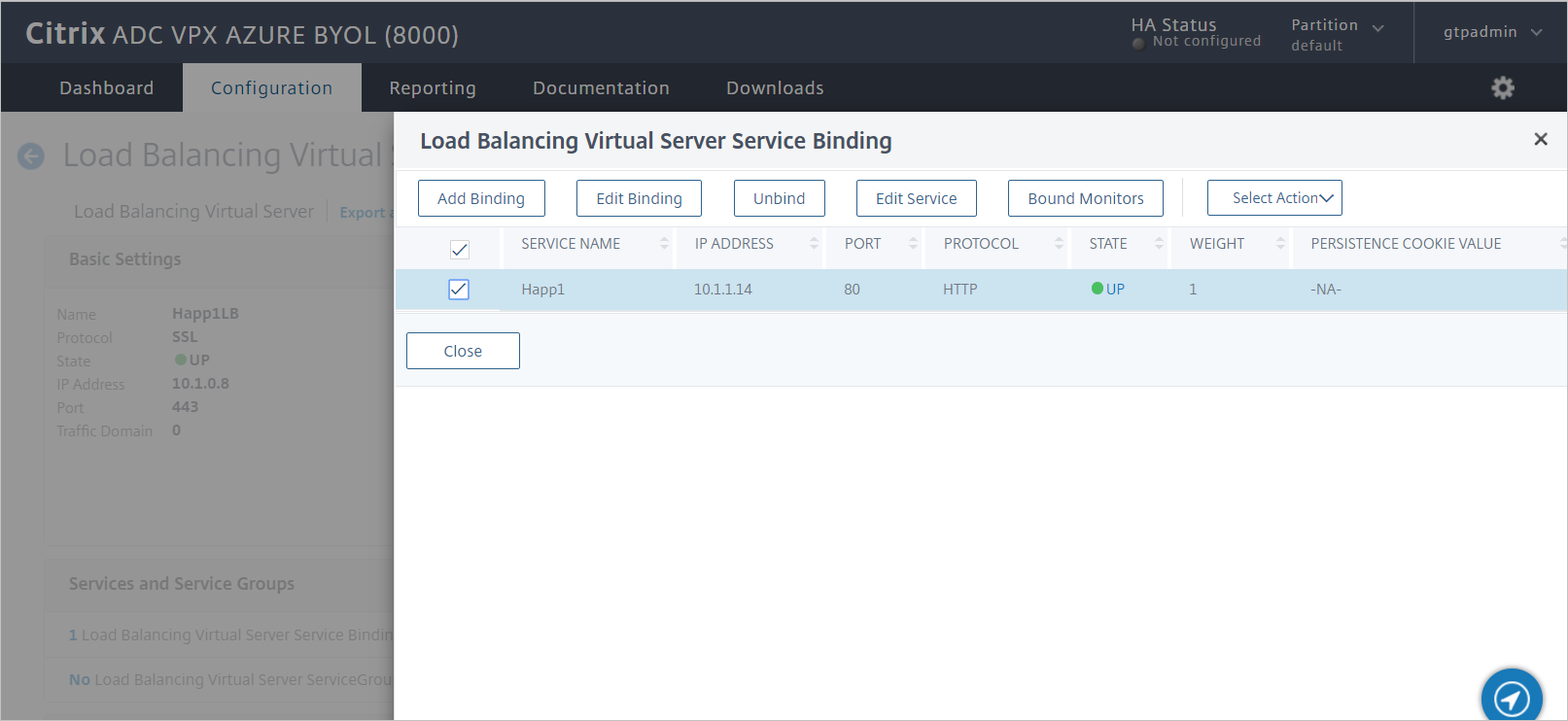

仮想サーバーをバインドする

ロード バランサーを仮想サーバーにバインドするには:

[ サービスとサービス グループ ] ウィンドウで、[ 負荷分散仮想サーバー サービス バインドなし] を選択します。

![バインド Citrix ADC SAML Connector for Microsoft Entra の構成 - [負荷分散仮想サーバー サービス のバインド] ペインのスクリーンショット。](media/citrix-netscaler-tutorial/binding.png)

次のスクリーンショットに示すように設定を確認し、[ 閉じる] を選択します。

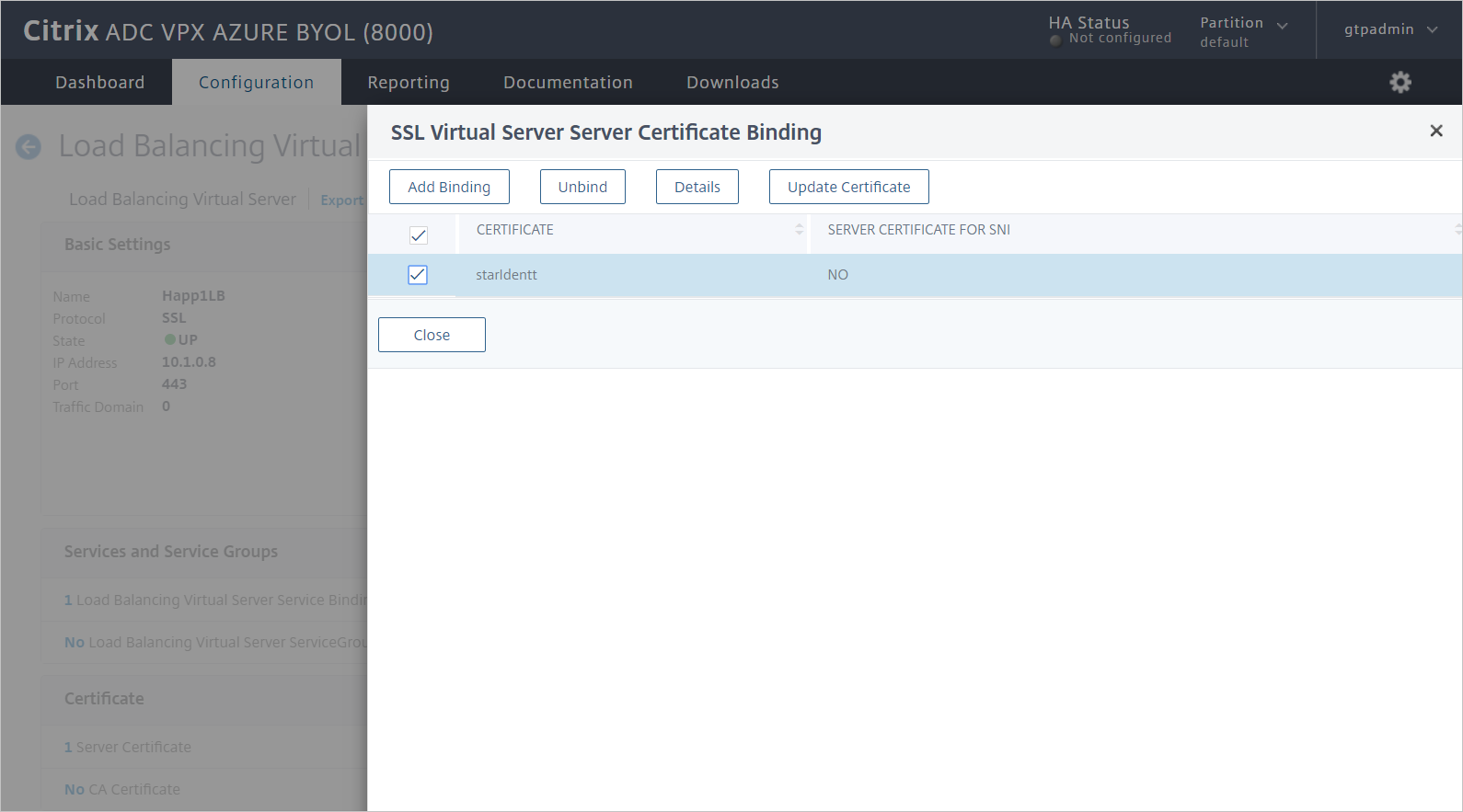

証明書をバインドする

このサービスを TLS として公開するには、サーバー証明書をバインドしてから自分のアプリケーションをテストします。

[ 証明書] で、[ サーバー証明書なし] を選択します。

![[証明書] ウィンドウ Citrix ADC SAML Connector for Microsoft Entra の構成 - [サーバー証明書] ペインのスクリーンショット。](media/citrix-netscaler-tutorial/certificate.png)

次のスクリーンショットに示すように設定を確認し、[ 閉じる] を選択します。

Citrix ADC SAML Connector for Microsoft Entra SAML のプロファイル

Citrix ADC SAML Connector for Microsoft Entra プロファイルを構成するには、次のセクションを完了します。

認証ポリシーを作成する

認証ポリシーを作成するには:

[Security](セキュリティ)>[AAA - Application Traffic](AAA - アプリケーション トラフィック)>[Policies](ポリシー)>[Authentication](認証)>[Authentication Policies](認証ポリシー) に移動します。

追加を選択します。

[ 認証ポリシーの作成 ] ウィンドウで、次の値を入力または選択します。

- 名前: 認証ポリシーの名前を入力します。

- アクション: SAML を入力し、[ 追加] を選択します。

- 式: true を入力します。

![[ポリシー] ウィンドウ Citrix ADC SAML Connector for Microsoft Entra の構成 - [認証ポリシーの作成] ウィンドウのスクリーンショット。](media/citrix-netscaler-tutorial/policy.png)

[作成]を選択します。

認証 SAML サーバーを作成する

認証 SAML サーバーを作成するには、[ 認証 SAML サーバーの作成 ] ウィンドウに移動し、次の手順を実行します。

[名前] に、認証 SAML サーバーの名前を入力します。

[ SAML メタデータのエクスポート] で、次の操作を行います。

[ メタデータのインポート ] チェック ボックスをオンにします。

前に自分がコピーした、Azure SAML UI のフェデレーション メタデータ URL を入力します。

[発行者名] に、関連する URL を入力します。

[作成]を選択します。

![認証 Citrix ADC SAML Connector for Microsoft Entra の構成 - [Create Authentication SAML Server]\(認証 SAML サーバーの作成\) ペインのスクリーンショット。](media/citrix-netscaler-tutorial/authentication.png)

認証仮想サーバーを作成する

認証仮想サーバーを作成するには:

[Security>AAA - Application Traffic>Policies>Authentication>Authentication Virtual Servers] に移動します。

[ 追加] を選択し、次の手順を実行します。

[ 名前] に、認証仮想サーバーの名前を入力します。

[ アドレス指定不可 ] チェック ボックスをオンにします。

[ プロトコル] で 、[SSL] を選択 します。

[ OK] を選択します。

[ 続行] を選択します。

Microsoft Entra ID を使用するための認証仮想サーバーを構成する

認証仮想サーバーの 2 つのセクションを変更します。

[ 高度な認証ポリシー ] ウィンドウで、[ 認証ポリシーなし] を選択します。

![高度な認証 Citrix ADC SAML Connector for Microsoft Entra の構成 - [高度な認証ポリシー] ペインのスクリーンショット。](media/citrix-netscaler-tutorial/advanced.png)

[ ポリシー バインド ] ウィンドウで、認証ポリシーを選択し、[ バインド] を選択します。

![ポリシー バインド Citrix ADC SAML Connector for Microsoft Entra 構成のスクリーンショット - [ポリシー バインド] ペイン](media/citrix-netscaler-tutorial/policy-binding.png)

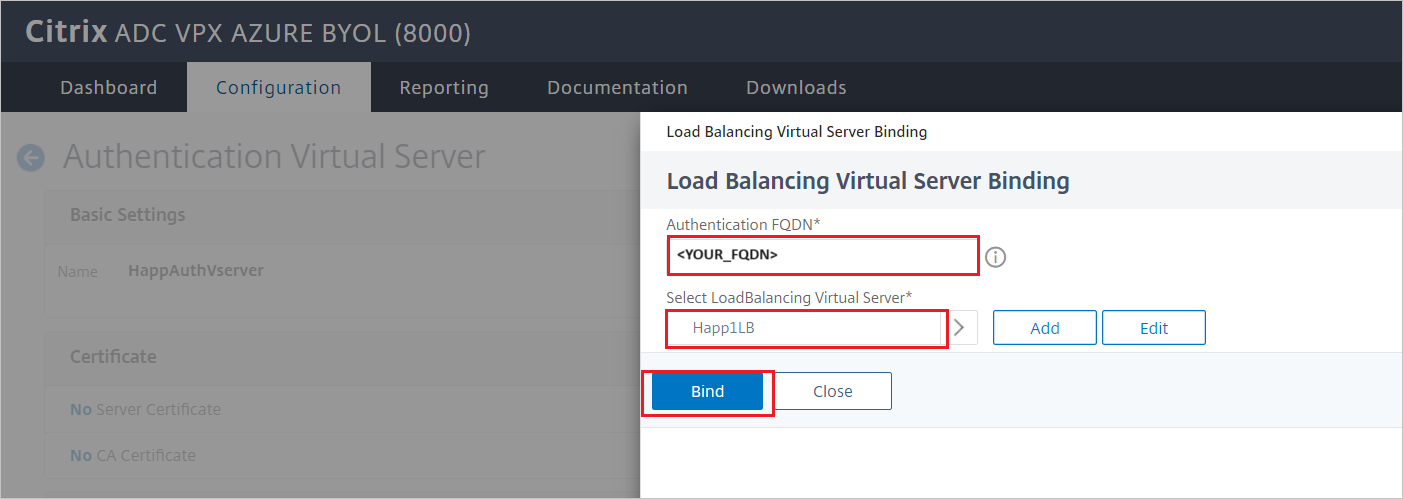

[フォーム ベースの仮想サーバー] ウィンドウで、[負荷分散仮想サーバーなし] を選択します。

[認証 FQDN] には、完全修飾ドメイン名 (FQDN) を入力します (必須)。

Microsoft Entra 認証によって保護する負荷分散仮想サーバーを選択します。

バインドを選択します。

Note

[認証仮想サーバーの構成] ウィンドウで必ず [完了] を選択してください。

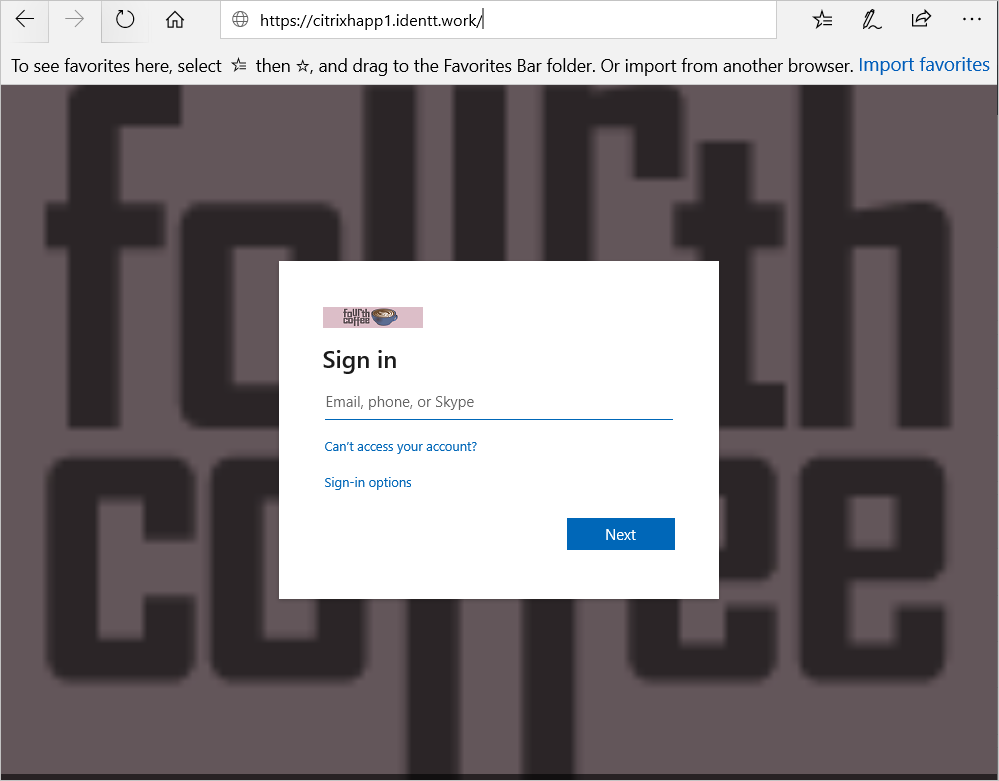

変更を確認するには、ブラウザーでアプリケーションの URL に移動します。 前に表示されていた非認証アクセスではなく、ご自分のテナントのサインイン ページが表示されます。

Kerberos ベースの認証用に Citrix ADC SAML Connector for Microsoft Entra SSO を構成する

Citrix ADC SAML Connector for Microsoft Entra ID 用の Kerberos 委任アカウントを作成する

ユーザー アカウントを作成します (この例では AppDelegation を使用します)。

![プロパティ Citrix ADC SAML Connector for Microsoft Entra の構成 - [プロパティ] ペインのスクリーンショット。](media/citrix-netscaler-tutorial/properties.png)

このアカウントに HOST SPN を設定します。

例:

setspn -S HOST/AppDelegation.IDENTT.WORK identt\appdelegationこの例では、次のように記述されています。

-

IDENTT.WORKはドメインの FQDN です。 -

identtはドメインの NetBIOS 名です。 -

appdelegationは委任ユーザー アカウント名です。

-

次のスクリーンショットに示すように、Web サーバーの委任を構成します。

![委任 Citrix ADC SAML Connector for Microsoft Entra 構成のスクリーンショット - [プロパティ] の [委任] ペイン。](media/citrix-netscaler-tutorial/delegation.png)

Note

スクリーンショットの例では、Windows 統合認証 (WIA) サイトを実行している内部 Web サーバー名は CWEB2 です。

Citrix ADC SAML Connector for Microsoft Entra AAA KCD (Kerberos 委任アカウント)

Citrix ADC SAML Connector for Microsoft Entra AAA KCD アカウントを構成するには、次の手順を実行します。

Citrix Gateway>AAA KCD (Kerberos の制約付き委任) アカウントに移動します。

[ 追加] を選択し、次の値を入力または選択します。

名前: KCD アカウントの名前を入力します。

領域: ドメインと拡張機能を大文字で入力します。

サービス SPN:

http/<host/fqdn>@<DOMAIN.COM>。Note

@DOMAIN.COMは必須です。また、大文字にする必要があります。 例:http/cweb2@IDENTT.WORK.委任されたユーザー: 委任されたユーザー名を入力します。

[ 代理ユーザーのパスワード ] チェック ボックスをオンにし、パスワードを入力して確認します。

[ OK] を選択します。

Citrix トラフィック ポリシーおよびトラフィック プロファイル

Citrix トラフィック ポリシーおよびトラフィック プロファイルを構成するには、次の手順を実行します。

[Security](セキュリティ)>[AAA - Application Traffic](AAA - アプリケーション トラフィック)>[Policies](ポリシー)>[Traffic Policies, Profiles and Form SSO ProfilesTraffic Policies](トラフィック ポリシー、プロファイル、およびフォーム SSO プロファイルのトラフィック ポリシー) に移動します。

トラフィック プロファイルを選択します。

追加を選択します。

トラフィック プロファイルを構成するには、次の値を入力または選択します。

名前: トラフィック プロファイルの名前を入力します。

シングル サインオン: [オン] を選択します。

KCD アカウント: 前のセクションで作成した KCD アカウントを選択します。

[ OK] を選択します。

![Traffic Profile Citrix ADC SAML Connector for Microsoft Entra の構成 - [トラフィック プロファイルの構成] ウィンドウのスクリーンショット。](media/citrix-netscaler-tutorial/traffic.png)

[ トラフィック ポリシー] を選択します。

追加を選択します。

トラフィック ポリシーを構成するには、次の値を入力または選択します。

名前: トラフィック ポリシーの名前を入力します。

プロファイル: 前のセクションで作成したトラフィック プロファイルを選択します。

式: true を入力します。

[ OK] を選択します。

![トラフィック ポリシー Citrix ADC SAML Connector for Microsoft Entra 構成のスクリーンショット - [トラフィック ポリシーの構成] ペイン](media/citrix-netscaler-tutorial/traffic-policy.png)

Citrix でトラフィック ポリシーを仮想サーバーにバインドする

GUI を使用してトラフィック ポリシーを仮想サーバーにバインドするには、次の手順を実行します。

Traffic Management>Load Balancing>Virtual Servers に移動します。

仮想サーバーの一覧で、書き換えポリシーをバインドする仮想サーバーを選択し、[ 開く] を選択します。

[ 負荷分散仮想サーバー ] ウィンドウの [ 詳細設定] で、[ポリシー] を選択 します。 自分の NetScaler インスタンス用に構成されているすべてのポリシーが、一覧に表示されます。

![分散 Citrix ADC SAML Connector for Microsoft Entra の構成 - [負荷分散仮想サーバー] ペインのスクリーンショット。](media/citrix-netscaler-tutorial/balancing.png)

この仮想サーバーにバインドするポリシーの名前の横にあるチェック ボックスをオンにします。

![ペイン Citrix ADC SAML Connector for Microsoft Entra の構成 - [負荷分散仮想サーバー トラフィック ポリシーのバインド] ペインのスクリーンショット。](media/citrix-netscaler-tutorial/pane.png)

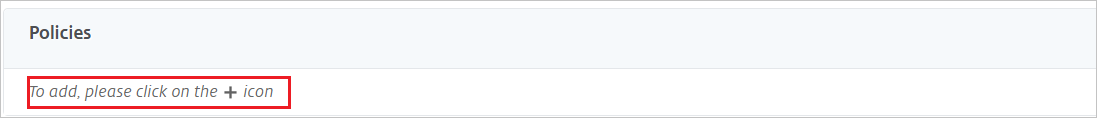

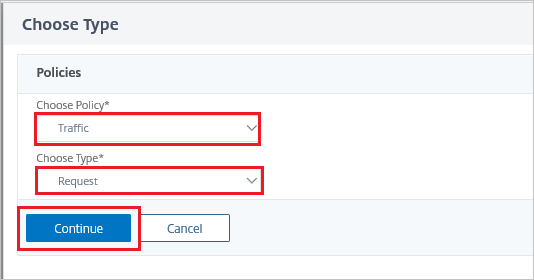

[ 種類の選択 ] ダイアログ ボックスで、次の手順を実行します。

[ ポリシーの選択] で、[トラフィック] を選択 します。

「種類の選択」 で、「要求」 を選択します。

ポリシーがバインドされたら、[ 完了] を選択します。

![ポリシー Citrix ADC SAML Connector for Microsoft Entra の構成 - [ポリシー] ペインのスクリーンショット。](media/citrix-netscaler-tutorial/policies.png)

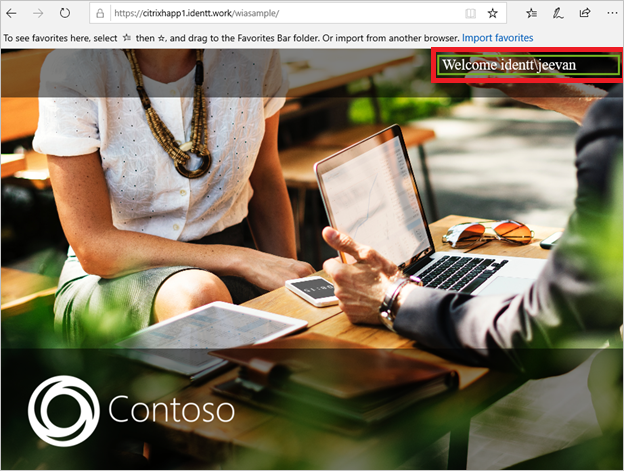

WIA Web サイトを使用してバインドをテストします。

Citrix ADC SAML Connector for Microsoft Entra テスト ユーザーの作成

このセクションでは、B.Simon というユーザーを Citrix ADC SAML Connector for Microsoft Entra ID に作成します。 Citrix ADC SAML Connector for Microsoft Entra ID では、Just-In-Time ユーザー プロビジョニングがサポートされています。これは既定で有効になっています。 このセクションには、ユーザー側で行うアクションはありません。 Citrix ADC SAML Connector for Microsoft Entra ID にユーザーがまだ存在していない場合は、認証後に新規に作成されます。

Note

ユーザーを手動で作成する必要がある場合は、 Citrix ADC SAML Connector for Microsoft Entra クライアント サポート チームにお問い合わせください。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

[ このアプリケーションをテストする] を選択すると、このオプションを選択すると、ログイン フローを開始できる Citrix ADC SAML Connector for Microsoft Entra のサインオン URL にリダイレクトされます。

Citrix ADC SAML Connector for Microsoft Entra のサインオン URL に直接移動し、そこからログイン フローを開始します。

Microsoft マイ アプリを使用することができます。 マイ アプリで Citrix ADC SAML Connector for Microsoft Entra ID タイルを選択すると、このオプションは Citrix ADC SAML Connector for Microsoft Entra のサインオン URL にリダイレクトされます。 マイ アプリの詳細については、「マイ アプリの 概要」を参照してください。

関連コンテンツ

Citrix ADC SAML Connector for Microsoft Entra ID を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用することができます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を適用する方法について説明します。