この記事では、EasySSO for Jira と Microsoft Entra ID を統合する方法について説明します。 EasySSO for Jira を Microsoft Entra ID と統合すると、次のことができます。

- Jira にアクセスできるユーザーを Microsoft Entra ID で制御する。

- ユーザーが自分の Microsoft Entra アカウントで Jira に自動的にサインインできるようにする。

- 1 つの中央の場所でアカウントを管理します。

[前提条件]

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 アカウントをまだお持ちでない場合は、 無料でアカウントを作成できます。

- 次のいずれかのロール:

- EasySSO for Jira でのシングル サインオン (SSO) が有効なサブスクリプション。

シナリオの説明

この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。

- EasySSO for Jira では、SPおよびIDP起動のSSOに対応しています。

- EasySSO for Jira では、 Just-In-Time ユーザー プロビジョニングがサポートされています。

ギャラリーから EasySSO for Jira を追加する

EasySSO for Jira と Microsoft Entra ID の統合を構成するには、マネージド SaaS アプリの一覧に EasySSO for Jira をギャラリーから追加する必要があります。

- Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

- Entra ID>エンタープライズ アプリ>新しいアプリケーションを参照してください。

- [ギャラリーからの追加] セクションで、検索ボックスに「EasySSO for Jira」と入力します。

- 結果パネルから EasySSO for Jira を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細を確認します。

EasySSO for Jira 用の Microsoft Entra SSO を構成してテストする

B.Simon というテスト ユーザーを使用して、EasySSO for Jira に対する Microsoft Entra SSO を構成してテストします。 SSO を機能させるためには、Microsoft Entra ユーザーと、EasySSO for Jira での関連ユーザーとの間にリンク関係を確立する必要があります。

EasySSO for Jira での Microsoft Entra SSO を構成してテストするには、次の手順を実行します。

- Microsoft Entra SSO を構成 する - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーの作成 - B.Simon で Microsoft Entra のシングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

- EasySSO for Jira SSO の構成 - アプリケーション側でシングル サインオン設定を構成します。

- EasySSO for Jira のテスト ユーザーを作成する - EasySSO for Jira で B.Simon に対応するユーザーを作成し、Microsoft Entra での当該ユーザーにリンクさせます。

- SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO の構成

Microsoft Entra SSO を有効にするには、次の手順に従います。

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

[Entra ID]>[エンタープライズ アプリ]>[EasySSO for Jira]>[シングル サインオン] に移動します。

[ シングル サインオン方法の選択 ] ページで、[SAML] を選択 します。

[ SAML でのシングル サインオンの設定 ] ページで、[ 基本的な SAML 構成 ] の鉛筆アイコンを選択して設定を編集します。

[ 基本的な SAML 構成] セクションで、 IDP 開始モードでアプリケーションを構成する場合は、次の手順を実行します。

a. [ 識別子 ] テキスト ボックスに、次のパターンを使用して URL を入力します。

https://<server-base-url>/plugins/servlet/easysso/samlb。 [ 応答 URL ] テキスト ボックスに、次のパターンを使用して URL を入力します。

https://<server-base-url>/plugins/servlet/easysso/samlSP 開始モードでアプリケーションを構成する場合は、[追加の URL の設定] を選択し、次の手順を実行します。

[ サインオン URL ] テキスト ボックスに、次のパターンを使用して URL を入力します。

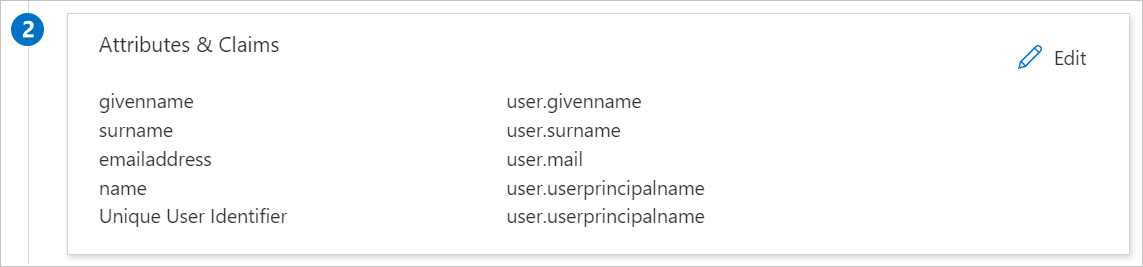

https://<server-base-url>/login.jspEasySSO for Jira アプリケーションでは、特定の形式の SAML アサーションを使用するため、カスタム属性マッピングを SAML トークン属性の構成に追加する必要があります。 次のスクリーンショットは、既定の属性の一覧を示しています。

その他に、EasySSO for Jira アプリケーションでは、いくつかの属性が SAML 応答で返されることが想定されています。それらの属性を次に示します。 これらの属性も事前に設定されていますが、要件に従って確認できます。

名前 ソース属性 urn:oid:0.9.2342.19200300.100.1.1 user.userprincipalname urn:oid:0.9.2342.19200300.100.1.3 ユーザーのメールアドレス urn:oid:2.16.840.1.113730.3.1.241 user.displayname urn:oid:2.5.4.4 ユーザーの名字 urn:oid:2.5.4.42 User.givenname Microsoft Entra ユーザーに sAMAccountName が構成されている場合は、 urn:oid:0.9.2342.19200300.100.1.1 を sAMAccountName 属性にマップする必要があります。

[SAML でのシングル サインオンの設定] ページの [SAML 署名証明書] セクションで、[証明書 (Base64) またはフェデレーション メタデータ XML オプションのリンクのダウンロード] を選択し、いずれかまたはすべてをコンピューターに保存します。 Jira EasySSO を構成するには、後で必要になります。

証明書を使用して EasySSO for Jira 構成を手動で実行する場合は、以下のセクションから ログイン URL と Microsoft Entra 識別子 をコピーし、コンピューターに保存する必要もあります。

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

EasySSO for Jira SSO の構成

管理者特権で Atlassian Jira インスタンスにサインインし、[ アプリの管理 ] セクションに移動します。

左側で EasySSO を見つけて選択します。

SAML オプションを選択します。 これにより、SAML 構成セクションが表示されます。

上部の [ 証明書 ] タブを選択すると、次の画面が表示されます。

ここで、Microsoft Entra SSO 構成の前の手順で保存した証明書 (Base64) またはメタデータ ファイルを見つけます。 続行する方法には、次のオプションがあります。

a. コンピューター上のローカル ファイル にダウンロードしたアプリ フェデレーション メタデータ ファイルを使用します。 [ アップロード] ラジオ ボタンを選択し、オペレーティング システムに固有の [ファイルのアップロード] ダイアログに従います。

又は

b。 アプリのフェデレーション メタデータ ファイル を開き、ファイルのコンテンツ (任意のプレーン テキスト エディター) を表示し、クリップボードにコピーします。 [入力] オプションを選択し、クリップボードの内容をテキスト フィールドに貼り付けます。

又は

c. 完全に手動で構成します。 アプリのフェデレーション 証明書 (Base64) を開き、ファイルの内容 (任意のプレーン テキスト エディター) を表示し、クリップボードにコピーします。 IdP トークン署名証明書のテキスト フィールドに貼り付けます。 次に、[ 全般 ] タブに移動し、 POST バインディング URL フィールドと エンティティ ID フィールドに、前に保存した ログイン URL と Microsoft Entra 識別子 のそれぞれの値を入力します。

ページの下部にある [保存] ボタンを選択します。 メタデータ ファイルまたは証明書ファイルの内容が構成フィールドに解析されていることがわかります。 これで、EasySSO for Jira の構成は完了しました。

最適なテスト エクスペリエンスを得るには、[ ルック アンド フィール ] タブに移動し、[ SAML Login Button]\(SAML ログイン ボタン \) オプションをオンにします。 これにより、Microsoft Entra SAML 統合をエンドツーエンドでテストするための、独立した専用のボタンが Jira ログイン画面で有効になります。 このボタンをオンのままにすることで、運用モードでの配置、色、および翻訳を構成することもできます。

EasySSO for Jira テスト ユーザーの作成

このセクションでは、Britta Simon というユーザーを Jira に作成します。 EasySSO for Jira では、Just-In-Time ユーザー プロビジョニングがサポートされています。この設定は既定で 無効になっています 。 ユーザー プロビジョニングを有効にするには、EasySSO プラグイン構成の [全般] セクションで、[ ログインに成功したときにユーザーを作成 する] オプションを明示的にオンにする必要があります。 Jira にユーザーがまだ存在していない場合は、認証後に新しく作成されます。

ただし、ユーザーの最初のログインで自動ユーザー プロビジョニングを有効にしない場合は、Jira インスタンスが使用するバックエンド ユーザー ディレクトリ (LDAP や Atlassian Crowd など) にユーザーが存在している必要があります。

SSO のテスト

IdP によって開始されるワークフロー

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

- [ このアプリケーションをテストする] を選択すると、SSO を設定した EasySSO for Jira に自動的にサインインします。

Microsoft マイ アプリを使用して、任意のモードでアプリケーションをテストすることもできます。 マイ アプリで [EasySSO for Jira] タイルを選択すると、SP モードで構成されている場合は、ログイン フローを開始するためのアプリケーション サインオン ページにリダイレクトされます。IDP モードで構成されている場合は、SSO を設定した EasySSO for Jira に自動的にサインインされます。 マイ アプリの詳細については、「マイ アプリの 概要」を参照してください。

SP によって開始されるワークフロー

このセクションでは、Jira SAML Login ボタンを使用して Microsoft Entra のシングル サインオン構成をテストします。

このシナリオでは、Jira EasySSO 構成ページの [ルック アンド フィール] タブで SAML ログイン ボタンが有効になっていると仮定します (上記を参照)。 既存のセッションとの干渉を避けるために、シークレット モードにしたブラウザーで Jira のログイン URL を開きます。 [ SAML ログイン ] ボタンを選択すると、Microsoft Entra ユーザー認証フローにリダイレクトされます。 正常に完了すると、SAML 経由で認証されたユーザーとして Jira インスタンスにリダイレクトされます。

Microsoft Entra ID からのリダイレクト後に、次の画面が表示される可能性があります。

この場合、 このページの指示に 従って、 atlassian-jira.log ファイルにアクセスする必要があります。 エラーの詳細は、EasySSO エラー ページで見つかった参照 ID で確認できます。

ログ メッセージのダイジェストに問題がある場合は、EasySSO サポート チーム にお問い合わせください。

関連コンテンツ

EasySSO for Jira を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用することができます。 セッション制御は条件付きアクセスから拡張されます。 Microsoft Defender for Cloud Apps でセッション制御を適用する方法について説明します。