この記事では、FortiGate SSL VPN と Microsoft Entra ID を統合する方法について説明します。 FortiGate SSL VPN と Microsoft Entra ID を統合すると、次のことができます。

- Microsoft Entra ID を使用して、FortiGate SSL VPN にアクセスできるユーザーを制御します。

- ユーザーが自分の Microsoft Entra アカウントを使用して FortiGate SSL VPN に自動的にサインインできるようにします。

- 1 つの中央サイト (Azure Portal) でアカウントを管理できます。

[前提条件]

開始するには、次のものが必要です。

- Microsoft Entra サブスクリプション。 サブスクリプションがない場合は、無料アカウントを取得できます。

- シングル サインオン (SSO) が有効な FortiGate SSL VPN。

記事の説明

この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。

FortiGate SSL VPN では、SP によって開始される SSO がサポートされます。

ギャラリーから FortiGate SSL VPN を追加する

Microsoft Entra ID への FortiGate SSL VPN の統合を構成するには、ギャラリーから管理対象 SaaS アプリの一覧に FortiGate SSL VPN を追加する必要があります。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- Entra ID>のEnterprise apps>に移動し、新しいアプリケーションを選択します。

- [ギャラリーからの追加] セクションで、検索ボックスに「FortiGate SSL VPN」と入力します。

- 結果パネルで FortiGate SSL VPN を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細を確認します。

FortiGate SSL VPN の Microsoft Entra SSO の構成とテスト

B.Simon というテスト ユーザーを使用して、FortiGate SSL VPN に対する Microsoft Entra SSO を構成してテストします。 SSO を機能させるには、Microsoft Entra ユーザーと FortiGate SSL VPN の対応する SAML SSO ユーザー グループとの間にリンク関係を確立する必要があります。

FortiGate SSL VPN に対する Microsoft Entra SSO を構成してテストするには、次の手順を実行します。

- Microsoft Entra SSO を構成 して、ユーザーの機能を有効にします。

- Microsoft Entra テスト ユーザーを作成 して、Microsoft Entra のシングル サインオンをテストします。

- テスト ユーザーにアクセス権を付与 して、そのユーザーに対して Microsoft Entra シングル サインオンを有効にします。

- アプリケーション側で FortiGate SSL VPN SSO を構成します。

- ユーザーの Microsoft Entra 表現に対応する FortiGate SAML SSO ユーザー グループを作成します。

- SSO をテスト して、構成が機能することを確認します。

Microsoft Entra SSO の構成

Azure portal でこれらの手順を実行して、Microsoft Entra SSO を有効にします。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[管理] セクションで、[>>FortiGate SSL VPN アプリケーション統合ページに移動し、シングル サインオンを選択します。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

[SAML を使用した単一 Sign-On のセットアップ] ページで、[基本的な SAML 構成] の [編集] ボタンを選択して設定を編集します。

![[基本的な SAML 構成] ページを示すスクリーンショット。](media/fortigate-ssl-vpn-tutorial/saml-configuration.png)

[ SAML を使用した単一 Sign-On の設定 ] ページで、次の値を入力します。

a. [ 識別子 ] ボックスに、パターン

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/metadataに URL を入力します。b。 [ 応答 URL ] ボックスに、パターン

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/loginに URL を入力します。c. [ サインオン URL ] ボックスに、パターン

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/loginに URL を入力します。d. [ ログアウト URL ] ボックスに、パターン

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port><FQDN>/remote/saml/logoutに URL を入力します。注

これらの値は単なるパターンです。 FortiGate で構成されている実際の サインオン URL、 識別子、 応答 URL、 ログアウト URL を 使用する必要があります。 FortiGate のサポートでは、環境に適切な値を指定する必要があります。

FortiGate SSL VPN アプリケーションでは、特定の形式の SAML アサーションを使用するため、カスタム属性マッピングを構成に追加する必要があります。 次のスクリーンショットは、既定の属性の一覧を示しています。

![[属性と要求] セクションを示すスクリーンショット。](media/fortigate-ssl-vpn-tutorial/claims.png)

FortiGate SSL VPN に必要な要求を次の表に示します。 これらの要求の名前は、この記事の「 FortiGate の実行」コマンド ライン構成 セクションで使用されている名前と一致している必要があります。 名前は大文字と小文字が区別されます。

名前 ソース属性 ユーザー名 user.userprincipalname group ユーザー.グループ これらの主張を追加で作成するには:

a. [ユーザー属性と要求] の横にある [編集] を選択します。

b。 [ 新しい要求の追加] を選択します。

c. [名前] にユーザー名を入力します。

d. ソース属性の場合は、user.userprincipalname を選択します。

e. 保存 を選択します。

注

ユーザー属性と要求で 許可されるグループ要求は 1 つだけです。 グループ要求を追加するには、要求に既に存在する既存のグループ要求 user.groups [SecurityGroup] を 削除して、新しい要求を追加するか、既存の要求を [すべてのグループ] に編集します。

f. [ グループ要求の追加] を選択します。

g. [すべてのグループ] を選択します。

h. [ 詳細オプション] で、[ グループ要求の名前をカスタマイズする ] チェック ボックスをオンにします。

一. [名前] で、グループを入力します。

j. 保存 を選択します。

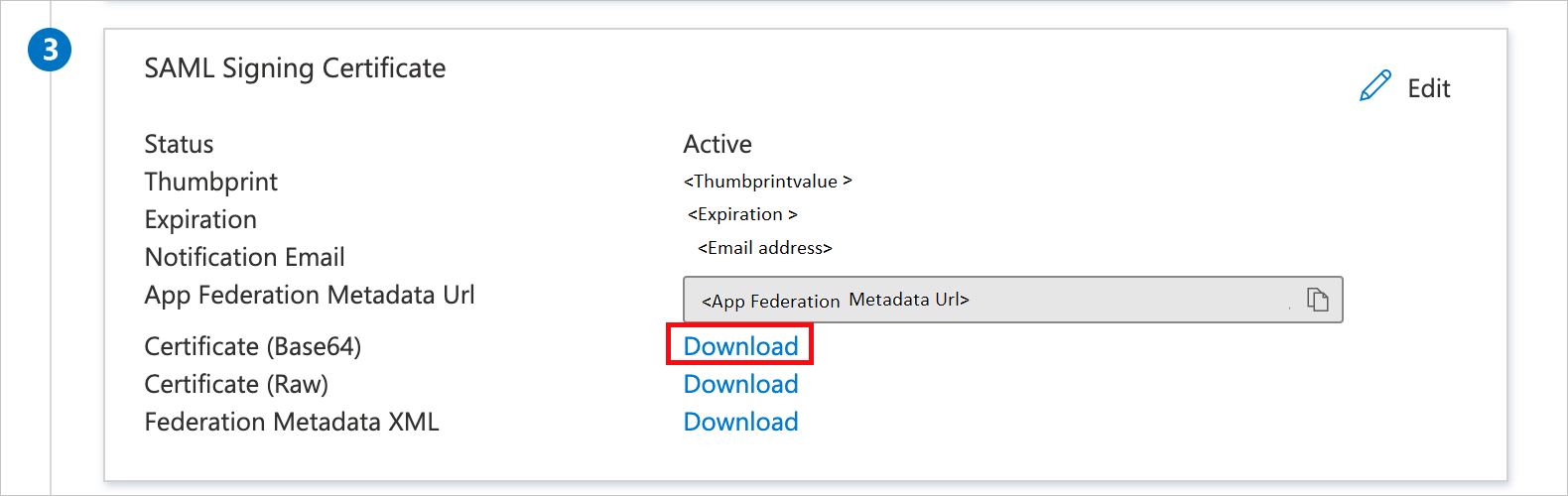

[SAML を使用した単一 Sign-On のセットアップ] ページの [SAML 署名証明書] セクションで、[証明書 (Base64)] の横にある [ダウンロード] リンクを選択して証明書をダウンロードし、コンピューターに保存します。

[ FortiGate SSL VPN のセットアップ ] セクションで、要件に基づいて適切な URL をコピーします。

Microsoft Entra テスト ユーザーを作成する

このセクションでは、B.Simon という名前のテスト ユーザーを作成します。

- Microsoft Entra 管理センターにユーザー管理者以上でサインインしてください。

- Entra ID>Users に移動します。

- 画面の上部で [新しいユーザー]>[新しいユーザーの作成] を選択します。

- [ユーザー] プロパティで、以下の手順を実行します。

- [ 表示名 ] フィールドに「

B.Simon」と入力します。 - [ユーザー プリンシパル名] フィールドに「username@companydomain.extension」と入力します。 たとえば、

B.Simon@contoso.comのようにします。 - [パスワードを表示] チェック ボックスをオンにし、 [パスワード] ボックスに表示された値を書き留めます。

- [Review + create](レビュー + 作成) を選択します。

- [ 表示名 ] フィールドに「

- を選択してを作成します。

テスト ユーザーへのアクセス権の付与

このセクションでは、B.Simon に FortiGate SSL VPN へのアクセスを許可することで、このユーザーがシングル サインオンを使用できるようにします。

- Entra ID>エンタープライズアプリケーションに移動します。

- アプリケーションの一覧で [ FortiGate SSL VPN] を選択します。

- アプリの概要ページの [ 管理 ] セクションで、[ ユーザーとグループ] を選択します。

- [ユーザー追加] を選択し、次に [割り当ての追加] ダイアログボックスで [ユーザーとグループ] を選択します。

- [ユーザーとグループ] ダイアログ ボックスで、[ユーザー] の一覧で [B.Simon] を選択し、画面の下部にある [選択] ボタンを選択します。

- SAML アサーション内にロール値が必要な場合、 [ロールの選択] ダイアログ ボックスで、一覧からユーザーに適したロールを選択します。 画面の下部にある [選択 ] ボタンを選択します。

- [割り当ての追加] ダイアログ ボックスで [割り当て] を選びます。

テスト ユーザーのセキュリティ グループを作成する

このセクションでは、テスト ユーザーの Microsoft Entra ID でセキュリティ グループを作成します。 FortiGate は、このセキュリティ グループを使用して、VPN 経由でユーザー ネットワーク アクセスを許可します。

- Microsoft Entra 管理センターで、 Entra ID>Groups>New グループに移動します。

- [新しいグループ] プロパティで、次の手順を実行します。

- [グループの種類] リストで [セキュリティ] を選択します。

- [ グループ名 ] ボックスに「 FortiGateAccess」と入力します。

- [ グループの説明 ] ボックスに、「 FortiGate VPN アクセスを許可するグループ」と入力します。

- Microsoft Entra ロールをグループ (プレビュー) 設定に割り当てることができる場合は、[いいえ] を選択します。

- [ メンバーシップの種類 ] ボックスで、[ 割り当て済み] を選択します。

- メンバーの下で、メンバーが選択されていないを選択します。

- [ユーザーとグループ] ダイアログ ボックスで、[ユーザー] リストから [B.Simon] を選択し、画面の下部にある [選択] ボタンを選択します。

- を選択してを作成します。

- Microsoft Entra ID の [グループ ] セクションに戻ったら、 FortiGate Access グループを見つけて 、オブジェクト ID をメモします。後で必要になります。

FortiGate SSL VPN SSO の構成

Base64 SAML 証明書を FortiGate アプライアンスにアップロードする

テナントで FortiGate アプリの SAML 構成を完了したら、Base64 でエンコードされた SAML 証明書をダウンロードしました。 この証明書を FortiGate アプライアンスにアップロードする必要があります。

- FortiGate アプライアンスの管理ポータルにサインインします。

- 左側のウィンドウで、[ システム] を選択します。

- [ システム] で [証明書] を選択 します。

- [Import](インポート)>[Remote Certificate](リモート証明書) の順に選択します。

- Azure テナントの FortiGate アプリデプロイからダウンロードした証明書を参照して選択し、[ OK] を選択します。

証明書がアップロードされたら、 System>Certificates>Remote Certificate の名前を書き留めます。 既定では、REMOTE_Cert_N という名前で、 N は整数値です。

FortiGate コマンド ライン構成の完了

FortiOS 7.0 以降は GUI から SSO を構成できますが、CLI 構成はすべてのバージョンに適用されるため、ここに示します。

これらの手順を完了するには、前に記録した値が必要です。

| FortiGate SAML CLI の設定 | 同等の Azure 構成 |

|---|---|

SP エンティティ ID (entity-id) |

識別子 (エンティティ ID) |

SP シングル サインオン URL (single-sign-on-url) |

応答 URL (Assertion Consumer Service URL) |

SP シングル サインアウト URL (single-logout-url) |

サインアウト URL |

IdP エンティティ ID (idp-entity-id) |

Microsoft Entra 識別子 |

IdP シングル サインオン URL (idp-single-sign-on-url) |

Azure サインイン URL |

IdP シングル サインアウト URL (idp-single-logout-url) |

Azure サインアウト URL |

IdP 証明書 (idp-cert) |

Base64 SAML 証明書名 (REMOTE_Cert_N) |

ユーザー名属性 (user-name) |

ユーザー名 |

グループ名属性 (group-name) |

group |

注

基本的な SAML 構成の下のサインオン URL は、FortiGate 構成では使用されません。 これは、SP によって開始されるシングル サインオンをトリガーして、ユーザーを SSL VPN ポータル ページにリダイレクトするために使用されます。

FortiGate アプライアンスへの SSH セッションを確立し、FortiGate 管理者アカウントでサインインします。

これらのコマンドを実行し、

<values>を前に収集した情報に置き換える:config user saml edit azure set cert <FortiGate VPN Server Certificate Name> set entity-id < Identifier (Entity ID)Entity ID> set single-sign-on-url < Reply URL Reply URL> set single-logout-url <Logout URL> set idp-entity-id <Azure AD Identifier> set idp-single-sign-on-url <Azure Login URL> set idp-single-logout-url <Azure Logout URL> set idp-cert <Base64 SAML Certificate Name> set user-name username set group-name group next end

グループの照合用に FortiGate を構成する

このセクションでは、テスト ユーザーを含むセキュリティ グループのオブジェクト ID を認識するように FortiGate を構成します。 この構成により、FortiGate はグループ メンバーシップに基づいてアクセスの決定を行うことができます。

これらの手順を完了するには、この記事で前に作成した FortiGateAccess セキュリティ グループのオブジェクト ID が必要です。

FortiGate アプライアンスへの SSH セッションを確立し、FortiGate 管理者アカウントでサインインします。

これらのコマンドを実行します。

config user group edit FortiGateAccess set member azure config match edit 1 set server-name azure set group-name <Object Id> next end next end

FortiGate VPN ポータルとファイアウォール ポリシーを作成する

このセクションでは、この記事で前に作成した FortiGateAccess セキュリティ グループへのアクセスを許可する FortiGate VPN ポータルとファイアウォール ポリシーを構成します。

手順については、「 SAML IdP として機能する Microsoft Entra ID を使用した SSL VPN の SAML SSO サインインの構成」を参照してください。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

Azure SSO 構成の手順 5) で、アプリでシングル サインオンをテストする場合には、[テスト] ボタンを選択します。 このオプションは、サインイン フローを開始できる FortiGate VPN のサインオン URL にリダイレクトします。

FortiGate VPN のサインオン URL に直接移動し、そこからサインイン フローを開始します。

Microsoft マイ アプリを使用できます。 マイ アプリで [FortiGate VPN] タイルを選択すると、このオプションは FortiGate VPN のサインオン URL にリダイレクトされます。 マイ アプリの詳細については、マイ アプリの概要に関するページを参照してください。

関連コンテンツ

FortiGate VPN を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用できます。 セッション制御は条件付きアクセスから拡張されます。 Microsoft Defender for Cloud Appsでセッション制御を適用する方法について説明します。