この記事では、Microsoft Entra SAML と GitHub Enterprise Cloud - Enterprise アカウントの統合を設定する方法について説明します。 GitHub Enterprise Cloud - Enterprise アカウントを Microsoft Entra ID と統合すると、次のことができます。

- GitHub Enterprise アカウントと Enterprise アカウント内の任意の組織にアクセスできるユーザーを Microsoft Entra ID で制御する。

[前提条件]

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 アカウントをまだお持ちでない場合は、 無料でアカウントを作成できます。

- 次のいずれかのロール:

- GitHub Enterprise アカウント。

- エンタープライズ アカウント所有者である GitHub ユーザー アカウント。

シナリオの説明

この記事では、GitHub Enterprise アカウントの SAML 統合を構成し、エンタープライズ アカウント所有者とエンタープライズ/組織メンバーの認証とアクセスをテストします。

注

GitHub Enterprise Cloud - Enterprise Account アプリケーションでは、 SCIM プロビジョニングの自動有効化はサポートされていません。 GitHub Enterprise Cloud 環境のプロビジョニングを設定する必要がある場合は、SAML を組織レベルで構成し、GitHub Enterprise Cloud - Organization Microsoft Entra アプリケーションを代わりに使用する必要があります。

Enterprise Managed Users (EMU) が有効になっている企業に対して SAML と SCIM プロビジョニング統合を設定する場合は、SAML/プロビジョニング統合に microsoft Entra アプリケーションをGitHub Enterprise Managed Userするか、OIDC/プロビジョニング統合用の GitHub Enterprise Managed User (OIDC) Microsoft Entra アプリケーションを使用する必要があります。

- GitHub Enterprise Cloud - Enterprise Account では、SP開始SSOとIDP開始SSOがサポートされています。

ギャラリーからの GitHub Enterprise Cloud - Enterprise Account の追加

Microsoft Entra ID への GitHub Enterprise Cloud - Enterprise アカウントの統合を構成するには、ギャラリーからマネージド SaaS アプリの一覧に GitHub Enterprise Cloud - Enterprise アカウントを追加する必要があります。

- Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

- Entra ID>エンタープライズアプリ>新しいアプリケーションを開きます。

- [ギャラリーから追加する] セクションで、検索ボックスに「GitHub Enterprise Cloud - Enterprise Account」と入力します。

- 結果パネルから GitHub Enterprise Cloud - Enterprise Account を 選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細を確認します。

GitHub Enterprise Cloud - Enterprise アカウントの Microsoft Entra SSO の構成とテスト

B.Simon というテスト ユーザーを使用して、GitHub Enterprise Cloud - Enterprise Account に対する Microsoft Entra SSO を構成してテストします。 SSO が機能するには、Microsoft Entra ユーザーと GitHub Enterprise Cloud - Enterprise アカウントの関連ユーザーとの間にリンク関係を確立する必要があります。

GitHub Enterprise Cloud - Enterprise アカウントに対して Microsoft Entra SSO を構成してテストするには、次の手順を実行します。

-

Microsoft Entra SSO を構成 する - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーの作成 - B.Simon で Microsoft Entra のシングル サインオンをテストします。

-

Microsoft Entra ユーザーとテスト ユーザー アカウントを GitHub アプリに割り当てます 。ユーザー アカウントとテスト ユーザー

B.Simonが Microsoft Entra シングル サインオンを使用できるようにします。

-

エンタープライズ アカウントとその組織の SAML を有効にしてテスト します。アプリケーション側でシングル サインオン設定を構成します。

- 別のエンタープライズ アカウント所有者または組織メンバー アカウントに対する SSO をテスト して、構成が機能するかどうかを確認します。

Microsoft Entra SSO の構成

Microsoft Entra SSO を有効にするには、次の手順に従います。

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

Entra ID>Enterprise アプリ>GitHub Enterprise Cloud - Enterprise Account>シングルサインオンに移動します。

[ シングル サインオン方法の選択 ] ページで、[SAML] を選択 します。

[ SAML でのシングル サインオンの設定 ] ページで、[ 基本的な SAML 構成 ] の鉛筆アイコンを選択して設定を編集します。

[ 基本的な SAML 構成] セクションで、次の手順を実行します。

a [ 識別子 (エンティティ ID)] テキスト ボックスに、次のパターンを使用して URL を入力します。

https://github.com/enterprises/<ENTERPRISE-SLUG>b。 [ 応答 URL ] テキスト ボックスに、次のパターンを使用して URL を入力します。

https://github.com/enterprises/<ENTERPRISE-SLUG>/saml/consumeSP 開始モードでアプリケーションを構成する場合は、次の手順を実行します。

[ サインオン URL ] テキスト ボックスに、次のパターンを使用して URL を入力します。

https://github.com/enterprises/<ENTERPRISE-SLUG>/sso注

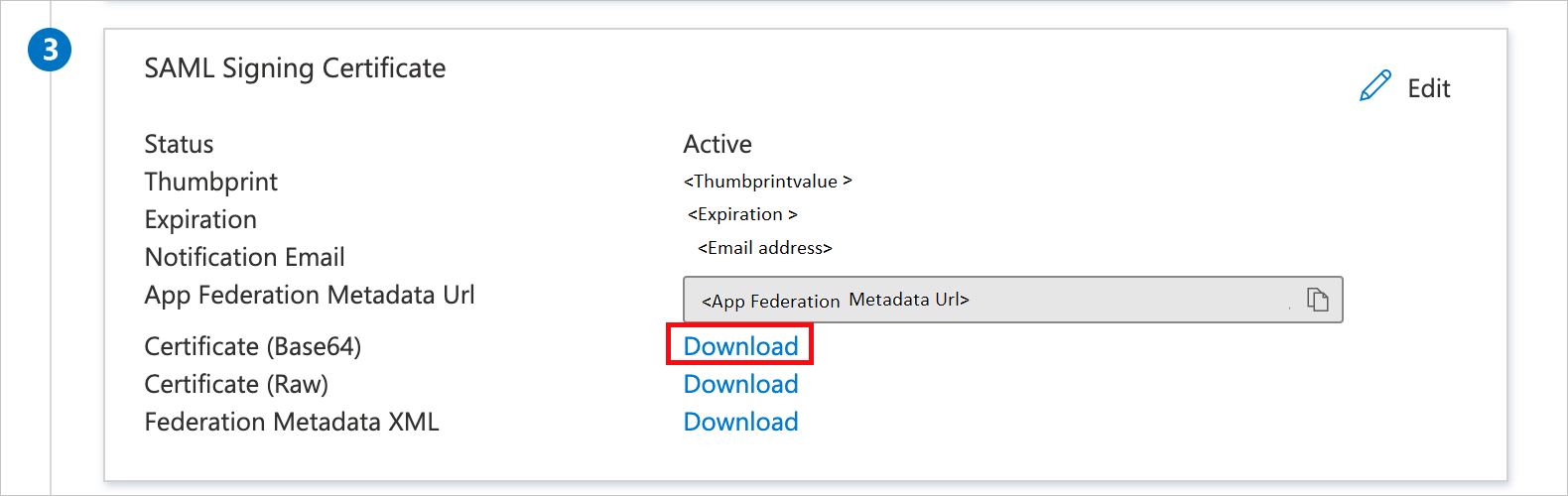

<ENTERPRISE-SLUG>は、GitHub Enterprise Account の実際の名前に置き換えます。[ SAML でのシングル サインオンの設定 ] ページの [ SAML 署名証明書 ] セクションで、 証明書 (Base64) を探し、[ ダウンロード ] を選択して証明書をダウンロードし、コンピューターに保存します。

[ GitHub Enterprise Cloud - Enterprise Account のセットアップ ] セクションで、要件に基づいて適切な URL をコピーします。

Microsoft Entra テスト ユーザーを作成する

このセクションでは、Azure portal で B.Simon というテスト ユーザーを作成します。

- Microsoft Entra 管理センターに、少なくともユーザー管理者としてサインインします。

- Entra ID>Users に移動します。

- 画面の上部にある [ 新しいユーザー>新しいユーザーの作成] を選択します。

-

ユーザーのプロパティで、次の手順に従います。

- [ 表示名 ] フィールドに「

B.Simon」と入力します。 - [ ユーザー プリンシパル名 ] フィールドに、 username@companydomain.extensionを入力します。 たとえば、

B.Simon@contoso.comのようにします。 - [ パスワードの表示 ] チェック ボックスをオンにし、[ パスワード ] ボックスに表示される値を書き留めます。

- [ 確認と作成] を選択します。

- [ 表示名 ] フィールドに「

- 作成を選択します。

GitHub アプリへの Microsoft Entra ユーザーとテスト ユーザー アカウントの割り当て

このセクションでは、GitHub Enterprise Cloud - Enterprise アカウントへのアクセスを許可することで、 B.Simon とユーザー アカウントで Azure シングル サインオンを使用できるようにします。

- Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

- Entra ID>Enterprise アプリ>GitHub Enterprise Cloud - Enterprise アカウントに移動する。

- アプリの概要ページで、[ 管理 ] セクションを見つけて、[ ユーザーとグループ] を選択します。

- [ユーザーの追加] を選択し、[割り当ての追加] ダイアログで [ユーザーとグループ] を選択します。

- [ ユーザーとグループ ] ダイアログで、[ユーザー] リストから B.Simon とユーザー アカウントを選択し、画面の下部にある [選択 ] ボタンを選択します。

- ユーザーにロールが割り当てられる予定の場合は、[ ロールの選択 ] ドロップダウンから選択できます。 このアプリに対してロールが設定されていない場合は、"既定のアクセス" ロールが選択されていることがわかります。

- [ 割り当ての追加 ] ダイアログで、[ 割り当て ] ボタンを選択します。

Enterprise Account とその組織の SAML の有効化とテスト

GitHub Enterprise Cloud - Enterprise アカウント側でシングル サインオンを構成するには、この GitHub ドキュメントに記載されている手順に従います。

- エンタープライズ アカウント所有者のユーザー アカウントで GitHub.com にサインインします。

- アプリの

Login URLフィールドの値をコピーし、GitHub Enterprise Account の SAML 設定のSign on URLフィールドに貼り付けます。 - アプリの

Azure AD Identifierフィールドの値をコピーし、GitHub Enterprise Account の SAML 設定のIssuerフィールドに貼り付けます。 - 上記の手順で Azure portal からダウンロードした 証明書 (Base64) ファイルの内容をコピーし、GitHub Enterprise Account SAML 設定の適切なフィールドに貼り付けます。

-

Test SAML configurationを選択し、GitHub Enterprise アカウントから Microsoft Entra ID に正常に認証できることを確認します。 - テストが成功したら、設定を保存します。

- GitHub エンタープライズ アカウントから初めて SAML を使用して認証した後、GitHub エンタープライズ アカウントに リンクされた外部 ID が 作成され、サインインした GitHub ユーザー アカウントが Microsoft Entra ユーザー アカウントに関連付けられます。

GitHub Enterprise Account に対して SAML SSO を有効にすると、その Enterprise Account によって所有されているすべての組織に対して SAML SSO が既定で有効になります。 すべてのメンバーは、メンバーである組織にアクセスするために SAML SSO を使用して認証する必要があります。エンタープライズ所有者は、エンタープライズ アカウントにアクセスするときに SAML SSO を使用して認証する必要があります。

別の Enterprise Account オーナーまたは組織メンバー アカウントを使用した SSO のテスト

GitHub Enterprise アカウントに対して SAML 統合を設定すると (これは Enterprise アカウント内の GitHub 組織にも適用されます)、Microsoft Entra ID 内でアプリに割り当てられている他の Enterprise アカウント所有者は、GitHub Enterprise アカウントの URL (https://github.com/enterprises/<enterprise account>) に移動し、SAML を介して認証し、GitHub Enterprise アカウントのポリシーと設定にアクセスできます。

エンタープライズ アカウント内の組織の組織所有者は、 GitHub 組織に参加するようにユーザーを招待できる必要があります。 組織所有者アカウントを使用して GitHub.com にサインインし、記事内の手順に従って B.Simon を組織に招待します。 まだ存在しない場合は、 B.Simon 用に GitHub ユーザー アカウントを作成する必要があります。

B.Simon テスト ユーザー アカウントを使用して、Enterprise Account で GitHub 組織のアクセスをテストするには:

- Enterprise Account 内の組織に

B.Simonを組織所有者として招待します。 -

B.Simonの Microsoft Entra ユーザー アカウントにリンクするユーザー アカウントを使用して、GitHub.com にサインインします。 -

B.Simonユーザー アカウントを使って Microsoft Entra ID にサインインします。 - GitHub 組織に移動します。 SAML を介して認証するよう求めるメッセージがユーザーに表示されます。 SAML 認証が成功すると、

B.Simonは組織のリソースにアクセスできるようになります。

関連コンテンツ

GitHub Enterprise Cloud - Enterprise Account を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用することができます。 セッション制御は条件付きアクセスから拡張されます。 Microsoft Defender for Cloud Apps でセッション制御を適用する方法について説明します。