この記事では、Google Cloud / G Suite Connector by Microsoft と Microsoft Entra ID を統合する方法について説明します。 Google Cloud/G Suite Connector by Microsoft を Microsoft Entra ID を統合すると、次のことができます。

- Google Cloud/G Suite Connector by Microsoft にアクセスできるユーザーを Microsoft Entra ID で制御する。

- ユーザーが自分の Microsoft Entra アカウントを使って Google Cloud/G Suite Connector by Microsoft に自動的にサインインできるようにする。

- 1 つの場所でアカウントを管理します。

前提条件

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 アカウントをまだお持ちでない場合は、 無料でアカウントを作成できます。

- 次のいずれかのロール:

- Google Cloud / G Suite Connector by Microsoft でのシングル サインオン (SSO) が有効なサブスクリプション。

- Google Apps サブスクリプションまたは Google Cloud Platform サブスクリプション

注意

この記事の手順をテストするために、運用環境を使用することはお勧めしません。 このドキュメントは、新しいユーザー シングル サインオン エクスペリエンスを使用して作成されました。 まだ古いものを使用している場合、セットアップは異なります。 G-Suite アプリケーションのシングル サインオン設定で、新しいエクスペリエンスを有効にすることができます。 Microsoft Entra ID>Enterprise アプリケーションに移動し、Google Cloud / G Suite Connector by Microsoft を選択し、[シングル サインオン] を選択して、[新しいエクスペリエンスを試す] を選択します。

この記事の手順をテストするには、次の推奨事項に従う必要があります。

- 運用環境は、必要な場合を除き、使用しないでください。

- サブスクリプションをお持ちでない場合は、 無料アカウントを取得できます。

最近の変更

Google からの最近の更新により、ユーザー グループをサードパーティの SSO プロファイルに追加できるようになりました。 これにより、SSO 設定の割り当てをより細かく制御できます。 SSO プロファイルの割り当てを作成できるようになりました。これにより、会社全体を一度に移動するのではなく、段階的にユーザーを移行できます。 この領域では、エンティティ ID と ACS URL を含む SP の詳細が表示されます。ここでは、応答とエンティティのために Azure Apps に追加する必要があります。

よく寄せられる質問

Q: この統合は、Google Cloud Platform SSO と Microsoft Entra ID の統合をサポートしていますか?

A:はい。 Google Cloud Platform と Google Apps は同じ認証プラットフォームを共有します。 そのため、GCP の統合を実行するには、Google Apps で SSO を構成する必要があります。

Q: Chromebook やその他の Chrome デバイスは Microsoft Entra シングル サインオンと互換性がありますか?

A: はい。ユーザーは Microsoft Entra の資格情報を使用して、Chromebook デバイスにサインインすることができます。 ユーザーが資格情報の入力を 2 回求められる理由については、 この Google Cloud/G Suite Connector by Microsoft サポート記事 を参照してください。

Q: シングル サインオンを有効にした場合、ユーザーは Microsoft Entra の資格情報を使用して、Google Classroom、GMail、Google Drive、YouTube などの Google 製品にサインインできるようになりますか?

A: はい。組織で有効または無効にする Google Cloud/G Suite Connector by Microsoft の選択に応じて異なります。

Q: Microsoft ユーザーが Google Cloud/G Suite Connector のサブセットに対してのみシングル サインオンを有効にすることはできますか?

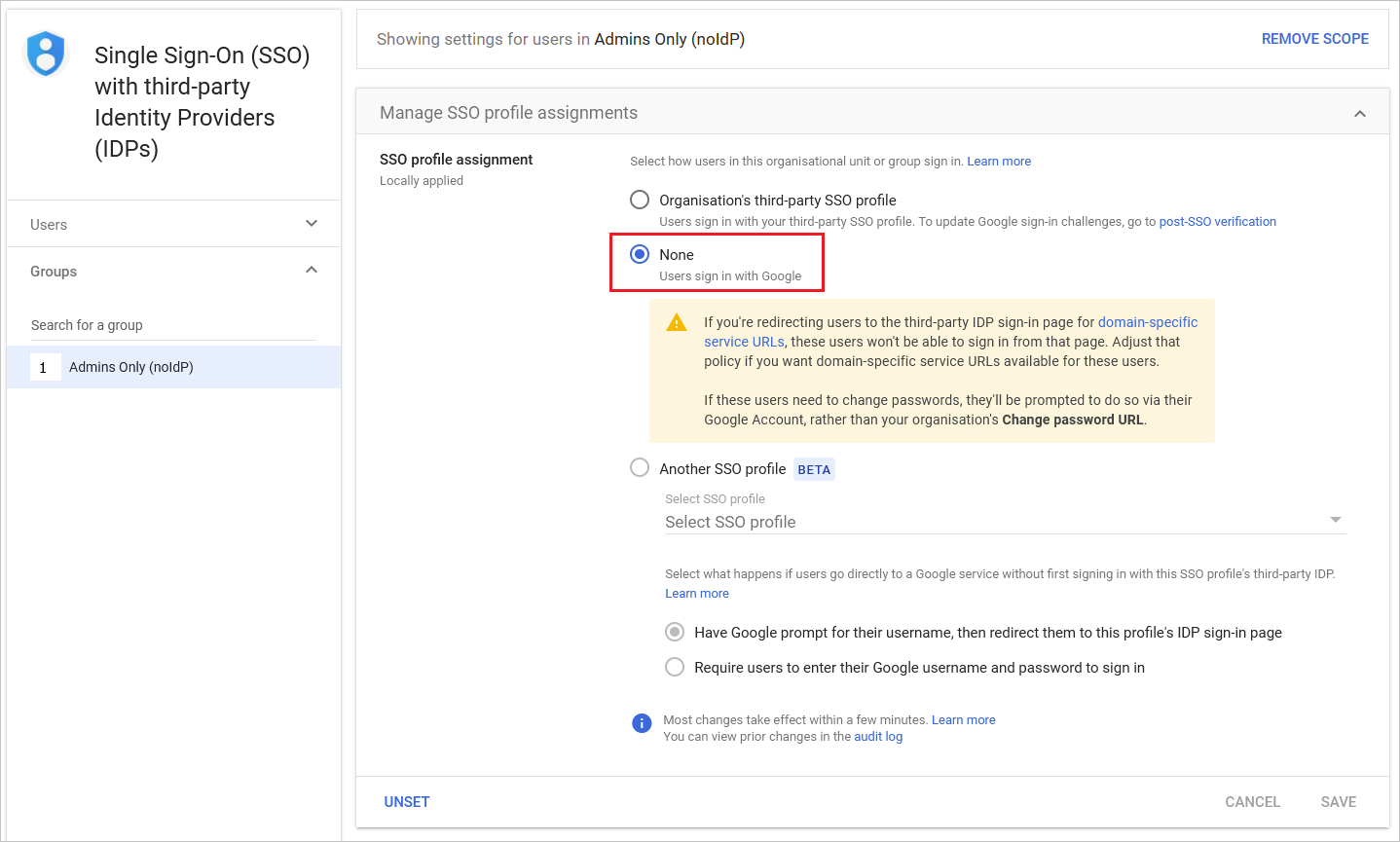

A: はい。SSO プロファイルは、Google Workspace のユーザー、組織単位、またはグループごとに選択できます。

Google Workspace グループの SSO プロファイルを "none" として選択します。 これにより、この (Google Workspace グループ) のメンバーがサインインのために Microsoft Entra ID にリダイレクトされなくなります。

Q: ユーザーが Windows 経由でサインインしている場合、ユーザーはパスワードの入力を求められることなく、Microsoft によって Google Cloud/G Suite Connector に対して自動的に認証されますか?

A:このシナリオを有効にするには、2 つのオプションがあります。 まず、ユーザーは Microsoft Entra 参加を使用して Windows 10 デバイスにサインインできます。 または、Active Directory フェデレーション サービス (AD FS) 展開を介して Microsoft Entra ID へのシングル サインオンが有効になっているオンプレミスの Active Directory にドメイン参加している Windows デバイスにユーザーがサインインすることもできます。 どちらのオプションでも、Microsoft Entra ID と Google Cloud / G Suite Connector by Microsoft の間でシングル サインオンを有効にするには、次の記事の手順を実行する必要があります。

Q: "無効な電子メール" エラー メッセージが表示された場合はどうすればよいですか?

A:このセットアップでは、ユーザーがサインインできるにはメール属性が必要です。 この属性は手動では設定できません。

メール属性は、有効な Exchange ライセンスを持つユーザーに自動的に設定されます。 ユーザーが電子メールを有効にしていない場合は、アプリケーションがアクセス権を付与するためにこの属性を取得する必要がある場合に、このエラーを受け取ります。

管理者アカウントで portal.office.com に移動し、管理センター、課金、サブスクリプションを選択し、Microsoft 365 サブスクリプションを選択し、[ユーザーへの割り当て] を選択し、サブスクリプションを確認するユーザーを選択し、右側のウィンドウで [ライセンスの編集] を選択します。

Microsoft 365 ライセンスの割り当てが適用されるまでに数分かかる場合があります。 その後、user.mail 属性が自動的に設定され、問題を解決する必要があります。

シナリオの説明

この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。

Google Cloud / G Suite Connector by Microsoft では、 SP Initiated SSO がサポートされています。

Google Cloud / G Suite Connector by Microsoft では、 自動 ユーザー プロビジョニングがサポートされています。

ギャラリーから Google Cloud / G Suite Connector by Microsoft を追加する

Microsoft Entra ID への Google Cloud / G Suite Connector by Microsoft の統合を構成するには、ギャラリーから管理対象 SaaS アプリの一覧に Google Cloud / G Suite Connector by Microsoft を追加する必要があります。

- Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

- Entra ID>エンタープライズ アプリ>新しいアプリケーションを参照してください。

- [ギャラリーからの追加] セクションで、検索ボックスに「Google Cloud/ G Suite Connector by Microsoft」と入力します。

- 結果パネルから Google Cloud/ G Suite Connector by Microsoft を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細を確認します。

Google Cloud / G Suite Connector by Microsoft に対する Microsoft Entra シングル サインオンの構成とテスト

B.Simon というテスト ユーザーを使用して、Google Cloud/ G Suite Connector by Microsoft に対する Microsoft Entra SSO を構成してテストします。 SSO が機能するには、Microsoft Entra ユーザーと Google Cloud/G Suite Connector by Microsoft の関連ユーザーとの間にリンク関係を確立する必要があります。

Google Cloud/G Suite Connector by Microsoft に対する Microsoft Entra SSO を構成してテストするには、次の手順を行います。

-

Microsoft Entra SSO を構成 する - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーの作成 - B.Simon で Microsoft Entra のシングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

-

Google Cloud/G Suite Connector by Microsoft SSO を構成する - アプリケーション側でシングル サインオン設定を構成します。

- Microsoft テストユーザー用 Google Cloud/G Suite Connector の作成 - Microsoft の Google Cloud/G Suite Connector で B.Simon に対応するユーザーを作成し、それを Microsoft Entra の B.Simon にリンクします。

- SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO の構成

次の手順に従って Microsoft Entra SSO を有効にします。

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

Entra ID>Enterprise apps>Google Cloud / G Suite Connector by Microsoft>シングルサインオンに移動します。

[ シングル サインオン方法の選択 ] ページで、[SAML] を選択 します。

[ SAML でのシングル サインオンの設定 ] ページで、[ 基本的な SAML 構成 ] の鉛筆アイコンを選択して設定を編集します。

Gmail 用に構成する場合は、[基本的な SAML 構成] セクションで、次の手順を実行します。

ある。 [ 識別子 ] ボックスに、次のいずれかのパターンを使用して URL を入力します。

識別子 google.com/a/<yourdomain.com>google.comhttps://google.comhttps://google.com/a/<yourdomain.com>b。 [ 応答 URL ] ボックスに、次のいずれかのパターンを使用して URL を入力します。

応答 URL https://www.google.comhttps://www.google.com/a/<yourdomain.com>c. [ サインオン URL ] ボックスに、次のパターンを使用して URL を入力します。

https://www.google.com/a/<yourdomain.com>/ServiceLogin?continue=https://mail.google.com[ 基本的な SAML 構成] セクションで、 Google Cloud Platform 用に構成する場合は、次の手順を実行します。

ある。 [ 識別子 ] ボックスに、次のいずれかのパターンを使用して URL を入力します。

識別子 google.com/a/<yourdomain.com>google.comhttps://google.comhttps://google.com/a/<yourdomain.com>b。 [ 応答 URL ] ボックスに、次のいずれかのパターンを使用して URL を入力します。

応答 URL https://www.google.com/acshttps://www.google.com/a/<yourdomain.com>/acsc. [ サインオン URL ] ボックスに、次のパターンを使用して URL を入力します。

https://www.google.com/a/<yourdomain.com>/ServiceLogin?continue=https://console.cloud.google.com注意

これらの値は実際の値ではありません。 実際の識別子、応答 URL、サインオン URL でこれらの値を更新します。 Google Cloud / G Suite Connector by Microsoft では、シングル サインオン構成ではエンティティ ID/識別子の値が提供されないため、 ドメイン固有の発行者 オプションをオフにすると、[識別子] の値が

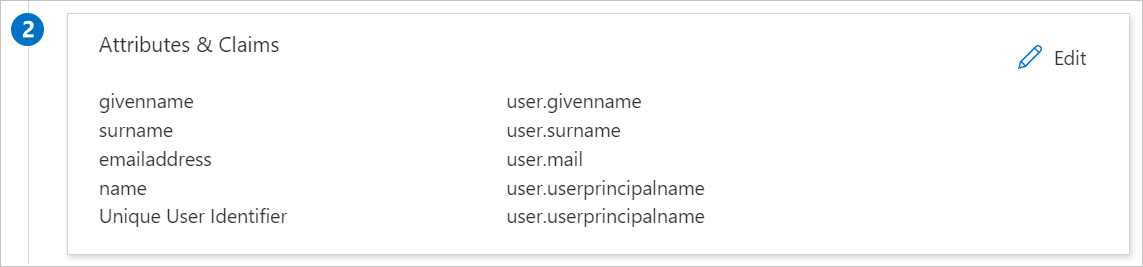

google.com。 ドメイン固有の発行者オプションをオンにすると、google.com/a/<yourdomainname.com>。 ドメイン固有の発行者オプションをオンまたはオフにするには、記事の後半で説明する「Google Cloud/ G Suite Connector by Microsoft SSO の構成」セクションに移動する必要があります。 詳細については、 Google Cloud/G Suite Connector by Microsoft クライアント サポート チームにお問い合わせください。Google Cloud / G Suite Connector by Microsoft アプリケーションでは、特定の形式の SAML アサーションが求められます。そのため、カスタム属性マッピングを SAML トークン属性構成に追加する必要があります。 次のスクリーンショットはその例です。 一意のユーザー識別子の既定値は user.userprincipalname ですが、Google Cloud / G Suite Connector by Microsoft では、これがユーザーのメール アドレスにマップされることを想定しています。 そのため、リストから user.mail 属性を使用するか、組織の構成に基づいて適切な属性値を使用できます。

注意

SAML 応答に Surname 属性に標準以外の ASCII 文字が含まれていないことを確認します。

[ SAML でのシングル サインオンの設定 ] ページの [ SAML 署名証明書 ] セクションで、 証明書 (Base64) を探し、[ ダウンロード ] を選択して証明書をダウンロードし、コンピューターに保存します。

![証書 [証明書のダウンロード] リンクを示すスクリーンショット。](common/certificatebase64.png)

[ Google Cloud/ G Suite Connector by Microsoft のセットアップ ] セクションで、要件に基づいて適切な URL をコピーします。

注意

アプリに一覧表示されている既定のログアウト URL が正しくありません。 正しい URL は

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0です

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

Google Cloud / G Suite Connector by Microsoft SSO を構成する

ブラウザーで新しいタブを開き、管理者アカウントを使用して Google Cloud/ G Suite Connector by Microsoft Admin Console にサインインします。

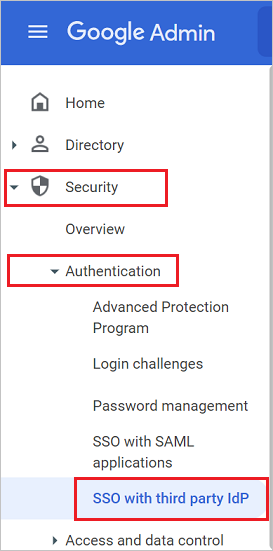

メニュー -> セキュリティ -> Authentication -> SSO with third party IDP に移動します。

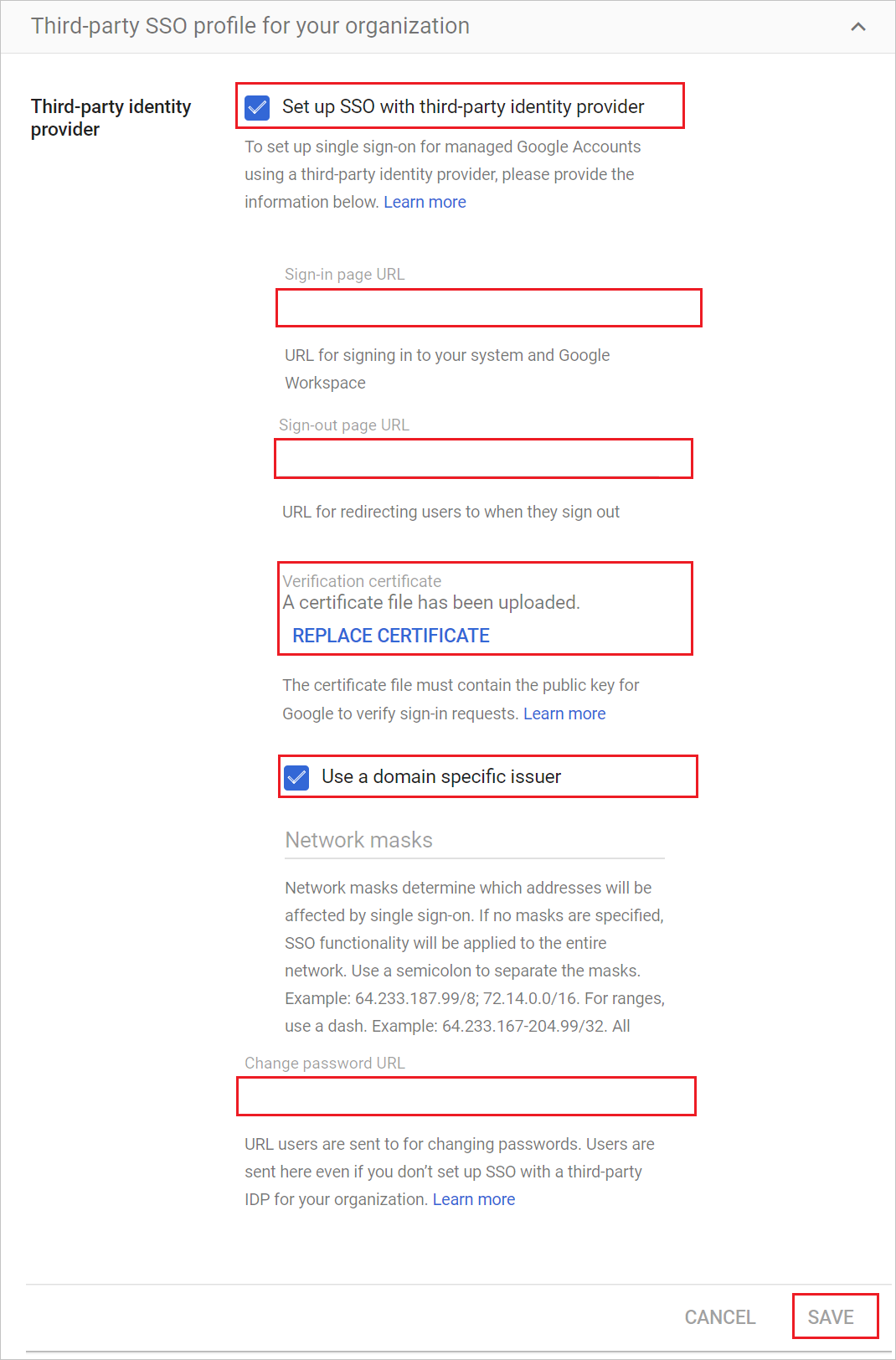

組織の [ サード パーティの SSO プロファイル ] タブで、次の構成変更を行います。

ある。 組織の SSO プロファイルを有効にします。

b。 Google Cloud/ G Suite Connector by Microsoft の [サインイン ページ URL ] フィールドに、 ログイン URL の値を貼り付けます。

c. Google Cloud/ G Suite Connector by Microsoft の [サインアウト ページ URL ] フィールドに、 ログアウト URL の値を貼り付けます。

d. Google Cloud / G Suite Connector by Microsoft で、 確認証明書として、以前にダウンロードした証明書をアップロードします。

え [Microsoft Entra ID] の上記の [基本的な SAML 構成] セクションに記載されている注意事項に従って、[ドメイン固有の発行者を使用する] オプションをオンまたはオフにします。

f. Google Cloud/ G Suite Connector by Microsoft の [ パスワード URL の変更 ] フィールドに、次のように値を入力します。

https://mysignins.microsoft.com/security-info/password/changeジー [保存] を選択します。

Google Cloud / G Suite Connector by Microsoft のテスト ユーザーを作成する

このセクションの目的は、 Google Cloud / G Suite Connector by Microsoft で B.Simon というユーザーを作成することです。 Google Cloud / G Suite Connector by Microsoft で手動で作成されたユーザーは、Microsoft 365 のログイン資格情報を使用してサインインできるようになります。

Google Cloud / G Suite Connector by Microsoft は、自動ユーザー プロビジョニングもサポートします。 自動ユーザー プロビジョニングを構成するには、まず、 自動ユーザー プロビジョニング用に Google Cloud/ G Suite Connector by Microsoft を構成する必要があります。

注意

シングル サインオンをテストする前に Microsoft Entra ID でのプロビジョニングが有効にされていない場合は、既に Google Cloud / G Suite Connector by Microsoft にユーザーが存在していることを確認してください。

注意

ユーザーを手動で作成する必要がある場合は、 Google サポート チームにお問い合わせください。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

[ このアプリケーションをテストする] を選択すると、ログイン フローを開始できる Google Cloud/G Suite Connector by Microsoft のサインオン URL にリダイレクトされます。

Google Cloud / G Suite Connector by Microsoft のサインオン URL に直接移動し、そこからログイン フローを開始します。

Microsoft マイ アプリを使用することができます。 マイ アプリで [Google Cloud/ G Suite Connector by Microsoft] タイルを選択すると、このオプションは Google Cloud/ G Suite Connector by Microsoft のサインオン URL にリダイレクトされます。 マイ アプリの詳細については、「マイ アプリの 概要」を参照してください。

関連コンテンツ

Google Cloud /G Suite Connector by Microsoft を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用することができます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を適用する方法について説明します。