この記事では、JIRA SAML SSO by Microsoft と Microsoft Entra ID を統合する方法について説明します。 JIRA SAML SSO by Microsoft と Microsoft Entra ID を統合すると、次のことができます。

- JIRA SAML SSO by Microsoft にアクセスできるユーザーを Microsoft Entra ID で制御できます。

- ユーザーが自分の Microsoft Entra アカウントを使用して JIRA SAML SSO by Microsoft に自動的にサインインできるように設定できます。

- 1 つの場所でアカウントを管理します。

説明

Microsoft Entra アカウントを Atlassian JIRA サーバーで使用して、シングル サインオンを有効にします。 これにより、組織のすべてのユーザーが、Microsoft Entra の資格情報を使用して JIRA アプリケーションにサインインできます。 このプラグインは、フェデレーションに SAML 2.0 を使用します。

前提条件

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 アカウントをまだお持ちでない場合は、 無料でアカウントを作成できます。

- 次のいずれかのロール:

- JIRA Core および Software 7.0 から 10.5.1、または JIRA Service Desk 3.0 から 5.12.22 を Windows 64 ビット バージョンにインストールして構成する必要があります。

- JIRA サーバーで HTTPS が有効になっている。

- JIRA プラグインのサポートされているバージョンは下記のセクションに記されています。

- JIRA サーバーが認証のためにインターネット、特に Microsoft Entra ログイン ページにアクセスでき、Microsoft Entra ID からトークンを受け取れること。

- 管理者の資格情報が JIRA で設定されている。

- WebSudo が JIRA で無効になっている。

- テスト ユーザーが JIRA サーバー アプリケーションで作成されている。

注

この記事の手順をテストするために、JIRA の運用環境を使用することはお勧めしません。 最初にアプリケーションの開発環境またはステージング環境で統合をテストし、そのあとに運用環境を使用してください。

開始するには、次が必要です。

- 必要な場合を除き、運用環境を使用しないでください。

- Microsoft による JIRA SAML SSO シングル サインオン (SSO) が有効化されたサブスクリプション。

注

この統合は、Microsoft Entra 米国政府クラウド環境から利用することもできます。 このアプリケーションは、Microsoft Entra 米国政府クラウドのアプリケーション ギャラリーにあり、パブリック クラウドの場合と同じように構成できます。

サポートされている JIRA のバージョン

- JIRA Core とソフトウェア: 7.0 から 10.5.1。

- JIRA Service Desk 3.0 から 5.12.22。

- JIRA は 5.2 もサポートします。 詳細については、 JIRA 5.2 の Microsoft Entra シングル サインオンを選択してください。

注

JIRA プラグインは、Ubuntu Version 16.04 と Linux でも動作することに注意してください。

Microsoft SSO プラグイン

シナリオの説明

この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。

- JIRA SAML SSO by Microsoft では、 SP Initiated SSO がサポートされています。

Microsoft による JIRA SAML SSO をギャラリーから追加

Microsoft Entra ID への JIRA SAML SSO by Microsoft の統合を構成するには、ギャラリーから管理対象 SaaS アプリの一覧に JIRA SAML SSO by Microsoft を追加する必要があります。

- Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

- Entra ID>Enterprise apps>新しいアプリケーションに移動します。

- [ギャラリーからの追加] セクションで、検索ボックスに「JIRA SAML SSO by Microsoft」と入力します。

- 結果パネルから JIRA SAML SSO by Microsoft を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細を確認します。

JIRA SAML SSO by Microsoft の Microsoft Entra SSO の構成とテスト

B.Simon というテスト ユーザーを使用して、JIRA SAML SSO by Microsoft に対する Microsoft Entra SSO を構成してテストします。 SSO を機能させるために、Microsoft Entra ユーザーと JIRA SAML SSO by Microsoft の関連ユーザーの間で、リンク関係を確立する必要があります。

JIRA SAML SSO by Microsoft で Microsoft Entra シングル サインオンを構成するには、次の手順を実行します。

- Microsoft Entra SSO を構成 する - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーの作成 - B.Simon で Microsoft Entra のシングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

- JIRA SAML SSO by Microsoft SSO を構成 する - アプリケーション側でシングル サインオン設定を構成します。

- JIRA SAML SSO by Microsoft テスト ユーザーの作成 - JIRA SAML SSO by Microsoft で、Microsoft Entra 上のユーザー B.Simon に対応するユーザーを作成し、これらのユーザーをリンクします。

- SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO の構成

次の手順に従って Microsoft Entra SSO を有効にします。

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

[Entra ID]>[エンタープライズ アプリ]>[JIRA SAML SSO by Microsoft]>[シングル サインオン] に移動します。

[ シングル サインオン方法の選択 ] ページで、[SAML] を選択 します。

[ SAML でのシングル サインオンの設定 ] ページで、[ 基本的な SAML 構成 ] の鉛筆アイコンを選択して設定を編集します。

[ 基本的な SAML 構成] セクションで、次の手順を実行します。

a. [ 識別子 ] ボックスに、次のパターンを使用して URL を入力します。

https://<domain:port>/b。 [ 応答 URL ] テキスト ボックスに、次のパターンを使用して URL を入力します。

https://<domain:port>/plugins/servlet/saml/autha. [ サインオン URL ] テキスト ボックスに、次のパターンを使用して URL を入力します。

https://<domain:port>/plugins/servlet/saml/auth注

これらの値は実際の値ではありません。 実際の識別子、応答 URL、サインオン URL でこれらの値を更新します。 名前付き URL である場合は、ポートは省略できます。 これらの値は、Jira プラグインの構成中に受け取られます。これについては、この記事の後半で説明します。

[ SAML でのシングル サインオンの設定 ] ページの [ SAML 署名証明書 ] セクションで、[コピー] ボタンを選択して アプリのフェデレーション メタデータ URL を コピーし、コンピューターに保存します。

![証書 [証明書のダウンロード] リンクを示すスクリーンショット。](common/copy-metadataurl.png)

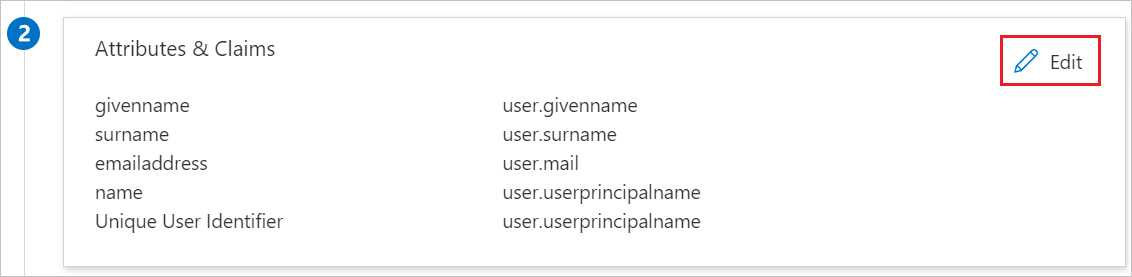

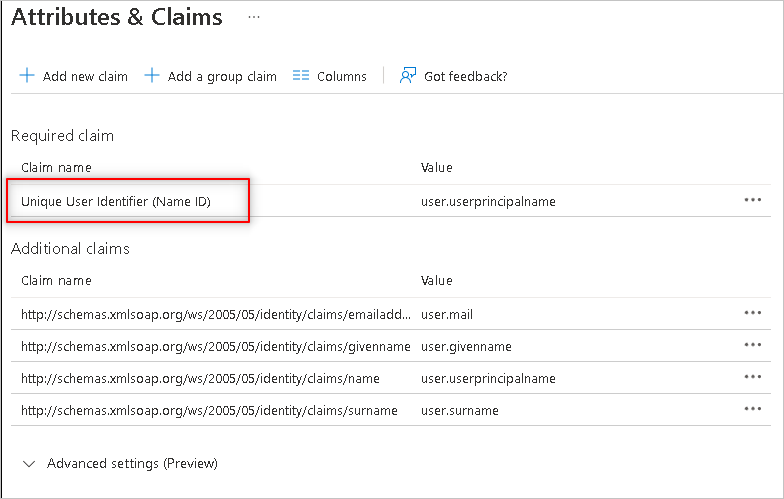

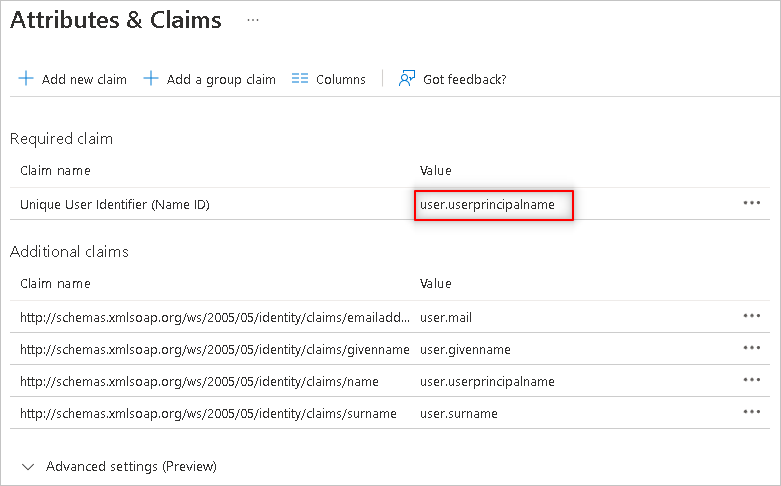

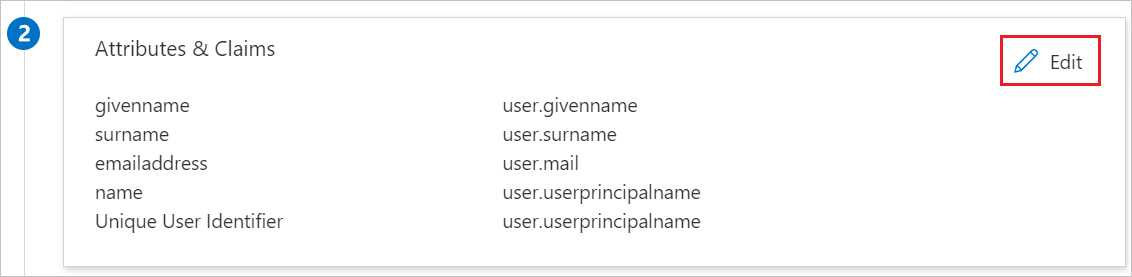

Microsoft Entra ID の名前 ID 属性は、[属性とクレーム] セクションを編集することで必要なあらゆるユーザー属性にマップできます。

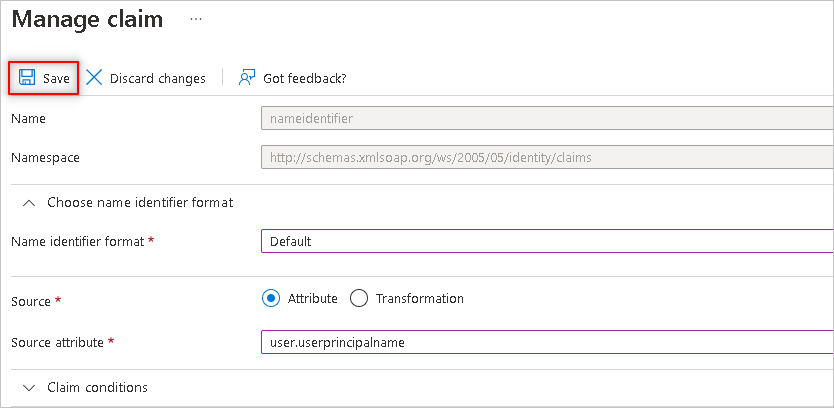

a. [編集] を選択した後、必要なユーザー属性をマップするには、[一意のユーザー識別子 (名前 ID)] を選択します。

b。 次の画面では、[ソース属性] ドロップダウン メニューから user.userprincipalname などの必要な属性名をオプションとして選択できます。

![[属性と要求] を選択する方法を示すスクリーンショット。](common/attribute-select.png)

c. その後、上部にある [保存] ボタンを選択して、選択内容を保存できます。

d. これで、Microsoft Entra ID の user.userprincipalname 属性ソースが Microsoft Entra の名前 ID 属性名にマップされます。これは、SSO プラグインによって Atlassian のユーザー名属性と比較されます。

注

Microsoft Azure によって提供される SSO サービスでは、名、姓、電子メール (電子メール アドレス)、ユーザー プリンシパル名 (ユーザー名) などのさまざまな属性を使用してユーザー識別を実行できる SAML 認証がサポートされています。 電子メール アドレスは常に Microsoft Entra ID によって検証されるとは限らないので、認証属性として電子メールを使用しないことをお勧めします。 このプラグインは、有効なユーザー認証を決定するために、Atlassian のユーザー名属性の値と Microsoft Entra ID の NameID 属性を比較します。

Azure テナントに ゲスト ユーザー が存在する場合は、次の構成手順に従います。

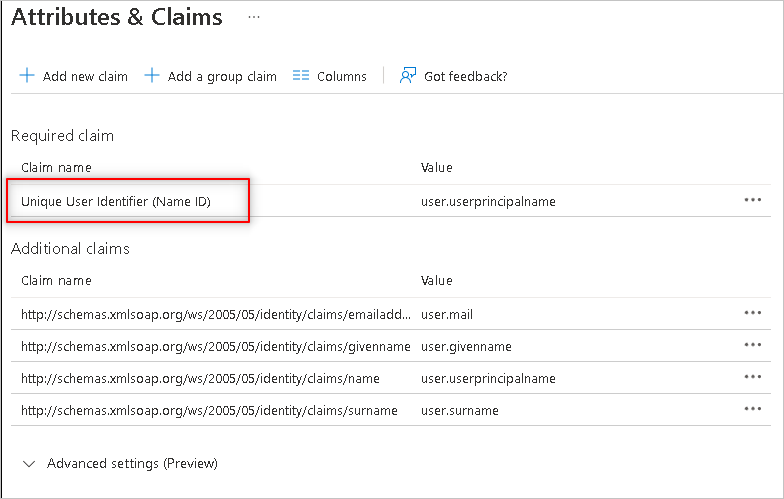

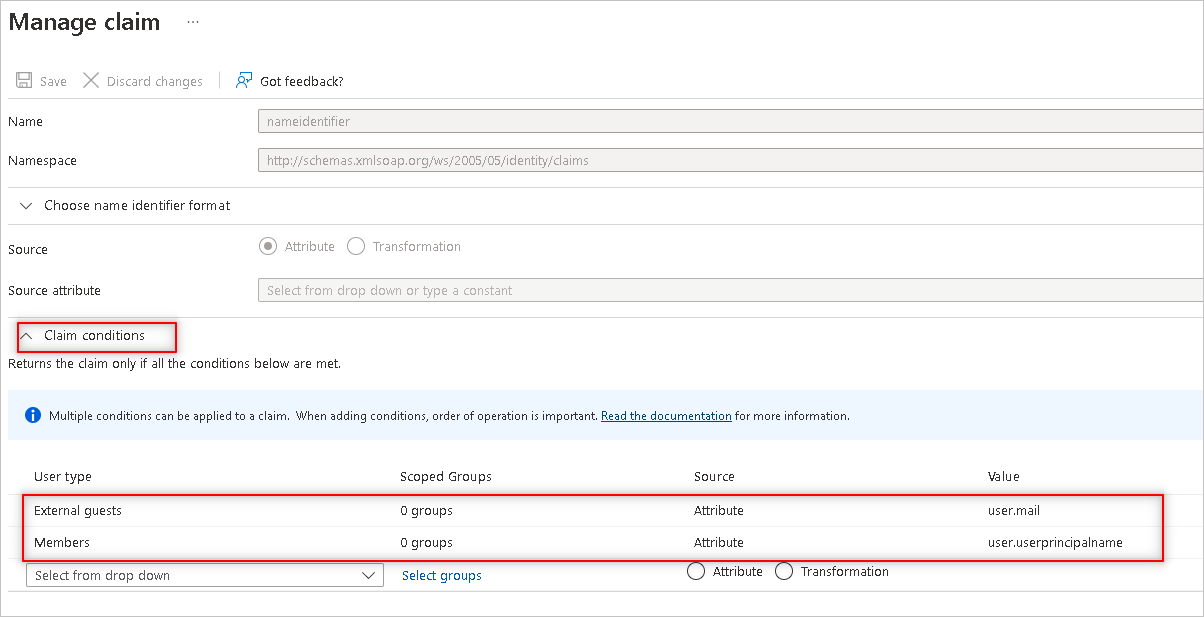

a. 鉛筆アイコンを選択して、[属性と要求] セクションに移動します。

b。 [属性] および [要求] セクションで [NameID] を選択します。

c. ユーザーの種類に基づいてクレーム条件を設定します。

注

メンバーには

user.userprincipalname、外部ゲストにはuser.mailを NameID 値として指定します。d. 変更を保存し、外部ゲスト ユーザーの SSO を確認します。

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

JIRA SAML SSO by Microsoft の SSO の構成

別の Web ブラウザー ウィンドウで、JIRA インスタンスに管理者としてサインインします。

歯車アイコンにカーソルを合わせ、アドオンを選択します。

![[設定] メニューから選択されたアドオンを示すスクリーンショット。](media/jiramicrosoft-tutorial/addon1.png)

Microsoft ダウンロード センターからプラグインをダウンロードします。 [アドオンのアップロード] メニューを使用して、Microsoft が提供するプラグインを手動 でアップロード します。 プラグインのダウンロードは、 Microsoft サービス契約の対象となります。

![[アドオンのアップロード] リンクが強調表示されているアドオンの管理を示すスクリーンショット。](media/jiramicrosoft-tutorial/addon12.png)

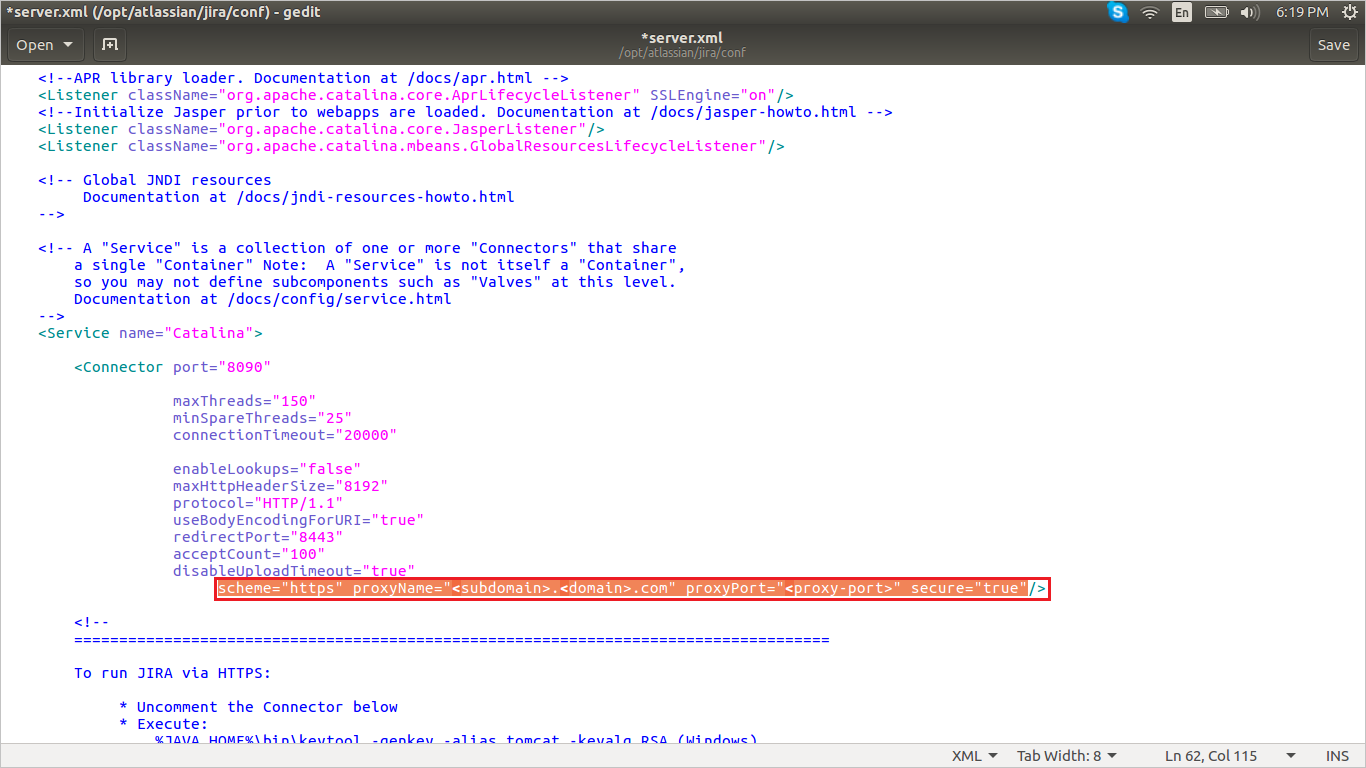

JIRA のリバース プロキシ シナリオまたはロード バランサー シナリオを実行するには、次の手順を実行します。

注

以下の手順に従って最初にサーバーを構成した後、プラグインをインストールする必要があります。

a. JIRA サーバー アプリケーションのserver.xml ファイルの コネクタ ポートに次の属性を追加します。

scheme="https" proxyName="<subdomain.domain.com>" proxyPort="<proxy_port>" secure="true"

b。 プロキシ/ロード バランサーに従って、システム設定のベース URL を変更します。

![スクリーンショットは、Base U R L を変更できる [管理設定] を示しています。](media/jiramicrosoft-tutorial/reverseproxy2.png)

プラグインがインストールされると、[アドオンの管理] セクションの [ ユーザーがインストールした アドオン] セクション に 表示されます。 [ 構成] を 選択して新しいプラグインを構成します。

構成ページで次の手順を実行します。

ヒント

メタデータの解決でエラーが発生しないように、アプリに対してマップされている証明書が 1 つしかないようにします。 証明書が複数ある場合は、メタデータの解決の際に管理者に対してエラーが表示されます。

a. [ メタデータ URL ] ボックスに、コピーした アプリのフェデレーション メタデータ URL の値を貼り付け、[ 解決 ] ボタンを選択します。 IdP メタデータ URL が読み取られ、すべてのフィールド情報が設定されます。

b。 識別子、応答 URL、サインオン URL の値をコピーし、Azure portal の JIRA SAML SSO by Microsoft の [ドメインと URL] セクションで、識別子、応答 URL、サインオン URL の各テキスト ボックスに貼り付けます。

c. [ ログイン ボタン名] に、組織がユーザーにログイン画面で表示するボタンの名前を入力します。

d. [ ログイン ボタンの説明] に、組織がユーザーにログイン画面で表示するボタンの説明を入力します。

e. [既定のグループ] で、新しいユーザーに割り当てる組織の既定のグループを選択します。 既定のグループを使用すると、新しいユーザー アカウントに付与するアクセス権を容易に整理できます。

f. SAML ユーザー ID の場所で、ユーザー ID が Subject ステートメントの NameIdentifier 要素に含まれているか、ユーザー ID が Attribute 要素に含まれているかどうかを選択します。 この ID は JIRA ユーザー ID である必要があります。 ユーザー ID が一致しない場合、システムはユーザーのサインインを許可しません。

注

既定の SAML ユーザー ID の場所は、名前識別子です。 属性オプションでこれを変更して、適切な属性名を入力できます。

g. [ ユーザー ID が属性要素内にある] を選択した場合は、[ 属性名] に、ユーザー ID が必要な属性の名前を入力します。

h. 自動作成ユーザー機能 (JIT ユーザー プロビジョニング): 承認された Web アプリケーションでのユーザー アカウントの作成を自動化します。手動プロビジョニングは必要ありません。 これにより、管理ワークロードが削減され、生産性が向上します。 JIT は Azure AD からのログイン応答に依存するため、ユーザーのメールアドレス、姓、名を含む SAML 応答属性値を入力します。

一. Microsoft Entra ID でフェデレーション ドメイン (ADFS など) を使用している場合は、[ ホーム領域検出を有効にする ] オプションを選択し 、ドメイン名を構成します。

j. [ ドメイン名] に、ADFS ベースのログインの場合は、ここでドメイン名を入力します。

k. ユーザーが JIRA からサインアウトするときに Microsoft Entra ID からサインアウトする場合は、[ シングル サインアウトを有効にする] を 選択します。

l. Microsoft Entra ID 資格情報のみを使用してサインインする場合は、[ Azure ログインの強制 ] を有効にします。

注

Azure ログインの強制を有効にしたときにログイン ページで管理ログインの既定のログイン フォームを有効にするには、ブラウザー URL にクエリ パラメーターを追加します。

https://<domain:port>/login.jsp?force_azure_login=falsem. アプリケーション プロキシのセットアップでオンプレミスの Atlassian アプリケーションを構成した場合は、[アプリケーション プロキシの使用を有効にする] を 選択します。

- アプリ プロキシのセットアップについては、 Microsoft Entra アプリケーション プロキシのドキュメントの手順に従います。

n. [ 保存] を 選択して設定を保存します。

注

インストールとトラブルシューティングの詳細については、 MS JIRA SSO Connector 管理者ガイドを参照してください。 サポートに関する FAQ もあります。

JIRA SAML SSO by Microsoft テスト ユーザーの作成

オンプレミス サーバーで Microsoft Entra ユーザーの JIRA へのサインインを有効にするには、そのユーザーを JIRA SAML SSO by Microsoft にプロビジョニングする必要があります。 JIRA SAML SSO by Microsoft では、手動でプロビジョニングします。

ユーザー アカウントをプロビジョニングするには、次の手順に従います。

管理者として、オンプレミス サーバーの JIRA にサインインします。

歯車アイコンをポイントし、[ ユーザー管理] を選択します。

![[設定] メニューから選択されたユーザー管理を示すスクリーンショット。](media/jiramicrosoft-tutorial/user1.png)

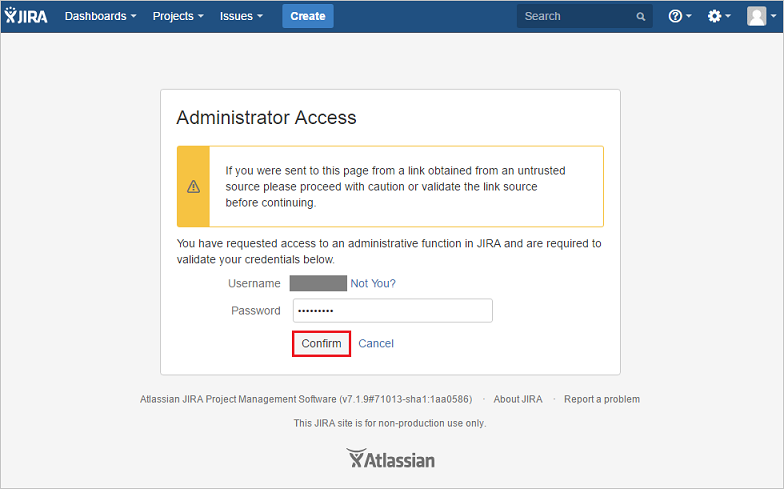

管理者アクセス ページにリダイレクトされ、「 パスワード 」と入力し、[ 確認 ] ボタンを選択します。

[ ユーザー管理 ] タブ セクションで、[ ユーザーの作成] を選択します。

![スクリーンショットは、ユーザーを作成できる [ユーザー管理] タブを示しています。](media/jiramicrosoft-tutorial/user3.png)

[新しいユーザーの作成] ダイアログ ページで、次の手順を実行します。

![この手順の情報を入力できる [新しいユーザーの作成] ダイアログ ボックスを示すスクリーンショット。](media/jiramicrosoft-tutorial/user4.png)

a. [ 電子メール アドレス ] ボックスに、ユーザーのメール アドレス ( B.simon@contoso.comなど) を入力します。

b。 [Full Name]\( フル ネーム \) テキストボックスに、B.Simon のようなユーザーのフル ネームを入力します。

c. [Username]\( ユーザー名 \) テキストボックスに、ユーザーの電子メール ( B.simon@contoso.comなど) を入力します。

d. [ パスワード ] ボックスに、ユーザーのパスワードを入力します。

e. [ ユーザーの作成] を選択します。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

[ このアプリケーションをテストする] を選択すると、ログイン フローを開始できる JIRA SAML SSO by Microsoft サインオン URL にリダイレクトされます。

JIRA SAML SSO by Microsoft のサインオン URL に直接移動し、そこからログイン フローを開始します。

Microsoft マイ アプリを使用することができます。 マイ アプリで [JIRA SAML SSO by Microsoft] タイルを選択すると、このオプションは JIRA SAML SSO by Microsoft のサインオン URL にリダイレクトされます。 マイ アプリの詳細については、「マイ アプリの 概要」を参照してください。

関連コンテンツ

JIRA SAML SSO by Microsoft を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用できます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を適用する方法について説明します。