この記事では、Meraki Dashboard と Microsoft Entra ID を統合する方法について説明します。 Meraki Dashboard を Microsoft Entra ID と統合すると、次のことができます。

- Meraki Dashboard にアクセスできるユーザーを Microsoft Entra ID で制御する。

- ユーザーが自分の Microsoft Entra アカウントを使って Meraki Dashboard に自動的にサインインできるようにする。

- 1 つの中央の場所でアカウントを管理します。

[前提条件]

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 アカウントをまだお持ちでない場合は、 無料でアカウントを作成できます。

- 次のいずれかのロール:

- Meraki Dashboard でのシングル サインオン (SSO) が有効なサブスクリプション。

シナリオの説明

この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。

- Meraki Dashboard では、 IDP Initiated SSO がサポートされます。

注

このアプリケーションの識別子は固定文字列値であるため、1 つのテナントで構成できるインスタンスは 1 つだけです。

ギャラリーからの Meraki Dashboard の追加

Microsoft Entra ID への Meraki Dashboard の統合を構成するには、ギャラリーから管理対象 SaaS アプリの一覧に Meraki Dashboard を追加する必要があります。

- Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

- Entra ID>のEnterprise apps>に移動し、新しいアプリケーションを選択します。

- [ギャラリーからの追加] セクションで、検索ボックスに「Meraki Dashboard」と入力します。

- 結果パネルから Meraki Dashboard を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細を確認します。

Meraki Dashboard 用に Microsoft Entra SSO を構成してテストする

B.Simon というテスト ユーザーを使用して、Meraki Dashboard に対する Microsoft Entra SSO を構成してテストします。 SSO が機能するには、Microsoft Entra ユーザーと Meraki Dashboard の関連ユーザーの間にリンク関係を確立する必要があります。

Meraki Dashboard に対して Microsoft Entra SSO を構成してテストするには、次の手順を実行します。

-

Microsoft Entra SSO を構成 する - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーの作成 - B.Simon で Microsoft Entra のシングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

- Meraki Dashboard の SSO の構成 - アプリケーション側でシングル サインオン設定を構成します。

- SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO の構成

Microsoft Entra SSO を有効にするには、次の手順に従います。

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

Entra ID>Enterprise アプリ>Meraki Dashboard>シングルサインオンに移動します。

[ シングル サインオン方法の選択 ] ページで、[SAML] を選択 します。

[ SAML でのシングル サインオンの設定 ] ページで、[ 基本的な SAML 構成 ] の編集/ペン アイコンを選択して設定を編集します。

[ 基本的な SAML 構成] セクションで、次の手順を実行します。

[ 応答 URL ] ボックスに、次のパターンを使用して URL を入力します。

https://n27.meraki.com/saml/login/m9ZEgb/< UNIQUE ID >注

応答 URL は、実際の値ではありません。 この値を実際の応答 URL 値で更新します。これについては、この記事の後半で説明します。

[保存] ボタンを選択します。

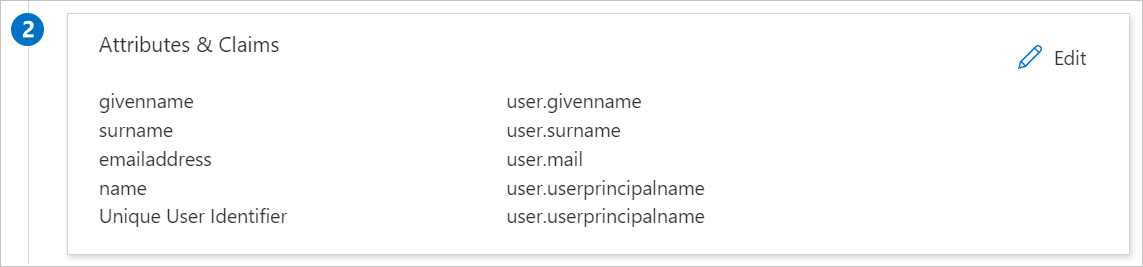

Meraki Dashboard アプリケーションは特定の形式の SAML アサーションを使用するため、カスタム属性マッピングを SAML トークン属性の構成に追加する必要があります。 次のスクリーンショットは、既定の属性の一覧を示しています。

その他に、Meraki Dashboard アプリケーションでは、いくつかの属性が SAML 応答で返されることが想定されています。それらの属性を次に示します。 これらの属性も事前に設定されていますが、要件に従って確認できます。

名前 ソース属性 https://dashboard.meraki.com/saml/attributes/usernameユーザー.ユーザープリンシパルネーム https://dashboard.meraki.com/saml/attributes/roleuser.assignedroles 注

Microsoft Entra ID でロールを構成する方法については、 こちらを参照してください。

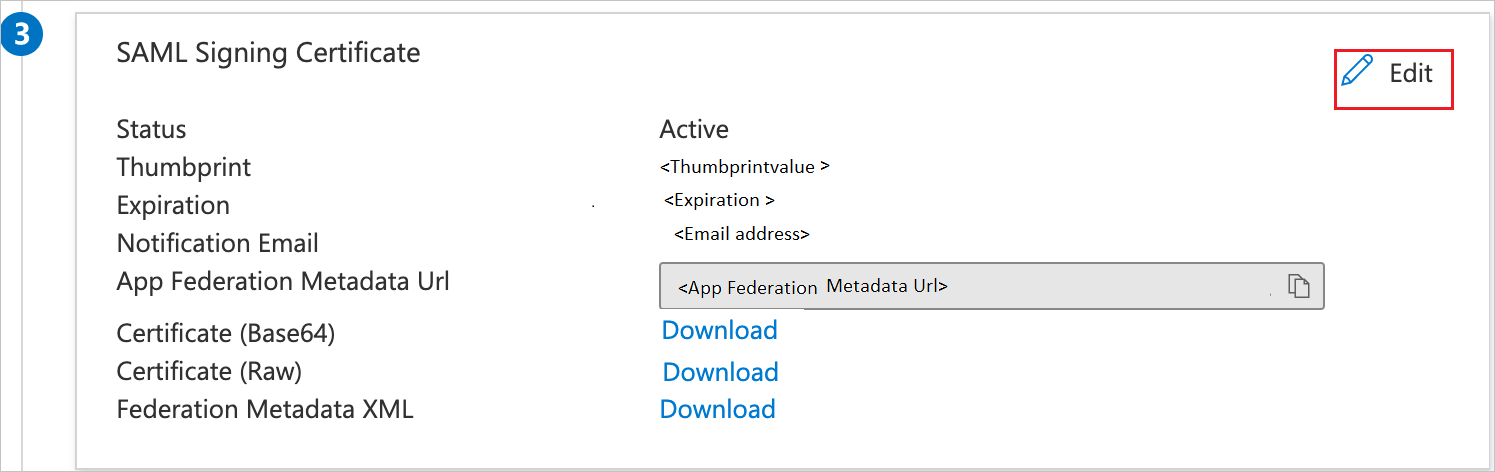

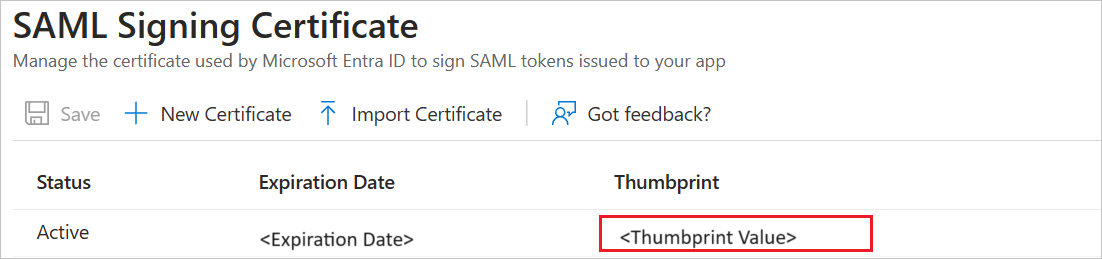

[ SAML 署名証明書 ] セクションで、[ 編集 ] ボタンを選択して [ SAML 署名証明書 ] ダイアログを開きます。

[ SAML 署名証明書 ] セクションで、 拇印の値 をコピーしてコンピューターに保存します。 この値にはコロンを含めることで、Meraki Dashboard で認識されるように変換する必要があります。 たとえば、Azure の拇印が

C2569F50A4AAEDBB8Eの場合、後で Meraki Dashboard で使用できるようにするにはC2:56:9F:50:A4:AA:ED:BB:8Eに変更する必要があります。

[ Meraki Dashboard のセットアップ ] セクションで、ログアウト URL の値をコピーしてコンピューターに保存します。

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

Meraki Dashboard SSO の構成

別の Web ブラウザー ウィンドウで、Meraki Dashboard 企業サイトに管理者としてサインインします

組織>Settings に移動します。

![[Meraki Dashboard Settings]\(Meraki ダッシュボードの設定\) タブ](media/meraki-dashboard-tutorial/configure-1.png)

[認証] で、[ SAML SSO] を [ SAML SSO が有効] に変更します。

[ SAML IdP の追加] を選択します。

前のセクションの手順 9 で説明したように、コピーして指定した形式で変換した変換された 拇印 の値を X.590 証明書 SHA1 指紋 テキスト ボックスに貼り付けます。 次に、[ 保存] を選択します。 保存すると、コンシューマー URL が表示されます。 コンシューマー URL の値をコピーし、[基本的な SAML 構成] セクションの [応答 URL] ボックスに貼り付けます。

Meraki Dashboard の管理者ロールを作成する

別の Web ブラウザー ウィンドウで、管理者として Meraki Dashboard にサインインします。

Organization>Administrators に移動します。

[SAML 管理者ロール] セクションで、[ SAML ロールの追加 ] ボタンを選択します。

![Meraki ダッシュボードの [SAML ロールの追加] ボタン](media/meraki-dashboard-tutorial/user-2.png)

[ロール ] meraki_full_adminを入力し、[ 組織のアクセス権 ] を [完全 ] としてマークし、[ ロールの作成] を選択します。 meraki_readonly_adminのプロセスを繰り返します。今回は、[組織のアクセス] を [読み取り専用] ボックスに設定します。

次の手順に従って、Meraki Dashboard のロールを Microsoft Entra SAML のロールにマップします。

ア. Azure portal で、[ アプリの登録] を選択します。

b。 [すべてのアプリケーション] を選択し、[ Meraki Dashboard] を選択します。

c. [ アプリ ロール] を選択し、[ アプリ ロールの作成] を選択します。

d. [表示名] を

Meraki Full Adminとして入力します。え [許可されたメンバー] を

Users/Groupsとして選択します。f. [値] を

meraki_full_adminとして入力します。ジー [説明] を

Meraki Full Adminとして入力します。h. [保存] を選択します。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

[ このアプリケーションをテストする] を選択すると、SSO を設定した Meraki ダッシュボードに自動的にサインインします

Microsoft マイ アプリを使用できます。 マイ アプリで [Meraki Dashboard] タイルを選択すると、SSO を設定した Meraki Dashboard に自動的にサインインします。 マイ アプリの詳細については、「マイ アプリの 概要」を参照してください。

関連コンテンツ

Meraki Dashboard を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用することができます。 セッション制御は条件付きアクセスから拡張されます。 Microsoft Defender for Cloud Apps でセッション制御を適用する方法について説明します。