この記事では、Mist Cloud Admin SSO と Microsoft Entra ID を統合する方法について説明します。 Mist Cloud Admin SSO を Microsoft Entra ID と統合すると、次のことが可能になります。

- Mist ダッシュボードにアクセスできるユーザーを Microsoft Entra ID で制御できます。

- ユーザーが自分の Microsoft Entra アカウントを使って Mist ダッシュボードに自動的にサインインできるようにします。

- 1 つの中央の場所でアカウントを管理します。

前提条件

開始するには、次のものが必要です。

- Microsoft Entra サブスクリプション。 サブスクリプションをお持ちでない場合は、 無料アカウントを取得できます。

- Mist Cloud アカウントでは、 ここでアカウントを作成できます。

- クラウド アプリケーション管理者と共に、アプリケーション管理者も、Microsoft Entra ID でアプリケーションを追加または管理することができます。 詳細については、 Azure の組み込みロールに関するページを参照してください。

シナリオの説明

この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。

- Mist Cloud Admin SSO では、SPおよびIDPによって開始されたSSOがサポートされます。

ギャラリーからの Mist Cloud Admin SSO の追加

Microsoft Entra ID への Mist Cloud Admin SSO の統合を構成するには、ギャラリーから管理対象 SaaS アプリの一覧に Mist Cloud Admin SSO を追加する必要があります。

- Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

- Entra ID>エンタープライズアプリ>新しいアプリケーションに移動します。

- [ギャラリーから追加する] セクションで、検索ボックスに「Mist Cloud Admin SSO」と入力します。

- 結果パネルから Mist Cloud Admin SSO を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細を確認します。

Mist Cloud Admin SSO 用に Microsoft Entra SSO を構成してテストする

B.Simon というテスト ユーザーを使用して、Mist Cloud Admin SSO に対する Microsoft Entra SSO を構成してテストします。 SSO を機能させるには、Microsoft Entra アプリと Mist 組織 SSO の間にリンクを確立する必要があります。

Mist Cloud Admin SSO に対して Microsoft Entra SSO を構成してテストするには、次の手順を行います。

Mist Cloud SSO の初期構成を実行 して、アプリケーション側で ACS URL を生成します。

Microsoft Entra SSO を構成 する - ユーザーがこの機能を使用できるようにします。

- SSO アプリケーションのロールの作成

- Microsoft Entra テスト ユーザーの作成 - B.Simon で Microsoft Entra のシングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

SSO のテスト - 構成が機能するかどうかを確認します。

Mist Cloud SSO の初期構成を実行する

ローカル アカウントを使って Mist ダッシュボードにサインインします。

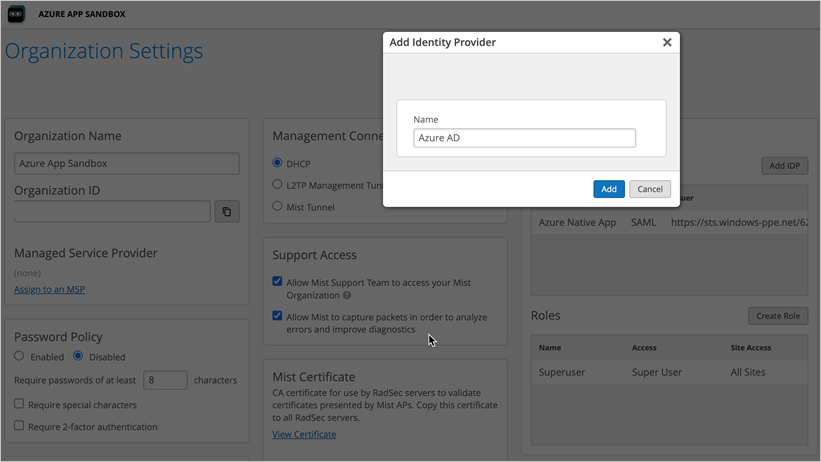

[組織>設定>シングル Sign-On> IdP追加] に移動します。

[ シングル サインオン ] セクションで、[ IDP の追加] を選択します。

[ 名前 ] フィールドに「

Azure AD」と入力し、[ 追加] を選択します。

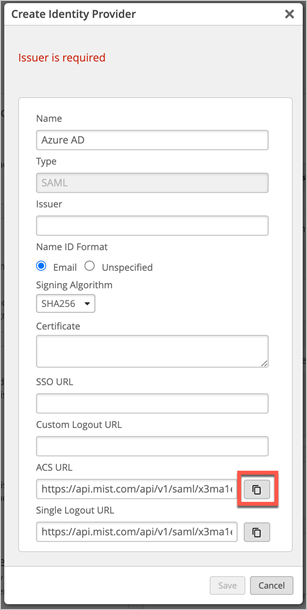

[応答 URL] の値をコピーし、[基本的な SAML 構成] セクションの [応答 URL] テキスト ボックスにこの値を貼り付けます。

Microsoft Entra SSO の構成

Microsoft Entra SSO を有効にするには、次の手順に従います。

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

Entra ID>エンタープライズ・アプリ>Mist Cloud Admin SSO>シングルサインオンに移動します。

[ シングル サインオン方法の選択 ] ページで、[SAML] を選択 します。

[ SAML でのシングル サインオンの設定 ] ページで、[ 基本的な SAML 構成 ] の鉛筆アイコンを選択して設定を編集します。

[ 基本的な SAML 構成] セクションで、次の手順を実行します。

n/a [ 識別子 ] ボックスに、次のパターンを使用して値を入力します。

https://api.<MISTCLOUDREGION>.mist.com/api/v1/saml/<SSOUNIQUEID>/loginb。 [ 応答 URL ] ボックスに、次のパターンを使用して URL を入力します。

https://api.<MISTCLOUDREGION>.mist.com/api/v1/saml/<SSOUNIQUEID>/loginSP 開始モードでアプリケーションを構成する場合は、[追加の URL の設定] を選択し、次の手順を実行します。

[ サインオン URL ] テキスト ボックスに、URL を入力します。

https://manage.mist.com注

これらの値は実際の値ではありません。 実際の識別子と応答 URL でこれらの値を更新します。 これらの値を取得するには 、Mist Cloud Admin SSO サポート チーム に問い合わせてください。 「 基本的な SAML 構成 」セクションに示されているパターンを参照することもできます。

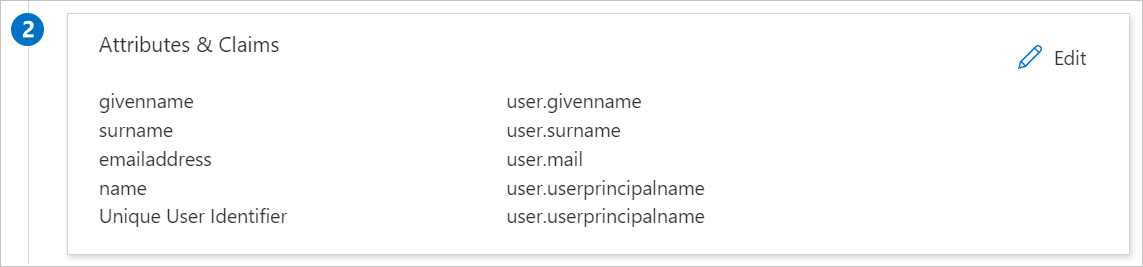

Mist Cloud Admin SSO アプリケーションは、特定の形式の SAML アサーションを使用するため、カスタム属性のマッピングを SAML トークンの属性の構成に追加する必要があります。 次のスクリーンショットは、既定の属性の一覧を示しています。

その他に、Mist Cloud Admin SSO アプリケーションでは、いくつかの属性が SAML 応答で返されることが想定されています。それらを次に示します。 これらの属性も事前に設定されていますが、要件に従って確認できます。

名前 ソース属性 ファーストネーム ユーザー.ファーストネーム 苗字 ユーザーの名字 役割 user.assignedroles 注

Microsoft Entra ID でロールを構成する方法については、 こちらを 選択してください。 Mist Cloud では、ユーザーに正しい管理者特権を割り当てるためにロール属性が必要です。

[ SAML でのシングル サインオンの設定 ] ページの [ SAML 署名証明書 ] セクションで、 証明書 (Base64) を探し、[ ダウンロード ] を選択して証明書をダウンロードし、コンピューターに保存します。

![証書 [証明書のダウンロード] リンクを示すスクリーンショット。](common/certificatebase64.png)

-

- [ Mist Cloud Admin SSO の設定 ] セクションで、適切な ログイン URL と Microsoft Entra 識別子をコピーします。

SSO アプリケーション用のロールを作成する

このセクションでは、後でテスト ユーザー B.Simon に割り当てるスーパーユーザー ロールを作成します。

- Azure portal で [ アプリの登録] を選択し、[ すべてのアプリケーション] を選択します。

- アプリケーションの一覧で、[ Mist Cloud Admin SSO] を選択します。

- アプリの概要ページで、[ 管理 ] セクションを見つけて、[ アプリ ロール] を選択します。

- [アプリ ロールの作成] を選択し、[表示名] フィールドに「Mist Superuser」と入力します。

- [値] フィールドに「スーパーユーザー」と入力し、[説明] フィールドに「Mist Superuser Role」と入力し、[適用] を選択します。

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

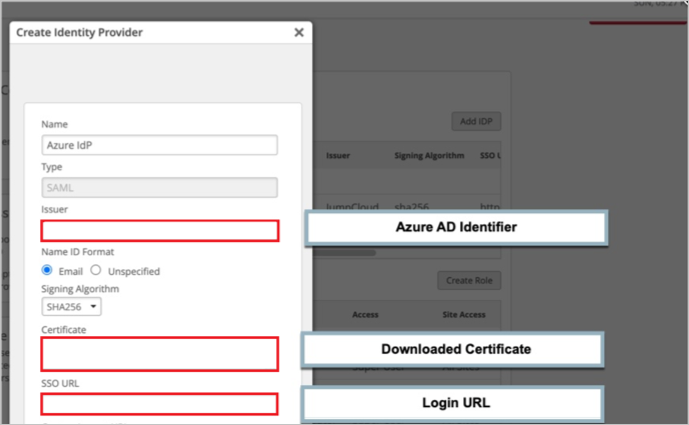

Mist Cloud を完全に構成する

[ ID プロバイダーの作成 ] セクションで、次の手順を実行します。

[発行者] ボックスに、前にコピーした Microsoft Entra 識別子の値を貼り付けます。

ダウンロードした 証明書 (Base64) をメモ帳に開き、[ 証明書 ] テキストボックスに内容を貼り付けます。

[SSO URL] ボックスに、前にコピーしたログイン URL の値を貼り付けます。

[保存] を選択します。

Microsoft Entra ID によって送信されたロールをリンクするためのロールを作成する

[ミスト] ダッシュボードで、[ 組織の > 設定] に移動します。 [ シングル サインオン] セクションで 、[ ロールの作成] を選択します。

![[ロールの作成] セクションを示すスクリーンショット。](media/mist-cloud-admin-tutorial/create-role.png)

ロール名は、Microsoft Entra ID によって送信されるロール要求値と一致する必要があります。たとえば、[

Superuser] フィールドに「」と入力し、ロールに必要な管理者特権を指定して、[作成] を選択します。![[ロールの作成] ボタンを示すスクリーンショット。](media/mist-cloud-admin-tutorial/create-button.png)

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

SP 開始:

[ このアプリケーションをテストする] を選択すると、このオプションは、ログイン フローを開始できる Mist Cloud Admin SSO のサインオン URL にリダイレクトされます。

Mist Cloud Admin SSO のサインオン URL に直接移動し、そこからログイン フローを開始します。

注

各ユーザーの最初のログインは、SP で開始されるフローを使う前に、IdP から実行する必要があります。

IDP 起動しました。

- [ このアプリケーションをテストする] を選択すると、SSO を設定した Mist Cloud Admin SSO に自動的にサインインします。

Microsoft マイ アプリを使用して、任意のモードでアプリケーションをテストすることもできます。 マイ アプリで [Mist Cloud Admin SSO] タイルを選択すると、SP モードで構成されている場合は、ログイン フローを開始するためのアプリケーション サインオン ページにリダイレクトされます。IDP モードで構成されている場合は、SSO を設定した Mist Cloud Admin SSO に自動的にサインインされます。 詳細については、「 Microsoft Entra My Apps」を参照してください。

関連コンテンツ

Mist Cloud Admin SSO を構成したら、ご自分の組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用できます。 セッション制御は条件付きアクセスから拡張されます。 Microsoft Cloud App Security でセッション制御を適用する方法について説明します。