この記事では、NetSuite と Microsoft Entra ID を統合する方法について説明します。 NetSuite を Microsoft Entra ID を統合すると、次のことができます。

- NetSuite にアクセスできるユーザーを Microsoft Entra ID で制御できます。

- ユーザーが自分の Microsoft Entra アカウントを使って NetSuite に自動的にサインインできるように設定できます。

- 1 つの中央の場所 (Azure portal) でアカウントを管理します。

[前提条件]

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 まだアカウントがない場合は、無料でアカウントを作成することができます。

- 次のいずれかのロール:

- NetSuite でのシングル サインオン (SSO) が有効なサブスクリプション。

シナリオの説明

この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。

NetSuite では、以下がサポートされます。

- IDP-Initiated SSO。

- JIT (Just-In-Time) ユーザー プロビジョニング。

注

このアプリケーションの識別子は固定文字列値であるため、1 つのテナントで構成できるインスタンスは 1 つだけです。

ギャラリーからの NetSuite の追加

NetSuite の Microsoft Entra ID への統合を構成するには、次の手順を実行して、NetSuite をギャラリーからマネージド SaaS アプリの一覧に追加します。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- Entra ID>のEnterprise apps>に移動し、新しいアプリケーションを選択します。

- [ギャラリーから追加する] セクションで、検索ボックスに「NetSuite」と入力します。

- 結果ペインで、 [NetSuite] を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細をご覧ください。

NetSuite 用の Microsoft Entra SSO の構成とテスト

B.Simon というテスト ユーザーを使用して、NetSuite に対する Microsoft Entra SSO を構成してテストします。 SSO が機能するためには、Microsoft Entra ユーザーと NetSuite の関連ユーザーとの間にリンク関係を確立する必要があります。

NetSuite に対して Microsoft Entra SSO を構成してテストするには、次の手順を実行します:

- ユーザーがこの機能を使用できるように Microsoft Entra SSO を構成します。

- Microsoft Entra テスト ユーザーを作成して、ユーザー B.Simon で Microsoft Entra のシングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てて、ユーザー B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

-

NetSuite SSO を構成して、アプリケーション側でシングル サインオン設定を構成します。

- NetSuite のテスト ユーザーを作成して、NetSuite でユーザー B.Simon に対応するユーザーを作成し、Microsoft Entra の B.Simon にリンクさせます。

- SSO をテスト して、構成が機能することを確認します。

Microsoft Entra SSO の構成

Azure portal で Microsoft Entra SSO を有効にするには、次の操作を行います。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

Entra ID>Enterprise apps>NetSuite アプリケーション統合ページに移動し、[管理] セクションを探して、[シングル サインオン] を選択します。

[シングル サインオン方式の選択] ウィンドウで、 [SAML] を選択します。

[SAML によるシングル サインオンのセットアップ] ウィンドウで、 [基本的な SAML 構成] の横にある [編集] ("鉛筆") アイコンを選択します。

[基本的な SAML 構成] セクションの [応答 URL] テキスト ボックスに、URL として「

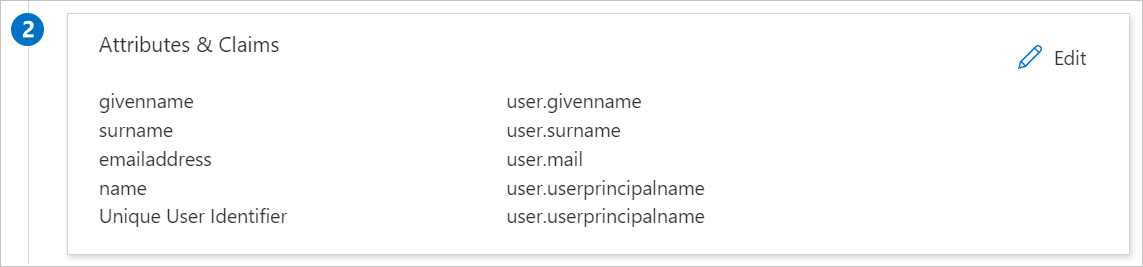

https://system.netsuite.com/saml2/acs」と入力します。NetSuite アプリケーションは、特定の形式の SAML アサーションを使用するため、カスタム属性のマッピングを SAML トークンの属性の構成に追加する必要があります。 次のスクリーンショットは、既定の属性の一覧を示しています。

上記に加えて、NetSuite アプリケーションでは、いくつかの属性が SAML 応答で返されることが想定されています。それらの属性を次に示します。 これらの属性も事前に設定されていますが、要件に従って確認できます。

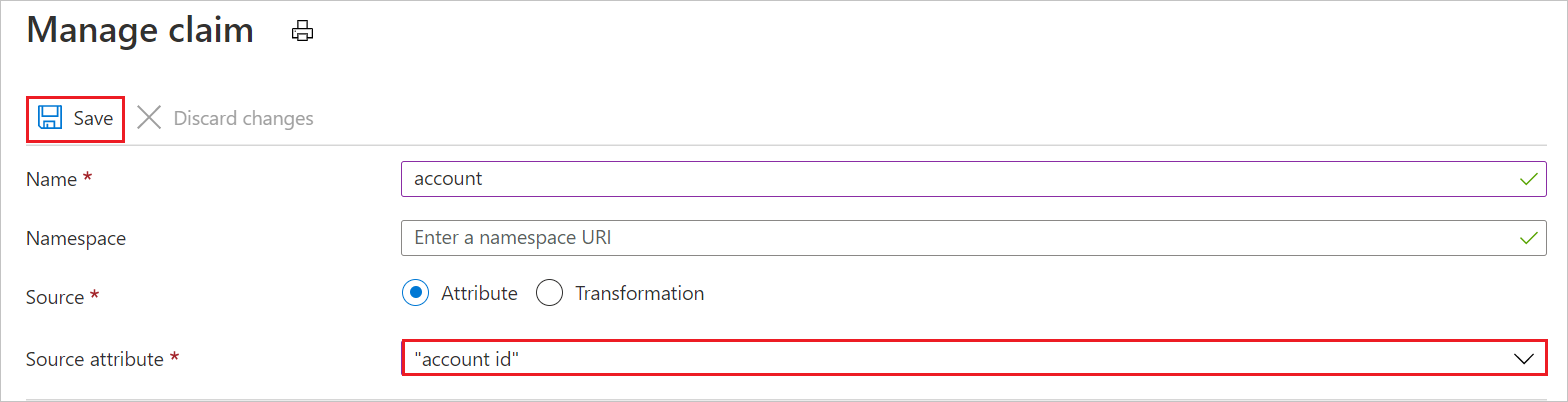

名前 ソース属性 アカウント account id注

account 属性の値は実際の値ではありません。 この値は、この記事の後半で説明するように更新します。ナビゲーション コントロール内の Netsuite のサンドボックスに運用からジャンプする機能を明示的にブロックする必要がない限り、アカウント ID は必要ありません。

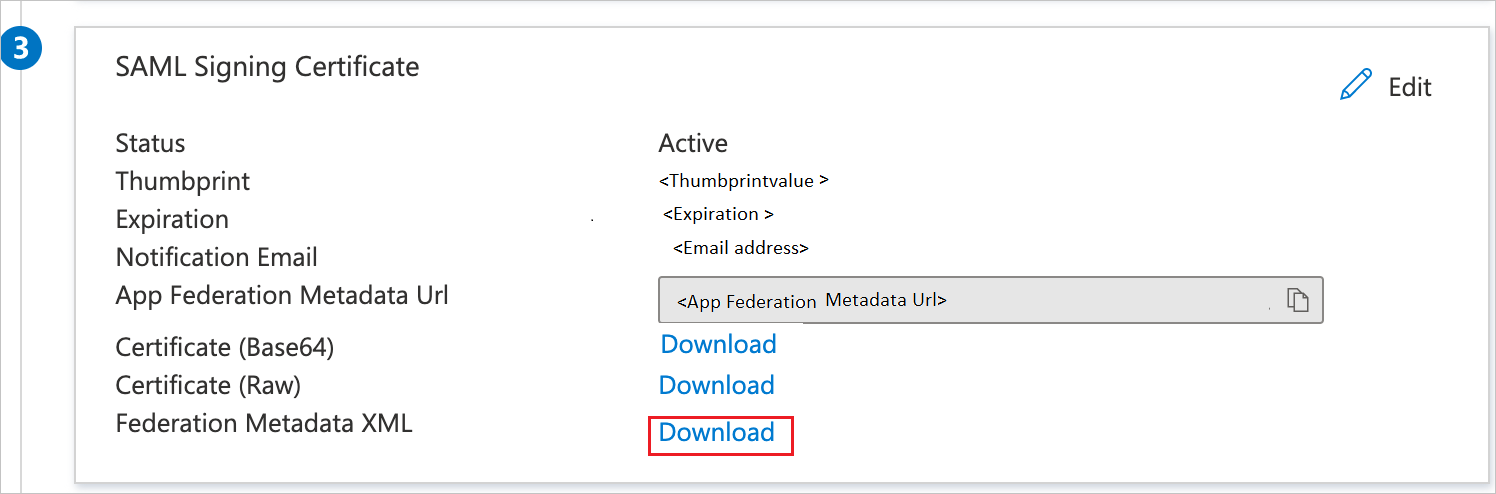

[SAML によるシングル サインオンのセットアップ] ページの [SAML 署名証明書] セクションで、[フェデレーション メタデータ XML] を探して [ダウンロード] を選択し、証明書をダウンロードして、お使いのコンピューターに保存します。

[NetSuite のセットアップ] セクションで、実際の要件に応じて適切な URL をコピーします。

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

NetSuite の SSO の構成

ブラウザーで新しいタブを開き、NetSuite の会社のサイトに管理者としてサインインします。

上部のナビゲーション バーで、 [Setup](セットアップ) を選択し、 [Company](会社)>[Enable Features](機能の有効化) を選択します。

![[会社] で選択した [機能を有効にする] を示すスクリーンショット。](media/netsuite-tutorial/ns-setupsaml.png)

ページの中央にあるツール バーで、 [SuiteCloud] を選択します。

![[SuiteCloud] が選択されていることを示すスクリーンショット。](media/netsuite-tutorial/ns-suitecloud.png)

[Manage Authentication](認証の管理) で、 [SAML Single Sign-on](SAML シングル サインオン) チェック ボックスをオンにして、NetSuite での SAML シングル サインオン オプションを有効にします。

![[認証を管理する] を示すスクリーンショット。ここでは、[SAML シングル サインオン] を選択できます。](media/netsuite-tutorial/ns-ticksaml.png)

上部のナビゲーション バーで、 [Setup](セットアップ) を選択します。

![NETSUITE ナビゲーション バーで [セットアップ] が選択されていることを示すスクリーンショット。](media/netsuite-tutorial/ns-setup.png)

[Setup Tasks](セットアップ タスク) 一覧で、 [Integration](統合) を選択します。

![[セットアップ タスク] で [統合] が選択されていることを示すスクリーンショット。](media/netsuite-tutorial/ns-integration.png)

[Manage Authentication](認証の管理) で、 [SAML Single Sign-on](SAML シングル サインオン) を選択します。

![[セットアップ タスク] の [統合] 項目で [SAML シングル サインオン] が選択されていることを示すスクリーンショット。](media/netsuite-tutorial/ns-saml.png)

[SAML Setup](SAML セットアップ) ウィンドウの [NetSuite Configuration](NetSuite の構成) で、以下を実行します。

![[SAML 設定] を示すスクリーンショット。ここでは、説明されている値を入力できます。](media/netsuite-tutorial/ns-saml-setup.png)

ある。 [Primary Authentication Method](プライマリ認証方法) チェック ボックスをオンにします。

b。 [SAMLV2 ID プロバイダー メタデータ] で、[IDP メタデータ ファイルのアップロード] を選択し、次に [参照] を選択して、ダウンロードしたメタデータ ファイルをアップロードします。

c. 送信を選択します。

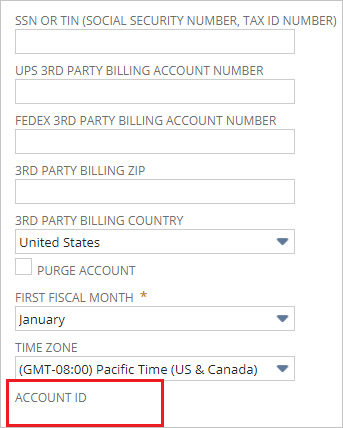

NetSuite の上部のナビゲーション バーで、 [Setup](セットアップ) を選択し、 [Company](会社)>[Company Information](会社情報) を選択します。

![[会社] で [会社情報] が選択されていることを示すスクリーンショット。](media/netsuite-tutorial/ns-com.png)

b。 [Company Information](会社情報) ウィンドウで、右側の列の [Account ID](アカウント ID) の値をコピーします。

c. NetSuite アカウントからコピーしたアカウント ID を Microsoft Entra ID の [属性値] ボックスに貼り付けます。

ユーザーは NetSuite にシングル サインオンする前に、まず、NetSuite で適切なアクセス許可が割り当てられている必要があります。 これらのアクセス許可を割り当てるには、以下を実行します。

ある。 上部のナビゲーション バーで、 [Setup](セットアップ) を選択します。

![NETSUITE ナビゲーション バーで [セットアップ] が選択されていることを示すスクリーンショット。](media/netsuite-tutorial/ns-setup.png)

b。 左側のウィンドウで、 [Users/Roles](ユーザーとロール) を選択し、 [Manage Roles](ロールの管理) を選択します。

![[ロールの管理] ウィンドウを示すスクリーンショット。ここでは、[新しいロール] を選択できます。](media/netsuite-tutorial/ns-manage-roles.png)

c. [New Role](新しいロール) を選択します。

d. 新しいロールの名前を入力します。

![[セットアップ マネージャー] を示すスクリーンショット。ここでは、ロールの名前を入力できます。](media/netsuite-tutorial/ns-new-role.png)

え 保存 を選択します。

f. 上部のナビゲーション バーで、 [Permissions](アクセス許可) を選択します。 次に、 [Setup](セットアップ) を選択します。

![[セットアップ] タブを示すスクリーンショット。ここでは、説明されている値を入力できます。](media/netsuite-tutorial/ns-sso.png)

ジー [SAML Single Sign-on](SAML シングル サインオン) を選択し、 [Add](追加) を選択します。

h. 保存 を選択します。

一. 上部のナビゲーション バーで、 [Setup](セットアップ) を選択し、 [Setup Manager](セットアップ マネージャー) を選択します。

![NETSUITE ナビゲーション バーで [セットアップ] が選択されていることを示すスクリーンショット。](media/netsuite-tutorial/ns-setup.png)

j. 左側のウィンドウで、 [Users/Roles](ユーザーとロール) を選択し、 [Manage Users](ユーザーの管理) を選択します。

![[ユーザーの管理] ウィンドウを示すスクリーンショット。ここでは、[Suite Demo Team] を選択できます。](media/netsuite-tutorial/ns-manage-users.png)

ケー テスト ユーザーを選択します。 [Edit](編集) を選択して、 [Access](アクセス) タブを選択します。

![[ユーザーの管理] ウィンドウを示すスクリーンショット。ここでは、[編集] を選択できます。](media/netsuite-tutorial/ns-edit-user.png)

l. [Roles](ロール) ウィンドウで、作成した適切なロールを割り当てます。

![[従業員] で [管理者] が選択されていることを示すスクリーンショット。](media/netsuite-tutorial/ns-add-role.png)

m. 保存 を選択します。

NetSuite のテスト ユーザーの作成

このセクションでは、B.Simon というユーザーを NetSuite に作成します。 NetSuite では、Just-In-Time ユーザー プロビジョニングがサポートされています。この設定は既定で有効になっています。 このセクションにはアクション項目はありません。 NetSuite にユーザーがまだ存在していない場合は、認証後に新規に作成されます。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

[ このアプリケーションをテストする] を選択すると、SSO を設定した NetSuite に自動的にサインインします

Microsoft マイ アプリを使用できます。 マイ アプリで [NetSuite] タイルを選択すると、SSO を設定した NetSuite に自動的にサインインします。 マイ アプリの詳細については、マイ アプリの概要に関するページを参照してください。

関連コンテンツ

NetSuite を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用することができます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Appsでセッション制御を適用する方法について説明します。