この記事では、Nulab Pass (Backlog、Cacoo、Typetalk) と Microsoft Entra ID を統合する方法について説明します。 統合によって、以下のことが可能になります。

- 誰が Microsoft Entra ID 内の Nulab Pass にアクセスできるかを Microsoft Entra ID 内で制御する。

- ユーザーが各自の Microsoft Entra アカウントを使用して Nulab Pass に自動的にサインインできるようにする。

- 1 つの場所でアカウントを管理します。

前提条件

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 まだアカウントがない場合は、無料でアカウントを作成することができます。

- 次のいずれかのロール:

- Nulab Pass の SSO が有効なサブスクリプション。

シナリオの説明

この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。 Nulab Pass は、SP Initiated と IDP Initiated SSO を両方ともサポートしています。

ギャラリーから Nulab Pass を追加する

Nulab Pass の Microsoft Entra ID への統合を構成するには、ギャラリーからマネージド SaaS アプリの一覧に Nulab Pass を追加します。

- Entra ID>Enterprise apps>New アプリケーションに移動します。

- [ギャラリーから追加] セクションで、検索ボックスに「Nulab Pass」と入力します。

- 結果パネルから [Nulab Pass] を選択し、アプリを追加します。

- お使いのテナントにアプリが追加されるのを数秒待機します。

または、Enterprise App Configuration ウィザードを使用することもできます。 このウィザードでは、テナントへのアプリケーションの追加、アプリへのユーザーとグループの追加、ロールの割り当てができるほか、SSO の構成も行うことができます。 Microsoft 365 ウィザードの詳細を確認します。

Nulab Pass の Microsoft Entra SSO を構成してテストする

B.Simon というテスト ユーザーを使用して Nulab Pass での Microsoft Entra SSO を構成してテストします。 SSO を機能させるには、Microsoft Entra ユーザーと Nulab Pass 内の関連ユーザーとの間にリンク関係を確立する必要があります。

Nulab Pass での Microsoft Entra SSO を構成してテストするには:

-

Microsoft Entra SSO を構成して、ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーを作成して、B.Simon を使って Microsoft Entra SSO をテストします。

- Microsoft Entra テスト ユーザーを割り当てる - B.Simon が Microsoft Entra SSO を使用できるようにします。

-

Nulab Pass の SSO の構成 アプリケーション側で SSO 設定を構成します。

- Nulab Pass のテスト ユーザーの作成 Microsoft Entra でのユーザー表現にリンクされる B.Simon に対応するユーザーを Nulab Pass 内に作成します。

- SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO の構成

Microsoft Entra SSO を有効にするには:

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

Entra ID>エンタープライズアプリケーション>Nulab Pass (Backlog,Cacoo,Typetalk)>シングルサインオンに移動します。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

[SAML でシングル サインオンをセットアップします] ページで、 [基本的な SAML 構成] の鉛筆アイコンを選択して設定を編集します。

[基本的な SAML 構成] セクションで、次の手順を実行します。

ある。 [識別子] ボックスに、

https://apps.nulab.com/signin/spaces/<Space_Key>/samlの形式で URL を入力します。b。 [応答 URL] ボックスに、

https://apps.nulab.com/signin/spaces/<Space_Key>/saml/callbackのパターンを使用して URL を入力します以下の手順を実行して、アプリケーションを SP Initiated モードで構成します。

[サインオン URL] ボックスに、URL として「

https://apps.nulab.com/signin」と入力します。注

これらの値は実際の値ではなく、Nulab Pass 組織の設定で見つかった実際の識別子、応答 URL、サインオン URL で更新する必要があります。 組織設定内で以下を行います。

- 左側のメニューから [シングル サインオン] を選択します。

- [管理] ボタンを押して [SAML 認証の管理] ダイアログを表示します。

- SP エンティティ ID と SP エンドポイント URL (ACS) の値をコピーして Entra 側の構成に貼り付けます。

- 詳細については、「SAML 認証の設定方法」というドキュメントを参照してください。

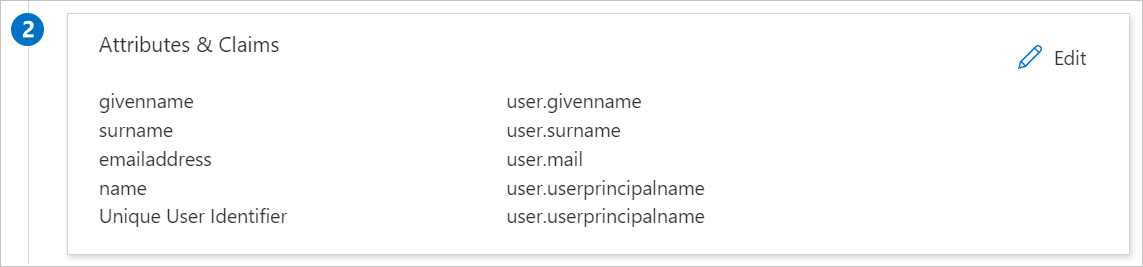

Nulab Pass アプリケーションでは特定の形式の SAML アサーションが想定されているため、カスタム属性のマッピングを SAML トークン属性の構成に追加する必要があります。 次のスクリーンショットはその例です。 [一意のユーザー ID] の既定値は user.userprincipalname ですが、Nulab Pass ではこれがユーザーのメールにマップされていることが想定されています。 一覧の user.mail 属性、または組織構成に基づく適切な属性値を使用します。

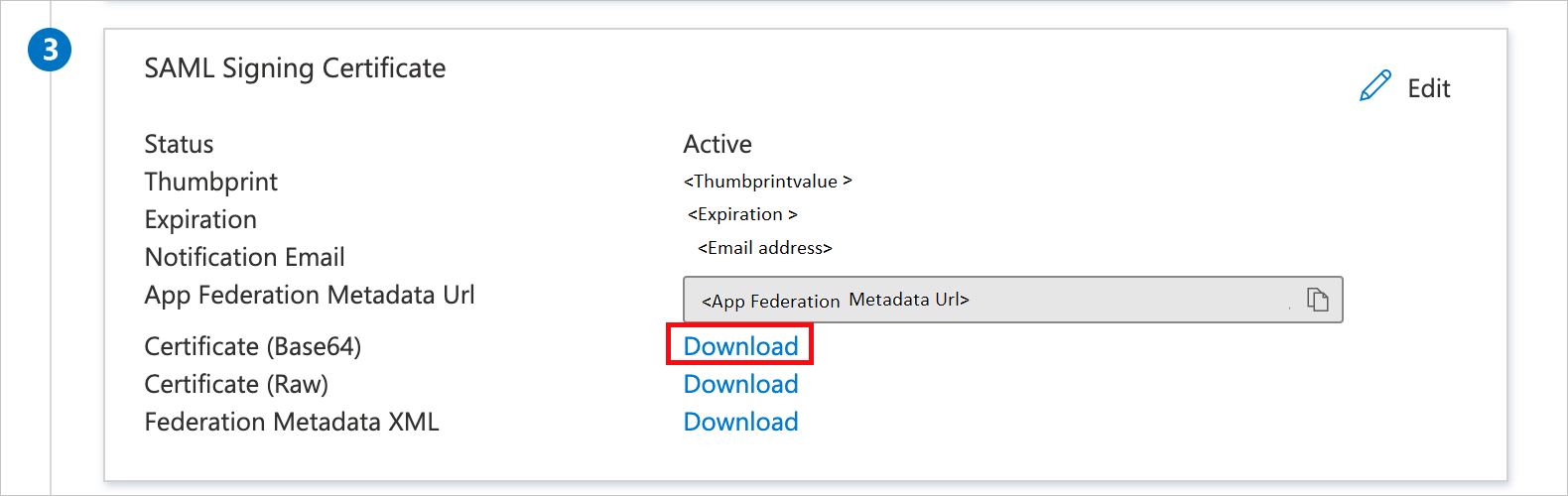

[SAML 署名証明書] セクションの [SAML でのシングル サインオンの設定] ページで、証明書 (Base64) を見つけます。 [ダウンロード] を選択して証明書をダウンロードし、コンピューターに保存します。

[Nulab Pass の設定] セクションで、自身の要件に基づいて適切な URL をコピーします。

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

Nulab Pass SSO の構成

SSO を構成する前に、ドメイン認証を構成する必要があります。

Nulab Pass で SSO を構成するには、アプリケーション構成から証明書 (Base64) と URL を設定して、SSO 接続が両側で設定されていることを確認します。 手順は次のとおりです。

- Nulab Pass の組織設定に移動します。

- 左側のメニューから [シングル サインオン] を選択します。

- [管理] ボタンを押して [SAML 認証の管理] ダイアログを表示します。

- 次のように入力します。

- IdP エンティティ ID

- IdP エンドポイント URL

- X.509 証明書 (Base64)

詳細については、「SAML 認証の設定方法」というドキュメントを参照してください。

Nulab Pass のテスト ユーザーの作成

次に、Britta Simonことで Nulab Pass 内に というユーザーを作成します。 SSO を使用する前に、ユーザーを作成し、有効化する必要があります。

SSO のテスト

次に、以下のいずれかの選択肢を使用して Microsoft Entra SSO 構成をテストします。

SP Initiated:

[ このアプリケーションをテスト して Nulab Pass にリダイレクトしてサインインする] を選択します。

または、Nulab Pass のサインイン ページに直接移動し、そこからフローを開始します。

IDP Initiated:

- [ このアプリケーションをテスト して、SSO 対応 Nulab Pass に自動的にサインインする] を選択します。

また、Microsoft マイ アプリを使用して、任意のモードでアプリケーションをテストすることもできます。 マイ アプリで [Nulab Pass] タイルを選択すると、SP モードで構成されている場合は、ログイン フローを開始するためのアプリケーション サインオン ページにリダイレクトされます。 IDP モードで構成されている場合は、SSO が有効になった Nulab Pass に自動的にサインインされます。 マイ アプリの詳細について確認してください。

関連コンテンツ

Nulab Pass が構成されると、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用できます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を強制する方法をご覧ください。