この記事では、Palo Alto Networks Captive Portal と Microsoft Entra ID を統合する方法について説明します。 Palo Alto Networks Captive Portal と Microsoft Entra ID の統合には、次のメリットがあります。

- Palo Alto Networks Captive Portal にアクセスするユーザーを Microsoft Entra ID で制御できます。

- ユーザーが自分の Microsoft Entra アカウントで Palo Alto Networks Captive Portal に自動的にサインイン (シングル サインオン) するように設定できます。

- アカウントは 1 か所で管理できます。

[前提条件]

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 アカウントをまだお持ちでない場合は、 無料でアカウントを作成できます。

- 次のいずれかのロール:

- シングル サインオン (SSO) に対応した Palo Alto Networks Captive Portal のサブスクリプション。

シナリオの説明

この記事では、テスト環境で Microsoft Entra のシングル サインオンを構成し、テストします。

- Palo Alto Networks Captive Portal では、 IDP Initiated SSO がサポートされます

- Palo Alto Networks Captive Portal では、 Just-In-Time ユーザー プロビジョニングがサポートされます

ギャラリーからの Palo Alto Networks Captive Portal の追加

Microsoft Entra ID への Palo Alto Networks Captive Portal の統合を構成するには、ギャラリーからマネージド SaaS アプリの一覧に Palo Alto Networks Captive Portal を追加する必要があります。

- Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

- Entra ID>エンタープライズ アプリ>新規アプリケーションに移動します。

- [ギャラリーからの追加] セクションで、検索ボックスに「Palo Alto Networks Captive Portal」と入力します。

- 結果パネルから Palo Alto Networks Captive Portal を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細を確認します。

Microsoft Entra SSO の構成とテスト

このセクションでは、 B.Simon というテスト ユーザーに基づいて、Palo Alto Networks Captive Portal で Microsoft Entra のシングル サインオンを構成し、テストします。 シングル サインオンを機能させるには、Microsoft Entra ユーザーと Palo Alto Networks Captive Portal 内の関連ユーザーとの間にリンク関係が確立されている必要があります。

Palo Alto Networks Captive Portal で Microsoft Entra シングル サインオンを構成してテストするには、次の手順を実行します。

-

Microsoft Entra SSO の構成 - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーの作成 - ユーザー B.Simon で Microsoft Entra のシングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - Microsoft Entra シングル サインオンを使用するように B.Simon を設定します。

-

Palo Alto Networks Captive Portal の SSO の構成 - アプリケーションでシングル サインオン設定を構成します。

- Palo Alto Networks Captive Portal のテスト ユーザーの作成 - Palo Alto Networks Captive Portal で B.Simon に対応するユーザーを作成し、Microsoft Entra の B.Simon にリンクさせます。

- SSO のテスト - 構成が機能することを確認します。

Microsoft Entra SSO の構成

Microsoft Entra SSO を有効にするには、次の手順に従います。

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

Entra ID>Enterprise アプリ>Palo Alto Networks Captive Portal>シングルサインオンにアクセスします。

[ シングル サインオン方法の選択 ] ページで、[SAML] を選択 します。

[ SAML でのシングル サインオンの設定 ] ページで、[ 基本的な SAML 構成 ] の鉛筆アイコンを選択して設定を編集します。

[ 基本的な SAML 構成] ウィンドウで、次の手順を実行します。

[識別子] には、パターンが

https://<customer_firewall_host_name>:6082/SAML20/SPURL を入力します。[ 応答 URL] に、パターンが

https://<customer_firewall_host_name>:6082/SAML20/SP/ACSURL を入力します。注

この手順に示したプレースホルダーの値は、実際の識別子と応答 URL に置き換えてください。 実際の値を取得するには、 Palo Alto Networks Captive Portal クライアント サポート チームにお問い合わせください。

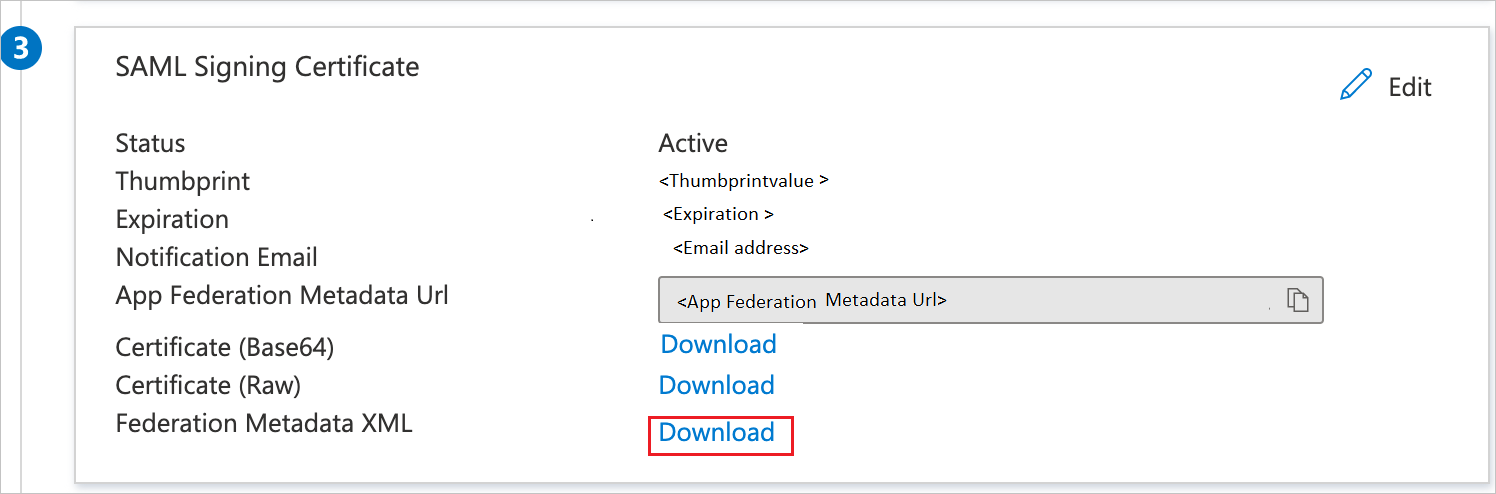

[SAML 署名証明書] セクションで、[フェデレーション メタデータ XML] の横にある [ダウンロード] を選択します。 ダウンロードしたファイルを、お使いのコンピューターに保存します。

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

Palo Alto Networks Captive Portal の SSO の構成

次に、Palo Alto Networks Captive Portal 内でシングル サインオンを設定していきます。

別の Web ブラウザー ウィンドウで、Palo Alto Networks の Web サイトに管理者としてログインします。

[ デバイス ] タブを選択します。

![Palo Alto Networks Web サイトの [デバイス] タブ](media/paloaltonetworks-captiveportal-tutorial/tutorial_paloaltoadmin_admin1.png)

メニューで 、[ SAML ID プロバイダー] を選択し、[ インポート] を選択します。

![[インポート] ボタン](media/paloaltonetworks-captiveportal-tutorial/tutorial_paloaltoadmin_admin2.png)

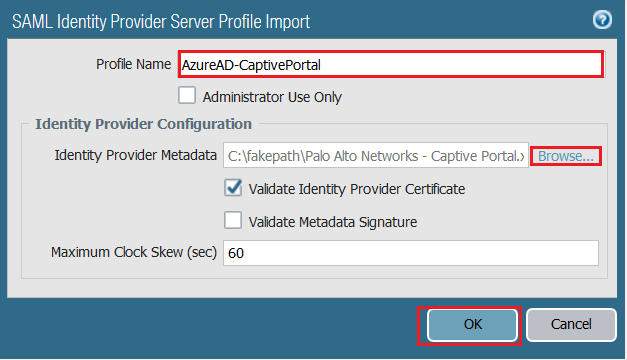

[SAML Identity Provider Server Profile Import]\(SAML ID プロバイダー サーバー プロファイルのインポート\) ダイアログ ボックスで、次の手順を実行します。

[ プロファイル名] に、

AzureAD-CaptivePortalなどの名前を入力します。[ID プロバイダー メタデータ]の横にある[ブラウズ]を選択します。 ダウンロードした metadata.xml ファイルを選択します。

[ OK] を選択します。

Palo Alto Networks Captive Portal のテスト ユーザーの作成

次に、Palo Alto Networks Captive Portal で Britta Simon という名前のユーザーを作成します。 Palo Alto Networks Captive Portal では、Just-In-Time のユーザー プロビジョニングがサポートされています。この設定は、既定で有効になっています。 このセクションでは、何も行う必要はありません。 Palo Alto Networks Captive Portal にユーザーがまだ存在していない場合は、認証後に新しいユーザーが作成されます。

注

ユーザーを手動で作成する場合は、 Palo Alto Networks Captive Portal クライアント サポート チームにお問い合わせください。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

[ このアプリケーションをテストする] を選択すると、SSO を設定した Palo Alto Networks Captive Portal に自動的にサインインします

Microsoft マイ アプリを使用できます。 マイ アプリで [Palo Alto Networks Captive Portal] タイルを選択すると、SSO を設定した Palo Alto Networks Captive Portal に自動的にサインインします。 マイ アプリの詳細については、「マイ アプリの 概要」を参照してください。

関連コンテンツ

Palo Alto Networks Captive Portal を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用することができます。 セッション制御は条件付きアクセスから拡張されます。 Microsoft Defender for Cloud Apps でセッション制御を適用する方法について説明します。