この記事では、Rackspace SSO と Microsoft Entra ID を統合する方法について説明します。 Rackspace SSO と Microsoft Entra ID を統合すると、次のことができます:

- Rackspace SSO にアクセスできるユーザーを Microsoft Entra ID で制御する。

- ユーザーが自分の Microsoft Entra アカウントを使って Rackspace SSO に自動的にサインインできるようにする。

- 1 つの場所でアカウントを管理します。

前提条件

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 アカウントをまだお持ちでない場合は、 無料でアカウントを作成できます。

- 次のいずれかのロール:

- Rackspace SSO でのシングル サインオンが有効なサブスクリプション。

シナリオの説明

この記事では、テスト環境で Microsoft Entra のシングル サインオンを構成し、テストします。

- Rackspace SSO では、 IDP Initiated SSO がサポートされます。

注意

このアプリケーションの識別子は固定文字列値であるため、1 つのテナントで構成できるインスタンスは 1 つだけです。

ギャラリーから Rackspace SSO を追加する

Microsoft Entra ID への Rackspace SSO の統合を構成するに、ギャラリーから管理対象 SaaS アプリの一覧に Rackspace SSO を追加する必要があります。

- Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

- Entra ID>エンタープライズアプリ>新規アプリケーションに移動します。

- [ギャラリーから追加する] セクションで、検索ボックスに「Rackspace SSO」と入力します。

- 結果パネルから Rackspace SSO を 選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、 エンタープライズ アプリ構成ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細を確認します。

Rackspace SSO 用に Microsoft Entra SSO を構成してテストする

このセクションでは、 Britta Simon というテスト ユーザーに基づいて、Rackspace SSO で Microsoft Entra のシングル サインオンを構成し、テストします。 Rackspace でシングル サインオンを使用する場合、Rackspace ユーザーは Rackspace ポータルに初めてサインインしたときに自動的に作成されます。

Rackspace SSO で Microsoft Entra のシングル サインオンを構成してテストするには、次の手順を実行する必要があります:

-

Microsoft Entra SSO を構成 する - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーの作成 - Britta Simon で Microsoft Entra のシングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - Britta Simon が Microsoft Entra シングル サインオンを使用できるようにします。

-

Rackspace SSO の構成 - アプリケーション側で単一 Sign-On 設定を構成します。

- Rackspace コントロール パネルで属性マッピングを設定します。Rackspace ロールを Microsoft Entra ユーザーに割り当てます。

- SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO の構成

次の手順に従って Microsoft Entra SSO を有効にします。

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

Entra ID エンタープライズアプリ Rackspace SSO シングルサインオンにアクセスします。 [ シングル サインオン方法の選択 ] ページで、[SAML] を選択 します。

[ SAML でのシングル サインオンの設定 ] ページで、[ 基本的な SAML 構成 ] の鉛筆アイコンを選択して設定を編集します。

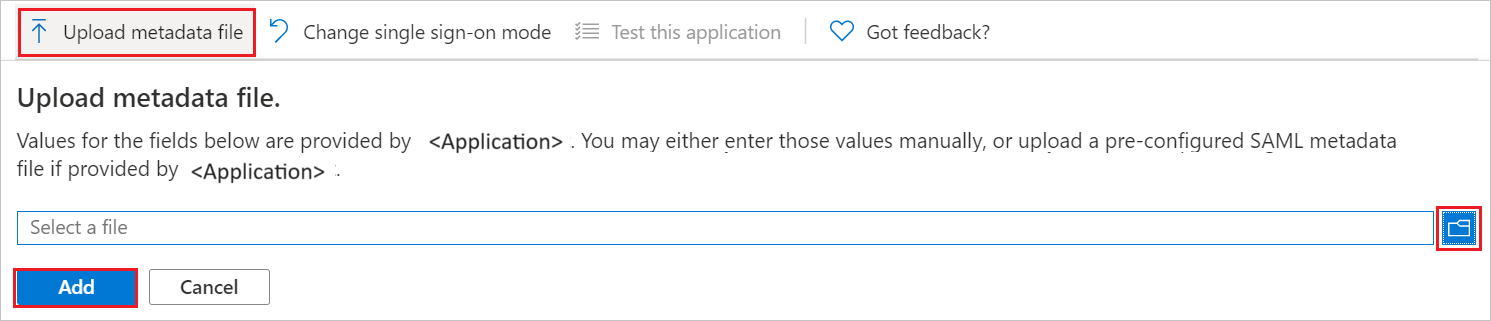

[基本的な SAML 構成] セクションで、URL からダウンロードできるサービス プロバイダー メタデータ ファイルをアップロードし、次の手順を実行します。

ある。 [ メタデータ ファイルのアップロード] を選択します。

![メタデータ スクリーンショットは、[メタデータ ファイルのアップロード] リンクを含む基本的な S A M L 構成を示しています。](common/upload-metadata.png)

b。 フォルダー ロゴを選択してメタデータ ファイルを選択し、[アップロード] を選択します。

c. メタデータ ファイルが正常にアップロードされると、必要な URL が自動的に設定されます。

[ SAML を使用した単一 Sign-On のセットアップ ] ページの [SAML 署名証明書 ] セクションで、[ ダウンロード ] を選択し、要件に従って指定されたオプションから フェデレーション メタデータ XML をダウンロードし、コンピューターに保存します。

![証書 [証明書のダウンロード] リンクを示すスクリーンショット。](common/metadataxml.png)

このファイルは、必要な ID フェデレーション構成設定を設定するために Rackspace にアップロードされます。

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

Rackspace SSO の構成

Rackspace SSO 側でシングル サインオンを構成するには:

- コントロール パネルへの ID プロバイダーの追加に関するページのドキュメントを参照してください

- その手順に従って以下を実行します。

- 新しい ID プロバイダーを作成します。

- ユーザーがサインイン時に会社を特定するために使用するメール ドメインを指定します。

- Azure コントロール パネルから以前にダウンロードした フェデレーション メタデータ XML をアップロードします。

これにより、Azure と Rackspace が連携するために必要となる基本的な SSO 設定が正しく構成されます。

Rackspace コントロール パネルでの属性マッピングの設定

Rackspace では、 属性マッピング ポリシー を使用して、Rackspace の役割とグループをシングル サインオン ユーザーに割り当てます。 属性マッピング ポリシーは、Microsoft Entra SAML 要求を Rackspace に必要なユーザー構成フィールドに変換します。 その他のドキュメントについては、Rackspace 属性マッピングの基本に関するドキュメントを参照してください。 いくつかの考慮事項があります。

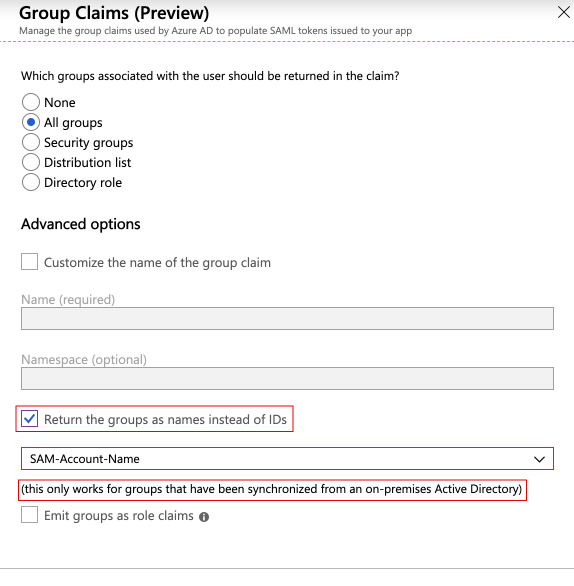

Microsoft Entra グループを使用してさまざまなレベルの Rackspace アクセスを割り当てる場合は、Azure Rackspace SSO のシングル サインオン設定で Groups 要求を有効にする必要があります。 その後、 属性マッピング ポリシー を使用して、これらのグループを目的の Rackspace ロールとグループと照合します。

![グループ [グループ] 要求の設定を示すスクリーンショット。](common/sso-groups-claim.png)

既定では、Microsoft Entra ID が Microsoft Entra グループの (名前ではなく) UID を SAML 要求で送信します。 ただし、オンプレミスの Active Directory を Microsoft Entra ID に同期する場合は、グループの実際の名前を送信するオプションがあります。

属性 マッピング ポリシー の例を次に示します。

- Rackspace ユーザーの名前を

user.nameSAML 要求に設定します。 任意の要求を使用できますが、ユーザーの電子メール アドレスを含むフィールドに設定するのが最も一般的です。 - グループ名またはグループ UID で Microsoft Entra グループを突き合わせることによって、Rackspace のロールである

adminとbilling:adminをユーザーに設定します。 フィールドの"{0}"のrolesが使用され、remoteルール式の結果に置き換えられます。 -

"{D}"既定の置換を使用して、Rackspace が SAML 交換で標準および既知の SAML 要求を探して追加の SAML フィールドを取得できるようにします。

---

mapping:

rules:

- local:

user:

domain: "{D}"

name: "{At(http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name)}"

email: "{D}"

roles:

- "{0}"

expire: "{D}"

remote:

- path: |

(

if (mapping:get-attributes('http://schemas.microsoft.com/ws/2008/06/identity/claims/groups')='7269f9a2-aabb-9393-8e6d-282e0f945985') then ('admin', 'billing:admin') else (),

if (mapping:get-attributes('http://schemas.microsoft.com/ws/2008/06/identity/claims/groups')='MyAzureGroup') then ('admin', 'billing:admin') else ()

)

multiValue: true

version: RAX-1

ヒント

ポリシー ファイルの編集する際は YAML 構文が検証されるテキスト エディターを必ず使用してください。

その他の例については、Rackspace 属性マッピングの基本ドキュメント を参照してください。

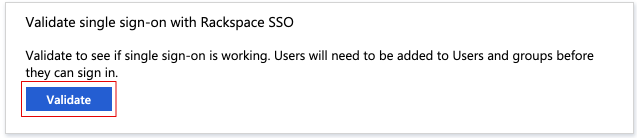

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

[ このアプリケーションをテストする] を選択すると、SSO を設定した Rackspace SSO に自動的にサインインします。

Microsoft マイ アプリを使用することができます。 マイ アプリで [Rackspace SSO] タイルを選択すると、SSO を設定した Rackspace SSO に自動的にサインインします。 詳細については、「 Microsoft Entra My Apps」を参照してください。

Rackspace SSO シングル サインオン設定の [検証] ボタンを使用することもできます。

関連コンテンツ

Rackspace SSO を構成した後、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用できます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を適用する方法について説明します。