この記事では、Reflektive と Microsoft Entra ID を統合する方法について説明します。 Reflektive と Microsoft Entra ID を統合すると、次のような利点があります。

- Reflektive にアクセスできるユーザーを Microsoft Entra ID で制御できます。

- ユーザーが自分の Microsoft Entra アカウントで Reflektive に自動的にサインイン (シングル サインオン) するように設定できます。

- アカウントは 1 か所で管理できます。

SaaS アプリと Microsoft Entra ID の統合の詳細については、「 Microsoft Entra ID を使用したアプリケーション アクセスとシングル サインオンとは」を参照してください。 Azure サブスクリプションをお持ちでない場合は、開始 する前に無料アカウントを作成 してください。

[前提条件]

この記事で説明するシナリオでは、次の前提条件が既にあることを前提としています。

- アクティブなサブスクリプションを持つ Microsoft Entra ユーザー アカウント。 アカウントをまだお持ちでない場合は、 無料でアカウントを作成できます。

- 次のいずれかのロール:

- Reflektive でのシングル サインオンが有効なサブスクリプション

シナリオの説明

この記事では、テスト環境で Microsoft Entra のシングル サインオンを構成し、テストします。

- Reflektive では、SP開始のSSOとIDP開始のSSOがサポートされます。

ギャラリーからの Reflektive の追加

Microsoft Entra ID への Reflektive の統合を構成するには、ギャラリーからマネージド SaaS アプリの一覧に Reflektive を追加する必要があります。

ギャラリーから Reflektive を追加するには、次の手順に従います。

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

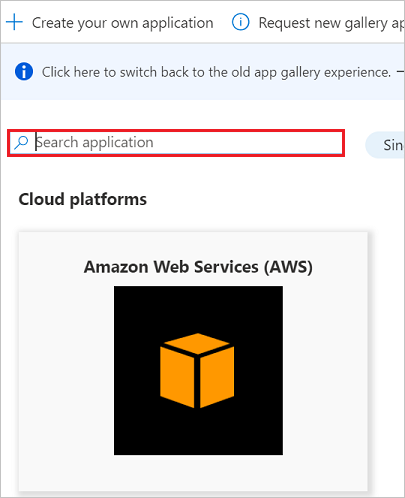

Entra ID>エンタープライズ アプリ>新しいアプリケーションに移動します。

検索ボックスに「 Reflektive」と入力し、結果パネルで Reflektive を選択し、[ 追加] ボタンを選択してアプリケーションを追加します。

Microsoft Entra のシングル サインオンの構成とテスト

このセクションでは、 Britta Simon というテスト ユーザーに基づいて、Reflektive で Microsoft Entra のシングル サインオンを構成し、テストします。 シングル サインオンを機能させるには、Microsoft Entra ユーザーと Reflektive 内の関連ユーザーとの間にリンク関係が確立されている必要があります。

Reflektive で Microsoft Entra のシングル サインオンを構成してテストするには、次の構成要素を完了する必要があります。

- ユーザーがこの機能を使用できるように、Microsoft Entra シングル サインオンを構成します。

- Reflektive シングル サインオンの構成 - アプリケーション側でシングル Sign-On 設定を構成します。

- Microsoft Entra テスト ユーザーの作成 - Britta Simon で Microsoft Entra のシングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - Britta Simon が Microsoft Entra シングル サインオンを使用できるようにします。

- Reflektive のテストユーザーを作成 - Microsoft Entra における Britta Simon にリンクされた Reflektive 内での対応ユーザーを作成します。

- シングル サインオンのテスト - 構成が機能するかどうかを確認します。

Microsoft Entra シングル サインオンの構成

このセクションでは、Microsoft Entra のシングル サインオンを有効にします。

Reflektive で Microsoft Entra シングル サインオンを構成するには、次の手順に従います。

Microsoft Entra 管理センターに、少なくともクラウド アプリケーション管理者としてサインインします。

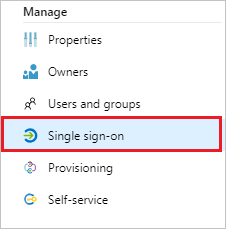

Entra ID>Enterprise apps>Reflektive アプリケーション統合ページに移動し、[シングル サインオン] を選択します。

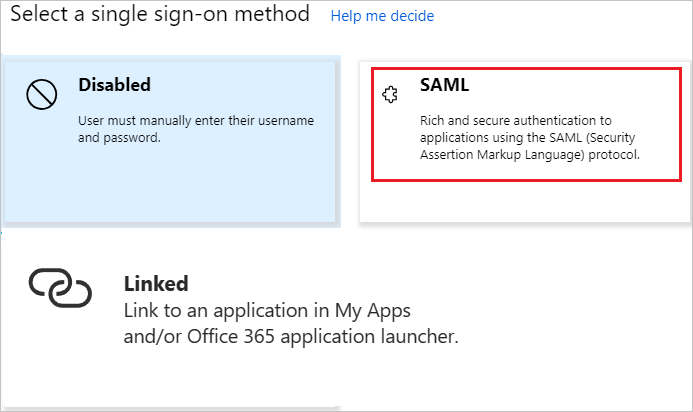

[ シングル サインオン方法の選択 ] ダイアログで、 SAML/WS-Fed モードを選択してシングル サインオンを有効にします。

[ SAML を使用した単一 Sign-On のセットアップ ] ページで、[ 編集] アイコンを選択して [ 基本的な SAML 構成] ダイアログを開きます。

[ 基本的な SAML 構成] セクションで、 IDP 開始モードでアプリケーションを構成する場合は、次の手順を実行します。

[ 識別子 ] テキスト ボックスで、反射型サポート チームからの確認に従って、次のいずれかの URL を使用します。

reflektive.comhttps://www.reflektive.com/saml/metadata

SP 開始モードでアプリケーションを構成する場合は、[追加の URL の設定] を選択し、次の手順を実行します。

[ サインオン URL ] テキスト ボックスに、URL を入力します。

https://www.reflektive.com/app注

SP モードの場合は、 Reflektive サポート チームに登録されている電子メール ID を取得する必要があります。 [電子メール] ボックスに ID を入力すると、シングル サインオン オプションが有効になります。 「 基本的な SAML 構成 」セクションに示されているパターンを参照することもできます。

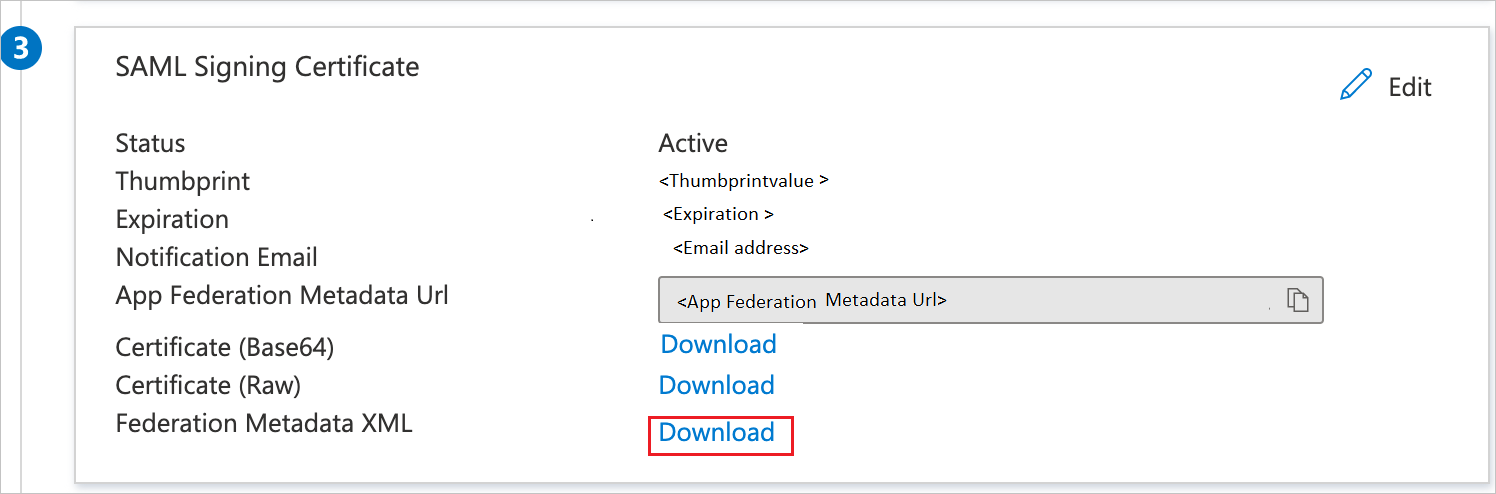

[ SAML を使用した単一 Sign-On のセットアップ ] ページの [SAML 署名証明書 ] セクションで、[ ダウンロード ] を選択し、要件に従って指定されたオプションから フェデレーション メタデータ XML をダウンロードし、コンピューターに保存します。

[ Reflektive のセットアップ ] セクションで、要件に従って適切な URL をコピーします。

ある。 ログイン URL

b。 Microsoft Entra アイデンティファイヤー

c. ログアウト URL

Reflektive シングル サインオンの構成

Reflektive 側でシングル サインオンを構成するには、ダウンロードしたフェデレーション メタデータ XML と、アプリケーション構成からコピーした適切な URL を Reflektive サポート チームに送信する必要があります。 この設定は、SAML SSO 接続が両方の側で正しく設定されるように設定します。

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

Reflektive テスト ユーザーの作成

このセクションでは、Reflektive で Britta Simon というユーザーを作成します。 Reflektive サポート チームと協力して、Reflektive プラットフォームにユーザーを追加します。 シングル サインオンを使用する前に、ユーザーを作成してアクティブ化する必要があります。

シングル サインオンのテスト

このセクションでは、アクセス パネルを使用して Microsoft Entra のシングル サインオン構成をテストします。

アクセス パネルで [Reflektive] タイルを選択すると、SSO を設定した Reflektive に自動的にサインインします。 アクセス パネルの詳細については、「アクセス パネル の概要」を参照してください。